This post is also available in: English (英語)

概要

Unit 42では当初、Adversary Playbook (攻撃者のプレイブック)という特定脅威アクターの手法についてのプレイブックを導入して、そのなかでスポーツのプレイブックになぞらえて敵対勢力のとる戦略を説明してきました。そのコンセプトはシンプルで、「脅威アクターはプレイブックどおりにインフラストラクチャに攻撃をしかけてくる。だからネットワーク防御側もプレイブックどおりに防御しよう」というものでした。「攻撃者のプレイブック」は、特定アクターの戦術、テクニック、および手順(TTP)を構造化された形式で整理し、他のユーザーと共有して構築することができるものです。この達成にあたり、私たちはMITREのATT&CKフレームワークを採用し、構造化情報共有には脅威情報構造化記述形式STIX(Structured Threat Information Expression)言語とシリアライズ フォーマットを利用しました。私たちは数年前からこの攻撃者のプレイブックを公開しています。これには弊社の社内インテリジェンス分析や研究から得た知見が含まれており、誰でもこの情報を活用してネットワークをよりよく防御し、脅威攻撃グループについて学び、防御側全員が直面している脅威をより明確に理解することができるようになっています。これにより、防御に関するより適切な戦略的意思決定を行うことができます。

今回、長い検討プロセスを経て、私たちはこの「攻撃者のプレイブック」の名称を変更することにしました。「攻撃者のプレイブック」という名称は今後は「Actionable Threat Objects and Mitigations(アクション可能な脅威オブジェクトとその緩和策)」、略称「ATOM」に変わります。変更理由のひとつは、私たちが目にする脅威は、1つではなく複数のアクターや脅威グループにまたがることがある点にあります。どの特定のアクターによる攻撃なのかがわからなくても、攻撃キャンペーンの全体像が見えていてもいなくても、独自のマルウェアセットがあってもなくても、脅威攻撃活動で実行されるアクションの詳細図を描くことは可能です。

くわえて、これまでに私たちが提供してきたほとんどすべての脅威情報は、セキュリティ体制の改善や脅威の緩和策に関する会話へとつながってきました。私たちはこれまで「弊社の持つ脅威攻撃アクティビティ関連のインテリジェンスをセキュリティ ポリシー推奨事項に変換し、それをお客様が評価したうえでセキュリティ体制の改善につなげることができたらすばらしい」という考えを温めていました。なぜならお客様の組織は、脅威から受ける影響の有無をすばやく診断し、新しい脅威から組織を保護するうえで、弊社がどのような対策を打っているかを確認し、確実な自組織保護のために何をすべきかを判断する方法を求めているからです。ATOMは、こうしたご要望をお持ちのお客様が、弊社の製品を最大限に活用できるよう支援してくれるものです。

そのためにUnit 42はすべてのATOMパッケージにインテリジェンス主導の行動方針(Course of Action: COA)を導入することにしました。これにより、お客様が脅威への対応・緩和に使える特定アクションを確認できるようになります。この戦略変更に伴い、私たちは命名法の変更も必要と考えました。ATOMという名称は、私たちが提供する情報をより適切に表した名前であると考えています。なお、利便性向上のため、ATOMビューアもUnit 42のWebサイトから直接アクセスできるようにしました。

インテリジェンス主導の行動方針 COA

私たちがブログ投稿やセキュリティ会議、直接的な対話などで研究内容を共有すると「もっと詳しい情報がほしい」とご要望をいただくことが多くなっています。ここでの皆さんのご質問は脅威や業界に主眼が置かれてはいるものの、つきつめれば「自分が保護されているかどうかしりたい」ということがその根底にあります。

脅威インテリジェンスチームである私たちは「その答えを提供するには脅威を個々の振る舞い(攻撃者が悪用や侵害を試行中に利用する様子が観察された振る舞い)に分解する必要がある」ということを知っています。これらの振る舞いは現在はATOM上でMITER ATT&CKフレームワークを使用して表現されています。このMITER ATT&CKフレームワークは、特定の脅威アクティビティをマッピングし、それら脅威オブジェクトをSTIX 2.0形式に格納することで、情報共有を容易にしてくれるものです。これにより、悪用・侵害の試行中に使用される高次の戦術例や、攻撃を成功させるために使用した手法を提供することができます。

これらTTPの分解後は、COA(行動方針)として示される組み込みセキュリティマッピングソリューションとして、これらの振る舞いをセキュリティポリシー推奨に変換することができます。これは、とくにセキュリティチームが懸念とみなした脅威に関連してセキュリティ構成を更新するさいに役立ちます。

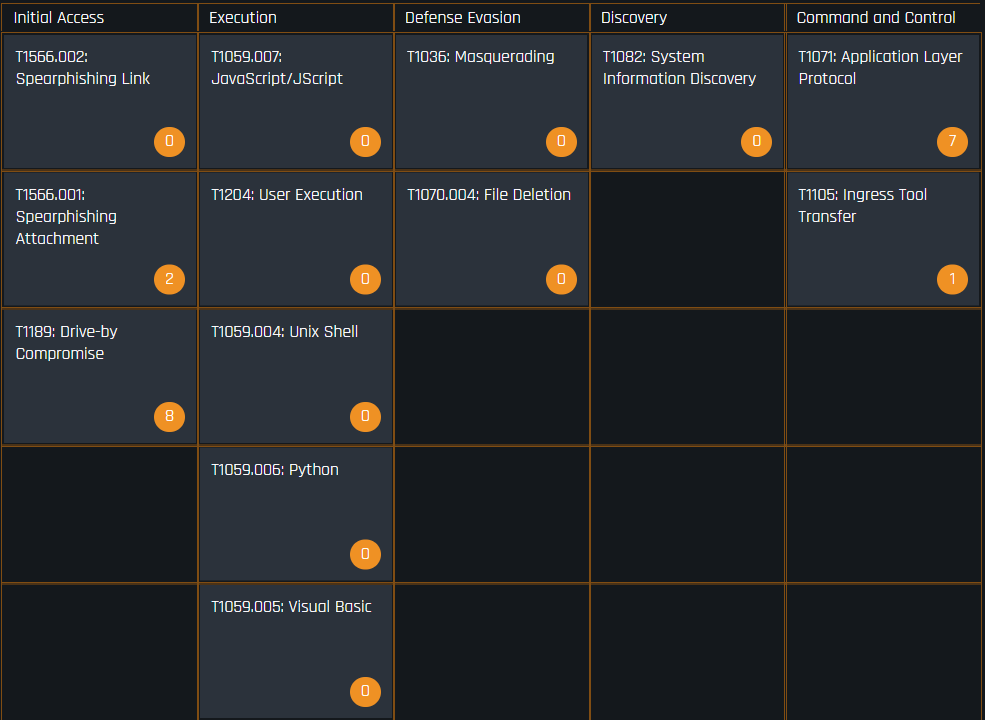

サンプルとして図1に示すように、特定の脅威にマッピングされている全関連ATT&CKテクニックは一覧表示できます。これにCOAの導入がくわわって、ハードニングしたいと考えている対象の振る舞いを直接クリックすれば、セキュリティ推奨事項を確認できるようになりました。

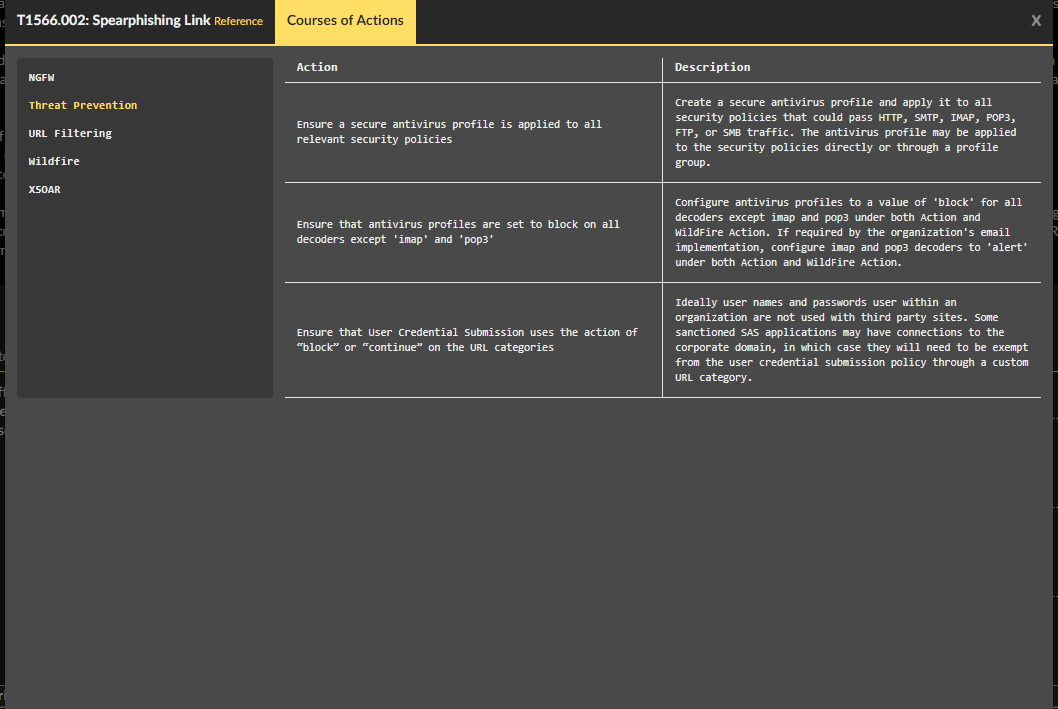

たとえば図1の「Initial Access(初期アクセス)」の下の1つ目のテクニックT1566.002: Spearphishing Link(T1566.002: スピアフィッシングリンク)をクリックすると、 パロアルトネットワークス製品ごとに整理したかたちで推奨COAが表示されます。

COAは「さまざまなパロアルトネットワークス製品をどのように利用すれば特定の攻撃手法を緩和できるのか」をユーザーが把握しやすいようにしてくれるものです。COAは脅威インテリジェンスやベストプラクティスに関する深い洞察が元となっています。パロアルトネットワークス製品をお使いのお客様は、自社環境を標的とする新たな脅威を知り「次に何をすべきか」を評価する段で、これらの推奨事項をいつでも確認することができます。

脅威の評価とATOM

ここで発表した変更にともない、私たちは今後、脅威評価の生成とそのUnit 42 Webサイト上での公開にさらにフォーカスしていく予定です。皆さんの組織が最新の調査結果と最新のベストプラクティス・緩和策の推奨事項の恩恵を受けられるよう、タイムリーで、有効で、アクションに落とし込めるインテリジェンスを、お客様をはじめとする皆さんがご利用になれるかたちでお届けしなければならないと弊社は考えています。ATOM、そして脅威評価は、新しい脅威に関する情報を識別・把握したい方が誰でも利用できる手段となることでしょう。そして同時に、弊社のお客様にとっては、弊社製品がすでに提供している保護や一般的なベストプラクティスに加え、インフラストラクチャのハードニングをシンプルに行うための緩和策を提供する手段になることでしょう。

すでに次の脅威評価が弊社Webサイトに公開され、COAつきのATOM STIX 2.0オブジェクトにリンクされています。

結論

Unit 42は「攻撃者のプレイブック」の名称を「Actionable Threat Objects and Mitigations(アクション可能な脅威オブジェクトとその緩和策: ATOM)」に変更し、このATOMビューアをUnit 42 Webサイトから直接アクセスできるようにリンクしました。さらにUnit 42はATOMパッケージを強化し、インテリジェンスにもとづくセキュリティのベストプラクティスと緩和推奨事項を導入し、これをMITRE ATT&CKテクニックにマッピングし、COA(行動方針)として提示しました。これにより利用者は脅威とその緩和策についての理解を深めることができます。

ATOMの各キャンペーンは、IoC(侵害の指標)、利用されたATT&CKテクニック、パロアルトネットワーク製品でとるべき行動方針(COA)を単一STIX 2.0オブジェクトのかたちで提供することで、戦術的防御や長期防御計画、攻撃シミュレーションなどのさまざまな目的にも簡単に取り込めるようにしています。

COA作業の最初の部分で特定脅威に対するセキュリティ ベストプラクティスをお客様にお届けする手段を特定しました。現在は製品チームと協力し、COAを製品環境に統合することで、ご利用中の製品のユーザーインターフェイスでCOAを直接利用できるようにしていこうとしています。

将来的には、新たに特定された脅威を取り込み、その脅威用に私たちが調整したCOAを利用してお客様にご報告できるようになるものと予想しています。この報告では、脅威の潜在的な影響や、お客様環境での保護の状況、その保護がどの製品やサービスを通じて提供されているのかについてご説明し、特定の製品内における問題点に、直接対応するために使用可能な推奨事項もお届けしていきます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得