This post is also available in: English (英語)

はじめに

クラウドコンピューティングはいまほとんどのビジネスで戦略の中心となっています。ですが新しいテクノロジーの採用が急ピッチで進むと、そこにはつねに成長の痛みが伴います。そこでUnit 42のクラウド調査部門は、組織が安全なクラウドコンピューティングとイノベーションを実現できるよう年2回刊行の『Unit 42クラウド脅威レポート』の2020年春版を公開いたしました。

本レポートは、公開データ、パロアルトネットワークスの独自データなど、複数のデータソースからの脅威インテリジェンスに基づくものです。ここから得た知見が、世界中の組織で実際に行われているセキュリティ上の失敗を明らかにしてくれました。

DevOps実践に焦点を当てた本レポートの調査結果は、Infrastructure-as-Code(IaC)がセキュリティチームにセキュリティ標準を実践するための体系的手法を提供してくれる一方で、これらの強力な手法がほとんど活用されず、ひいてはクラウドの脆弱性悪用の可能性を高めてしまっている現状を浮かび上がらせています。

本調査から得られた主な知見

以下に本レポートで概説した調査結果や推奨事項を裏付ける具体的なデータポイントを詳しく説明します。

CloudFormationの設定ファイル

-

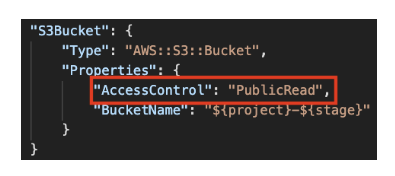

- スキャンしたうちほぼ50%にあたるCloudFormationテンプレート(CFT)の設定ファイルに潜在的に脆弱性が含まれていました。これにより脆弱なクラウドテンプレートをデプロイしてしまう可能性がかなり上がっています。図1は、S3バケットがインターネット全体に公開されているセキュアでないCloudFormationテンプレートの例です。

図1 S3バケットがインターネット全体に公開されているセキュアでないCloudFormationテンプレートの例

-

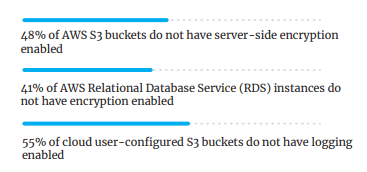

- 全CloudFormation設定ファイルの42%に少なくとも1つセキュアでない設定が含まれていました。特に、テンプレートはデータ ストレージ サービスを暗号化しないままにする傾向があり、クラウド環境でのイベント ログ機能も弱いようです。

![Cloud Threat Report Data]()

- 全CloudFormation設定ファイルの42%に少なくとも1つセキュアでない設定が含まれていました。特に、テンプレートはデータ ストレージ サービスを暗号化しないままにする傾向があり、クラウド環境でのイベント ログ機能も弱いようです。

Terraformの設定ファイル

-

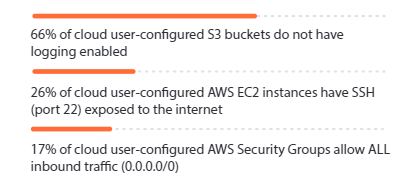

- 全Terraform設定ファイルの22%に少なくとも1つセキュアでない設定が含まれていました。 残念ながら同様の傾向がクラウド ストレージのログ機能やネットワークアクセス コントロールまわりでも見られました。

IaCというデータパズルのピースをまとめると

DevOpsチームは、Infrastructure as Code(IaC)テンプレートを使用して実稼働にかかる時間を短縮しています。ここで問題なのはこうしたIaCテンプレート自体ではなく、IaCテンプレートの作成プロセスにあります。つまり、ほとんどのIaCテンプレートは、「設計、コード作成、デプロイ」という3つの簡単なプロセスで作成されてしまっているのです。

多くのDevOpsチームのトラブル要因は、ここに「セキュリティ問題のスキャン」というリスクチェックプロセスが欠けていることにあります。アプリケーションコード同様、IaCテンプレートも、作成更新のつど、セキュリティ問題をスキャンすべきなのです。ですが、本レポートでも概説したとおり、このプロセスは飛ばされがちです。

Unit 42 のリサーチャーは、GitHubなどの公開リポジトリから取得したすべてのIaCテンプレートをCI/CDパイプラインの一貫として徹底的にスキャンすることを強く推奨しています。

ビジネスを強化する3つの明確な目標

IaCテンプレートで実稼働にかかる時間を短縮したことで、クラウド インフラのリスク プロファイルに影響を与えてしまうことがあります。そこでUnit 42クラウド脅威レポートの次の3つの明確な方法を援用し、組織のクラウドセキュリティを確保しましょう。

-

- クラウド特有の重大セキュリティインシデントを引き起こす可能性のある攻撃者の最新戦術状況を把握する

- ベストプラクティスでDevOpsとセキュリティチームを強化、つねに攻撃者の先を行けるようにする

- 「組織がシフトレフトしDevSecOpsという考えかたを完全に受け入れないかぎり安全なクラウド実現は不可能」という考えかたを浸透させる

Unit 42クラウド脅威レポート:2020年春の完全版をダウンロードし、さらに詳細な調査結果やベストプラクティスを組織のセキュリティ強化に活かしましょう。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得