This post is also available in: English (英語)

概要

2019年4月、Unit 42はEmissary Panda脅威グループ(別名APT27、TG-3390、Bronze Union、Lucky Mouse)が、中東のある2国の政府組織の侵害を目的とし、Sharepointサーバーにwebshellをインストールした様子を観測しました。私たちは同攻撃グループが、最近パッチが公開された Microsoft SharePointの脆弱性(CVE-2019-0604)を悪用したものと考えています。当該脆弱性はリモートコード実行の脆弱性で、サーバーを侵害して最終的にwebshellをインストールするために使用されます。攻撃者は侵入先ネットワークでの追加活動実施のためさまざまなツールをアップロードしていましたが、これらのツールには、資格情報をダンプするものやネットワーク上のシステムを追加で検索し、さらに侵攻するためのツールが含まれています。特に注目に値するのは CVE-2017-0144の脆弱性をもつシステムを識別するためにそれらのツールが利用された点です。この脆弱性は、2017年のWannaCry攻撃で最もよく知られているEternalBlueにより悪用されたものと同じ脆弱性です。

この活動は、Saudi Arabian National Cyber Security Center(サウジアラビア国立サイバーセキュリティセンター) とCanadian Center for Cyber Security(カナダサイバーセキュリティセンター)からの最近のセキュリティアラートで言及されているCVE-2019-0604を悪用するキャンペーンに関連しているようです。先のエクスプロイト後に利用されたツールに加え、攻撃者はこれらのwebshellを使用して正規の実行可能ファイルをアップロードします。この正規実行ファイルはDLLサイドローディングに使われ、Emissary Pandaによる攻撃であることが知られているコードと重複するコードを含む悪意のあるDLLを実行します。また、SharePointサーバー上にはChina Chopperのweblshellが見つかっています。同webshellはEmissary Panda脅威攻撃グループも使用するものです。

本稿では、これらの侵害されたSharePointサーバーで私たちが観測したツールと戦術の詳細を示し、これらがEmissary Pandaの脅威グループとどのように関連すると考えられるかを説明し、その調査結果をSaudi Arabian National Cyber Security CenterとCanadian Center for Cyber Securityの調査内容と相関し、調査で得られたIOCを提供します。本稿に詳述する活動については、こちらのAdversary Playbook(攻撃者のプレイブック)も参考にしてください。

攻撃の概要

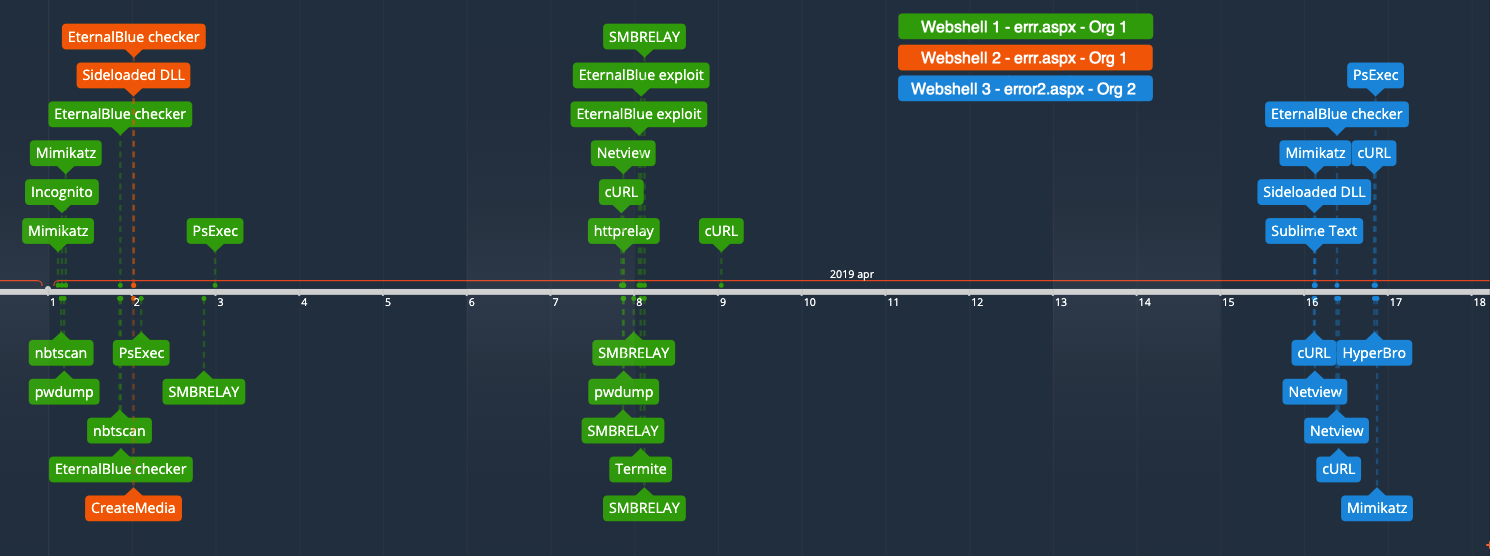

このwebshellの活動は、2019年4月1日から2019年4月16日の間に2つの異なる政府機関がホストする3つのSharePointサーバーで行われ、攻撃者は3つのSharePointサーバーに合計24個のユニークな実行可能ファイルをアップロードしました。図1は、これらの実行可能ファイルが3つのwebshellにアップロードされた際のタイムラインを示しています。このタイムラインは3つのwebshellにまたがる3つの主な活動内容をグループ化したもので、2019年4月2日のごくわずかな時間枠内の2つの別々のwebshell(緑色とオレンジ色)で活動が行われた様子がうかがえます。またその2週間後の2019年4月16日には、3つめのwebshellに関連した活動が行われています。攻撃者は、これら3つのwebshellに同じツールをいくつかアップロードしていました。このことから、インシデント間の関係と、単一の脅威グループが関与している可能性が高いことが示唆されます。

図1 3つの関連webshell間でのファイルアップロードのタイムライン

webshellにアップロードされたツールのなかには、cURLのような正規のアプリケーションからMimikatzのようなエクスプロイト後に利用されるツールまでさまざまなものがありました。これら脅威攻撃者は、ネットワーク内の潜在的脆弱性をスキャンして悪用するツールもアップロードしていました。たとえばMS17-010 で修正された既知のSMB脆弱性は、ネットワーク上のほかのシステムに横展開する目的でEternalBlueによってよく悪用されているものです。また、攻撃者が 一般にEmissary Pandaに関連付けられているHyperBro と呼ばれるカスタムバックドアをアップロードしている様子も観測しました。webshellにアップロードされたさまざまなツールの機能から、同攻撃者はSharePointサーバーを侵害し、そこを上陸拠点として窃取した資格情報と脆弱性を使ってネットワーク内に横展開しようとしたものと見られます。

インストールされたwebshell

前述のとおり、2つの異なる組織でホストされている3つのSharePointサーバーにwebshellがインストールされている様子を確認しました。うち2つは同じ名前(errr.aspx )をもち、残りは error2.aspxというファイル名でした。webshellは、侵入先サーバー上で次のパスにホストされていました。

/_layouts/15/error2.aspx

/_layouts/15/errr.aspx

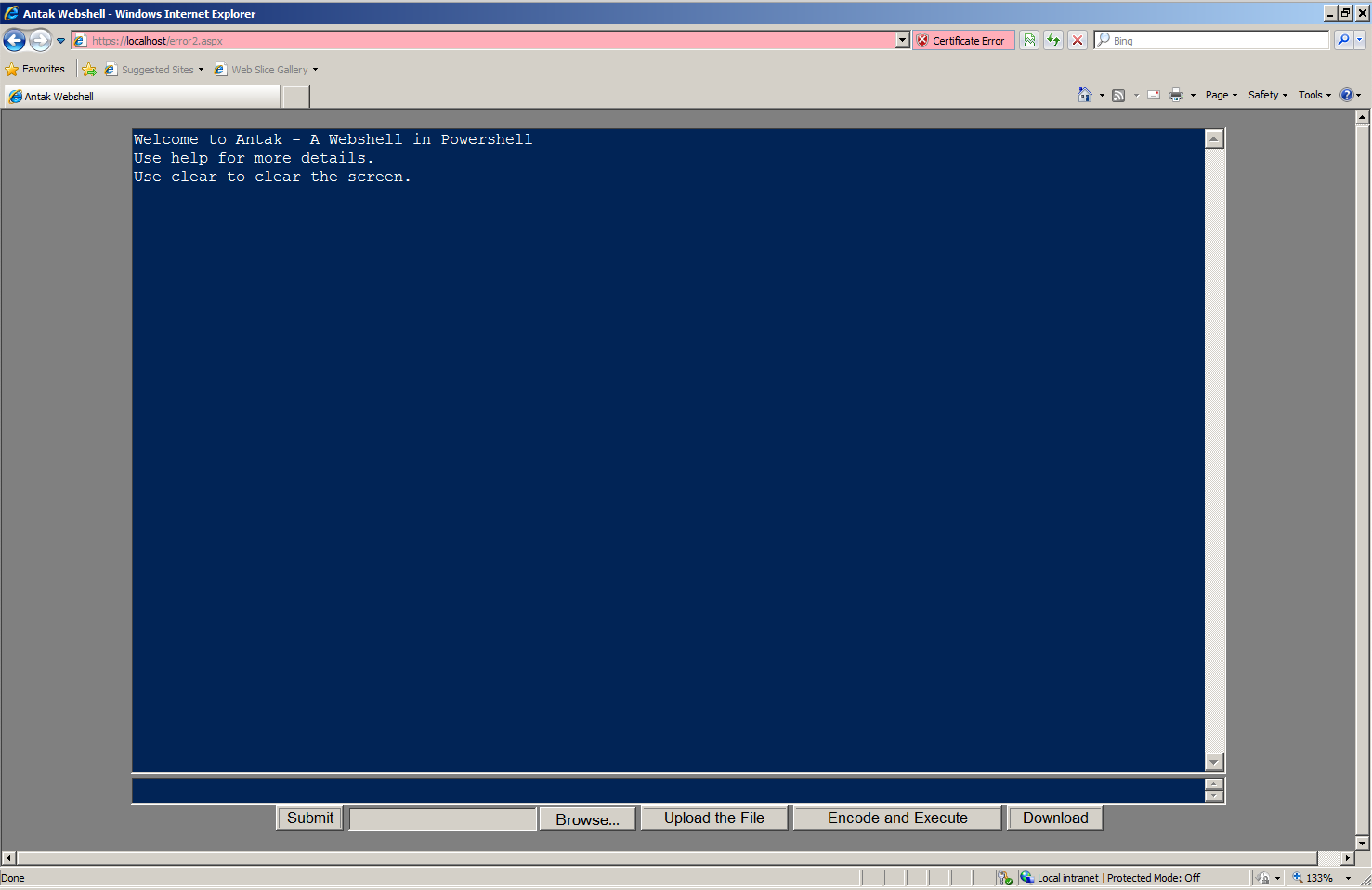

私たちは、攻撃者がやりとりしている様子を観測できたwebshellのひとつの収集に成功しました。それが前述のerror2.aspxというファイルです。 error2.aspxファイル(SHA256: 006569f0a7e501e58fe15a4323eedc08f9865239131b28dc5f95f750b4767b38 )はAntak webshellの亜種で、Nishangと呼ばれるレッドチーム演習ツールに含まれるものです。この特定のAntak亜種error2.aspxに含まれているのはバージョンv0.5.0で、2015年8月にv0.7.6に更新されたwebshellの古いバージョンです。この亜種には、ベーシックな認証機能とSQLクエリの実行機能が含まれています。攻撃者は、Antak v0.5.0をNishang GitHubリポジトリから入手した可能性があります。 また、SecWikiのGitHubにもAntak v0.5.0が存在しています。図2は、SharepointサーバーのひとつにロードされたAntak webshellを示しています。

図2 Antak webshell 「error2.aspx」がエクスプロイトツールのアップロードに使用されていた

私たちは上記のAntak webshellに脅威攻撃者が追加ツールをアップロードしている様子を確認しましたが、Sharepointサーバーにはほかにもいくつかwebshellがインストールされていました。これら追加のwebshellは具体的にはstylecs.aspx 、 stylecss.aspx、test.aspx です(表1参照)。なお、これらのファイルは、China Chopperのwebshellとの関連しているようです。ただし、複数の攻撃者がSharePointサーバーを悪用した可能性があるため、これらのwebshellすべてが同一の攻撃者によってインストールされたかどうかは確認できていません。たとえば、China Chopper関連のwebshellは、複数のグループが簡単にコピーして使用できる1行のJScriptコードであり、Antak webshellは、公開されているリポジトリから簡単に入手できます。ですが、China Chopperのインストール、Emissary Pandaとの関連が知られているカスタムペイロード、そしてAntak webshellのアップロードという内容から、これらの攻撃が関連したものである可能性が高いことは示唆されます。同脅威攻撃グループは 過去にもChina Chopperでサーバーを侵害したことがあるからです。

| ファイル名 | SHA256値 |

| stylecs.aspx | 2feae7574a2cc4dea2bff4eceb92e3a77cf682c0a1e78ee70be931a251794b86 |

| stylecss.aspx | d1ab0dff44508bac9005e95299704a887b0ffc42734a34b30ebf6d3916053dbe |

| test.aspx | 6b3f835acbd954af168184f57c9d8e6798898e9ee650bd543ea6f2e9d5cf6378 |

表1 Sharepointサーバーでホストされている追加のwebshell

stylecs.aspx webshellは非常に重要な機能を果たします。同webshellの開発者は、HTTPリクエスト内で提供されるすべてのJScriptコードを実行するよう同webshellをJScriptで作成しているからです。 図3は、パラメータe358efa489f58062f10dd7316b65649eのURL内でbase64エンコード形式で提供されるJScriptを実行する同webshellのコードを示したものです。このパラメータ e358efa489f58062f10dd7316b65649eは興味深いことにChina Chopperの既知のパラメータである「t」という文字をMD5ハッシュにしたものです(次のセクションで説明)。

![]()

図3 China Chopperのコードがstylecs.aspx のSharePointサーバー上のwebshellで確認された

stylecss.aspxというwebshellは stylecs.aspxと非常によく似ています。前者は、e358efa489f58062f10dd7316b65649e というURLパラメータ内で提供されているJScriptを実行します。ただし、stylecss.aspx webshellはbase64でエンコードされたJScriptは受け付けません。攻撃者がURLセーフなテキストとして提供する平文のJScriptを受け付けます。 図4 は、stylecss.aspx内のコードを示しています。 図3と比較すると、上記にはBase64デコード関数 FromBase64String() がありません。

![]()

図4 China Chopperコード。stylecss.aspx というSharePointサーバー上のwebshell内で見つかったもの。

Sharepointサーバーから最後に抽出されたwebshellのファイル名はtest.aspx で、これは、 stylecs.aspx に非常によく似たwebshellでした。こちらもリクエストのURL内で提供されたbase64エンコード済みJScriptを実行します。ただし test.aspx webshellは、侵入先組織に関連するパラメータを使用してbase64エンコードのJScriptを取得し、それをブラウザ内で実行・表示します。test.aspx webshellには、HTTPレスポンスステータスを「404 Not Found」に設定するコードも含まれています。 これによりエラーページが表示されますが、提供されたJScriptは実行されます。 図5はtest.aspxファイル内のコードを示しています。

![]()

図5 China Chopperコード。test.aspx というSharePointサーバー上のwebshell 内で見つかったもの。

セキュリティアドバイザリとのリンク

2019年4月に複数の国家安全保障機関がCVE-2019-0604の悪用に関するアドバイザリを公表しました。そのなかにSaudi Arabian National Cyber Security Center(サウジアラビア国立サイバーセキュリティセンター) 、Canadian Center for Cyber Security(カナダサイバーセキュリティセンター) のものも含まれていました。これらのアドバイザリはいずれも、攻撃者がCVE-2019-0604を使ってSharePointサーバーを侵害し、China Chopper webshellをインストールする攻撃キャンペーンについて説明したものです。これらのアドバイザリで説明されている内容のすべてを確認することはできませんが、私たちが確認した、侵害されたSharePointサーバー上にホストされているwebshellと、これらのアドバイザリで言及されているwebshellとが重複していることがわかりました。

Saudi Arabian National Cyber Security Centerのアドバイザリには、攻撃者の活動に関する詳細が提供されています。当該アドバイザリには、攻撃で観察されたChina Chopper webshellに関連したコードも含まれていました。そのコードに Request.Item ["t"] という、URLの「t」パラメータからJScriptコードを取得するコードが含まれています。先のセクションでも述べたように、 stylecs.aspx とstylecss.aspxの両方がパラメータ e358efa489f58062f10dd7316b65649eを使用していますが、この文字列は「t」のMD5ハッシュ値です。このことから、Saudi Arabian National Cyber Security Centerのアドバイザリに記載された攻撃と、私たちが観測した攻撃との間で、攻撃者が全面的に同じ機能を保持しつつもスクリプトをわずかに変更したことが示唆されます。また、Saudi Arabian National Cyber Security Centerによるアドバイザリでは攻撃者が stylecss.aspxというファイル名を使ったと説明されていますが、このファイル名は、China Chopperに関連付けられているファイル名と同じファイル名でした。

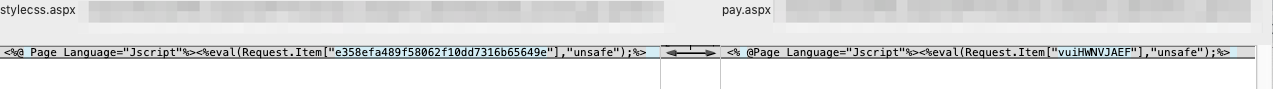

Canadian Center for Cyber Securityからのアドバイザリには、同攻撃キャンペーンに関連するファイルのSHA256ハッシュのひとつとして、05108ac3c3d708977f2d679bfa6d2eaf63b371e66428018a68efce4b6a45b4b4 という値が含まれていました。これは、pay.aspxというファイルのハッシュ値でした。 pay.aspxファイルはChina Chopper webshellの一部で、上記で説明したstylecss.aspx webshell に非常によく似ています。主な相違は、URL内の「vuiHWNVJAEF」というURLパラメータのみで、同URLパラメータをpay.aspx webshellはJScriptの取得・実行に使用します。次の図6は stylecss.aspxと pay.aspx ファイルを比較したものです。

図6 stylecss.aspx webshellとpay.aspx webshell の比較。Canadian Center for Cyber Securityのアドバイザリで論じられているキャンペーンのもの

アップロードされたツール

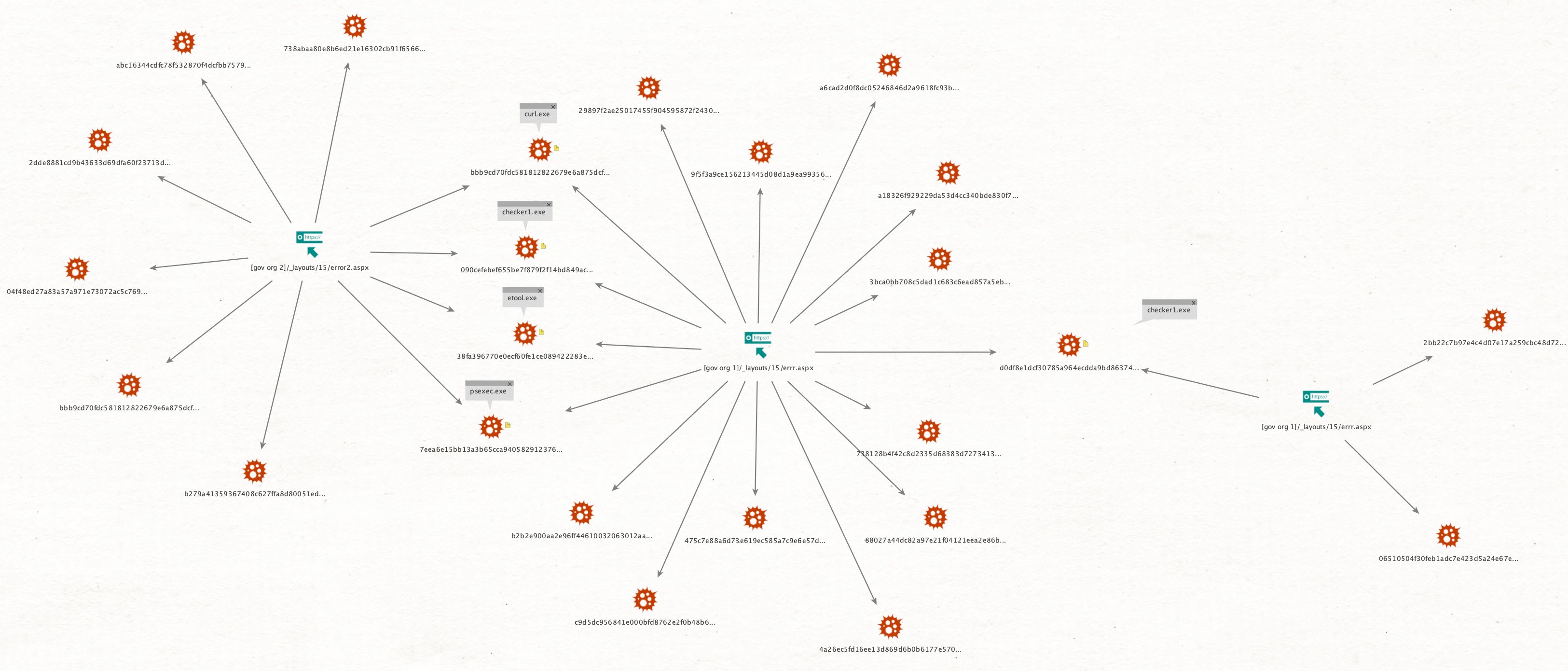

この攻撃キャンペーンの調査中、Unit 42は、2つの政府機関の3つのwebshellに攻撃者がアップロードしたツールを複数収集しました。 図7は同一のツールがwebshellにアップロードされている様子を示したもので、ここから同攻撃キャンペーン活動同士がリンクしている最初の兆候が読み取れます。webshellにアップロードされたうち、重複しているツールの1つが、正規のcURLアプリケーションです。このツールは、複数のグループが使用している可能性があります。このほかに重複しているファイルとして、攻撃者がネットワーク上のほかのシステムを探索するために使うツール( etool.exe)や、MS07-010で修正されたCVE-2017-0144(EternalBlue)に対して脆弱であるかどうかを確認するツール( checker1.exe)、さらにImpacket (psexec.exe )の提供するPsExecと似た、リモート実行機能によってシステムへの展開を広げるツールなどが挙げられます。これらのツールは攻撃者がカスタム化したものではありませんが、これらの活動がリンクしているという確度を中程度に度裏付けるものです。私たちはこれに加えて、攻撃者がHyperBroバックドアをwebshellのひとつにアップロードしたこと、正規の実行ファイルがサイドローディングする悪意のあるDLL内に、Emissary Pandaの活動に紐付けられているコードとの重複が見られることも確認しました。

図7 SharePointサーバーでホストされている3つのwebshellにアップロードされたツール間の関係

攻撃者は10個のPEファイルをerror2.aspx webshellにアップロードしています(表2参照)。このwebshellにアップロードされたツールのリストには、cURLや悪意のあるDLLをサイドロードするために使用されるSublime Textのコンポーネントなど、正当なアプリケーションも含まれています。これについては次のセクションで説明します。またこのリストには、資格情報をダンプするためのMimikatzや、ローカルネットワーク上のほかのシステムの場所を突き止めて侵害するために使用されるコンパイル済みPythonスクリプトなど、いくつかのハッキングツールも含まれています。最後に、私たちは攻撃者がHyperBroと呼ばれるカスタムバックドアをアップロードしている様子を確認しました。このカスタムバックドアも過去のEmissary Pandaのオペレーションに関連しています。HyperBroツールの分析については後述します。

| ファイル名 | SHA256値 | 説明 |

| m2.exe | b279a41359367408c627ffa8d80051ed0f04c76fbf6aed79b3b2963203e08ade | Mimikatzツールをパックしたもの |

| psexec.exe | 7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7 | コンパイル済みのImpacket psexec |

| s.exe | 04f48ed27a83a57a971e73072ac5c769709306f2714022770fb364fd575fd462 | HyperBroバックドア |

| curl.exe | abc16344cdfc78f532870f4dcfbb75794c9a7074e796477382564d7ba2122c7d | 正規のcURL |

| curl.exe | bbb9cd70fdc581812822679e6a875dcf5b7d32fd529a1d564948a5a3f6f9e3ab | 正規のcURL |

| checker1.exe | 090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98 | コンパイル済みEternalBlue脆弱性チェック用スクリプト |

| etool.exe | 38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c | C#のツールでhttps://github.com/mubix/netviewから取得したものか? |

| plugin_host.exe | 738abaa80e8b6ed21e16302cb91f6566f9322aebf7a22464f11ee9f4501da711 | 正規のSublime Textプラグインホスト |

| PYTHON33.dll | 2dde8881cd9b43633d69dfa60f23713d7375913845ac3fe9b4d8a618660c4528 | Sublime TextによってロードされるサイドロードDLL |

| curl.exe | bbb9cd70fdc581812822679e6a875dcf5b7d32fd529a1d564948a5a3f6f9e3ab | 正規のcURL |

表2 SharePointサーバーにインストールされた error2.aspx webshellにアップロードされたユニークなツール

errr.aspx webshellは、ある政府機関のSharePointサーバーのひとつにホストされており、ここに17種類のツールがアップロードされた様子が確認されました。当該政府は図7の中心に記載されています。 表3は攻撃者がwebshellにアップロードしたことが確認されたツールをすべて表示しています。このリストには、資格情報のダンプ、リモートシステムの検索、利用、ネットワーク上のほかのシステムのピボット検索に使用されるツールが含まれています。

| ファイル名 | SHA256値 | 説明 |

| smb1.exe | 88027a44dc82a97e21f04121eea2e86b4ddf1bd7bbaa4ad009b97b50307570bd | SMBバックドア、smbrelay3をベースにしたもの |

| mcmd.exe | 738128b4f42c8d2335d68383d72734130c0c4184725c06851498a4cf0374a841 | コンパイル済みzzz_exploit.py |

| mcafee.exe | 3bca0bb708c5dad1c683c6ead857a5ebfa15928a59211432459a3efa6a1afc59 | コンパイル済みzzz_exploit.py |

| dump.exe | 29897f2ae25017455f904595872f2430b5f7fedd00ff1a46f1ea77e50940128e | pwdump |

| checker1.exe | d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333 | コンパイル済みMS17-010 チェックツール |

| memory.exe | a18326f929229da53d4cc340bde830f75e810122c58b523460c8d6ba62ede0e5 | Mimikatzをパックしたもの |

| checker.exe | 090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98 | コンパイル済みMS17-010 チェックツール |

| psexec.exe | 7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7 | コンパイル済みのImpacket psexec |

| etool.exe | 38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c | C#のツールでhttps://github.com/mubix/netviewから取得したものか? |

| smb.exe | 4a26ec5fd16ee13d869d6b0b6177e570444f6a007759ea94f1aa18fa831290a8 | SMBバックドア、smbrelay3をベースにしたもの |

| agent_Win32.exe | b2b2e900aa2e96ff44610032063012aa0435a47a5b416c384bd6e4e58a048ac9 | Termite |

| smb_exec.exe | 475c7e88a6d73e619ec585a7c9e6e57d2efc8298b688ebc10a3c703322f1a4a7 | httprelay |

| curl.exe | bbb9cd70fdc581812822679e6a875dcf5b7d32fd529a1d564948a5a3f6f9e3ab | 正規のcURL |

| incognito.exe | 9f5f3a9ce156213445d08d1a9ea99356d2136924dc28a8ceca6d528f9dbd718b | Incognito |

| nbtscan.exe | c9d5dc956841e000bfd8762e2f0b48b66c79b79500e894b4efa7fb9ba17e4e9e | nbtscan |

| fgdump.exe | a6cad2d0f8dc05246846d2a9618fc93b7d97681331d5826f8353e7c3a3206e86 | pwdump |

| smbexec.exe | e781ce2d795c5dd6b0a5b849a414f5bd05bb99785f2ebf36edb70399205817ee | コンパイル済みImpacketのsmbexec |

表3 SharePointサーバーにインストールされた errr.aspx webshell にアップロードされたユニークなツール

このうち2つのツール、特にコンパイル済みのzzz_exploit.py とchecker.py から、攻撃者がリモートシステムをチェックし、MS17-010用のパッチが適用されているかどうかを確認している様子がうかがえます。このMS17-010では、CVE-2017-0144(EternalBlue)の脆弱性が修正されています。また、Mimikatzとpwdumpツールを使用することにより、攻撃者が侵害したシステムで資格情報をダンプしようとしていることが示唆されます。私たちはまた、攻撃者がSMBのバックドア smb1.exeを実行するさいに使用したコマンドライン引数を収集することに成功しました。次の引数は、SMBバックドアを使用し、ドメインのユーザー名とアカウントのパスワードハッシュを使ってリモートホスト上で m.batというバッチスクリプトを実行しようとする攻撃者の様子を示しています(編集済み)。

c:\programdata\smb1.exe <10.0.0.0/8のIPアドレス> <ドメイン>\<ユーザー名> :<特定のパスワードハッシュ> winsk c:\programdata\m.bat

次のerrr.aspx webshellににアップロードされたPEファイル数ははるかに少ないことがわかりました。具体的には、 表4に示す3ファイルが確認されました。このwebshellにアップロードされたファイルには、 errr.aspx webshellでも確認された、CVE-2017-0144(EternalBlue)に対して脆弱なリモートシステムをスキャンするコンパイル済みPythonスクリプトが含まれていました。また、攻撃者が悪意のあるDLLをサイドロードする正規のMicrosoftアプリケーションをアップロードしていることを確認しました。これは、 error2.aspxwebshellにアップロードされたSublime TextプラグインホストがサイドロードするDLLと非常によく似たものでした。

| ファイル名 | SHA256値 | 説明 |

| checker1.exe | d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333 | コンパイル済みMS17-010 チェックツール |

| CreateMedia.exe | 2bb22c7b97e4c4d07e17a259cbc48d72f7e3935aa873e3dd78d01c5bbf426088 | MicrosoftのSystem Center 2012 Configuration Managerからの正規のCreateMedia.exeアプリケーション |

| CreateTsMediaAdm.dll | 06510504f30feb1adc7e423d5a24e67e5b97acbfafe40f253a054be8b1c4e8d7 | CreateMedia.exeによってサイドロードされるDLL |

表4 SharePointサーバーにインストールされた errr.aspx webshell にアップロードされたユニークなツール

Emissary Panda独自ツール

これらwebshellにアップロードされたツールの多くは広く公開されており、複数の脅威攻撃者が使用する可能性のあるハッキングツールです。ただし、webshellにアップロードされたツールのなかには、カスタムメイドで、おそらくEmissary Panda脅威攻撃グループに関連しているものもありました。

HyperBro

s.exe (SHA256: 04f48ed27a83a57a971e73072ac5c769709306f2714022770fb364fd575fd462 )は、error2.aspx webshell にアップロードされたツールで、HyperBroバックドアのひとつである自己解凍型7-zipアーカイブです。 Kaspersky とSecureWorks の調査によれば、HyperBroはEmissary Pandaによって開発・使用されているカスタムメイドのバックドアです。このHyperBroのサンプルは、Kasperskyの調査で説明されたサンプルと似ています。特に、正当なpcAnywhereアプリケーションを使用してDLLをサイドロードし、「thumb.db」という名前のファイルに埋め込まれたペイロードを復号・解凍・実行する点が似ています。 表5は、このHyperBroサンプルに関連付けられている3つのファイルを示しています。これらのファイルは、Kasperskyのブログ(SHA256ハッシュ)に記載されている自己解凍型7zipアーカイブと同じファイル名でした(34a542356ac8a3f6e367c6827b728e18e905c71574b3813f163e043f70aa3bfaと2144aa68c7b2a6e3511e482d6759895210cf60c67f14b9485a0236af925d8233)。

| ファイル名 | SHA256値 | 説明 |

| thinprobe.exe | 76d2e897ca235beab44ee7eaab9ede7bc7868bbaeb7d6cb10b4323c07eb216af | Symantec pcAnywhere ThinProbeアプリケーション |

| thinhostprobedll.dll | d40414b1173d59597ed1122361fe60303d3526f15320aede355c6ad9e7e239af | thinprobe.exeによってサイドロードされるDLL |

| thumb.db | 270ea24f2cef655bd89439ab76c1d49c80caaa8899ffa6f0ef36dc1beb894530 | サイドロードされたDLLによって実行される暗号化・圧縮されたDLLペイロードを含む |

表5 SharePointサーバー上のwebshellにアップロードされたHyperBroツールに関連するファイル

機能を提供するペイロードは2019-03-11 02:23:54でコンパイルされたDLLで、バイナリにコマンドライン引数が与えられたかどうかによって2つの異なる役割を果たします。このコマンドライン引数は、-daemon と -worker です。 daemon の機能は、トロイの木馬のC2通信部分を処理することで、 185.12.45[.]134と 次のURLを使用してHTTPS経由で通信するよう設定されています。

hxxps://185.12.45[.]134:443/ajax

worker の機能は、C2サーバから受信したデータを処理することです。 このときのデータは daemon から worker へ名前付きパイプ(\pipe\testpipe)経由で渡されます。workerは受信したデータをコマンドハンドラに渡します。コマンドハンドラで使用可能なコマンドは次の 表6 のとおりです。

| コマンド | サブコマンド | 説明 |

| 0x12 | ファイルマネージャ | |

| 0x10 | 論理ストレージボリュームを列挙する | |

| 0x11 | 指定したファイルを削除する | |

| 0x12 | ファイルをアップロードする | |

| 0x13 | ファイルをダウンロードする | |

| 0x17 | フォルダの内容を一覧表示する | |

| 0x19 | アプリケーション(CreateProcessW)またはスクリプト/ファイル(ShellExecuteW)を実行する | |

| 0x13 | シェルでコマンドを実行する | |

| 0x16 | スクリーンショットを撮る | |

| 0x19 | 新しく作成したプロセス「msiexec.exe」に挿入するシェルコードを実行する | |

| 0x1a | 特定のプロセスを強制終了する | |

| 0x1e | サービスマネージャ | |

| 0x17 | すべてのサービスとその構成を一覧表示する | |

| 0x19 | 指定したサービスを開始する | |

| 0x1a | 指定したサービスを停止する |

表6 HyperBroツールのコマンドハンドラ内で利用可能なコマンド

サイドロードされる未知のペイロード

上記の 表2と表4 には、DLLサイドローディングに使用される2つの正規実行可能ファイル、すなわちSublime Textの plugin_host.exe アプリケーションとMicrosoftのSystem Center 2012 Configuration Managerからの CreateMedia.exe アプリケーションが含まれています。 plugin_host.exe アプリケーションは python33 という名前のライブラリからいくつか関数をインポートします。このようにして正規のアプリケーションに悪質なDLLである PYTHON33.dll をサイドローディングさせています。私たちがSublime Textのプラグインホストアプリケーションがサイドローディングに使用された例を確認したのはこれが初めてです。プラグインホストアプリケーションのように、 CreateMedia.exe アプリケーションは CreateTsMediaAdm という名前のライブラリからいくつかの関数をインポートします。これにより、悪意のあるDLL CreateTsMediaAdm.dll をロードします。

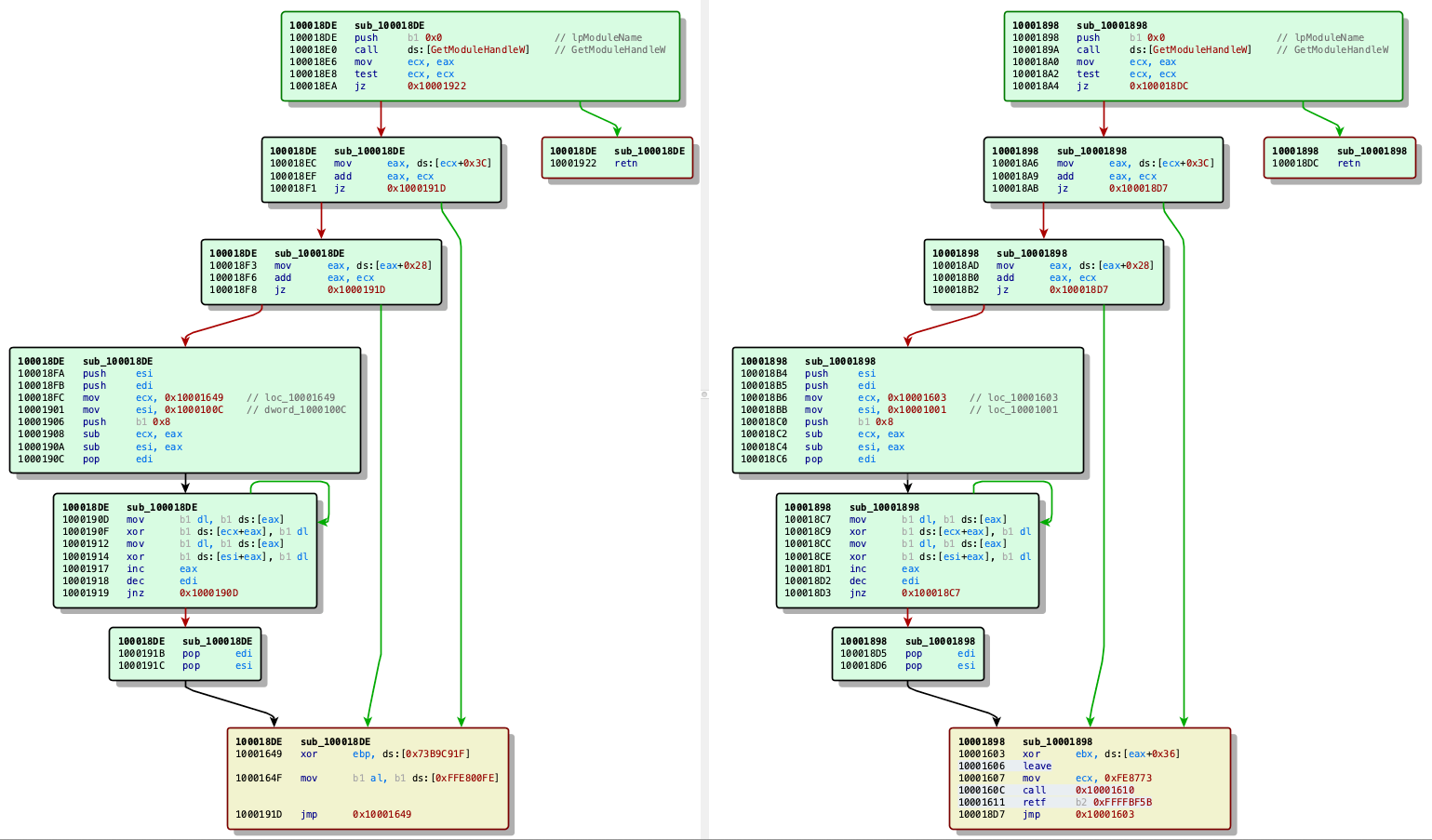

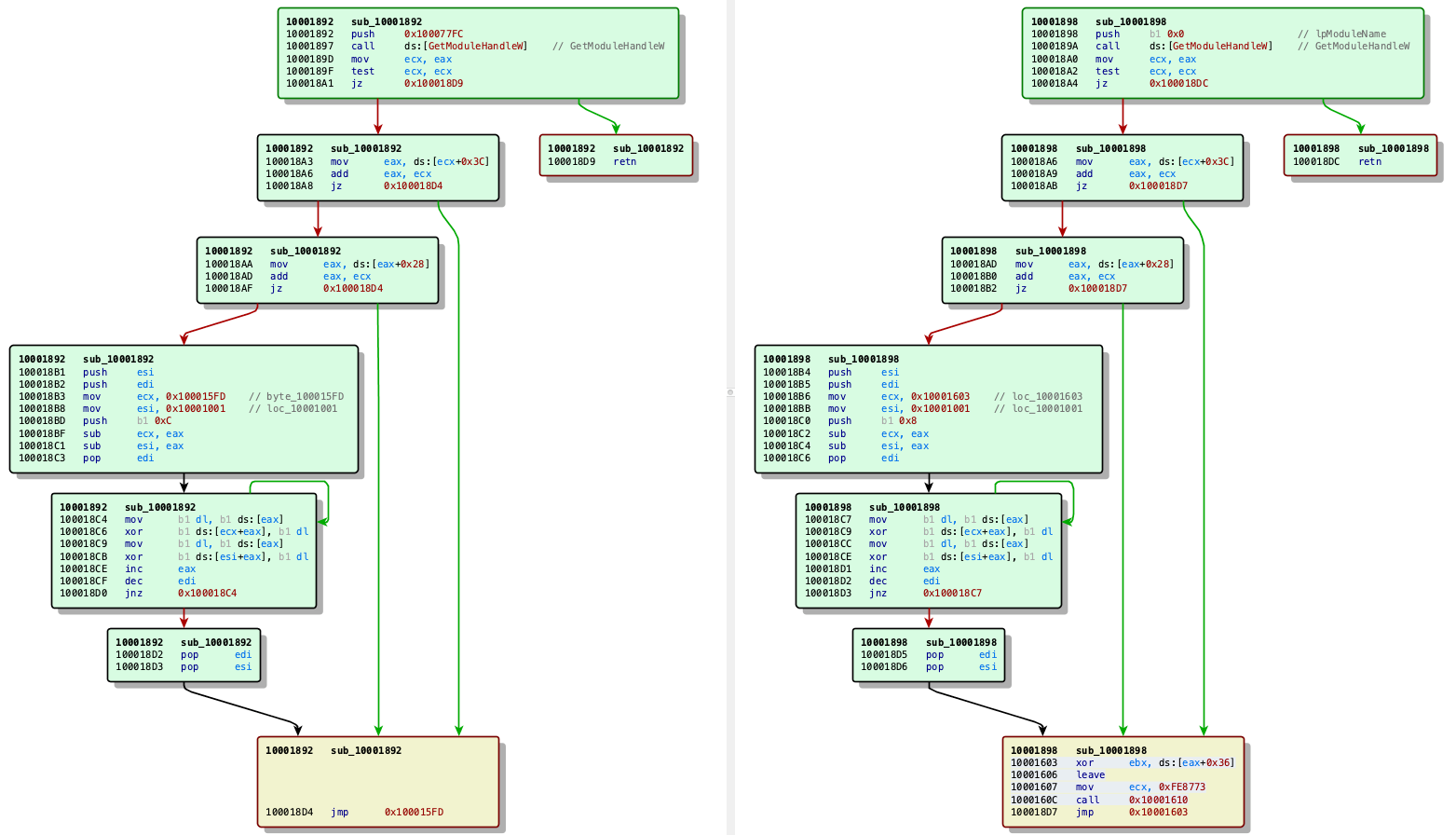

PYTHON33.dll と CreateTsMediaAdm.dll ライブラリはBinDiffで見ると非常によく似ており、2つのDLLについては99%の確度で類似度が97%となっています。コードのdiffを 図8 に示します。右側が PYTHON33.dll の復号ルーチン、左側が CreateTsMediaAdm.dll です。いずれも8バイトのXORキーを使用して shikata_ga_nai という難読化シェルコードの断片を復号化します。このシェルコードは、正規アプリケーションのエントリポイントにパッチを適用し、シェルコード内で . hlp という拡張子を持つ( PYTHON33.hlp または CreateTsMediaAdm.hlp )ライブラリをロードする役割を果たす、別の関数を呼び出しています。

図8 サイドロードに利用される、2つのwebshellsにアップロードされたファイル CreateTsMediaAdm.dllと PYTHON33.dll のコード比較

残念ながら、私たちは PYTHON33.hlp 、 CreateTsMediaAdm.hlp のいずれも入手できませんでした。このため、これらのDLLのどちらかによってロードされた最終ペイロードがどのようなものかはわかりません。ただし、NCCグループが2018年5月に発表した調査の内容から、NCCグループがEmissary Pandaキャンペーンに関連していると特定したSysUpdateツールと、当該SysUpdateツールを実行するこれらのDLLやサイドローディングされたDLLとの間でコードに重複が見られることは確認できました。 図9 のコード比較は、 PYTHON33.dll (右)と inicore_v2.3.30.dll (左)(SHA256: 4d65d371a789aabe1beadcc10b38da1f998cd3ec87d4cc1cfbf0af014b783822 )とを比較したものです。後者は、以前のEmissary Pandaによる攻撃キャンペーンで使われたSysUpdateツールを実行するためにサイドロードされていたものでした。以下のコードの重複は、ロードする実行可能ファイルのエントリポイントを見つけ、エントリポイントにパッチを適用するために使用されるシェルコードの最初の部分を復号化するために同一の手法を含んでいます。

図9 webshellにアップロードされサイドローディングされる PYTHON33.dll と inicore_v2.3.30.dll ファイル

(以前のEmissary Panda 攻撃でサイドローディングに使用された)のコード比較

結論

Emissary Panda脅威攻撃グループはChina Chopper webshellを中東の2つの異なる政府組織のSharePointサーバーにロードしていました。私たちはこの攻撃について、高い確度でSharePointのリモートコード実行脆弱性(CVE-2019-0604)が関連しているものとみなしています。 Microsoftのアドバイザリ によれば、本脆弱性は2019年3月12日にパッチが適用されており、私たちが最初に同webshellによる活動を確認したのは2019年4月1日でした。このことから、同脅威攻撃グループは既知の脆弱性をいち早く取り入れ、インターネット上のサーバーをエクスプロイトし、標的ネットワークにアクセスできたことがわかります。

標的のネットワークに上陸拠点を築いた後は、China Chopperそのほかのwebshellを使って、追加ツールをSharePointサーバーにアップロードし、資格情報をダンプし、ネットワーク内を偵察し、ほかのシステムの探索を行っていました。私たちは同攻撃グループが、窃取した資格情報やMS17-010で修正されたCVE-2017-0144 (EternalBlue)脆弱性を悪用してネットワーク上のほかのシステムに展開したものと考えています。私たちはまた、これらの攻撃者が正規のツールをアップロードしてDLLサイドローディングを行っていた様子を観測しました。具体的にはSublime TextのプラグインホストとMicrosoftのCreate Mediaアプリケーションが使われていましたが、これらはいずれも過去にDLLサイドローディングに使用された事例が確認されていません。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- CVE-2019-0604の脆弱性には、Microsoft Sharepoint Remote Code Execution Vulnerability (55411) IPSシグネチャが対応済みです。

- webshellにアップロードされた不正ツールはWildFireによりマルウェアと判定されます。

- AutoFocusはHyperBroを使ってwebshellにアップロードされたことが確認されているカスタムメイドのEmissary Pandaペイロードを同タグで追跡できます。このほかのハッキングツールについては、次のタグで追跡できます(注意: これらのハッキングツールはEmissary Pandaだけでなく複数の攻撃グループが使っているものです):

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

IOC

WebshellのSHA256ハッシュ値

- 006569f0a7e501e58fe15a4323eedc08f9865239131b28dc5f95f750b4767b38

- 2feae7574a2cc4dea2bff4eceb92e3a77cf682c0a1e78ee70be931a251794b86

- d1ab0dff44508bac9005e95299704a887b0ffc42734a34b30ebf6d3916053dbe

- 6b3f835acbd954af168184f57c9d8e6798898e9ee650bd543ea6f2e9d5cf6378

悪意のあるハッキングツールとペイロードのSHA256ハッシュ値

- 88027a44dc82a97e21f04121eea2e86b4ddf1bd7bbaa4ad009b97b50307570bd

- 738128b4f42c8d2335d68383d72734130c0c4184725c06851498a4cf0374a841

- 3bca0bb708c5dad1c683c6ead857a5ebfa15928a59211432459a3efa6a1afc59

- 29897f2ae25017455f904595872f2430b5f7fedd00ff1a46f1ea77e50940128e

- d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333

- a18326f929229da53d4cc340bde830f75e810122c58b523460c8d6ba62ede0e5

- 090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98

- 7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7

- 38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c

- 4a26ec5fd16ee13d869d6b0b6177e570444f6a007759ea94f1aa18fa831290a8

- b2b2e900aa2e96ff44610032063012aa0435a47a5b416c384bd6e4e58a048ac9

- 475c7e88a6d73e619ec585a7c9e6e57d2efc8298b688ebc10a3c703322f1a4a7

- 9f5f3a9ce156213445d08d1a9ea99356d2136924dc28a8ceca6d528f9dbd718b

- c9d5dc956841e000bfd8762e2f0b48b66c79b79500e894b4efa7fb9ba17e4e9e

- a6cad2d0f8dc05246846d2a9618fc93b7d97681331d5826f8353e7c3a3206e86

- e781ce2d795c5dd6b0a5b849a414f5bd05bb99785f2ebf36edb70399205817ee

- d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333

- 06510504f30feb1adc7e423d5a24e67e5b97acbfafe40f253a054be8b1c4e8d7

- b279a41359367408c627ffa8d80051ed0f04c76fbf6aed79b3b2963203e08ade

- 7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7

- 04f48ed27a83a57a971e73072ac5c769709306f2714022770fb364fd575fd462

- 090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98

- 38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c

- 2dde8881cd9b43633d69dfa60f23713d7375913845ac3fe9b4d8a618660c4528

HyperBroのC2

- hxxps://185.12.45[.]134:443/ajax

- 185.12.45[.]134

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得