This post is also available in: English (英語)

概要

Shadeランサムウェアは、老舗のランサムウェアファミリーで、2014年後半に最初に発見され、Microsoft Windowsを実行しているホストをターゲットにします。Troldeshという名前でも知られています。Shadeは悪意のあるスパム(マルスパム)とエクスプロイトキットを通じて配信されてきました。Shadeを配信するロシア語の電子メールに焦点を当てた最近の報告がありますが、このランサムウェアは英語のマルスパムを通じても配信されています。

では、現在のShadeは地理上のどこで配信されているのでしょうか。この疑問に答えるため、私たちはカスタマーベース内でShadeランサムウェアの最近の傾向をレビューしました。この結果、最近のShadeランサムウェア実行ファイルの大多数がロシア国外のユーザも標的にしていることが分かりました。

実際、私たちの調査によると、Shadeランサムウェアの影響を受けた上位5カ国は、ロシアや旧ソ連の国ではなく、米国、日本、インド、タイ、カナダでした。ロシアは7番目にようやく登場します。また、トップ10に入っている他の国のうちロシア語が公用語である国は10番目につけたカザフスタンだけです。これらの国で最も攻撃された産業は、ハイテク、卸売業、そして教育です。

2016年以来ほとんど変化なし

Shadeランサムウェア実行ファイル(EXE)は非常に一貫しています。分析したすべてのEXEファイルサンプルは、2016年から同じTorアドレス(cryptsen7f043rr6.onion)を復号化ページとして使っています。Shadeが2014年後半にTroldeshとして最初に報告されて以来、感染中に表示されるデスクトップの背景は同じです。

Shadeランサムウェア感染には、 クリック詐欺のような活動が含まれることがあります(そのトラフィックについてはこちらを参照)。

ロシア語と英語の言語分布

Shadeランサムウェアをプッシュするマルスパムの最近の報告は、ロシア語の電子メールによる配信に焦点を当てています。しかしながらShadeの復号化手順には常にロシア語のテキストだけでなく英語も含まれています。ここのところ、英語を使ったマルスパムがShadeランサムウェアをプッシュするようになってきた様子が注目されています。たとえば、2017年には、米国の受信者を対象とし、アメリカ合衆国内国歳入庁(IRS)からの通知を装ったマルスパムが多数ありました。

Shade感染はどのようなものか

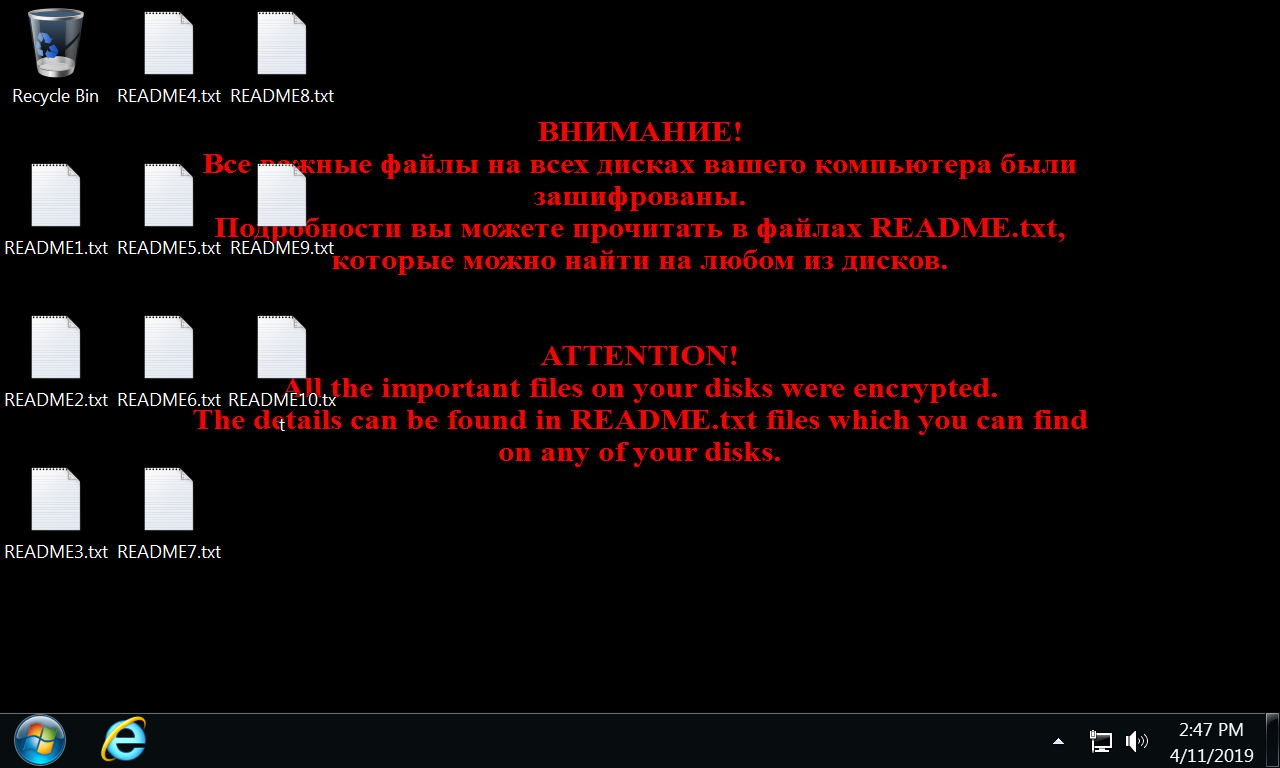

WindowsホストがShade ランサムウェアに感染すると、デスクトップの背景が感染を知らせるものになり、README1.txtからREADME10.txtと命名された10個のテキストファイルがデスクトップに表示されます(図1)。

図1 Shadeランサムウェアに感染したWindowsホストのデスクトップ

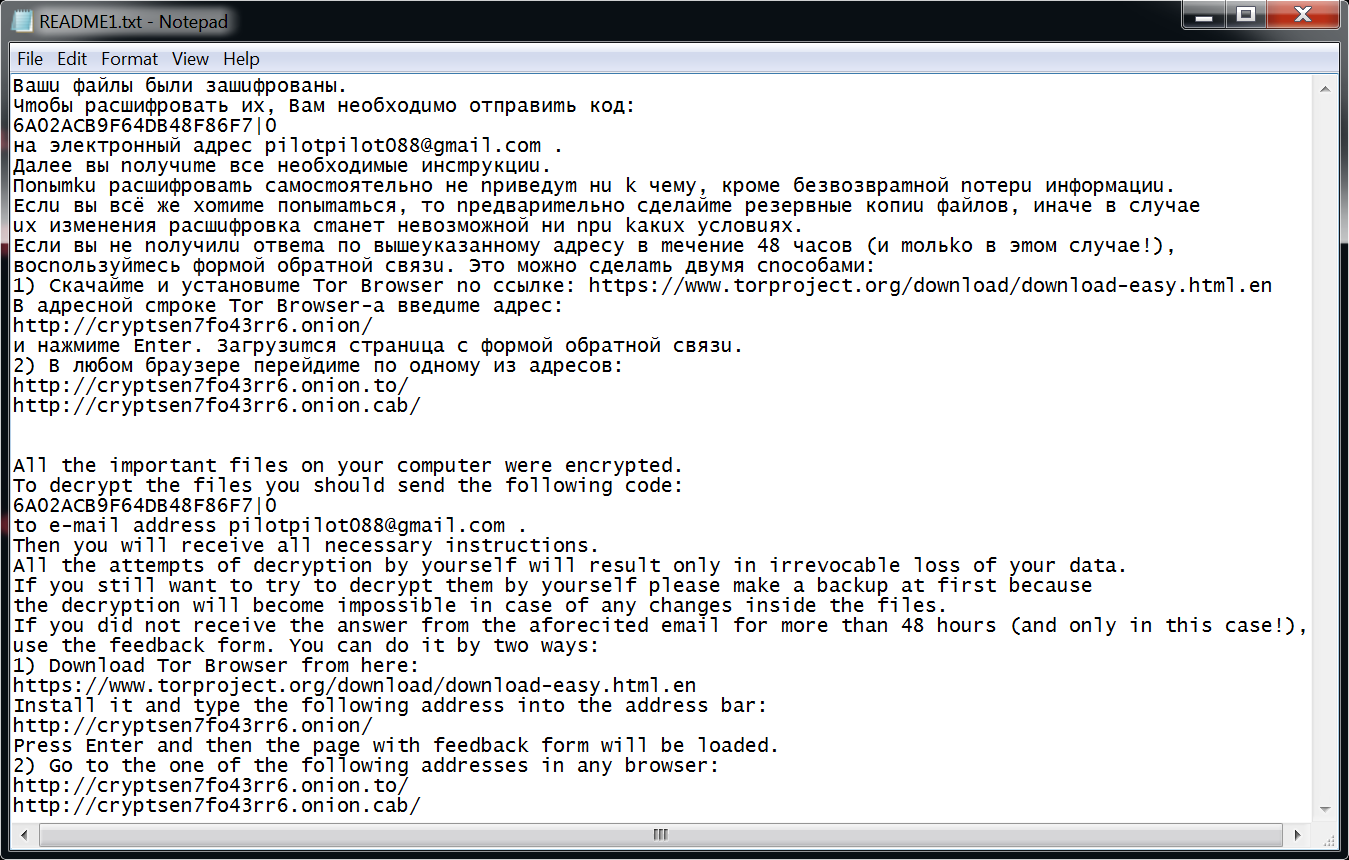

10個のREADMEファイルにはすべて、同じ命令が含まれています(図2)。

図2 最近のShade ランサムウェア感染の復号化指示

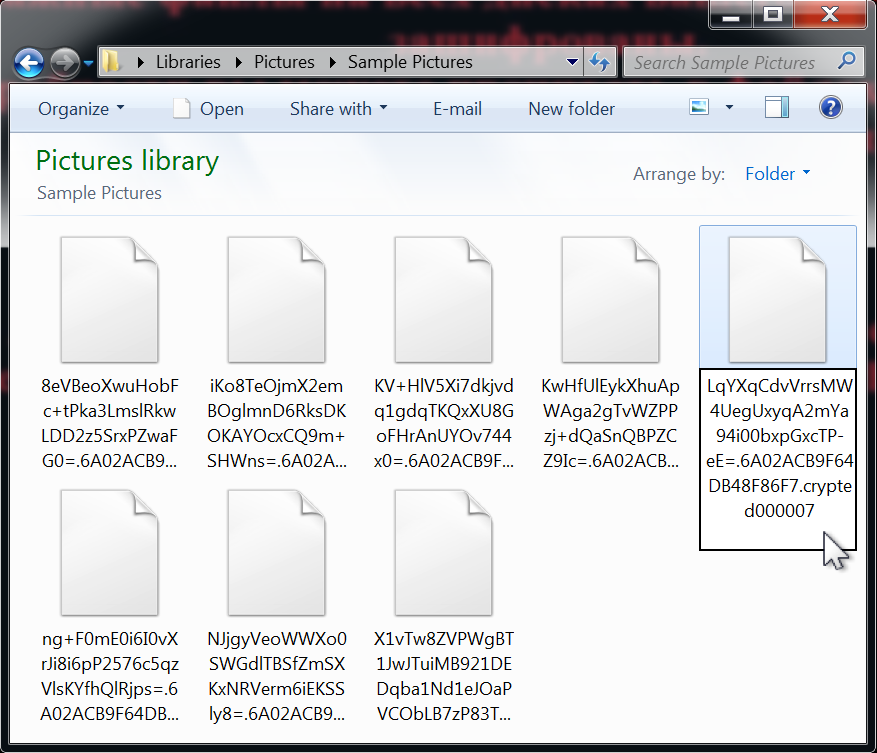

2016年6月以降、暗号化ファイルのファイル拡張子は「.crypted000007 」です(図3)。

図3 Shade ランサムウェアに感染した暗号化ファイルのサンプル

マルスパムによるShadeの配信

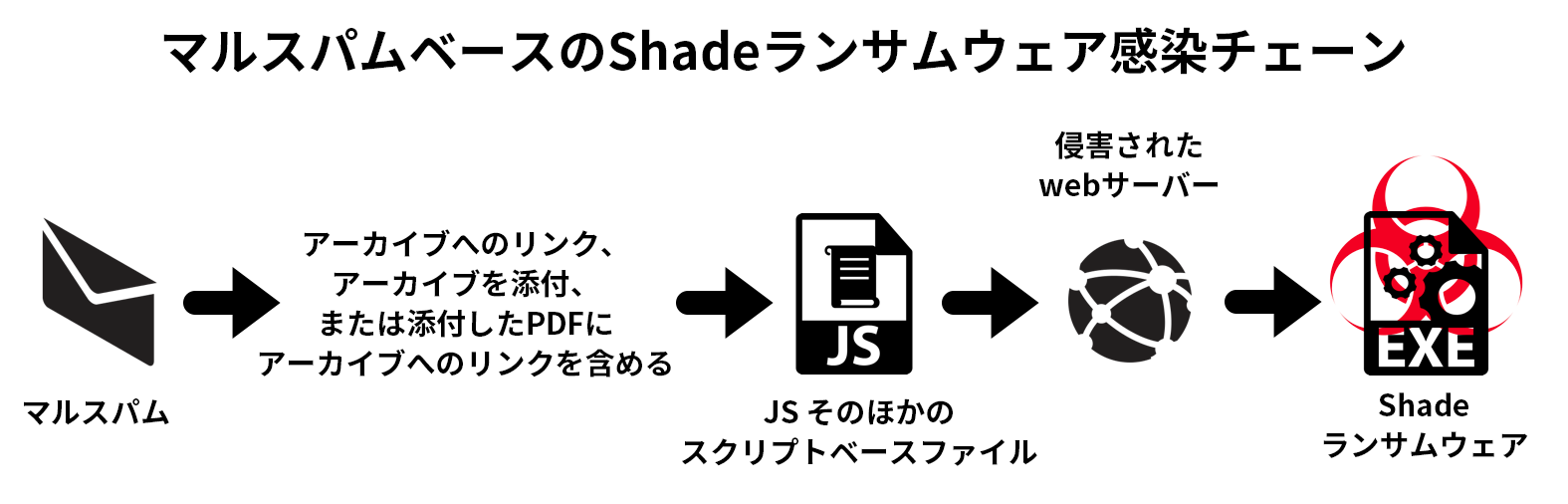

マルスパムを通じたShadeランサムウェア感染には、請求書、請求書に偽装されたJavaScript(.js)、JavaScript以外のスクリプトベースファイルが関与しています。場合によっては、Shadeマルスパムにこれらスクリプトベースのファイルへのリンクが含まれていることがあります。このほか、ファイルをzipなどのアーカイブ内に含ませて電子メールに直接添付される場合もあります。2019年2月のロシア語のマルスパムによる一連の攻撃ではPDFファイルが添付されており、これらのPDFファイルに、こうしたスクリプトベースのファイルを含むzipアーカイブをダウンロードするリンクが含まれていました。

私たちがレビューしたすべてのケースでは、.jsそのほかのスクリプトベースのファイルが関与していました(図4)。これらスクリプトベースのファイルは、Shadeランサムウェアの実行ファイルを取得するよう設計されています。

図4 マルスパムベースのShadeランサムウェア感染フローチャート

感染チェーン内での実行可能ファイル配信

マルスパムベースのShadeの感染チェーンには共通点が1つあります。それらはすべて、侵害されたサーバーから実行可能ファイルを取得する、という点です。この感染チェーンにおける実行可能ファイルに焦点を合わせることで、Shade ランサムウェア感染の試みが行われている場所を特定できます。

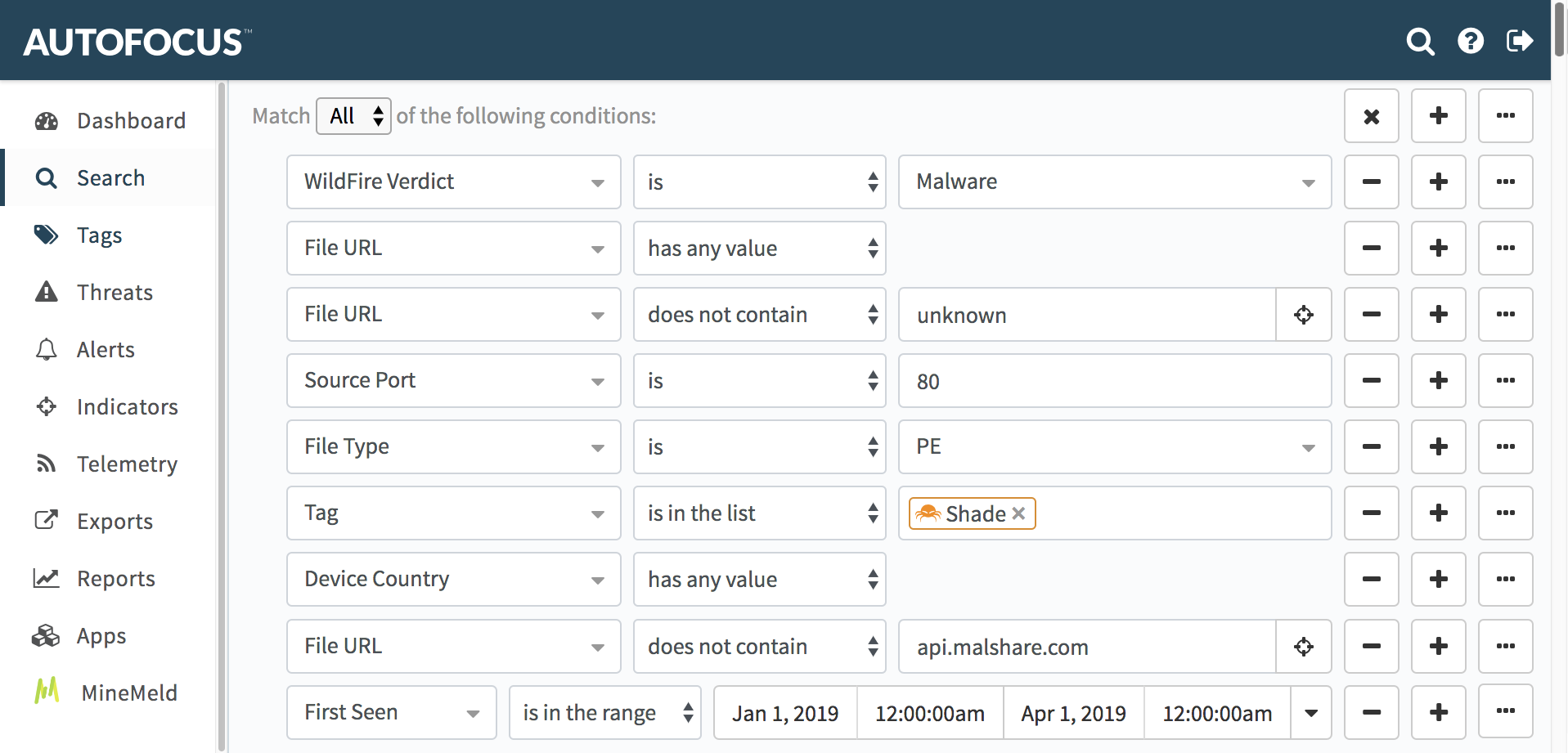

AutoFocusの検索パラメータで絞り込む

弊社のAutoFocusにはShadeランサムウェア用のタグがあり、このタグでShadeランサムウェアに関連する項目を識別しています。私たちは、感染チェーンにおけるShade ランサムウェア実行ファイルの配信試行を検索し、TCPポート80を介してURL経由で送信された圧縮実行ファイル(PE)ファイルに検索を絞り込みました。

ここではShadeランサムウェアの配信が試行された地理的状況をカスタマーベースから把握しようとしているため、私たちはこれらの試みが見つかった弊社デバイスを国別に検索しました。

なお、この検索は2019年の第1四半期に行っています。

最後にオンラインのサンドボックスやオンライン共有サービスへの明らかなマルウェア提出を検索対象から除外しました。AutoFocusデータベースで私たちが利用した検索パラメータは次のとおりです。

- 「First Seen(初回確認日時)」の日付は2019年1月1日から3月31日までの範囲

- 「Tag(タグ)」は「Shade」ランサムウェア(Unit42タグ)

- 「File Type(ファイルタイプ)」はPE

- 「File URL(ファイルのURL)」には「has any value(任意の値)」、ただし「unknown(不明)」以外

- 「Source Port (ソースポート)」には、「80」(ファイルを受信した際の接続先TCPポート)

- 「Device Country(デバイスの国)」には「has any value(任意の値)」(空白またはunidentified以外)

- 「File URL(ファイルURL)」に文字列「/malware/」が含まれていない

- 「File URL(ファイルURL)」に文字列「malshare.com」が含まれていない

- 「File URL(ファイルURL)」に文字列「paloaltonetworks」が含まれていない

- 「File URL(ファイルURL)」に文字列「local」が含まれていない

図5 2019年第1四半期のShadeランサムウェア実行可能ファイルを検索したさいのAutoFocusクエリ

2019年1月から3月までのAutoFocusクエリの結果

2019年1月から3月までを検索した結果、6,536セッションで307個のShadeランサムウェアサンプルが見つかりました。各セッションは、Shadeランサムウェア実行ファイルをホストしているURLに対するHTTPリクエストを表します。これらのURLの多くは、個別のセッションで複数回見られました。トップ10の結果の場所は次のとおりです。

- アメリカ - 2,010セッション

- 日本 - 1,677セッション

- インド - 989セッション

- タイ - 723セッション

- カナダ - 712セッション

- スペイン - 505セッション

- ロシア連邦 - 86セッション

- フランス - 71セッション

- イギリス - 67セッション

- カザフスタン - 21セッション

図6 AutoFocusによる検索結果トップ10カ国の世界地図表示

私たちのカスタマーベースでShadeランサムウェア感染試行が最も多い国はアメリカ合衆国でした。Shadeランサムウェア実行可能ファイルをホスティングしているURLのこれらの大多数は、ロシアないしロシア語圏以外のお客様のデバイスから報告されています。

この期間における上位10種の業種は次のとおりです。

- ハイテク:5,009セッション

- 卸売および小売:722セッション

- 教育:720セッション

- 電気通信:311セッション

- ファイナンス:51セッション

- 運輸・物流:24セッション

- 製造:32セッション

- 専門・リーガルサービス:8セッション

- 公益事業・エネルギー:4セッション

- 州および地方自治体:1セッション

結論

私たちのカスタマーベースでShadeランサムウェア感染試行が最も多い国はアメリカ合衆国でした。Shadeランサムウェア実行可能ファイルをホスティングしているURLのこれらの大多数は、ロシアないしロシア語圏以外のお客様のデバイスから報告されています。

Shadeランサムウェア感染試行の最も一般的なターゲットは、ハイテクカテゴリに該当する組織でした。

なおこの結果は、弊社のカスタマーベースを元にしているという制限により英語に偏っている可能性があります。それでも、Shadeランサムウェアはロシア国外で非常に活発であることは分かりますし、ロシア語より英語を話す犠牲者をターゲットにしている可能性も考えられます。

パロアルトネットワークス製品をご利用のお客様は、Shadeランサムウェアを容易に検出するThreat Prevention プラットフォームによ同脅威から保護されています。AutoFocusをお使いのお客様は次のタグを使用してこれらの活動を追跡できます: Shade。2019年3月と4月に発見された最近のShadeランサムウェアサンプルの詳細については、以下の付録を参照してください。

付録A

2019年3月と4月に発見されたShadeランサムウェア実行可能ファイルの最近のSHA256ファイルハッシュ(73種類)について、こちらを参照してください: https://github.com/pan-unit42/iocs/blob/master/Shade_ransomware/Shade-ransomware-SHA256-hashes-March-and-April-2019.txt

付録B

2019年3月と4月にShadeランサムウェアの実行可能ファイルによる応答を返してきた最近のURL(203個)については、こちらを参照してください: https://github.com/pan-unit42/iocs/blob/master/Shade_ransomware/Shade-ransomware-URLs-March-and-April-2019.txt

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得