This post is also available in: English (英語)

概要

過去5年間にわたり、ビジネス メール詐欺(BEC)スキームは、サイバー犯罪者の間で最も利益になる活動として出現し、広がっています。この犯罪の急増により、国内外の法執行機関は警戒と認識を高め、行動を起こすことを呼びかけています。2016年に、Internet Crime Complaint Center (IC3: インターネット犯罪苦情センター)は、BECを注目の話題とする年次報告書を公開し、1年間の損失額を3億6,000万米国ドルと推定しました。1年後の2017年の報告書でも、BECは引き続き注目の話題として特別に認識されており、年間損失額は6億7,000万米国ドルと推定されました。国民意識が高まり、報告の仕組みが改善されたため、法執行機関は続いて、2016年12月から2018年5月までで損失額が136%増加したと報告しました。最も懸念されることとして、同じ発表で、2013年から2018年の5年間で、世界的な損失額は125億米国ドルを超え、150か国が影響を受けたと述べられていました。残念ながら、この傾向は最近公開された2018年の報告でも減速する兆候は示しておらず、報告には1年間の損失額が現在、12.9億米国ドルを上回っていると述べられています。

同時に、パロアルトネットワークスのUnit 42は、ナイジェリアのサイバー犯罪に重点を置いて、この脅威の進化を積極的に監視してきました。BECは世界的な脅威ですが、弊社はナイジェリアの攻撃者に重点を置き、これまでナイジェリアをサイバー犯罪の上位5のホットスポットとして位置付けてきた悪意ある活動に加わっている最大サブカルチャーの1つについての知見を提供します。2014年に、弊社は、金銭的利益を得るためにマルウェアを導入したナイジェリアでの最初の事例の1つを文書化した、初の報告書「419 Evolution」を公開しました。2年後には、マルウェアの採用が驚異的に増加していることを詳解し、これらの攻撃者にコード名「SilverTerrier」を割り当てた「The Next Evolution of Nigerian Cybercrime」を公開しました。2017年には、脅威がBECスキームに参加する何百もの攻撃者に広がっていることを観測し、その詳細を「ナイジェリア発ビジネスメール詐欺の台頭」で公開しました。この1年で、SilverTerrierの攻撃者の数は400を超えました。これらの攻撃者は過去4年間で、51,000を超えるマルウェア サンプルと110万件の攻撃に関与しています。このブログでは、この豊富なデータを活用して、最新のSilverTerrierマルウェアの傾向と、法執行機関と業界がこの活動と闘うために取っている積極的な行動を概説します。

攻撃

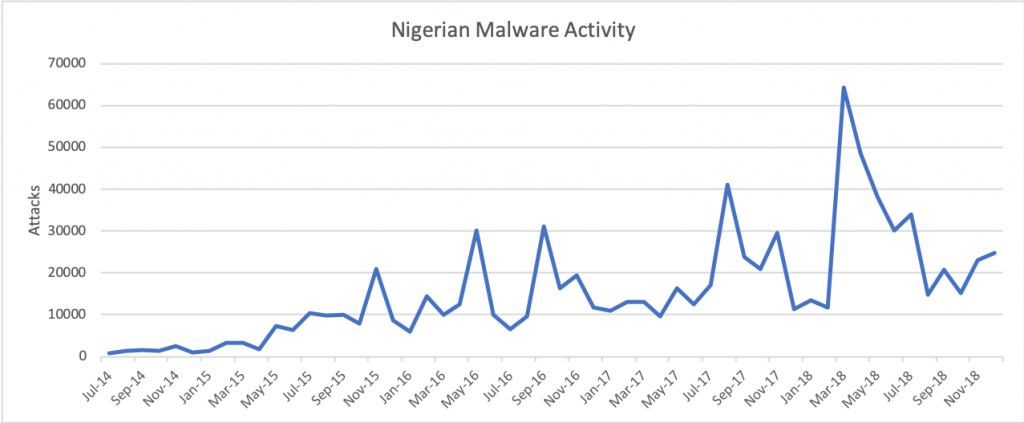

ナイジェリアのサイバー攻撃者集団は、毎年の攻撃規模を大幅に拡大して、その能力を実証し続けています。2017年に、弊社は月平均18,294件の攻撃を観測しました。この数は、2016年から23%増加していることになります。また、この期間には、2017年8月の41,000件の攻撃という、月間件数の新記録も含まれています。2018年には、月平均の攻撃数は28,227件に増え、3月と4月はどちらも急増し以前の記録を上回っています (図1参照)。このような傾向は、攻撃の年間増加率が警戒すべき54%であり、攻撃数の増加と攻撃ペースの加速化が進んでいることを示しています。さらに、これらの数字は、弊社の顧客基盤に対する攻撃のみを反映しています。そのため、弊社の評価基準はこの活動に関連付けられた世界的な傾向を表していると判断していますが、世界的な攻撃の実際の数字は弊社の数字を遥かに超えている可能性が非常に高いと言えます。

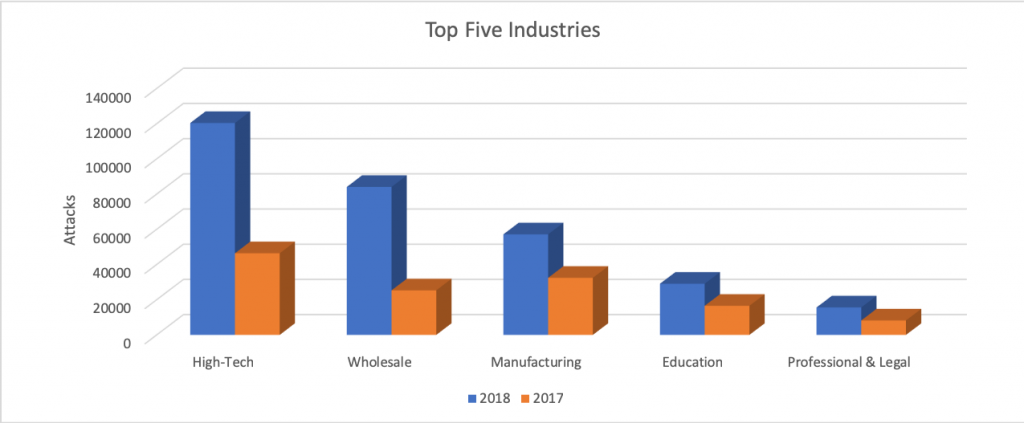

驚異的な増加に加え、ナイジェリアの攻撃者は幅広くすべての業界セグメントに対して攻撃を仕掛け続けています。弊社のデータでは、ハイテク業界が最大数の攻撃を受けており、この1年の攻撃数は46,000件から120,000件に急上昇しています。卸売り業界は最も標的にされる業界の第2位にランクアップし、確認された攻撃数は2017年から400%増になっています。また、製造業でも32,000件から57,000件へと攻撃数が大幅に増加しましたが、2018年には、1ランクダウンし、最も標的にされる業界の第3位となっています。最後に、教育およびプロフェッショナル/司法サービスはどちらも、攻撃数の相当な増加が確認され、それぞれ最も標的とされる業界の第4位と第5位になっています。

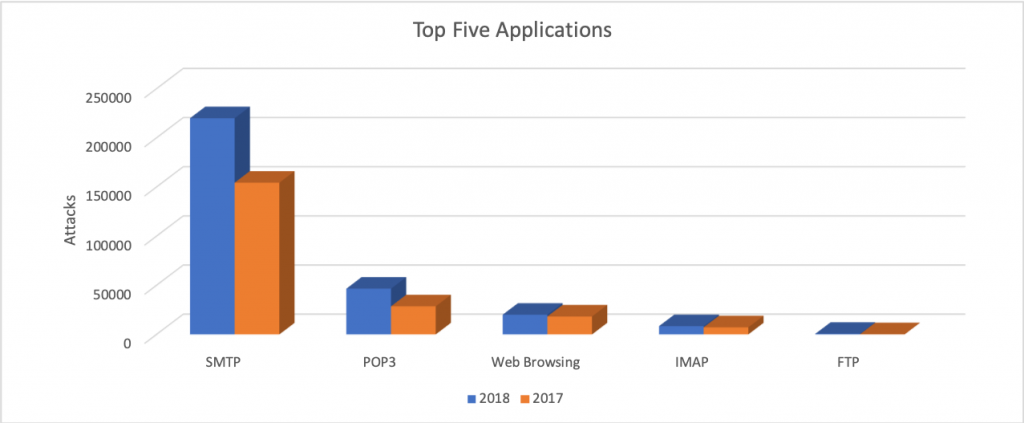

これらの攻撃で使用された配信ベクトルを分析すると、2017年から2018年までのトップ5のアプリケーションのランキングが一貫していることが判明しました。電子メール アプリケーションのSMTP、POP3、IMAPが、最も一般的な配信アプリケーションの1位、2位、4位としてリストの上位を占めました。評価基準について言えば、219,000のSMTPセッション、46,000のPOP3セッション、および8,400のIMAPセッションでマルウェアを観測しました。Webブラウザは最も一般的な配信アプリケーションの第3位を維持し、20,000のセッションでマルウェアが検出されました。一方、FTPは654セッションでのみマルウェアが検出され、第5位でした。相対的には、これらの指標はネットワーク管理者にとって貴重な洞察を提供しており、この脅威を十分に防御するために電子メールベースの検出機能が必要であることを伝えています。

マルウェア

SilverTerrierの攻撃者は、スキームを進化させるために、新たなテクノロジ、手法、マルウェアを採用するとすぐに経験を積んでいます。過去4年間にわたり、弊社は、20種類の商用マルウェア ツールを攻撃者が採用し使用するのを追跡しました。わずかなコストで調達されたこれらのツールは、最小限のセットアップしか必要なく、攻撃者が望ましい結果を達成することができるさまざまな機能がプリロードされています。アンチウイルス コミュニティが大抵はこれらのツールをすばやく特定し署名できることを考慮して、ナイジェリアの攻撃者は、ツールを難読化し、署名ベースの検出機能を回避するための手段として、常に進化しているさまざまな「クリプター(crypter)」を頻繁に使用しています。2018年に収集された14,694のSilverTerrierサンプルを、VirusTotalと比較すると、発見時のベンダー ソリューション全体で平均検出率は53%であることがわかりました。年末まで継続して行われた測定から、2019年初期には、検出率が経時的に改善されたことがわかりましたが、その改善率はわずか5%で、ベンダー全体では58%でした。この低い数字は、このマルウェアを使用する手法が、従来の署名ベースの検出機能に依存する組織に脅威をもたらしていることの信憑性を高め、その重大さを強調しています。

個々のツールに着目すると、マルウェア ファミリの採用および使用率は、人気、有効性、検出率、可用性、およびその他の従来の市場ファクタと一致して増減していることがわかります。これらの傾向の分析により、最も一般的な脅威に対するネットワーク防御を検証およびカスタマイズするという点において、ネットワーク管理者にとって貴重な洞察を提供することができます。等しく重要なこととして、このような傾向は、サイバー セキュリティ業界が検出機能を優先できると同時に、法執行機関がツール開発者の特定と法的手続きを重視できる方向へと導いています。弊社はこの分析の実行時に、ツールを2つのカテゴリ、情報窃取とリモート管理ツール(RAT)に大別しました。

情報窃取

AgentTesla、Atmos、AzoRult、ISpySoftware、ISR Stealer、KeyBase、LokiBot、Pony、PredatorPainおよびZeusはすべて、コア情報窃取コンポーネントを想定して設計された商用マルウェア ツールです。これらのツールは、感染すると、スクリーンショット、パスワード、またはその他の機密ファイルを捕捉し、サイバー攻撃者が後からそれらを取得できる場所に伝送します。通常、これらのツールは、Webサーバー、FTPサーバーおよびSMTP電子メール接続へのアップロードなどの、シンプルなコマンド&コントロール メカニズムに依存しています。これらの共通のサービスは、通常のネットワーク トラフィックに紛れ込み、従来のポート/プロトコル フィルタリング エッジ デバイスによる検出機能を妨げます。ただし、この強みは、マルウェア制御インフラストラクチャが一般にドメインまたは電子メール アドレスとしてハード コード化されている場合には弱みにもなります。特定されると、このインフラストラクチャはサービス プロバイダーによって削除されるため、収集は停止され、これらのツールを効果的に使用する期間が限定される場合があります。

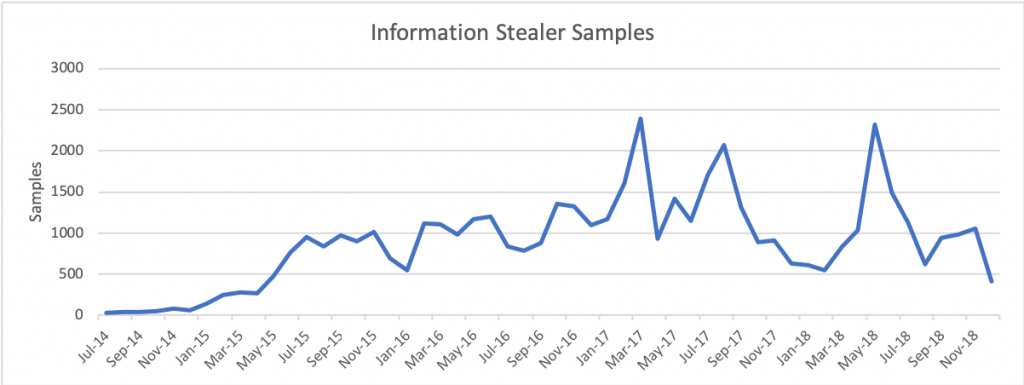

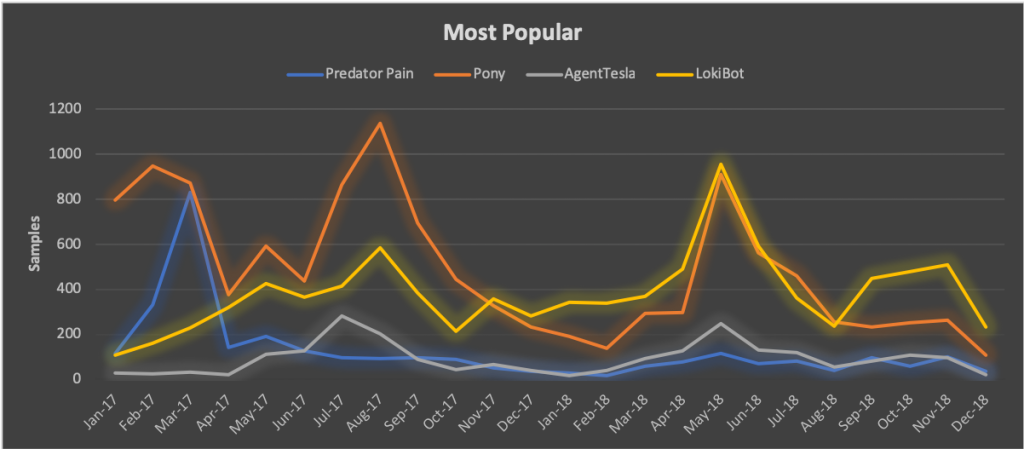

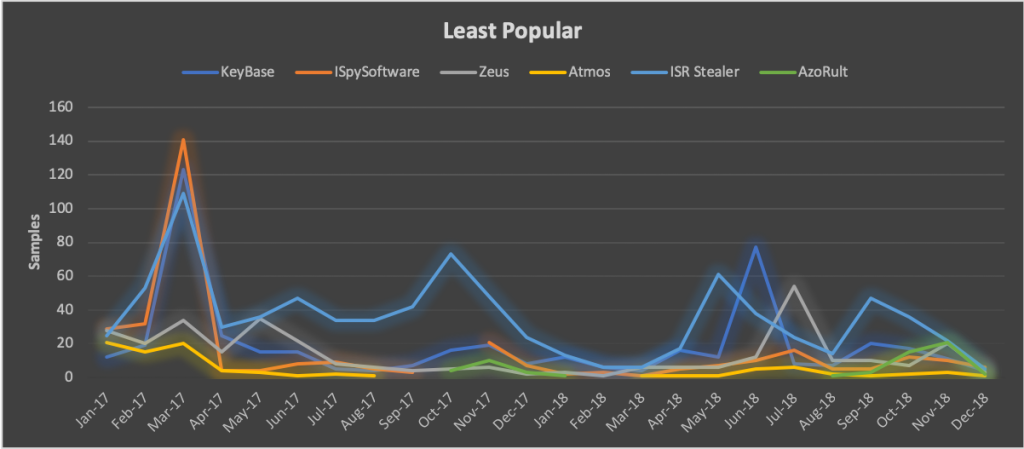

2018年には、10のツールを対象に、ナイジェリアの攻撃者は月当たり1,000のマルウェアの独自サンプルを作成しました(図4を参照)。相当な数ですが、この平均は前年比26%減という注目すべきものです。このデータは、2014年から2017年までに経験した急増がピークに達して、頭打ちとなり、現在は減少していることを示唆しています。この現象の背後にある正確な理由を示すのは困難ですが、ツールの可用性の低下、法執行機関の取り組みの強化、サーバーセキュリティを取り巻く環境の進歩、SilverTerrier攻撃者によるRATの採用の増加といったことがすべて要因となっているようです。

このカテゴリで最も人気のあるツールを探ったところ、SilverTerrierサンプルが、2018年に見られた10のツールの内4つに偏って関連付けられていたことがわかりました。リストの最上位では、Lokibotの平均446サンプルが観察されました。Ponyは、月平均330サンプルで、2018年を通じてその人気を維持していました。この人気は、資格情報を窃取する機能と、さらに重要なことに、侵害したシステムに追加のマルウェア ツールをダウンロードしてインストールする機能の二面性によるものと思われます。次に、攻撃者は月平均95のAgentTeslaのサンプル、小さい.NETキーロガーを製作しました。最後に、PredatorPainは、数年間にわたり複数回更新されてきたツールで、2016年の使用のピーク以降人気は衰えていますが、2018年を通じて月平均65サンプルを作成している攻撃者によって支持され一定レベルを保っていました。

一方、弊社のデータから、Atmos、AzoRult、KeyBase、ISpySoftwareおよびISR Stealerが歴史的に非常に有能なツールであったが、すべての使用率がピーク時から劇的に減少していることがわかります。最も人気のあるツールを比較する中で、2018年には一部の攻撃者に帰属するISR Stealerのサンプルは月平均24のみで、その他の機能は月あたり2~16サンプルの範囲であることが観察されました。

リモート管理ツール

NetWire、DarkComet、NanoCore、LuminosityLink、Remcos、ImminentMonitor、NJRat、Quasar、Adwind、HWormはすべて、攻撃者に侵害したシステムへのリモート アクセスを提供する商用マルウェア ツールです。リモート アクセスの提供により、これらのツールは情報窃取の基本的なデータ窃取機能を拡張し、SilverTerrier攻撃者が侵害したユーザーに代わって、システムの変更、ネットワーク リソースへのアクセス、機能の実行をできるようにします。この機能は、一般に、攻撃者の労力を収益化することを求めて、悪意のある電子メールまたは詐欺電子メールを送信し、被害組織内のデータベースにアクセスするために活用されます。ただし優れた機能ほど複雑になるため、これらのツールは多くの場合、導入および操作にさらなる経験が必要となります。たとえば、これらのツールの対話型という性質上、通常、多数のエフェメラル ポートで稼働することが多い制御サーバーへの安定した接続が必要となります。制御サーバーを保護するために、攻撃者は静的なドメイン登録ではなく、多くの場合、ダイナミックDNSと仮想サーバーに依存します。ダイナミックDNSでは時間の経過とともに新しいサーバーへ制御を移行できるため、この手法では、アトリビューションをより複雑にしながら、マルウェア サンプルの使用可能時間を延長するための難読化のレイヤーを攻撃者に提供します。

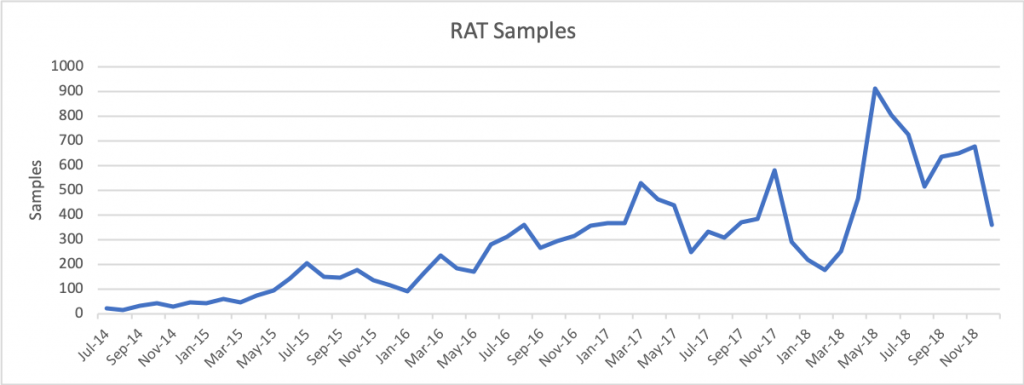

2018年にナイジェリアで使用されたこれらの10種類のツールを確認すると、月平均533サンプルが作成されたことがわかりました。これは、前年比36%増を表しています。このサンプル率は情報窃取のサンプル率の約半分ですが、増加率はまったく対照的です。つまりデータから、ナイジェリアの攻撃者が従来の情報窃取から移行し、目的を達成するためのより優れた機能を提供するリモート管理ツールを好んで選んでいることがわかります。これらの指標を前提に、弊社は、RATの採用と導入は2019年を通じて一定の割合で増え続けると判断しています。

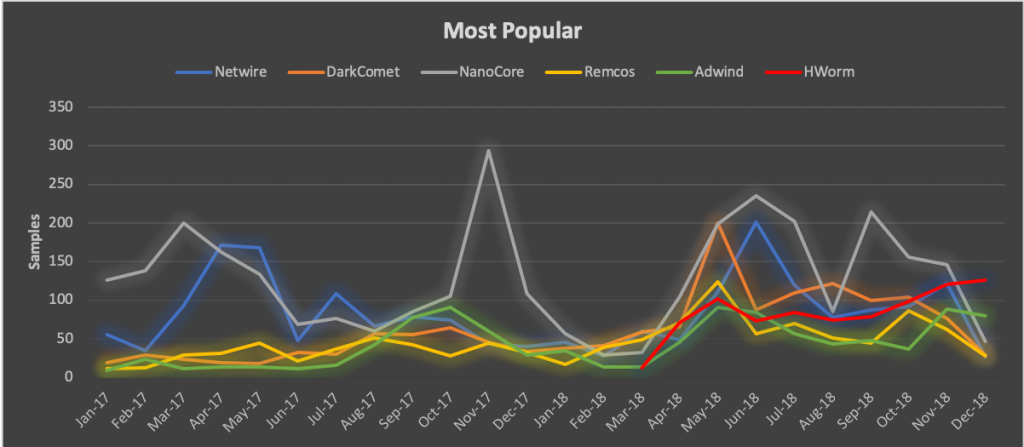

このカテゴリで最も人気のあるツールを調べたところ、10種類のツールのうち6種類で、サンプル数が月平均50を超えていることがわかりました。月平均125サンプルで首位を占めたNanoCoreは、2018年にSilverTerrier攻撃者によって採用された最も人気のあるRATになりました。NanoCoreの開発者が2017年に逮捕されたことを考えると、これは興味深い結果です。その使用を抑制するための法的な取り組みに関わらず、いまだにツールの「クラック版」がインターネット上のさまざまなフォーラムから無料でダウンロードでき、継続的な使用が可能になっています。次いで人気があるDarkCometとNetwireは、どちらも2014年に採用され、サンプル数はそれぞれ月平均86と85です。HWormは、最初は2013年にリリースされ、長年にわたり開発者がアップグレードしています。その歴史に関わらず、ナイジェリアの攻撃者による使用が最初に確認されたのは、2018年3月でした。それ以降、月平均70サンプルを観察しています。最後に、SilverTerrierの攻撃者は、Remcos (2016年に最初に発見)とAdwind (2015年に最初に発見)を定常的に採用し続けており、2018年のサンプル レートはそれぞれ月平均58と53でした。

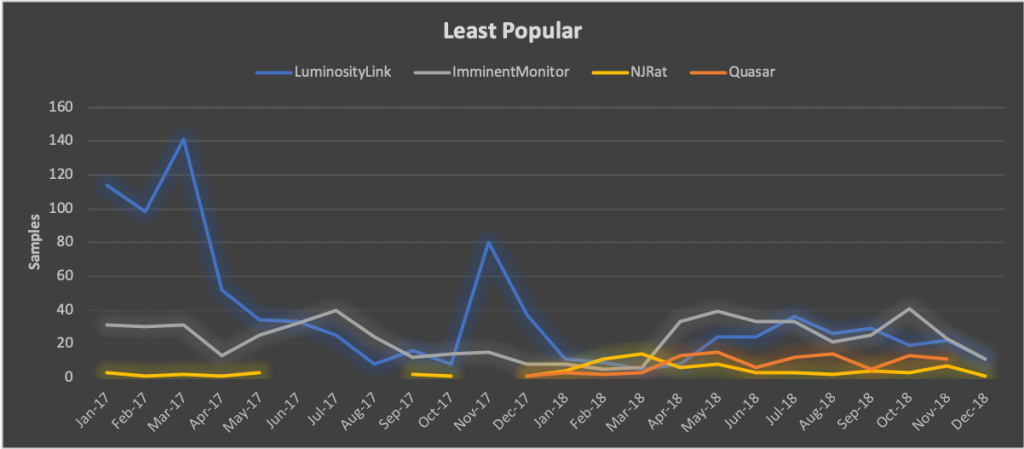

最も人気のあるツールが定常的に使用され、その採用数が急速に増えているのとは対照的に、ImminentMonitor、LuminosityLink、NJRat、Quasarは、この1年で人気が衰えています。4つのうちImminentMonitorは、月平均24サンプルを作成する少数ながら忠実なナイジェリアの攻撃者の支持を維持しています。LuminosityLinkは、2017年初期に月あたり100を超えるサンプルから、開発者が逮捕された後の2018年には月平均18サンプルにまで使用が減少したことで、法執行機関の成功談となっています。弊社の2月のブログ投稿で示した公開されているアトリビューション、攻撃メトリック、これまでの販売コンテキストが、法執行機関の7月の有罪答弁、続く10月の量刑手続きでの取り組みで役立ちました。最後に、QuasarとNJRatは例外として存在しています。SilverTerrier攻撃者の中では決して高い採用率を得ているわけではないため、サンプル数はそれぞれ月平均8と6という低さです。

行動の年

攻撃の継続的な増加と、125億米国ドルという過去5年間のBECスキームに起因する世界的な損失に関わらず、一連の積極的な取り組みも行われ、2018年がこの脅威との闘いにおける重要な節目になりました。間違いなく、これらの活動で最も特筆すべき点は、法執行機関と、サイバーセキュリティ、テクノロジ、金融の各部門から民間の業界パートナーが動員され、前例のないレベルでのコラボレーションが行われていることです。このコラボレーションの基盤は2016年に開催された初のBECカンファレンスに遡りますが、この業界主導のイニシアチブは、その後、毎年恒例のイベントに変わり、継続して関連するすべての組織にメリットをもたらしてきました。

このようなメリットの1つは、連邦捜査局(FBI)がBEC操作を世界的に掃討するために大規模で組織的な取り組みを初めて開始した、2018年1月に具現化されました。6か月のうちに、Operation Wirewire (Wirewire作戦)に参加した法執行官は74人を逮捕しました。その内29人が、FBIとナイジェリアのEFCC (Electronic Federal Crimes Commission)との緊密なコラボレーションの結果として逮捕されたナイジェリア人でした。作戦の成功に乗じて、第3回の年次BECカンファレンスが2018年7月に開催されました。そこで、法執行組織は貴重なフィードバックを業界パートナーに提供し、この脅威に積極的に取り組んでいる国際的な同等の組織との新たな関係が拡大されつつあることを強調しました。

法執行機関の活動を超え、2018年10月には、BECコラボレーション グループの創設者兼管理者のRonnie Tokazowski氏が、グループの530人以上のメンバーを代表して、JD Falk Awardを受賞しました。この賞は特に、リアルタイムの業界横断的なコラボレーションを通じて詐欺による数百万ドルの損失を防いだ業績と、結果として数千に及ぶナイジェリアのスキームの電子メール アカウントを断絶した取り組みを認めたものでした。

これら2つの例は、BEC脅威と闘うために組織が個々の防御活動を超え、予防的な行動に目を向けた積極的なターニング ポイントの始まりを示しています。以前はサイバー攻撃者は責任を問われませんでしたが、現在、法執行機関は、これらの犯罪の追跡において外国のパートナーと連携するという決意を示しています。このコラボレーションの成功はナイジェリアで最も明白で、EFCCは誇らしげに攻撃者の写真を彼らの容疑とともに公のFacebookページに投稿しています。

結論

ビジネス メール詐欺(BEC)スキームは、サイバー犯罪者の間で最も利益になり広く採用されている活動の1つであり、世界的な損失を数値化した最近の報告では、その損失は125億米国ドルを超えています。Unit 42は、この脅威をナイジェリアのサイバー犯罪というレンズを通じて監視しています。そうする中で、過去4年間に約51,000のマルウェア サンプルと110万件の攻撃に関与した400人を超えるSilverTerrier攻撃者をアクティブに追跡しています。

SilverTerrierの攻撃者は、依然として、世界中の企業にとって恐るべき脅威であり、2018年には54%の攻撃の増加を示しています。これらの攻撃者は主に電子メールを利用して、最も標的とする業界にマルウェアを配信しています。このような業界には、ハイテク、卸売り、製造、教育、プロフェッショナル/司法サービスが含まれます。

2018年の弊社のデータによると、情報窃取マルウェア ファミリは、引き続きSilverTerrierの攻撃者によって一般的に使用されており、月平均1,000サンプルが作成されています。ただし、新しいサンプルの作成は26%減少しました。これは、より優れたリモート管理ツール(RAT)への移行を示しており、RATの使用は36%増加し、月平均533サンプルが作成されています。

BECキャンペーンは引き続き活発な脅威ですが、パロアルトネットワークスのお客様は以下に示す方法で保護されています。

- WildFire®クラウドベース脅威分析サービスおよびTraps™ Advanced Endpoint Protectionは、これらのマルウェア ファミリに関連付けられたサンプルを正確に特定します。

- DNSセキュリティ サービス、Threat PreventionおよびURLフィルタリングは、これらの攻撃者に関連付けられたすべてのフィッシングおよびマルウェア ドメインを悪意のあるものとして特定します。

AutoFocus™コンテキスト脅威インテリジェンス サービスのユーザーは、以下のタグを使用してこれらの脅威に関連付けられたマルウェアを表示できます。

BilalStealer (ISR Stealer)

SilverTerrierの攻撃者に関連付けられた詳細なリストは、GitHub®で確認できます。

パロアルトネットワークスは、この報告書のファイル サンプルや IOC (脅威が存在することを示す兆候) などの弊社の調査結果を、提携組織であるCyber Threat Alliance (サイバー脅威アライアンス)のメンバーと共有しています。CTAのメンバーは、このインテリジェンスを使用して、顧客に迅速に保護を導入し、悪意のあるサイバー攻撃者を体系的に壊滅させます。Cyber Threat Allianceの詳細については、www.cyberthreatalliance.orgを参照してください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得