This post is also available in: English (英語)

概要

NetWireは一般利用が可能なRATで、2012年以降、犯罪組織やその他の悪意のあるグループにより広く使用されています。このRATはさまざまな攻撃キャンペーンで配信されていますが、なかでも悪意のあるスパム(マルスパム)経由での送信が多くなっています。一方GuLoaderは2019年12月に最初に発見されたファイルダウンローダで、こちらはさまざまなリモート管理ツール(RAT)マルウェアを配信する用途で使われています。

本稿では、Microsoft Word文書を使い、GuLoader経由でNetWireを配信する最近2020年3月の一連のマルスパム攻撃キャンペーンについて見ていきます。ここでは、感染イベント チェーンを確認し、関連するネットワークトラフィックを調査します。さらに感染後のWindowsホストに見られるアーティファクトについても見ていきます。本資料は主にセキュリティ オペレーション センター(SOC)の最前線にいるアナリストの皆さんや、コンピュータ フォレンジックによる捜査を行う皆さんにご活用いただくことを想定しています。

本稿では次の内容を取り上げます。

- イベント チェーン

- 電子メールのルアー(わな)

- 悪意のあるWord文書

- 第一段階のバイナリ

- 感染トラフィック

- 感染Windowsホスト上でのフォレンジック調査

イベント チェーン

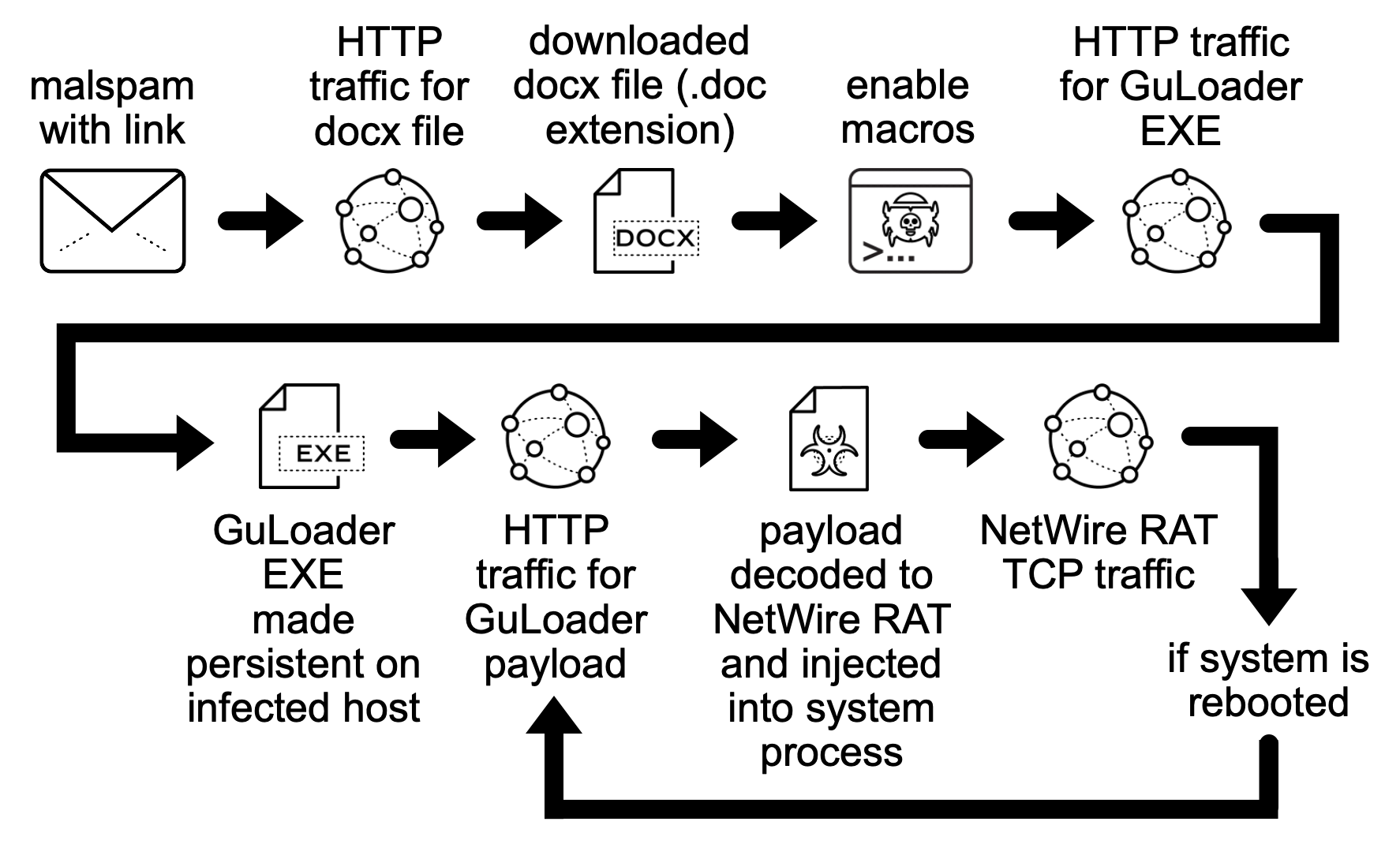

この攻撃キャンペーンのイベント チェーンはメールから始まります。電子メールには、Microsoft Word文書へのwebリンクが含まれています。Word文書にはGuLoaderのWindows実行可能ファイルを取得するマクロ コードが含まれています。そしてこのWindows実行可能ファイルが、NetWire用の暗号化されたデータ ファイルを取得します。この後NetWireによるRATアクティビティのコマンド&コントロール(C2)トラフィックが確認されはじめます。感染チェーンのフローチャートを図1に示します。

図1 NetWire RATによる感染イベント チェーン

電子メールのルアー(わな)

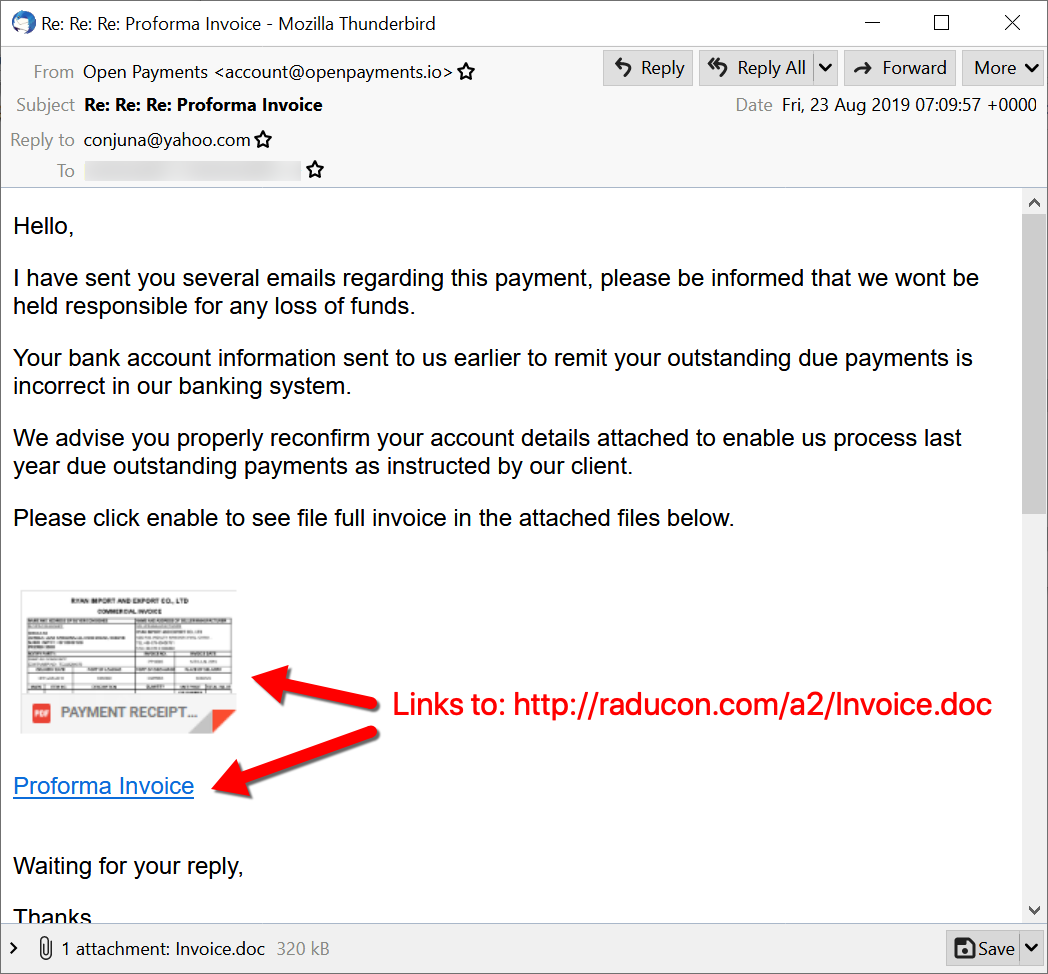

NetWireを配信するマルスパムは、一般に、マルウェアを含む添付ファイルかマルウェアを取得するURLリンクを使います。図2にそうした攻撃キャンペーンの一例を示します。この例は2019年8月に行われた攻撃からのもので、添付ファイルとURLリンクの両方が含まれており、同一のWord文書を取得してNetWireによるRAT感染を開始します。

図2 2019年8月に観測された、NetWire RATに感染させるためのWord文書添付ファイルとURLリンクの両方を含むマルスパム

GuLoaderは2020年現在RAT配信に広く使用されており、NetWIre RATをプッシュするマルスパム攻撃キャンペーンでは同様の電子メール ルアーが継続的に観測されています。

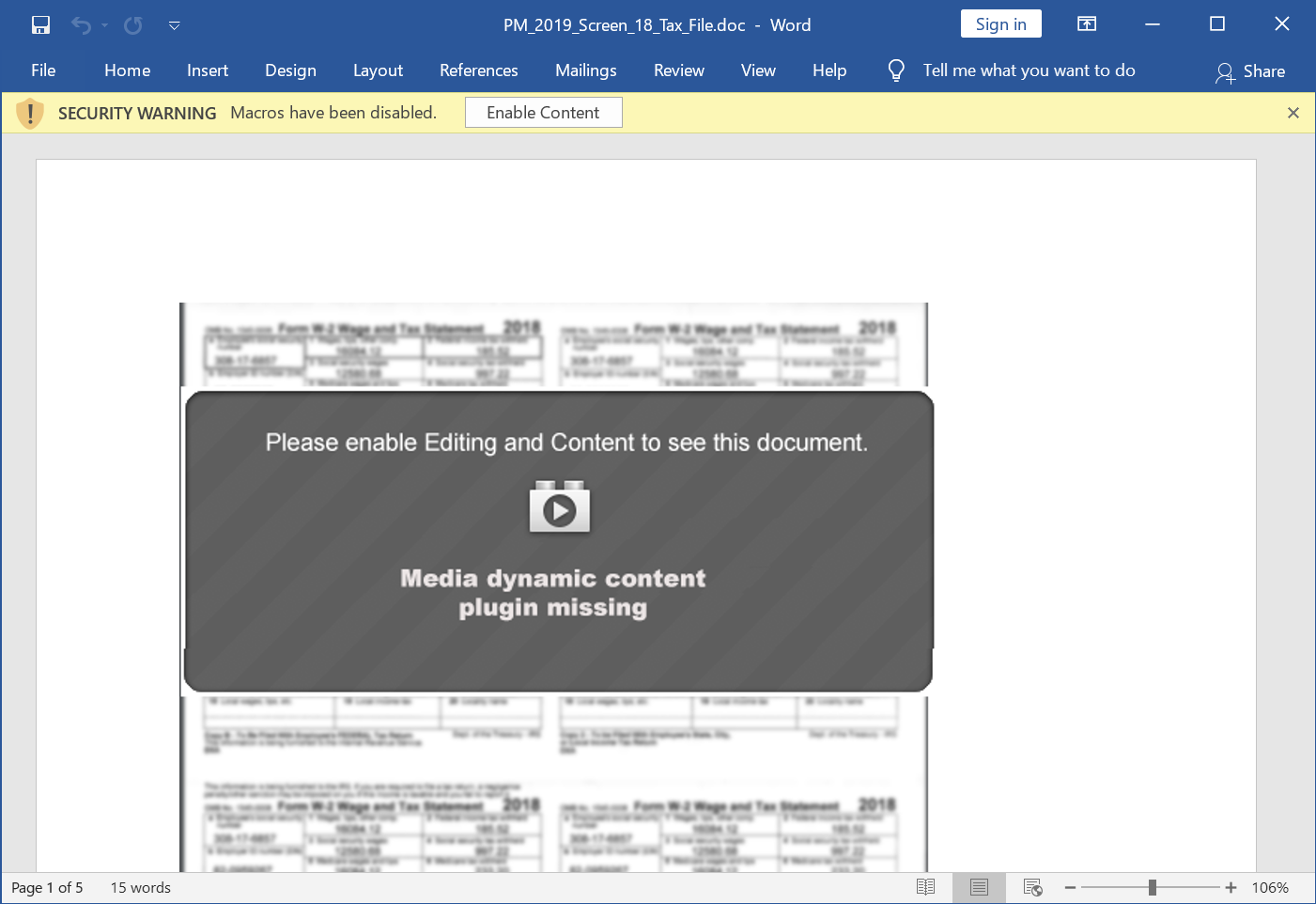

悪意のあるWord文書

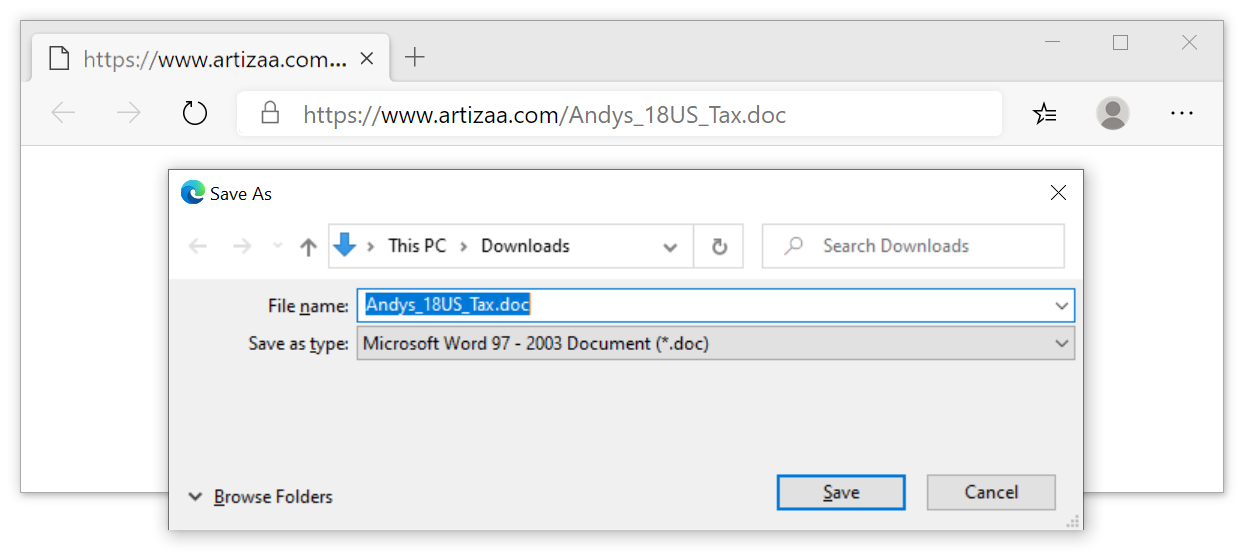

2020年3月以降の感染チェーンのサンプルを確認するにあたっては、AutoFocus™上で見つかった電子内のURLメールをクリックして、悪意のあるWord文書を取得しました(図3参照)。

図3 マルスパム内のURLリンクから悪意のあるWord文書をダウンロード

この調査では似たような感染チェーンをもつURLリンクが2つ見つかりました。

- hxxp://www.artizaa[.]com/Andys_18US_Tax.doc

- hxxp://murthydigitals[.]com/PM_2019_Screen_18_Tax_File.doc

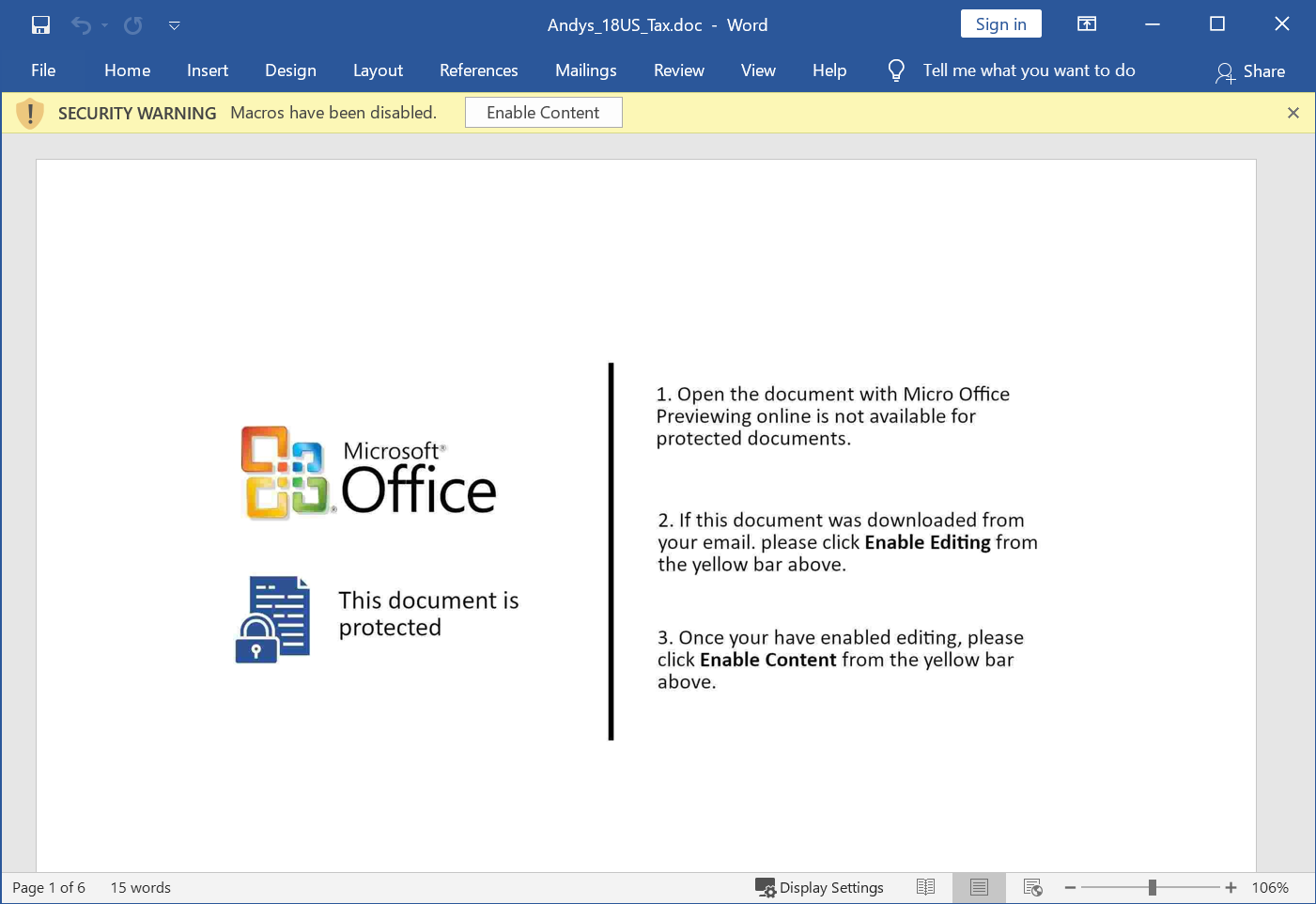

どちらのURLリンクもWord文書を返し、同じ種類のNetWire RATアクティビティにつながりました。ただしこれら各ドキュメントの使うテンプレートは異なるものでした。その比較が図4と図5です。各ドキュメントの違いを確認してください。

図4 一方のURLリンクから取得した、NetWire RATによる感染を開始する文書

図5 もう一方のURLリンクから取得した、NetWire RATによる感染を開始する文書

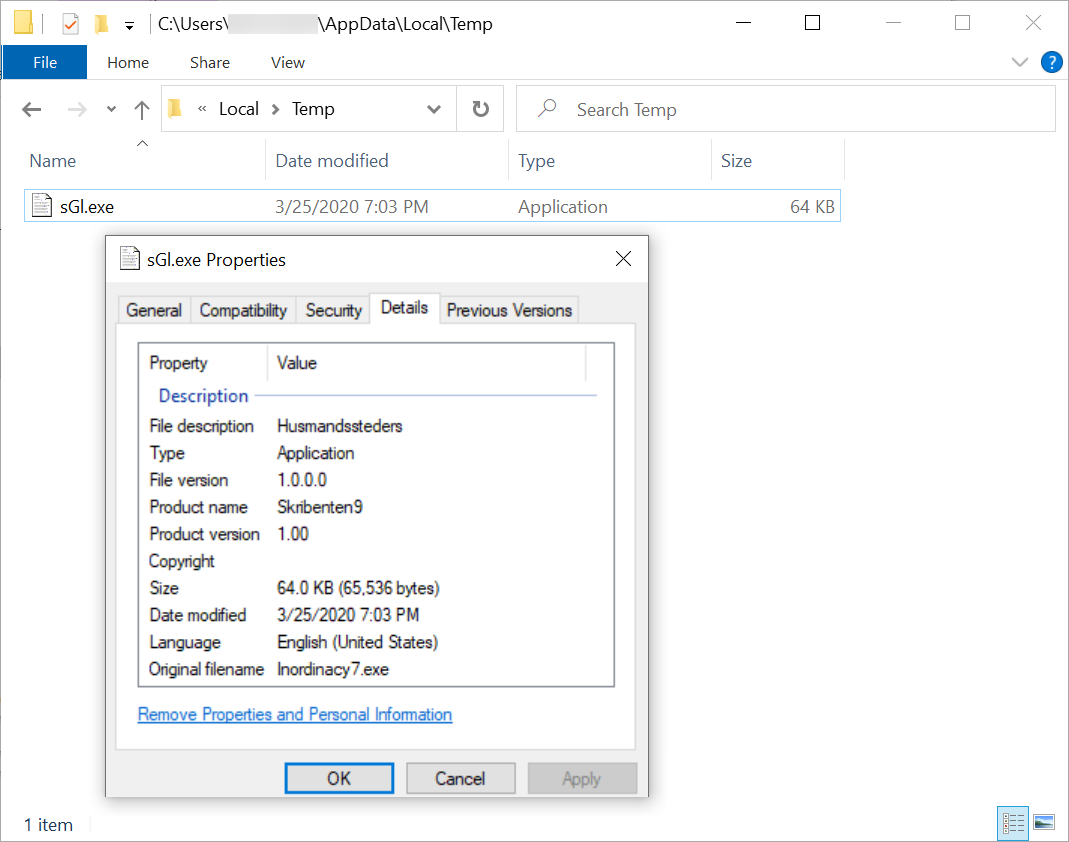

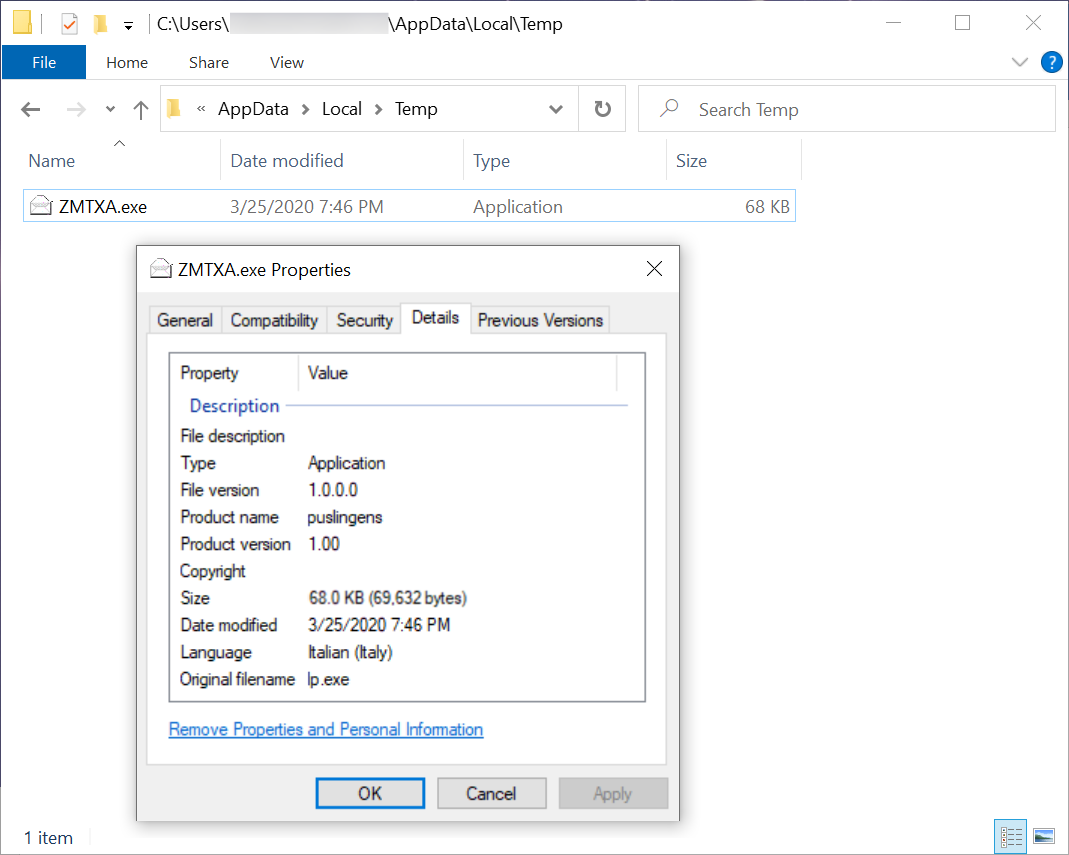

第一段階のバイナリ

それぞれのWord文書でマクロを有効にすると、脆弱なWindowsホスト上で感染が発生し、GuLoaderの第一段階バイナリが取得され、感染ユーザーのAppData\Local\Tempディレクトリから実行されました。図7と図8は、各Word文書でのサンプルを示しています。

図7 Andys_18US_Tax.docでマクロを有効化後のGuLoaderバイナリ

図8 PM_2019_Screen_18_Tax_File.docでマクロを有効化後のGuLoaderバイナリ

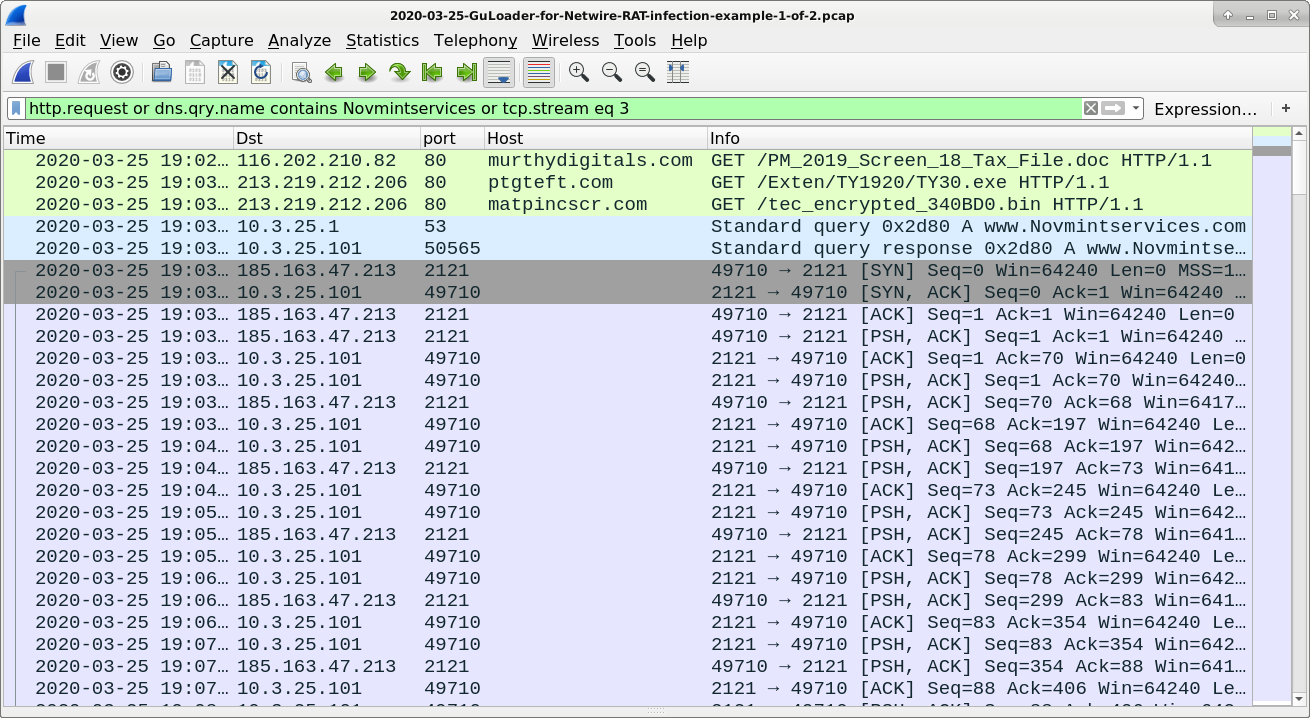

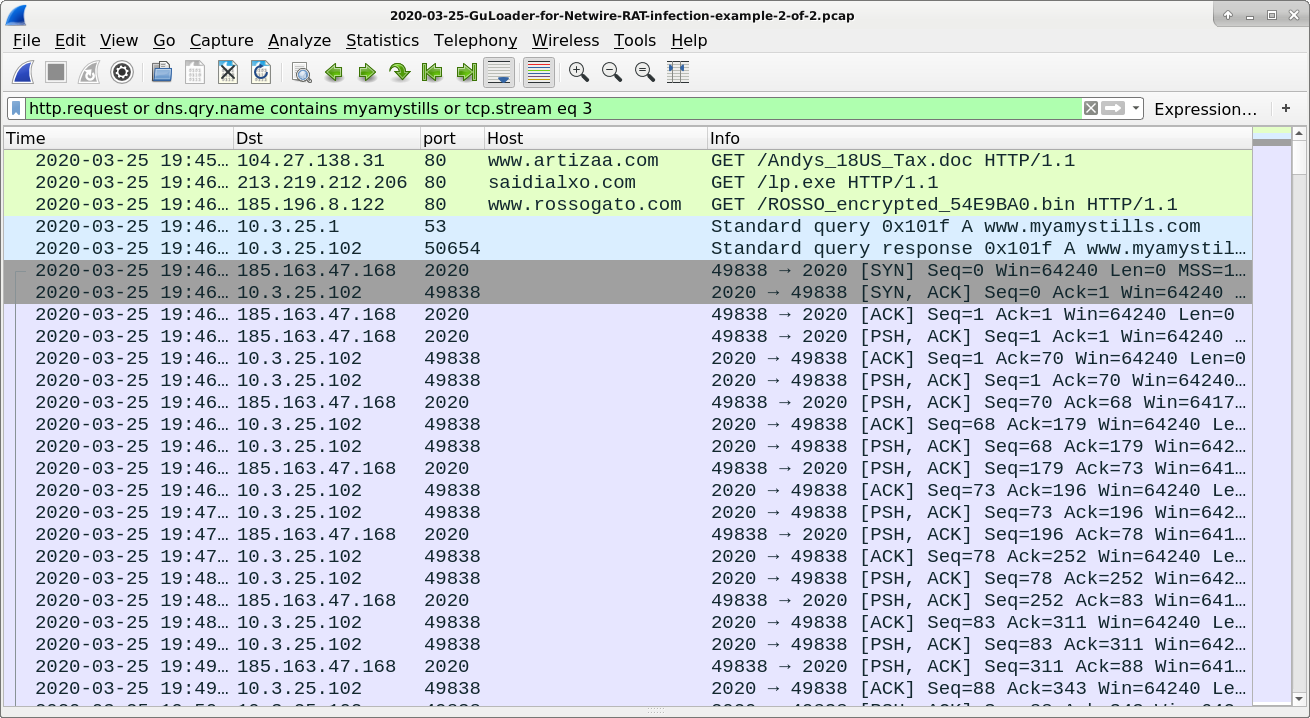

感染トラフィック

感染トラフィックのパケットキャプチャからは以下が明らかになりました。

- 悪意のあるWord文書を返すHTTPリクエスト

- 悪意のあるWindows実行可能ファイル(GuLoader)を返すHTTPリクエスト

- エンコードされたバイナリを返すHTTPリクエスト

- NetWire RATのTCPトラフィック

Wiresharkでフィルタリングしたトラフィックのイメージを図9および図10に示します。

図9 PM_2019_Screen_18_Tax_File.docとGuLoaderに紐づくNetWire RAT感染トラフィックをWiresharkでフィルタリング表示したところ

図10 Andys_18US_Tax.docとGuLoaderに紐づくNetWire RAT感染トラフィックをWiresharkでフィルタリング表示したところ

2020年3月に観測されたこの感染トラフィックは以前のGuLoader分析で確認したGuLoaderからRATにいたるアクティビティと同じやりかたで行われていました。

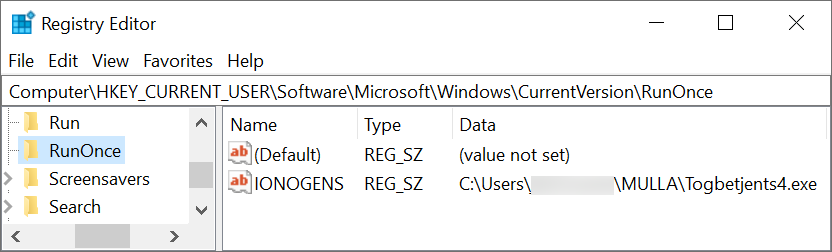

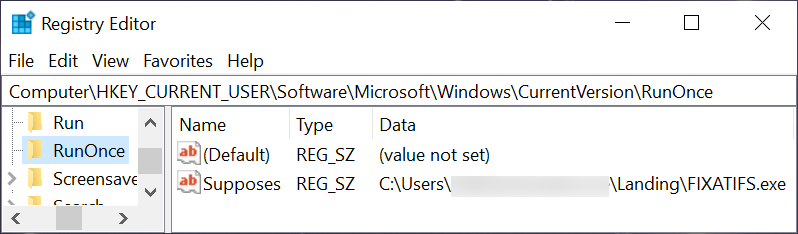

感染Windowsホスト上でのフォレンジック調査

第一段階のGuLoader Windows実行可能ファイルのコピーで永続化した後は、最初のバイナリ保存先である感染ユーザーのAppData\Local\Tempディレクトリからオリジナルの実行可能ファイルは削除されます。GuLoaderの実行可能ファイルは次のWindowsレジストリ キー以下で永続化されます。

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

図11と図12に同レジストリ キー更新の様子を2つ例として示します。

図11 1つ目のサンプルでWindowsレジストリを利用して永続化されたGuLoader

図12 2つ目のサンプルでWindowsレジストリを利用して永続化されたGuLoader

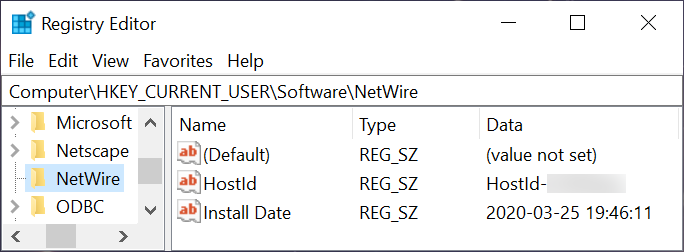

結局このイベント チェーンは NetWire RAT感染に至るので、図13の例が示すようにHKCU\Software\NetWire Windowsレジストリの更新も確認できます。

図13 NetWire用Windowsレジストリの更新

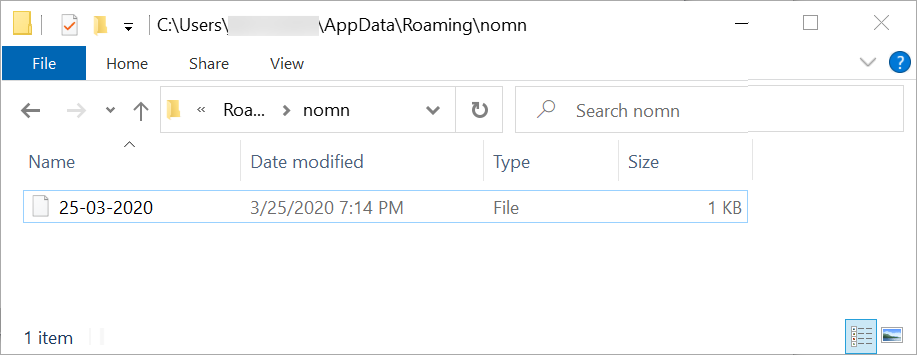

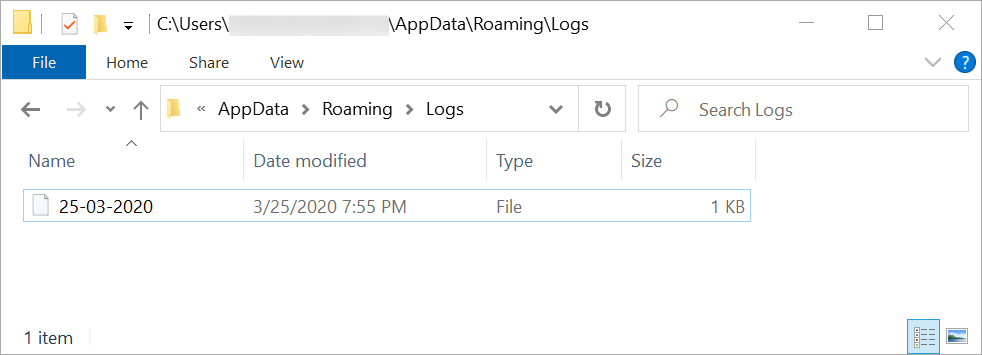

また図14および図15に示すようにNetWire感染に関連したアーティファクトも確認できます。

図14 2020-03-25に1つ目のサンプルで確認したNetWire RATによってデータが漏出した様子を示すファイル

図15 2020-03-25に2つ目のサンプルで確認したNetWire RATによってデータが漏出した様子を示すファイル

結論

Windows 10ホストがデフォルトのセキュリティ設定を利用していればこの手の感染にはあまり効果がありません。Microsoft Office 2013以降のバージョンではデフォルトで保護ビューが有効になっていて、ユーザーがインターネットからダウンロードしたWordドキュメントのマクロを有効化するのを防いでくれます。さらにWindows Defenderのリアルタイム保護や改ざん防止設定は、検証環境のWindows 10ホストでこれらの感染を防ぐのに非常に効果的でした。なお、発見から24時間以内にこれらの感染に関与したマルウェアのURLはオフラインになりました。

RATを含む商用マルウェアを配信するサイバー犯罪者とセキュリティベンダとの間ではいたちごっこが繰り広げられており、あるマルウェアが大量にばらまかれたかと思えばすぐにそれが更新されてまた別のばらまき攻撃が生じている状況です。つまりこうした攻撃が成功するかどうかは、攻撃側が大規模なばらまき攻撃を展開すること、対象となる潜在的な被害者のセキュリティ施策に抜け漏れが多いことにかかっています。犯罪者側にしてみれば、ごくわずかな感染の試行が成功しさえすればコスト的に引き合うということです。

パロアルトネットワークス製品をご利用のお客様は、これらの脅威を検出・ブロックする Threat Prevention プラットフォームにより、さらに同マルウェアから保護されています。また AutoFocus はこれらのバイナリを悪意があるものと判定します。この種のマルウェア配信は、それがコスト的に引き合うかぎり、サイバー犯罪者によって攻撃方法が追求され続けることでしょう。

IoC

2020-03-25に実行された1つ目のサンプルの感染トラフィック

- 116.202.210[.]82 port 80 – murthydigitals[.]com – GET /PM_2019_Screen_18_Tax_File.doc

- 213.219.212[.]206 port 80 – ptgteft[.]com – GET /Exten/TY1920/TY30.exe

- 213.219.212[.]206 port 80 – matpincscr[.]com – GET /tec_encrypted_340BD0.bin

- 185.163.47[.]213 port 2121 – www.Novmintservices[.]com – NetWire RAT post-infection TCP traffic

2020-03-25に実行された2つ目のサンプルの感染トラフィック

- 104.27.138[.]31 port 80 – www.artizaa[.]com – GET /Andys_18US_Tax.doc

- 213.219.212[.]206 port 80 – saidialxo[.]com – GET /lp.exe

- 185.196.8[.]122 port 80 – www.rossogato[.]com – GET /ROSSO_encrypted_54E9BA0.bin

- 185.163.47[.]168 port 2020 – www.myamystills[.]com – NetWire RAT post-infection TCP traffic

1つ目に実行されたマルウェア

cc554633c0b734778211a6289e1d6d383d734a3e1a8edeb13d6d0fafc8a2f162

- サイズ: 117,204 バイト

- URL: hxxp://murthydigitals[.]com/PM_2019_Screen_18_Tax_File.doc

- 内容: 悪意のあるマクロを含むWord文書

4d373131b0d3254d72f1a06ea168267376b8cc8f805daa53963db5f051631967

- サイズ: 65,536 バイト

- URL: hxxp://ptgteft[.]com/Exten/TY1920/TY30.exe

- 内容: マクロ有効化後に取得されるGuLoader

aadc6031fed895de570214afb8b6cdc66f17d01f1df0407f4d57f1d04313ae2b

- サイズ: 130,624バイト

- URL: hxxp://matpincscr[.]com/tec_encrypted_340BD0.bin

- 内容: NetWire RAT用にGuLoaderが取得した暗号化されたバイナリ

2つ目に実行されたマルウェア

c87e798118a539a136baa0bb9d2539a6e074b0ee640cf0a4ed1ef17936f69ebf

- サイズ: 150,534 バイト

- URL: hxxp://www.artizaa[.]com/Andys_18US_Tax.doc

- 内容: 悪意のあるマクロを含むWord文書

e895c525a99922beedf02ca7742c49f320448522185bec8f7d2a49d6cee9f24

- サイズ: 69,632 バイト

- URL: hxxp://saidialxo[.]com/lp.exe

- 内容: マクロ有効化後に取得されるGuLoader

661d9c0c23e9c17412eee8d72cc1bb66c1b4e5f73908c8cce48f89420f38b205

- サイズ: 130,624バイト

- URL: hxxp://www.rossogato[.]com/ROSSO_encrypted_54E9BA0.bin

- 内容: NetWire RAT用にGuLoaderが取得した暗号化されたバイナリ

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得