This post is also available in: English (英語)

概要

昨年、Unit 42は、新しく発見された、諜報機能を持つAndroidマルウェア ファミリ、HenBoxについて記事を書きました。HenBoxは、Xiaomi製IoTデバイスや中国の家電メーカーのスマート フォンとの対話など、主にウイグル族の人々を標的として、被害端末に対するさまざまな諜報機能を備えています。

HenBoxマルウェアが使用するインフラストラクチャの調査を通じて、Unit 42は、より頻繁に標的にされるMicrosoft Windowsオペレーティング システム用に作成された別のマルウェア ファミリを発見し、「Farseer」と命名しました。HenBoxと同様に、Farseerも、Poison Ivy、Zupdax、およびPKPLUGなどの他のマルウェアとインフラストラクチャ上の結びつきを持っていました。

弊社は、このマルウェアを、実行可能ファイル内に埋め込まれたPDBパスに含まれる文字列から、Farseerマルウェアと命名しました。以下に例を示します。

e:\WorkSpace\A1\coding\Farseer\RemoteShellsRemote\Release\RemoteShellsRemote.pdb

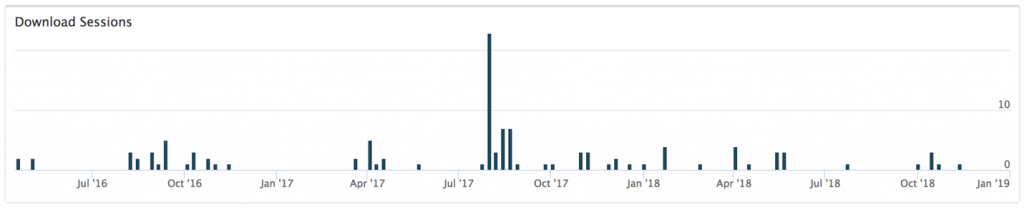

遡ると、過去2年半の間に30を超える固有のサンプルが観測され、2017年には大多数、2018年には一握りのサンプルが観測されました。最近観測されたのは弊社が認識する限り、過去2ヶ月であり、比較的少量ですが安定したFarseerサンプルの流れを示しています。以下の図1は、AutoFocusによる、これらのサンプルの悪意のあるセッションの傾向を示しています。

HenBox Android マルウェアその他との結びつき

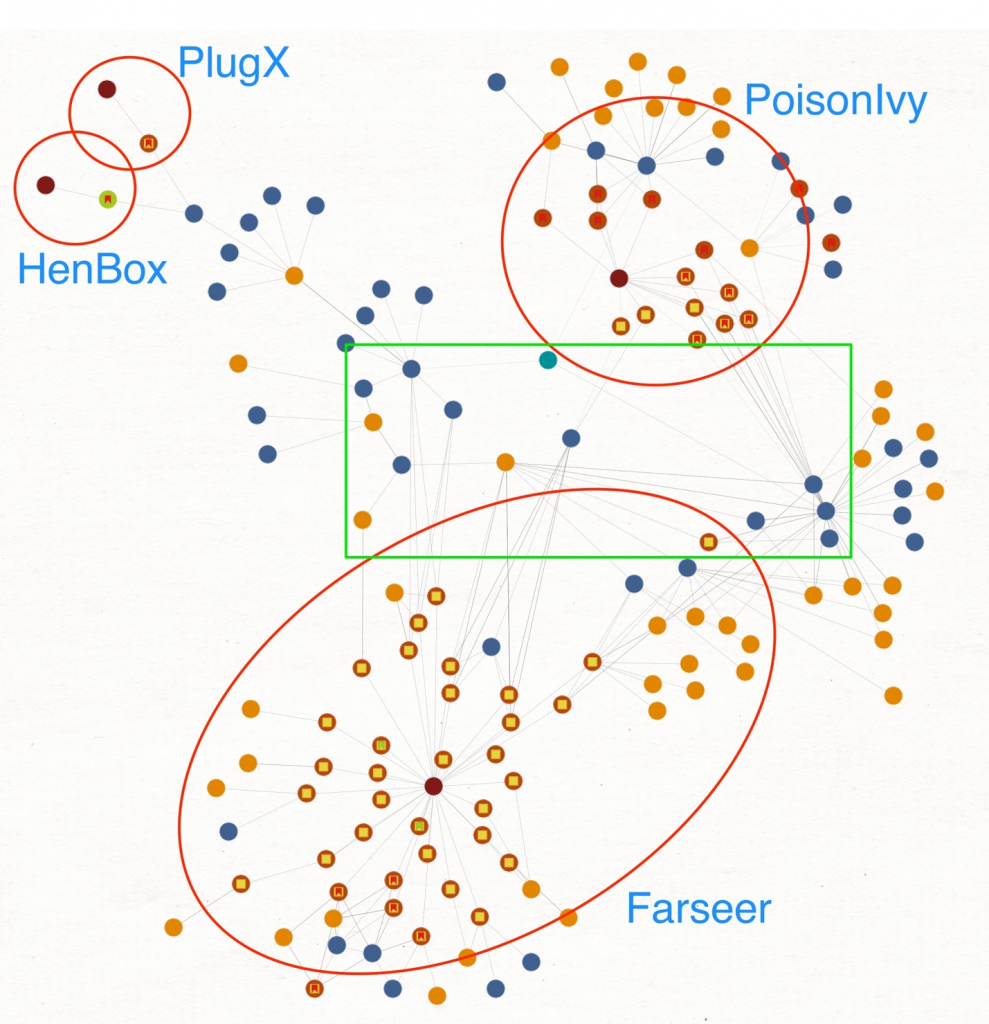

前述したように、Farseer、HenBox、PlugX、Zupdax、9002、およびPoison Ivyマルウェア ファミリの間には関連性があります。これらのマルウェア ファミリの組み合わせが使用するインフラストラクチャは非常に膨大で、多くの重複部分がありますが、このブログでは、以下の図2に示すように、緑色の四角形で囲まれたいくつかの主要な結びつきだけに焦点を当てています。

図2は、既に説明したさまざまなマルウェア ファミリの一部で使用されているファイル ハッシュ、IPアドレス、およびドメイン名を、それらの重複部分とともに高レベルで表したものです。Farseerは、図2で最大数のサンプルを占めていますが、このブログの焦点に合わせて偏らせています。

緑色の四角形は、前述のファミリ間の主要な重複部分の一部を示しています。これについては、後で詳しく説明します。

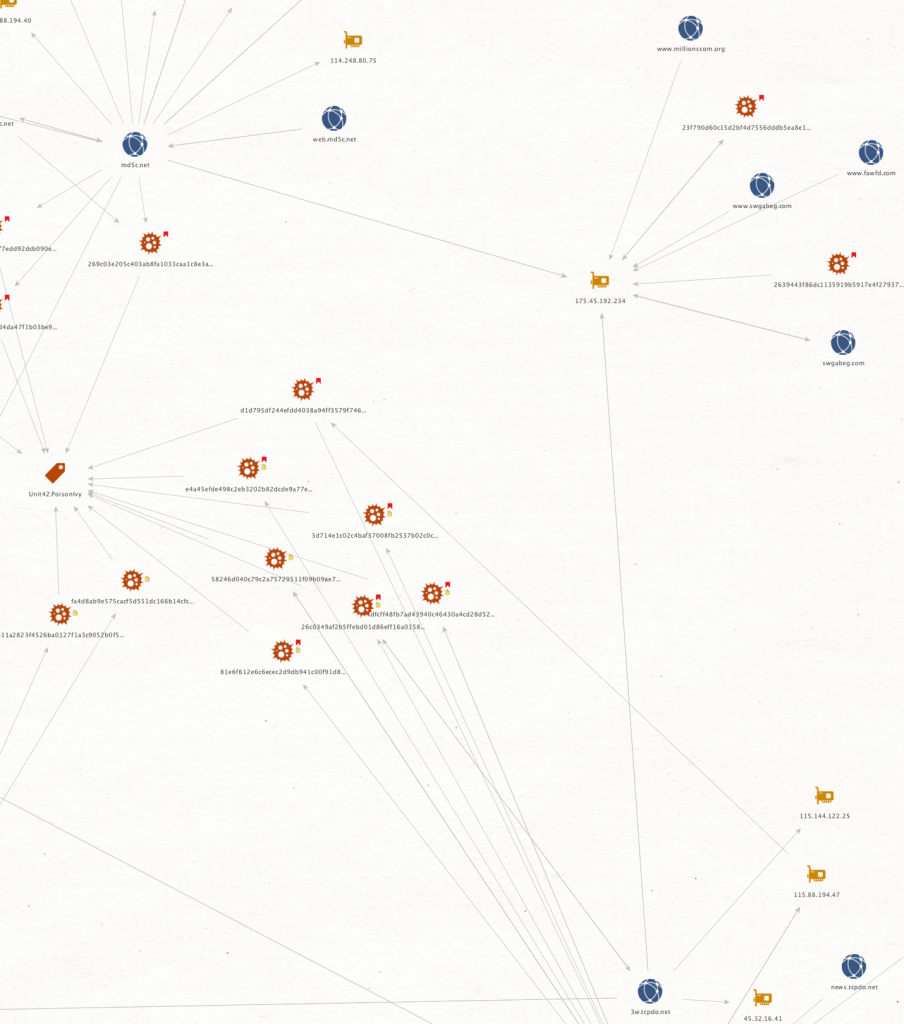

ブログの公開時点で最も新しいFarseerサンプル(SHA256: 271E29FE… 以下の表2参照)では、新しいC2ドメイン、tcpdo[.]netがFarseerセットで使用されています(以下の図3参照)。

![図3 tcpdo[.]netおよびその他のFarseer / PoisonIvyの重複部分を示すMaltego図](https://unit42.paloaltonetworks.jp/wp-content/uploads/2019/02/Figure-3-Maltego-diagram-showing-tcpdo.net-and-other-Farseer-PoisonIvy-overlaps.-1024x701.png)

FarseerとPoison Ivy間の重複は、tcpdo[.]netだけではありません。HenBoxと同様に、その他のインフラストラクチャとの結びつきが存在します。sony36[.]comおよびmd.son36[.]comを介した直接的な結びつきだけでなく、tcpdo[.]netの第3レベル ドメインおよびIPアドレス45.32.251[.]7、45.32.53[.]250を介した間接的な結びつきがあります。

また、Farseerは、以下の複数のC2ドメインおよびIPアドレス解決を通じて、HenBoxおよびPlugXサンプルとも重複しています。

- outhmail[.]com (およびこのドメインの第3レベル)

- cdncool[.]com (およびこのドメインの第3レベル)

- www3.mefound[.]com

- w3.changeip[.]org

- www5.zyns[.]com

- 45.32.53[.]250

- 45.32.44[.]52

- 45.32.45[.]77

- 59.188.196[.]162

- 59.188.196[.]172

ドメイン、outhmail[.]comは、2016年にGoogle Driveを通じて配信された9002トロイの木馬の調査の一環として文書化されており、このグループとそのツールの機能はさらに拡張されています。

Ghost Dragonとの重複

Farseerマルウェア自体について詳しく説明する前に、この調査で判明した、もう1つの重複部分に注目してみましょう。以下の図4の下部に示すように、第3レベル ドメイン、3w.tcpdo[.]netは、2015年にIP 175.45.192[.]234に解決されました。このIPアドレスは、複数のドメインおよびカスタムGh0st RATマルウェア サンプルに関連しています。これらのいくつかは、このGhost Dragonキャンペーン レポートに記載されています。レポートの公開から経過した時間を考えると、結びつきがどれほど強いかを調べるのは難しいですが、Poison Ivy (md5c[.]net)とFarseer (3w.tcpdo[.]net)が使用する2つのドメインは、Ghost Dragonレポートに記載されたよりも後に、このIPアドレスに解決されています。特に2015年6月、および2015年7月と8月にかけて、それぞれPoison IvyとFarseerについて、これらの2つのドメインとその他の5つ(adminloader[.]com、csip6[.]biz、cdncool[.]com、linkdatax[.]com、adminsysteminfo[.]com)のドメインには、共通の登録者46313@QQ[.]COMがありますが、既知のGhost Dragonドメインのセットには、そのような共通点は存在しません。

このインフラストラクチャは、このレポートおよび関連するレポートで説明されている、さまざまなマルウェア ファミリを使用して、多様なオペレーティング システムに対してさまざまな攻撃を行っている、同じグループまたは複数のグループに関連している可能性があります。想定される結びつきを証明するには、さらなる調査が必要です。

C2サーバー構造

最初のHenBoxブログで前述したように、共通の登録者は7つの既知のドメインを登録し、そのうちの4つは、Poison Ivy、Zupdax、およびPKPLUGマルウェア ファミリに関連する悪意のある活動をしていました。興味深いことに、すべてのドメインが少なくとも1つの共通の第3レベル ドメインを共有しています。これはおそらく、インフラストラクチャの設定に使用されているテンプレート、またはマルウェアのC2通信の要件に基づくテンプレートであることを示しています。以下の表1に、www、mail、dnsなど他のドメイン以外の共通点を示します。

| Domain / Third-level Domain | info. | re. | update. | up. |

| tcpdo[.]net |

|

|

|

|

| adminsysteminfo[.]com |

|

|

|

|

| md5c[.]net | ||||

| linkdatax[.]com |

|

|

|

|

| csip6[.]biz |

|

|

|

|

| adminloader[.]com |

|

|

||

| cdncool[.]com |

|

|

|

|

| newfacebk[.]com |

|

表1 共通の第3レベル ドメイン名

Farseerマルウェア

Farseerの概要を説明し、それが他の既知のマルウェア ファミリとどのように関連しているかを説明したので、次にこのマルウェアがどのように機能するかを見てみましょう。このセクションでは、サンプルの全セットのごく一部に基づいて、このマルウェアの一般的な動作について説明します。より詳細な説明は技術的な付録に記載しています。

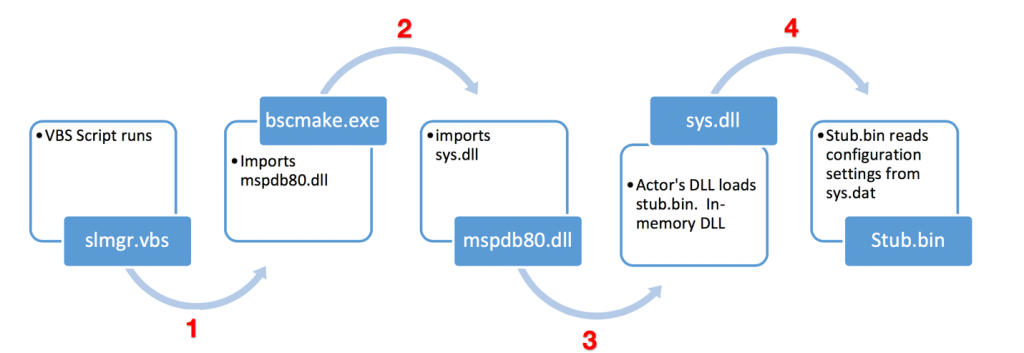

以下の図5は、典型的なFarseerサンプルのインストール後の実行フローの概要を高レベルで説明しています。

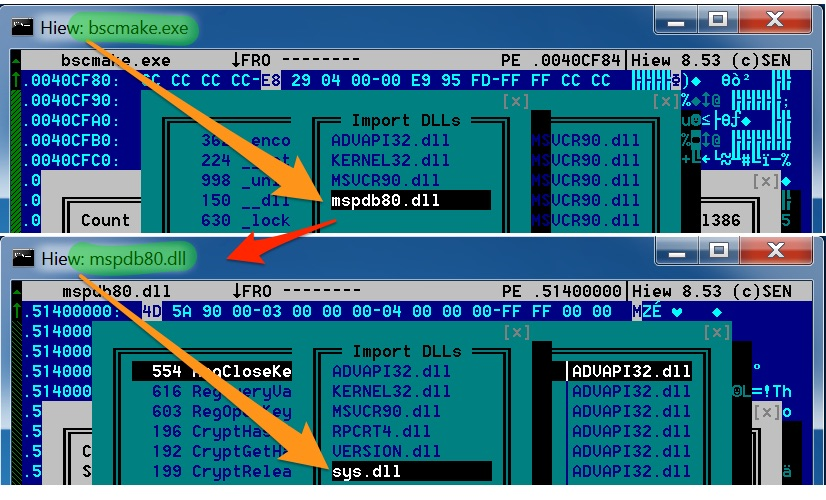

Farseerは、ペイロードをロードするために、DLLサイドローディング(信頼されたバイナリを使用して悪意のあるコードをロードする)という既知の手法を採用しています(図5を参照)。これを達成するため、マルウェアは初めに既知の正規の署名付きバイナリをホストにドロップします。Microsoftまたは他のベンダーによって署名されたこれらのバイナリは、通常、ウイルス対策ソフトウェアまたはオペレーティング システムによってチェックされたときに信頼されるアプリケーションであるため、不審なアラートは発生しません。以下の図6は、両方の無害なPEファイルのインポート ライブラリ リストで、悪意のあるペイロードであるsys.dllを最終的にロードするためにネストされたインポートがどのように機能するかを示しています。

ディスク上のペイロードは暗号化され圧縮されたファイルであり、基礎となるコードが隠されているため、ほとんどのウイルス対策ソフトウェアは悪意があることを示すフラグを立てることはありません。解凍と復号の方法についての詳細は、付録を参照してください。

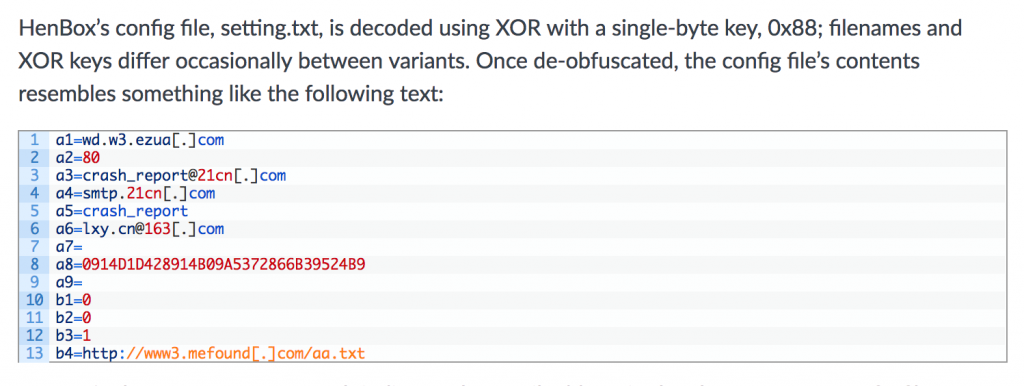

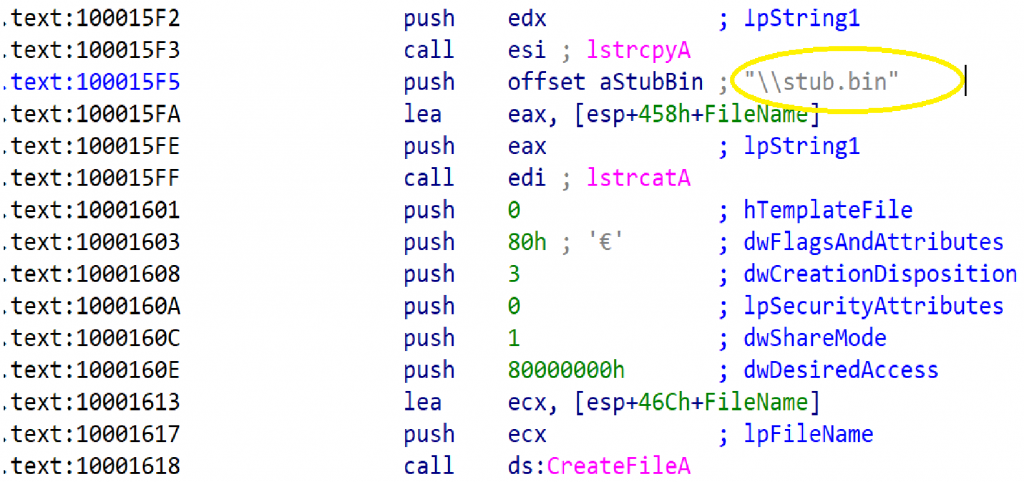

sys.dllが実行されると、同じフォルダにあるstub.binという名前のファイルを見つけて、ディスク上のFarseerの設定ファイルsys.datをロードします。設定は特にC2通信に関連しています。

次の2つのコードの抜粋は、この亜種の設定ファイルの難読化バージョンと難読化解除バージョンを示しています。この場合(またその他の多くの場合)に使用される難読化ルーチンは、単なるASCIIエンコードであり、文字はASCII値に置き換えられます。他の亜種は、設定データを隠すために、より強力なカスタム暗号化アルゴリズムを使用しています。詳細は付録に記載しています。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

[StudentInfo] p1=117,112,46,111,117,116,104,109,97,105,108,46,99,111,109, p2=56,48, p4=116,101,115,116,45,48,52,45,49,49, p5=67,58,92,85,115,101,114,115,92,65,68,77,73,78,73,126,49,46,87,73,78,92,65,112,112,68,97,116,97,92,76,111,99,97,108,92,84,101,109,112,92,109,97,105,110,46,101,120,101, p1=up.outhmail[.]com p2=80 p4=test-04-11 p5=C:\Users\[<i>username</i>]\AppData\Local\Temp\main.exe |

上記の2番目の抜粋コードの項目は、次のように表されます。

- p1はC2 FQDNに関連します。

- p2はC2に使用されるTCPポートです - 多くの亜種は非標準のTCPポートを使用します。

- p3はありません。

- p4は、C2通信の一部として送信される、ある種のバージョン文字列のように見えます - 他の亜種は「mark」などの文字列を使用しています。

- p5は、マルウェアが起動された場所からの絶対ファイル パスです。

ここに文書化され、便宜上以下の図7にも示したように、Farseer設定ファイルは、HenBoxのものといくつかの類似点を共有しています。

どちらもテキストファイルで、実行時に読み取られて解析されます。多くの場合、ASCIIデータはさまざまな洗練度のエンコード方法を使用して難読化されています。おそらく最も注目すべき類似点は、コンテンツの表記法です。両方のマルウェア ファミリで以下のように表記されています。

- 「=」等号文字で区切られます。

- 各行の先頭には、1文字の後に1から始まる1桁の数字が続きます。

- 最初の行にC2ホスト/FQDNがあります。

- 2行目にC2を接続するために使用するTCPポートがあります。

ホスト上で永続性を保つために、Farseerマルウェアは次の下にsysという名前のレジストリ エントリを作成します。

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

このエントリは、以下に示すVBSスクリプトslmgr.vbsを実行します。ユーザーがPCにログオンするたびに、bscmake.exe、従ってFarseerが実行されます。

createobject("wscript.shell").run "C:\Users\[username]\AppData\Roaming\windows\bscmake.exe"

Unit 42によって分析された最も初期のFarseerサンプルの1つでも、実行中におとりのPDF文書が使用されていました。PDFコンテンツには、東南アジア地域のニュースを報道するミャンマーのWebサイトからコピーされたニュース記事が含まれていました。以下に示すように、前記PDFのファイル プロパティは、それを作成したアプリケーションの言語設定を、作成日(ドキュメントを使用したFarseerサンプルの8日前)と共に示しています。

Language : zh-CN

Author : Administrator

Creator : Microsoft® Word 2013

Create Date : 2016:04:11 11:06:30+08:00

Modify Date : 2016:04:11 11:06:30+08:00

Farseerのこの亜種、およびおとりのPDFについての詳細は、付録のセクションを参照してください。

標的

今回のケースでは、Farseerマルウェアの標的を詳細に把握することはできません。しかし、以前の調査に基づく弊社の既存知識、および密接に関連したインフラストラクチャを持つマルウェアに関する知識、さらに一部のFarseerサンプルで見られた標的を絞り込む特定のテーマを踏まえると、東南アジア地域およびその周辺を標的にしている可能性が高いと思われます。

観測されたATT&CK手法

| ID | 手法 |

| T1140 | ファイルまたは情報の難読化解除/デコード |

| T1071 | 標準アプリケーション層プロトコル |

| T1060 | レジストリ実行キー/スタートアップ フォルダ |

| T1045 | ソフトウェア パッキング |

| T1073 | DLLサイドローディング |

| T1065 | 使用頻度の低いポート |

| T1043 | 使用頻度の高いポート |

| T1328 | ドメイン名の購入 |

| T1319 | コードの難読化または暗号化 |

結論

FarseerおよびHenBoxを含む関連マルウェアの背後にいる脅威攻撃者は、この従来未確認だったマルウェア ファミリの追加により、威力をさらに高め続けています。重複するインフラストラクチャ、共有されたTTP、および悪意のあるコードと設定の類似性により、東南アジア地域内およびその周辺、おそらくその範囲を超える被害者を標的とするために使用される一連の脅威が浮き彫りになりました。

Farseerペイロードはバックドアで、事前に設定されたC2サーバーにビーコンを送って指示します。このマルウェアはさまざまな手法を使用して検出を回避し、分析を阻止します。たとえば、信頼された署名付きの実行可能ファイルを使用したDLLサイドローディングにより、マルウェアはかなりシームレスに実行できます。一部のペイロードは分析を阻止するためにディスク上で暗号化されています。特に実行時にメモリ内で解凍と復号が行われ、コードが変更されてフォレンジック分析が妨げられます。

HenBoxはAndroidを実行しているデバイスに脅威を与えましたが、FarseerはWindowsを標的とするように作成されています。そのため、このグループや、本マルウェアおよび関連マルウェアの背後にいる複数のグループによる以前の脅威を踏まえると、より一般的な脅威と考えられます。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- 本稿で説明したすべてのマルウェアは、WildFireで悪意のあるものとして適切に分類されます

- Traps Advanced Endpoint Protectionは、Farseerマルウェアを検出します。

- ドメインは悪意があるものとして分類されています

- 次のような、追加のコンテキストのためのAutofocusタグを使用できます。Farseer

付録

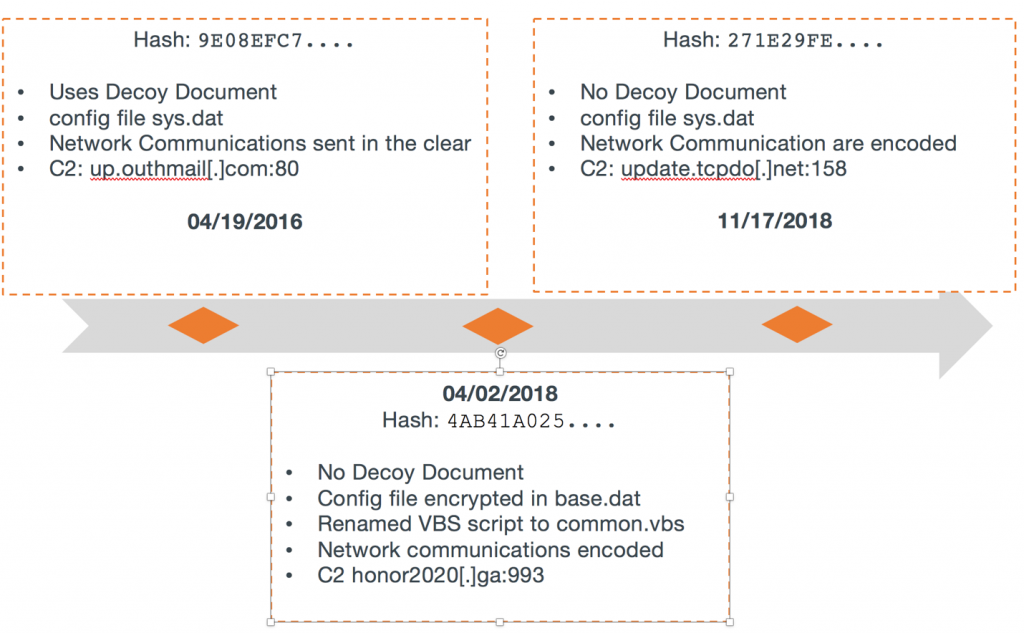

Farseerマルウェアの技術的な分析を、このセクションに記載します。以下の表2は、調査のために選択したサンプルの一覧です。弊社のデータに基づいて、このリストには最近発見された2つのサンプルと最初に見つかったFarseerのサンプルが含まれており、脅威の進化における主な違いが明確になります。

| # | SHA256 | 初回観測日時(太平洋時間) | 主要な指標/ドメイン |

| 1 | 271E29FE8E23901184377AB5D0D12B40D485F8C404AEF0BDCC4A4148CCBB1A1A | 11/17/2018 10:11:16 pm | tcpdo[.]net:158 |

| 2 | 4AB41A025624F342DEB85D798C6D6264A9FB88B8B3D9037CF8D5248A9F730339 | 04/02/20187:18:07 pm | honor2020[.]ga:993 |

| 3 | 9E08EFC73DC9145358898D2735C5F31D45A2571663C7F4963ABD217AE979C7CA | 04/19/20166:26:15 pm | outhmail[.]com:80 |

表2 このブログで取り扱ったサンプル

Farseerは、ペイロードをロードするために、DLLサイドローディング(信頼されたバイナリを使用して悪意のあるコードをロードする)という既知の手法を採用しています(図5を参照)。これを達成するため、マルウェアは初めに既知の正規の署名付きバイナリをホストにドロップします。Microsoftまたは他のベンダーによって署名されたこれらのバイナリは、通常、ウイルス対策ソフトウェアまたはオペレーティング システムによってチェックされたときに信頼されるアプリケーションであるため、不審なアラートは発生しません。この手法は、プログラムの起動時に依存関係を読み込むためにWindowsの検索順序を利用します。デフォルトでは、Windowsローダーは、まず現在の作業ディレクトリで実行可能ファイルの依存ファイルを探します。見つかった場合、実行可能ファイルはそれらをメモリにロードします。これを念頭に置いて、攻撃者は、悪意のあるDLLをディスクにドロップされた署名付き実行可能ファイルと同じディレクトリに配置します。それらをその実行可能ファイルの依存関係ファイルとして命名することによって、実行可能ファイルが起動されるといつでも悪意のあるコードが実行されます。

攻撃者は、ホスト上で悪意のあるコードを実行する方法を見つけたので、それを使用して最終的なペイロードをロードします。これには、Farseerマルウェアのコア機能が含まれています。ディスク上のペイロードは暗号化され圧縮されたファイルであり、基礎となるコードが隠されているため、ほとんどのウイルス対策ソフトウェアは悪意があることを示すフラグを立てることはありません。ユーザーによる検出を回避し、Windowsファイル システムに紛れ込むために、ペイロード ファイル自体には、無害な、または一般的なWindowsファイル名と拡張子が付いています。

ペイロードの解凍と復号は実行時にのみ、メモリ内で行われ、メモリ内コードはフォレンジック分析を妨げるように変更されます。これは、インポート アドレステーブル(IAT)を解体し、Windowsローダーに頼ることなく、必要なAPI呼び出しを手動で解決することによって達成されます。さらに、盗まれたコード技術として知られているものを使用してIAT再構成を回避します。APIサブルーチンの始めの命令のいくつかが、割り当てられたメモリ領域内の他の場所でエミュレートされます。IAT APIは解決できないため、これはメモリ解析中に予期しない結果を引き起こす可能性があります。弊社は、メモリ内のペイロードは、事前設定されたコマンド アンド コントロールサーバー(C2)にビーコンで指示を送信するバックドアであると判断しました。

まず、bscmake.exeが実行され、その依存関係ファイルの1つであるmspdb80.dllがインポートされます。bscmake.exeは、Visual Studioの一部である古いMicrosoftの実行可能ファイルです。mspdb80.dllが読み込まれると、その依存関係ファイルをインポートします。そのうちの1つがsys.dllです。bscmake.exeとmspdb80.dllの両方がMicrosoft Corporationによって署名された既知の信頼されたファイルであり、変更されていないことを述べておく必要があります。しかし、sys.dllはFarseerマルウェアであり、暗号化されたファイルstub.binをメモリ内にロードする役割を果たし、コードの実行を開始します。

図8は、sys.dllとstub.binの関係を示しています。sys.dllが読み込まれると、現在の作業ディレクトリでstub.binを探します。

C2

最新のFarseerサンプル(上記の表2の#1)は、TCPポート158を介してupdate.tcpdo[.]netと通信します。エンコーディングを使用しなかった以前のFarseerサンプルとは異なり、ネットワーク通信の内容はエンコードされます。これは、このマルウェアの進化における多くの変化の1つを表しています。以下の図9は、この付録セクションの分析で使用した3つのサンプル間の主な違いの一部を示しています。

サンプル#2 (SHA256: 4AB41A025…)は他のサンプルとほぼ同じ動作をしますが、次の違いがあります。

- 永続的VBSスクリプトがcommon.vbsに改名

- エンコードされたネットワーク通信

- 設定ファイルの名前をbase.datに改名

- 暗号化および圧縮された設定ファイル

- おとり文書を使用しない

2018年4月上旬に観測されたこのサンプルは、Passive Totalによると、2018年8月に199.247.25[.]110に解決され始めたhonor2020[.]gaと通信します。

ドメインhonor2020[.]gaは、上記の表1に示した、他の第3レベル ドメインと比較した場合、傾向が異なります。弊社の見たところ、サブドメインを保有していません。

他のFarseerサンプルは、honor2020[.]gaと同種に分類されます。つまり、第3レベルのドメインがなく、他のパターンと一致せず、Farseerや他のマルウェア ファミリで使用されているかどうかにかかわらず、既存のインフラストラクチャと重複することもありません。例として、windowsnetwork[.]orgおよびnewfacebk[.]comがあります。後者は表1の他のドメインと1つの第3レベル ドメインを共有していますが、共通点はそれだけです。

199.247.25[.]110に解決される数十件のドメインを検討すると、大半はFreenomから無料のccTLDを使用しており、honor2020[.]gaの.gaのように.tkと.mlを含んでいます。この段階で、これらのドメインおよびこのIPに解決される他のドメインは、Farseerサンプル4AB41A025….に接続されているhonor2020[.]gaを除いて、Farseerと無関係と思われます。honor2020[.]gaは、この最新のFarseerサンプルのテスト中に単に選択されただけの可能性がありますが、理由がどうであれ、他のサンプルで使用されている、使用頻度の高い.com、.net、および.org TLDとは別物です。

上記の表2のように、議論の対象の最後のサンプル(9E08EFC73…)は、2016年4月19日に観測された、AutoFocusに記録した最も古いサンプルですこの場合、おとりのPDFファイルはドロップされ、被害端末の%TEMP%フォルダから実行され、マルウェアは実行を継続します。これも他のFarseerサンプルでは見られない動作です。このPDFのファイル名は「Dateline Irrawaddy "Corruption Is Still Rampant Despite The Anti-Corruption Law.pdf」で、ファイル プロパティは以下のとおりで、そのファイルを作成したアプリケーションの言語設定とともに作成日付(サンプルの観測日より8日前)が記述されています。

Language : zh-CN

Author : Administrator

Creator : Microsoft® Word 2013

Create Date : 2016:04:11 11:06:30+08:00

Modify Date : 2016:04:11 11:06:30+08:00

無害なPDFの内容(下の図10を参照)は、以前Irrawaddy[.]comニュースWebサイトに投稿された古いコンテンツからの直接コピー/貼り付けで、「ビルマ/ミャンマーおよび東南アジアのニュースを正確かつ公平にカバーする」ことを目的としたものです。弊社の見るところ、PDFで示されている記事は、このニュースWebサイトで2016年4月上旬に公開され、タイムリーで可能性のある、極めて話題性の高い、ソーシャル エンジニアリングのテーマとして攻撃に使用されました。

おとりPDFが被害者に表示されている間、Farseerはまず被害端末のC:\Users\[username]\AppData\Roamingフォルダ内にWindowsサブフォルダを作成することによって実行プロセスを続行し、そのフォルダに以下の表3にリストされたファイルをドロップします。

| ファイル名 | サイズ(バイト) | ファイル タイプ/コメント |

| bscmake.exe | 77,312 | Microsoftが署名したアプリケーション。DLLサイドローディング手法で使用される |

| mspdb80.dll | 193,024 | bscmake.exeによってインポートされたMicrosoft署名付きファイル |

| slmgr.vbs | 260 | bscmake.exeのシェル実行 |

| stub.bin | 71,767 | 暗号化されたメモリ内ペイロード |

| sys.dat | 297 | stub.binによって読み込まれる設定ファイル |

| sys.dll | 85,504 | 無害なmspdb80.dllファイルによってロードされる悪意のあるDLL。 |

表3 Farseerがドロップするファイル

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については www.cyberthreatalliance.org をご覧ください。

IOC

サンプル:

- 271e29fe8e23901184377ab5d0d12b40d485f8c404aef0bdcc4a4148ccbb1a1a

- 4ab41a025624f342deb85d798c6d6264a9fb88b8b3d9037cf8d5248a9f730339

- 8ff03c13d0a78003840b7a612e372242c7def123b4fbf5ea1780f2d70eb806a1

- 5a461104a2b6e313d3d0ee08c26e90db965139b1bff4a785ec297047d570340c

- a999489d95e5a94f75de4695c9579ffc88bae02048838e3523f089d970a35abb

- 0c7e35ca1312204063319a3455ec14bc4b701de205503e63de584f28d99f0291

- 10bd4507eb12bebc17e216e16950bf77e56c2aad01be7033bf0d5c235f2ad6e5

- d44f388842d93807c0b56399c8b7eae5b3dd76871e4908ef3d7d8a559f014fe6

- 24b52403ff652416c84afed7e12ece11dc59b07f7dba5f007e117a4cfc67c1ab

- 8890a06d3233ecf661c040ca5c03393c3afd620ccce49fbe08477bbf6b7d9b04

- 542b2ca4fe2d7d13fa317c58f46942cdf6eb33771bb898d7be773f8ccb50b13c

- b782b4c5f8fe2ee318e50ddf985c9132bff6d48b01ea36d6825967bf89e5d0c2

- c8b2232360d5d6f56cd6b1076e5e21f0d501f5cb725e0a9b32a0ab661b4c38dd

- b82caa5087c6fd8ac79019185c6f8884f5dd9d0266bb7ad635277f3c7ca5c615

- da02edf3f33d9801d066c1f93feef33cdedc1bc7b5605498404e8cad8015729f

- 1e62b7dcb503f47a6330c4dcfc49ea9d921b7d2f8c508769d27df04e61b9471d

- 0306585900f1b1bddc76149352f90962c365959e44a486ba3547c80d12d56e41

- 1e46c88420c657c685786bee88f606d494f3d50bcbc616b0f64d2886edd572f2

- fd8bb808c7b16cffcb83d7e86d642b5cb6e913e22df69c8dd03ce4e7498f5fdc

- f46f162ef279cc6e9c022cffe3a6685d001524e312e7a5f23bd24d76fed1fa99

- 6e367e10f9c0fb818394e9517ab13c1da00b2545602c23bf6ab83e93063076b8

- 3d47b99d34e169a8283062937c373264829cf6fe1c7fa0bacee135c392ca24bb

- d11d871b07520f43437183fa44bd118c01a3c4c86cffe0cc7343ae9038565cf1

- 2e84de3408283423ed58764139eed4dd7e343115b943b58a46e2dc25ca2ef3c8

- 7d5386253d403b74e86658699f9a6d683b7ac3065c4e2cdae192b32b9ac54edb

- 2085fca368af15a1bd54f7809dfee7cdd4d73df7af88fa53fe5341f0523ca7ea

- 97c04702aaa0a9018cc46ea874e7e3644146ba4d6b3b30c78a6a6430172b13c7

- 4552f70d94743206489da85da2e9eb9f1eb3ad017a42edb7a60edb69e5c15a32

- 75ca95ae317b1e848d54bbb01798d5b61ebcaf4328b3940b5d5f644a01f1943a

- f169b8d93ea27ab6ae24c26eaecc039a838bd7e74aef18c1e7a953283c418c30

- c1e80458ae652dbf40981dfe33bf109d1b4c85d0affbd16c8d1df6be9e233e05

- 9e08efc73dc9145358898d2735c5f31d45a2571663c7f4963abd217ae979c7ca

C2

- cdncool[.]com

- dns.cdncool[.]com

- outhmail[.]com

- up.outhmail[.]com

- tcpdo[.]net

- sony36[.]com

- md.sony36[.]com

- newfacebk[.]com

- app.newfacebk[.]com

- windowsnetwork[.]org

- update.newfacebk[.]com

- netvovo.windowsnetwork[.]org

- honor2020[.]ga

- update.tcpdo[.]net

- adminsysteminfo[.]com

- md5c[.]net

- linkdatax[.]com

- csip6[.]biz

- adminloader[.]com

- outhmail[.]com

- cdncool[.]com

- www3.mefound[.]com

- w3.changeip[.]org

- www5.zyns[.]com

- 108.61.197[.]172

- 175.45.192[.]234

- 199.247.25[.]110

- 208.115.125[.]43

- 43.224.33[.]130

- 45.125.33[.]219

- 45.32.108[.]11

- 45.32.159[.]168

- 45.32.24[.]39

- 45.32.25[.]107

- 45.32.251[.]7

- 45.32.44[.]52

- 45.32.53[.]250

- 45.76.92[.]113

Farseerのおとり文書

- 06C091BB0630539DEC0D26EB6BFBF9108152E4C5AF27FF649CE84238CD88F81E:Dateline Irrawaddy "Corruption Is Still Rampant Despite The Anti-Corruption Law.pdf

- 7F091DA89C4412D71AE583481F91A471751A3C0E8DB0037CF31FFD00F4245B5B:新しいMicrosoft Word 文档.doc

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得