This post is also available in: English (英語)

概要

新型コロナウイルス感染症の世界的広まりを受け、その関連トピックへの関心が高まっています。これにともない2月初め以降、パロアルトネットワークスの脅威インテリジェンスチームUnit 42のリサーチャーは同感染症関連のGoogle検索や閲覧URLが大幅に伸びている様子を確認しています。サイバー犯罪者たちはなんら倫理上の懸念にとらわれることなく、この機に乗じて数十億の無辜の民を食い物にし、話題のトピックでの荒稼ぎを目論んでいます。

Unit 42のリサーチャーは、ユーザーの関心対象となっている話題のトピックや、それらに関連して新規に登録されたドメインを監視することで、弊社のお客様を保護しています。サイバー攻撃者はこうした新規ドメインを悪意のある攻撃キャンペーンに利用することがよくあるからです。ユーザーの関心の高まりにともない、2月から3月にかけて、コロナウイルス関連ドメイン名の登録が1日あたり平均で656%増加しています。同じ期間、マルウェアやフィッシングなどを含む悪意のあるドメインの登録は569%増加しています。このほか、詐欺に関連したドメイン、不正な仮想通貨のマイニングを行うドメイン、悪意のあるURLとの関連ないし防弾ホスティングの利用が確認されているドメインを含む「ハイリスク」なドメインの登録も788%増加しています。3月末の時点で私たちはコロナウイルス関連の新規登録ドメイン名を11万6,357件特定しました。うち2,022件は「悪意がある」ドメイン、4万261件は「ハイリスク」のドメインです。

私たちはこれらのドメインをWHOIS情報、DNSレコード、自動クローラーで収集したスクリーンショットを使ってクラスタ化して分析し、ドメイン登録キャンペーンの検出を行いました。多くのドメインが営利目的の転売をあてこんだ登録でしたが、そのかなりの部分がよく知られている悪意のあるアクティビティや、不足物資に乗じて詐欺的商売を行うECサイトの両方に使用されていることがわかりました。コロナウイルスの話題を悪用した、従来からある悪意のあるアクティビティとしては、マルウェアをホスティングするドメイン、フィッシングサイト、詐欺サイト、マルバタイジング、仮想通貨(暗号通貨)のマイニング、倫理にもとるwebサイトの検索ランキング向上を狙ったブラックハットSEO(不正に検索エンジン最適化を行う行為)などがあげられます。新規登録されたドメインを使用するECサイトの多くは、ユーザーを騙そうとするものでしたが、とりわけ倫理意識欠如のはなはだしいドメインのグループでは、ユーザーのコロナウイルスに対する恐怖をさらに煽ることで、自分たちの製品を買わせようとしている点が興味を引きます。さらに私たちは、コロナウイルスをテーマとし、ドメインパーキングが行われているドメイングループも発見しました。これらのドメインには、いつでもすぐユーザーを悪意のあるコンテンツへのリダイレクトし始められるよう、ハイリスクなJavaScriptを含むページが提供されていました。

本稿では、Googleトレンドとサービストラフィックログの両データを使い、インターネット上でのコロナウイルス関連トピックへのユーザーの関心の高まりについてまず説明します。次に、コロナウイルス関連キーワードを含むドメインの登録が最近活発になっており、その数が大幅に増加している様子について説明します。その後、サイバー犯罪者がインターネット上でのそうしたユーザーの関心にどのようにつけこみ、収益化を図っているかについて、詳細なケーススタディを示します。最後にベストプラクティスについて説明します。

なお、本稿で言及する悪意のあるwebサイトやマルウェア攻撃はすべて、PAN-DB URLフィルタリング、DNSセキュリティ、WildFire、脅威防御などの弊社セキュリティサービスですでに対応済みです。

コロナウイルス関連の話題に対するユーザーの関心の高まり

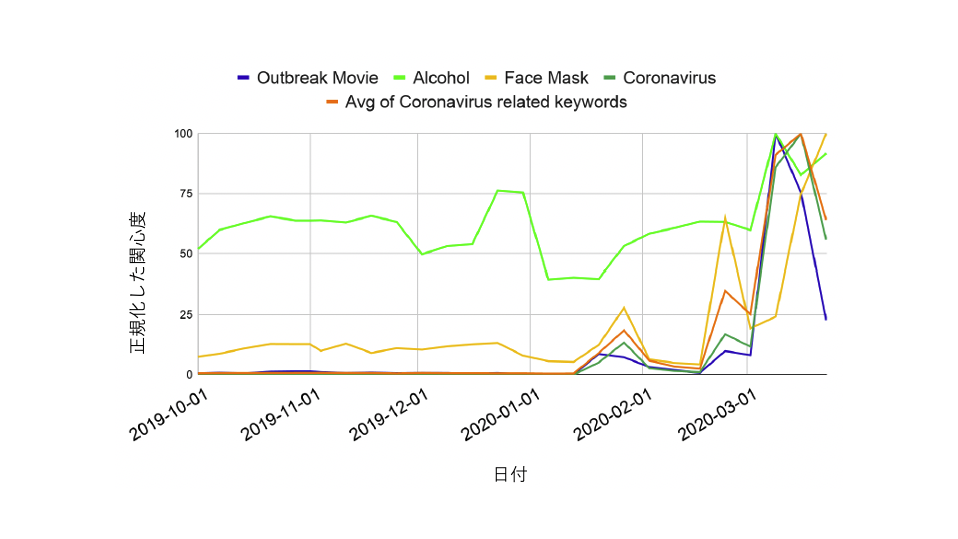

私たちは、Googleトレンドとトラフィックログを使って、コロナウイルス関連トピックに対するユーザーの関心が急激に高まっている様子を観測しました。Googleトレンドからは、コロナウイルス関連のキーワードにユーザーがどの程度関心を持っているかがわかります(図1参照)。とくに2020年1月末、2月末、3月中旬に3つの顕著なピークが見られます。最初のピークは中国でのウイルスのアウトブレイクと一致し、2番目のピークは感染源を確認できていない米国での最初の症例と一致し、3番目のピークは米国でのウイルスアウトブレイクと一致しています。図1でひとつ興味深い例外が「Alcohol(アルコール)」というキーワードでしょう。ユーザーは一年中アルコールに関心を持っていますし、ピークはクリスマスにあります。ただ素直に考えれば、アルコールに対する年間を通じた関心は飲酒用アルコールについてで、コロナウイルスと一致するピークは医療用アルコールについてでしょう。

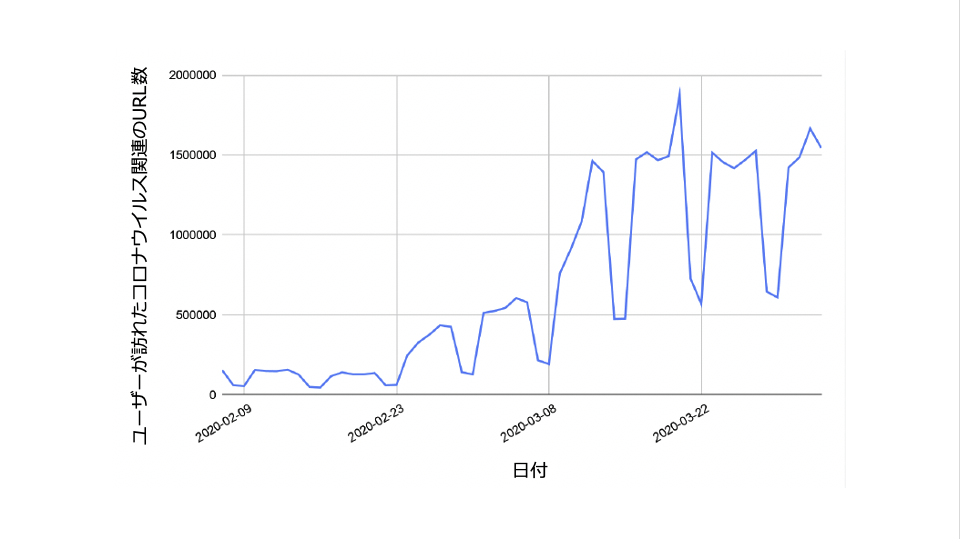

Googleトレンドで見られたユーザー関心度の観測結果と比例し、2月上旬から3月下旬にかけて、弊社顧客がアクセスしたコロナウイルス関連URL数(重複なしの実数)がおよそ10倍に増加しています(図2参照)。

またこのコロナウイルスに対するユーザーの関心の高まりは、サイバー犯罪者がパンデミックで荒稼ぎする絶好の機会でもあります。詐欺師が流行のトピックから利益を上げるのによく使う方法が「coronavirus(コロナウイルス)」や「COVID」などの関連キーワードを含むドメイン名を登録することです。こうしたドメイン名は一見まともなコンテンツが提供されているケースが多く、ユーザーをだまして悪意のあるファイルをダウンロードさせたり、フィッシング、詐欺、不正行為、暗号通貨のマイニングなど、さまざまな悪意のあるアクティビティに使用されます。

コロナウイルス関連ドメイン名を使用するサイバー犯罪者たちと戦うため、私たちは流行のトピックからキーワードを取得しました。まず、Google Trends APIを使用し、キーワードを自動抽出します。次にコロナウイルスと最も関連度の高いキーワードを手動で選択します。最後にそれら一連のキーワードを使い、新規に登録されたコロナウイルス関連の名前を含むドメインを注意深く監視します。

コロナウイルス関連ドメイン名の増加

Unit 42は、9年以上前から新規登録ドメイン(Newly Registered Domains: 以降NRD)を追跡しており、以前それらの分析結果をまとめたレポートを公開しています。COVID-19を悪用する新たな脅威を調査するため、私たちは2020年1月1日から2020年3月31日までのコロナウイルス関連キーワードを含むNRDを取得しました。私たちのシステムでは、この期間に11万6,357件の関連NRDを検出していますので、1日あたりでおよそ1,300件のドメインが検出されたことになります。図3は、調査期間中に検出された新規ドメイン名登録の日ごとの傾向を示しています。時間の経過とともにコロナウイルス関連ドメイン数は増加し、3月12日以降は毎日3,000件を超える新規ドメインが検出されました。なお通常の増加トレンドとは別に、登録ドメイン数の急増も観察されました。これらの登録増加は、Googleトレンドで見られたユーザーの関心のピークに数日遅れて発生していました。

コロナウイルス関連のNRD評価にあたっては、DNSセキュリティサービス、URLフィルタリングサービスなど、弊社が保有する脅威インテリジェンスを使用しました。NRDは、2つのカテゴリに分類されます。まず、 「悪意のある」NRDのカテゴリには、コマンド&コントロール(C2)、マルウェア配布、フィッシングに利用されるドメインが含まれます。次に「ハイリスク」NRDには、詐欺ページ、コンテンツ不足のページ、仮想通貨のマイニングを行うプログラム(コインマイナー)、既知の悪意のあるドメインないし防弾ホスティングに関連付けられたドメインが含まれます。なお本稿では「悪意のある」と「ハイリスク」の2分類を用いましたが、こちらの文書でも説明しているように、弊社のURLフィルタリングサービスを利用するとさらにきめ細かくドメイン名を分類することができます。

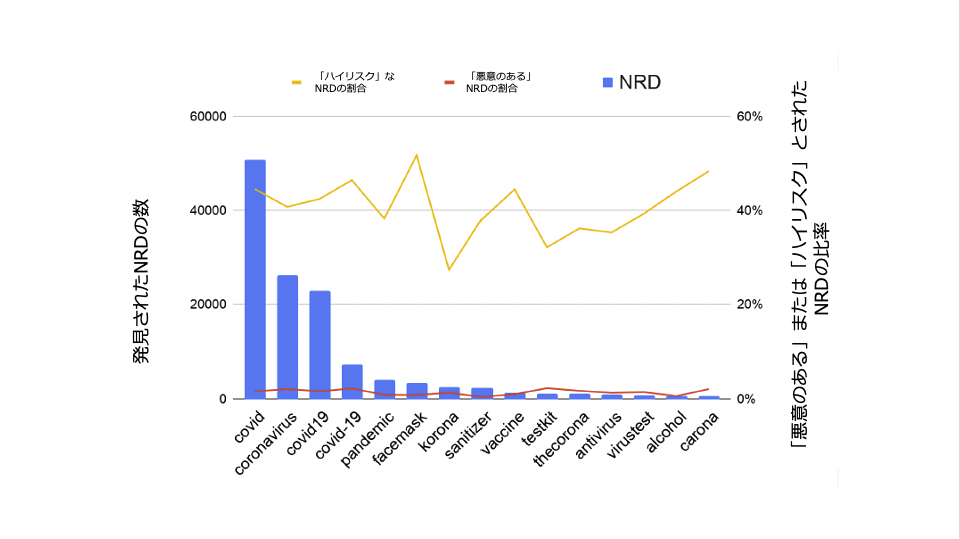

さて、私たちの分析では2,022件の「悪意のある」NDRと4万261件の「ハイリスク」NRDが特定されました。「悪意のある」NRDに分類された割合は1.74%、「ハイリスク」NRDに分類された割合は34.60%です。「悪意のある」ドメインでは、その15.84%がユーザーの資格情報を窃取するフィッシング攻撃に関与しており、84.09%はこれ以外のトロイの木馬や情報窃取用マルウェア(インフォスティーラー)を含むさまざまなマルウェアをホスティングしていました。フィッシングやマルウェアとは異なり、C2通信用ドメインは数件しか見つかりませんでした。

以前の観測結果を裏付けるように、2月から3月にかけ、1日あたりの平均コロナウイルス関連ドメイン登録数には656%の増加が見られました。「悪意のある」コロナウイルス関連スドメイン、「ハイリスク」コロナウイルス関連ドメインでも同様の傾向が見られ、それぞれ569%と788%増加しているのが確認されています。図3では、「悪意のある」ドメインの登録数がこれらNRDと同じ傾向を見せており、なかにはNRDで見られた傾向を上回るケースも確認できます。

さらに私たちの収集したパッシブDNSデータからは、最近登録されたものであるにもかかわらず、これらのドメインに対して合計で283万5,197件のDNSクエリ(キャッシュされたものは除く)があったことが確認されています。くわえて、平均的な「悪意のある」NRDは、平均的な「悪意のない」NRDよりも88%クエリ数が多くなっていました。このことがさらに攻撃者たちによるブラックリスト登録前のドメイン利用を後押ししています。図4は、7日間の移動平均を使用し、パッシブDNSデータベースで観測されたDNSクエリの日ごとの傾向を示したものですが、3月16日に検索された「良性」NRD数、「悪意のある」NRD数が急増していることがわかります。この増加は、米国でのウイルスのアウトブレイクによって数日前にピークに達したユーザーの関心とドメイン登録数観測内容とに相関しています。

私たちが分析に使用したキーワード集には「coronavirus(コロナウイルス)」や「COVID-19」など、今回のコロナウイルスパンデミックに特有の用語が含まれています。またこれらウイルスに直接関連する単語に加え、「pandemic(パンデミック)」などのより一般的な用語も活用し、「facemask(フェイスマスク)」や「sanitizer(手指消毒液)」など、不足している物資に関連したキーワードも含めました。

図5に最も多くのNRDに一致した上位15個のキーワードをまとめました。ほとんどの場合、今回のウイルスに特有の用語ほどドメイン登録者に好まれているようで、関連商品についてのドメイン登録キャンペーンが複数見られました。検出数とは別に、これら人気キーワードのリスクレベルは平均よりも高く(40%以上が「ハイリスク」に分類される)、悪用の可能性もそれだけ高くなっています。一方で「悪意のある」に分類された割合は平均的なキーワードと同程度です。特殊なケースは344件のNRDと合致する「virusnews」というキーワードで、その33%が悪意のあるものでした。

攻撃者はコロナウイルスパンデミックをどう悪用しているか

私たちはコロナウイルスに関連した「悪意のある」NRDと「ハイリスク」NRDの増加を観測し、そこからさらに分析を進めてサイバー犯罪者たちがこれらのNRDをどのように利用しているかについて調査しました。まず、WHOIS情報とDNSレコードに基づいてドメイン名をクラスタリング(グループ化)します。これらの情報には、登録日、レジストラ、登録者の組織、自律システム番号(ASN)、ネームサービスプロバイダが含まれます。このほか主となるwebページの視覚的な類似性からもドメイン名をクラスタリングしました。この視覚的類似性の分析にはKerasライブラリのDenseNet 201モデルの最終層を特徴表現として使用するK近傍法アルゴリズムを採用しました。この結果、悪意のあるドメインや悪用を意図した登録キャンペーンが複数見つかりました。これについては、悪意のあるユースケースの典型的なシナリオと共に説明していきます。

コロナウイルス関連ドメイン名を使ってユーザー認証情報を詐取

フィッシング攻撃の目的は、ユーザーをだまして彼らの資格情報や個人情報を入手することです。コロナウイルス関連ドメインでは、攻撃者が正規のブランドまたはサービスのwebサイトを騙る偽webサイトへのリンクを弊社顧客にメールで送信し、ログイン認証情報をだまし取ろうとする古典的フィッシングスキームが観測されています。

さらにこれらのフィッシングページをホスティングしているドメインは、悪意のあるソースのアーティファクト(痕跡)を含むzipファイルもホスティングしていることがわかりました。これらには、フィッシングの「フロントエンド」にあたるHTMLとPHPソースコード(corona-masr4[.]com/test.zip)だけでなく、スパムメールを送信したり、無害なwebクローラーからのリクエストをフィルタリングして拒否するコード(corona-virusus[.]com/OwaOwaowa.zip)も含まれていました。悪意のある攻撃キャンペーンで悪意のあるペイロードのパック済みバージョンをホスティングないし配布するのはこうしたキャンペーンにはよく見られるやり口で、ドロッパーがこうしたペイロードを別の侵害済みwebサイトからダウンロードする可能性があります。

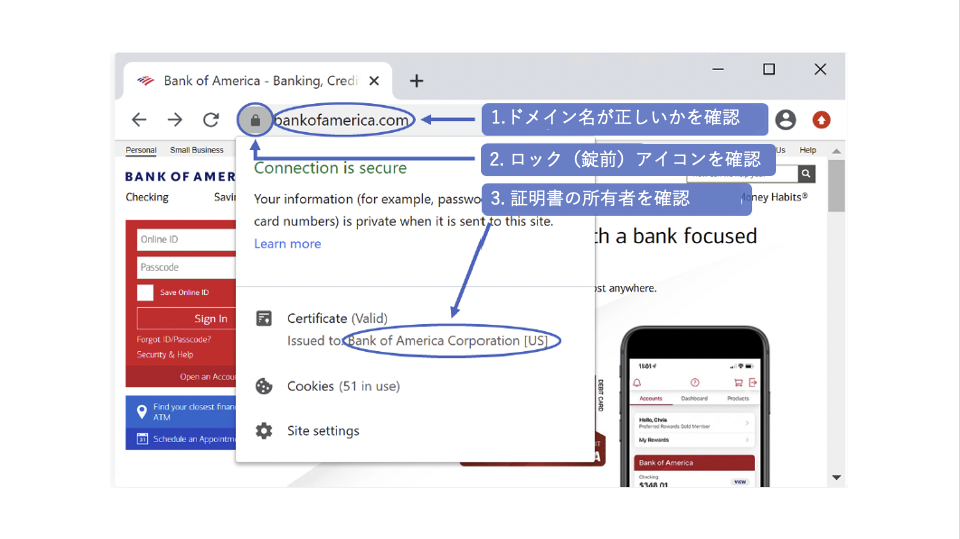

ユーザーは図7に示した3つの主要な指標を確認することでフィッシング攻撃の被害にあっていないかどうか確認することができます。まずはURLのドメイン部分が、ログイン先サービスの所有が想定されるドメイン名であることを確認します。次に左上にロック(錠前)アイコンがあることを確認します。このロックは有効なHTTPS接続経由で接続されていることを示しており、中間者(MiTM)攻撃を防止します。最後にドメイン名が証明書の所有者と一致するかどうかを確認します。

悪意のある実行可能ファイルをホストするコロナウイルス関連ドメイン

新しく登録されたCOVID-19関連ドメインの多くはマルウェア活動に関与していることが特定されています。そうしたドメインの1つ、covid-19-gov[.]comというドメインにはとくに注意が必要です。というのもこのドメインは以前Proofpointが報じた内容に似たRedLine Stealerのアクティビティと合致しているからです。

潜在的被害者を上記のサイトに誘導するために利用された初期感染ベクトルが何であったかは不明ですが、Unit 42のリサーチャーは、ZIPファイル内のURL covid-19-gov[.]comにRedLine Stealerのサンプルがホスティングされていることを特定済みです。ZIPファイルの内容を抽出すると、RedLine Stealerバイナリのファイル名はCovid-Locator.exeであることが判明しました。

実行されると、このサンプルはまずInternet Explorerを開いてhxxp://localhost:14109に接続しようとします。その後、URL hxxp://45.142.212[.]126:6677/IRemotePanelに対するHTTP POSTリクエストの送信を開始しますが、この動作はRedLine Stealerのチェックインの振る舞いと一致しています。チェックインが行われ、リモートのC2サーバーがHTTP 200 OK応答を返すとホストからデータ漏出が始まります。

とくに注目すべきは、SOAPAction HTTPヘッダフィールドでhxxp://tempuri[.]org/IRemotePanel/SendClientInfoというURLを利用している点です。tempuri[.]orgというドメインは悪意のあるアクティビティに直接は関与していませんが、開発中のwebサービスにはよくあるプレースホルダ的なドメイン名です。きちんとしたwebサービス実装のベストプラクティスに従うなら、このフィールドを更新して適切な名前空間が反映されるようにすべきですし、特定のwebサービスを一意に識別できるようにしておくべきでしょう。とはいえ詳細説明は正規のwebサービスでも見落としがちなので、脅威を識別する目的ではこのtempuri[.]org というURLをIoCとみなすべきではないでしょう。

このほかこのRedLine Stealer亜種によるホスト上での振る舞いで興味を引くのが、隠しコマンドプロンプトウィンドウ上で次のコマンドを実行する点です。

cmd.exe" /C taskkill /F /PID <RedLine Stealer PID> && choice /C Y /N /D Y /T 3 & Del “”

コマンドの内容からして、ここでのマルウェア作成者の意図は、 cmd.exe経由で実行された場合に、RedLine Stealerマルウェアの実行中のインスタンスをプロセス識別子(PID)で識別してこのコマンドで強制終了することにあったと推測できます。 これによりRedLine Stealerマルウェアの保存されているディレクトリの削除を開始し、削除コマンドで返される確認プロンプトに「Y(はい)」とプログラム的に応答しようとしたのでしょう。ただし、このやりかたには2つの問題があります。1つ目の問題はそもそもこの考えではうまくいかないように見える点です。この例ではchoiceコマンドを使っても望んだ結果は得られないでしょう。次に、現状でこのコマンドはマルウェアの実行中のインスタンスをきちんとkillしてchoiceで「Y」を実行はするのですが(コマンドに/Tスイッチが指定されているので3秒経過すれば自動選択される)、この場合、先にYが選択されてからファイル削除プロンプトが表示されてしまいます。つまり、仮にこのやりかたでchoiceが使用できたとしてもやはり意図した動作にはならないということです。

さらにこのRedLine Stealer亜種は、ディスク上に追加で悪意のあるファイルを生成したり、ミューテックスを作成・変更したり、ホストベースの永続性を確立しようとしたりするようには見えません。

RedLine Stealerに加え、コロナウイルス関連のドメインを使ったマルウェア配信例も検出されました。corona-map-data[.]com/bin/regsrtjser346.exeでホスティングされているものがそうした例で、これはDanabotというバンキング型トロイの木馬であることが特定されています。

このほか、コロナウイルスをテーマにしてモバイルユーザーを狙うマルウェアインスタンスも複数特定されています。具体的には、ドメインCorona-virusapps[.]com上でホスティングされているURLから3つの悪意のあるAndroidアプリが見つかっています。そのURLスキーマはCorona-virusapps[.]com/s<1-3>/CoronaVirus-apps.apk、coronaviruscovid19-information[.]com/it/corona.apk、coronaviruscovid19-information[.]com/en/corona.apkであることがそれぞれ特定されています。

前述のAPKはすべて一般的なトロイの木馬であることが特定されました。

DanabotサンプルやさまざまなAPKの完全な詳細分析は本稿での範囲外なので割愛しますが、関連の詳細については後述のIoCのセクションに記載しておきます。

C2通信用のコロナウイルス関連ドメイン

マルウェアはコマンド受信やデータ漏出を行うにあたり、C2ドメインを使っていわゆるPhone Home通信を行います。サイバー犯罪者の大半はコロナウイルス関連ドメインを主にマルウェア、フィッシング、詐欺に使用していますが、そうしたドメインがC2通信に関与しているケースも確認されています。

悪意のあるNATSupportManagerという遠隔アクセスツール(RAT)のサンプルは、covidpreventandcure[.]comというドメインを利用しています。図9に示したネットワークトラフィックから、当該ドメインが5.181.156[.]14に解決されることがわかります。次にこのRATは複数のPOSTリクエストをhxxp://5.181.156[.]14/fakeurl.htmに送信するほか、443/tcp経由でTCPパケットを送信します。図10に示したとおり、このPOSTリクエスト通信はHTMLフォームを使っています。C2サーバー側は、HTTPレスポンス内にコマンドとペイロードをエンコードしてそれをHTMLフォームに添付し、それに対してトロイの木馬側が窃取したデータをエンコードして送信しています。

covidpreventandcure[.]comは3月26日に登録されています。弊社ではこの2日後から関連DNSトラフィックの監視を開始しましたが、この通信は4月11日までアクティブでした。4月に入って当該ドメインを解決するDNSトラフィックが大幅に増加したことから、この関連での侵害が急増した可能性が示唆されます。このトロイの木馬は、別の未登録のCOVID-19ドメインcovidwhereandhow[.]xyzを解決しようとしていました。これは将来的な攻撃に備えてのものであった可能性があります。

このほかマルウェアに利用されていたCOVID-19関連ドメインとしてはcoronavirusstatusp[.]spaceがあげられます。このドメインは グローバルにCOVID-19を追跡するアプリケーションであることを騙るAzoRultのダウンローダに関連していました。

不足物資に乗ずる詐欺ECサイト

悪意のあるユーザーが偽のECサイトを作り、ユーザーをだまして不足物資を買わせようとする、「ハイリスク」のドメインが登録されている様子も複数特定されています。こうしたサイトによる被害を受けずに済むよう、ユーザーが詐欺ECサイトの指標として使える手がかりはたくさんあります。たとえば、こうした偽のECサイトでは、現在のコロナウイルスのパンデミック状況からは考えられないほど好条件の広告を出していることがよくあります。つまり、フェイスマスクや手指消毒液など需要の高い商品を割引価格で提供するというものです。こうした特徴にくわえ、そのECサイトが新しく作成されたものであることがわかれば、そこからさらに手がかりを探します。このほかの指標としては、ユーザーに「すぐに買わないとセールを逃す」とそそのかす、偽のレビューがついている、連絡先の情報が偽物、ECサイトの文章がコピペ、文法上の誤りがある、ページ内にキーワードが詰め込まれている、などがあげられるでしょう。

これら詐欺サイトにアクセスすると、まず「1996年から営業している」という主張に疑問がわきます(図11参照)。両ドメインとも1か月前に登録されたばかりで、その時期はコロナウイルスパンデミックの発生のそれと一致しているからです。次に、国とドメインの登録情報が一致していないことが確認できます。ドメイン名はインドで登録されていますが、1つのサイトのアドレスと電話番号はフランスのものですし、もう1つのサイトは住所がドイツになっているのに電話番号が米国のものです。

ドイツの住所「Mohrenstrasse 37 10117 Berlin」を検索すると、これが実際にはベルリンにある連邦司法消費者保護省の政府機関の建物の住所であることもわかります。フランスの住所「6 Rue Boreau, 49100 Angers, France」はおそらくは個人の住宅です。

カードのスキミングを行うECサイト

コロナウイルス関連ドメイン上での怪しい詐欺ECサイトに加え、別のECサイトでは、パンデミック関連商品を販売しつつ、webにスキミング用のスクリプト(スキマー)を埋め込んでいることが検出されました。そうしたストアのひとつがwww.sunrisepromos[.]com/promotional-personal-care-accessories/personalized-hand-sanitizer.htmlです(図14参照)。

これらのストアには、悪意のあるコードがクレジットカード検証スクリプトにインジェクトされており、キーボードからの入力が完了したとたんクレジットカード情報が送信されてしまいます。挿入されているスニペットを図15に示します。このスクリプトはページが読み込まれるとそのURLを正規表現一覧と照合することで対象ページが有効なチェックアウトページかどうかをチェックし、その上で入力されたクレジットカード番号を150ミリ秒ごとに定期的に収集・送信しようとしています。具体的には、関数sendが呼び出され、入力内容収集のためにフォームの送信イベントとボタンクリックイベントにイベントリスナーが追加されます。次に、収集した情報を正規表現と照合してクレジット番号を確認してから、/js/index.phpというおそらくは侵害されたパスに送信します。こうしたwebサイトはMagentoフレームワークで開発されているので、これもMagecartスキマーインプラントの一種であると考えられます。このアクティビティは、2016年にMagentoユーザーがカスタマーフォーラムで報告したそれとよく似ています。

コロナウイルスへの恐怖心を食い物にする情報商材

![図16 ユーザーの恐怖心を煽って生き延びるための情報商材を買わせようとするsurvivecoronavirus[.]org](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2020/04/Figure-16.-survivecoronavirus.org-scaring-users-into-buying-their-survival-book.jpeg)

私たちは、ある8つのドメイングループが登録されてこの詐欺に関与していることを確認しています。当該グループには、coronavirussecrets[.]com、pandemic-survival-coronavirus[.]comなどが含まれますが、電子書籍を買おうとするとbuygoods[.]comというサイトに飛ばされます。このサイトについてSan Diego Consumers’ Action Network(カリフォルニア州サンディエゴの消費者行動ネットワーク)やBetter Business Bureau's(米国およびカナダの商事改善協会)でユーザーが評価のいりまじったレビューをつけています。San Diego Consumers’ Action Networkは彼らを「情報商材詐欺」と呼び、当該サイトを「詐欺的戦術を利用し消費者に誤解を招く情報や虚偽の情報を高値で販売しているサイト」と定義しています。加えて、多くのユーザーが支払いをした商品を受け取っていないと報告しています。

古典的詐欺を広めるコロナウイルス関連ドメイン

このほかの例としてWhatsAppの偽の「無料インターネット」詐欺キャンペーンがあげられます。このキャンペーンは以前は別のWhatsApp関連ドメインを利用していました(例: whatsapp[.]version[.]gratis、whatsapp[.]cc0[.]co)が、現在はinternet-covid19[.]xyz を使っています。興味深いのが、これらのキャンペーンがこれらのドメインをまたいで同一のGoogle Analytics ID UA-108418953-1 を利用している点です(Google Analytics IDを使ってキャンペーンを追跡する方法についての詳細はこのページで確認できます)。

違法薬局

コロナウイルスのトレンドをブラックハットSEOに乱用

あるトピックに関心が高まれば、そのトピックを利用してwebサイトにトラフィックを集めることができます。ブラックハットSEOとは、特定キーワードによる検索エンジンの検索結果上位に特定webサイトを人為的に表示させるために使用される一連のテクニックのことです。

疑わしいパーキングページの事前登録

このスクリプトの一部を以下に示します。ページがロードされると、dL関数が実行され、URL、リファラ、タイムスタンプ、cookie情報などをhashtag.sslproviders[.]netに送信します(なお、スクリプトをリロードすると特定サブドメイン名に変化する様子が確認されています)。次にbL関数でレスポンスをリッスンし、parent.top.window.location.hrefの値を変更することで受信した任意の宛先にユーザーのブラウザをリダイレクトします。私たちが観測したケースの多くは、レスポンスで新しい宛先URLを受信しませんでしたが、スクリプト自体は潜在的に悪意のある任意のURLリダイレクタとして機能する可能性があります。

コロナウイルス関連ドメインのIPロガー

(動作していない)クリプトジャッキングスクリプトを使用するコロナウイルス関連webサイト

さらに私たちはブラウザ内クリプトジャッキング用のスクリプトサンプルも見つけました。このサンプルにはcoronashirts[.]store上のJSE-coinなどが含まれます。侵襲的な仮想通貨マイニングプログラムについて詳しくは、1年前に公開されたこちらのブログを参照してください。

結論

残念ながら、地域や国、世界で発生するさまざまな出来事で高まった人々の恐怖心につけこむサイバー犯罪者は後をたちません。私たちはこの手の振る舞いをこれまで幾度も観測してきていますし、何かしら恐ろしい事件が起きれば、サイバー犯罪者たちは被害者の周囲をうろつき始めます。悲しいかな、私たちはこうしたひとの弱みにつけこむ行為がそのうちどうにかなるとは考えていません。

コロナウイルスのケースでは、このパンデミックに対するユーザーの関心の高まりに比例し、日々登録されるコロナウイルス関連ドメイン数が急増していることが観測されています。2月と3月を比べ、「悪意のある」コロナウイルス関連新規登録ドメイン(NRD)の1日あたりの平均数は569%増加し、「ハイリスク」ドメインは788%増加している点が憂慮されます。1月1日以降、2,022件の「悪意のある」NDRと4万261件の「ハイリスク」NRDが特定されましたが、これらのドメイン名はまた、マルウェアの配布、フィッシング攻撃、詐欺、ブラックハットSEOなど、さまざまな悪意のある目的に使用されていることが確認されました。

情報であれ、検査キットであれ、治療法であれ、その主張内容のいかんをとわず、COVID-19をテーマとする電子メールや新しく登録されたwebサイトに接するさいは、誰もがごく慎重になる必要があるでしょう。正当なドメインであることを確認するなど、ドメイン名の正当性とセキュリティのチェックにはとくに注意を払う必要があります(たとえばgoogle[.]comであるべきところがg00gle[.]comになっていないかなど)。また、ブラウザのURLバーの左にロック(錠前)のアイコンがあるかどうかをチェックし、HTTPS接続が有効かどうかも確認すべきでしょう。COVID-19をテーマにしたメールについても同様の注意が必要です。送信者のメールアドレスを一瞥しただけでコンテンツが正当でない可能性が高いことがわかるケースもあります。たとえば受信者の知らない差出人だとか、差出人のアドレスにスペルミスがあるとか、むやみに長いランダムな文字列の差出人である、といったことはよくあります。

ユーザーをサイバー犯罪者から保護するURLフィルタリングに関する弊社のベストプラクティス(推奨事項)は、「Newly Registered Domain(新規登録ドメイン)」のカテゴリへのアクセスをブロックすることです。なお、このカテゴリに対するアクセスをブロックできない場合は、このカテゴリのURLにSSL復号化を適用して可視性を高め、ユーザーがPowerShellや実行可能ファイルなどの危険な種類のファイルをダウンロードしないようにし、より厳密な脅威防止ポリシーを適用して、Newly Registered Domain(新規登録ドメイン)カテゴリのドメインにアクセスするさいのログレベルをあげることをお勧めします。マルウェアの80%以上がDNSを使用してC2を確立していることがわかっていますので、DNSレイヤーによる保護も推奨されます。

本稿で具体的に説明した脅威とIoCについて、パロアルトネットワークス製品のテクノロジにより、できるかぎり最適な検出・防止メカニズムを確保できるよう、弊社は次の対策を取っています。

-

- 記載されているドメイン、IPアドレス、URLはそれぞれ適切なカテゴリに分類されています。

- すべてのサンプルについてWildFire™での判定が更新・確認されています。

- 対応する侵入防御システムのシグネチャが作成・更新・確認されています。

- Cortex XDRによる検出が配備・更新・確認されています。

- Autofocusタグが作成・更新・確認されています。

突然のコロナウイルスアウトブレイクにより、多くの従業員が自身を隔離して在宅勤務を行っています。これまでの組織は常にVPN接続を介して従業員に安全なアクセスを提供してきましたが、そうした安全なアクセスを必要とする社員の数がこれほど増えたことはいまだかつてありませんでした。このため、追加のリソースや帯域幅が必要とされるようになってきています。パロアルトネットワークスではこの対策として、Prisma Accessをご提供しています。Prisma Accessは、リモートオフィスやモバイルユーザーに一貫したポリシーの適用とセキュリティを提供する、クラウド配信型のセキュアアクセスサービスエッジ(SASE)プラットフォームで、ビジネスニーズの変化に応じ、スケールアップ、スケールダウンを行うことができます。

パロアルトネットワークスがリモートの従業員のためにご提供できるサービスについて詳しくは、こちらのリソースを参照しBCP(ビジネス継続性)を高める方法についてのNir Zukによるwebキャストをご覧ください。

謝辞

分析に必要なデータソースの一部をご提供くださったShawn Huang氏、Wei Wang氏、Tao Yan氏、Wanjin Li氏、本稿に助言をいただき、内容の改善にご協力いただいたDaiping Liu氏、Kelvin Kwan氏、Eddy Rivera氏、Mark Karayan氏、Zoltan Deak氏、Jen Miller Osborn氏に厚くお礼申し上げます。ありがとうございました。

IOC

資格情報の窃取:

corona-masr21[.]com/boa/bankofamerica/login.php

corona-masr21[.]com/apple-online

corona-masr3[.]com/CAZANOVA%20TRUE%20LOGIN%20SMART%202019/

corona-virusus[.]com

詐欺:

allsurgicalfacemask[.]com

surgicalfacemaskpharmacyonline[.]com

selectsanitizer[.]com

survivecoronavirus[.]org

facemasksus[.]com

coronavirussecrets[.]com

pandemic-survival-coronavirus[.]com

internet-covid19.xyz

coronavirusaware[.]xyz

covid19center[.]online

Whatsapp[.]version[.]gratis

whatsapp[.]cc0[.]co

暗号通貨マイニングプログラム(コインマイナー):

coronamasksupply[.]com

coronavirusinrealtime[.]com

coronashirts[.]store

ブラックハットSEO:

coronavirus-latest-update[.]info

coronavirus-com[.]info

sharkroulette[.]com

Illicit pharmacy:

covid19-remedy[.]com

rxcovid[.]com

anticovid19-pharmacy[.]com

その他の不審ドメイン:

coronavirus2day[.]com

hashtag.sslproviders[.]net

coronavirus-game[.]ru

buygoods[.]com

正規のIPロギングサービス:

Iplogger[.]org

配備されていたフィッシングキット:

corona-masr4[.]com/test.zip

07bc3abcb6f3a7f7ec38f088068f5cefc953111e066b4dddc35cf43e836b215e

corona-virusus[.]com/OwaOwaowa.zip

c77c5df13430db98d0eaac6e593fc28e90df3f1ef6c48f81cc5681c67f91b4a8

一般的なAndroid用トロイの木馬:

coronaviruscovid19-information[.]com/it/corona.apk

3d30b7df52672307b20beb1deb7b3b18e06edca63a6583d92125cba8329da107

coronaviruscovid19-information[.]com/en/corona.apk

1de6e6c140ff1b301b7df12d4b6388a21a6fbf0f141347dd2f9289740438a6d8

corona-virusapps[.]com/s1/CoronaVirus-apps.apk

a754c35dd09677b0b96d8a0dad5c9c5fdd28abd8cf2d8d38a9bd945ca8362e02

corona-virusapps[.]com/s2/CoronaVirus-apps.apk

bca52647ce9f4900b754fcc0d8ef6329fb0229401e833534905969d10a82d839

corona-virusapps[.]com/s3/CoronaVirus-apps.apk

c3096b341d6807a5a7d353f97554017a6242349b081837de60908081bcada1d0

RedLine Stealer:

covid-19-gov[.]com

45.142.212[.]126

c50c4cff782e1bb7171ffb04cb7c1ff69af47371e059bf300fed68949c77514c (hosted zip file)

f3b0aa7d9664258c9e1783289c4fc56e05b23e3eb9a3557f55733806564deb73 (payload)

DanaBot:

202.195.34[.]6

corona-map-data[.]com/bin/regsrtjser346.exe

44c7ef261a066790a4ce332afc634fb5f89f3273c0c908ec02ab666088b27757

NetSupportManagerRAT

5.181.156[.]14

covidpreventandcure[.]com

covidwhereandhow[.]xyz

1a08a65d4199f08d60644f2aee1182d87f29b36d38257239e5c80965ed65e0d1

AzoRult:

coronavirusstatus.space

2b35aa9c70ef66197abfb9bc409952897f9f70818633ab43da85b3825b256307

リダイレクタ (registrar.js):

coronavirus123[.]org (parent URL)

covide19cleanse[.]com (parent URL)

cdn.dsultra[.]com/js/registrar.js

f6a46b22d26523d4db3dd78fa77c56d4e755aed942321751eda0f48955861ab9

スキマー (ccard.js):

www.sunrisepromos[.]com/promotional-personal-care-accessories/personalized-hand-sanitizer.html (parent URL)

www.sunrisepromos[.]com/js/lib/ccard.js

e43bdc87269d0b9da7742049dd533db93579cf3126df433f08e8265edd09243e

外部リンク:

認証情報窃取を行うフィッシングのIoC: https://github.com/pan-unit42/iocs/blob/master/COVID-19%20IOCs/Phishing%20User%20Credentials%20with%20Coronavirus%20Domains

ブラックハットSEOのIoC:

https://github.com/pan-unit42/iocs/blob/master/COVID-19%20IOCs/Abuse%20of%20Coronavirus%20Trends%20for%20Black%20Hat%20SEO

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得