This post is also available in: English (英語)

概要

「商用マルウェア」(商業的に提供されるマルウェア)が広く利用可能になったことで、技術力のない多数の犯罪者にも攻撃力という恩恵が与えられました。

私たちパロアルトネットワークスの脅威インテリジェンス調査チームUint 42は、マルウェアのサンプルやその機能だけでなく、こうした商用マルウェアのエコシステム、なかでも攻撃者に与することで利益を得ているマルウェア作成者たちの実態に興味をひかれました。

私たちはこれまでも、商用リモートアクセスツール(RAT)を調査することで、Orcus、LuminosityLink、Adwindといったマルウェア作成者とそのユーザーを訴追する法執行機関の努力を支援してきました。たとえば、世界中に蔓延する西アフリカ金融サイバー犯罪攻撃者グループ『SilverTerrier』の実態調査では、現時点で最大のこの金融サイバー犯罪脅威を可能たらしめた商用マルウェアの人気の高さ、とりわけ攻撃におけるRATの利用形態がどのように進化してきたかを知らしめることになりました。

このほか、Orcus RATの背後にいるアクターに対する法的措置はまさに本稿執筆時点でカナダで進行中で、同案件は今後しかるべく起訴に持ち込まれることでしょう。同RATの調査では、2016年4月から調査結果の公開までに、1万6,000件以上のサンプルを収集し、同RATを使用した弊社製品ユーザーへの攻撃を重複なしで4万6,000件以上確認しました。

このOrcus RATの次に私たちが着目したのは、2012年から販売が続いている「Imminent Monitor」と呼ばれるRATでした。

Imminent Monitorの調査では、Orcus RATのそれより4万9,000件多い6万5,000件を超えるサンプルを収集しましたし、弊社製品ユーザーへの攻撃についても、やはり重複なしでOrcus RATのそれより6万9,000件多い11万5,000件以上確認しています。なお、このサンプル数には、弊社製品ユーザーが直接検出したもののほかにウイルス対策ベンダ間で共有しているサンプルが含まれており、観測された攻撃件数は、弊社製品ユーザーの実環境で確認された件数のみが反映されている点にご注意ください。また、実際の攻撃試行総数は、上記数値に反映されている数よりずっと多いものと推定されます。その理由は、同一サンプルで繰り返し行われる攻撃や、シグニチャ検出でブロックされる攻撃についてはこの数値に反映されないからです。

このすさまじい商用マルウェアの普及状況を眺めれば、マルウェア作成者たちが7年近くもの間、誰にも邪魔されることなく利益を上げ続けられる背景に何があるのか、それが知りたくなるというものです。それを知り、マルウェア作成者に対する法的措置の可否を論じる上で最初に明らかにすべきは、彼らが誰であり、どこに住んでいるのか、というインテリジェンスでしょう。この基本的なインテリジェンスがあれば、法執行機関の関心を引き、そこから起訴につなげることができますし、どのような案件をどの法執行機関に照会すればいいのかのヒントをリサーチャーに示すこともできます。

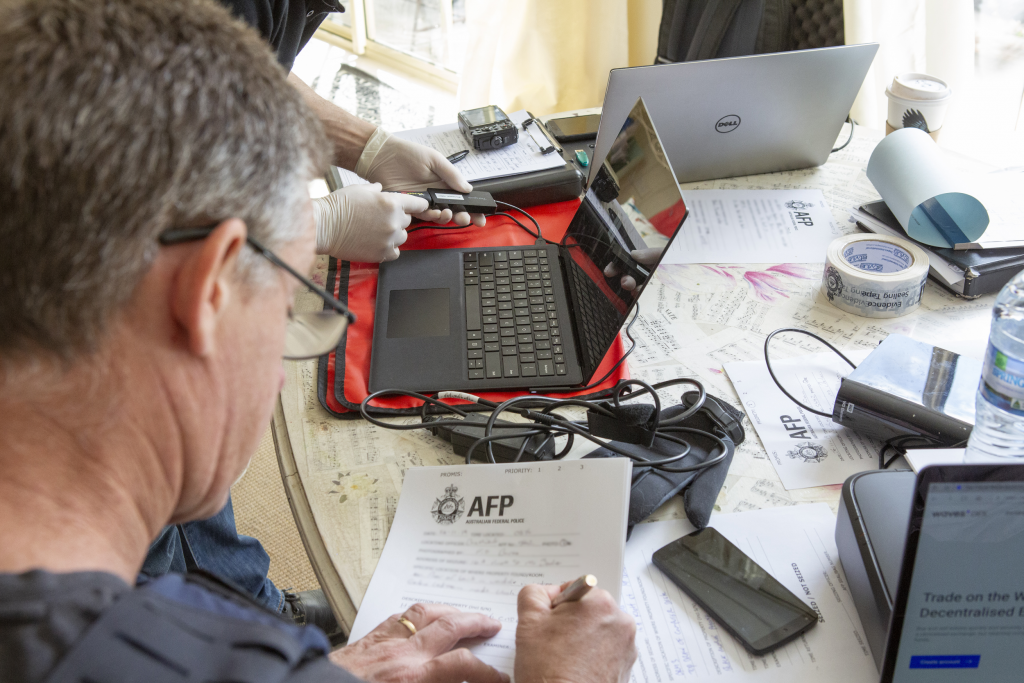

このImminent Monitorの事例でも、Unit 42は国際法執行機関に照会をした上で継続的に協力を提供し、同マルウェアの開発・管理者とそのユーザーに対する法的措置にこぎつけたことで、それ以上の被害が広がらないようにすることに成功しました。

Shockwave™ によるRAT

2012年に「Shockwave™」という名の開発者がドメインimminentmethods[.]infoを登録し、2013年4月にオンラインフォーラムと自身のサイトで「Imminent Monitor」RATの販売を開始しました(のちにこのドメインはimminentmethods[.]netに変更されています)。2012年初頭に同開発者は分散型サービス拒否(DDoS)ツール、「Shockwave™Booter」を提供していましたが、どうやら新しいRATのほうが気に入り、DDoSツールのプロジェクトはお蔵入りしたようです。

この開発者は自身のRATについて「かつてない新しいソケットテクノロジーで作成された最速リモート管理ツール」と謳っています。

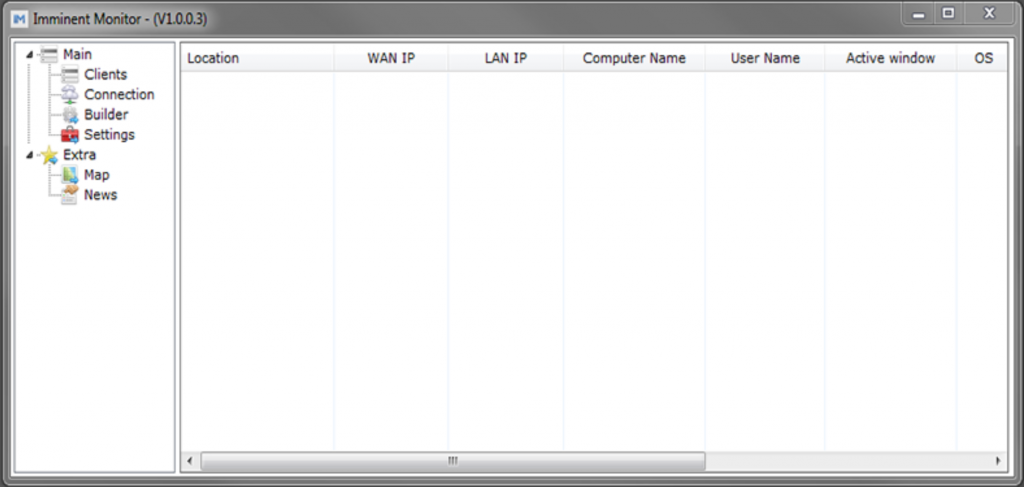

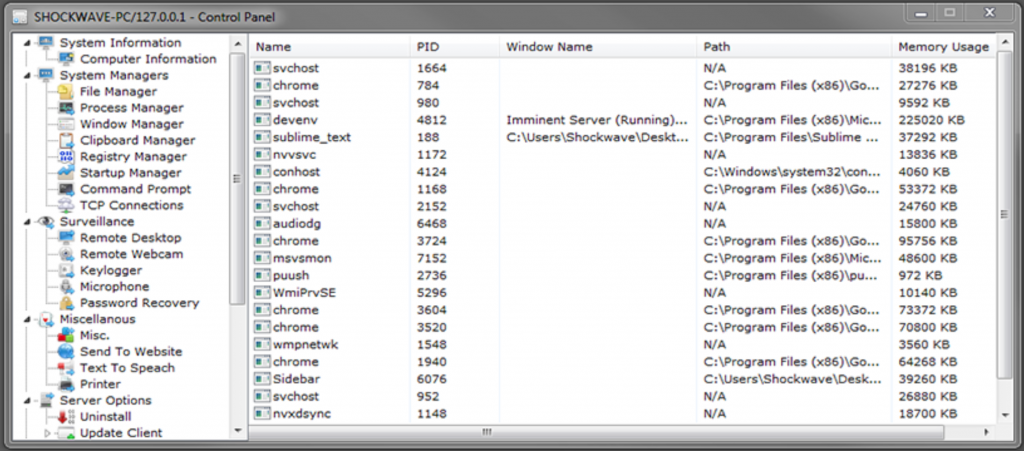

ImminentMonitorのクライアントコントロールパネル(図1)は、ImminentMonitorクライアントマルウェアを構築・制御(図2)するためのすっきりした使いやすいインターフェースを提供しています。通常のRATに備わっているリモートデスクトップアクセス機能は一通り揃っていますし、被害者に気づかれにくくするための次のような機能も用意されています。

- ファイルマネージャ

- プロセスマネージャ

- ウィンドウマネージャ

- クリップボードマネージャ

- レジストリマネージャ

- スタートアップマネージャ

- コマンドプロンプト

- TCP接続

- リモートウェブカメラ監視

- リモートマイクモニタリング

- パスワード復元

Shockwave™は「これまでのRATでは使われたことのない新しい手法のおかげでリモートデスクトップはおよそ60fpsで表示できる可能性があります。私個人が使っているウェブカメラでは130fpsで表示できています」と公言しています。

2014年にImminent Monitorはサードパーティのプラグインのサポートを開始しました。最初にリリースされたプログラインの1つが「監視中のウェブカメラのライトをオフにする機能」を提供するものでしたが、これについてShockwave™は「Imminent Monitor用の最初のプラグインとしてこれはいいものですね!」というコメントを残していることから、同プラグインが明らかに違法行為を意図したものであることがわかります。

(非)合法リモートアクセスツールの機能

商用RATの通例にもれず、開発者は自らの潔白を主張し、違法な機能やマルウェアとしての利用意図とは無縁だとしています。

「We at Imminent Methods are not responsible for the nature in which you use our services. The services sold on this website are for personal, not distributed, use and should only be used on your own machines or the machines of those who have given you expressed consent for remote management. Remember that our tools are made for educational purpose, so we do not take any responsiblity for any damage caused by any of or tools or services. Misuse of our tools or services can be very illegal. Certain misuse could cause possible jail time or fines, which differ depending on your local laws.” … “You agree that you will NOT distribute malicious files created with any of our services over the internet with the intent of harming/using machines of innocent people. You agree that if you do by some sort of means connect to a computer without authorization, by means of accident or other ways, that you will use the uninstall feature to completely remove the connection between the two of you and remove the software from their computer. [原文ママ]

(Imminent Methodsは、お客様による当社サービスの使用目的については責任を負いかねます。当社Webサイトで販売するサービスは、個人利用を想定したものであり、配布を意図したものではありません。ご自身のコンピュータか、リモート管理について同意を得たコンピュータ上でのみご利用ください。当社のツールは教育目的で作成されています。当社のツールおよびサービスの利用により発生した損害について、当社が責任を負うことはありません。当社のツールやサービスを悪用した場合、法的責任を問われる場合があります。悪用内容しだいでは懲役刑や科料が課される場合もあります(現地法により異なる)。[中略]お客様は、無辜の人々のコンピュータに損害を及ぼしたり使用したりする目的で、当社のサービスで作成された悪意のあるファイルをインターネット上で配布しないことに同意するものとします。またお客様は、偶然ないし何らかの方法により、許可なく別のコンピュータに接続してしまった場合、アンインストール機能を使うことによりこれら端末間の接続を完全に削除し、コンピュータからソフトウェアを削除することに同意するものとします。)」

ただし、オンラインで見られる当のShockwave™によるコメントは、こうした主張を裏切るものになっています。

「The keylogger: The logs are hidden, and encrypted, fast transfer of the logs aswell, with progress indicating how much of the log is downloaded [原文ママ] (キーロガー: ログは隠匿・暗号化され高速転送されます。ダウンロード進行状況も示されます)」

「The crypter: The crypter is really just a bonus feature, not always FUD but I try and do my best to keep it FUD. (クリプター: これは実際単なるボーナス機能です。必ず検出不能(FUD)になるとはいかないですが、なるべく検出不能になるよう努めてます)」

正当なリモートアクセスツールにはログを非表示にしたり暗号化したりする必要性がありませんし、クリプターでクライアントを「FUD (Fully UnDetectable、検出不能)」にする目的はただ1つ、「ウイルス対策の検出を回避すること」のみです。

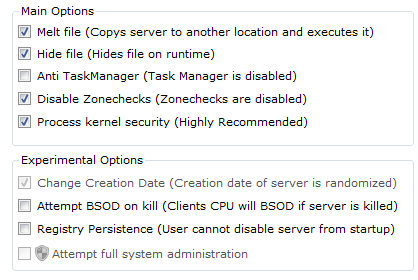

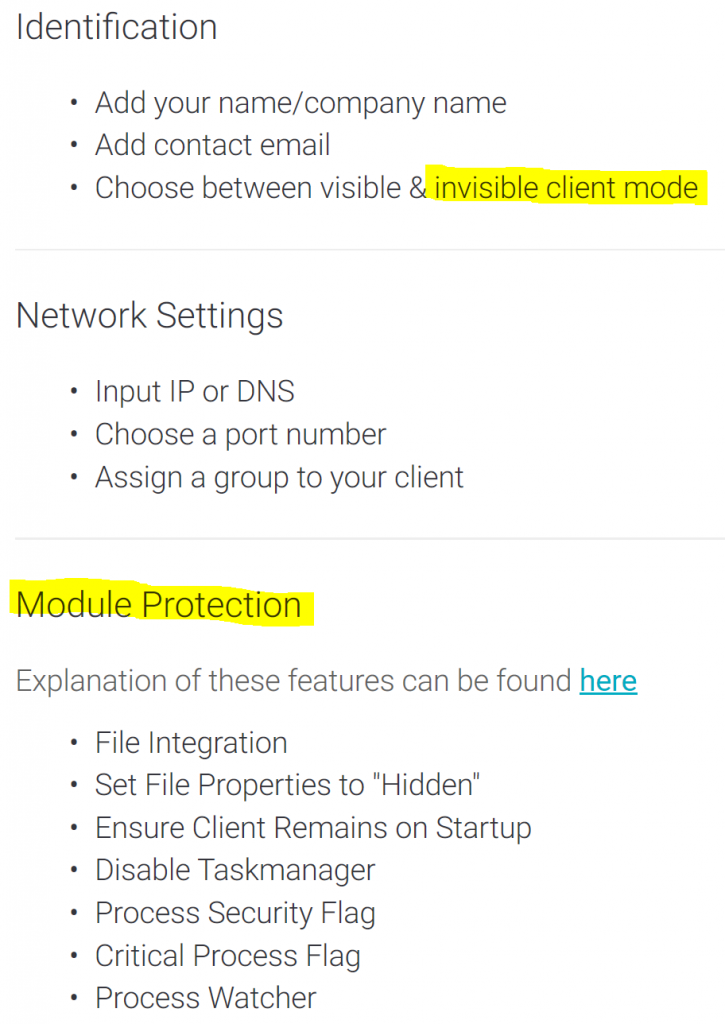

後のバージョンには検出や削除を回避するための「保護」機能が含まれていますが、この機能も、正当な利用が想定されるリモートアクセスクライアントに必須の機能とは言えません(図3参照)。

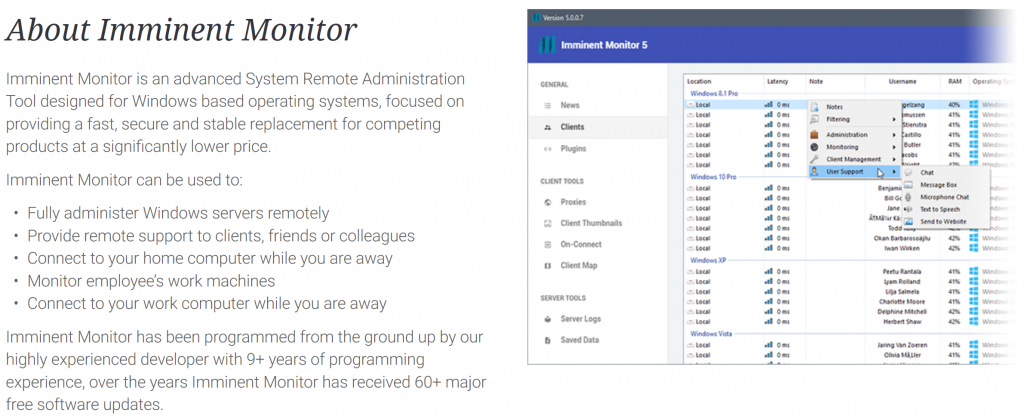

Imminent Monitorは、最新の販売ページでも同ツールの正当性を公言してはばかりません(図4参照)。

ただしこちらも、クライアントを隠す、永続性を維持するなど、むしろ不正利用に向けた機能がやはり含まれています(図5参照)。

Shockwave™は、RATの「保護」機能に関しても次のように宣伝しています。

ファイル統合

ファイル統合機能は、Imminent Monitorのクライアントを実行ディレクトリから削除し、「Client Startup」ディレクトリに移動します。

ファイル属性を「非表示」化

名前から分かる通り、クライアントを非表示にします。

タスクマネージャを無効化

Windowsタスクマネージャを無効にします/

プロセスセキュリティフラグとクリティカルプロセスフラグ

これらの機能は両方とも「プロセスウォッチャー」機能で置き換えられたため現在は非推奨です/

プロセスウォッチャー

プロセスウォッチャー機能は、クライアントがクラッシュしたり閉じられたりした場合に備え、メインのImminent Monitorクライアントを監視する個別デーモンを生成します。

最近のバージョンでは、同開発者が「HRDP」と呼ぶ機能が提供されています。HRDPはHidden Remote Desktop Protocol (非表示のリモートデスクトッププロトコル)を指しており、この機能は被害者から隠れた非対話型のリモートデスクトップ接続を提供するものです。

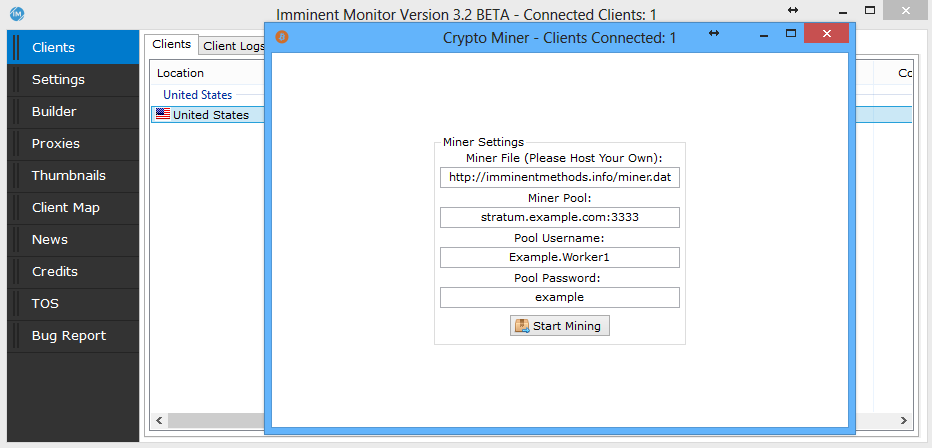

Imminent Monitorのバージョン3では、被害者のコンピュータで仮想通貨のマイニングを行う機能が導入されました。これは到底、正当なリモートアクセスツールとは言えない機能です(図7参照)。

とはいえ、最終的にマルウェア作成者とそのユーザーの正当性や意図を判断するのは裁判所です。

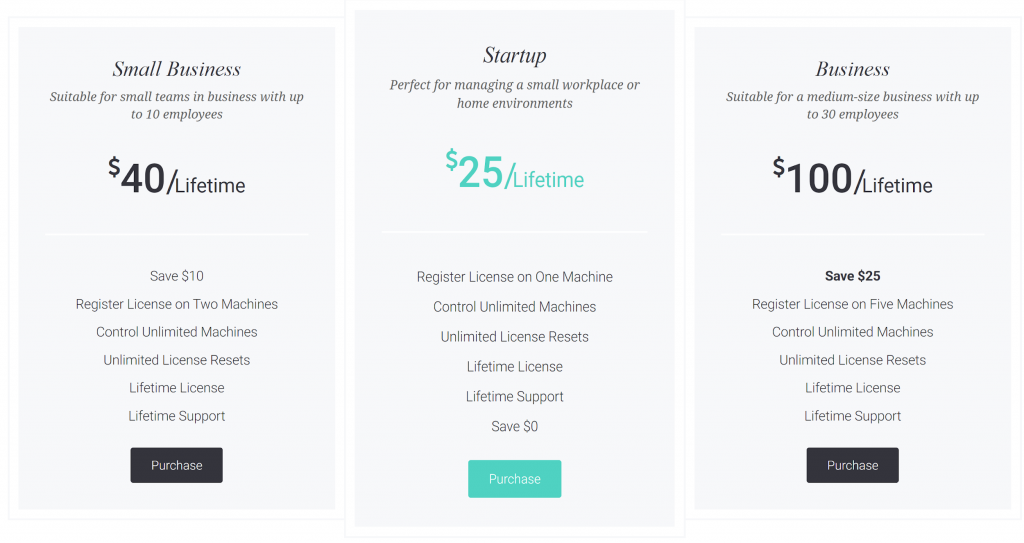

Imminent Monitorは、もともとは25ドルの料金で各ユーザーにライセンスされていました。それから6年がたち、価格は変わっていませんが、新しくマルチライセンスオプションが提供されるようになりました(図8参照)。

Shockwaveの正体

Imminent Monitorを含め、こうしたオペレーションの背後にいるアクターを特定するには、徹底した分析とインテリジェンス収集が欠かせません。通常、これらアクターは自身の正体を隠ぺいし、糊塗しようとします。こうしたリサーチは、直接特定個人を突き止めるという用途以外にも、「どのような人物が背後にいるのか」について裏付けをしたり、分析の信頼性を高めるためにも役立ちます。

インフラ調査からは個人を特定できるような情報は得られませんでしたが、調査の初期段階から、同開発者には明らかにオーストラリアのホスティングサービスを好む傾向がある、ということはわかっていました。

Shockwave™やImminentmethodsのフォーラムのプロフィール欄では共通してパンダの被りものを着たビジネススーツ姿のプロフィール写真が使われていました(図9参照)。

Twitterアカウント「imminentmethods」の居住地欄は「オーストラリア クイーンズランド州」になっています。imminentmethods[at]gmail.comのGoogle+のアカウントには、同じパンダのプロフィール写真にくわえ、「J████」という名前(本稿公開にあわせて伏せ字にしてあります)が記載されていました。

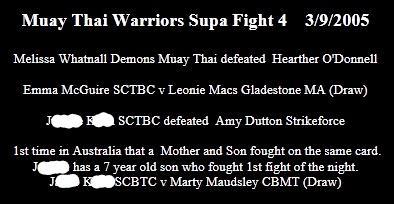

deviantart.comに掲載された「ViridianX」というユーザーのプロファイルには、やはり同じパンダのプロフィール画像が使われており、imminentmethods[.]infoへのリンク、オーストラリアという居住地情報、同じ「J████」という名前へのリンクが掲載されていました。このハンドル名は次のフォーラムの投稿からも確認できました。

「最近、いろんなwebサイトで自分の名前が騙られていることに気づきました。本当に私のアカウントといえるものは以下のものだけです。

shockwave.hf

http://www.twitch.tv/imminentmethods [twitch]

ViridianX [Justin.tv]"

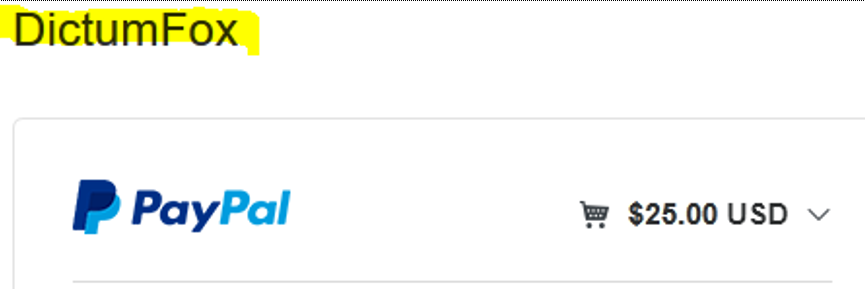

imminentmethods[.]netからPaypalで購入するとマーチャント名は「DictumFox」になっていました(図10参照)。

このハンドル名はユニークなものであるようです。なお、このdictumfox[.]comというサイトには、以前、「Imminent Methods」というサイトタイトルが付けられていました(図11参照)。

さらに、imminentmethods[.]netの「お問い合わせ」ページには、オーストラリアの電話番号とタイムゾーン、オーストラリアのニューサウスウェールズ州の住所が記載されています。調べてみると、この住所はある小規模ビジネスサービスの住所であることが判明しました。

そこで、オーストラリアの法人登記を検索したところ、「DictumFox」の名で法人が登記されていることがわかりました。登記事業者は上記imminentmethods[.]netのものと同じ便宜上の住所と、別の女性名のファーストネーム J██████、ファミリーネーム K███を使っていました。この女性名は以前に別のオーストラリア企業「Imminent Methods」とのつながりがあることがわかりました。そこで、このImminent Methodsの法人登記を調べたところ、プロフィール欄と同じファーストネーム(J████)が現事業者のファーストネームとして、別の法人登記とつながりのあった女性のファミリーネーム(K███)がファミリーネームとして使われていることがわかりました。

この名前や場所に関する追加の裏付け調査の結果は、たまたま同じ姓K███であるということではなく、Shockwave™とJ████との関係、Shockwave™と法人登記で見た「J██████」との関係性を説明するものだと考えられます(図12参照)。

起訴

Unit 42は、Shockwave™の正体とその活動内容について、オーストラリア連邦警察(AFP)サイバー犯罪オペレーションチームに照会しました。私たちはその後もAFPによる「オペレーション ケフェウス(Operation Cepheus)」(図13)への支援を続け、米国連邦捜査局(FBI)、カナダラジオテレビ通信委員会(CRTC ECE)とも協力してきました。マルウェアの開発・管理者にくわえ、マルウェアの不正利用ユーザーも対象として進められたこのオーストラリア主導の捜査により、14,500名以上のRATユーザーの存在を示唆する証拠が得られました。私たちが観測していて最もよく目にするRATの不正利用は営利かデータ窃取を目的とするものですが、このAFPの捜査からは、興味深いことに、オーストラリアにおける同ソフトウェアユーザーのかなりの数が、ドメスティックバイオレンス(DV)関連の禁止命令を受けた被告であることがわかりました。こうしたツールが近親者間暴力の被害者に対して使われていることは、単なる偶然とは考えられません。AFPの掃討オペレーションでは、Imminent Monitorのライセンスシステムも無効化されたので、RATの不正利用ユーザーが同ソフトウェアの被害者にアクセスする手段も奪われました。Unit 42によるImminent Monitorを含むRATのインフラ・ユーザーの調査は、こうした違法行為の背後にいる個人を訴追する国際法執行機関を引き続き支援し、サイバー犯罪との闘いにおける国際的官民協力の有効性、可能性を示唆するものと言えます。

結論

Imminent Monitorについては、6万5,000件を超えるサンプルを収集し、弊社製品ユーザーへの攻撃だけでも11万5,000件以上を確認しています。こうした商用マルウェアがたやすく手に入る状況が、これら個々の攻撃を可能にしただけでなく、同ツールの作成者に2013年以降その販売からの利益をもたらしてきました。

ハッキングフォーラムで当事者自身が喧伝していたこのリモートアクセスツールには、正当なツールであれば使われるはずのない機能や、同ツールによる攻撃の隠ぺいを意図したと考えられる機能が含まれています。

AFPの掃討オペレーションが首尾よく実行されたおかげで、もはやライセンス済みImminent Monitorビルダーが新しいクライアントマルウェアを生成することはなく、そのコントローラが被害者にアクセスすることもなくなりました。

同マルウェアのクラック版はすでに存在しますし、これらについては引き続き流通することでしょうが、今後バグ修正、機能強化、サポート、検出回避性能の改善といった恩恵を受けることはありません。皮肉にも、これらクラック版には悪意のあるペイロードが含まれているケースが少なからずあり、クラック版を利用する犯罪者へのマルウェア感染経路となっています。

優れたスパムフィルタリング、適切なシステム管理、最新のWindowsホストを導入している組織については、同脅威への感染リスクはかなり低いでしょう。パロアルトネットワークス製品をご利用中のお客様は、同脅威から保護されています。弊社のThreat Preventionプラットフォームでは、WildFireとTrapsでImminent Monitorマルウェア ファミリを検出します。 AutoFocus をお使いのお客様は、次のタグを使用して同マルウェアの活動を追跡できます: ImminentMonitor

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得