This post is also available in: English (英語)

概要

新型コロナウイルス(COVID-19)の感染拡大を受け、IoTデバイスの採用が加速しています。安全面を確保しつつ段階的にビジネスを再開するため、POS端末やサーモカメラなどの非接触型IoTデバイスの採用が広がっているからです。弊社のリサーチによれば、ITの意思決定者の89%が組織ネットワーク上のIoTデバイス数は「この1年で増加した」と報告しており、3分の1以上(35%)は「この1年で大幅に増加した」と報告しています。さらに、International Data Corporation(IDC)は「2025年には416億台の接続されたIoTデバイスが存在することになるだろう」と推測しています。

この傾向を受け、今後攻撃対象領域が広がり、IoTデバイスやIoTサプライチェーンを標的とする攻撃やエクスプロイトが増える可能性が考えられます。そこでパロアルトネットワークス脅威インテリジェンス調査チームUnit 42は、現在のIoTサプライチェーンエコシステムを取り上げ、IoTサプライチェーンに影響を与える多層化された脅威や弱点について調査した結果を本稿で説明します。脅威の影響をまったく受けないレイヤ(層)はありませんでした。本稿ではこのほかに、どのような動機でIoTサプライチェーンを攻撃するケースがありえるかについても検討していきたいと思います。ハードウェア、ファームウェア、オペレーション、脆弱性の各レイヤでのリスクと実例を理解したうえで、リスクの制御・緩和戦略を効果的に開発すれば、サイバー攻撃の阻止に役立つでしょう。

IoTサプライチェーンのリスク

サプライチェーンとは「ベンダ、製造業者ないし小売業者、またその提供者の間をつなぐ一連の流れ」を指しています。こうしたサプライチェーンがあるおかげで、ハードウェア、ソフトウェア製品、運用サービスをつくりだし、消費者に提供することができるわけです。

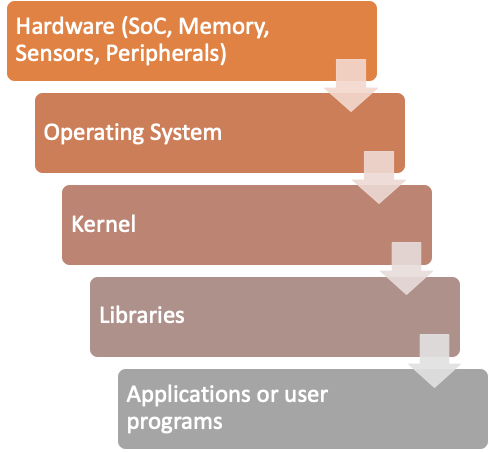

IoTでサプライチェーン攻撃というと、マルウェアを隠すために侵害されたルータやカメラなど、特定IoTデバイスにインストールされるソフトウェアを指す文脈で使われることが多いですが、デバイスの動作を変更させるために埋め込まれたり変更されりしたハードウェア部品を指すこともあります。サプライチェーンの脆弱性への配慮も重要で、サードパーティ製ソフトウェア(ライブラリ、ドライバ、カーネル、ハードウェア コンポーネントなど)がインストールされていたり、アプリケーションやファームウェアなどの特定コンポーネントの一部に、そうしたサードパーティ製品が含まれているケースがあります。

ソフトウェア開発ライフサイクルや製品設計段階で陥りがちなのが、「サードパーティ製ソフトウェア・ハードウェアコンポーネントをそれと明記することなくデバイスに組み込んでしまう」ことです。この結果、これらコンポーネントの1つで新たなゼロデイ脆弱性などの脆弱性が発見されれば、同じベンダ製品がいくつ影響を受けているかを知ることはむずしくなります(こちらがそうしたシナリオの例です)。悪くすれば、複数のベンダやメーカーをまたいでそうした脆弱性の影響を受けるデバイスがいったいいくつあるのか特定するのも無理、ということになります。さまざまなデバイスにインストールされたファームウェアに既知の脆弱性のある非推奨ライブラリやコンポーネントが使われているということがよくありますが、それでもなおそうしたファームウェアは市場に出回っている多くのデバイスの実稼働環境で使用されている可能性があります。

ユーザー側から見れば、購入したIoTデバイスにどんなコンポーネントが動作しているかを知ることはほぼ不可能です。そうしたコンポーネントにはそれぞれに備わったセキュリティ特性があり、そうした特性はまた別のコンポーネントに依存していて、さらにその別のコンポーネントにもそれ自体がもつセキュリティ特性があったりするので、これらのコンポーネントのいずれかが脆弱ならば、攻撃者はデバイス全体を危険にさらす可能性があるのです。さらに、そうしたIoTデバイスを含むネットワークを管理しているユーザーも、ネットワーク内に接続されているIoTデバイス数のインベントリをつねにトラッキングしているとは限りません。結果として、企業ネットワーク内に存在する潜在的に脆弱なデバイスのトラッキングは、セキュリティ管理やリスク管理というタスクを非常にやりにくいものにしてしまい、サイバー攻撃成功の余地を広げてしまっています。

IoTサプライチェーン攻撃の例

ハードウェアコンポーネント: ニセのCiscoスイッチ

2020年7月、F-Secure社は、ある企業の環境内で発見されたニセのCisco Catalyst 2960-Xシリーズ スイッチを分析しました。この装置は長期間何ら問題なく機能していたために、なかなかニセモノであることを検出できなかったのですが、ソフトウェアアップグレード後、デバイスに障害が発生したために、ニセモノであることがついに判明したというものでした。同社の分析により、認証制御がどのようにバイパスされたかが明らかになったほか、潜在的なバックドアアクセスによって、被害企業にネットワークセキュリティリスクをもたらす可能性があったことも明らかになりました。

ファームウェア: OpenWrtデバイス

OpenWrtはオープンソースのオペレーティングシステムで、このオペレーティングシステムを使うことで、ルータやアクセスポイント、Wi-Fiリピータなど、さまざまなベンダによる多くのネットワークデバイスのファームウェアを置き換えることができるようになります。OpenWrtプロジェクトのwebページによれば、OpenWrtはパッケージ管理機能を備え、完全に書き込み可能なファイルシステムを提供しており、ベンダが提供するアプリケーションの選択肢・構成から離れ、パッケージでデバイスをカスタマイズし、任意のアプリケーションに合わせられるようになるものです。開発者にとってのOpenWrtはそれを使ってアプリケーションをビルドできるフレームワークで、これを使えばアプリケーションまわりで必要なファームウェアをすべて自分でビルドしなくても済むようになります。ユーザーにとってのOpenWrtは、元デバイスがサポートしていない方法でデバイスの完全カスタマイズや利用を可能にしてくれるものです。

2020年3月、ある脆弱性がOpenWrtで見つかり、攻撃者はそれを使うことで、downloads.openwrt.orgからのダウンロードを偽装してデバイスに悪意のある更新をダウンロードさせることができました。これはさまざまなベンダやモデルの複数のルータが本脆弱性の影響を受けた、ということを意味します。

オペレーション障害: TeamViewer

長年、悪意のある攻撃者は、オペレーション障害や内部ビジネスネットワークへのアクセスにつなげるべく、遠隔操作ソフトウェアに目をつけてきました。本稿の読者の皆さんのなかにも、世界中のどこにいてもインターネット経由でユーザーにデスクトップや管理コントロールを共有させてくれるリモートサポートソフトウェアに慣れていらっしゃるかたが多いと思いますが、TeamViewerもそうした用途でよく利用されているリモートサポートソフトウェアの1つです。同ソフトウェアは、2020年5月現在、世界200カ国に2億人のユーザーを抱えており、製造、エネルギー、ヘルスケアにいたるオペレーショナルテクノロジー(OT)の環境監視に使用されています。

これまでも、攻撃者がアカウント資格情報のブルートフォース攻撃によりTeamViewerのユーザーを直接ターゲットにしている様子や、EMEA地域全般の政府機関にスピアフィッシングメールを送信している様子は観測されてきました(その詳細についてはこちらのCheckPoint社のレポートを参照してください)。さらに2016年にあがったTeamViewer自体がAPT攻撃者の標的にされていたという報告もあります。こうした攻撃による被害の実態は判明していないものの、これらのインシデントからは、遠隔操作ソフトウェアを悪用する攻撃側のアクティビティや攻撃が成功した場合にどのような影響がありえるのかがわかります。

脆弱性を含むライブラリ: Ripple20

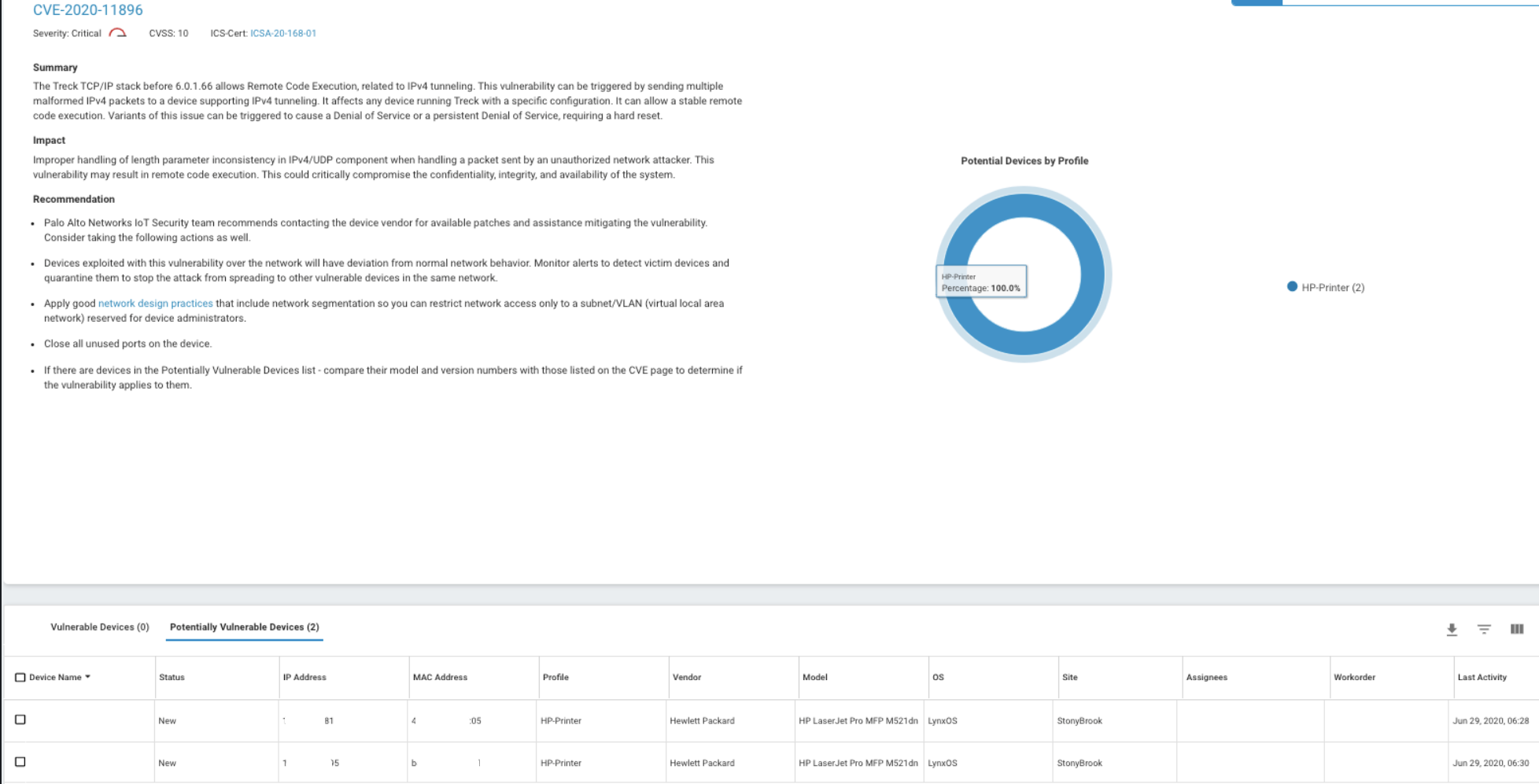

2020年6月、JSOFは、Treckの開発した低レベルTCP/IPソフトウェアライブラリを実行する何百万ものデバイスに影響を与える19件のゼロデイ脆弱性を公開しました。この一連の脆弱性は、その悪用による影響がさまざまな業界の幅広い製品に大きく波紋を広げうることから「Ripple20(Rippleは波紋の意)」と名付けられました。Ripple20は、プリンタ、輸液ポンプ、産業用制御デバイスなどの重要IoTデバイスに影響し、これを悪用する攻撃者がリモートでコードを実行したり、機密情報にアクセスしたりできるようになる可能性があるものです。これら脆弱性の影響は、Ripple20がサプライチェーンの脆弱性であるという事実によってさらに悪化します。というのも、このライブラリを利用するすべてのデバイスを追跡することはむずかしいからです。

本稿執筆現在以下のベンダの製品にRipple20の影響を受けるものが含まれています。

| Aruba Networks | HP Inc. |

| B. Braun | Hewlett Packard Enterprise |

| Baxter | Intel |

| Beck/HMS Industrial Networks AB | MaxLinear (HLFN経由) |

| CareStream | Opto22 |

| Caterpillar | リコー |

| Cisco | Rockwell automation |

| Dell | Samsung |

| Digi International | Schneider Electric/APC |

| Eaton | Teradici |

| Green Hills Software | Xerox |

| HCL Technologies | Zuken Elmic |

IoTサプライチェーン攻撃を行う動機とは

サイバースパイ活動の視点

サイバースパイ活動の主な目標は、機密情報や被害システムに長期的アクセスを維持しつつ、検出を回避することです。幅広いIoTデバイスとそれらデバイスが提供するアクセス性、ユーザーベースサイズの大きさ、信頼された証明書が存在することなどを理由として、サプライチェーンベンダは脅威攻撃者(APT)グループにとって魅力のあるターゲットとなっています。2018年のオペレーション ShadowHammerでは、正当なASUSのセキュリティ証明書(「ASUSTeKComputer Inc.」など)が攻撃者に悪用され、トロイの木馬化されたソフトウェアがそれで署名されて、標的となった被害者がシステムにバックドアをインストールしてしまい、悪意のあるペイロードをマシンにダウンロードするはめになったことが明らかになりました。

サイバー犯罪の視点

多数のIoTデバイスを侵害することによって得られる潜在的なアクセス性やそこから得られる影響の大きさを理由に、IoTベンダや保護されていないデバイスもまた営利目的のサイバー犯罪者にとって垂涎の攻撃対象となっています。2019年のNICTERレポートによれば、検出されたダークウェブ脅威の48%近くがIoT関連でであることが明らかになっており、同年にはトレンドマイクロのリサーチャーもロシア語、ポルトガル語、英語、アラビア語、スペイン語を話すマーケットでサイバー犯罪者を調査し、IoTデバイスを積極的に悪用するさまざまな違法サービス、製品を発見しています。侵害したIoTデバイスを現金化するためにとられることの多い収益化方法には次のようなものがあります。

- ボットネットやDDoSサービスのレンタルサービスをつくり、他のアンダーグラウンドの脅威アクターに課金する

- 感染デバイスをVPNの出口ノードとして販売する

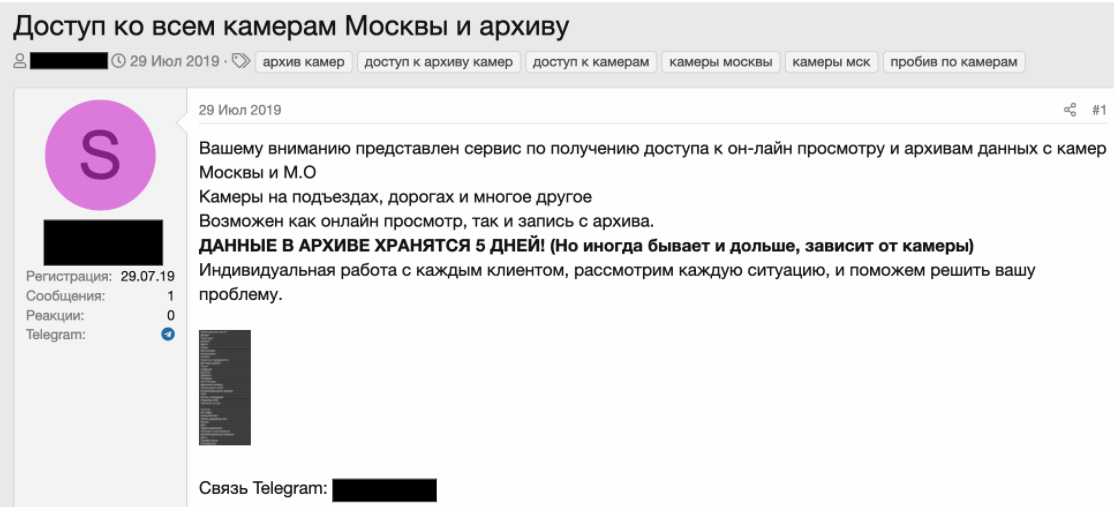

- スパイカメラへのアクセスを販売したり、撮影されたビデオへのアクセスを販売する

- IoTデバイスを標的としたクリプトジャックマルウェアを開発・販売する

ヘルスケア、製造、エネルギーその他OT環境におけるIoTデバイス数が増加するにつれ、サイバースパイ活動やサイバー犯罪のアクターがその機に乗じた新たなアプローチを繰り出すことが予想されます。

推奨事項

- ソフトウェアの開発ライフサイクルにセキュリティを組み込み、サードパーティライブラリを統合する場合は十分考慮する

- 自社コードと外部ソースから統合されたコードについて、コードレビューとセキュリティ評価プロセスを実装する

- ニセのハードウェアや出所の疑わしいハードウェアの使用は避ける

- サードパーティソフトウェア・ハードウェアの設計・開発プロセスや、ベンダの脆弱性対応プロセスを確認する

- NISTのサイバーサプライチェーンのベストプラクティスに従う。つまり、以下を遵守する

- 「システムはいずれ侵害される」という原則に基づいて防御策をとる

- サイバーセキュリティはけっしてテクノロジだけの問題ではなく「ヒト・プロセス・知識」をあわせた問題であることを理解する

- セキュリティはあくまでセキュリティなので物理セキュリティとサイバーセキュリティとで対策に差がないようにする

- IoT/OTデバイスで使用されるハードウェア・ソフトウェアコンポーネントのインベントリは常にトラッキングしておく

結論

重要なのは、ネットワークに接続されているデバイスのインベントリをつねに保持し、デバイスを特定しておくことです。そうすることで、脆弱なコンポーネントを使用しているデバイスベンダ・メーカーを特定し、必要に応じて管理者がデバイスにパッチを適用したり、監視・切断をできるようになります。ところが先に説明したとおり、なかには脆弱なデバイスをすべてリストアップできないケースもでてきます。ですから、ネットワークに接続されているデバイスを完全に可視化し、デバイスが異常なトラフィックを生成していればその旨通知を受け取れること、これらはインフラを防御するうえで決して欠かすことのできない重要項目といえます。

なにより、ソフトウェアの開発ライフサイクルにセキュリティを組み込み、サードパーティライブラリを統合する場合は十分な考慮を重ねることも大切です。米国標準技術研究所(NIST)は、一連のサプライチェーンリスク管理のためのベストプラクティス文書を用意しています。

パロアルトネットワークスの次世代ファイアウォールでIoTセキュリティサブスクリプションを有効にすると、異常なトラフィック検出に対して次のようなさまざまなアプローチを取ることができます。

- デバイスの識別: ネットワーク上の振る舞いを分析し、IoTデバイスからさまざまなネットワークデータポイントを抽出することで、ベンダ、モデル、ファームウェアのバージョン、オペレーティングシステムなどのデバイスID属性を、IoTセキュリティサービスに組み込まれたAI/MLを利用したID推論エンジン経由で導き出します。

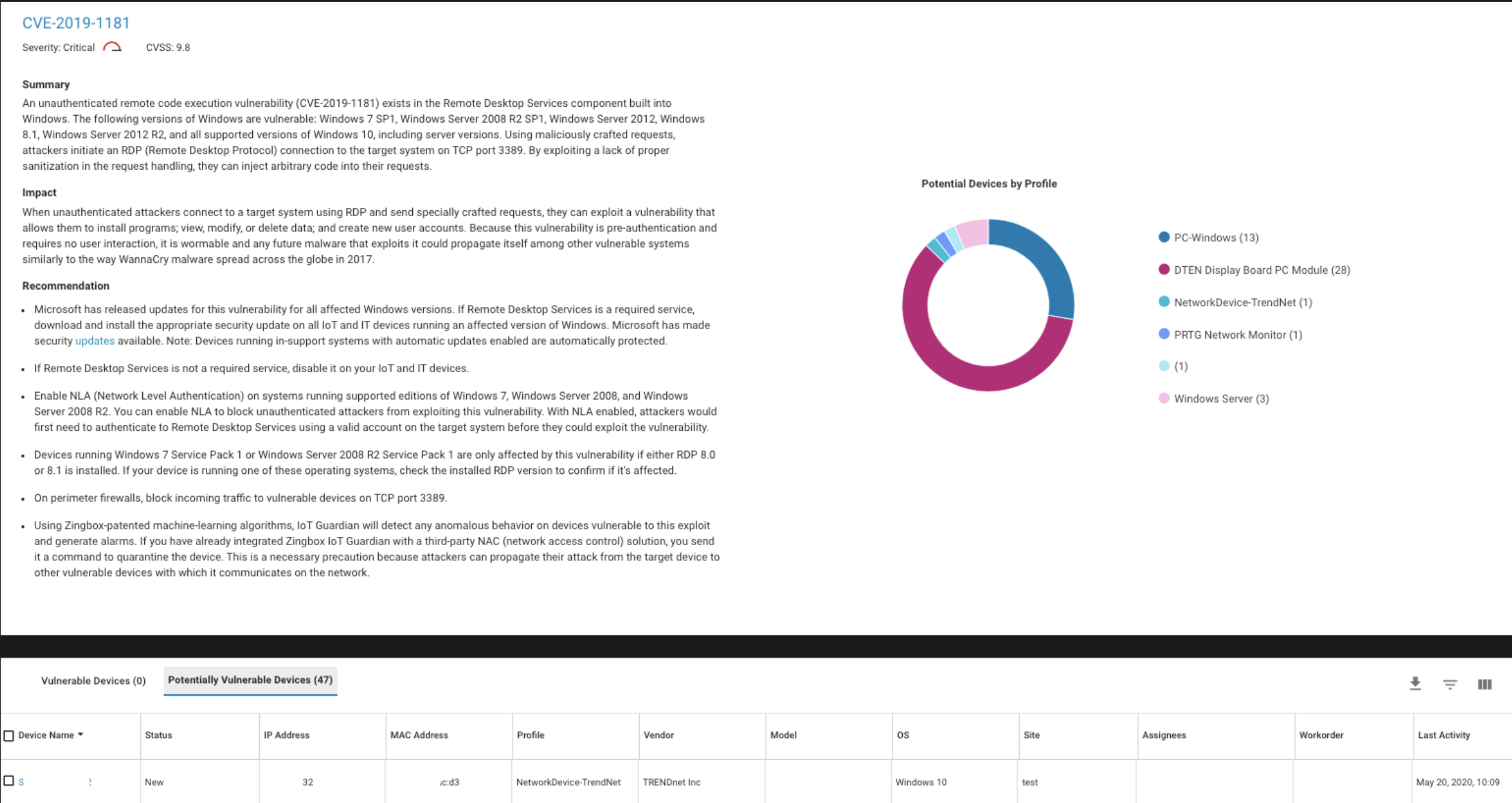

- 脆弱なデバイスの特定: 識別されたデバイスは、MITREやICS-CERTなどのオーソリティが公開したCVEの説明をもとに、自身にひもづく脆弱性の有無を照合されます。IoTセキュリティサービスは脆弱なデバイスを検出するリアルタイム脅威検出エンジンを提供しています。これにより、標的型脆弱性スキャンや悪意のあるエクスプロイトが、識別済みデバイスからの応答をトリガーした場合に、応答したデバイスを発見できるようになります。

- リスクスコア: リスクスコアは、ネットワークに接続されているすべてのIoTデバイスに与えられます。リスクスコアは、確認されている脆弱性、検出された脅威、異常な振る舞い、リスクの高いユーザープラクティスの結果生じるリスク、MDS2で公開されたメーカーリスクなどを考慮したリスクモデルに基づいて計算されます。この重要要素のおかげで、管理者は優先的に注意すべきデバイスを特定し、ネットワークに必要な最適なポリシーを決定できるようになります。

- アラート: 異常なネットワーク上の振る舞い、リスクの高い通信、既知の攻撃その他の要因に基づいてアラートを生成するにあたってはいくつかのプロセスが関与しています。この機能はリアルタイムに発生する攻撃の識別においてとりわけ重要となります。

IoT脆弱性ダッシュボードページのサンプル:

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得