This post is also available in: English (英語)

2016年6月に、Unit 42はブログ投稿「日本でのElirks亜種を追跡: 過去の攻撃との類似点」を公開しました。そのブログの中で、日本と台湾でのElirksマルウェア ファミリを使用した攻撃の類似点を説明しました。

その後、パロアルトネットワークスのAutoFocusを使用してこの脅威の追跡を続け、標的情報を含む攻撃のより詳細な情報を検出しました。パロアルトネットワークスが "MILE TEA" (MIcrass Logedrut Elirks TEA)と名付けたこの攻撃活動は少なくとも2011年には始まり、標的範囲が拡大されてきていることが判明しています。MILE TEAは、複数のマルウェア ファミリが関与し、頻繁に航空券eチケットを電子メールの添付ファイルとして送信することで標的をだましていました。また、攻撃により流出した文書がおとり文書として別の攻撃に使われたとみられた形跡もあり、攻撃対象は日本の商社が3社、日本の石油会社が1社、日本を拠点とする携帯電話関連企業、日本の公共団体の北京オフィス、台湾の政府機関などに及んでいました。

攻撃の概要

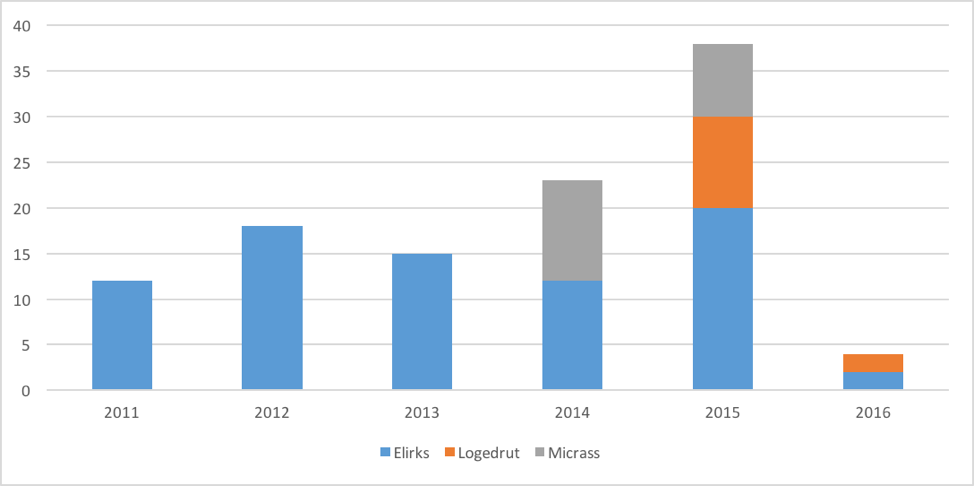

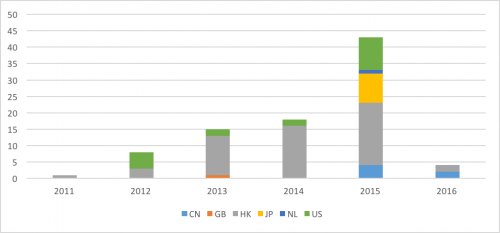

図1は、2011年以降のMILE TEA攻撃の一部と見られる攻撃の数を示しています。合計した脅威のボリュームはそれほど多くないことが分かります。

2011年以降の最初の3年では、報告された攻撃の大半は台湾からのものでした。アジア内の他のいくつかの国への感染も確認されましたが、その数はわずかでした。2013年の中盤には標的対象のベースが日本に移された模様で、2015年以降は攻撃の大半が日本への攻撃となっています。

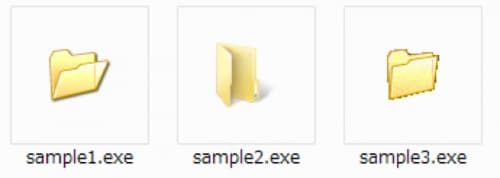

MILE TEAの主な感染経路は、悪意のあるファイルが添付されたスピア フィッシングメールです。この攻撃活動において、いくつかの文書をベースとしたエクスプロイト ファイル(RTF、XLS、PDF)を収集しましたが、興味深いことに、大半はカスタムに作成されたマルウェア インストーラ実行ファイルです。攻撃者は通常、複数のファイルをドロップする攻撃を行う場合、自己解凍型実行可能ファイルを使用するか、既存のインストーラ パッケージを使用することで、開発コストを削減します。しかしこの活動では、攻撃者グループは、以下の機能を備えた専用のインストーラ プログラムを作成しています。

- フォルダ アイコン付きのWindows実行可能ファイル

- インストーラと同じパスに所定の名前のディレクトリを作成する

- 作成したディレクトリにおとりファイルをコピーする

- バッチ ファイルとマルウェアを一時ディレクトリにインストールする

- バッチ スクリプトを実行して、インストーラを削除する

図3はカスタムインストーラーに使われたフォルダーアイコンの例です。

フィッシングの擬似餌(ルアー)として航空券eチケットを使用する手法は、何年もの間、繰り返し確認されています。この手法を使用した悪意のある添付ファイルのサンプルのリストは以下の通りです。活動で標的の注意を引くために、脅威の攻撃者によって最も多く使用された擬似餌です。

| 標的 | 年 | SHA256 |

|---|---|---|

| 日本 | 2016年 | 71d5bc9404aa2aa40d79cb16837246a31fa3f12b195330a091e3867aa85f1bc6 |

| 台湾 | 2015年 | 7b1509051ccacc4676bf491f63c8a8c7c3b42ffd6cbf3d8bb1dd0269424df985 |

| 日本 | 2014年 | 8c338446764db7478384700df811937dabc3c6747f54fd6325629e22e02de2cc |

| 台湾 | 2014年 | b393b9774c32de68b35bffd43ace22f9e9d695545de02d8b1d29c8ae38db3488 |

| 台湾 | 2014年 | 4607aa975fd9b5aaebe684b26fa31d8ef0840682b148dbcf7f57e9c35d107eb6 |

| 台湾 | 2013年 | f23ab2ee9726c4061b2e0e7f6b9491e384de8103e410871c34b603326b7672da |

| 台湾 | 2013年 | 5de5346613be67e3e3bdf82c215312e30bf5ab07aafd0da0e6967897752e0c1d |

| 台湾 | 2013年 | 1ed808c7909bde7164d81a8c752a62ced116e03cfb6c7502019d84340f04b76a |

| 台湾 | 2012年 | b6034a3fc6e01729166a4870593e66d9daf0cdff8726c42231662c06358632a7 |

| 台湾 | 2012年 | f18ddcacfe4a98fb3dd9eaffd0feee5385ffc7f81deac100fdbbabf64233dc68 |

表1 Eチケットを偽装した悪意のある添付ファイルのサンプル

マルウェア

MILE TEAにおいて、攻撃者は、カスタム インストーラによる最初の感染に、以下の3つのマルウェア ファミリを使用しています。これらのファミリの主な目的は、攻撃の足場となる拠点を確立し、システム情報を収集して、追加のマルウェアをリモート サーバからダウンロードすることです。

| マルウェア | 実行可能ファイルのタイプ | 暗号化 | ブログからのC2アドレス |

|---|---|---|---|

| Elirks | PE、PE64、DLL | TEA、AES | あり |

| Micrass | PE | TEA | なし |

| Logedrut | PE、MSIL | DES | あり |

表2 マルウェアの特性

多くのセキュリティ ベンダーがこれらのサンプルを異なるマルウェア ファミリとして分類していますが、これらは機能、コードおよびインフラストラクチャを共有しています。そのため、実際には前述のマルウェア ファミリに属すると考えられます。

機能 – ブログへのアクセス

以前のブログ投稿で説明したとおり、Elirksは、公開用ブログ サービスからコマンド アンド コントロール(C2)アドレスを取得する固有の機能を持っています。設定されていると、マルウェアは所定のブログ ページにアクセスし、特定の文字列を検出します。次に、Base64を使用してそれをデコードし、TEA (Tiny Encryption Algorithm)暗号化を使用して復号化します。Logedrutにも同じ機能が見られますが、TEA暗号化を使用する代わりに、DESを使用しています。

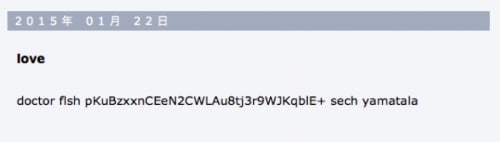

Logedrutのサンプル(afe57a51c5b0e37df32282c41da1fdfa416bbd9f32fa94b8229d6f2cc2216486)は日本で提供されている無料ブログ サービスにアクセスし、攻撃者が投稿した下記の記事を読み込みます。

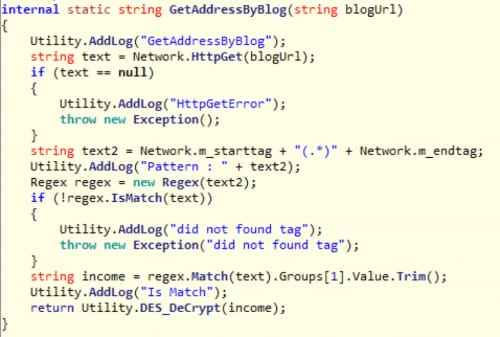

LogedrutのGetAddressByBlog()という名前のルーチンは、あらかじめ定義されている2つの文字列に挟まれたテキストを探します。当該事例において、マルウェア サンプルは"doctor fish"と"sech yamatala"の間にあるテキストを探し、エンコードされたテキストが"pKuBzxxnCEeN2CWLAu8tj3r9WJKqblE+"であると判断します。そして下記の関数を使ってこのテキストの処理に進みます。

このコードはBASE64およびDESを使って文字列を解読します。これまでのところLogedrutサンプルはいずれもまったく同じキー1q2w3e4rを解読に使っています。次のPythonコードを使ってC2アドレスをデコードすることができます。

|

1 2 3 4 5 6 7 8 9 10 11 |

import base64 import Crypto.Cipher.DES encoded_string = "pKuBzxxnCEeN2CWLAu8tj3r9WJKqblE+" iv = key = "1q2w3e4r" decoded_string = base64.b64decode(encoded_string) des = Crypto.Cipher.DES.new(key, Crypto.Cipher.DES.MODE_CBC, iv) decrypted_string = des.decrypt(decoded_string) print decrypted_string |

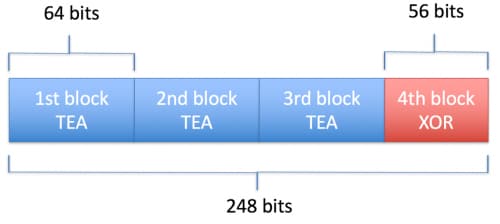

コード - XORを伴ったTEA

ElirksおよびMicrassはまったく同じTEA暗号を採用しています。TEAはデータを64ビット(8バイト)ずつ暗号化および復号化するブロック暗号です。このコードの作成者は、ブロック サイズが64ビットを下回った場合にXOR演算処理を行うという暗号化処理を追加しています。例えば暗号化済みデータの長さが248ビット(31バイト)の場合、両マルウェア サンプルの中にあるコードは初めの3ブロック(64 x 3 = 192ビット)をTEAにより復号化します。最後のブロックは56ビット(248 - 192 = 56)しかありませんので、コードは残っているこのデータに対して単純なXOR演算を使います。TEAに対してこうした手を加えることはあまり広く行われてきませんでした。また、ElirksおよびMicrassのサンプルはいずれもこのXOR演算用に同じ静的なキー(2D 4E 51 67 D5 52 3B 75)を持っています。この類似性から、両ファミリの作成者が同一人物である可能性がある、または同一ソース コードにアクセスすることが可能である、と考えられます。

インフラストラクチャ - C2サーバ

私たちの分析から、同一インフラストラクチャを直接共有しているのはほんの一握りのサンプルしかないことが分かっています。この脅威の攻撃者は細心の注意を払ってマルウェア サンプル間におけるC2ドメインとIPアドレスの再利用を最小限に抑えていますが、それでも標的の所在がどこであろうと香港にあるサーバを好んで使っていることが分かります。

標的の分析

スピアフィッシング攻撃の電子メールから標的を特定する

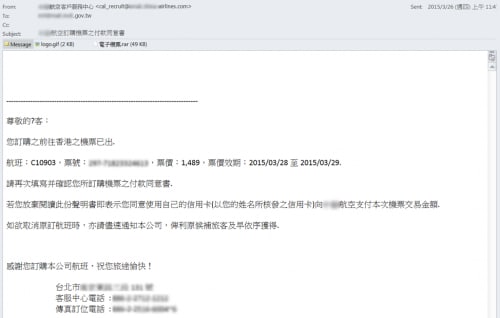

私たちは、台湾の政府機関宛てに2015年3月に送信されたスピアフィッシング攻撃の電子メールを発見しました。この電子メールの送信者は航空会社を装っており、RARアーカイブの添付ファイルにはTicket.exeという名前のカスタムインストーラーが含まれています。このインストーラはTicket.docおよびMicrassマルウェアをドロップします。

この電子メールを分析する最中に、2014年2月の台湾の新聞記事が私たちの目に留まりました。その記事は悪意のある添付ファイルを含んだ類似の電子メールが広く配信されていることについて人々に注意を呼びかけるものでした。図8の電子メールの文面とそのニュース記事における電子メールの文面は日付しか違いませんでした。攻撃者は1年以上前の電子メールの文面を再利用していたのです。

おとり文書から標的を特定する

この攻撃活動で一番興味深いのは、以前マルウェアに侵害された組織から流出した文書を攻撃者が利用し、2015年の初めから新たな攻撃を行っているということです。これらの文書は公になっているものでもなく、また攻撃者がいちから作成したものにも見えません。特定のビジネスに結びつく機密データが文書に含まれていることから、第三者がこれらの文書を作成できるとは考えにくいです。

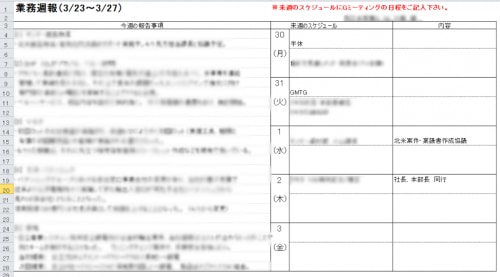

図9は、2015年4月に特定された攻撃のサンプルがインストールしたおとり文書を示すものです。ファイルは、2015年3月末に日本の商社の営業担当者が作成した週次報告書です。報告書には当事者のビジネスでしか知りえないさまざまな機密情報が含まれています。

文書内のプロパティを確認すると、添付文書の状況が会社名と合致していることが分かります。また、文書の最終変更者には、文書内で登場する個人と同一の名前が使われています。このような理由から、ファイルは正当なもので、一般に公開されるものではなかったと考えられます。攻撃者はほぼ確実に、この文書が作成された後すぐに盗み、1週間以内に次の標的用のおとりとして再利用したのです。

2015年5月に日本で見つかった別のインストーラにも機密情報が含まれていました。このおとり文書は、オーストラリアに拠点を構える日本の石油会社の子会社と、中国を拠点とする企業との間で結ばれた正当な契約書別紙のドラフト版のように見えます。この文書は価格などの取引の詳細を定めており、日本人と思われる2人の個人による変更履歴が数多く入っています。このうちの1人は、2013年に公式発表のあった人事異動通知から、日本の親会社の海外プロジェクト担当マネージャーであることを確認できます。このファイルも標的の組織から流出した後、次の攻撃のおとりとして使用されたと考えられます。

さらに、攻撃を受けた組織から流出した可能性が高いおとりファイルは以下となります。

| 組織 | 文書の種類 |

| 日本の公共団体の北京オフィス | 予算報告書 |

| 日本の別の商社 | 社内調査文書 |

| 日本の携帯電話関連企業 | 新しいスマートフォンの在庫 |

表3 その他のおとりファイルの潜在的な出所

これらのファイルがMILE TEAキャンペーンの一環として盗み出されたかどうかは確認できていません。いずれにしても、攻撃者がこれらの内部文書をまったく異なる組織や業界に送っているとは考えにくく、同じ組織/業界内の別の人物/部門を標的にしていると説明するのが妥当でしょう。

マルウェアからの標的の特定

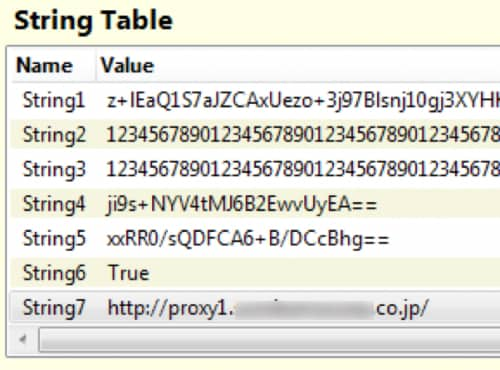

標的にされた可能性の高いこの2社の日本商社以外にも、攻撃キャンペーンに巻き込まれた可能性がある日本企業がもう1社あります。特定されたLogedrutのサンプルから、侵害された組織の社内プロキシサーバーを経由してC2と通信可能であることが判明しました。次の図の「String7」に示すように、このサンプルには、日本の商社の社内プロキシアドレスが含まれていました。したがって、このサンプルは、この特定の企業をターゲットとして作成されたものとみられます。

結論

MILE TEAは、アジア太平洋地域および日本の企業と政府機関に的を絞った、5年に及ぶ標的型攻撃キャンペーンです。このキャンペーンの背後に潜む攻撃者は、カスタム インストーラを含む複数のマルウェア ファミリを保持、使用しています。攻撃者が関心を示しているのは、複数の国にビジネスを展開している組織で、標的となった企業は、世界中の日用品から航空機産業まで、非常に広い分野をカバーしていました。標的になった可能性がある別の会社は、海外に複数のオフィスと子会社を持つ日本の石油会社です。さらに、日本の公共団体と台湾の政府機関も標的となっています。

Palo Alto Networksのお客様は、次の方法で脅威から保護されています。

- WildFireは、この活動に関連するすべてのマルウェア サンプルを悪意のあるものとして正確に識別します。

- 脅威防御によって、この活動で使用されているドメインは悪意のあるものとしてフラグ付けされています。

- AutoFocusユーザーは、"Micrass"、"Elirks"、および"Logedrut"の各タグを使用してこの攻撃に関連するマルウェアを確認できます。

セキュリティ侵害の兆候

注記:侵害された組織から盗まれた可能性がある文書に含まれるハッシュは一部省略しています。

Windows実行可能形式カスタムインストーラー

064474ac22dd28bf2211ca6602946409925b11f1cfa5e593487bf65e033f1057

136978934c8a61e4adff415d4f8f6cd39d110cfa27df2c18367c7036c36e006a

1ed808c7909bde7164d81a8c752a62ced116e03cfb6c7502019d84340f04b76a

37e79e1ee7cde57cf3af80c54851fa3f9bea3a7208c5cdb5bd290d832f1c50c6

4607aa975fd9b5aaebe684b26fa31d8ef0840682b148dbcf7f57e9c35d107eb6

47c489ad097ea2813a993f05d0422361196efa8a7fec08c3f0c0d1d19db9f6a9

5135377eb6db61ace45e88eca753fb08ae4e185176940e786050c0514a775294

5de5346613be67e3e3bdf82c215312e30bf5ab07aafd0da0e6967897752e0c1d

71d5bc9404aa2aa40d79cb16837246a31fa3f12b195330a091e3867aa85f1bc6

7b1509051ccacc4676bf491f63c8a8c7c3b42ffd6cbf3d8bb1dd0269424df985

7b3980734ccef487a7ee1f89fcc19a397782e5f38ecd0549c871e8acd918f092

87a6ec28357409e547f22edba03c1874500636f9860069db51bfe7a351d20481

8c338446764db7478384700df811937dabc3c6747f54fd6325629e22e02de2cc

91569b8a68d004a7d8ef031846dca3e9facb4401d3fac23d4009fcb2e4c4f2c4

ade2eabdf113abeff41a79a7bbbd097187a8e69e16c9e622a53f9f68edc69ec2

b6034a3fc6e01729166a4870593e66d9daf0cdff8726c42231662c06358632a7

b693be834ffdb1865abfd2fe5e3c6f29134579ef2ecbc2837cb1b85bd7e757e0

d50a419daff4290f3870b66ff94050a0cbcd76e278d5c4015a79a6b578e44724

d6935edeb50cab2f1ae90776e4c8bdd709ec78ccc71b1e94f079fb9770b7c220

e32eb45287443d510b1a30009abd14701c4306b817b4c4d83ff1377b4312d807

f18ddcacfe4a98fb3dd9eaffd0feee5385ffc7f81deac100fdbbabf64233dc68

f23ab2ee9726c4061b2e0e7f6b9491e384de8103e410871c34b603326b7672da

RTFファイル

b8795e8dcbe4198160bab1c75505652a15569d6dd6e74b1eae2321edaa00f5b6

XLSファイル

b393b9774c32de68b35bffd43ace22f9e9d695545de02d8b1d29c8ae38db3488

b5b2974251e6bb963c0a37f12a167efd5ba702c142cd9f5571090f8838be4335

PDFファイル

200a4708afe812989451f5947aed2f30b8e9b8e609a91533984ffa55d02e60a2

5806703c28991675aee2e1204f748ce7e2814ea8f2a7ef925693fb52b0ef4d9c

755138308bbaa9fcb9c60f0b089032ed4fa1cece830a954ad574bd0c2fe1f104

bfe0e6ce5d33c498b9d048c33d5943ed4619383eea00ca6b3c613407b7b5ae96

Elirks

027ff8faf7952d791e39c9dda392dfce1094a4ceece46dbd2f53cf2ad5f8bc21

0cae035a40fcfc760a2f47b98ab27feaba9cee95d59467ab09b32063ac17df5b

0e317e0fee4eb6c6e81b2a41029a9573d34cebeabab6d661709115c64526bf95

0f1f6838c591a0456881fbcd65d511932d2fa6c16fcb27eb4a793240ef0c25de

138993de871eefc72967b61b7c030649e1881be8adacbee933636fb4fc2ae444

1434fa8719602b252bb12e1e0023e86becada3b86ed07e1f7836fdf057dcebf5

1fb47c308bfed89069a4dca561cf818910c25bf2e6bf2679992f01e2da393506

24ae29defeb167cba2dc8b647514e9c44c027c6f2ad6c789ec836358c1007f74

262d7106f1a227f278bcb344bc20186ff4231e1513aa61bd25c1da833cc142c5

27a836f9db61b63a7d90b9c13ec5e7dfdada65eae2860e748ba5dd4ca6918b9b

2dd6ff42d53b01c6f1c4ee3336c3ada53739de587adc78fb011237f926326f61

38ae57f7e565dc51544c7b7c9b890eddeb3da7632a623e16cba5bdfd6141e241

3acc6fec0e7275b3774af1274872d42c0afc330cf48d543ff8fdf4bb4b37ed73

45496be07ab8a3fad86980219073a28576106c8bca5c8fd70c882eef0e9df428

53a3c1aa683d296c88bd6565a8b417f09e392ceae4c285464859df1953e75382

569ee23acc18b5ff0f18f02d5010d0e9e9870a9b5845c3618e6f31ee4552c475

58f2790133e5987f6f3eb960c5ad547e149a037b1f5a56526026d8a22f7fa51e

5b01d16a4d39cc30a6dd501d214c8ee4916e46ab338c3437f4cf1ae6f71d1ae6

5d4b91593d1cc110c966a3b3bcca6c02492e6df5dff83cd0653f9ffca9d5256e

5e4377e4d0998c09db357d8cd393c949af66a3cd7592a427752dc876430dbef2

633e849407f22fae3e5c6d2bf1921f1b11074229c797ea1e57a85cbc05880c84

636c3af6ca45f5ebc413fdde9e706603151e4ce081bc73addf666ba6c9d198ba

688e33d45ae76dbbbd0f7462f4736453c36abfbf3d6fd1cca02a8e7ef0ea610a

7902d0cbf32897815c10a68c97f27d23cde38111f1e0167d942d5c6d15423719

7bf2ce5acd108ac5f326ba303dac3096ced8afd3e7c88dc14e58765161fd2c00

82f4bd3abd557513e51b84f85d1ac03cfbd049284416640f624aea08821bcf7c

84117f538361883e7ba3dd6d7825059f1b9378c71726fb70189cbd3d66812997

84fcca9d2f61c4a8b94d4a6ef8a12cf36422ddf409ce860047f1d6f8b193f71c

8587e3a0312a6c4374989cbcca48dc54ddcd3fbd54b48833afda991a6a2dfdea

8597beac6316597dbefb5d5193bdf72fabeebeca9466c1aef6289550c765614b

8616976726d25f25646964edd23e9355efc746a11c5a11ef7d14ab6115b72d75

87f1ca62e1af433342fca7665cda0e608aadf8852e7384654e8074380f34fd0d

8b413fe0149e3bbbef8c40f2fe2c835ea6d8399867d392099984853a772d38ae

8bc8dd186369542d4e97c9967cea667de226b4738c3d6a2249e19a6fbff2109f

8c0a2226d378baa1a682b782163143ce612b790d7cbd46d08a83ebb3bf866f4f

8cbe7a11ae59e607fdba324316925ff1bf16d10b4d8af271901e63873bc2bfb6

91569b8a68d004a7d8ef031846dca3e9facb4401d3fac23d4009fcb2e4c4f2c4

9384bded640a8dda65558f92e8ef34f73ec13540160bf149aa3986e01dc688bb

93c5bd2914a1ebd9584dbe1e0d8de1060e0bea2fa51789ede5f11da25ae5c65b

9d212233e669d61fb1c432c9889f4c723819ece549954ff6f741921534ed6336

9f979a94f47f70c833ac9c3195fc245d58b7830f7b6857e875e07e67c3aa835e

a20b019095b3135f40c075b0bdb1e1ef1c6e7fbb0ce3e643a2222c70e4a1254d

a29a1dfa7142efdcfbc39e35f15d1718502050d81302afd1ba464d705a9afab3

a6f74c22bd7a808a79fbf2e7e71a02aa9755b0bfad2c2888b51e4161dbf8c069

ab1f5290d36fcedb249bb3ed1251663130607fc578a1bf910d9a60eb8ba7de1a

b03ae41d7082405a9f4d74792c7438b0a450dee7fa67f63fcc11c050bc527c68

b6856d07881e24eef676e8766eba258d6ed47359b34134e98be58190927ba22c

bf49ec24eb1bd4e09f4e60a3b72bda0907c2400e3221e3fee28eeff76136b8df

bff33857480038d9ee24cc848140636616a04c90bb863673bb4720ff5a61b5c3

c1c64b167303518f5cf762ae76b6a4026248767e394e0cbc9bc961cd37833937

c4407ce7718eecaa0d09df1352e3bbe13fa9600628bd0a42dbee26d7ff4534a0

c949f811b2d67ab76564223b0c4ae40179b14f892c4f6f6ab5de363dbf4df17f

cd4789bf41c8498ff83b13a53d83cb503e27b3283b2c2585d793a5ea6771d8aa

d1617e66d84da7371884ad31a21f099754784ca585622d3197778d9886d56232

d5db887a8875346a118288062d36ad44eadb2e5d345e2cbf5233f8f36ecf3809

d642f5b4cbfa29ca268b18ed76efc3efef0f4b3866e67b6ef6af32f6cca468bb

d7cd8432b89148bc21e3a9e76970fb8d33b4103af9c94599ca8401c5e6d71a97

e01441c1eb568ca57cb59c1e814b22d5611a53f714bc85eb2be00b08d9b6f13f

e44bd67d0828c375760ebe16a62e73b5eff1540ff587a6c358a63d7d5ab5f5cf

e4ab42e5900ed193f305d6e3a28ac8743b64d1ac5dc2e0e1ef1a927322933c81

e50692aa80020ade381d6fa8751e0f1eabab78e8860c47d95c6bc1e224b02f6c

e929a008dd9c58e2814ecfb84be2cd8df8a809aa2ec64a4a82553047e0507ee5

eaeb778224f16311af071d3f82a4f04eacb6b73b97b001fcd40051a8963050fc

ee9b8e6902b62e76138c9ed8a6d376f35a0361f85519e47b45ee776cf0474f28

f18ddcacfe4a98fb3dd9eaffd0feee5385ffc7f81deac100fdbbabf64233dc68

f6cb59b697cd27359f12228cf11ae5aa21b17e1845ae8007c668319672cdfb33

fdcaac1a818a088e41bcf764493e203089e21bd35521da1c3c999e90eccb99a8

Logedrut

2d9c0f32401404ab515690e052d378b0acdd22e30ce8a6a2ce6e5088b2c62795

4591134a77b3532c85576e7b1942476eb73775d118e49ad215dbbe1c42761760

66c9e75398c202c5c2b917fd0fe9a3089c6a1fa5e74a64c6a2c2b5d6acaf2f14

843b14a44374987ebdd735d23ac89f8aef8c6972510d53d283eb79004c5e3ec7

8be58e9b58727e9195c037810a5e57ec6a9107547e2d4e4b75e299c5f4ad9be0

a205027c7f1241dce0807de7733a23ffc398c64bd2130f2fd17316c2860b5dc1

a74604f65d92579295b4fa16f6cca91fc2a66387eb1c1744b22081fb05aefa16

afe57a51c5b0e37df32282c41da1fdfa416bbd9f32fa94b8229d6f2cc2216486

c267e01e047a0ddfa96fb5c65483532c44647dc7153c149aeeb9833b9952f7b5

cc8844b46972af665739e8fe689412621737bc87ca9f700e873622006d8fc62a

d1373c0be7cdb76b2735d0df87d81db09eb3583f145cdcfe4ac6d1d217de9781

e8186a03a53cba3cfe6b0ea3bcbc7893eb1da84e612060ecfffb8110fa0199a2

Micrass

4bcc727506706634b56cad358828037189898097c363e2ea2147ec253b81a009

674865c337f23ab23b7c866893d179467e5f834ee95a0952aaeb7fa7f3d34573

68ec202ebce297031a7d02ab0417ec01c5fc0a94171b1443d3bfd6ad5f27055e

6b2fea7284bcc4f505b124d216bb33f723a1c93f3a3d5d9a10307d4069950cfb

70c37934e89eb796724a36f32ff654b01341531c980cee09d26c16a1320fcdf7

7b3980734ccef487a7ee1f89fcc19a397782e5f38ecd0549c871e8acd918f092

80db64dc96c59893203074e36852537c0f617e5a5fa73548d65618a16b5f6b4e

94ec1723693c21ff239b33c555dc1e4589a3310fa11bb9fe8b742a9231c36134

a68735dccb378eba908f487906050bacedd73fa8f6503623048f03d71071170c

b7f72805660dc2f76c75d7440cfdf98831ccb5e49985b2f476a0c7b336c618c4

bf58614f2e5b195ce1ee1c096c1b6b560e81d2a31e7ad04522d5d705c2788293

cf7d2d2efaf0eb483cc3152b568ebc45ca0540de2ee57ce3536ae20d7d4a268d

e205a7287d624ef4690da26d9ec44f008ee17efd8ff83c18364e8727215ee4f1

e4351c9f8862677bfc1d2992922ac9985a05504f6050e6916fd7bae3b1501810

e78f1d60aea0652d65275c40e88be9409eb9117dc5c1f8aac122eed338054f16

コマンド アンド コントロール(C2)サーバ

124rsdtw4r23rsae.4pu[.]com

account.yahoo-account-tw[.]com

asp.domain-googletw[.]com

chargewike.google-robot[.]com

dns.pchome-shop[.]com

dockcharge.msn2013[.]com

dueyamata.ddo[.]jp

ewr235rew.gsn-operation[.]com

flights.marketddy[.]com

googlehostlogin.hopto[.]org

hiair.henet-web[.]net

hotlogin.ddo[.]jp

indication.google-robot[.]com

jumpintothesea.seesaa[.]net

kmtgogogo.bluestartw[.]com

likyamaha.msn2013[.]com

lovetamakata.mywww[.]biz

lovetamaya.mywww[.]biz

lovetrick2014.redirectme[.]net

mail-asp.domain-googletw[.]com

mails.domain-googletw[.]com

makoidata.msn2013[.]com

mis.domain-googletw[.]com

rdane.msn2013[.]com

reposibility2014.ddo[.]jp

sce.hopto[.]org

server.henet-web[.]net

servers.domain-googletw[.]com

service.net-seed[.]com

sftp.domain-googletw[.]com

siteadmin.yahoo-account-tw[.]com

takamato.4pu[.]com

taoyato.domain-googletw[.]com

tomatopota.4pu[.]com

trains.pchome-shop[.]com

trustlogin.ddo[.]jp

trustly.google-robot[.]com

twitter.google-robot[.]com

vmail.net-seed[.]com

webmail.domain-googletw[.]com

www.vaseline.dumb1[.]com

xuite.henet-web[.]net

yahamata.google-robot[.]com

yourservers.blog-pixnet[.]com

zoe.minidns[.]net

101.1.25[.]40

101.1.25[.]58

101.1.25[.]90

103.17.119[.]137

103.20.192[.]248

103.245.209[.]125

103.245.209[.]153

103.245.209[.]21

103.245.209[.]62

103.28.45[.]241

103.39.109[.]30

103.39.109[.]51

103.39.109[.]66

103.39.109[.]68

103.59.45[.]54

113.10.246[.]154

113.10.246[.]172

113.10.246[.]176

142.91.119[.]136

173.254.227[.]138

175.45.22[.]122

175.45.22[.]233

180.43.171[.]205

202.82.225[.]161

203.124.14[.]131

206.161.216[.]144

210.209.81[.]170

210.209.81[.]172

210.209.81[.]173

210.209.81[.]188

210.209.81[.]192

210.209.81[.]249

210.209.86[.]136

210.209.86[.]158

210.209.86[.]162

210.209.86[.]175

210.209.86[.]176

210.209.86[.]185

54.178.93[.]212

59.106.98[.]139

59.188.87[.]17

59.188.87[.]34

74.126.176[.]218

74.126.177[.]92

74.126.183[.]170

95.211.14[.]53

96.46.0[.]178

96.46.0[.]180

96.46.10[.]179

96.46.10[.]181

96.46.10[.]235

96.46.10[.]237

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得