This post is also available in: English (英語)

概要

世間の関心を利用しようと考える攻撃者は後を絶たず、大きなニュースや、祝い事などの定例行事には、フィッシング詐欺がつきものです。先日もクリスマスシーズンに便乗した被害が発生しています(リンク先:英語)。

Palo Alto Networksでは、米国における所得税申告の締め切り間際の時期を狙った、税金申告に関連したフィッシングメールの増加を確認しています。日本に滞在している外国人宛と予想されますが、日本においても数件の攻撃を確認しています。

所得税申告の時期を狙ったフィッシングメール

Palo Alto Networksは、税金申告に関連したフィッシングメールとして、マルウェアのダウンロードと実行を行うよう設計されたマクロを含んだMicrosoft Word文書を発見しました。Palo Alto Networks の脅威インテリジェンスクラウド「WildFire」によって悪意があると判定された最近の電子メールの添付ファイルを見ると、件名に「レポート (report)」、「税 (tax)」、「セキュリティ (secure)」、「個人識別番号 (pin)」「還付金(return)」と、税金申告に関連したキーワードが使用される傾向が出ています。日本で一時期あった振り込め詐欺の一種「還付金詐欺」と同様な攻撃が、メールを通じて世界規模で展開されているのです。

実際のフィッシングメールの件名

[Attention] Your 2014 Tax Report ([注意] 2014年の税報告書)

[Urgent Attention] Your 2015 Secure IP PIN ([緊急] 2015年のセキュリティIP PIN)

[ATO: URGENT] Your 2014 Tax Return Report! ([緊急]2014年の税還付金報告書

[URGENT ATTENTION] Your 2014 Tax Return! ([緊急]2014年の税還付金)

[ATO: ATTENTION] Your 2015 Tax Return PIN! ([注意]2015年の税還付金)

[IRS ATTENTION] Your 2015 Secure IP PIN!!! ([注意・米国税庁より]2015年のセキュリティ番号)

[HMRC ATTENTION] Your 2015 Tax Report PIN! ([注意・英歳入関税局より]2015年の税金報告番号)

[ATTENTION] Your 2015 Tax Return PIN!!! ([注意]2015年の税還付の識別番号)

検出された 悪意のある添付ファイル名

IRSReport.doc

CATAXREPORT.doc

2015TaxPIN.pdf.exe

[CRA]Report.pdf.exe

SGTAXREPORT.doc

[CRA]TaxReport.doc

[IRS]TaxReport.doc

[HMRC]TaxReport.doc

TaxReport!!.doc

SGTAXREPORT.pdf.exe

[CRA]ReadReport.doc

UKTaxReturnReport.pdf.exe

CATaxReturnReport.pdf.exe

[CA]Report.pdf.exe

[BE]TaxReport.pdf.exe

US2015TaxPIN.doc

AUTaxReport.pdf.exe

AU2015TaxPIN.doc

2015TaxPIN.doc

CRA-Report.doc.exe

TaxReport.doc

UKTAXREPORT.doc

AUTAXREPORT.doc

CATaxreturn.doc

[CRA]Report!.pdf.exe

FRTaxReport.pdf.exe

Palo Alto Networksではサイバー脅威インテリジェンスサービス「AutoFocus」のAPIとPythonを使用し、税金申告に関連したフィッシングメールのサンプルデータを収集し、さらなる分析のためのデータフレームワークを構築しました。最終的には、2015年9月2日から2016年1月28日の間の2062件の電子メールセッションで70件のユニークなマルウェアサンプルを確認することができました。予想通り、多くの電子メールの送信元アドレスは偽装されていました。

送信元メールアドレスの例

- 2015-autax-return@ato.gov.au

- 2015Refund@cra-arc.gc.ca

- 2015autaxreturn@ato.gov.au

- 2015tax-return@irs.gov

- 2015taxreturn-noreply@irs.gov

- 2015taxreturn@iras.gov.sg

メールの送信元IPアドレスは主にmail2worldと呼ばれるフリーメールサービスのものであることも判明しました。セッション数上位5件の送信元IPアドレスは以下の通りです。

- 209.67.128.221 934セッション

- 117.120.5.194 214セッション

- 209.67.128.182 213セッション

- 23.235.221.158 63セッション

- 130.194.13.86 53セッション

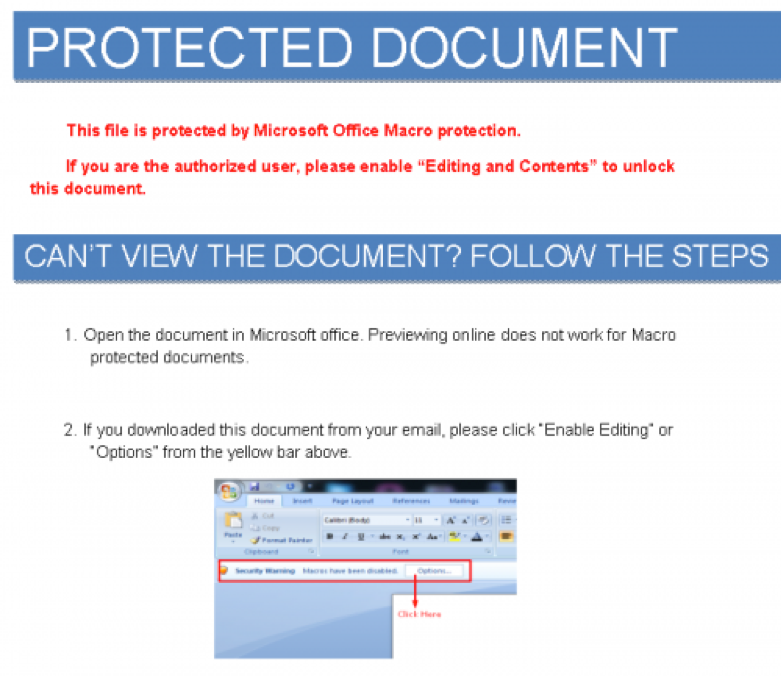

フィッシングメールの添付ファイルの一部はPEファイル (実行ファイル) でしたが、それ以外は悪質なマクロを含んだMS Word文書でした。サンプルの一つ (119f3dd48e316f77974a7ec84c0fdecd943ceed77c30db9a6df0c1b0615b0ac0) には、マクロの有効化を促す指示が含まれていました。

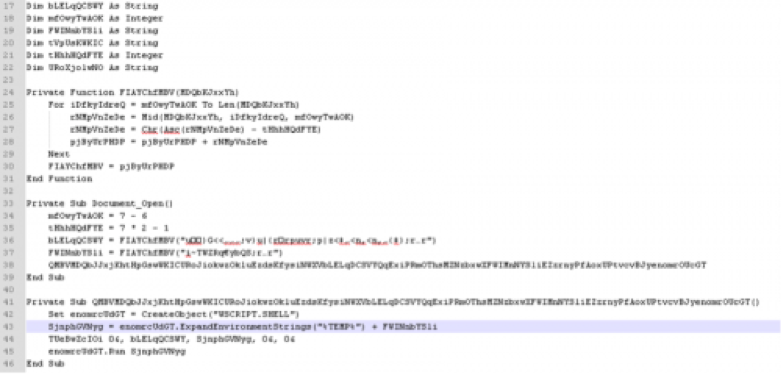

オープンソースのツールを使用すると、難読化されたファイルのダウンロード機能がWordのマクロに取り込まれます。

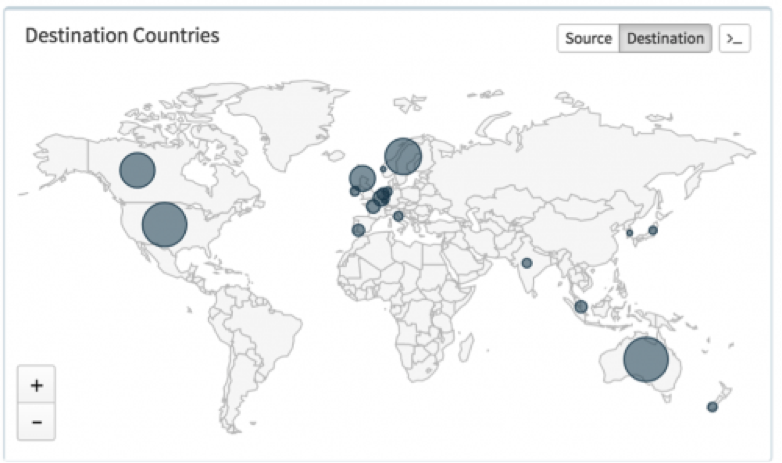

メール添付ファイルに含まれているマルウェアを見てみると、ペイロードの大部分は「NanoCoreRAT」というマルウェアと、同マルウェアのダウンロードと実行を行う汎用のマクロダウンローダーで構成されています。これらのフィッシングメールを受信した国は、不正なURLやメールの添付ファイル名に含まれる国コードの痕跡 (Indicator) と見られるものと一致しています。

フィッシングメールを受信した国(日本では3件確認)

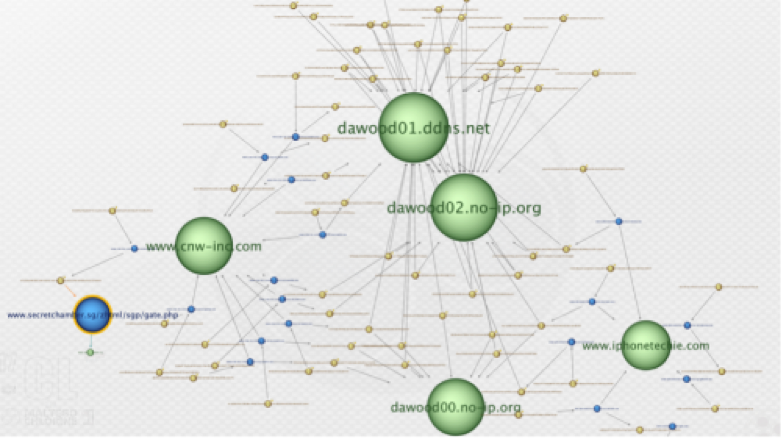

これらの悪質なマクロ文書を分析すると、これら税金申告に関連するフィッシング攻撃では、攻撃のふるまいと攻撃インフラに重複する部分が含まれていることが明らかになっています。

上図で示されるように、ほとんどのサンプルで6つのドメインが頻繁に使用されていたことがわかります。

第二段階のダウンロード:

- www.cnw-inc[.]com

- www.iphonetechie[.]com

NanoCoreRATのコマンドアンドコントロール:

- dawood01.ddns[.]net

- dawood02.no-ip[.]org

- dawood00.no-ip[.]org

NanoCore

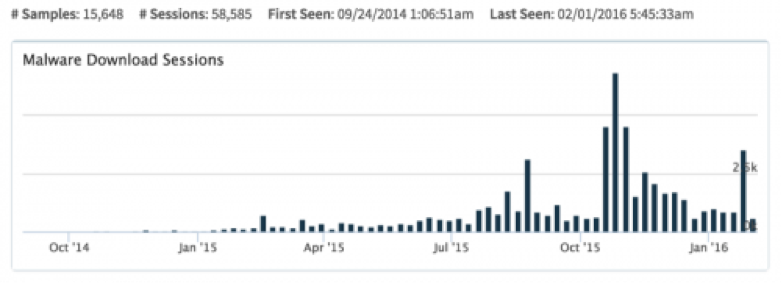

NanoCoreは.NETフレームワークで開発された、売買も行われているトロイの木馬です。シマンテックによると、完全にクラッキングされたNanoCoreバージョン1.2.2.0はプレミアムプラグインとともに2015年3月頃に使われ始め、エネルギー分野への標的型攻撃で用いられたと考えられています。Palo Alto Networksでは、2015年4月頃からNanoCoreを用いた活動の増加を確認し、NanoCoreのこのバージョンが攻撃者の人気を集めたと見ています。さらに2015年6月から税金申告に関連するフィッシング活動が始まり、それに伴ってNanoCoreRATを用いた活動も増加しています。以下の図はパロアルトネットワークスが分析した、2014年9月から分散を続けるNanoCoreRATを用いた攻撃の傾向です。

結論

フィッシングは、攻撃者が標的のシステムへアクセスする一般的な手段であり、それだけに攻撃手法のユーザーへの認知向上が最初の防衛線となります。フィッシング詐欺は新しいものではありませんが、NanoCoreRATの感染は増加傾向にあります。ユーザーはマクロがもたらす危険性を、改めて認識するべきでしょう。

Palo Alto NetworksのWildFireを有効にしているお客様は、自社ネットワークにおいてこの脅威について警告されています。AutoFocusのユーザーは、税金申告に関連するフィッシングやNanoCoreRATのサンプルおよび傾向について、詳しく調査することが可能です。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得