概要

Unit 42はここ4カ月、ランサムウェアのベテランThanosと同様のマルウェアや戦術を用いるランサムウェア界の新顔である攻撃グループ、Prometheusを確認し、そのアクティビティを追ってきました。

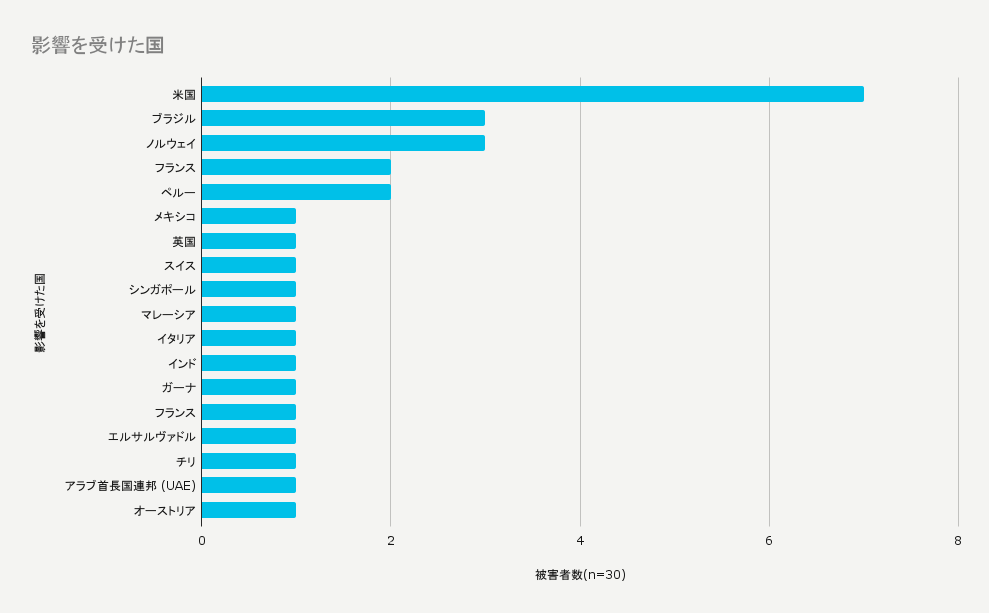

Prometheusは二重恐喝の戦術を用いており、リークサイトを運営してそこに新たな被害者の名前をのせ、窃取データを購入できるようにしています。彼らは米国や英国をはじめ、アジア、欧州、中東、南米などの十数カ国で、政府機関、金融サービス、製造業、物流、コンサルティング、農業、ヘルスケアサービス、保険会社、エネルギー、法律事務所など30の組織に侵入したと主張しています。

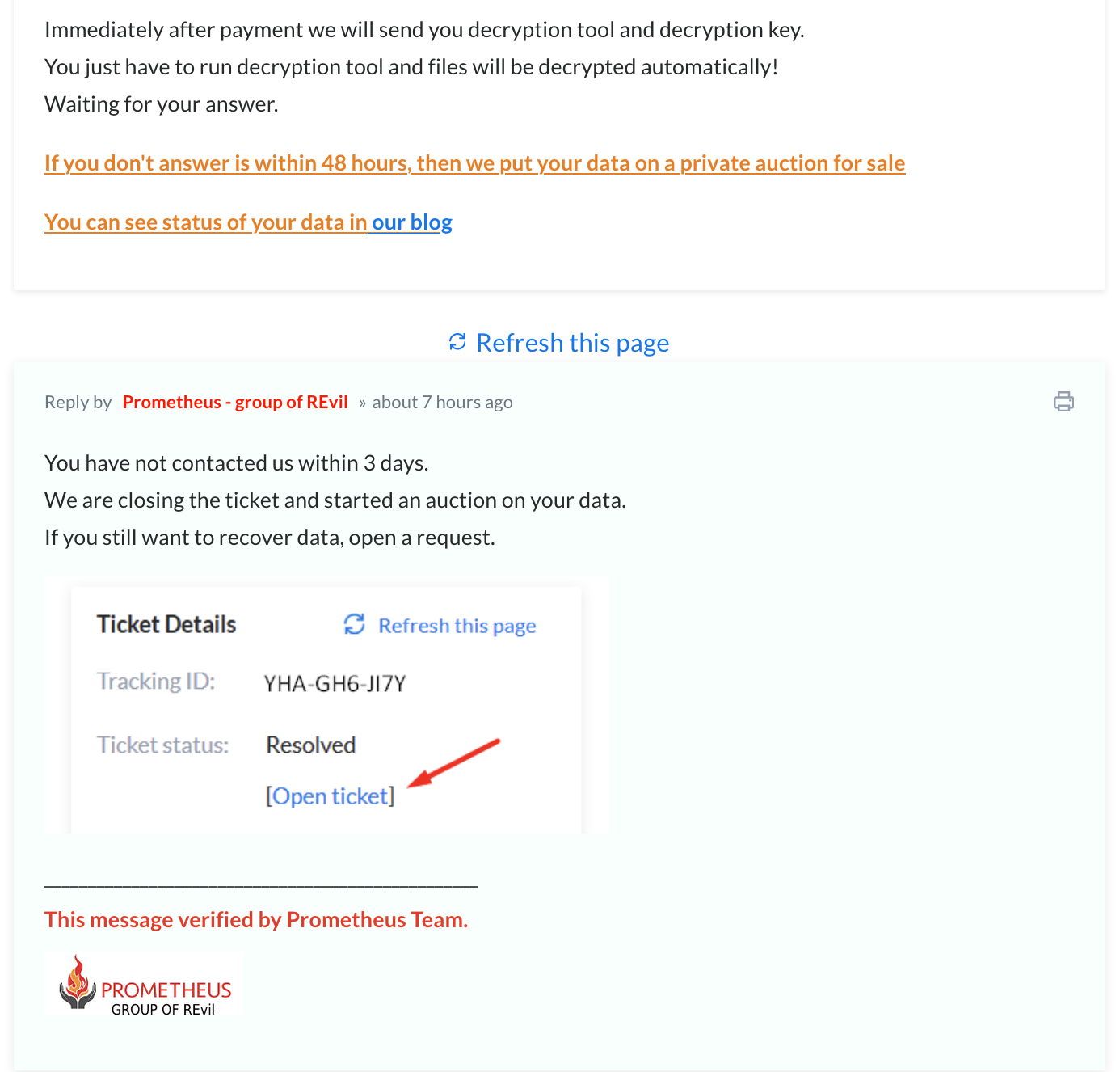

多くのランサムウェアを使う攻撃者 (「ランサムウェアギャング」) 同様、Prometheusは専門企業のように運営されています。被害者を「お客さま」と呼び、お客さまとのコミュニケーションにカスタマーサービスチケットシステムを使い、支払い期限が近づけば警告を発し、さらには時計を使って支払い期限までの時間・分・秒をカウントダウンします。

被害者が支払いを渋れば「チケットをクローズし、お客様のデータのオークションを開始しました」と脅してきます。ただしこれには逃げ道があり、被害者がオークションを停止してデータ復旧の支払いに応じるなら、新規の「チケット」をクリックしてオープンできます。

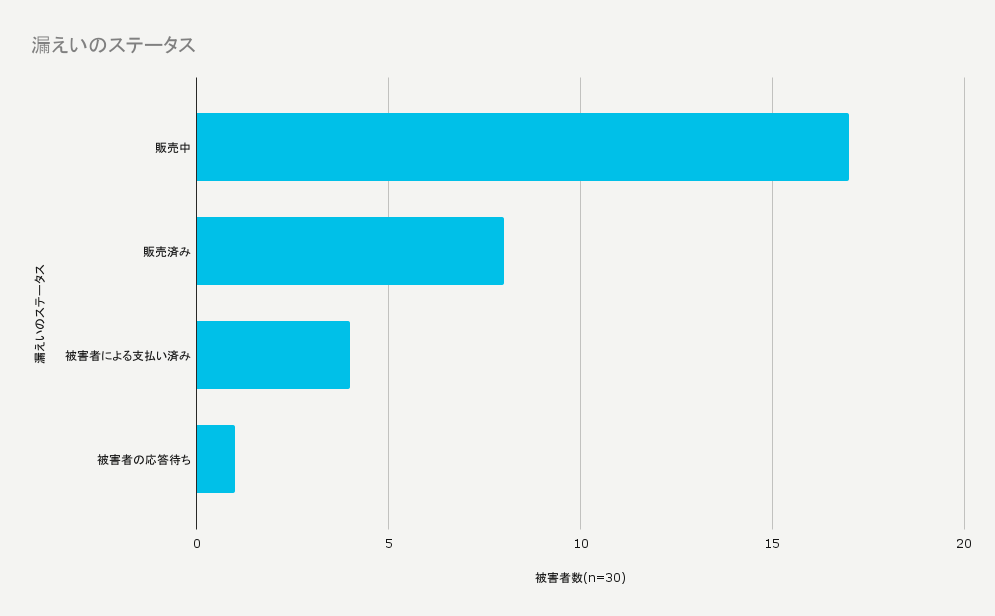

このグループのリークサイトによれば、これまで支払に応じた被害者はわずか4社で、ペルーの農業会社、ブラジルの医療サービス会社、オーストリアやシンガポールの輸送・物流会社などが身代金を支払ったとしています。ただし身代金の支払い額は確認できていません。

興味深いのは、Prometheusが悪名高いランサムウェアギャング、「REvil」の一員であると主張している点です。Unit 42ではこの2つのランサムウェアギャング間の関連を確認していません。REvilの威を笠に着て被害者に支払いを迫ろうとしているのかもしれませんし、Thanosから注目をそらす偽旗作戦なのかもしれません。

Prometheusのような新顔のランサムウェアギャングにも、ランサムウェアのコードやインフラ、侵害ネットワークへのアクセスを外部プロバイダから調達するRaaS(ransomware-as-a-service)モデルを採用すれば、新しいアクティビティを迅速に展開することができます。そこで私たちはこの手のギャング出現がもたらす脅威に光をあてるため、本稿をまとめました。RaaSモデルはこれまでランサムウェアギャングの参入障壁を下げてきました。

観測されたテクニックやそれに対応してとるべき行動方針全体 (CoA) を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。

Prometheusランサムウェアの概要

Prometheusランサムウェアは2021年2月に初めて観測されました。これはThanosという既知ランサムウェアファミリの新たな亜種です。Thanosランサムウェアは少なくとも2020年前半から地下フォーラムに販売広告を出稿しており、これには利用者が豊富な設定項目でサンプルをカスタマイズできるビルダが用意されています。このことから、さまざまな脅威のアクターがこのビルダで独自の亜種やブランドを作っている可能性があります。

本稿ではそうした脅威アクターのひとつ、Prometheusに着目します。このランサムウェアギャングはREvilの一員であると主張していますが、私たちはこの2つのグループ間に確かなつながりを確認していません。REvilはアフィリエイト中心のRaaSプログラムで運営されていますが、Prometheusランサムウェアグループは単独で行動しており、悪名高いREvilの威光を笠に着ることで、より多くの被害者に身代金支払い要求をのませようとしているものと考えられます。攻撃者が自らの信ぴょう性を高めるべく有名脅威グループの名を借りるのは今回が初めてではありません。

本稿執筆時点では、Prometheusランサムウェアがどのように配信されているかについての情報は得られていませんが、脅威アクターは特定ネットワークへのアクセス権を購入したり、認証情報をブルートフォースしたり、初期アクセスのためにスピアフィッシングを行ったりすることが知られています。

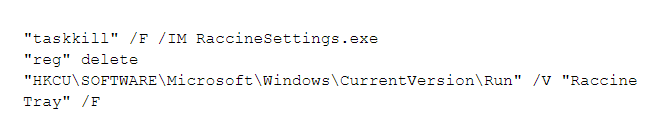

Prometheusランサムウェアは実行されると複数のバックアップ関連プロセスやセキュリティソフトウェア関連プロセスを終了させようとします。この対象となるのはランサムウェアによるWindowsシャドーコピー削除を阻止するランサムウェア防止ツール「Raccine」などです。そのアプローチの一例は次のようなものです。

Prometheusランサムウェアは[XXX-XXX-XXXX]という形式の拡張子を付加します(図1)。私たちは、この拡張子がサンプルにハードコードされていることを確認しています。Prometheusランサムウェアのオペレータは、被害者ごとに固有のペイロードを生成し、ファイルを復旧する交渉サイトで利用していると考えられます。リークサイト上の被害者特定に利用されるおそれがあることからここでは拡張子の表記を割愛しています。このほかPrometheusはすべての暗号化ファイルの最後にGotAllDoneという16進数の文字列を追加します。

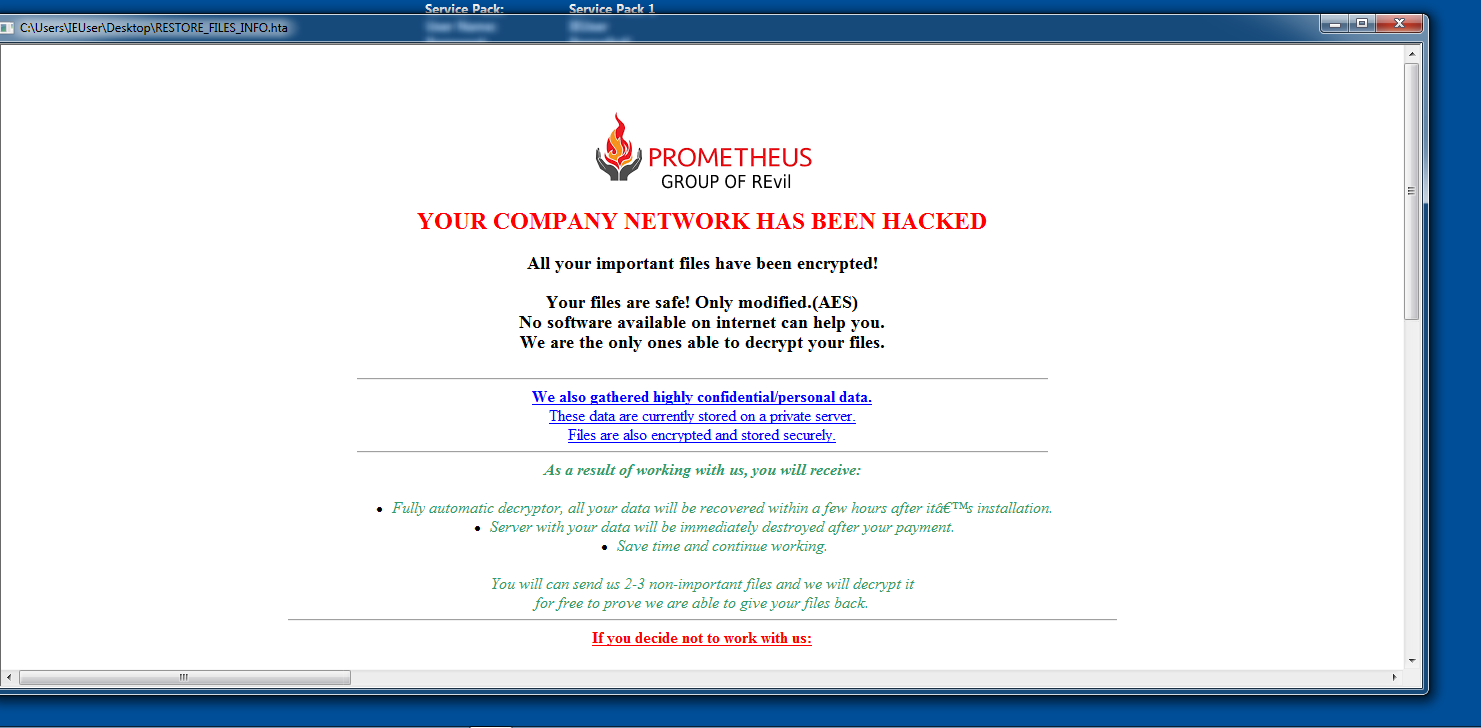

バックアップ関連プロセスやセキュリティ関連プロセスを終了させ、暗号化を完了すると、Prometheusランサムウェアは内容が同じ2つのファイルRESTORE_FILES_INFO.TXT、RESTORE_FILES_INFO.TXT.htaを身代金要求メモとしてドロップします(図2)。

この身代金要求メモにはファイル復旧のためにPrometheusランサムウェアオペレータに連絡する方法を記載してあります。また、要求に応じない場合は脅威アクターがデータの公開ないし第三者への売却を行う旨を被害者に伝えています。

この拡張子は被害者の識別子として利用されているので、身代金要求メモの指示に従って拡張子のIDを使うことで、彼らのサイトの交渉セクションにアクセスすることができました。興味深いことに、このグループは被害者追跡のためにチケットシステムを使っています。チケットにはトラッキングIDや作成日、解決状況、優先度などが記載されていて、被害者はここからデータ復旧依頼のために脅威アクターに対してチケットをオープンすることまでできます。ただし同サイトによればその処理には追加料金がかかるようです(図3)。

Prometheusランサムウェアは対象となる被害組織によって身代金要求金額を増減します。私たちに観測可能なインシデントの範囲では、Monero(XMR)を使って安ければ6,000ドル (およそ66万円)、高ければ100,000ドル (およそ1,100万円) の支払いが要求されていました。この要求額は、被害者が設定された期限内(平均で1週間)に脅威アクターに連絡しなかった場合は2倍になります。本稿執筆時点で身代金を支払った被害者は、ペルーの農業関連企業、ブラジルのヘルスケアサービス企業、オーストリアとシンガポールに所在する2つの輸送物流関連企業など4社です。

![]() 現在の多くのランサムウェアギャング同様、このグループもまた被害者を名指しで辱めるリークサイト(「チケットシステム」をホストしているものと同じWebサイトの別セクション)を設置していました(図5)。

現在の多くのランサムウェアギャング同様、このグループもまた被害者を名指しで辱めるリークサイト(「チケットシステム」をホストしているものと同じWebサイトの別セクション)を設置していました(図5)。

![]() Prometheusランサムウェアのオペレータは被害者ごとのステータスを設定しています。リークサイトに掲載された情報の一部はすでに未知の第三者に売却されていることがわかりました。また、影響を受けた業界の被害者が身代金を支払い、サイトからデータが削除されたことを示す投稿もありました(図6)。

Prometheusランサムウェアのオペレータは被害者ごとのステータスを設定しています。リークサイトに掲載された情報の一部はすでに未知の第三者に売却されていることがわかりました。また、影響を受けた業界の被害者が身代金を支払い、サイトからデータが削除されたことを示す投稿もありました(図6)。

Prometheusの被害者学

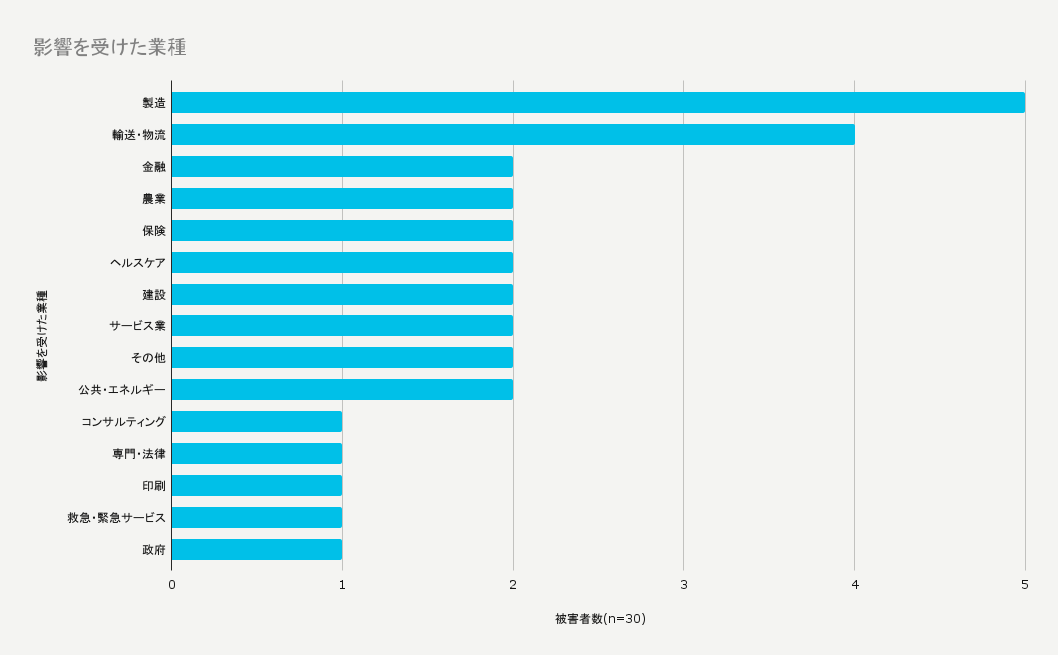

本稿執筆時点でPrometheusのリークサイトには30名の被害者が存在しており、全世界で複数の業界に影響を与えています。同ランサムウェアの被害者リストから作成した被害組織の所在地内訳は次の通りです。

被害組織でも最も影響が大きかったのが製造業で、これに運輸・物流業が続きます。

古いPrometheus亜種

私たちが最初に遭遇したPrometheusのサンプルは、2021年2月に初めて観測されたもの(SHA256:9bf0633f41d2962ba5e2895ece2ef9fa7b546ada311ca30f330f0d261a7fb184)です。これは現在追跡中の新しい亜種と同様の挙動を示します。ただし暗号化されたファイルには.PROM[prometheushelp@mail[.]ch]という拡張子が付加されます。

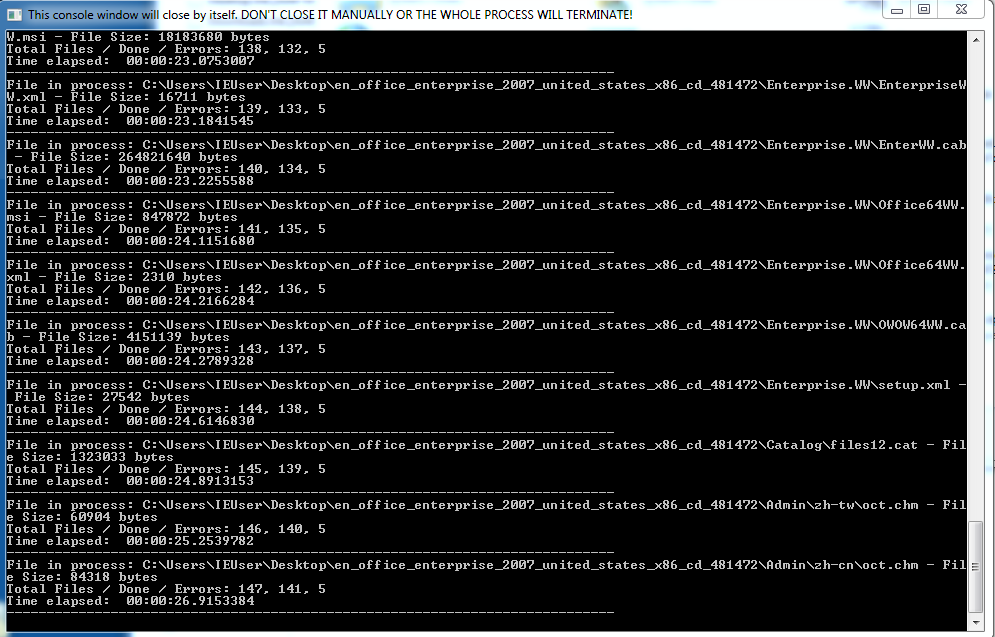

観測されたサンプルの中には実行すると暗号化の進行状況を示すWindowsコマンドシェルを表示するものがありました(図9)。最新のPrometheusサンプルではこの情報は表示されません。

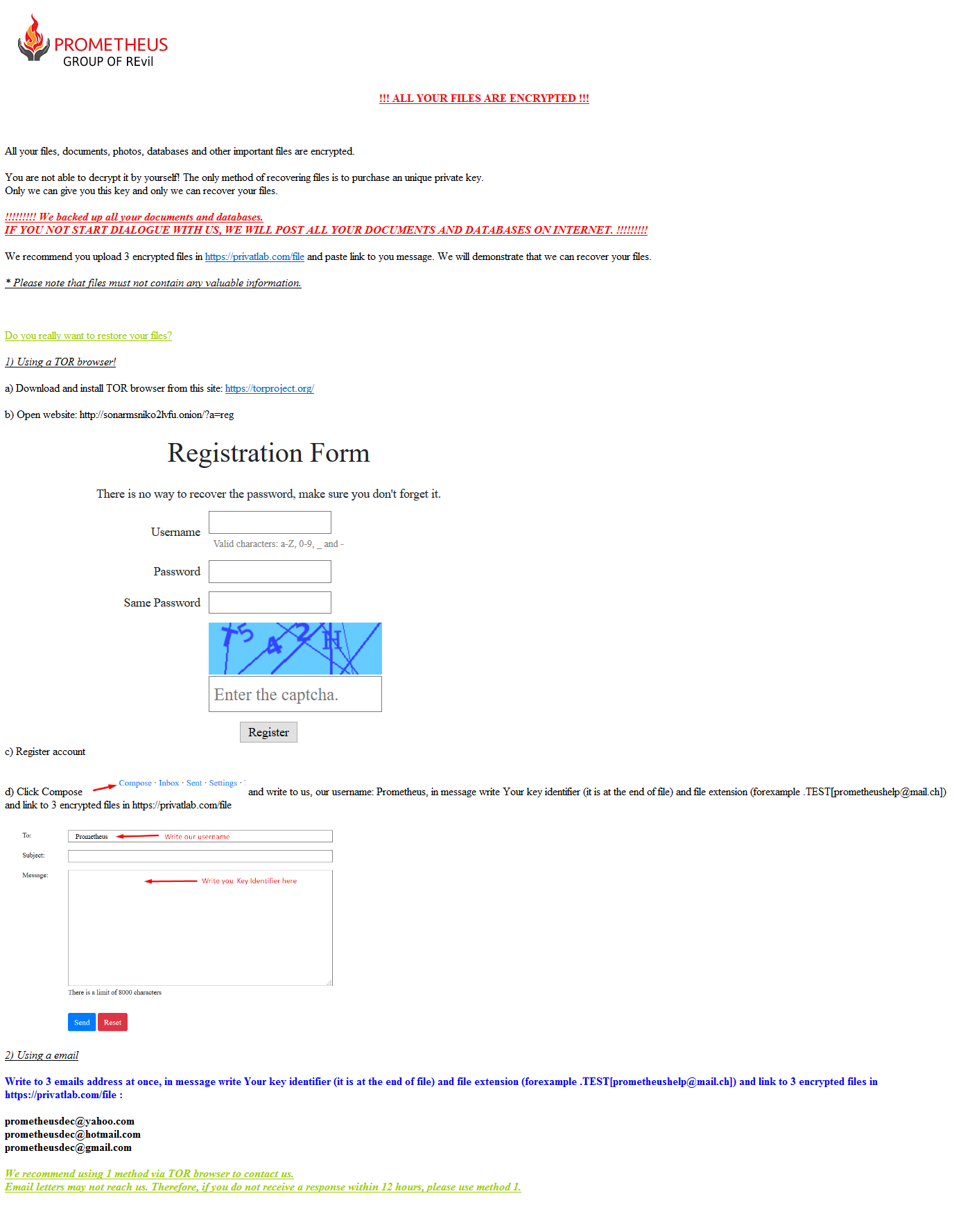

別の亜種(SHA256:11aebdff8c064c160c2b21f3a844bacaecd581d9dc2e4224d31903d2a56e2dd3)は.XXXXXXXXX[prometheusdec@yahoo[.]com]という拡張子を暗号化されたファイルに付加していました。ここでXは被害者のIDです。現在の亜種同様、これも2つの身代金要求メモファイルを生成します。この身代金要求メモには、現在の亜種が提供している方法とは異なる連絡方法が2つ記載されています(図10)。その内容と指示からして、Prometheusの配布時点ではリークサイトがまだセットアップされていなかったものと考えられます。

Prometheusの古いバージョンでは、現在のバージョンのように被害者をリークサイトに誘導するのではなく、被害者にWebベースのメッセージングサービスである「Sonar」というTorサイトにアクセスさせ、そこでアカウントを作成するよう指示しています。アカウントを作成すると、身代金要求メモは、ファイル拡張子の識別子と、復号の証拠となる暗号化された3つのファイルへのリンクを含めたメッセージを、ユーザー名「Prometheus」に送信するよう指示してきます。2つ目の連絡方法はEメールで、連絡用の3つのEメールアドレスを用意し、1つ目と同じ情報を要求してきます。

ここからPrometheusランサムウェア攻撃グループが以前どのようなオペレーションをしていたのかをうかがい知ることができます。自前のリークサイト設置を決める以前、どのように支払いを確保するアプローチを進化させていったのかもわかります。

結論

PrometheusはThanosランサムウェアをカスタマイズした亜種を使う新顔のランサムウェアギャングです。このランサムウェアの背後にいるオペレータは世界中複数の業種を積極的に狙っています。ほかの多くのランサムウェアグループ同様、Prometheusはリークサイトを設置し、被害者にさらに圧力をかけ、身代金の支払いを迫ります。PrometheusはREvilランサムウェアグループの一員であると主張していますが、私たちの調査と本稿執筆時点ではこれら2つのランサムウェアグループ間に確かなつながりは確認されていません。

本脅威評価に関連する指標はこちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みで、ATOMビューアで表示できます。

パロアルトネットワークス製品をご利用中のお客様は同脅威から保護されています。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Prometheus/Thanosのインジケータを含みます。

- ランサムウェア対策モジュールでPrometheus/Thanosの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりPrometheus/Thanosバイナリを検出します。

- AutoFocus: 関連アクティビティをThanos タグで追跡します。

ランサムウェアに関する詳細情報は2021 Unit 42ランサムウェア脅威レポートを参照してください。

IoC

- 11aebdff8c064c160c2b21f3a844bacaecd581d9dc2e4224d31903d2a56e2dd3

- 52f7f9e8369a3e89899d40e89766c9642b137b25bfd58a2b564dac67a40445f3

- 8c723af5c826adea162ef3f2e37a1cca7b43d549c9a5fab7c9ff17f65eb5d8e7

- 9d85a74f073c4403e3a91017b6757e0368139e672498a2f84f5efaad0d1b573b

- A0e20c580e8a82f4103af90d290f762bd847fadd4eba1f5cd90e465bb9f810b7

- 20d9efe472c01a0a23c9764db679b27a4b6a4d72e697e3508e44f218b8b952f5

- e1c46a96effc5df063cea2fae83306ae1f0e2f898b0d2ada86c48052be5fe8d3

- f90d4b7491d9f365748dbc3d2379ab20520421ab57790e9a934bb5cf2ecb2404

- A090bb0e9118d7460c448304ccf47333ea64b90576230b8b4b5dee96f702ecf6

- 9bf0633f41d2962ba5e2895ece2ef9fa7b546ada311ca30f330f0d261a7fb184

- 779db1c725f71e54d4f31452763784abe783afa6a78cc222e17796b0045f33fc

行動方針

このセクションでは、Prometheusのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス |

行動方針 |

|

永続性、 特権昇格 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Registry Run Keys / Startup Folder [T1547.001] (レジストリRun キー/スタートアップフォルダー) |

|

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

|

防衛回避 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Disable or Modify Tools [T1562.001](セキュリティツールの無効化または変更), Modify Registry [T1112](レジストリの変更) |

|

| Cortex XDR | アクティビティ検出のために次のBIOCアラートを探します: Process attempts to kill a known security/AV tool |

| アンチマルウェアプロテクションを有効にします | |

|

探索 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Process Discovery [T1057](プロセスの探索) |

|

| Cortex XDR | XDRで因果関係チェーンにしたがって行動イベントを監視、探索行動を識別する* |

|

影響 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化)、Inhibit System Recovery [T1490](システムの復元禁止) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

| Cortex XDR | アンチマルウェアプロテクションを有効にします

アクティビティ検出のために次のBIOCアラートを探します*: Cortex XDR Agent - Behavioral Threat Detected |

表1. Prometheusランサムウェアの行動方針

*これらの分析検出器は、Cortex XDR Proのお客様に対し自動的にトリガーされます

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得