This post is also available in: English (英語)

概要

2023 年初頭、Unit 42 のリサーチャーは、東南アジアの政府を標的とする一連のスパイ攻撃の調査を開始しました。これらの攻撃は、重要インフラ、公的医療機関、公的金融整理管財人、省庁など、同じ国のさまざまな政府機関に焦点を当てていました。

これは一見、単一の攻撃者の活動であるように見えました。ところが、注意深く分析した結果、これらの攻撃は別々の攻撃者によって実行されており、その活動は 3 つの異なるクラスターに分類されていることが明らかになりました。このアクティビティはほぼ同時に発生し、場合によっては同じ被害者のマシン上で同時に発生しましたが、各クラスターは特異なツール、手口、インフラによって特徴付けられています。

攻撃中に観測された手法やツール、さまざまな攻撃者による長期にわたる持続的な監視活動は、これが APT (持続的標的型攻撃 Advanced Persistent Threat) のしわざであることを示唆しています。私たちの分析では、さまざまな確度で 3 つのクラスターを既知の APT グループに帰属することができました。

脅威アクターを定義・追跡するための Unit 42 のシステムは、類似した行動やツール、インフラ、ノウハウをグループ化し、得られたクラスターに名前を割り当てるフレームワークを提供しています。このフレームワークを私たちが観測した攻撃に適用した結果、これらのクラスターは次のように分類されました。

- 1 つめのクラスターで観測されたアクティビティ (CL-STA-0044 として追跡) は、中〜高の確度で、よく知られている Stately Taurus グループ (別名 Mustang Panda) に帰属していました。このグループは、安全保障コミュニティによって中国の利益に関連していると考えられているグループです。このクラスターで観測されたアクティビティの詳細はこちらの記事を参照してください。

- 2 つめのクラスターで観測されたアクティビティ (CL-STA-0045 として追跡) は、中程度の確度で Alloy Taurus グループ(別名 GALLIUM) に帰属していました。このグループも中国の国益のために活動しているとも考えられています。このクラスターで観測されたアクティビティの詳細についてはこちらの記事を参照してください。

- 最後に 3 つめのクラスターで観測されたアクティビティ (CL-STA-0046 として追跡) は、中程度の確度で Gelsemium グループに帰属していました。このグループは、これまでのところ、特定の国に正式に帰属していません。このクラスターで観測されたアクティビティの詳細については、こちらの記事を参照してください。

本稿の調査では、ある国の重要政府機関を複数侵害した国民国家型サイバースパイ活動の精緻で隠微な世界を垣間見ることができます。

パロアルトネットワークスの Cortex XDR および Cortex XSIAM をお使いのお客さまには、WildFire、Behavioral Threat Protection、ローカル分析、アナリティクス、そのほか複数のセキュリティ モジュールを、標的型 APT 攻撃を含むさまざまな脅威の検出とブロックにお役立ていただけます。

Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | Government, APTs |

背景

2022 年後半、脅威ハンティング オペレーションの実施中に、Unit 42 のリサーチャーはある東南アジアの政府を標的とするアクティビティを発見しました。私たちはまず、ある政府機関に属する1つの侵害環境で悪意のあるアクティビティを発見しました。戦術・技術・手順 (TTP) とインフラを含むフォレンジック的な証拠を注意深く調査することにより、私たちは 3 つの異なるアクティビティ クラスターの特定に成功しました。

個々のクラスターの説明は、以下のレポートからご確認いただけます。

- 東南アジア政府へのサイバースパイ攻撃に Stately Taurus (別名 Mustang Panda) が関与

- 東南アジア政府への執拗なサイバースパイ活動に Alloy Taurus が関与

- APT 攻撃グループ Gelsemium との関与が疑われる稀なバックドア 東南アジア政府への標的型攻撃で発見

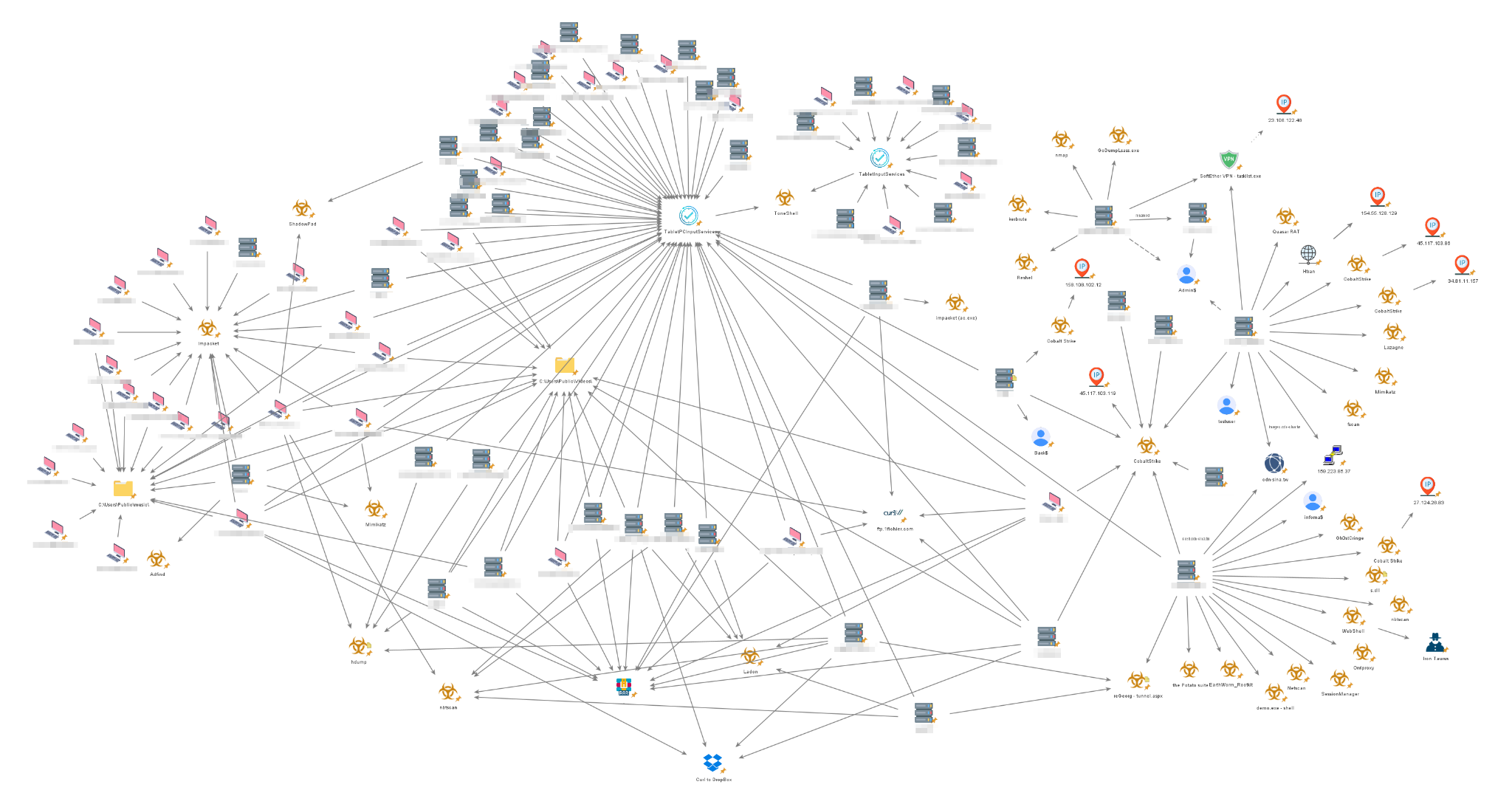

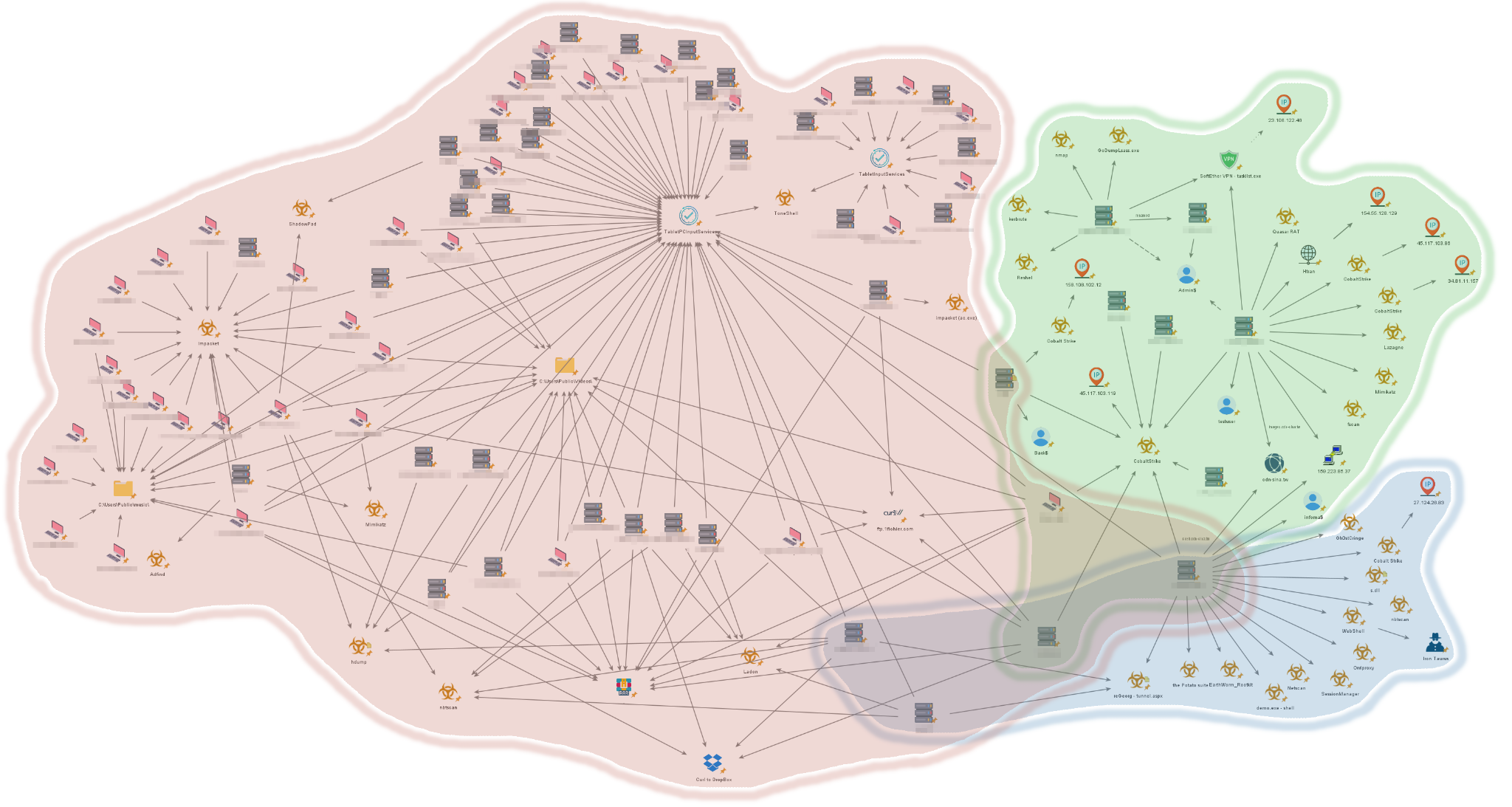

図 1 はアクティビティをクラスターごとに分類する前に、観測されたアクティビティ全体を包括的に視覚化した図です。この図には脅威アクターらが使っている TTP と環境内で影響を受けたマシンが含まれています。

各クラスターには特異な特徴があったので、そこから各クラスターを個別に定義できました。私たちが使ったクラスタリングやアトリビューションのプロセスは、アトリビューションのダイヤモンドモデルに基づくもので、このモデルを使うと脅威概況を包括的に把握できるようになります。

調査が進むにつれ、さらにべつの環境でも重複するアクティビティが見つかりはじめました。これらの被害環境はすべて、東南アジアのある同一政府の政府機関に属するものと判断されました。

各クラスターのアクティビティ鳥瞰図

次のセクションで各クラスターの主な調査結果の概要を説明します。

CL-STA-0044 (およそ 2021 年第 1 四半期から 2023 年第 3 四半期)

このクラスターで観測されたアクティビティは、中〜高の確度で APT グループ Stately Taurus に帰属すると考えられます。そのアクティビティの分析からは同攻撃者が継続的かつ極秘に足場を維持しつつ、機微な文書や情報を盗み、情報収集に重点を置いたサイバースパイ活動を行っていたことが示唆されます。

攻撃者は主なバックドアを 2 つ使っていました。1 つめのバックドアは、ToneShell の文書化されていない亜種でした。2 つめのバックドアは ShadowPad で、これは中国の APT グループだけが使っていることで知られている複雑なモジュール型バックドアです。

この攻撃者は、次のようなさまざまな既知のハッキング ツールも使っていました。

- LadonGo

- Impacket

- China Chopper Web シェル

- スキャン ツール、クレデンシャルのダンプ用ツール

CL-STA-0044 クラスターによるアクティビティや TTP、IoC の完全な分析結果はこちらの記事を参照してください。

CL-STA-0045 (2022 年第 1 四半期から 2023 年第 3 四半期)

このクラスターで観測されたアクティビティは、中程度の確度で Alloy Taurus APT グループに帰属すると考えられます。アクティビティを分析した結果、この攻撃者は主に次の内容に焦点を当てていたことがわかりました。

- 長期的な持続性の確立

- 偵察任務

- さまざまなアクティビティを通じたアクセスの取得・維持

- さまざまなバックドア

- Web シェル

- 多数のクレデンシャル収集活動

この攻撃者は、あまり一般的ではない手法を使ったり、複数のセキュリティ製品を回避したりと、目立たないことに気を配っていました。

このクラスターで観測された主なツールには、Unit 42 のリサーチャーが初めて特定した未知の 2 つのバックドア、Zapoa と ReShell が含まれています。さらにこの攻撃者は次のような既知のマルウェアやハッキング ツールも使っていました。

- リモート アクセス用のトロイの木馬 (RAT) GhostCringe

- Quasar RAT

- Cobalt Strike

- ブルート フォース ツール Kerbrute

- China Chopper Web シェル

CL-STA-0045 クラスターによるアクティビティや TTP、IoC の完全な分析結果はこちらの記事を参照してください。

CL-STA-0046 (2022 年第 3 四半期から 2022 年第 4 四半期)

このクラスターで観測された活動は、中程度の確度で Gelsemium APT グループに帰属すると考えられます。アクティビティを分析した結果、この攻撃者は主に偵察やアクセスの維持といった内容に焦点を当てており、とくに脆弱な IIS サーバーが標的になっていました。

このクラスターで主に使われていた特有のマルウェアは OwlProxy と SessionManager の 2 種類です。これら特異なツールの組み合わせは、過去にほかのリサーチャーが Gelsemium に帰属するとした攻撃でのみ観測されています。

さらにこの攻撃者は次のような、一般的なツールを使っていました。

- Cobalt Strike

- Meterpreter

- Earthworm

- Spoolfool

CL-STA-0046 クラスターによるアクティビティや TTP、IoC の完全な分析結果はこちらの記事を参照してください。

結論

私たちの実施した調査からは、当初単独の攻撃者が行った組織化された攻撃に見えていたものが、じつはそれほど単純なものではなかったことが明らかになりました。この攻撃は、3 つの異なるアクティビティ クラスターにまたがって実行された、複数の侵害からなる複雑なオペレーションであったことがわかりました。

あるアクティビティを別のアクティビティと区別する作業は非常にむずかしく、誤ったクラスタリングや誤った帰属につながることも少なくありません。本稿の調査は、細部に注意を払い、アーティファクトやデータを慎重に調査することの重要性を浮き彫りにしました。

2021年初頭から現在に至るまで、これらのクラスターの存在が明らかになったことで、持続的標的型攻撃がいかに執拗であるかを垣間見ることができました。各クラスターを以前から知られた APT グループ、Stately Taurus、Alloy Taurus、Gelsemium に帰属したことで、私たちの調査は、常に技術を進化させつづけている攻撃者たちからデジタル環境を守る警戒を行うことの重要性を強調するものとなりました。

これらの脅威がもたらす課題を克服する能力が、プロアクティブな防御と多層防御システムという基盤を常に新しい技術に対して更新しつづけることに依存していることは明らかです。

パロアルトネットワークスの Cortex XDR および Cortex XSIAM をお使いのお客さまには、WildFire、Behavioral Threat Protection、ローカル分析、アナリティクス、そのほか複数のセキュリティ モジュールを、標的型 APT 攻撃を含むさまざまな脅威の検出とブロックにお役立ていただけます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細は Cyber Threat Alliance にてご確認ください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得