Redamanは2015年に初めて確認されたバンキング マルウェアで、ロシアの金融機関を利用して取引を行う受信者を標的とします。最初はRTMバンキング型トロイの木馬として報告され、2017年に、SymantecやMicrosoftなどのベンダーがこのマルウェアの更新バージョンをRedamanと呼び始めました。2018年9月から12月までの4か月間に、Redamanのさまざまなバージョンが、ロシア語の大量配信キャンペーンで見つかっています。このブログでは、2018年9月から12月までの時点でこのバンキング マルウェアを配信していた悪意のあるスパム(マルスパム)の継続的なキャンペーンから見つかった新たな進化に関する調査結果を紹介します。ここでは、以下について説明します。

- 感染ベクトル

- 電子メールの特徴

- 標的にされた受信者

- Redamanのサンプルの分析

- 感染トラフィック

感染ベクトル

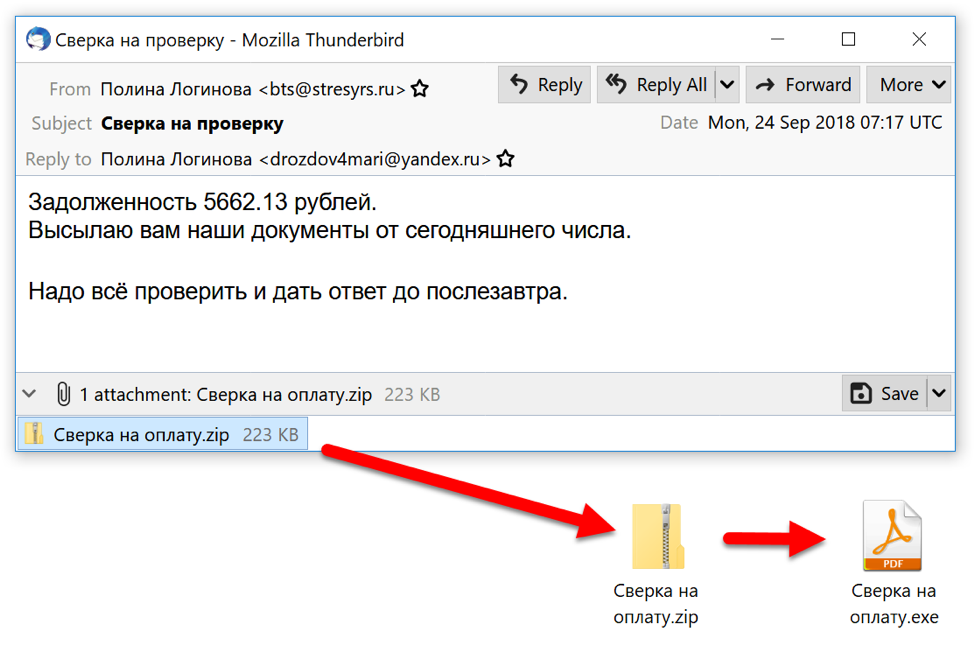

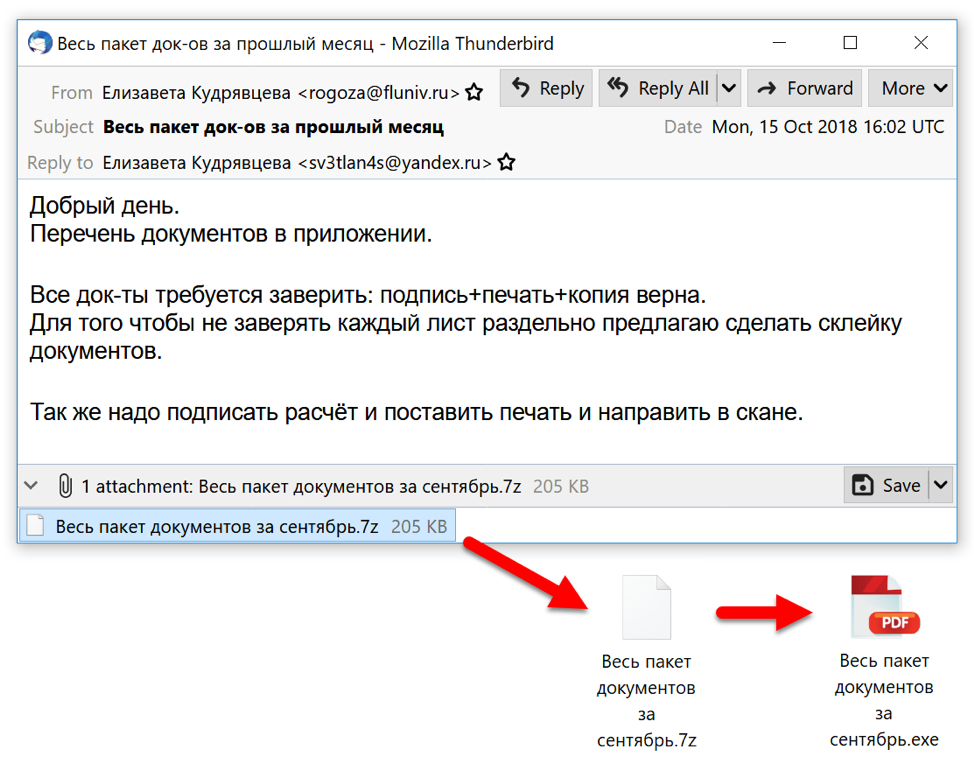

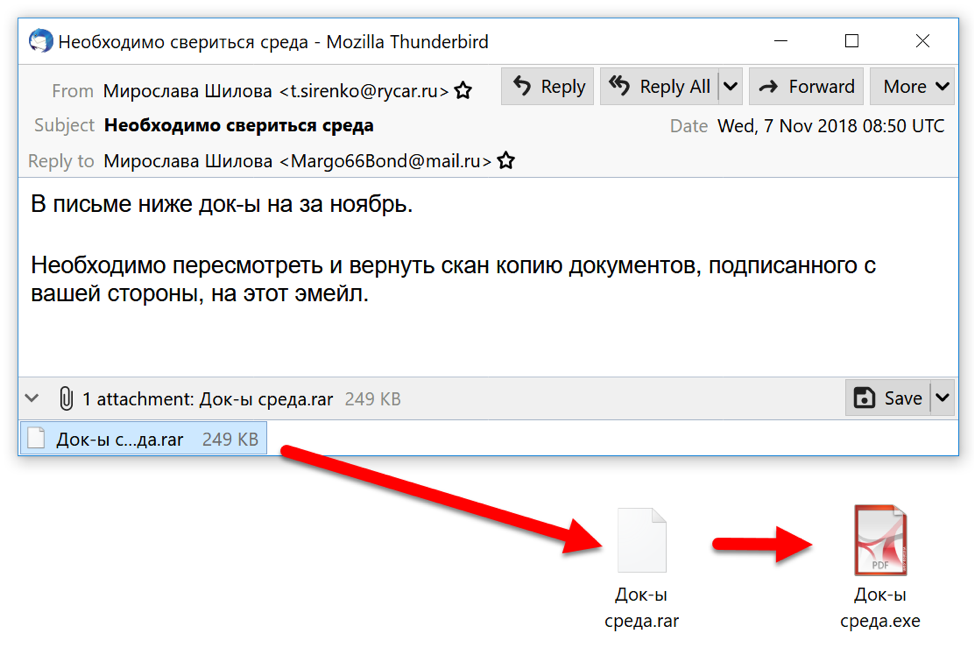

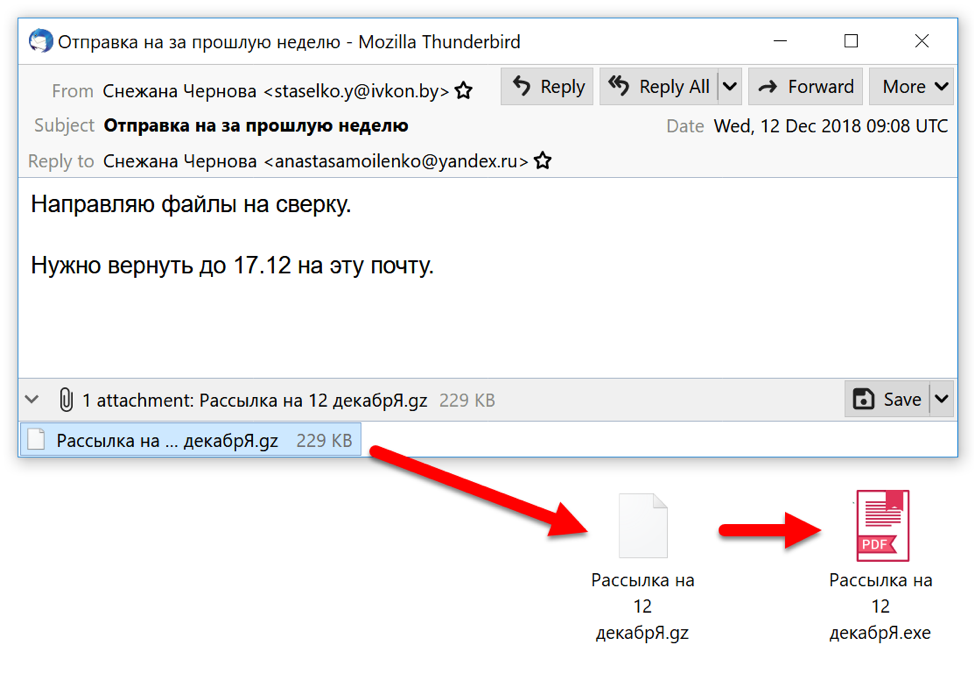

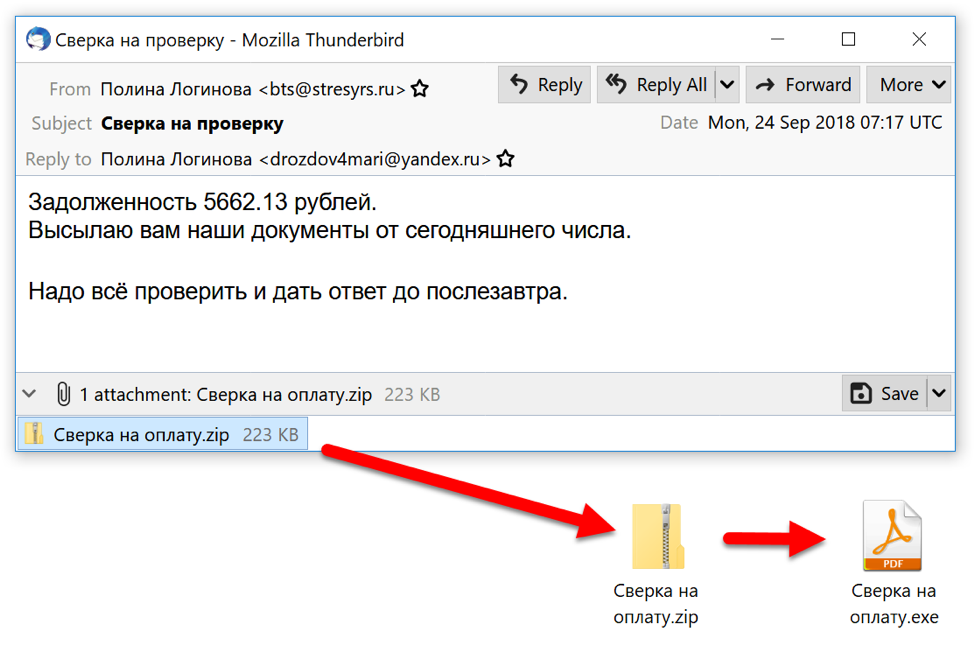

2018年9月以降、Redamanバンキング マルウェアはマルスパムを通して配信されています。このキャンペーンでは、ロシア語のマルスパムがロシアの電子メール受信者宛てに送信され、多くの場合、電子メール アドレスの末尾に.ruが付いています。これらの電子メールにはファイルが添付されています。これらの添付ファイルはPDFドキュメントを装ったアーカイブ済みWindows実行可能ファイルです。2018年9月には、添付ファイルはzipアーカイブでした。2018年10月には、添付ファイルはzipアーカイブ、7-zipアーカイブ、およびrarアーカイブでした。2018年11月には、添付ファイルはrarアーカイブでした。そして、2018年12月には、添付ファイルはファイル名の末尾が.gzとなっているgzipアーカイブに変わりました。

図1: 2018年9月から12月までのRedamanバンキング マルウェアの感染のフロー チャート

図1: 2018年9月から12月までのRedamanバンキング マルウェアの感染のフロー チャート

電子メール

このマルスパムでは、件名、メッセージ テキスト、および添付ファイル名が何度も変わっています。しかしながら、メッセージにはすべて共通のテーマがあります。メッセージでは、受信者が解決する必要のある金融問題と思われる件に関する文書またはファイルが参照されています。これらのメッセージは多くの場合あいまいで、金融問題と思われる件に関する詳細はほとんど含まれていません。メッセージの唯一の目的は、受信者が添付のアーカイブ ファイルを開いて、格納されている実行可能ファイルをダブルクリックするよう誘導することです。

2018年9月から12月までに確認された数多くの実例の中から、このマルスパムの件名を10個選んで次に示します。

- Subject: Акт сверки сентябрь-октябрь

- Subject: Весь пакет док-ов за прошлый месяц

- Subject: Все док-ты за август-сентябрь

- Subject: Деб.задолженность среда

- Subject: Документы, сверка 02.10

- Subject: Заявка на возврат за ноябрь

- Subject: Необходимо свериться среда

- Subject: Отправка на за прошлую неделю

- Subject: Пакет документов для оплаты 1е октября

- Subject: Сверка на оплату

次に示したものは、上記の件名のGoogle翻訳です。

- 件名: 和解の行為9月〜10月

- 件名: 先月のドックの全パッケージ

- 件名: 8月から9月までのすべての文書

- 件名: 水曜日の借金

- 件名: 書類検証02.10

- 件名: 11月の返品請求

- 件名: 水曜日に確認する必要があります

- 件名: 先週の送信

- 件名: 支払用書類のパッケージ

- 件名: 支払いの調整

図2: 2018年9月のRedamanマルスパムの例

図2: 2018年9月のRedamanマルスパムの例

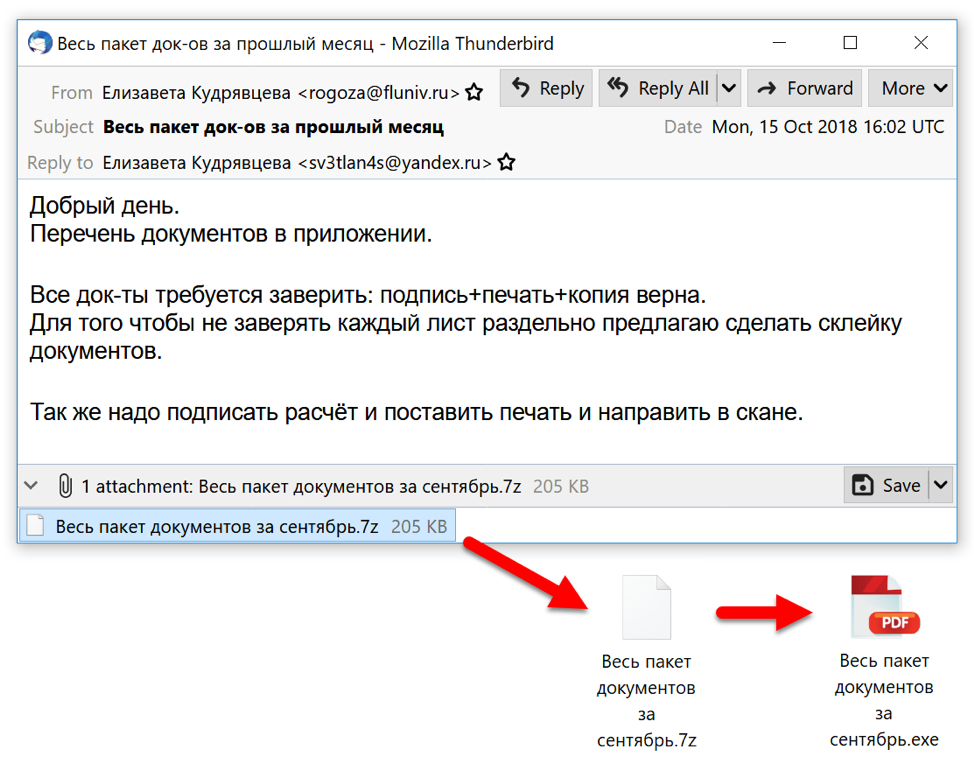

図3: 2018年10月のRedamanマルスパムの例

図3: 2018年10月のRedamanマルスパムの例

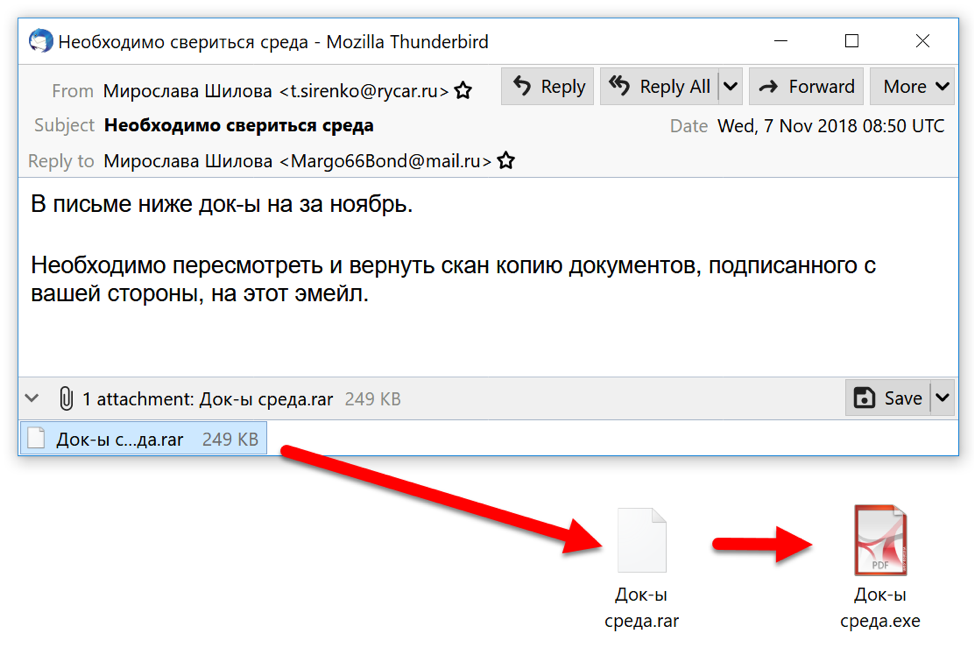

図4: 2018年11月のRedamanマルスパムの例

図4: 2018年11月のRedamanマルスパムの例

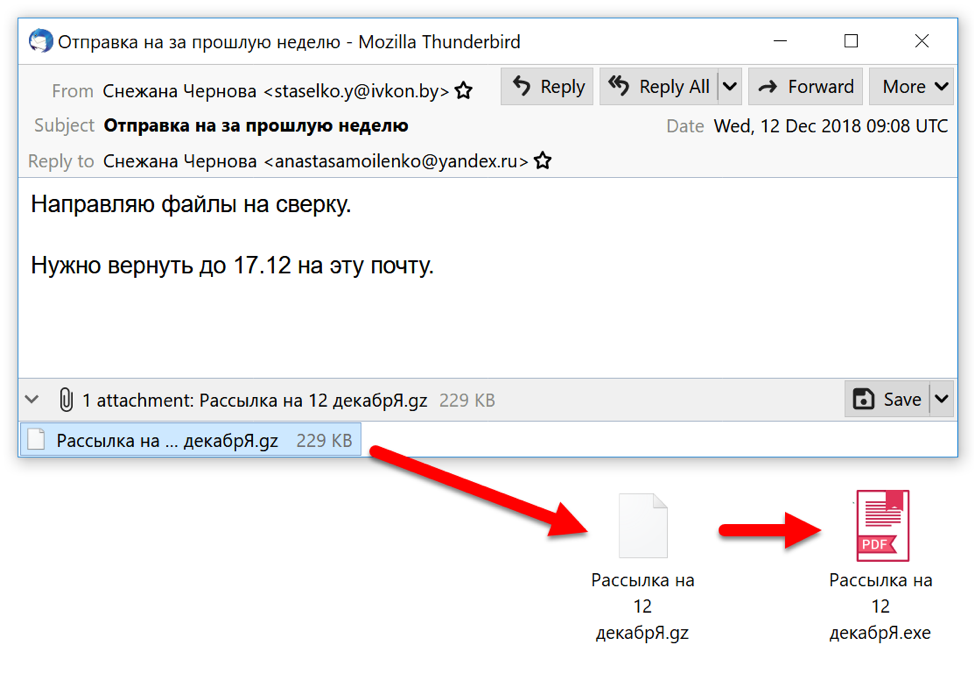

図5: 2018年12月のRedamanマルスパムの例

図5: 2018年12月のRedamanマルスパムの例

標的にされた受信者

弊社のAutoFocus脅威インテリジェンス プラットフォームが検知したこれらの電子メールおよびデータのコンテンツから、このキャンペーンは主にロシアの受信者を標的としていることが確認されました。2018年9月から12月までに、AutoFocusで、Redamanバンキング マルウェアとしてタグ付けされた添付ファイルを持つ電子メール セッションは、3,845件でした。このマルスパムの上位10の送信者および受信者のデータは次のとおりです。

上位10の送信者のメール サーバー:

- ロシアから – 3,456

- ベラルーシから – 98

- ウクライナから – 93

- エストニアから – 29

- ドイツから – 30

- 米国から – 21

- オランダから – 12

- 英国から – 7

- スイスから – 7

- ラトビアから – 2

上位10の受信者のメール サーバー:

- ロシア宛て – 2,894

- オランダ宛て – 195

- 米国宛て – 55

- スウェーデン宛て – 24

- 日本宛て – 16

- カザフスタン宛て– 12

- スペイン宛て – 12

- フィンランド宛て – 11

- ドイツ宛て – 6

- オーストリア宛て – 4

図6: 2018年9月から12月までの電子メール受信者の分布を示したAutoFocusのマップ

図6: 2018年9月から12月までの電子メール受信者の分布を示したAutoFocusのマップ

Redamanのサンプルの分析

Unit 42は、2018年11月13日のマルスパムからRedamanマルウェアのサンプルを分析しました。

マルスパムのrarアーカイブのSHA256ハッシュ:

- f6fb51809caec2be6164863b5773a7ee3ea13a449701a1f678f0655b6e8720df

rarアーカイブから抽出したRedaman実行可能ファイルのSHA256ハッシュ:

- cd961e81366c8d9756799ec8df14edaac5e3ae4432c3dbf8e3dd390e90c3e22f

上記の実行可能ファイルによって作成されたRedaman DLLのSHA256ハッシュ:

- cd961e81366c8d9756799ec8df14edaac5e3ae4432c3dbf8e3dd390e90c3e22f

RedamanのWindows実行可能ファイルが最初に実行されるときに、この実行可能ファイルはローカル ホスト(C:\ドライブまたはD:\ドライブ)で次のファイルまたはディレクトリを検索します。

- C:\cuckoo

- C:\fake_drive

- C:\perl

- C:\strawberry

- C:\targets.xls

- C:\tsl

- C:\wget.exe

- C:\*python*

これらのいずれかのファイルまたはディレクトリが存在する場合、Windows実行可能ファイルは例外をスローして終了します。これは、Redamanがサンドボックスあるいはそれと同様の分析環境で実行されているのかどうかを確認していることを示します。

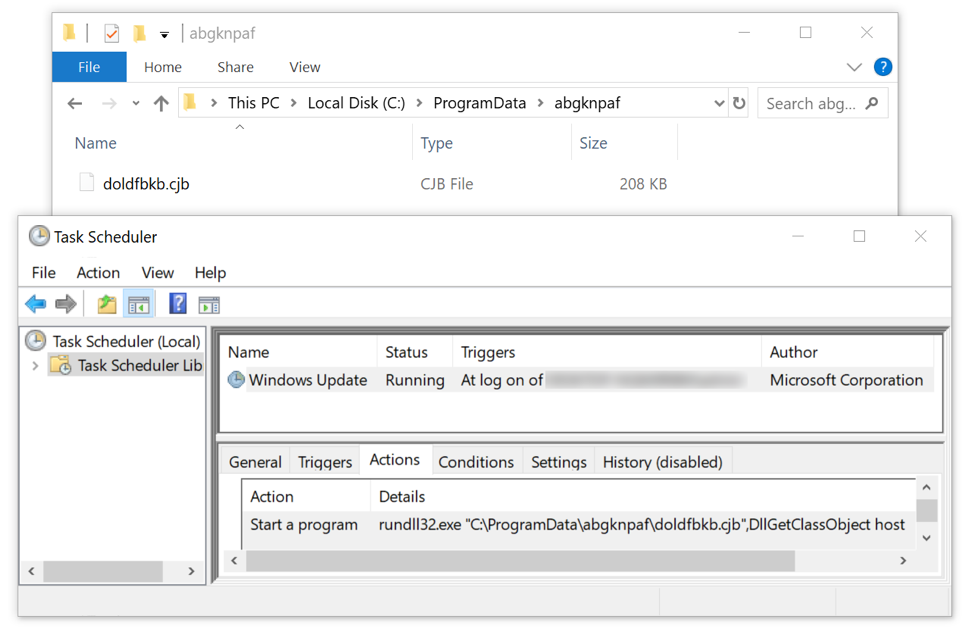

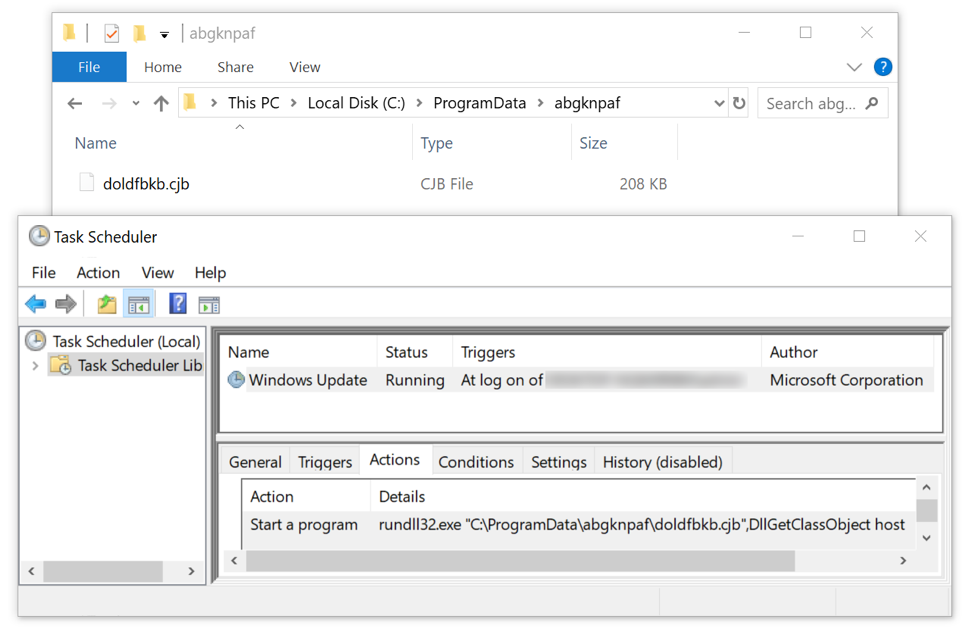

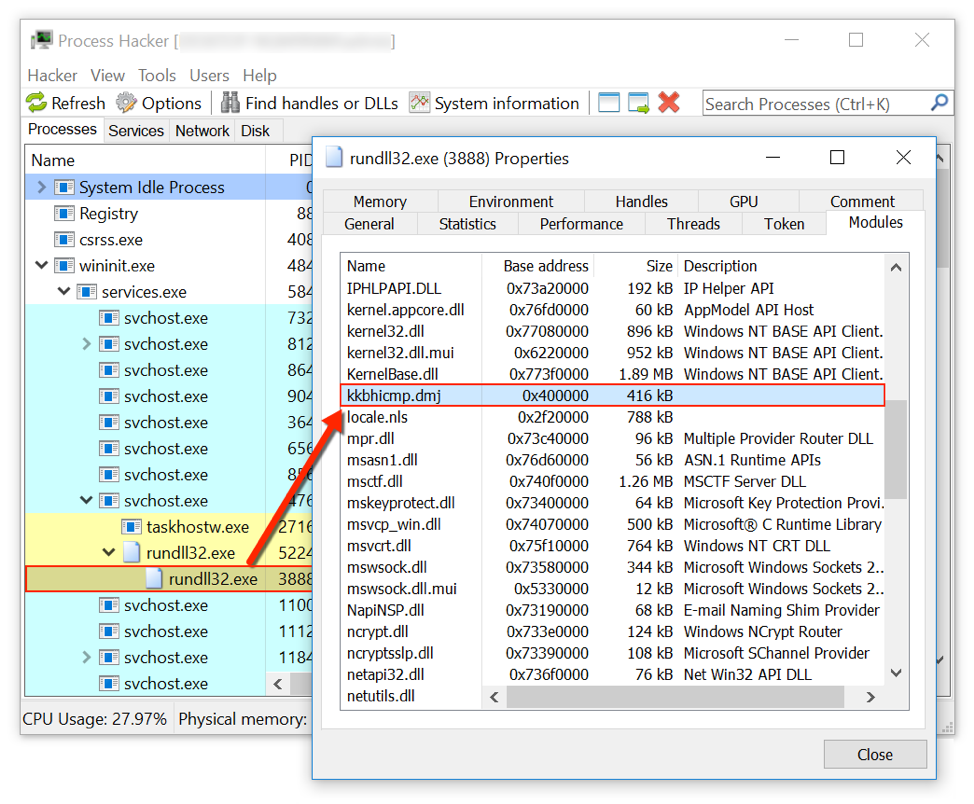

例外が発生しない場合、Windows実行可能ファイルはDLLファイルをユーザーのAppData\Local\Temp\ディレクトリにドロップし、C:\ProgramData\ディレクトリの下にランダムな名前を付けてフォルダを作成し、そのフォルダの下にランダムなファイル名を付けたDLLを移動します。このRedaman DLLは、以下のプロパティを持ち、スケジュールされたWindowsタスクの初めから終わりまでその永続性が確保されます。

- 名前: Windows Update

- 説明: Windowsコンポーネントを更新する

- トリガー: ユーザーがログオンすると常に実行される

- アクション: rundll32.exe "C:\ProgramData\%random value%\%random value.random 3-character extension%",DllGetClassObject host

スケジュールされたタスクを作成し、DLLをロードさせた後、最初のRedaman実行可能ファイルは自身を削除します。

図7: スケジュールされたタスクを通して永続的なRedaman DLLの例

図7: スケジュールされたタスクを通して永続的なRedaman DLLの例

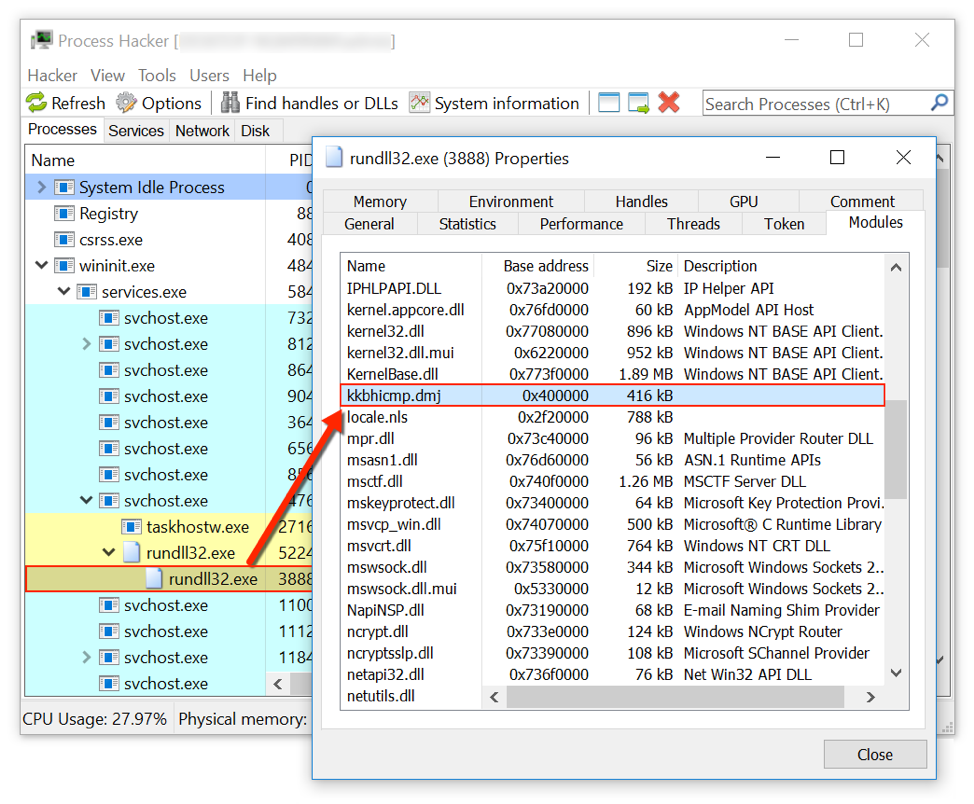

図8: Redaman DLLがrundll32.exeを使用してアクティブであることを示しているProcess Hacker

図8: Redaman DLLがrundll32.exeを使用してアクティブであることを示しているProcess Hacker

Redamanは、アプリケーション定義のフック プロシージャを使用して、ブラウザ アクティビティ、特にChrome、Firefox、およびInternet Explorerのアクティビティを監視します。次にローカル ホストで、金融分野に関連した情報がないか検索します。Redamanのその他の機能は次のとおりです。

- 感染ホストへのファイルのダウンロード

- キーロギング アクティビティ

- スクリーン ショットのキャプチャおよびWindowsデスクトップの動画の記録

- 特にロシアの銀行を標的とした、金融データの収集と盗み出し

- スマート カードのモニタリング

- 感染ホストのシャットダウン

- Windowsホスト ファイルを通したDNS構成の変更

- クリップボード データの取得

- 実行中のプロセスの強制終了

- Windowsのストアへの証明書の追加

感染トラフィック

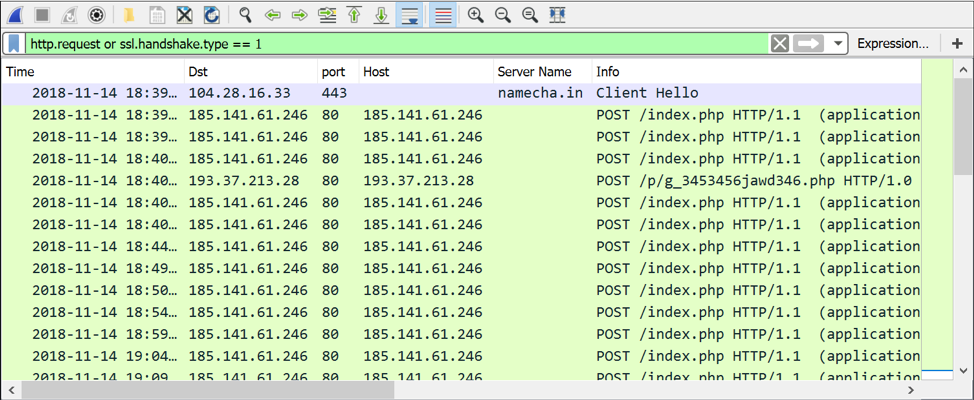

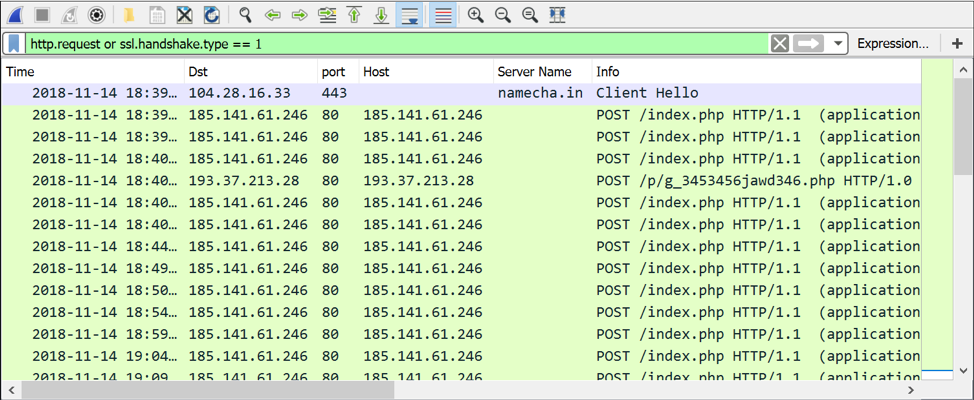

Unit 42は、2018年11月14日に、SHA256ハッシュcd961e81366c8d9756799ec8df14edaac5e3ae4432c3dbf8e3dd390e90c3e22fが含まれる実行可能ファイルを使用して、以下の感染トラフィックを生成しました。

- 104.28.16[.]33 port 443 – namecha[.]in – GET /name/d/stat-counter-3-1

- 185.141.61[.]246 port 80 – 185.141.61[.]246 – POST /index.php

- 193.37.213[.]28 port 80 – 193.37.213[.]28 – POST /p/g_3453456jawd346.php

図9: WiresharkでフィルタしたRedamanの感染トラフィック

図9: WiresharkでフィルタしたRedamanの感染トラフィック

代用のネームコイン ブロック エクスプローラであるnamecha[.]inへのHTTPS URLからネットワーク アクティビティが開始しました。ネームコインとは、分散DNSに使用できる仮想通貨システムです。これは、実例として当てはまることがわかりました。図10に示しているように、URLから、後続の感染後トラフィックに使用するIPアドレスが返されたからです。

![図10: 後続の感染トラフィックに使用するためにnamecha[.]inから返されたデータ](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2019/10/redaman_figure10_jp.png) 図10: 後続の感染トラフィックに使用するためにnamecha[.]inから返されたデータ感染の発生中は、コールバック トラフィックが、185.141.61[.]246のコマンド&コントロール(C2)サーバーに定期的に送信されました。感染した直後に、C2サーバーからのリターン トラフィックで、Pony亜種DLLが、感染したWindowsクライアントに送信されました。

図10: 後続の感染トラフィックに使用するためにnamecha[.]inから返されたデータ感染の発生中は、コールバック トラフィックが、185.141.61[.]246のコマンド&コントロール(C2)サーバーに定期的に送信されました。感染した直後に、C2サーバーからのリターン トラフィックで、Pony亜種DLLが、感染したWindowsクライアントに送信されました。![図11: Wiresharkを使用して、58キロバイトのエンコード データが185.141.61[.]246のC2サーバーから返されたことを検出](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2019/10/redaman_figure11_jp.png) 図11: Wiresharkを使用して、58キロバイトのエンコード データが185.141.61[.]246のC2サーバーから返されたことを検出Pony亜種DLLのデータは、複数のXORキーとRTLcompressedを使用してXORエンコードされていました。このPony亜種DLLのSHA256は、b4701d95219d465e978c4a815fcce89787916da33ae2a49d0e76d4445fd39adaで、これは感染の発生中に193.37.213[.]28/p/g_3453456jawd346.phpへのトラフィックを生成しました。

図11: Wiresharkを使用して、58キロバイトのエンコード データが185.141.61[.]246のC2サーバーから返されたことを検出Pony亜種DLLのデータは、複数のXORキーとRTLcompressedを使用してXORエンコードされていました。このPony亜種DLLのSHA256は、b4701d95219d465e978c4a815fcce89787916da33ae2a49d0e76d4445fd39adaで、これは感染の発生中に193.37.213[.]28/p/g_3453456jawd346.phpへのトラフィックを生成しました。

結論

2015年に初めて確認されてから、バンキング マルウェアのこのファミリは、ロシアの金融機関を通した取引を実行する受信者を標的にし続けています。Unit 42は、2018年9月から12月の4か月間にマルスパムの100件を超える実例を検出しました。このブログはその時間枠のRedamanを詳細に調査した内容を示しています。ここでは、以下について説明しました。

- 感染ベクトル

- 電子メールの特徴

- 標的にされた受信者

- Redamanのサンプルの分析

- 感染トラフィック

2019年の時がたつにつれて、Redamanの新しいサンプルを検出できるものと期待しています。

パロアルトネットワークスのお客様は、この脅威から保護されています。Trapsがローカル分析を使用してこれらのファイルを識別し、Wildfireがこれらのファイルを悪意あるものとして分類しています。弊社のThreat Preventionプラットフォームがこのマルウェアを検出します。2018年9月から12月に弊社が検出したRedamanマルウェアの詳細については、以下の付録をご覧ください。

付録A

2018年9月から12月に検出された119個のマルスパム添付ファイルのSHA256ファイル ハッシュ、30個の抽出済みRedaman実行可能ファイル、および30個のドロップされたRedaman DLLファイル。詳細については、以下にアクセスしてください。https://github.com/pan-unit42/iocs/blob/master/Redaman_banking_malware/2018-09-thru-2018-12-file-hashes-for-Redaman-banking-malware.txt

付録B

2018年9月に検出されたRedamanバンキング マルウェアのSHA256ファイル ハッシュ、アーカイブ ファイル名、および抽出済みファイル名。詳細については、以下にアクセスしてください。https://github.com/pan-unit42/iocs/blob/master/Redaman_banking_malware/2018-09-file-hashes-for-Redaman-banking-malware.txt

付録C

2018年10月に検出されたRedamanバンキング マルウェアのSHA256ファイル ハッシュ、アーカイブ ファイル名、および抽出済みファイル名。詳細については、以下にアクセスしてください。https://github.com/pan-unit42/iocs/blob/master/Redaman_banking_malware/2018-10-file-hashes-for-Redaman-banking-malware.txt

付録D

2018年11月に検出されたRedamanバンキング マルウェアのSHA256ファイル ハッシュ、アーカイブ ファイル名、および抽出済みファイル名。詳細については、以下にアクセスしてください。https://github.com/pan-unit42/iocs/blob/master/Redaman_banking_malware/2018-11-file-hashes-for-Redaman-banking-malware.txt

付録E

2018年12月に検出されたRedamanバンキング マルウェアのSHA256ファイル ハッシュ、アーカイブ ファイル名、および抽出済みファイル名。詳細については、以下にアクセスしてください。https://github.com/pan-unit42/iocs/blob/master/Redaman_banking_malware/2018-12-file-hashes-for-Redaman-banking-malware.txt

![図10: 後続の感染トラフィックに使用するためにnamecha[.]inから返されたデータ](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2019/10/redaman_figure10_jp.png)

![図11: Wiresharkを使用して、58キロバイトのエンコード データが185.141.61[.]246のC2サーバーから返されたことを検出](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2019/10/redaman_figure11_jp.png)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得