This post is also available in: English (英語)

概要

ここ6か月で、仮想通貨のマイニングを最終目的とした攻撃活動数の大幅な増加が観察されています。この1年間で、Unit 42 が追跡してきたテーマは次のとおりです。

- オープンソースソフトウェアを利用した 暗号通貨 「Monero」の大規模なマイニング攻撃キャンペーン

- ブラウザでの不正な通貨マイニング

- ランサムウェアから暗号通貨マイニングと情報盗難へ ― エクスプロイトキットRig EKの変遷

- Moneroマイニング ソフトがロシアのBitTorrentサイトを通じて引き続きユーザーを悩ませる

何が、攻撃者からの大幅な変化を促進し、業界における著しい動向を生み出しているのでしょうか? 3つの要因が作用しています。

- 多くの仮想通貨の価格がここ12か月で劇的に増加し、他の犯罪ビジネス モデルと比べ、コイン マイニングの収益性が高い。

- 仮想通貨をマイニングするために侵害されたPCを使用するリスクが、現在では、他の犯罪活動にそれを使用するリスクに比べかなり低い。

- 1つの特定の仮想通貨、Moneroはそのユーザーに非常に高度なプライバシーを提供しているため、正規のデスクトップまたはラップトップPCで効率的にマイニングできる。このような特性は、ビットコインなどの他の仮想通貨には当てはまらない。

こうした疑問に答えるには、犯罪者の立場に立って、ほかにどんな方法で感染を収益化できるのかを考えることが重要です。つまり、この動向はどのような結末に向かうか、なぜこれほどまで広がりを見せているのか、セキュリティ専門家と防御側はどのようにこの増大しつつある種類の脅威を監視できるのかを考察します。

攻撃による感染をどのように収益化するか

標的型攻撃はリサーチャーやメディアから最も多くの注目を集めていますが、一方、マルウェア感染の大半は標的を定めず、無差別でさえあります。特定の標的を探す代わりに、多くの犯罪者は可能なかぎり多くのシステムを感染させ、それらの感染を現金に変えることを目的としています。犯罪に使用可能なメカニズムはつど変化してはきたものの、ここ十年ほどはこれが実情でした。

現状を理解するために、どのように現在に至ったのかに注目し、一般的なサイバー犯罪活動の進化を振り返ってみましょう。

2000年代早期に遡ると、一部の最も初期の「ボットネット運用者」が感染したコンピュータを介してスパム電子メールをリレーすることで、利益を得ていました。そのうちに、感染したシステムによる電子メールの直接のリレーを阻止するスパム対策制御機能とISPが登場し、そのビジネスは収益性が低下しました。

2000年代中盤には、犯罪者は、バンキング型トロイの木馬を使用して、オンライン バンキングWebサイトの資格情報を窃取し、その後、口座の関連付けられた資金を引き出すことで、多額の利益を得ていました。この口座乗っ取りは今日も継続されていますが、さまざまな詐欺対策と法執行活動によって、収益性が低下し、犯罪者にとってのリスクが高まっています。

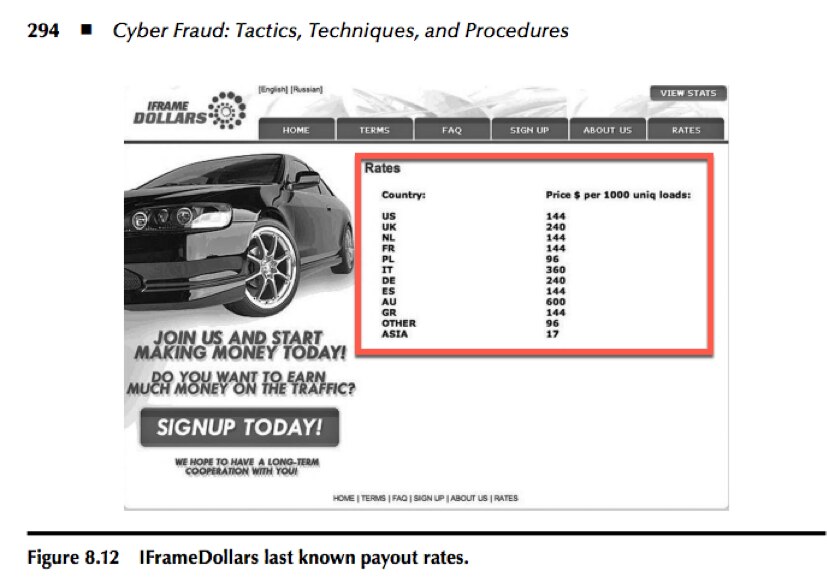

バンキング型トロイの木馬への感染の別の側面として、犯罪者は無差別にホストを感染させますが、ホストの価値はそれを所有する個人と彼らの銀行口座を「現金化」する犯罪者の能力によって大きく左右されます。図1は、2008年に私が同僚とともに書いた書籍『Cyber Fraud: Tactics, Techniques, and Procedures』からの抜粋です。IFRAME DOLLARSと呼ばれる犯罪企業が、当時、さまざまな国でコンピュータを感染させるために請求していた価格を示しています。

図1: 国別のホスト感染の価格を示す『Cyber Fraud: Tactics, Techniques, and Procedures』からの抜粋

2007年には、オーストラリアでのシステムの感染は0.60米ドルになりましたが、ポーランドでの感染はその何分の一かの0.096米ドルでした。価格の差は価値の違いを表していました。犯罪者は、ポーランドでの感染より、オーストラリアでの感染からの方が、バンキング型トロイの木馬の口座乗っ取りを介してより多額の利益を得ることができました。これには多くの要因がありましたが、犯罪者にとって、オーストラリアでの感染から現金を取得する方が、世界の他の国のシステムから取得するよりも成功率が高かったことが主な要因として挙げられます。

詐欺対策保護が進化するにつれ、犯罪者も進化しました。5年後の2013年には、ランサムウェア ビジネス モデルが登場しました。利益を生むためのこの新しい方法には、口座乗っ取りに比べ2つの大きな利点がありました。

- たまたまオンラインで金融取引を行いかつ資格情報を窃取されたユーザーが所有するシステムだけでなく、すべての感染システムを人質に取って身代金を脅し取ることができる

- 仮想通貨(主にビットコイン)を使用した支払いは銀行とやり取りする必要がなく、現金化するサイバー犯罪のリスクとコストが低減される

言い換えれば、ランサムウェア モデルは、感染の現金化において高い効率と低リスクの両方を兼ね備えていました。

2013年以降サイバー犯罪に注意を払ってきた誰もが、ランサムウェアの急増を認識しています。ランサムウェアは、世界中のシステムに感染し、ネットワーク管理者を苦しめています。バンキング型トロイの木馬で感染されたシステムの場合は、その何分の一か (おそらく、1000 分の一) のみが攻撃者に金銭を支払っていますが、ランサムウェアの場合ははるかに多くの被害者がファイルを取り戻すために金銭を支払っています。1回の口座乗っ取りで得られる金額は300米ドルの支払いを上回っていますが、この新しいビジネス モデルを採用したランサムウェアはその量とリスクの低さによって、より多額の利益を生み出しています。サイバー犯罪者は、利益を考慮し、変化を受け入れ、優れた実業家になってきました。

「バブル」に突入 – 私たちは今どこに

この2年間、特にこの半年、ビットコインなどの仮想通貨の価格は米ドルなどの不換通貨に対して急上昇しました。これは過去2年間のビットコインのグラフです。米ドルに対して2,000%~4,000%上昇しています。

図2: ビットコインの米ドルでの価格(CoinMarketCap)

ボットネット マイニング仮想通貨は新しいものではありませんし、その技法はランサムウェアに比べるとかなり利益性が低いものでした。実際、ビットコイン マイニング専用ハードウェアの利用が増加する中、多額の金銭を攻撃者にもたらすことができる通常のPCはありません。

ただし、今日の市場にはその他多くの「仮想通貨」が存在しています。攻撃者によって最も多くマイニングされた仮想通貨はMoneroと呼ばれるものです。ビットコインとは対照的にMoneroはクローズドな勘定元帳を使用し、プライベート トランザクションが可能な設計となっており、かつマイニング アルゴリズムはPCのCPU・GPUの両方で効果的にマイニングができるようになっています。下のグラフが示すように、Moneroの価格上昇は過去2年間ビットコインよりさらに速く、米ドル換算で30,000%以上上昇しました。

図3: Moneroの米ドルでの価格(CoinMarketCap)

普通のPCをMoneroのマイニングに利用した場合、執筆時点の価格で1日約0.25米ドル稼ぐことができます。この数字は小さいですが、Moneroは、マイニングを行う人がどの国にいるかも、どのネットワークを使用するかも関係ないという点に注目することが重要です。オーストラリアのコンピュータとポーランドのコンピュータは同じ速度でマイニングするのです。感染したすべてのシステムがMoneroをマイニングすると利益を生み出すリソースになり、ユーザーが感染に気付いて、マイニング プログラムを削除する可能性は、ランサムウェアに感染した場合と比べるとはるかに小さいのです。1月、私たちはMoneroマイニング活動を発見しました。この活動では、約1500万台のシステムが感染し、その多くが発展途上国のシステムでした。これらのシステムがすべて24時間感染状態にあった場合、攻撃者は300万米ドルをゆうに超える額をMoneroで稼ぐことができたことになります。

しかも、逮捕されたり有罪判決を受けるリスクは、ランサムウェアよりもはるかに小さいといえます。というのも、データを破壊するランサムウェア感染より、仮想通貨のマイニングの方が、法執行機関に通報される可能性が低いからです。

次は何?

こうした波状攻撃は、犯罪者からみた高収益・低リスクが続く限り継続するものと思われます。

防御側は、コイン マイニング マルウェアでシステムを感染させるために使用する技法がランサムウェア用の技法と同じであることに気付くことが重要です。感染は通常、悪意のあるマクロ ドキュメントを添付した電子メール、ブラウザを標的としたドライブバイ エクスプロイト キット、または脆弱なソフトウェアを実行しているサーバーへの直接攻撃で始まります。これらの攻撃を止める単一ソリューションはありませんが、その他のマルウェア感染を防ぐために使用する同じテクノロジおよびポリシーが効果的です。

ボットネット運用、バンキング型トロイの木馬、ランサムウェアおよびコイン マイニングなど、脅威の眺望は大きく変化しても、そこにはひとつ変わらないものがあります。利益の最大化・リスクの低減への指向です。これらを指針として、自身の立ち位置や、どのようにしてそこへ至ったか、また将来起こり得る事象にいかに準備をすべきかについて知ることができます。

警戒すべき3つのポイントを以下に示します。

1. Moneroなどの仮想通貨価格の急上昇はこのビジネスにさらに多くの攻撃者を引き付つける

多くのユーザーにとって、これは実際には前向きな進展かもしれません。なぜならコンピュータのリソースを横取りされることによる負の影響は、身代金を支払ったり、ランサムウェアによってバックアップからシステムを復旧することよりはるかに小さいからです。逆に、仮想通貨価格が暴落すると、利益性が低くなり、犯罪者はランサムウェアに戻っていくでしょう。

2. ファンの音に耳を澄まし、CPU使用率に注意する

多くのユーザーは、ノートパソコンのファンが高速モードになり、過剰にCPUをクーリングしている状態が続いたときに、システムがコイン マイニング マルウェアに感染していることに気付きます。企業規模ではファンの音を聞く対策は役に立ちませんが、広範なCPUパフォーマンス モニタリングの実装は、侵害されたデバイスの検出のための良い方法になります。これは、コイン マイニング「インサイダー脅威」の特定の役にも立ちます。心得違いの管理者が組織の未使用CPU時間を個人的な収入を得る方法とみなすかもしれないからです。

3. 犯罪者はこれらの攻撃目標への道を探している

ユーザーのブラウザまたは通常のホームPCを侵害することによって、犯罪者は通貨をマイニングする平均的なシステムを手にできますが、高性能システムはより多くの収入を生み出します。やがて攻撃者は、出費に見合う稼ぎを得るために高性能のデバイスを標的にし始めます。高性能GPUを搭載したゲーム用PCおよび大量のプロセッシング コアを搭載したサーバーが主要ターゲットになります。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得