This post is also available in: English (英語)

概要

2024 年 3 月 28 日、Red Hat Linux は深刻度が「緊急」で CVSS スコアが 10 の CVE-2024-3094 を発表しました。この脆弱性は、XZ Utils のバージョン 5.6.0 および 5.6.1 に影響を与えるサプライ チェーン侵害に起因するものです。XZ Utils は、主要 Linux ディストリビューションに含まれるデータ圧縮ソフトウェアです。米国サイバーセキュリティ・インフラストラクチャ安全保障局 (CISA) は、侵害されていない XZ Utils バージョン (5.6.0 より前) にダウングレードする必要があると勧告しています。

新たに公開された脆弱性には、次の CVE が割り当てられています。

| CVE 番号 | 説明 | CVSS 深刻度 |

| CVE-2024-3094 | バージョン 5.6.0 とそれ以降の xz の上流の tarball に悪意のあるコードが発見されました。一連の複雑な難読化を通じ、liblzma ビルド プロセスは、ソース コード内に存在する偽装されたテスト ファイルから、ビルド済みのオブジェクト ファイルを抽出します。その後このオブジェクト ファイルが liblzma コード内の特定関数の改変に使われます。これにより、任意のソフトウェアから利用されうる改変済みの liblzma ライブラリーが作成され、同ライブラリーとのデータのやりとりの傍受や変更ができるようになります。 | 10.0緊急 (Critical) |

パロアルトネットワークスのお客さまは、以下の方法で CVE-2024-3094 の脆弱性に対してより適切に保護され、また緩和策を実施することができます。

- Advanced WildFireなどのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール は、本稿で悪意のあるものとして説明した危殆化したバージョンと、バックドアとの関連が知られている機能の両方を検出します。

- Cortex XDR および Cortex XSIAM は多層保護のアプローチにより、エクスプロイト後のアクティビティからの保護に役立ちます。Cortex 製品をご利用のお客さまは、Host Insights モジュールを使用して、保護されたデバイスに脆弱性が存在するかどうかを検出できます。

- Prisma Cloud には特別な設定をしなくてもそのままご利用になれる検出機能が備わっており、CVE-2024-3094 を含むイメージの起動を防ぐのに役立ちます。

- Unit 42 マネージド スレット ハンティングチームは、弊社のお客さまに対する悪意のある行為の試みを監視しています。本稿末に共有した XQL クエリーは、Cortex XDR のお客さまが XZ Utils の影響を受けるバージョンを検索するさいにご利用いただけます。

- Unit 42 インシデント レスポンス チームも、侵害を受けた場合の支援や、お客さまのリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

CVE-2024-3094 の詳細

2024 年 3 月 28 日、Red Hat Linux は深刻度が「緊急」で CVSS スコアが 10 の CVE-2024-3094 を発表しました。この脆弱性は、XZ のツールおよびライブラリーの最新バージョンに影響を与えるサプライ チェーン侵害に起因するものです。XZ Utils は、主要 Linux ディストリビューションに含まれるデータ圧縮ソフトウェアです。

このライブラリーのバージョン 5.6.0 および 5.6.1 には、liblzma のビルド プロセス中に関数を変更する悪意のあるコードが含まれています。Liblzma はデータ圧縮ライブラリーです。

この悪意のあるコードにより、liblzma ライブラリーが侵害され、同ライブラリーを利用するほかのアプリケーションからのデータが変更または傍受されるおそれがあります。特定の条件下では、このコードにより、影響を受けたシステムに対する不正アクセスを許す可能性があります。

セキュリティ リサーチャーの Andres Freund 氏が、失敗した SSH ログインでの CPU 高使用率について調べていたさい、この悪意のあるコードを発見しました。CPU 使用率が高くなる原因を調査していたところ、ログイン速度が遅くなっていることにも気づき、さらに調査を進めた結果、この脆弱性を発見しました。

影響を受けるバージョンと緩和策

すべての主要な Linux ディストリビューションは、XZ Utils 5.6.0 および 5.6.1 が含まれる前にビルドされたバージョンへの切り戻しか、更新済みのリリースに移行するよう勧告しています。

特定ディストリビューションの追加の更新情報やガイダンスについては、同ディストリビューションの通知ページをご確認ください。

| ディストリビューション | 影響を受けるバージョン |

| Red Hat | Fedora Linux 40 および Fedora Rawhide |

| Debian | 影響を受けることが確認されている Debian の安定版はありません。

侵害されたパッケージは Debian のテスト版、不安定版、 実験的ディストリビューションで、そのバージョンは 2024 年 2 月 1 日にアップロードされた 5.5.1alpha-0.1 から 5.6.1-1 まで (5.6.1-1 を含む) です。 |

| Kali | この脆弱性の影響は、3 月 26 日から 29 日にかけて Kali に影響を及ぼしました。3 月 26 日またはそれ以降に Kali のインストールを更新した場合は、この問題に対処するために最新の更新をただちに適用することが重要です。3 月 26 日 (同日含む) から 3 月 29 日(同日含む) に Kali インストールを更新していなければ、このバックドア脆弱性による影響は受けません。 |

| OpenSUSE | 2024 年 3 月 7 日から 3 月 28 日まで公開されていた OpenSUSE Tumbleweed と OpenSUSE Micro OS が影響を受けます。 |

| Alpine | 5.6.1-r2 より前の 5.6 系のバージョンが影響を受けます。 |

| Arch |

|

これに加えて、HomeBrew パッケージ マネージャーが 5.4.6 へのダウングレードを強制しています。彼らは Homebrew のビルドが侵害されたとは考えていませんが、予防策としてこの措置を講じています。

Amazon は、Amazon Linux の顧客はこの問題の影響を受けず、とくにアクションは必要ないと述べています。

結論

Unit 42 は引き続き状況を監視し、さらなる情報が入手可能になり次第この投稿を更新します。

Unit 42 マネージド スレット ハンティング チームによるクエリー

Unit 42 マネージド スレット ハンティング チームは、Cortex XDR と XQL クエリー (下記) を使い、弊社のお客さまがご利用になっている関連 Linux ディストリビューション全体について試みられた、悪意のある行為を継続的にトラッキングしています。Cortex XDR をご利用のお客さまも、以下の XQL クエリーを利用して、影響を受けるバージョンの XZ Utils を検索できます。

|

1 2 3 4 |

// 以下のクエリーは XZ Utils のバージョン 5.6.0 または 5.6.1 を検索します。これには Host Insights モジュールが必要です。 config case_sensitive = false | preset = host_inventory_applications | filter (application_name contains "XZ-UTILS" AND version = "5.6.0") OR (application_name contains "XZ-UTILS" AND version = "5.6.1") |

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

// 以下のクエリーは XZ Utils のバージョン 5.6.0 または 5.6.1 を実行しているホストのうち、外部の IP アドレスからインバウンドの SSH 接続を受け付けたものの特定を目的としています。これには Host Insights モジュールが必要です。 config case_sensitive = false | preset = host_inventory_applications | filter (application_name contains "xz-util" AND version = "5.6.0") OR (application_name contains "xz-util" AND version = "5.6.1") | fields endpoint_name, application_name, version | join type = left ( dataset = xdr_data | filter agent_os_type = ENUM.AGENT_OS_LINUX | filter event_type = ENUM.NETWORK | filter actor_process_image_name in ("ssh", "sshd") | filter action_remote_ip != null | alter Ip_Address = action_remote_ip | alter IP_Address_Private = if (incidr(Ip_Address, "10.0.0.0/8") = true, "TRUE", if (incidr(Ip_Address, "127.0.0.0/8") = true, "TRUE", if (incidr(Ip_Address, "169.254.0.0/16") = true, "TRUE", if (incidr(Ip_Address, "172.16.0.0/12") = true, "TRUE", if (incidr(Ip_Address, "192.168.0.0/16") = true, "TRUE", if (incidr6(Ip_Address, "fe80::/64") = true, "TRUE", if (incidr6(Ip_Address, "::/128") = true, "TRUE", if (incidr6(Ip_Address, "::1/128") = true, "TRUE", if (incidr6(Ip_Address, "fc00::/7") = true, "TRUE", "FALSE"))))))))) | filter (IP_Address_Private != "TRUE") | fields agent_hostname, actor_process_image_name, Ip_Address ) as ssh_network ssh_network.agent_hostname = endpoint_name |dedup endpoint_name |

XZ Utiles の脆弱性に対するパロアルトネットワークス製品による保護

現在知られている情報によると、パロアルトネットワークスの製品とクラウド サービスには、影響を受ける XZ ソフトウェア パッケージは含まれておらず、これらの問題の影響を受けません。詳細については私たちの速報を参照してください。

パロアルトネットワークスのお客さまには、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Advanced WildFire

Advanced WildFireなどのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール は、本稿で悪意のあるものとして説明した危殆化したバージョンと、バックドアとの関連が知られている機能の両方を検出します。

Cortex XDR / XSIAM

Cortex XDR および Cortex XSIAM エージェントは多層保護のアプローチにより、エクスプロイト後のアクティビティからの保護に役立ちます。Cortex 製品をご利用のお客さまは、Host Insights モジュールを使用して、保護されたデバイスに脆弱性が存在するかどうかを検出できます。

Cortex XDR をご利用のお客さまは、XDR のコンソールから集中的にこの問題に対して脆弱なソフトウェアの検索とアップグレードを行えます。私たちの InfoSec SOC チームは、エンドポイント上の XZ の脆弱なバージョンを見つけるさい、次の XQL クエリーを使用しました。

|

1 2 3 4 5 |

dataset = xdr_data |alter CMD = arrayindex(regextract(action_file_path, "(.*\/xz\/5.6[.1|.0]+)"),0) |filter CMD != null |fields action_file_path,actor_effective_username, CMD, agent_hostname, action_username, causality_actor_effective_username |dedup agent_hostname,CMD,actor_effective_username |

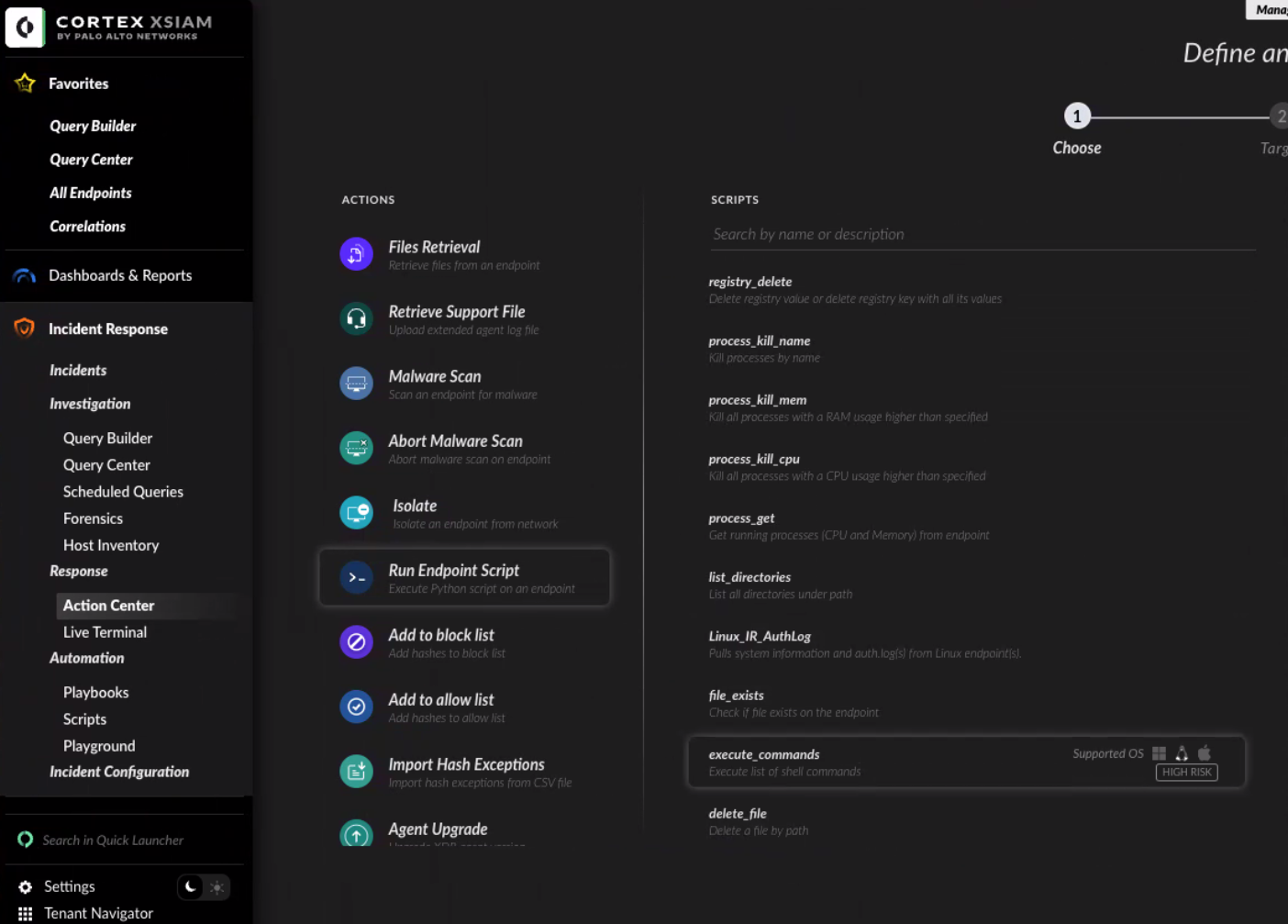

この結果を確認して、更新が必要なソフトウェアのインストールが特定された場合は、特定のソフトウェア パッケージに対するエンドポイント スクリプトを実行できます。たとえば、Mac のリストにある脆弱な HomeBrew インストールを最新バージョン (ダウングレードされた安全なバージョンの XZ を使用) に更新するには、エンドポイント上で XDR 経由で次のコマンドを実行できます。

これを行うには、メニューから次のように実行します。[Incident Response (インシデント対応)] → [Action Center (アクション センター)] → [Run Endpoint Script (エンドポイント スクリプトの実行)] → [Execute Commands (コマンドの実行)]

|

1 |

/usr/bin/sudo -u $( echo "show State:/Users/ConsoleUser" | /usr/sbin/scutil | /usr/bin/awk '/Name :/ && !/loginwindow/ { print $3 }' ) /usr/local/bin/brew upgrade xz |

Prisma Cloud

Prisma Cloud には特別な設定をしなくてもそのままご利用になれる検出機能が備わっており、CVE-2024-3094 を含むイメージの起動を防ぐのに役立ちます。Prisma Cloud のエージェントレス アプローチにより、弊社のお客さまは、コード リポジトリーからクラウドまでの包括的なライフサイクルを俯瞰できるようになります。さらに、脆弱なホストや権限の高いアクセス、インターネットへの潜在的エクスポージャー (露出) を特定可能な、簡素化されたフィルター オプションもご利用になれます。また、Defender コンポーネントまたはパイプライン統合により、リアルタイムの洞察と保護機能が提供され、当該 CVE を含むイメージの起動防止や、異常な振る舞いの検出と防止が可能になります。弊社のリサーチャーは、Dockerfile のコミット、CI/CD パイプラインのトリガーによる Docker イメージのビルド・デプロイにより、同 CVE と関連して本機能を検証済みです。

追加リソース

- Find and Fix XZ Utils in Just a Few Clicks – パロアルトネットワークス Prisma Cloud ブログ

- Reported Supply Chain Compromise Affecting XZ Utils Data Compression Library, CVE-2024-3094 – Cybersecurity and Infrastructure Security Agency (CISA)

- NVD - CVE-2024-3094 – NIST

- Brew install xz installs the outdated version 5.4.6 instead of 5.6.1 – Homebrew, Discussion #5243 on GitHub

- Urgent security alert for Fedora Linux 40 and Fedora Rawhide users — Red Hat

- Debian Security Advisory DSA-5649: 1xz-utils security update – Debian

- Kali Linux: "As of the information we have …" – infosec.exchange on Mastodon

- OpenSUSE - Open Build Service Request 1163302 – Open Build Service

- CVE-2024-3094 – Alpine Security Tracker

- News: The xz package has been backdoored – Arch Linux

2024-04-01 10:30 JST 英語版更新日 2024-03-31 09:30 PDT の内容を反映し、追加の XQL クエリーを追記し、Cortex XDR による保護情報を追記

2024-04-02 09:45 JST 英語版更新日 2024-03-31 07:15 PDT の内容を反映し、Host Insights に関する情報を追記。

2024-04-02 09:45 JST 英語版更新日 2024-04-01 08:15 PDT の内容を反映し、Advanced WildFire による保護情報を追記。

2024-04-03 08:30 JST 英語版更新日 2024-04-02 10:00 PDT の内容を反映し、パロアルトネットワークスの製品とクラウド サービスに影響を受ける XZ ソフトウェア パッケージは含まれていないという件についての Palo Alto Networks Product Security Assurance チームの評価へのリンクを追加。

2024-04-10 09:30 JST 英語版更新日 2024-04-03 13:45 PDT の内容を反映し、エンドポイント上での Cortex XDR 製品による保護情報を追記。

2024-04-12 09:35 JST 英語版更新日 2024-04-11 12:45 PDT の内容を反映し「追加リソース」セクションに追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得