This post is also available in: English (英語)

概要

Unit 42のリサーチャーが、高性能なスパムボットが攻撃の有効性を高めるためにレピュテーション ブラックリスト サービス API を悪用しているのを発見しました。

このスパムボットはホストに感染したらすぐに送信するのではなく、自らブラックリストをチェックして有効かどうか確認し、電子メールが配信されていない場合はシャットダウンする仕組みを使っていました。このボットは通常、Andromedaマルウェアによってダウンロードされ、製薬業界へスパムを配信し、さらにメインのAndromedaボットを拡散していることが観察されています。また、地理的にはイタリアで多く見つかっていますが、作成者が特定の地域ではなく、グローバルレベルで網羅しようとしている様子が見受けられます。

Microsoftは、このマルウェア ファミリをSarvdapと呼んでいますが、出現がどちらかというと一般的に見える点に注意する必要があります。弊社では、このマルウェアのその他の正式名称を特定していないため、このファミリを引き続きSarvdapと呼びます。

マルウェア

マルウェアは、関数名と文字列のハードコード化されたアドレスを使用しますが、適切に実行するために、0x20010000にあるモジュールのベースに依存しています。これに当てはまらない場合、マルウェアは関数アドレスまたは文字列参照を解決できず、機能しません。初期実行時に、マルウェアは自身のコピーを%windir%フォルダーにドロップし、新しいsvchost.exeプロセスを実行して、メモリを割り当てることで自身を初期化し、メインのボット コードをこのプロセスに挿入して、分析を回避するためにデバッガを確認し、ミューテックス“Start_Main_JSM_complete”を作成します。

この段階が終了すると、マルウェアはwww.microsoft.comへの接続テストを行います。この接続チェックに合格すると、マルウェアは、ホスト IP のレピュテーション ステータスを判別するために複数のブラックリスト フィードの列挙に進みます。マルウェアが、それが終了を招いたブラックリスト化されたホスト上ではないと判断した場合は、TCPポート2352を介してハードコード化されたコマンド アンド コントロール(C2) サーバにビーコンを送信します。この交換の詳細は、以下の付録に記載されています。

C2がオンラインで、ホストがRBLチェックに合格した場合のみ、マルウェアは設定ファイルのダウンロードと読み取りを待機し、この情報を使用して多数のデータ構造にフィールドを埋め込みます。分析時には設定を提供するサーバがオフラインだったため、私たちは提供/予期された実際の設定ファイルを取得できませんでした。正確さを維持するために、設定に何が含まれていたかについては現時点で推測しません。これは、このマルウェアのもっとも興味深い機能がまだオリジナルのコードの中に存在するからです。

RBLチェック機能

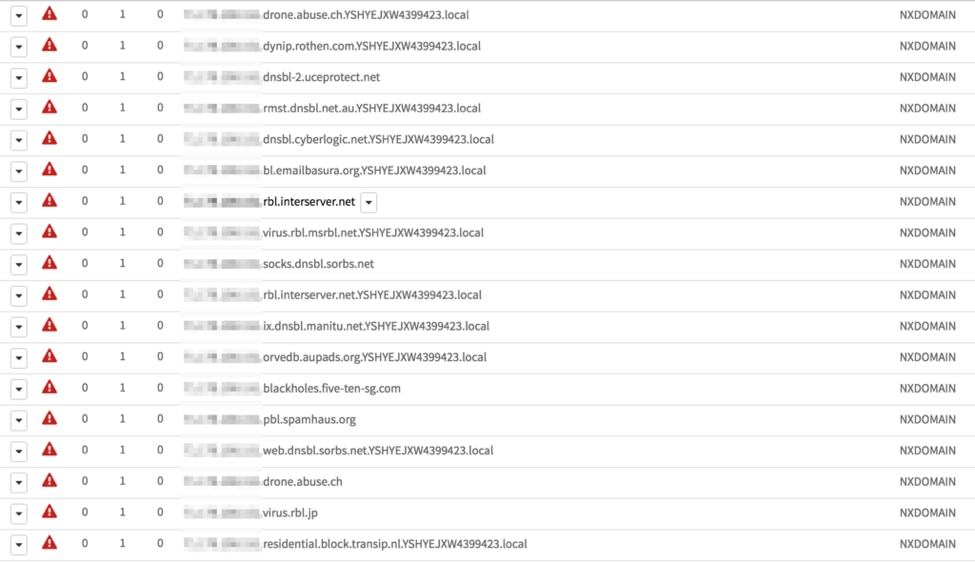

このマルウェアが興味深いのは、一般的に知られているブラックリスト サーバのハードコード化されたリストが含まれている点です。これらのサーバは、感染したホストをチェックし、この感染が有効かどうか、提供されたブラックリストに含まれていないかどうかを判断するために使用されています。ブラックリストは世界中から包括的に収集され、作成者が特定の地域ではなく、グローバルレベルで網羅しようとしていることを示しています。

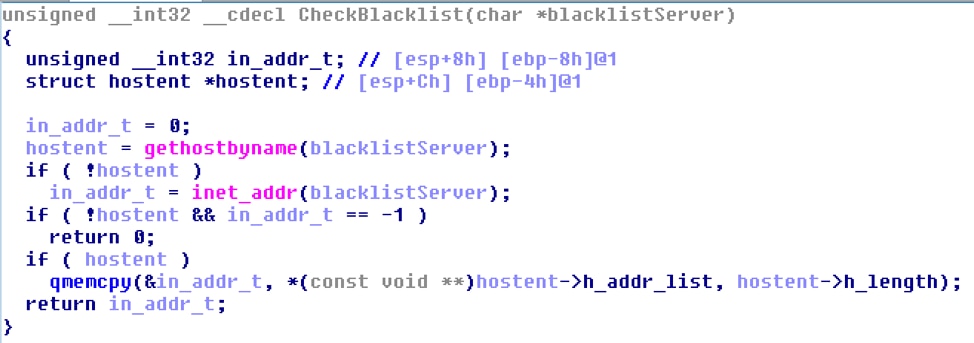

このチェックのセマンティクスは、オンラインで見つかったコード スニペットに似ています。この関数の擬似コードを以下に示します。

ブラックリストURLごとにGetHostByName()関数を呼び出し、IPがブラックリストに含まれているかどうかを確認して、IPアドレスがDNSブラックリストに含まれている場合は、IPアドレスではなくそのホスト名(IP+ブラックリストアドレス)を返します。

IPがブラックリストに含まれていない場合、マルウェアは、S5R: %u: OK (%u引数は、チェックしている現在のブラックリスト サーバ)をサーバに送信します。

このマルウェアは、ブラックリスト化されたホスト上にいると判断した場合はプロセスを終了します。

結論

フィッシング電子メールは、いまだに企業、政府、ホーム ユーザーにとって広く知られている脅威です。大規模なスパム中心のボットネットが、侵害されたホストから、1日に数十万通のメッセージを大量生産し続けています。Sarvdapの興味深いところは、レピュテーション ブラックリストを活用して全体的なスパム配信を増やそうとしている点です。

Palo Alto Networksのお客様は、脅威防御とWildFireを通じてこのファミリから保護されています。さらに、AutoFocusのお客様はSarvdapタグを介してこのマルウェアを追跡できます。

付録: Phone Homeの交換の例

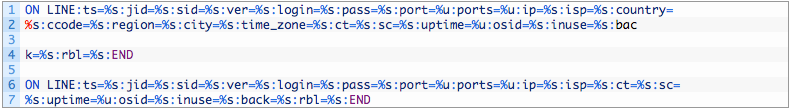

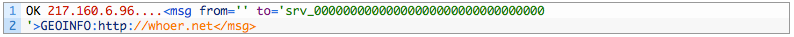

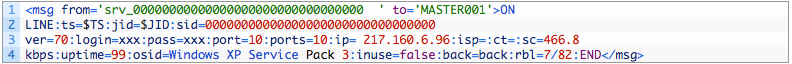

以下は、Sarvdapに感染したホストとの交換の例です。ホスト ID (srv_00000000000000000000000000000000)は感染したホストによって変わる点に注意してください。

初期ビーコン:

C2の応答:

ホストの応答:

ホストの応答メッセージの“rbl”フィールドは、ブラックリストにヒットした合計数をレポートするために表示される点に注意してください。

IoC

分析に使用したサンプル:

117172d6c59957be3c7a3c60cc0978ae430e3c15cb2e863cc5227b5fd0058ded

C2サーバ

dop.premiocastelloacaja[.]com

k1.clanupstairs[.]com

mall.giorgioinvernizzi[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得