This post is also available in: English (英語)

キーロガーが増えれば問題も増える

今年Unit 42はキーロガー活動の復活を目撃してきており、普及度の高い4つのファミリのどれかについてリサーチ ブログが毎週新たに出ているような様相を呈していますが、そのファミリとはKeyBase、iSpy、HawkEyeまたはPredatorPainのことです。通常、こうしたブログでは脅威の技術的な機能について掘り下げて調べ、ファミリ間の関係について検討し、ファミリがこのツールに関する所有者やブランド化を通して相互間でどのように進化したのかについて説明します。しかしこのブログではすでに検討したことを同じ調子で取り上げるのではなく、焦点をこのキーロガー脅威の背後にいる攻撃者に移し、その特定を目的とする実践的な技法についてご紹介します。

どんな価値のものであれ、キーロガーはデータを攻撃者に転送しなければなりません。そうするための既知の方法としてHTTP、SMTPおよびFTPの3つがあります。HTTPによる転送では、通常、盗み出したデータを含んだボディを伴うシンプルなPOSTリクエストが関係しています。これに対しSMTPとFTPというプロトコルでは、侵害を受けたシステムからデータを転送する前にサービスにログインするための認証が必要になるのがおおかたです。これは大いに役立つデータ ポイントを提示しています。というのも、4大キーロガー ファミリがいずれもそのバイナリ内部に認証資格情報を埋め込んでいたからです。この情報があればアナリストは解析対象の各サンプルに関してリモート サーバのアドレス、ユーザー名およびパスワードを得ることができます。このこととネット上で発見されているキーロガーの増加をつなぎ合わせてみると、私たちは関連付けに使うことができる極めて大きなデータ セットを手にしていることが分かります。

Palo Alto Networks AutoFocusを使うことで、私はHawkEyeおよびiSpyの500個の最新サンプルを迅速に識別することができました。これらのサンプルは動的解析中にFTPまたはSMTPいずれかによる活動を見せてくれました。サンプルおよびサンプル個々のネットワーク活動をダウンロードした後、私はFTPおよびSMTPの活動をすべて完全に構文解析してMaltego用にデータ セットを構築することに成功しました。それでは、この埋め込み式の認証資格情報を使い、私たちのリサーチを通じて、パターンを解明し攻撃者の識別が可能なデータを発見してみましょう。

相関関係に取り掛かる前に、データに関する一般的な統計情報の一部を紹介しておきます。

- 207個のFTP接続が、期限の切れていない認証資格情報と共に捕捉されました。例えば、マルウェアがFTPサーバへのログインに成功して私たちのテスト用仮想マシンからデータをアップローしました

- 53個のSMTP接続が、期限の切れていない認証資格情報を使って確立しました

- 37個の一意的なドロップ先が、盗まれたデータに関して特定されました

- 96個の一意的なアカウントが、そうしたドロップ用サイトへのログインに使用されました

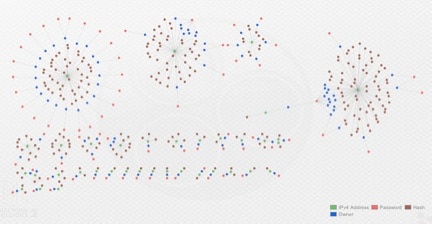

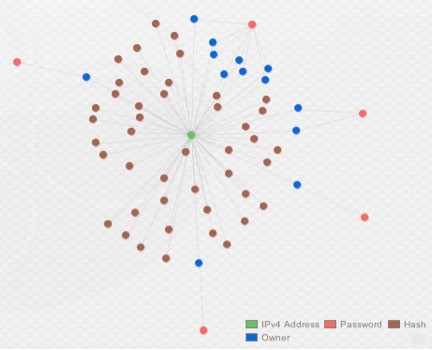

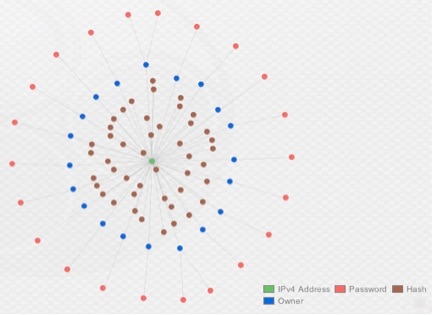

PCAPからデータを全て収集してMaltegoにロードしてみると、複数の有機的なクラスターが上の方にずらりと並んでいる様子が目立ちます。これらのクラスターを話題に考察していきます。

攻撃者01 (“Kramer”)

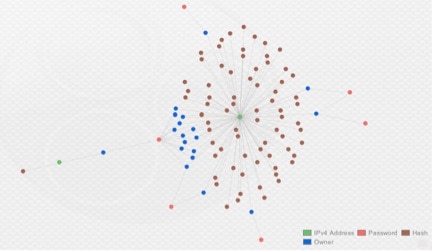

右から左に見ていくと、最初のクラスターはIPアドレス108.179.196[.]24と通信しているサンプルへの著しい集中を示しています。このFTPドロップ用サイトは私たちのサンプル セット全般にわたって最も多く利用されたものであり、71個の一意的なサンプルおよび18個の一意的なFTPアカウントがデータのドロップに使われていました。

少し近寄ってみるとグラフ左側にアカウントの小さなクラスターがありますが、これはさらに調査を進める必要があります。

1台のFTPサーバにドロップされているすべての盗まれたデータが1つの固定の関係インジケータですが、さらに強化されていたことは、14のユーザー名がすべて同一のパスワード“joinkrama2”を使用していた点です。実際のアカウントを見ると、ユーザー名は電子メール アドレスのように形式化され、いくつかのアドレスのローカル部分はドメイン間で共有されていることがわかります。以下のリストでは、ユーザー名において、ドメイン間で共有されているこれらのローカル部分を強調しています。ドメインそのものが省略されています。

- chekube@her

- chima@min

- daniel@her

- daniel@oma

- dubem@sam

- golden@sam

- okumen@oma

- oni@pea

- oni@sas

- udobata@sam

- victor@sam

- wizzy@pea

- wizzy@sas

この相関は、これらのアカウントの背後にいる攻撃者が同一であるという強力な証拠を提供します。また、一意のパスワードから、最初の画像の下部にぶら下がっている別のアカウントをピボット検索することもできます。それらは、上記のローカル“dubem”とローカル名を共有しています。対象のサンプルは、キーロガーしたデータを68.171.217[.]250にある個別のサーバにダンピングしていることもわかりました。最後に、上記リストの“oni”アカウントの1つがパスワード“pereyikelamo2”を使用しており、同じドメイン“atus@sas”を使用しているもう1つのアカウントと関係していたことも判明しました。

次のこれらのリンクによって、ゆっくりだが、この攻撃者が利用したインフラストラクチャの一部の解明に着手し、それらを示す複数のインジケータを収集することができます。

攻撃者01 “Kramer”の上位のインジケータ:

- 108.179.196[.]24

- 68.171.217[.]250

- Chimaeze12

- LAURINA12

- chimaeze12

- joinkrama2

- pereyikelamo2

- pokerdick123

- dubem

- oni

- wizzy

- atus

- uzochi

攻撃者02(“OpSec”)

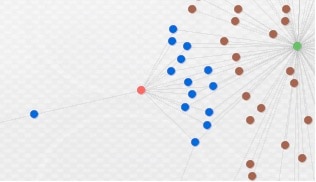

さらに私たちが目にした次のクラスターは、前出の攻撃者と同様に1台のサーバを使用し、ユーザー名は電子メール アドレスの形式にしています。

上の画像が示すとおり、1つのドメインnayyabgroup[.]comのみが使用され、各アカウントは一意のパスワードを使用しています。この特定の攻撃者の場合、FTPパスワードの複雑性がリンクを示す良いインジケータとなりました。それは、この分析でキャプチャした大半の埋め込み式資格情報を通じてみたものとは逸脱しています。

- P!{Xwn{eEV$T

- ?G34p}b);w

- k*wsOH*P]!up

- C7,5#dg4X1b?

- QsvGK8H9XGJ8

- 0gZ3I%dmpXi5

パスワードは、ツールによって自動生成され、総あたり試行や不正アクセスから正常に保護されているように見えます。一見、攻撃者のパスワード ポリシーは強力ですが、この攻撃者は、資格情報がプレーンテキスト転送メカニズムを採用しているマルウェアに埋め込まれているという事実を度外視したようです。

この攻撃者の特性を示す最終的なインジケータは、ローカル名“sirvor”に続けて3つの数字、たとえば、“sirvor123”を使用している点です。これには、FTPサーバを使用する11のサンプル中、4種類の亜種があります。

攻撃者02 “Opsec”の上位のインジケータ:

- 243.113[.]211

- sirvor

- nayyabgroup[.]com

- P!{Xwn{eEV$T

- ?G34p}b);w

- k*wsOH*P]!up

- C7,5#dg4X1b?

- QsvGK8H9XGJ8

- 0gZ3I%dmpXi5

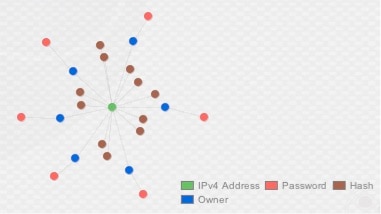

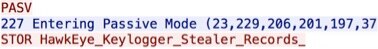

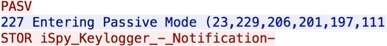

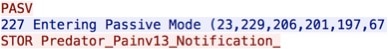

攻撃者03 (“LogAllTheThings”)

3番目のクラスターでも、攻撃者はデータをドロップするために1台のFTPサーバを使用しています。ただし、このクラスターの1つの独特な特性は、攻撃者が、データをFTPサーバにダンプするために、46のサンプルの中で3つの異なるキー ロガー、つまり、HawkEye、iSpy (Galaxy Botkillerと組み合わせて)、PredatorPainwpを使用している点です。

各ファミリは、それぞれ独自の機能を持ち、さらに重要なことに、検出を回避するために自身をモーフィングする方法が異なっています。攻撃者によって複数タイプのキーロガーが使用されていても驚くには当たりません。攻撃者は、常に防御者より先んじるために、絶えずツールを更新し変更する必要があります。

このクラスターの右上では、8種類のアカウントがすべて共通のパスワード“pentium12345”を共有していることがわかります。

一意のパスワードはほとんどありませんでしたが、この攻撃者に識別された認証情報のすべてが数値サフィックス“12345”、“1234”、“123”または“@@123123”のいずれかを使用していました。同様に、ユーザー名はここでも電子メールアドレスの形式になっていて、ドメイン部分はすべて“@bigcountrywater[.]com”としてリストされていました。また、合計13のアカウントのうち7つがローカル部分のどこかに“office”を使用していました。これらすべてを結び付けると、この攻撃者を識別する強力なインジケータになります。

攻撃者03“LogAllTheThings”の上位のインジケータ:

- 229.206[.]201

- pentium12345

- bigcountrywater[.]com

- @@123123

攻撃者04(“MailMan”)

左上の最後のクラスターは、“web.arch[.]ai”の電子メールサーバへの純粋なSMTPトラフィックで、HawkEyeログデータの転送に使用されていました。

上図から明らかなように、ほぼすべてのアカウントが一意のユーザー名およびパスワードを持っていました。特定されたアカウントの大部分で、パスワードは、ユーザー名(電子メール形式)の一部を取り、その後ろに5つの数字(たいてい“12345”または“54321”)を付けた構成でした。たとえば、ユーザー名が“username@email.com”の場合、パスワードは“user54321”になることがあり、特定した45個のサンプルで一貫したインジケータになっていました。

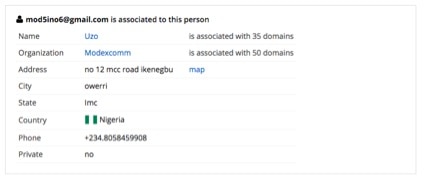

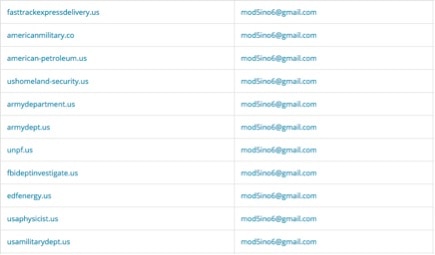

また、この電子メールサーバにデータを送信していた、特定済みの20の一意のアカウントのうち、この分析中にユーザー名フィールドで観察されたドメインは、“shamaraholdinq[.]com”と“pmtlogisticsinc.co[.]uk”の2つのみでした。これらのドメインをクイックWHOIS検索すると、ナイジェリアを拠点とする同じ登録者とともにその他多数の登録済みドメインが示されます。これらのドメインはさらなるピボット検索および分析に使用できます。

これらのドメインを観察すると、この攻撃者が行うフィッシング活動のタイプを推測できます。

攻撃者04“MailMan”の上位のインジケータ:

- web.arch[.]ai

- shamaraholdinq[.]com

- pmtlogisticsinc.co[.]uk

- Nelson12345

- abacom12345

- abuchi12345

- abuchi54321

- alfred54321

- bethel54321

- bro54321

- compu54321

- ebuka12345

- humble12345

- immortal12345

- kaycelaz5

- kelechi12345

- kunde54321

- miraclebaby16

- obi12345

- opera54321

- philip54321

- shoki54321

- spencer098765

- sular54321

- sular@54321

結論

キーロガー活動の壮大な計画において、これは小さなサンプルセットでした。しかしながら、規模を拡大して埋め込み式資格情報を使用すると、攻撃者の行動およびインフラストラクチャの理解を深めるために利用できるということを強調するのに十分なものでした。これは実用的なテクニックであり、キーロガーを積極的に利用して、侵害したシステムからデータを盗む少なくとも4人の異なる攻撃者を素早く特定できました。

次のことは明らかですが、はっきりと述べるに値します。キーロガーはあらゆる場所に進出するわけではありません。間違いなくその他すべてのタイプのマルウェアと同様に進化を続けるだけです。この進化が続き、組織の防御に追われると、いつか私たちはさまざまなマルウェアファミリ間の些細な詳細の分析で道に迷うことになるかもしれません。したがって、ときどき視点を変えて目の前の状況をよりマクロ的に見る必要があります。

これらの脅威には常に人間の要素があります。このブログ全体およびその他多数のブログから明らかなように、これらの脅威の背後にいる人は、組織が陥るのと同じ問題、つまりぜい弱な運用上のセキュリティのえじきになり得るのです。

パロアルトネットワークスのお客様は、WildFire AVシグニチャによってこれらさまざまな脅威から保護されます。AutoFocusのお客様は、以下のタグを使用してこれらの脅威をさらに調査できます。

AutoFocusタグ – iSpy Software

AutoFocusタグ – PredatorPain/HawkEye

AutoFocusタグ – KeyBase

以下は、説明したサンプルセットのその他のインジケータです。これにはマルウェアで観察された上記のインジケータも含まれています。これらのインジケータは善悪を判断する上で十分ではないかもしれませんが、複数のインジケータを組み合わせることによって実用的な情報を得られる可能性があることに注意してください。資格情報のペアの潜在的な悪用を避けるために、アカウント名は含まれていません。

IP/ドメイン:

- 107.180.44[.]128

- 107.180.57[.]26

- 108.179.196[.]24

- 109.234.36[.]216

- 134.255.221[.]14

- 136.243.113[.]211

- 142.54.182[.]66

- 144.76.222[.]41

- 176.9.193[.]213

- 185.26.122[.]38

- 185.28.20[.]80

- 188.40.207[.]191

- 192.138.189[.]30

- 192.185.143[.]215

- 198.58.93[.]56

- 204.236.238[.]164

- 208.86.156[.]40

- 217.149.52[.]111

- 23.229.206[.]201

- 31.170.165[.]170

- 31.177.95[.]21

- 5.153.10[.]228

- 50.87.151[.]103

- 54.228.213[.]93

- 64.20.39[.]210

- 66.7.201[.]36

- 68.171.217[.]250

- 69.27.174[.]4

- 69.30.206[.]114

- 75.101.155[.]12

- 81.95.158[.]149

- 93.189.45[.]35

- dallas125.mysitehosted[.]com

- md-in-15.webhostbox[.]net

- s2.dedicatedpanel[.]net

- web.arch[.]ai

- shamaraholdinq[.]com

- pmtlogisticsinc.co[.]uk

- adaata[.]com

- affilor[.]org

- al-nebaa[.]net

- alexendriaairlines[.]com

- american-petroleum[.]us

- americanmilitary[.]co

- armydepartment[.]us

- armydept[.]us

- atozcourierservices[.]com

- aviatoncapital[.]com

- ciafleasinq[.]com

- conoilng[.]com

- defencecourierservice[.]com

- defensecourierdelivery[.]org

- defensecourierservice[.]com

- duluxsecuritiesinc[.]com

- edfenergy[.]us

- fasttrackexpressdelivery[.]us

- fbideptinvestigate[.]us

- fcmbservices[.]com

- felixairvvays[.]com

- fifaregionalprojects[.]org

- firstrepublicbkc[.]org

- g-t-b-online[.]com

- gaffrey-kroese[.]com

- gcb-gh[.]com

- gcb-gh[.]net

- gcb-ghana[.]com

- gcb-info[.]com

- gh-consultant[.]com

- ghobashco[.]com

- horizons-us[.]com

- hsbc-onlineservices[.]com

- information-ny[.]com

- investigateinterpol[.]net

- librarytech[.]net

- maincentralbnk[.]com

- memconpjo[.]com

- nawesservices[.]com

- nicemachs[.]com

- nigeria-custom[.]com

- otizjo[.]com

- pacificliife[.]com

- pannoceanic[.]com

- petronas-malaysia[.]com

- qirnemhemrinco[.]com

- qtps-inc[.]com

- satanderonlineservices[.]com

- sonozcape[.]net

- standardbnkforex-za[.]com

- techenica[.]com

- tsa-bwi[.]com

- ubacare[.]com

- unfraudunit[.]com

- unpf[.]us

- usamilitarydept[.]us

- usaphysicist[.]us

- ushomeland-security[.]us

- zs-dds[.]com

パスワード:

- 0Withgod1

- 0gZ3I%dmpXi5

- 238Wmi9cnJ

- 4Z*~uigF{mKD

- 92z7nyy6CU

- A.?G34p}b);w

- ADmin7455&

- ATIba2001!

- C7,5#dg4X1b?

- Chimaeze12

- Confirmed1

- F:SBrjW1

- General123#

- H;cLNBkHKO&g

- Kunde54321

- LAURINA12

- Nelson12345

- P!{Xwn{eEV$T

- Pwd123456@@123

- QsvGK8H9XGJ8

- Team2318@

- Unbekannt88_$(98)

- Waly1981

- ZzZ_#C0FA)^#

- ^al3M@1cr.eW

- a4def60f

- abacom12345

- abuchi12345

- abuchi54321

- accounts1961

- alfred54321

- bathram0123

- bethel54321

- bro54321

- chibueze54321

- chimaeze12

- codin1234

- compu54321

- dogood11

- duracellgrief

- ebuka12345

- humble12345

- immortal12345

- joinkrama2

- js123!

- k*wsOH*P]!up

- kaluojuotta1234

- kaycelaz5

- kelechi12345

- kunde54321

- loco1234

- miraclebaby16

- nathaniel

- nathaniel45

- nde10wp10

- nineslips09

- obi12345

- odichigo54321

- opera54321

- owerrisouth

- pentium12345

- pereyikelamo2

- philip54321

- pokerdick123

- pwd12345

- shoki54321

- spencer098765

- sular54321

- sular@54321

- team2318

- victory45

- wp@@123123

- xpen2000

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得