This post is also available in: English (英語)

概要

2019年も、ビジネスメール侵害(BEC)は弊社のお客様が直面した「最も収益性が高く、最も目立つ脅威」のランキングを維持しました。米国連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)は最近年次報告書を発表しましたが 、同報告書によれば2019年を通じ、BECに起因する損害額は19億7,700万ドルにのぼり、同時期に発生したロマンス詐欺、個人情報窃取、クレジットカード詐欺、フィッシング、ランサムウェア関連の全被害額がかすんで見えるほどでした。

FBIは全50州、177か国で報告された事例を受け、2019年9月にプレスリリースを発行、直近3年間でBECによる損害額が全世界で260億米ドルを超えたと発表しました。言い方を変えれば、この脅威に関連して報告された既知の損害額は、WannaCry (推定40億ドル)と NotPetya (推定100億ドル)をあわせた推定損害額を超えることになります。

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42のリサーチャーは、脅威の深刻さやお客様への影響の大きさに鑑み、ナイジェリア人アクターのサイバー犯罪の関連調査を中心とする継続的な調査を行っています。 これは同地域に端を発するBEC攻撃が圧倒的多数を占めていること、その数が膨大であることが理由です。SilverTerrierという名前が付けられたアクターたちは総数8万1,300件以上にもおよぶマルウェア サンプルを生成し、それらは210万件の攻撃に関連していました。 2014年に商用マルウェアを試験的に使いはじめた数人のささやかな個人グループから大きく成長し、最近のグローバルデータからは、今日私たちが追跡しているこの脅威攻撃グループが、480名を超えるさまざまなアクターやグループを含んでいることがわかっています。

また、同年の日本への攻撃についていえば、1,463のサンプル、2万7568件の攻撃があったことが判明しています。

2014年から2019年の5年間で、SilverTerrierに所属するアクターたちは初心者から成熟したサイバー犯罪者へと進化をとげてきました。

最新の調査結果によると、2019年のプロフェッショナル/法務サービス業界に対するBEC攻撃には1,163%の増加が見られました。根本原因は不明なものの、この業界におけるBEC攻撃の急上昇はSilverTerrierアクターたちの間で標的の選定方法が大きく変わったことを示唆しています。

6月に記録された24万5,637件のBEC攻撃をピークに、2019年は月平均で9万2,739件のBEC攻撃が記録されました。この件数は、2018年との比較で172%増となります。これらBEC攻撃の97.8%は、標的ネットワークへの到達に電子メールプロトコルを利用していました。ネットワーク侵入後の組織への攻撃に最も頻用されたツールは、情報窃取用マルウェア(インフォスティーラー)とリモート管理ツール(RAT)でした。

本レポートでは、SilverTerrierの攻撃に見られる傾向を特定し、ネットワーク防御側に洗練された攻撃者像を提示していきます。また、ナイジェリア人商用マルウェア開発者の登場による影響に光を当て、パロアルトネットワークスが同脅威に対応するために社内・社外で行っている活動の概要について説明します。

攻撃

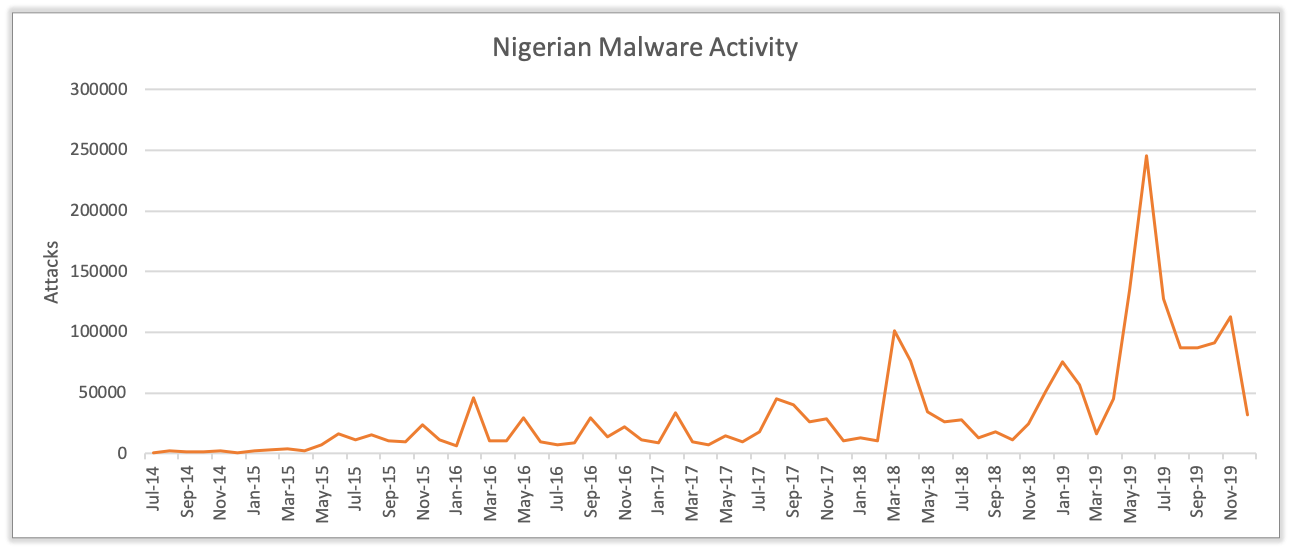

2018年は月平均で3万4,039回、弊社の顧客ベースに対する攻撃が記録されました。2019年の1年でこの数値は2倍以上に膨れ上がり、月間攻撃ペースは5万件、10万件、最終的に20万件というしきい値を突破しました。2019年6月の攻撃ピークは24万5,637件で、最終的には月平均9万2,739回の攻撃が確認されました。これは、2018年から172%の増加となります。私たちはこの増加は世界的に見られる傾向を反映しているものと評価していますが、ここであげた数値には弊社顧客ベースへの攻撃件数のみが反映されているため、SilverTerrierが実際に仕掛けたグローバルな攻撃総数はこれよりはるかに多いと推測されます。

図1. 2014年7月から2019年12月までのナイジェリア発のマルウェア活動

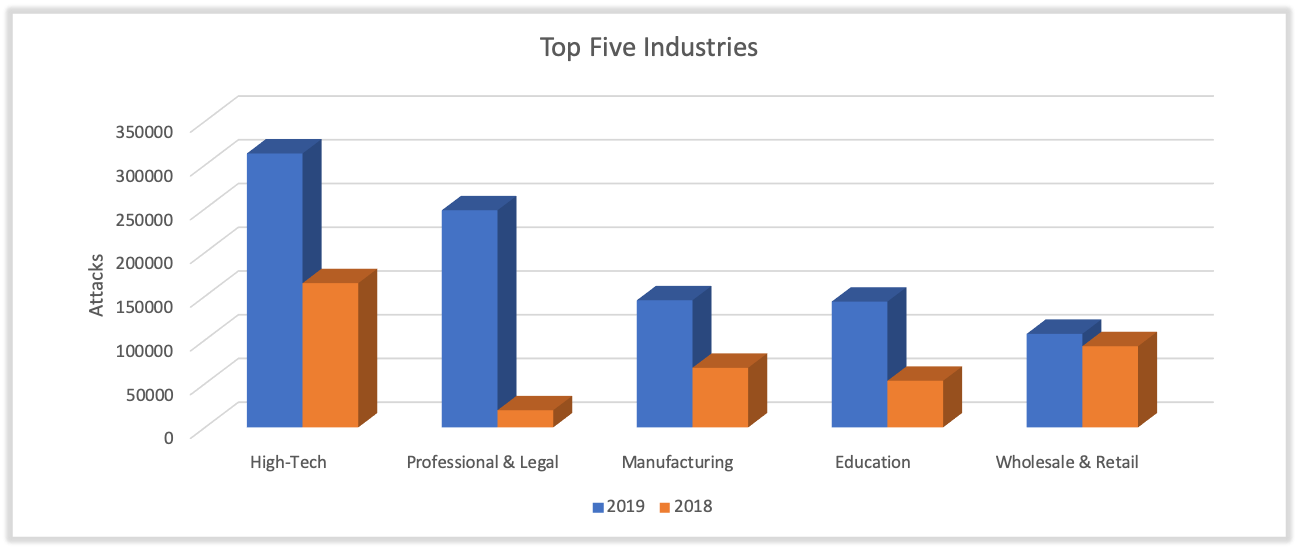

これらの攻撃の標的を調査したところ、アクターはこれまでと変わらず標的を無差別に選定していることがわかりました。弊社のデータは、企業の大小を問わず、ヘルスケア組織、地方自治体、連邦政府機関を含むすべての業界セグメントを攻撃対象としていたことを裏付けています。また上位5つの対象業種を確認した結果次の知見が得られました。

- 最も攻撃数が多かった産業はハイテク産業で2018年の16万4000件からほぼ倍増し2019年には31万3000件に

- 24万8000件の攻撃を受けて僅差で2位につけたのはプロフェッショナル/法律関連サービス業で、2018年は狙われやすい業種5位だったが2019年には2位に。2019年の攻撃数は前年度比1,163%増という警戒すべき数値で、SilverTerrierアクターの標的産業選定が大きく変化した様子が示唆される

- 製造業は3位で2018年の6万8000件から2019年は14万5000件に増加

- 4位の教育業界は2018年の5万3000件から2019年は14万3000件への増加

- 卸売業・小売業は5位で2019年の攻撃数は10万7000件、2018年から15%の微増

図2. 最も狙われた業種トップ5

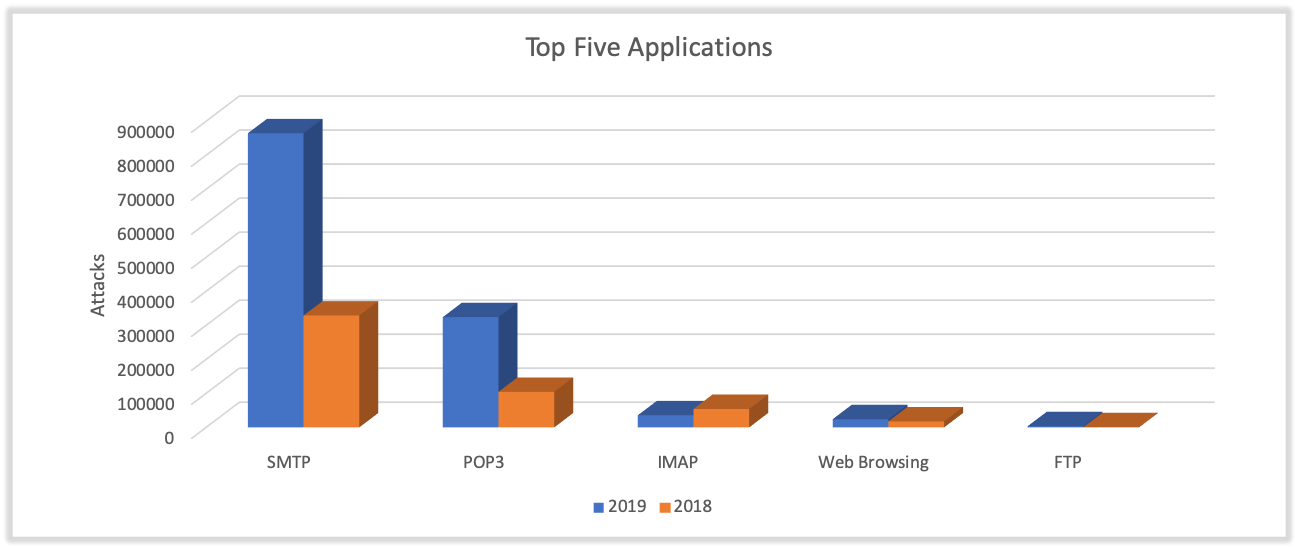

攻撃の配信手段を見てみると、97.8%が電子メールプロトコルを使って標的ネットワークに到達していました。ここから、電子メールプロトコル経由で企業ネットワークに入ってくるコンテンツに対し、適切なセキュリティソリューションを有効にして評価することが非常に重要だということがわかります。

- 最上位はSMTPトラフィックで、2019年に観測された全攻撃数の86万4000件(69%)を占める

- POP3/IMAPはそれぞれ32万4000件(26%)、3万5000件(2.8%)を占める

- 2019年に初めてIMAPトラフィック経由の攻撃数が減少したことは注目に値するだろう。この減少は、現代的になったSMTPが業界標準としての採用数を伸ばし、IMAPから移行した顧客が多かったことが理由ではないかと見られる

- メール以外ではwebブラウジングが2019年の4番目によく利用された配信手段で攻撃数の2万4000件(1.9%)を占めた

- 観測された攻撃中、FTPトラフィック経由で配信されたものはわずか3600件(0.3%)のみ

図3. 攻撃の配信ベクトル トップ5

マルウェア

ここ数年私たちはSilverTerrierアクターの成長ぶりを強調してきました。彼らは自身の詐欺スキームを伸ばすための新たなテクノロジ、戦術、機能を進んで取り入れています。その一方で、これまでサイバーセキュリティ業界は、こうしたナイジェリア人のマルウェア アクターたちを「確立された脅威」としてではなく「成長途上にある脅威」とみなしてきました。私たちがこの脅威グループの分析を開始して5年がたちましたが、いまやSilverTerrierのアクターはその配信技術、マルウェアのパッケージング、技術力などの多くの面で「確立された脅威グループ」に匹敵する成熟の兆候が見られるほど進化してきています。私たちはこうした状況を認識することが極めて重要だと考えています。

クラウドで提供されているマルウェア分析サービスのWildFire®は、2019年の1年間で27,310件のSilverTerrierマルウェア サンプルを特定しました。これらのサンプルはその大半が商用マルウェアツールで、さまざまな難読化手法を採用し、シグネチャベースの従来型ウイルス対策プログラムをすり抜けようとしていました。

これらサンプルをVirusTotalと比較すると、検出時点での全ベンダ平均検出率は57.3%で、従来型ウイルス対策製品に対する難読化技術の有効性がわかります。同様の比較を2019年末にも行ったところ、従来型ウイルス対策製品全体で利用可能になったサンプルの割合が増えたにも関わらず、ベンダ全体での検出率には顕著な改善が見られませんでした。実際には予想に反し、検出率には若干の減少が見られ、平均検出率は57.1%となりました。したがって、時間の経過やサイバーセキュリティ コミュニティへの長期的な露出という利点があってすら、40%以上の従来型ウイルス対策ソリューションでは、これらのサンプルを検出しないままの状態であることがわかります。

商用マルウェアツール自体を分析した結果、ナイジェリア人アクターたちはツールの人気度、有効性、検出率、可用性などのマーケット要因に基づいて新しいツールを選び、古いツールを捨てている様子も浮かんできました。

これ以下の各項では、こうした傾向を追いつつ以下を念頭において重要な知見を共有していきます。

- ネットワーク管理者には、自社ネットワークが直面している最大の脅威について認識してもらう

- サイバーセキュリティ業界には、検出・修復機能における優先順位付けの指針を示す

- 法執行機関には、多用されるツールのアトリビューションや法的手続きに集中してもらえるようにする

インフォスティーラー(情報窃取マルウェア)

インフォスティーラーは、主に情報窃取用のコンポーネントを備えたツールで、感染システム上でスクリーンショットをとったり、パスワードや機密ファイルなどを窃取する用途に使われます。この手のマルウェアは窃取したデータをひとまとめにし、アクターの制御下にあるインターネット上のインフラストラクチャにさまざまなプロトコルを使って送信します。

私たちはこの5年間でSilverTerrierアクターが10種の異なる商用インフォスティーラー ファミリを使う様子を追いかけてきましたが、時間の経過とともに新しいツールがマーケットに登場し、古くて効率の悪いツールは人気が衰えていきました。

私たちのデータからは、 Atmos、 Keybase、 ISpySoftware、 ISR Stealer、Zeus という5つのツールは使用数が無視できるレベルまで減少したことがわかっています。

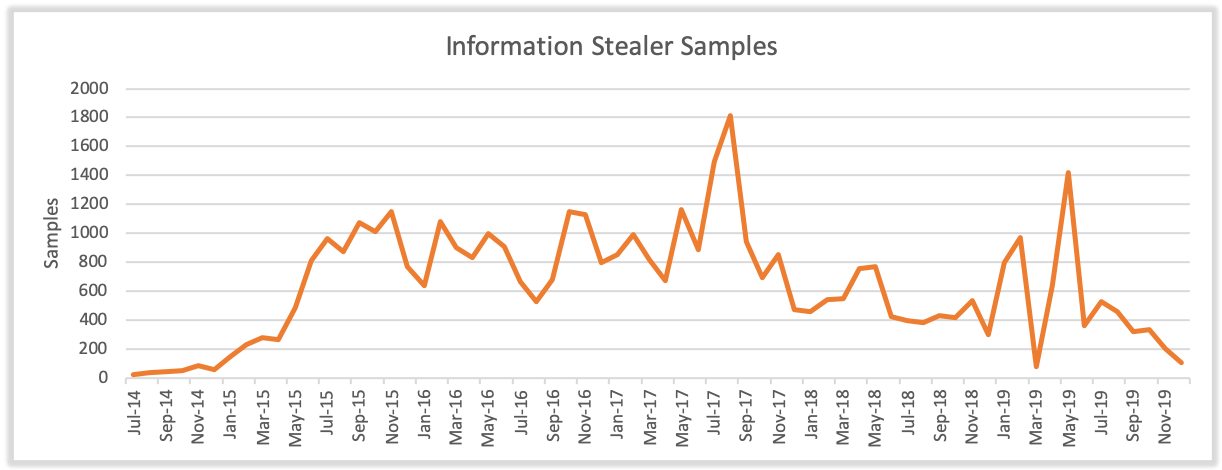

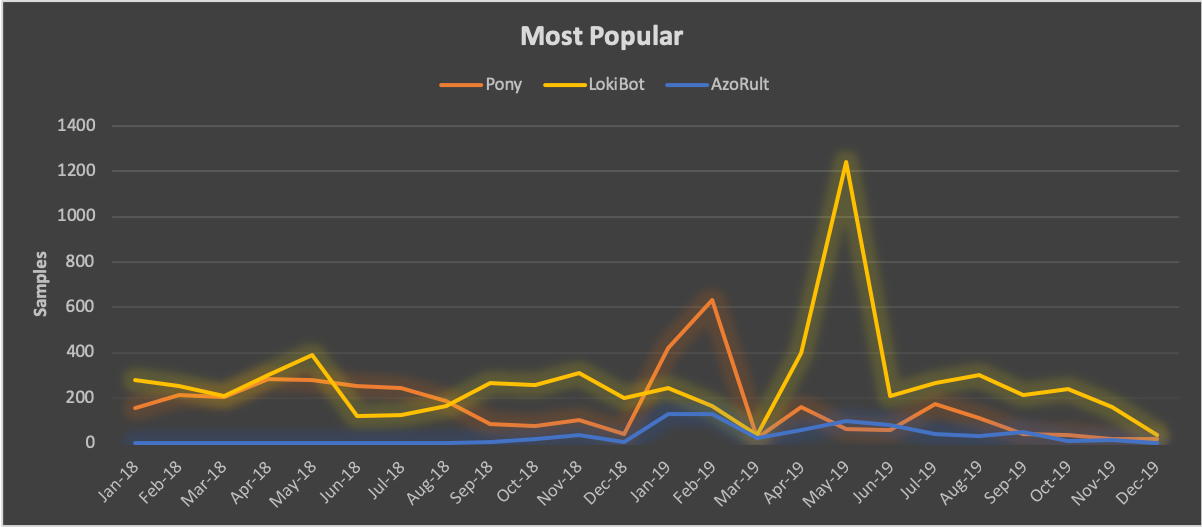

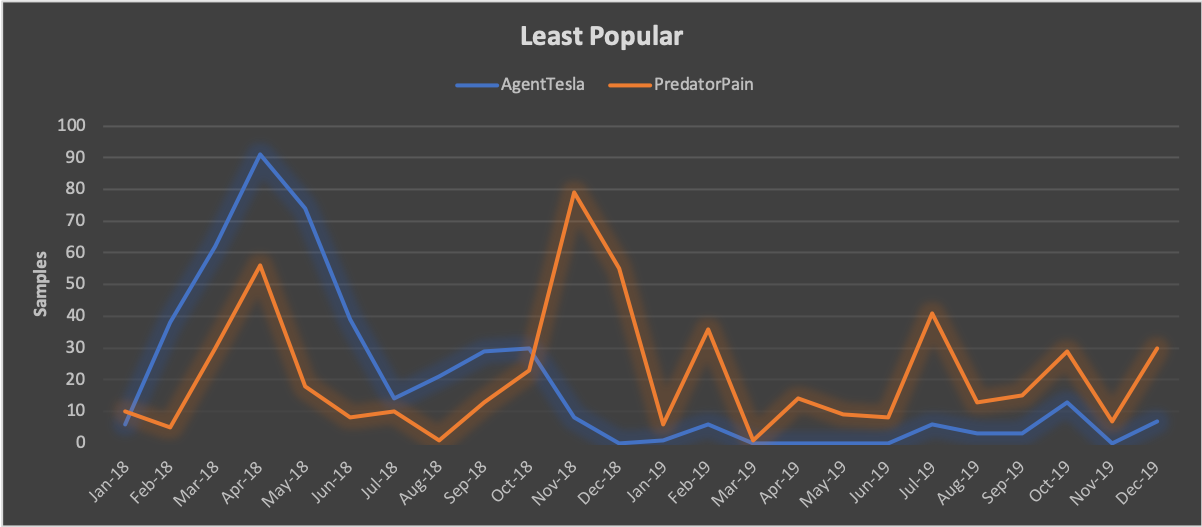

これらと異なり、引き続き積極的に使用されているツールが AgentTesla、 AzoRult、 Lokibot、 Pony、PredatorPainの5つです。これらのマルウェア ファミリを分析した結果、同アクターは、2019年に月平均で516個のユニークなサンプルを作成していたことがわかりました(図4)。なお、毎月新しいサンプルが一定数はネットワークを流れているものの、インフォスティーラーの使用は2017年をピークに減少に転じています。この減少の根本原因を特定するのはむずかしいですが、マーケットに参入する新しいツールが乏しいこと、サイバーセキュリティをとりまく状況が改善してきていること、法執行機関による対応が増えてきたこと、C2に利用されるインフラストラクチャが日々露見していること、アクターたちがインフォスティーラーから遠隔管理ツール(RAT)に移行しつつあること、こういった要因がすべて作用したものと考えられます。

図4. 2014年から2019年にかけて観測されたインフォスティーラーのサンプル数推移

インフォスティーラーに分類され、積極的な活用が見られる上記5つのツールのうち、SilverTerrierのアクターが月あたり50件以上のサンプルを生成したのは3種類のツールのみであることがわかっています。2018年に引き続き、LokiBotが2019年に最も人気のあるツールで、同ツールでは月平均で291件の新しいサンプルを生成していました。ただしこの平均値は、2019年5月に記録された「1ヶ月で1,240サンプル」という外れ値により大きく引き上げられています。Pony(別名Fareit) は次点につけました。Ponyは月平均で146件のサンプルを生成していたものの、その生成数は年間の通算では減少傾向にあります。最後に2019年のAzoRult利用数には若干の上昇が見られ、結果として年間通算の月平均では55サンプルが生成されていました。

図5. 2019年に最も人気のあったインフォスティーラー

ここで人気の凋落が続くツールについても見てみると、長年更新の続いたツールPredatorPainは2016年のピークを境に使用数が減少し続け、同アクターによる月平均生成サンプル数は17にとどまっています。このほか小さな.NETキーロガーであるAgentTeslaも2017年のピーク以来減少しており、2019年現在は月平均で4件未満のサンプルしか生成されていません。

図6. 2019年に最も人気の凋落したインフォスティーラー

リモート管理ツール(RAT)

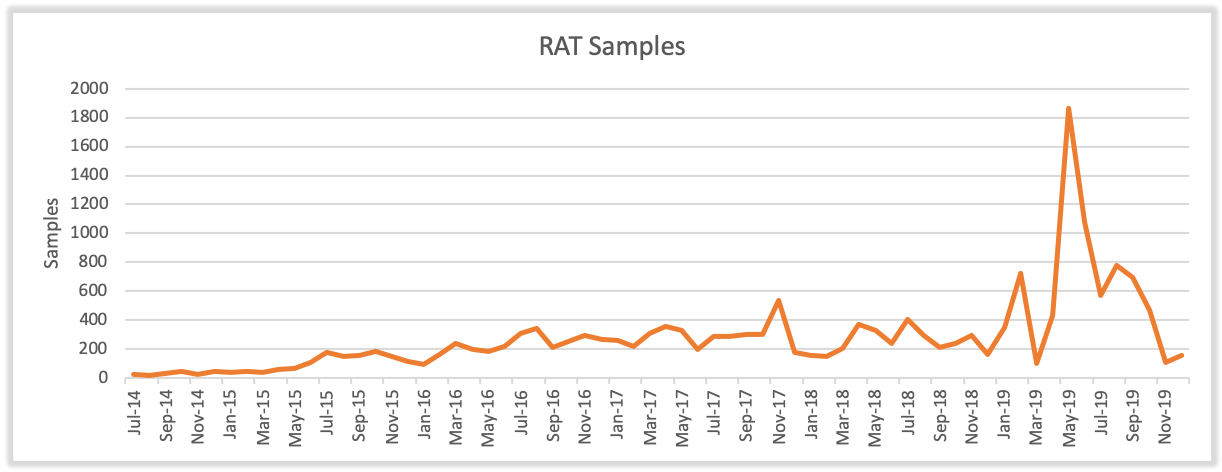

リモート管理ツール(RAT)は、侵害されたシステムに遠隔からのアクセスを提供するためのプログラムです。インフォスティーラーに備わっていた機密ファイル窃取機能をさらに拡張し、通常は、RAT利用者が侵害されたシステムと直接対話するための機能を提供しています。こうした性質上、RATはコードやインフラストラクチャの要件がインフォスティーラーよりも複雑です。ナイジェリア人アクターは、RATを利用することにより、侵害したシステムの設定を変更したり、ネットワーク リソースにアクセスしたり、侵害したユーザーの名前をかたってさまざまな機能を実行したりすることができます。ここ5年で私たちはSilverTerrierが13種類の異なるRATファミリを使う様子を追いかけてきました。他のカテゴリのマルウェア同様、RATの人気も2019年を通じて変化しており、私たちのデータからは、LuminosityLink、 NJRat、 Quasar、WarZone などのRATの使用数がすべて無視できるレベルまで減少したことがわかっています。

程度に差こそあれ、現時点で積極的に利用されているRATはNetwire、 DarkComet、 NanoCore、 Remcos、 ImminentMonitor、 Adwind、 Hworm、 Revenge、WSHRatの9種です。すべてのツールをあわせると同アクターは2019年に月平均で609個のサンプルを生成しており、これは実に2018年との比較で140%もの増加となります(図7)。2019年には、この5年間同脅威グループの追跡を開始して以来はじめて、RATによるサンプル生成と使用数がインフォスティーラーによるそれを上回りました。この変化の要因は、技術力の向上、そしてRATというツールが詐欺スキームをより有効に機能させてくれるという点にあると考えられます。くわえて、RATを取り入れるアクター数が増加していることから、この成長傾向は2020年も継続すると考えられます。

図7. 2014年から2019年にかけてのRATサンプル数の推移

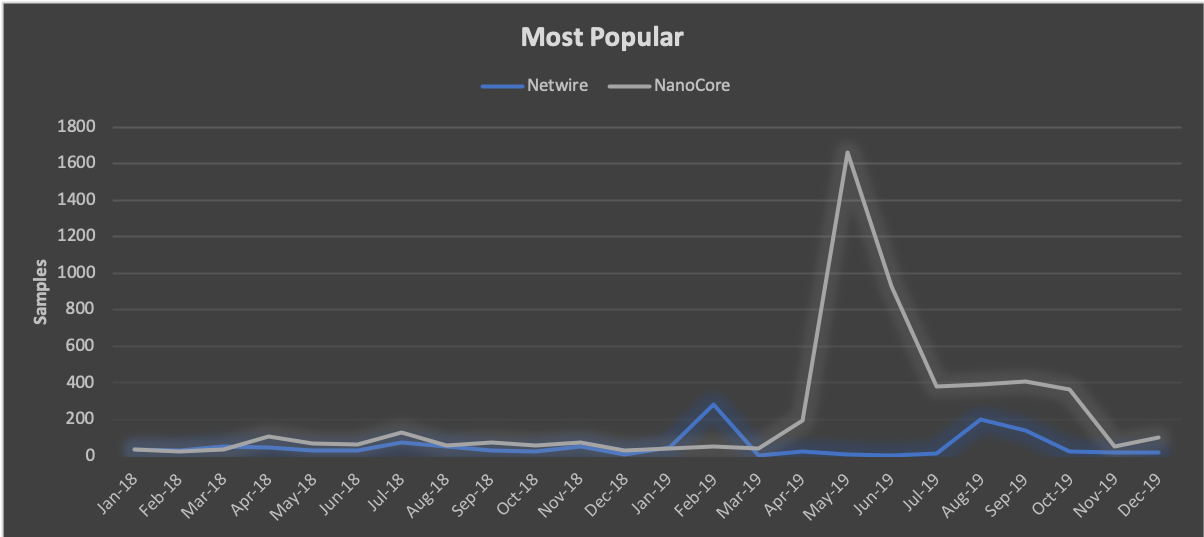

2019年は最も人気のあるRATの種数が減少しています。2018年は月平均で50件以上のサンプルを生成したツールが6種ありましたが、2019年にはそれが2種にまで減少しています。最も人気のあったのはNanoCoreで、月平均384サンプルを生成し、520%増加していました。NanoCoreの開発者が2017年に逮捕されていることを考えれば、この結果は特に興味深いものといえます。この開発者は当初収監されていましたが、クラック版が自由に利用でき、その効率も高かったことから、同ツールは「本日のおすすめツール」の地位を確保しつづけていました。2019年に次点で人気のツールはNetwireで、月平均で64件のサンプルが観測されています。SilverTerrierアクターは同ツールを2014年から使いつづけており、数こそ少ないものの安定した利用者に恵まれ、その人気を保っています。

図8. 2019年に最も人気のあったRATの推移

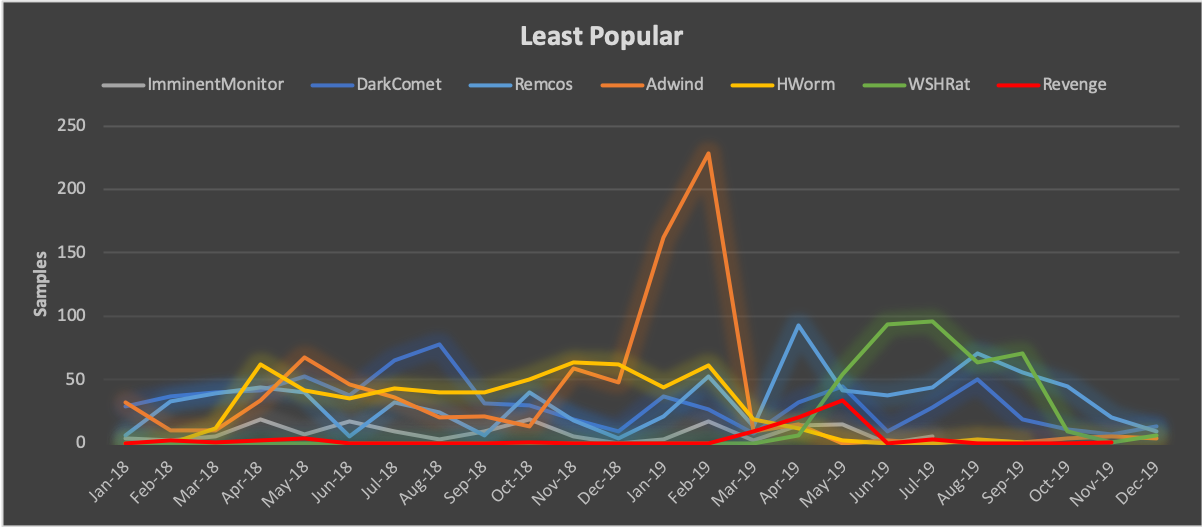

これら2種とは対照的に、7種のRATについては、年間を通じて積極的に利用されてはいるものの、その導入・展開数は伸び悩み、2016年に最初に確認されたRemcosと2014年に最初に確認されたDarkCometの2種類だけが比較的安定したサンプル生成数を維持していました。Remcosのサンプル生成数は月平均で42サンプル、DarkCometは24サンプルでした。

このほかのAdwind、Revenge、ImminentMonitorの使用率はすべて年間通じて減少しており、サンプル生成数はそれぞれ月平均で36サンプル、6サンプル、5サンプルでした。なお、Adwind と ImminentMonitorについては弊社の調査により背後にいた開発者が特定されました。その後弊社は法執行機関と国際協力を行い、グローバルなImminentMonitorインフラストラクチャの解体にこぎつけています。

最後に、HWormとWSHRatとのつながりはぜひここで取り上げておくべきでしょう。2013年に最初にリリースされたHWormのコードは、長年複数のツールに再パッケージされてきました。ただしSilverTerrierによる利用が最初に確認されたのは2018年3月で、その使用期間も短いものでした。同ツールの利用は2018年11月にピークに達し、その後2019年4月にかけて減少していきます。月平均では12サンプルのみが生成されていました。このHWormの減少が見られた2019年4月、私たちが「同アクターによるHWorm亜種」と評価したWSHRatのサンプルが出現し始め、年間を通じて継続的に観測されるようになっていきます。こちらは月平均で33件のサンプル数を確認する結果となりました。

図9 2019年最も人気の凋落したRATツール

アトリビューション(帰属)

2014年にUnit 42 は「金銭目的でマルウェアを使用するナイジェリア発の小規模アクターグループを特定した」という最初の調査結果を公開しました。それから5年間で、同グループの活動に関与するアクター数は大幅に増加しました。本稿公開時点で私たちは480名を超えるナイジェリア人アクター、アクターグループについて、さまざまな攻撃に関与したとするアトリビューション(帰属)を行ってきました。これらの攻撃者はこれまで、合わせて2万3,300件以上の不正ドメイン、悪性ドメインを登録してきました。これらドメインの多くは、弊社顧客ベースへの210万件の攻撃に関与したマルウェア約8万1,300個のサンプルにコマンド&コントロール(C2)機能を提供していました。

ここでアクター自身に目を向けてみます。企業のネットワークセキュリティ部門は、「脅威アクター」について自組織に説明をするさい、「セキュリティ機能」や「脆弱性」の観点から説明しがちで、実行者であるアクター自身については「つかみどころがなくぼんやりした顔の見えない存在」と過小評価する傾向にあります。APTのレベルやランサムウェアの活動から、攻撃を特定の動機を持つ特定個人に帰属(アトリビューション)させる行為は多くの困難を伴うので、そうした傾向もわからなくはありません。しかしながらサイバー犯罪界隈ではアトリビューションを簡単に達成できることが多く、SilverTerrierアクターの詳細把握は不可能ではありません。したがって、典型的なSilverTerrierのアクター像を深く掘り下げることで、ネットワーク防御側だけでなく、さらに重要な企業の従業員たちにも、この脅威に対する理解を深めてもらい、防御力を高めてもらうことができます。私たちはここに本稿の価値があると考えています。また本稿では、同脅威アクター初の商用マルウェア開発者について説明することで、脅威の裏にひそむ人間性や動機をあらわにしていきます。

マルウェア アクター

アクターXは実在の人物で、私たちが追いかけているアクティブなSilverTerrierアクターの1人です。彼はオウェリ連邦工科大学(FUTO)で学士号を取得し、卒業後はナイジェリアのNational Youth Service Corps(全国青年奉仕隊)で1年国家に奉仕しました。現在は40代前半で結婚して3人の子をもつ立派な父親です。家族全員とナイジェリアのオウェリに住み、コミュニティ内でも活発に活動しているようです。アクターXは技術サービスを提供する正当なビジネスマンのように振る舞い、ほかの多くの脅威アクター同様、FacebookやSkypeのアカウントを持ち、連絡先には友人、家族、マルウェア アクター、地元の法執行機関、コミュニティの著名人などが含まれています。

オンライン上の活動についていえば、アクターXは他の脅威アクターや彼自身の詐欺活動のために480個以上のドメインを登録し、これらドメイン登録にMicrosoft、Yahoo、Googleなど一般的なメールプロバイダで作成した90件以上のメールアカウントを使っています。これらのアカウントはすべてエイリアスまたはニックネームの後に数字が続くパターンを踏襲ししていますが、さまざまなプロバイダを使う戦略をとるのは、いずれかのプロバイダがアカウントの閉鎖措置を講じても、ある程度は冗長性が担保できるようにするためです。

最終的に、これが不正行為に当たるわけですが、アクターXは4,000個以上のマルウェアのサンプルを生成していました。これらのサンプルは15種の異なるマルウェアファミリを時間をかけて繰り返し検証しつつ作成されたもので、こうした検証をするなかでXは初心者から上級者へと腕をあげてきました。彼の作成したサンプルは合計で36万3000件以上、弊社顧客ベースに対するほぼ自動化された攻撃において確認されています。その標的は31州にまたがる93の地方・州・連邦政府機関を含み、弊社顧客ベースで2,600件を超える顧客を標的にしていました。このことから、アクターXの攻撃手法はほぼ無差別だと言えるでしょう。

こうした脅威のもつ特性をすべて合わせれば、弊社顧客ベースに対する脅威をより正確に理解することができます。具体的に言えば、「脅威アクター」は、「脆弱性」や「ソフトウェア」などではなく「1人の人間」です。大学で技術教育を受け、攻撃キャンペーンに必要なオンライン エイリアスを時間をかけてたくさん作り、無差別に膨大なマルウェアをばらまく戦略をとり、収入を増やして家族を養いたいという動機をもつ「1人の人間」なのです。

ツール開発者

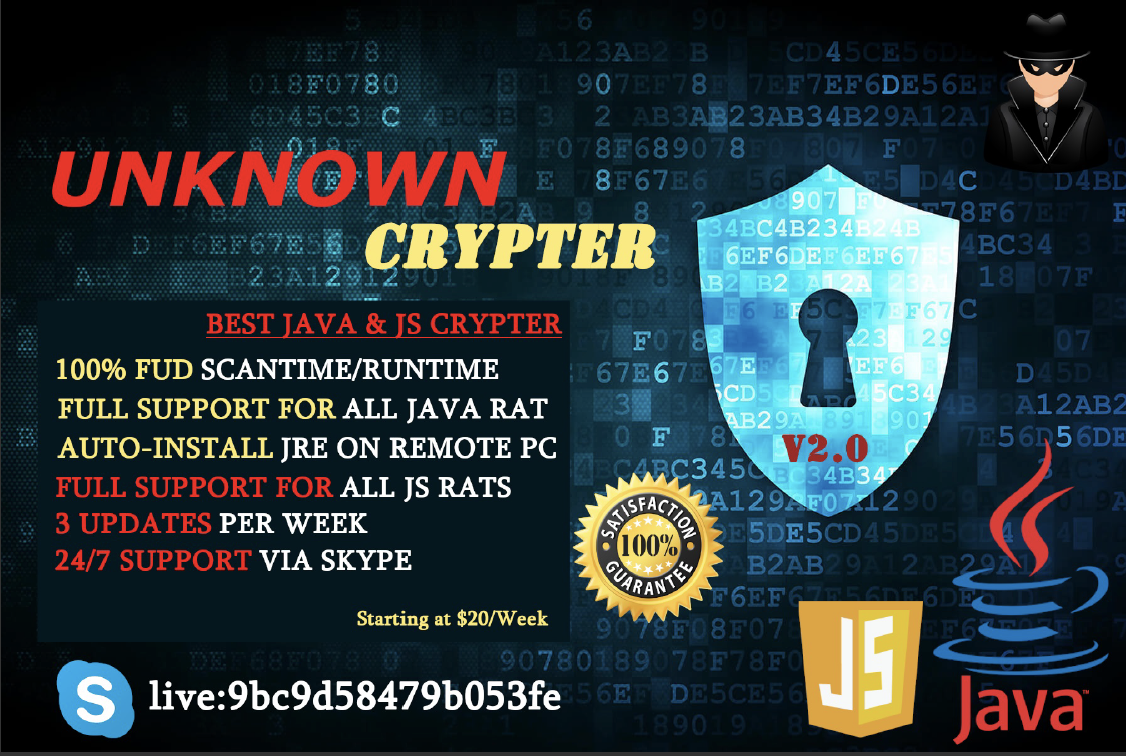

2018年1月、氏名不詳の開発者が人気のハッキングwebサイトHackForums[.]netで「FUD Crypt」という新しいクリプター ツールの宣伝を始めました。この開発者は月額65ドルと謳ってYouTubeにチュートリアルも投稿し、自身の新しいクリプターを使用してRATやキーロガーなどのマルウェアファイルをウイルス対策ソリューションで検出されないようにする方法について説明しました。 11か月後の2018年12月、同様の機能を備えた「Unknown Crypter」という2つ目のツールが同様にマーケットに現れました。週額20ドルのこのツールにもYouTubeのチュートリアルが付属していました。両チュートリアルに共通していたのは、この開発者がわざわざ時間をさいて、ビデオに使用したロイヤリティフリーの音源にクレジットを表示していたという事実でした。

図10. UnknownCrypterの宣伝

これら両ツール公開後の2019年4月、VBScriptとJavaScriptで書かれたHWorm RATの新しい亜種が「WSHRat」としてパッケージ化され、マーケットに公開されました。月額24ドルのこのツールには、前者2つと同様に専用YouTubeチュートリアルが付属し、やはり音源のクレジットが表示されていました。

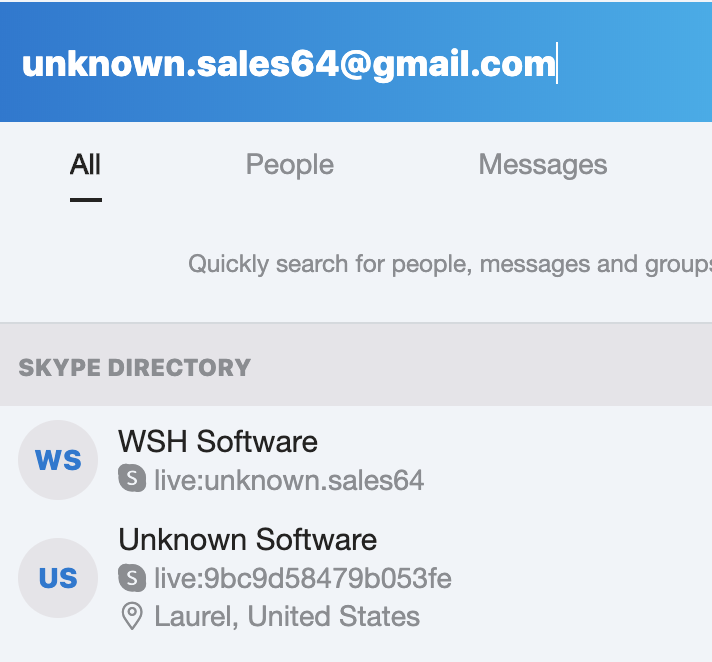

ビデオ チュートリアルや音源のクレジット表示以外で、これら3つのツールに共通するものは何だったのでしょうか。2019年1月を皮切りに、ある個人リサーチャーがこの疑問に答えを出そうとしました。このリサーチャーはこれら3つのツールすべてが同一開発者に紐付けられることを発見をし、それを5本のブログシリーズにまとめました。この個人リサーチャーによる分析から私たちUnit 42はさらに調査を進め、コードに共通点があるというだけでなく、開発者の属性にも踏み込みました。その結果、FudCrypt[.]com のwebサイトには、ナイジェリア人アクターのもつ登録情報が含まれていることがわかりました。さらに、ドメイン登録に使用されたメールアドレスも、ナイジェリアの特定個人アクターが所有するSkypeアカウントに解決されることがわかりました。

UnknownCrypterを調査した結果、チュートリアル ビデオ内に映ったデスクトップに2つ興味深い項目が見つかりました。 1つ目は前述のSkypeアカウントと同じ名前が含まれるフォルダで、2つ目は「Fudcrypt deleted.zip」という名前のファイルでした。同時に私たちは、UnknownCrypterの広告内から参照されているSkypeアカウントにおいて、同一のGmailアカウントがUnknown SoftwareとWSH Softwareの両アカウントを結びつけていることを発見しました。このGmailのメールアドレスを足がかりにさらに調査を進めたところ、4つのダイナミックDNSドメインが明らかになりました。これらのドメインはすべてナイジェリア内の特定IPアドレスを使用して登録されていましたが、このIPアドレスは、WSHRatのインフラストラクチャを提供するためにも使用されているものでした。

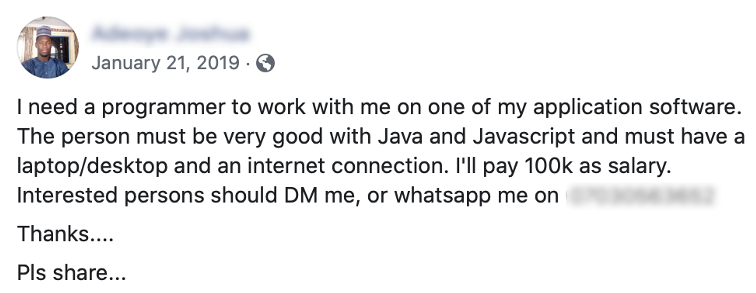

図11. Unknown SoftwareとWSH Software のアカウントとのつながり

WSHRatをさらに詳しく調べたところ、販売用のwebサイトWSHSoftware[.]siteには、FudCrypt[.]comと同一のナイジェリア人アクターの登録アドレス、電話番号、電子メールアドレスが掲載されていることがわかりました。この電子メールアドレスを軸にさらに調査した結果、これがある個人のFacebookプロフィールにつながりました。彼は30代半ばで、大学教育を受けており、2つのソフトウェア会社の共同創設者兼CEOを務めている人物でした。さらに、同氏がJavaベースのUnknownCrypterを販売していた時期でWSHRatを開発中であることが推測される時期の2019年1月、偶然にも「Javaによる開発プロジェクトで仕事を引き受けてくれる人材を探している」という広告をアクターXは出していました。

図12.開発者の募集広告

SilverTerrierという脅威の進化や成熟を直接ものがたるという点で、この開発プロジェクトのもつ意味は重要と考えられます。というのは、ナイジェリア人アクターたちが金銭的利益のためにマルウェアを使用したという最初の公式な記録がある2014年、当時の「スクリプトキディ」が「商用マルウェアを使うサイバー犯罪者」へと成長し、さらに「ネイティブ機能を持つカスタムツールをグローバルにマーケティング・販売する能力を備えた開発者」へと進化するのに5年もかからなかった、ということが今回のアトリビューションによって明らかになったからです。これらのツールが効果的なものだったかどうかが重要なのではなく、私たちは、BECキャンペーンをなんら処罰を恐れることなく繰り出してくるこの脅威グループがこうして開発活動を行っていることの重要性を理解し、同脅威への警戒を強めなければならないのです。

法執行機関に力を

ここ数年、パロアルトネットワークスはナイジェリア人脅威攻撃グループに対抗するイニシアチブを複数立ち上げて活動を続けています。また弊社は国内外の法執行機関を積極的に支援し、SilverTerrierによる活動を抑止しているほか、広範なBEC活動やマルウェア利用に対抗し、弊社のお客様を保護しています。

私たちの主な活動内容は次のとおりです。

- 2018年6月: 米国司法省がオペレーションWireWire発表、29名のナイジェリア人を含む全世界74名の個人をBECスキームへの関与により逮捕

- 2018年10月: 米国司法省がコンピュータ侵害犯罪の罪でLuminosityLink RATの開発者に30か月の禁固刑を言い渡す

- 2019年9月: Unit 42がAdwind RATを追跡、メキシコ人個人開発者を特定、米国司法省がオペレーションReWiredを発表、167名のナイジェリア人を含む全世界281名をBECスキームへの関与により逮捕

- 2019年11月: Europol主導する国際協力によりオーストラリア連邦警察がImminentMonitor RATの開発者と同RATの利用頻度の高いユーザーを逮捕

- 2019年12月: カナダ・テレビ放送通信委員会(CRTC)が、Orcus RATの開発者に11万5,000ドルの罰金

結論

2020年が明けて以降、弊社のお客様が直面している最も大きな脅威は、こうした洗練されたBECスキームを成功させるために配備された商用マルウェアです。商用マルウェア開発者が初めて登場して以降、SilverTerrierアクターによるRAT採用は増加しつづけており、2019年に観測された攻撃数も前年度比172%増でした。この脅威が減速する兆しはありません。すべての業種のネットワークセキュリティ部門にはこれらの傾向に注意を払っていただき、この脅威グループがよく利用するツールの特定・根絶ができるよう、必要なトレーニングを受けていただくことを強くお勧めします。

弊社のアナリストとエンジニアは、同脅威を継続的に追跡し、積極的に対策を開発することで弊社のお客様を保護しています。パロアルトネットワークス製品をご利用中のお客様には次のメリットがあります。

| Cortex XDR は、SilverTerrierアクターにひもづくすべてのマルウェア、エクスプロイト、ファイルレス攻撃からエンドポイントを保護します。 | |

|

クラウドベースの脅威分析サービスWildFire®は、これらのマルウェアファミリに紐付いたサンプルを正確に識別します。 |

|

Threat Preventionは、既知のクライアントおよびサーバー側の脆弱性の悪用、マルウェア、およびこれらのアクターが使用するコマンド&コントロールインフラストラクチャに対する保護を提供します。 |

|

URLフィルタリングは、これらのアクターに関連するすべてのフィッシングおよびマルウェアドメインを識別し、これらのアクターに関連する新しいインフラストラクチャが兵器化される前に事前にフラグを設定します。 |

|

コンテキスト脅威インテリジェンスサービスAutoFocus™のユーザーは次のタグを使用して、これらの攻撃に関連したマルウェアを表示することができます。 |

IoC

SilverTerrierアクターの関連マルウェアドメインの全リストはこちらのUnit 42GitHubから入手できます。

パロアルトネットワークスは本稿で見つかったファイルサンプルやIoCなどをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細についてはwww.cyberthreatalliance.orgをご覧ください。

補遺

- ブログ/ホワイトペーパー: SilverTerrier 2018: ナイジェリアのビジネス メール詐欺(BEC)

- ホワイトペーパー: ナイジェリア発ビジネスメール詐欺の台頭

- ブログ: ナイジェリア発のサイバー犯罪: Unit 42、新たな進化を発見

- ホワイトペーパー: 419詐欺の進化(英語のみ)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得