This post is also available in: English (英語)

概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42では、この数か月というもの、仮想通貨マイナー(仮想通貨を採掘するプログラム)の新しい脅威やキャンペーンを調査する機会が非常に多くなっていました。そのうち、この増加の理由が偶然によるものか、あるいはより大きな傾向を汲んだ結果なのかという疑問を持ち始めました。そこで、パロアルトネットワークスのWildFireクラウド脅威解析サービスを活用し、これまでに特定された仮想通貨マイニングマルウェアの数を調べた結果、そうしたマルウェアの特定頻度が急激に高まっていることが判明しました。

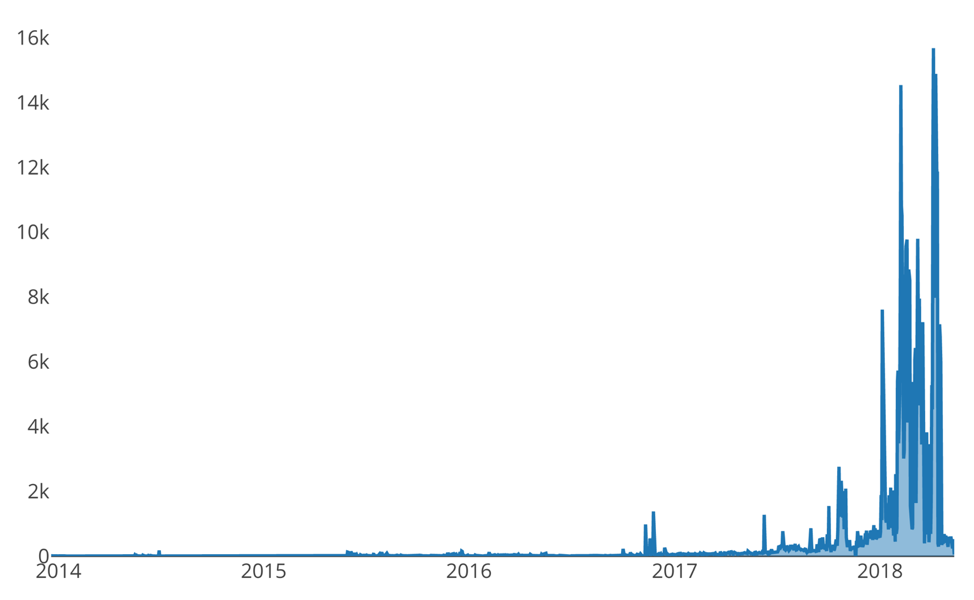

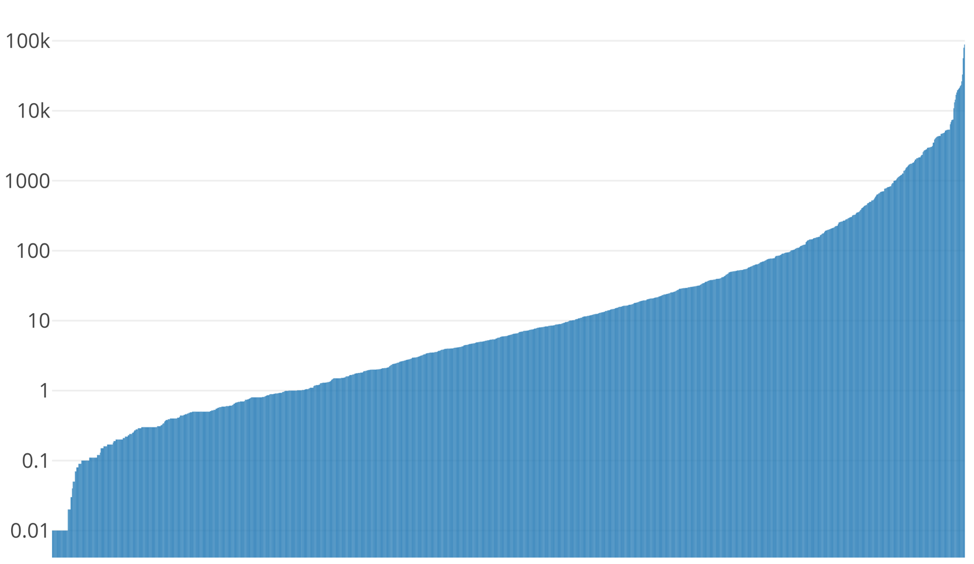

以下のグラフは、時間の経過とともに特定された新しい仮想通貨マイニングマルウェアのサンプル数を示しています。本記事で扱うグラフやデータには、Coinhiveなど、JavaScriptまたは、Webベースの悪意のあるマイニング活動は含まれていません。エクスプロイトやフィッシングなど、なんらかの悪意のある手段によって、所有者の同意を得ずに仮想通貨マイナーをインストールするマルウェアのみを統計の対象としています。

図1 時間の経過とともに発見された新しい仮想通貨マイニングマルウェア サンプルの件数

上記のグラフはセッションの発生頻度ではありません。新しい仮想通貨マイニングマルウェアのサンプルを特定した頻度を表しています。

ただし、頻度の急増に気付いたことは始まりに過ぎません。このデータ全体を分析し、以下の疑問に回答していきます。

- 最も多くマイニングされている仮想通貨は?

- これまでに攻撃者が稼いだ金額は?

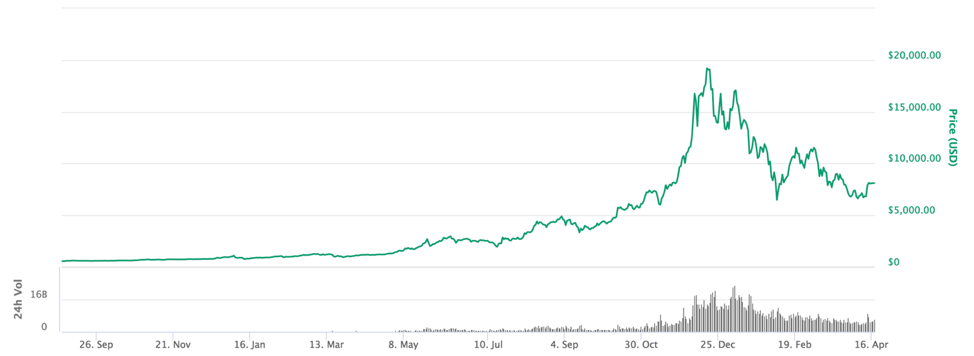

投資人口の増加により、2017年6月頃からビットコインなどの上位仮想通貨の価値が高騰しはじめました。WildFireで仮想通貨マイニングマルウェアのサンプル特定が急上昇し始めたのも2017年6月でした。

図2 ビットコインの価格(USD)の経時的な変化(イメージの出典: coinmarketcap.com)

ビットコインの価格急上昇は2017年12月にピークに達し、ビットコイン価格は約2万ドルに上昇しました。執筆時点で約8000ドルになっています。

このブログでは、調査を元に、「最も多くマイニングされている仮想通貨」、「これまでに攻撃者が稼いだ金額」を明らかにします。

全体的な統計

現時点では、最終的に仮想通貨マイニングマルウェアを配信する固有サンプル約47万個を特定しています。WildFireのレポートおよび関連PCAPデータを使用して、これらのサンプルを分析し、以下の一部またはすべてを含むさまざまな情報を解析しました。

- 標的の仮想通貨

- マイニングプールへの接続時に使用されたウォレットおよび電子メールアドレス

- マイニングプール

そして、これらを元に最終的に以下の詳細情報を収集しました。

- 629,126個のサンプル

- マイニングプールとの接続に使用された3,773通の電子メール

- 2,995のマイニングプールのURL

- 2,341のMonero (XMR)ウォレット

- 981のビットコイン(BTC)ウォレット

- 131のElectroneum (ETN)ウォレット

- 44のEthereum (ETH)ウォレット

- 28のLitecoin (LTC)ウォレット

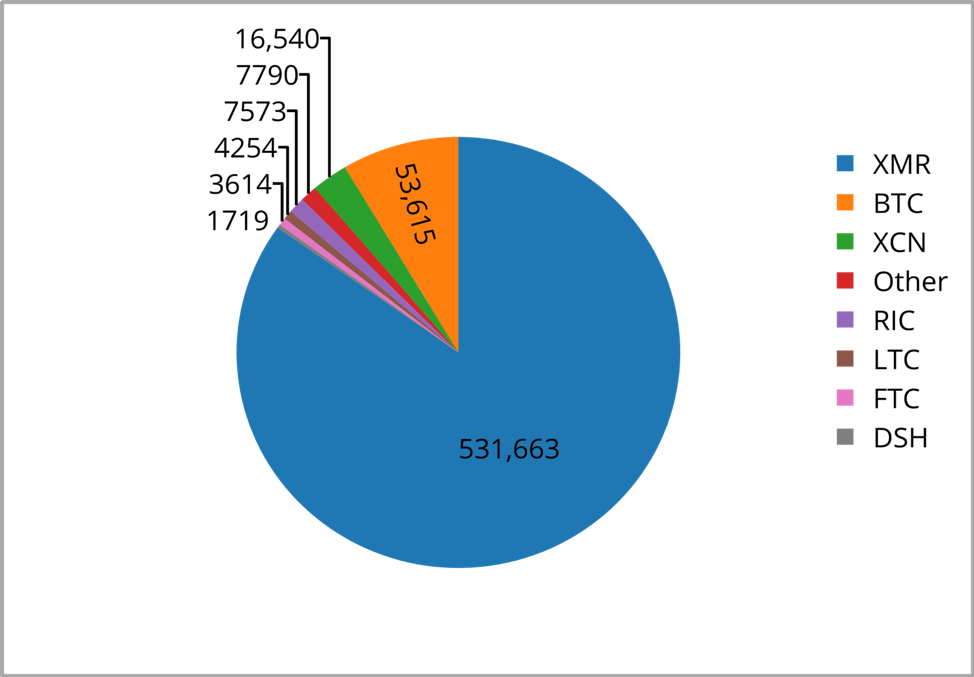

マイニングマルウェアの標的になっている仮想通貨の内訳を見ると、Monero(XMR)が大部分を占めていることがわかります。

図3 悪意のあるマイニングの標的となった仮想通貨の内訳

Moneroの統計

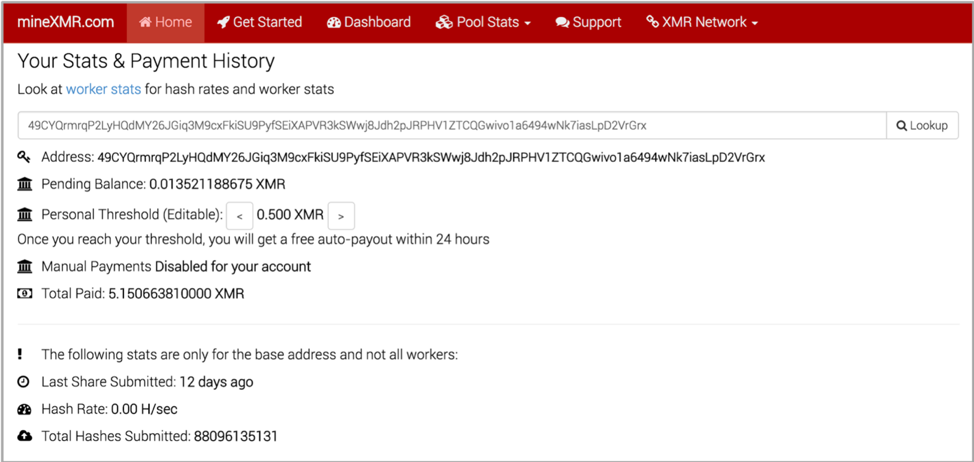

分析したサンプルから合計2,341のMoneroウォレットを抽出しました。他の仮想通貨と異なり、所有者のパスワードがないとMoneroブロックチェーンを照会し、1つのウォレットの通貨残高を抽出することはできません。これはMoneroの元々の設計方法に起因しています。そのため、攻撃者がマイニングできた金額を特定するには別の方法が必要でした。運よくウォレットの特定の他に、さまざまなマイニング活動に使用されたマイニングプールも特定できました。このマルウェアによって使用された上位10個のマイニングプールを見ると、1つを除く全てのマイニングプールが、ウォレットのIDに基づき、統計を匿名で表示できるということがわかりました。この匿名表示は意図的なもので、ユーザーが個人情報を入力せずに、さまざまなマイニングプールに匿名で接続し、使用できるようになっています。

図4 XMRウォレットの情報を得るためにマイニングプールに匿名で照会する例

2,341のMoneroアドレスすべてに対する上位8つのマイニングプールを照会することで、これまでにマイニングされたMoneroの数量を正確に特定できました。ブロックチェーンではなくマイニングプール自体をクエリした結果、別の出所からのウォレットへの支払いによるデータが表示されることが無く、マイニングされた数量を正確に特定できました。

この調査では以下のMoneroプールを使用しました。

- moneropool.com

- minexmr.com

- monerohash.com

- monero.crypto-pool.fr

- xmrpool.eu

- c1d2.com

- dwarfpool.com

- nanopool.org

- supportxmr.com

これらのマイニングプールに対するアドレスを照会して、これまでにマイニングされたMoneroコインの数量について以下の統計を得ました。

| ウォレット | マイニングされたMonero (XMR) |

| 496ePyKvPBRWEoQiqFEaL8frWuR9XuxNj98p69ZQRxmdZZHd5KVSS24bkYY93ASAxKPXn9XmnmeCxHz9NUdvvs8eE5BP24A | 88,448.53 |

| 49s5yfpFvEX8a2MBQDYxHpECwm3PVEYBq5E3i3wfZuZzbaRcgy3HVx6Qf2sjQHju5BcvF8VEohoW86VmP19nuz3YAcvLdUh | 79,576.81 |

| 44N9sqiizwFYX7ciXSdzycT7uBJpWLXv8Enief4ictiS5fdpmwwgAYFScjfB8nZRFVj2ZDzWdJdEVi5uMDvTrYbH3Mr4DYH | 56,344.09 |

| 42yJMfdGHQnJN5XEUHydTFFPzzuhUn7xEbL89V5Zkkfch7zxaZCJhyEfE8txXQmL6JY5Z1cXGtKeKbuNav7tarp7EoxsJtA | 32,885.95 |

| 42NCdZTvv3WDjVJTd4ny51SXQiKhUyprE9zrP5BsjqJu9aeWqwunHK7aHFR9ya8gJf2REyYwBMDxMjiAVPMBqsVHQqJe91y | 26,359.34 |

| 44cwDVn9cQsUqb9nroJm98am2CvT8aUoKKU3ctaKAtQSNoZWC9cFYzjXg1udRxT6XVDjX7DxThP7QYb9WwGCsNTT3XzPgUk | 23,300.37 |

| 46GGhVFZq8yKKVvqssxq9Qd1vyf9BWzWPUcgExPtCPqzgczXexskd93FJ6F9q3e7H46jTnGhXqdDu1pJcvD8PpPGRP2qRg5 | 22,519.95 |

| 42ychz53apvgs3EHMoeAyGQM3pq7EikTLTBu1RaBj8njgVfykF4v8HdPNyzAfDTDUGZfoLjMdh9Wa4u1Bm2t3f7aSFSwS4U | 21,389.34 |

| 46hoCjuFZBiTmqJ456NSnM3ynWt5KJYjVE8U2wUx2TVwFGmLMYNz2c4L3mQ9PRQEdVThcHWzU3eKKFwAtELczfJuLPnP9hd | 20,693.71 |

| 471c2w7dyMMe51cDTKSgqoHPpg6uW6A222W6ePHXeXhwEVqSbPunrCqCbRG3VUXXMZ47twKtzBEokarwADLYDqPaLefXQMm | 19,994.71 |

合計: 798,613.33 XMR

上記の数字で興味深いのは、上記のMoneroの合計がこの記事の執筆時点で流通していたすべてのMoneroの約5%を占めていたということです。これはWebベースのMoneroマイナーや認識できていないMoneroマイナーは考慮されていません。よって、悪意のある活動でマイニングされたMoneroの割合はもっと高いはずです。

1Moneroあたり180ドルの交換レートで上記の数字を米ドルに換算すると、攻撃者の推定獲得金額合計は1.5億ドル近くにまで及んでいると推測できます。

| ウォレット | 推定獲得金額 |

| 496ePyKvPBRWEoQiqFEaL8frWuR9XuxNj98p69ZQRxmdZZHd5KVSS24bkYY93ASAxKPXn9XmnmeCxHz9NUdvvs8eE5BP24A | $15,920,736.22 |

| 49s5yfpFvEX8a2MBQDYxHpECwm3PVEYBq5E3i3wfZuZzbaRcgy3HVx6Qf2sjQHju5BcvF8VEohoW86VmP19nuz3YAcvLdUh | $14,323,826.13 |

| 44N9sqiizwFYX7ciXSdzycT7uBJpWLXv8Enief4ictiS5fdpmwwgAYFScjfB8nZRFVj2ZDzWdJdEVi5uMDvTrYbH3Mr4DYH | $10,141,936.12 |

| 42yJMfdGHQnJN5XEUHydTFFPzzuhUn7xEbL89V5Zkkfch7zxaZCJhyEfE8txXQmL6JY5Z1cXGtKeKbuNav7tarp7EoxsJtA | $5,919,470.51 |

| 42NCdZTvv3WDjVJTd4ny51SXQiKhUyprE9zrP5BsjqJu9aeWqwunHK7aHFR9ya8gJf2REyYwBMDxMjiAVPMBqsVHQqJe91y | $4,744,680.66 |

| 44cwDVn9cQsUqb9nroJm98am2CvT8aUoKKU3ctaKAtQSNoZWC9cFYzjXg1udRxT6XVDjX7DxThP7QYb9WwGCsNTT3XzPgUk | $4,194,066.30 |

| 46GGhVFZq8yKKVvqssxq9Qd1vyf9BWzWPUcgExPtCPqzgczXexskd93FJ6F9q3e7H46jTnGhXqdDu1pJcvD8PpPGRP2qRg5 | $4,053,591.64 |

| 42ychz53apvgs3EHMoeAyGQM3pq7EikTLTBu1RaBj8njgVfykF4v8HdPNyzAfDTDUGZfoLjMdh9Wa4u1Bm2t3f7aSFSwS4U | $3,850,081.38 |

| 46hoCjuFZBiTmqJ456NSnM3ynWt5KJYjVE8U2wUx2TVwFGmLMYNz2c4L3mQ9PRQEdVThcHWzU3eKKFwAtELczfJuLPnP9hd | $3,724,868.25 |

| 471c2w7dyMMe51cDTKSgqoHPpg6uW6A222W6ePHXeXhwEVqSbPunrCqCbRG3VUXXMZ47twKtzBEokarwADLYDqPaLefXQMm | $3,599,048.14 |

推定獲得金額合計: $143,750,400.15

また、特定した2,341のウォレットの稼ぎの分布全体を見ると、興味深いことがわかります。2,341のウォレットのうち、0.01 XMR (~2.20ドル)以上稼いだのは1278 (55%)だけでした。特定したウォレットの半分近くがMoneroを生成できませんでした。おそらく、マルウェアが失敗したか、照会したマイニングプールではないプールを攻撃者が使用したと思われます。

残りの55%のウォレットについては、金額単位で次の分析結果となっています。

図7 対数目盛で0.01 XMR以上を獲得したウォレットにマイニングされたMoneroの分布

図のとおり、55%のウォレットのうち、244のウォレットのみが、100 XMR以上をマイニングし、これは上記グラフの19%、特定された全ウォレットの10%を占めます。さらに、99のウォレットが1,000 XMR以上をマイニングし、上記グラフの7.7%、特定された全ウォレットの4%を占め、16のウォレットが10,000 XMR以上をマイニングし、上記グラフの1.25%、特定された全ウォレットの0.68%を占めます。どのぐらいの金額のMoneroがこれまでにマイニングされてきたかを調査する以外に、私たちはマイニングプールを照会しているため、攻撃者によって使用された総ハッシュレートに対しても調査しました。

| ウォレット | ハッシュレート(H/s) |

| 45VVxJoFzrTGqgDNujawPB6xtLEo8MFbvL4eQVf6cyz7DQg1EdU1JADUyMVy4KspjRQfvgGefCCuxdKEMzWwwPnp4KwMy9b | 2,313,013.72 |

| 49e9B8HxzSbMWsNbMs72aVe78U9CCE2DAM5aDJYNeccWNvWiKfrPaGeewmTAjj6nt6Bqzob4zaRjLXfpW1WfRMnzEAQBHy7 | 1,248,794.28 |

| 45c2ShhBmuk6ukfdTLok59U86gWLXZo8kDJbpTm8uYT1U35mig1pUCbd6796AJviTPXetFrUo37XFGcEYU1k3tYe32o9qEr | 984,838.06 |

| 4AkDyZW4bkrWmrYWAC7CJFJhbRkLE4m1vKsS46CetPZM3TkyQ6FMgPXWbwaVe4vUMveKAzAiA4j8xgUi29TpKXpm42jtnPq | 865,655.00 |

| 48dDEWnbhC59HNNm2CHur859zmG4CgGkZNU67tXgLjr1gem4KCXf3e1GU37dXy8cs44Pw7s5wp9L4JQoYUyno8E14nSFGXx | 451,653.06 |

| 43SVizefGVNRcMkocYwPBEafoazcN3HgMWb2fjaLrxP4ew61sw3fNfCQkoSwReVE6cZjpRe1TYvf5aqrUPAUB72DAcdXanZ | 371,118.09 |

| 48j5us6QWvQUAk7E1GKC6mFMH52183TNrDqrYjXV7mMngVX9t1GuptEb35QwefNsPPhGLWEqxHrY7JCxeDzC6ub8MuwyAfq | 367,899.55 |

| 41xDYg86Zug9dwbJ3ysuyWMF7R6Un2Ko84TNfiCW7xghhbKZV6jh8Q7hJoncnLayLVDwpzbPQPi62bvPqe6jJouHAsGNkg2 | 321,845.00 |

| 496ePyKvPBRWEoQiqFEaL8frWuR9XuxNj98p69ZQRxmdZZHd5KVSS24bkYY93ASAxKPXn9XmnmeCxHz9NUdvvs8eE5BP24A | 310,660.00 |

| 425sBVwP8ip9kb85vNyEXkAdfh5CqBjjzir8cNTiVXHwf5PZ5XppFJhJempwxY8CuVHDUeFaAkzwF9ohx8J2nRMw9fkjaUZ | 297,920.00 |

総ハッシュレート: 19,503,823.54 H/s

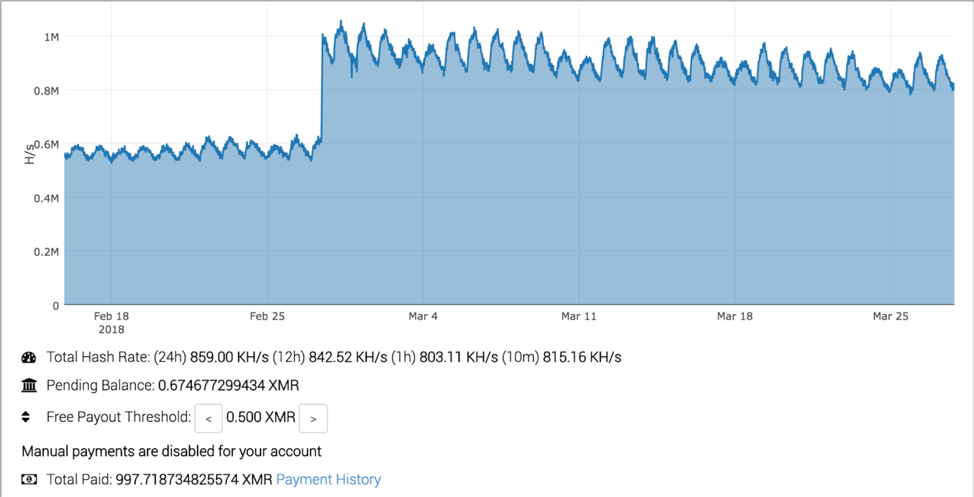

上記の総ハッシュレートは、Moneroネットワークをマイニングしている全世界のハッシュレートの約2%です。約19MH/sのハッシュレートは、現在の為替レートとネットワークに基づいて換算しますと、1日あたり約30,443ドルに相当します。同様に、上位3つのハッシュレートは、1日あたり約2,737ドル、2,022ドル、および1,596ドルをマイニングすることになります。いくつかのマイニングマルウェアの過去のハッシュレートを見てみると、いかに活発に行われているかがわかります。以下のグラフから、日に一度、一貫して上下する傾向も検出されました。日ごとにこの変化が発生する理由は明白ではありませんが、検出された他の仮想通貨マイニングマルウェアでもこうした傾向が見られます。この傾向が生じる理由について、マルウェアが毎日特定の時間帯のみ、もしくはユーザーがシステムにログインしていない時間帯のみ動作するように設定されているのではないかという仮説が立てられます。または、攻撃が特定の地域の端末に集中し、この上下の傾向は単にユーザーがデバイスを夜間にシャットダウンしているからという仮説もあります。以下の(1)ウォレットは、これまでに約1,000 XMR、つまり、現在の為替レートで約20万ドルを取得しています。

図9 特定のウォレットアドレスの経時的なマイニング活動を示すグラフ例①

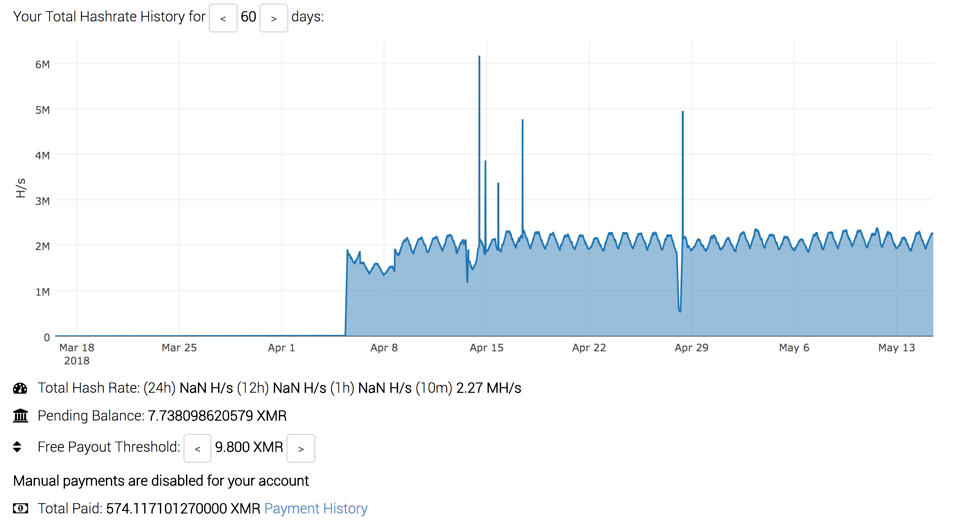

また、ハッシュレートに基づいた上位のマイニングマルウェアを見ると、興味深い点が現れます。

図10 特定のウォレット アドレスの経時的なマイニング活動を示すグラフ例②

最初の例と同じ波形パターンが見られるのに加え、上記(2)のマイニングの活動が、今年の4月初期に開始された最近のものであることがわかります。3か月足らずで、この攻撃者は累計575 XMR、つまり今日の為替レートに基づくと約12万6,500ドルを取得しています。

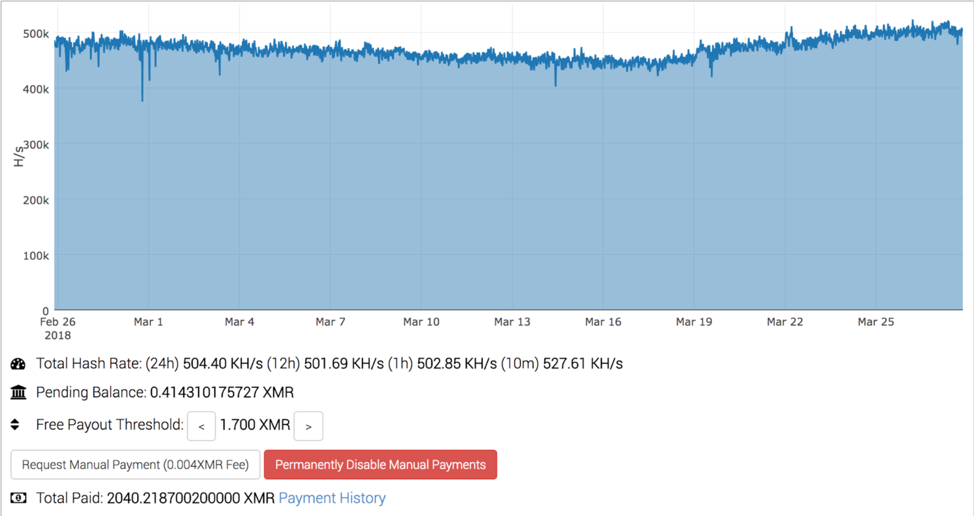

上下のフローに加え、以下(3)のようなかなり一貫したマイニング容量を持つウォレットにも遭遇しました。これは、容易に特定できない仮想通貨マイニングマルウェアの活動に非常によく似ています。このウォレットは、これまでに約2,000 XMR、つまり、現在の為替レートで約40万ドルを取得しています。

図11 特定のウォレット アドレスの経時的なマイニング活動を示すグラフ例➂

結論

現在、悪意のある仮想通貨マイニング活動は急伸し続けています。仮想通貨をマイニングするマルウェアの大幅な成長は、かつての仮想通貨の高騰に直接関係しているといえるでしょう。ただし現在は仮想通貨の価値がより予想にそったものに修正されていることから、悪意のある仮想通貨マイナーが引き続き活発であり続けるかどうかは、時間が経たなければわかりません。しかしながら、悪意のある手法で仮想通貨をマイニングしてきた個人またはグループにとっては、このような活動が長期にわたり、信じがたいほど多額の利益をもたらしていたことは明白です。Moneroはこれまでに合計1億7500万ドルがマイニングされたことがわかっています。これは現在、流通している全Moneroの約5%を占めています。

マルウェアを介して配信される仮想通貨マイナーへの対策は困難であることが分かっています。多くのマルウェア作成者が、CPU使用率を制限し、1日の中の特定の時間帯またはユーザーが非アクティブな時間帯にのみマイニングが動作するように設定をしているからです。さらに、マルウェア自体がさまざまな方法で配信されているため、ユーザーはセキュリティへの多層アプローチを取る必要があります。

パロアルトネットワークスのお客様は、次世代エンドポイントセキュリティTrapsやWildFireを含めた、多数の手段により、マルウェアを介して配信される仮想通貨マイナーに対抗し、ネットワーク上の脅威を防ぐことができます。さらに、仮想通貨マイニング活動を特定し、それに適切な対処をするための階層型アプリIDを使用することができます。

Unit 42は、この調査中に特定された全XMRウォレットのリストを公開しています。さらに、629,126 個のサンプルのハッシュも提供します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得