This post is also available in: English (英語)

概要

最近、私たちのチームは遠隔からの密かな行動監視を助長するSpyNoteと呼ばれるAndroid用トロイの木馬を新たに発見しました。このビルダーは新バージョンのマルウェアを作り出すものですが、マルウェアに関するいくつかのディスカッション フォーラムで、先日その存在が明らかにされました。SpyNoteは、OmniRatやDroidJackに似ています。OmniRatやDroidJackとは、マルウェアの所有者がAndroidデバイスの管理支配権を遠隔から得られるようにする遠隔管理ツール(RAT)のことです。

SpyNoteは、他のRATと同様に大規模な機能セットを備えており、それには以下のものが含まれています。

- root権限によるアクセスが不要

- 新しいAPKをインストールしてマルウェアを更新する

- デバイスからコンピューターにファイルをコピーする

- デバイス上のメッセージをすべて見る

- デバイスにかかってきた電話を聴く

- デバイスに登録されている連絡先をすべてリストにする

- デバイスのマイクから音声をライブで聴くあるいは録音する

- デバイスのカメラを支配する

- IMEI番号、Wi-FiのMACアドレスおよび携帯電話会社の詳細情報を取得する

- デバイスの最新のGPS位置情報を取得する

- デバイスに電話をかける

SpyNote APKは、被害者に受け入れられたうえに、多くの権限を与えられる必要があります。そのような権限の例として、テキスト メッセージを編集できること、通話履歴や連絡先を読めること、SDカード内容の変更または削除ができることなどがあります。私たちはSpyNoteのサンプルがVirusTotal およびKoodousというマルウェア分析Webサイトにアップロードされていることを確認しました。

分析

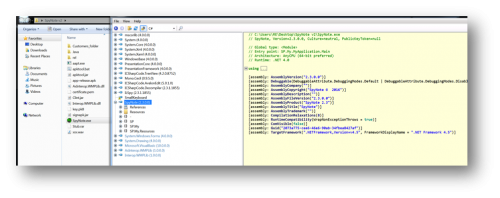

SpyNoteは、インストールすると自分のアイコンを被害者のデバイスから削除します。また、SpyNoteビルダー アプリケーションが.NETで開発されているのは明らかです。

このアプリケーションは、難読化プログラムで難読化されているのでもなく、保護プログラムで保護されているわけでもありません。

この動画(https://www.youtube.com/watch?v=E9OxlTBtdkA)と全く同じポート番号を使っており、アップローダーがAPKファイルのアイコンしか変更していないことを見ると、アップローダーは、SpyNoteの利用に関するYouTube動画で説明されている手順を手本にしている可能性があります。。

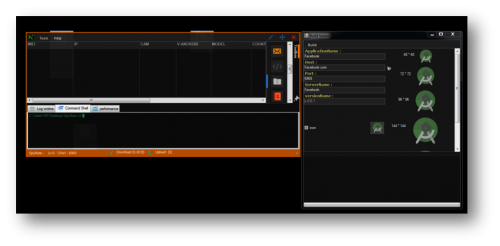

さらに、このRATは下記の画像が示すとおり、TCPの2222番ポートを使ってコマンド アンド コントロール(C&C)のIPアドレス(141.255.147.193)と通信するよう設定されています。

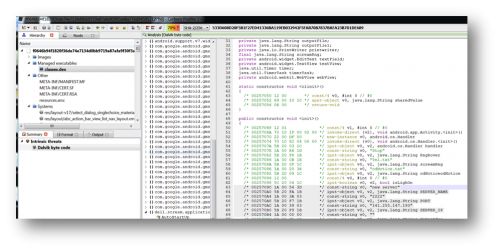

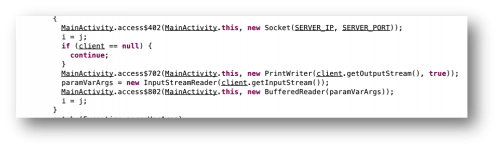

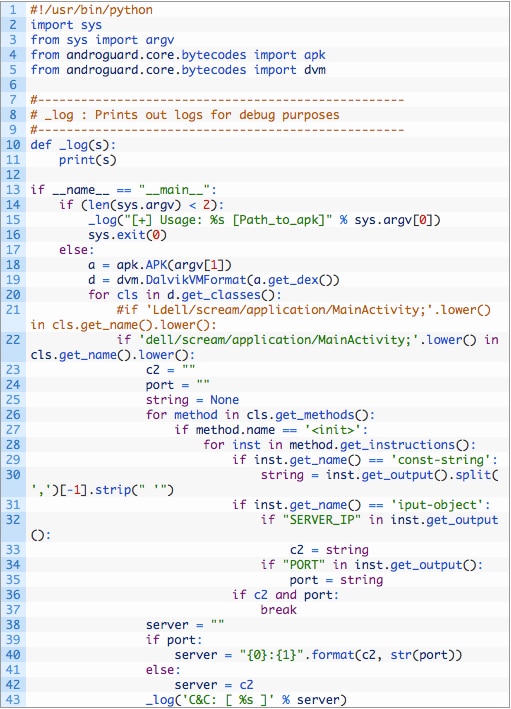

これまでに分かっている情報を元に、私たちにはマルウェアがハードコーディングされたSERVER_IP値およびSERVER_PORT値(図4)をこのソケット接続に使用していることが現時点で分かっています。下記に示すように、今ではAndroguard (https://github.com/androguard/androguard)を使ってC2情報に関する抽出プログラムを作成することができます。このspynote.C2.pyスクリプト(下記)はAPKファイルからこれらの値を構文解析し、コマンドラインに出力します(図5)。

サードパーティの情報源からアプリをインストールするのは非常に危険なことになりかねません。こうした情報源は、Google Play Storeのような正規の情報源に備わっている統治性を欠いていることが多く、悪意のあるアプリケーションを取り除くための詳細な手続きやアルゴリズムが備わっていたとしても盤石ではありません。信用のおけない情報源からアプリをサイドローディングすると、ユーザーやユーザーのモバイル デバイスがさまざまなマルウェアにさらされますし、データを失う恐れもあります。

今までのところSpyNoteが、活発な攻撃に利用されている様子は観測されていませんが、SpyNoteの構築が何の妨げもなく可能であるため、サイバー犯罪者が利用し始めるのではないかと思われます。Palo Alto Networks AutoFocusユーザーはSpyNoteタグを使用してこのRATを識別することができます。

インジケーター

SpyNoteサンプルのSHA256

85c00d1ab1905ab3140d711504da41e67f168dec837aafd0b6327048dd33215e

ed894f9c6f81e2470d76156b36c69f50ef40e27fd4e86d951613328cdbf52165

4fb2d8be58525d45684f9ffd429e2f6fe242bf5dbc2ed33625e3616d8773ed0d

98e2b14896e85362c31b1e05f73a3afddde09bd31123ca10ff1cc31590ac0c07

51e0d505fb3fba34daf4467ca496bca44e3611126d5e2709441756ba632487f0

4b60fff88949181e2d511759183cdf91578ece4a39cd4d8ec5da4015bb40cbed

c064679c42e31a4f340e6a1e9a3b6f653e2337aa9581f385722011114d00aa1e

3323ff4bcdb3de715251502dfb702547b6e89f7973104b3da648163b73b72eef

f0646b94f1820f36de74e7134d0bb9719a87afa9f30f3a68a776d94505212cbd

2ec734fd0f7320b32568ab9c229146a3dab08f951ca5c3114f6af6c77f621929

4e80d61994ee64dadc35af6e420230575553aba7f650bc38e04f3702b21d67c4

357ca2f1f3ea144bdd1d2122ec90ed187e8d63eb8a206794e249d5feb7411662

ac482e08ef32e6cb7e75c3d16a8ea31bcc9bf9400bd9f96b4ec6ed7d89053396

89a5ebf0317d9a3df545cfd3fbcb4c845ea3528091322fd6b2f7d84d7a7d8ae0

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得