This post is also available in: English (英語)

概要

マスコミによくとりあげられている、最近の日本企業に対する攻撃に、PlugXおよびElirksという2つのマルウェアが関与していましたが、これらのマルウェアは調査の過程で発見されました。PlugXは2012年に初めて発見されて以来、多くの攻撃で利用されており、私たちはその利用に関する記事をいくつか公開しましたが、記事には日本企業を標的とする攻撃活動に関する分析を記述してあります。

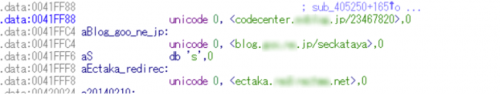

ElirksはPlugXに比べて周知度が低いですが、基本的なトロイの木馬であり2010年に初めて発見されました。主にセキュリティ侵害を受けたシステムから情報を盗み出すために利用されています。私たちは、Elirksを利用した攻撃の大部分が東アジアで発生していることを確認しています。このマルウェア特有の機能のひとつに、予め決めておいたミニブログ サービスまたはSNSにアクセスしてC2アドレスを検索することが挙げられます。攻撃者はこうしたサービス上にアカウントを作成し、バックドアの配信に先立って、実際のC2サーバーのIPアドレスまたはドメイン名を符号化しておき、これを投稿します。ここ数年の間に、私たちは日本のブログ サービスを利用した複数のElirks亜種を確認しました。図1は2016年の初めに発見されたElirksサンプルの中に埋め込まれているURLを示しています。

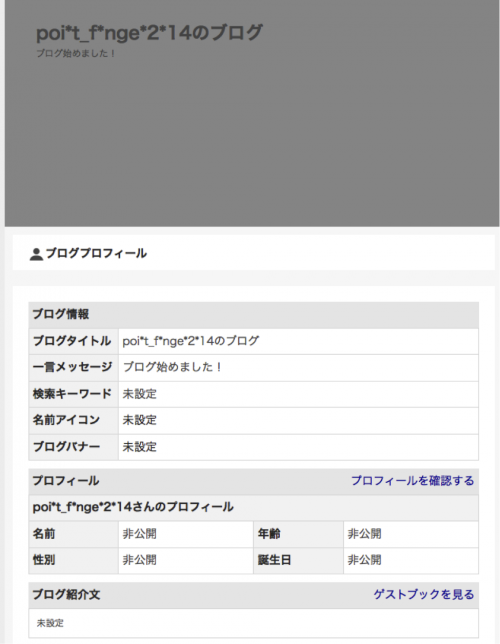

2014年に発見された別のサンプルに関し、攻撃者は日本のブログ サービスを利用しました。関連するアカウントが本記事執筆時点でも存在しています(図2)。

過去の攻撃活動との関連

以前、Unit 42はScarlet Mimicと呼ばれている攻撃活動を分析している過程でElirks亜種を特定しました。Scarlet Mimicは長年にわたり少数民族の人権活動家および政府を標的としている攻撃活動です。この一連の攻撃で主に利用されるマルウェアはFakeMで、私たちのリサーチャーはこの脅威がElirksとインフラストラクチャーを共有していることをレポートで説明しています。

本記事の執筆時点で、これまでに確認されているElirks攻撃と日本における最近の事例との間に類似点が認められます。

PDFが添付されているスピア フィッシング電子メール

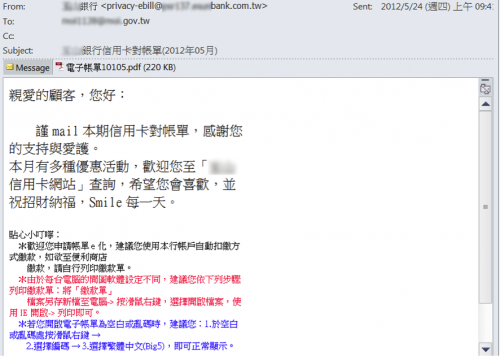

図3は2012年5月に台湾の省庁に対して送信された電子メールを示しています。

この電子メールには、最近の事例にやや類似する特徴があります(表1)。

| 2012年 | 2016年 | |

| 電子メール 送信者 |

台湾の実在の銀行に偽装 | 日本の実在の航空会社に偽装 |

| 電子メール 受信者 |

一般に公開されている 台湾省庁代表者の 電子メール アドレス |

一般に公開されている 子会社代表者の 電子メール アドレス |

| 件名 | "クレジット カード明細書 (中国語) |

"航空券eチケット (日本語) |

| 添付ファイル | "電子請求書1015という名前の PDFファイル(中国語) |

PDF アイコンの付いた E-TKT"という名前のファイル (日本語) |

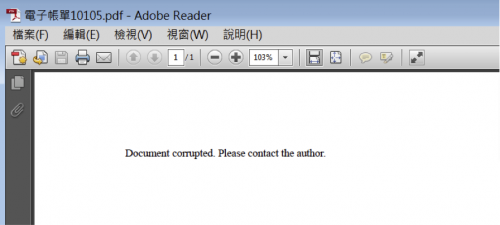

ユーザーが添付されたPDFファイルを開くと、次のメッセージが表示されます。これにより、PDFに埋め込まれたAdobe Flashの脆弱性CVE-2012-0611を悪用して、Elirksマルウェアをシステムにインストールします。

航空会社のeチケット

攻撃者は、標的にされた個人または組織をおびき寄せるため、それにふさわしいファイル名を選んでいます。最近の事例では、電子メールに添付された悪意のある添付ファイルの名前は"E-TKT"だったと報告されています。2012年8月に台湾で起きた過去の攻撃でも、同様のファイル名が使われたことがわかっています(図5)。

ファイルを開くと、Elirksはコンピュータ上で自身を実行し、ユーザーを欺くためにticket.docを作成します(図6)。

また、2012年3月に台湾で起きた攻撃でも、航空会社に関係するファイル名が使われていたことが判明しています。図7は、"航空券予約番号(更新版).pdf"という名前のPDFファイルを示しています。このPDFファイルを開くと、図4とまったく同じメッセージが表示され、CVE-2011-0611を悪用してElirksがインストールされます。

結論

現時点では、2016年に日本企業を攻撃した敵対者と、2012年に台湾の組織を攻撃した敵対者が同じであることを示す確実な証拠は見つかっていません。しかし、この2つの攻撃には類似点がいくつか見られます。どちらの事例でも、攻撃者は同じマルウェア ファミリを使用している点、類似の方法でスペア フィッシング電子メールを作成している点、そして航空会社に関係する特定の分野に関心があるように見える点です。ここ数年、日本を標的にした複数のElirks亜種を確認しており、これはサイバー スパイ活動が進行中であることを示している可能性があります。当社は引き続きこの脅威の攻撃者に注意していきます。

Palo Alto Networksのお客様はElirksの亜種から保護されています。また、以下のツールを使用して追加情報を収集できます。

- WildFireがすべての既知のElirksサンプルを有害であると検出します。

- すべての既知のC2がPAN-DBで悪意があるとして分類されます。

- AutoFocusタグが作成されました: Elirks

兆候:

実行可能ファイル:

8587e3a0312a6c4374989cbcca48dc54ddcd3fbd54b48833afda991a6a2dfdea

0e317e0fee4eb6c6e81b2a41029a9573d34cebeabab6d661709115c64526bf95

f18ddcacfe4a98fb3dd9eaffd0feee5385ffc7f81deac100fdbbabf64233dc68

配信PDF:

755138308bbaa9fcb9c60f0b089032ed4fa1cece830a954ad574bd0c2fe1f104

200a4708afe812989451f5947aed2f30b8e9b8e609a91533984ffa55d02e60a2

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得