This post is also available in: English (英語)

概要

Unit 42はここのところWastedLockerランサムウェアの活動が活発化している様子を観察しています。同ランサムウェアによる活動は、2020年5月にWildFireが最初のサンプルを分析して以来増加傾向にあります。こうした活発化にくわえて最近メディアでも報道されたように大手米国系企業が同脅威の標的とされていることに鑑み、私たち Unit 42 でも同脅威についての評価概要を作成することにしました。なお、同脅威が利用するテクニックの全概要については、Unit 42のプレイブックビューアからご確認ください。

WastedLockerはSamsa、 Maze、 EKANS、Ryuk、BitPaymerなどと同類のポストインフェクション系ランサムウェアです。ポストインフェクション系ランサムウェアは、ばらまき型で対象をしぼらないWannaCryなどのランサムウェアとは異なり、資産価値が高いと目される組織を狙って侵害を成功させたあと、特別に細工されたランサムウェアをごく短期間でその組織内のできるだけ多くのシステムに展開します。そうすることで影響を最大化しより多くの身代金を受け取るチャンスを増やしているのです。

2020年6月23日にNCCグループが WastedLocker ランサムウェアに関する詳細な概要レポートを公開しました。同レポートには、脅威の背後にいると考えられている脅威攻撃グループ、Evil Corpに関する情報も含まれていました。同グループには、これまでもバンキング型トロイの木馬であるDridexと関連する脅威・攻撃キャンペーンなどが帰属されています。

パロアルトネットワークスのWildFireが有効になっている次世代ファイアウォールの脅威防御サブスクリプションや、Cortex XDRエンドポイント プロテクション エンジンでは、同ランサムウェア関連アクティビティを検出します。Cortex XDRにはランサムウェア対策モジュールが含まれており、これにより同ランサムウェアに関連する暗号化ベースのアクティビティを検出します。さらに、AutoFocusをご利用中のお客様は、同脅威に関連するアクティビティを次のタグで確認できます: WastedLocker

標的の選定

私たちは脅威インテリジェンスプラットフォームAutoFocusを使用してWastedLockerの背後にいるアクターの潜在的ターゲットをいくつか特定しました。これら大多数の組織は米国に拠点を置いており、2020年6月26日にシマンテックが報告した 活動とも合致するものでした。これらの組織には、専門サービス、法律サービス、公益事業、エネルギー、製造、卸売、小売、ハイテク、エンジニアリング、製薬、ライフサイエンス、輸送、ロジスティクス(米国で事業を展開しているらしいイギリスの輸送・ロジスティクス組織1つを含む)など幅広い産業セクタが含まれていました。

WastedLockerによる攻撃の技術的概要

注意: ここではWastedLockerによる攻撃に関連する高レベルの技術的側面の概要だけを示します。侵害の痕跡(IoC)を含む、より詳細な技術分析については、SentinelOneのブログ「WastedLocker Ransomware: Abusing ADS and NTFS File Attributes(WastedLockerランサムウェア: ADSおよびNTFSファイル属性の悪用)」も参照してください。

初期感染ベクトル

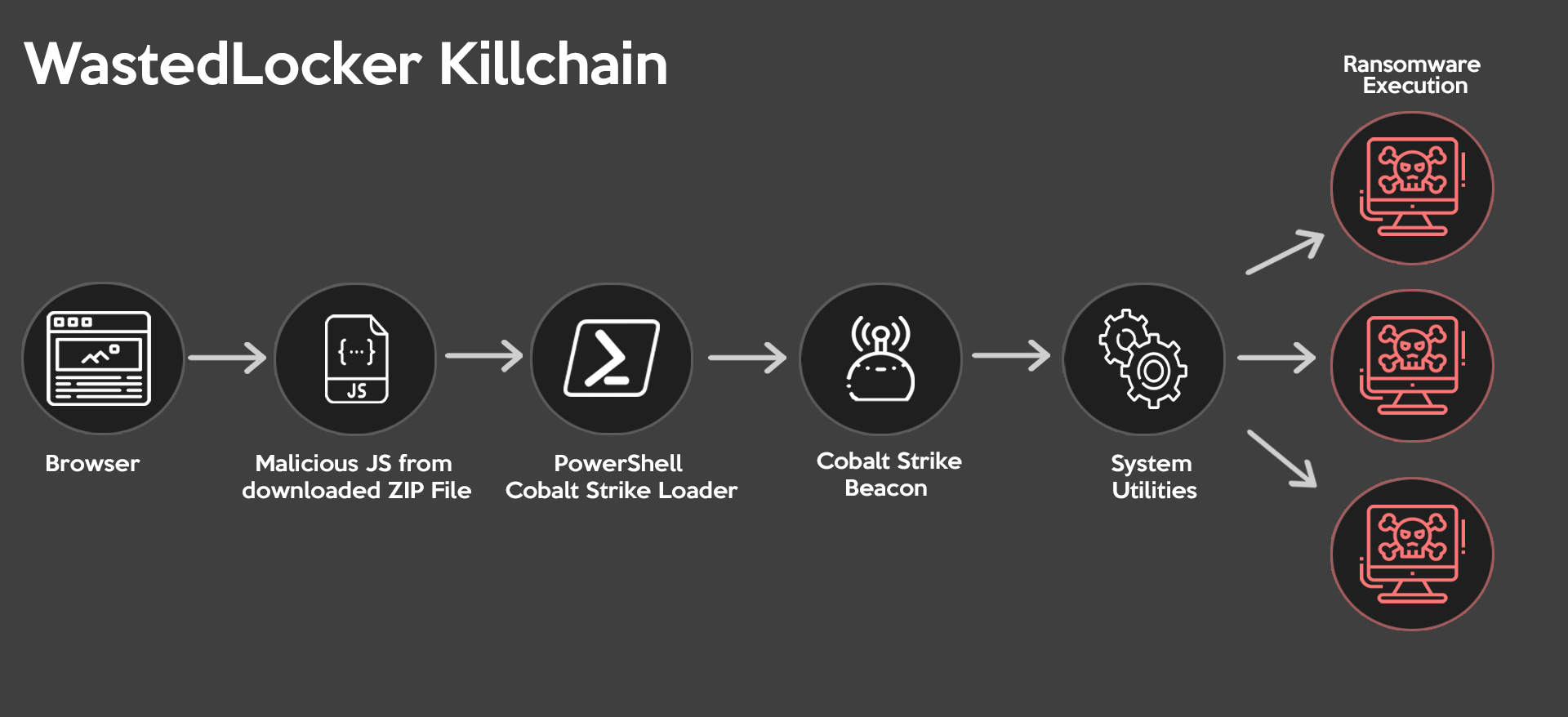

以前シマンテックが報告したWastedLockerの活動によれば、WastedLockerによる攻撃で最も一般的に確認されている初期感染ベクタトルは、被害システムをプロファイルし、PowerShellを使用して最終的にCobalt Strikeペイロードをデプロイする、悪意のあるSocGholish JavaScriptフレームワークローダーコンポーネントを含むZIPファイル(正当なソフトウェア更新に偽装されている可能性が高い)のようです。

SocGholishフレームワークの動作全般の技術的分析は本稿の解説範囲には収まらないので割愛しますが、その要約は偽のブラウザ更新に関するこちらの投稿ページで確認できます。

横展開

Cobalt Strikeペイロードは、被害端末にインストールされた後、対象ネットワーク内で横展開することで、攻撃者がメインペイロードを展開できそうな追加システムの識別しやすくするのに利用されます(なお、WastedLockerの攻撃者は、同じ目的でWindows Management Instrumentation [WMI]やPsExecなど正規のWindowsユーティリティも使用する様子が観察されています)。標的型ランサムウェアの攻撃者にとってとくに価値の高いのが、被害組織の顧客に直接影響し、その企業の収益源となっているビジネスオペレーションや、可視性や使用率の高い内部システム、システムバックアップを含む(または展開を容易にする)システムなどです。

最終ペイロード

最終的に被害者のネットワークの十分な偵察が行われると、攻撃者はシステム管理ユーティリティを使ってWastedLockerランサムウェアペイロードを展開します(その正確なメカニズムは本稿の範囲外ですが、詳細はSentinelOneの投稿に記載されています。)標的のホストでの実行中、ランサムウェアは次のことを行います。

- 実行権限の昇格を試みる(まだ管理者として実行されていない場合)

- Windows Defenderの監視無効化を試みる

- シャドウコピー/ボリュームスナップショットを削除する

- 自分自身をサービスとしてインストールする

インストールされればペイロード配信は完了し、ファイルが上書きされます。ランサムウェアは主に.wastedという拡張子を使いますが、ランサムノートの詳細を含むファイルには、 .wasted_infoという拡張子が追記されます。

私たちがこれまで分析してきた *.wasted_infoのランサムノートファイルは、次のサンプルのようなもので、<>内にはさまざまなデータが表示されます。使用されるアクターのメールアドレスは異なる場合があり、ドメイン名には PROTONMAIL.CH、AIRMAIL.CC、ECLIPSO.CH、TUTANOTA.COM、PROTONMAIL.COM などが含まれます(使用頻度の高い順に記載)。

<victim name>

YOUR NETWORK IS ENCRYPTED NOW

USE <actor email 1> | <actor email 2> TO GET THE PRICE FOR YOUR DATA

DO NOT GIVE THIS EMAIL TO 3RD PARTIES

DO NOT RENAME OR MOVE THE FILE

THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY:

[begin_key]<base64 encoded public key>[end_key]

KEEP IT

結論

比較的効果が高く、また得られる身代金もUnit 42がCOVID-19パンデミックの初期段階に観測したようなばらまき型ランサムウェア攻撃に比べて高いことから、標的型ランサムウェア攻撃の傾向は強まっています。WastedLockerも、そうした典型的な標的型ランサムウェア攻撃のひとつです。これときめた組織を狙い、着実に犯行を行うサイバー攻撃グループから受ける被害組織への影響はすさまじく、これら攻撃者のやり口は、堅牢な防御テクノロジや高いサイバーセキュリティ専門知識の必要性をあらためて浮き彫りにしています。

パロアルトネットワークスはWastedLockerを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDRエージェントは

- WastedLockerのインジケータを含みます。

- ランサムウェア対策モジュールでWastedLockerの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりWastedLockerバイナリを検出します。

- WastedLockerによってボリュームシャドウコピーが削除されるとBTP(振る舞いベースの脅威防御)がトリガーされます。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、PAN-DBでは同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをWastedLockerタグで追跡します。

パロアルトネットワークス製品により提供される保護以外の対策としては、重要システムの定期バックアップ運用習慣をもち、そうしたバックアップはハードニングした(あるいはより優れたオプションとしてオフサイトの)ストレージと組み合わせて採用することで、ランサムウェアから受ける影響を緩和することを強くお勧めします。

ランサムウェア関連の情報は、『2021 Unit 42 ランサムウェア脅威レポート』もあわせて参照してください。

参考文献一覧:

- https://isc.sans.edu/forums/diary/Fake+browser+update+pages+are+still+a+thing/25774/

- https://labs.sentinelone.com/wastedlocker-ransomware-abusing-ads-and-ntfs-file-attributes/

- https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/wastedlocker-ransomware-us

- https://research.nccgroup.com/2020/06/23/wastedlocker-a-new-ransomware-variant-developed-by-the-evil-corp-group/

- https://pan-unit42.github.io/playbook_viewer/?pb=wastedlocker-ransomware

- Best Practices from Palo Alto Networks(パロアルトネットワークスのベストプラクティス)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得