This post is also available in: English (英語)

概要

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42では、定期的に弊社Email Link Analysis(ELINK)システムのデータを分析評価しています。収集されたデータ(電子メールから抽出されたURL、またはAPIによって送信されたURL)を調査することで、一般的なWebの脅威を識別するのに役立つパターンや傾向を特定することができます。本稿は、弊社が年間を通じて追跡している Webベースの脅威に関する一連の記事の4回目(2018年の第4四半期)にあたり、とくに、悪意のあるURL、ドメイン、エクスプロイトキット、CVE、これにくわえてフィッシング詐欺に関する統計について取り上げています。

本四半期のレポートの主な調査結果の要約は次のとおりです。

- 第4四半期には悪意のあるURLが増加し、第1四半期から第3四半期までに見られた悪意のあるURLの減少傾向が終わった。

- これまでの弊社の追跡で初めて、米国は悪意のあるURLのホスティングにおいて1位から2位に後退し、フランスが1位となった。

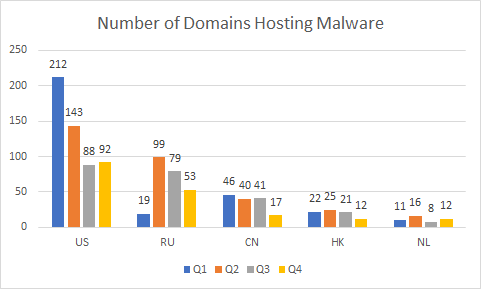

- マルウェアをホスティングしているドメインの数は、第3四半期に引き続き減少した。

- 米国は、マルウェアをホスティングしている悪意のあるドメインについては1位に返り咲いた。

- 今四半期でも、攻撃に使われている上位3つの脆弱性は変わらなかった (CVE-2018-8174、CVE-2016-0189、CVE-2014-6332の3つ)。

- これら3つが今四半期のトップ3に入っていることも注目に値する。くわえて、このうち2つ(CVE-2016-0189、CVE-2014-6332)は、通年でトップ3に入ったことになる。

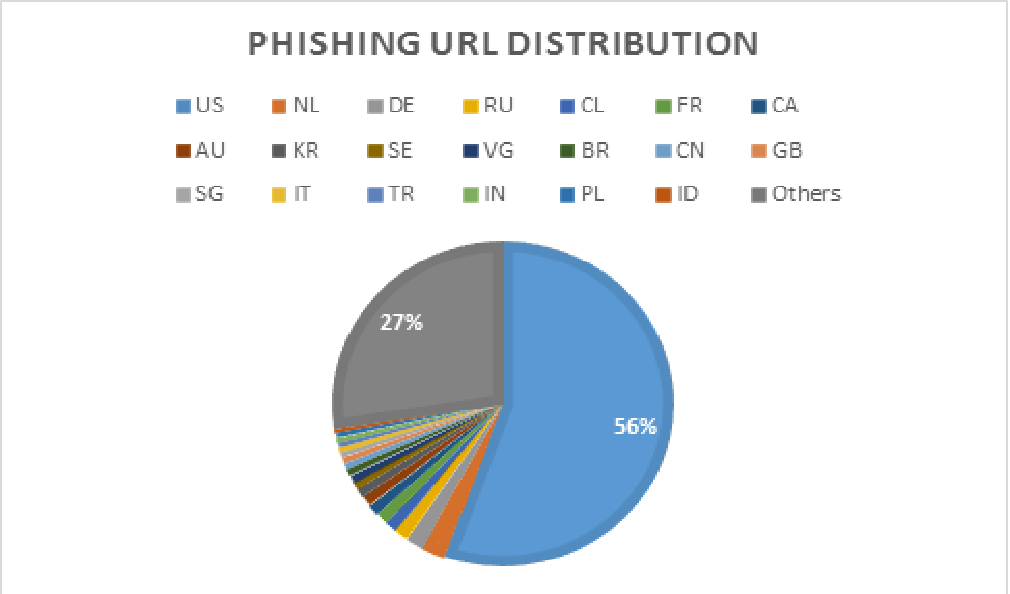

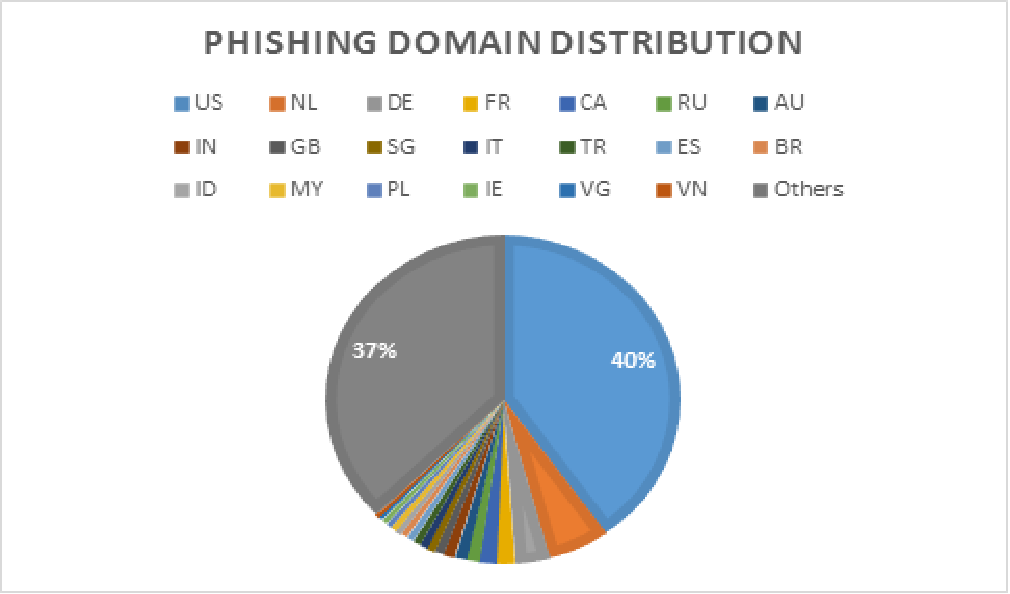

- 米国は、フィッシングURLの配信とフィッシングドメインにおいて1位となり、それぞれ全体量の56%と40%を占めている。

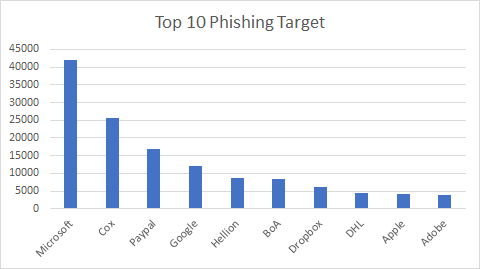

- Microsoftのアカウント保持者と顧客がフィッシングの最大の標的となっていた。DHL、Bank of America の顧客や口座所有者もこの四半期のトップ10に入っていたが、全体的に、テクノロジー企業のアカウント所有者や顧客がフィッシングの中心的な標的となっていた。

悪意のあるURL /ドメイン

悪意のあるURL

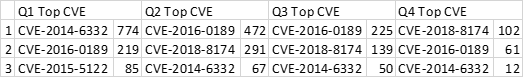

弊社のデータをベースとしたELINKシステムから、第4四半期はデータフィードから抽出・分析される悪意のあるURLリンクが再び増加したことが確認できました。第4四半期に記録された悪意のあるURLは1195件で、前四半期比で約37%増加しています。2018年の第3四半期における悪意のあるURLは一番多いときで783件で、図1からもわかるとおり、これは同年のほかの四半期と比べるとかなり低い数字となっています。

図 1第1四半期から第4四半期までの悪意のあるURL (2018年)

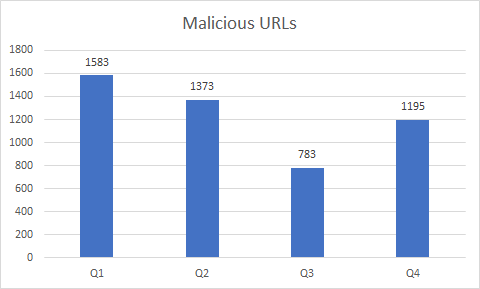

弊社ではこのほかに、これらの悪意のあるURLを国や地域コードにに基づいても分類しました。悪意のあるURL 1195件うち390件がフランスのもので、これが最も高い数字となっています。米国が1位にならなかったのは今回が初めてです。悪意のあるURLについて、イギリスは第3四半期には上位5位に入っていましたが、第4四半期では7件のみと順位を急落させました。なお、これらの統計は弊社ELINKシステムのデータセットから作成されたものであり、インターネット全体に流通するサンプルの一部を表しているにすぎない点にはご注意ください。

図2悪意のあるURLをホスティングしている上位5カ国/地域(2018年第4四半期)

マルウェアをホスティングしている悪意のあるドメイン

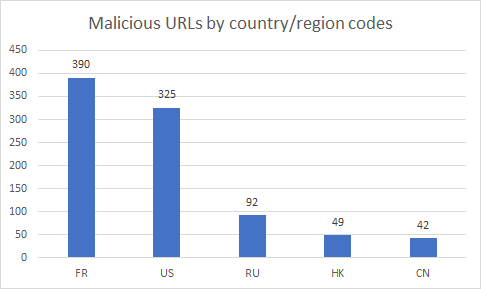

悪意のあるURLの数は急増しましたが、マルウェアをホスティングしているドメインの数は前四半期から減少しました。下の図3に示すように、第3四半期には310個の悪意のあるドメインがありましたが、第4四半期は287個まで減少しています。

図3 悪意のあるドメイン(2018年第1四半期から第4四半期まで)

悪意のあるデータをホスティングしているドメインを監視していると、あるパターンが浮かび上がりました。2018年の初め以来、米国が年間を通じて1位にランクされているだけでなく、四半期チャートのトップを同じ5カ国/地域 (米国、ロシア、中国、香港、オランダ) が占める形となっています。この結果は、とくに上位3カ国についてはとくに驚きではないかもしれませんが、四半期ごとの数字の動きはつねに興味深いものです。この詳細について下図4に示します。

図4 悪意のあるドメイン (2018年)

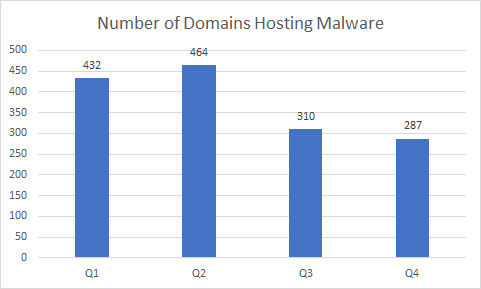

使用中の記録されたCVEは、2018年の初めからそれほど変わっていません。第4四半期の脆弱性トップ3は、第2四半期と第3四半期のそれと同じです。表1は、第1四半期以降、最もよく悪用されたCVEの概要を示しています。

表1 最も悪用されたCVE (2018年第1四半期から第4四半期まで)

現在悪用されているCVEのほとんどは新しいものではありません。実際、トップ3こそ入っていないものの、10年以上経過した3つのCVEを悪用しているデータがいまだに弊社データには含まれています。以下は、私たちのELINKシステムで観測された、悪用されたCVEの概要です(訳注: 各CVEの解説内容は対応するJVN iPedia脆弱性対策情報データベースの説明内容を引用しています)。

- CVE-2008-1309: RealNetworks RealPlayer の ActiveX コントロールにおけるメモリ管理不備の脆弱性。RealNetworks RealPlayer の rmoc3260.dll には RealAudioObjects.RealAudio ActiveX コントロールにおいて、コンソールプロパティのメモリの管理に不備があり、開放したヒープメモリ領域を上書き可能となり、任意のコードを実行される、またはサービス運用妨害 (DoS) 状態にされる脆弱性が存在します。

- CVE-2008-1472: 複数の CA 製品に使用される ListCtrl ActiveX コントロールにおけるスタックベースのバッファオーバーフローの脆弱性。BrightStor ARCserve Backup、Desktop Management Suite および Unicenter 製品などの複数の CA 製品に使用される ListCtrl ActiveX コントロール (ListCtrl.ocx) には、スタックベースのバッファオーバーフローの脆弱性が存在します。

- CVE-2008-4844: Microsoft Internet Explorer のデータバインディング処理における脆弱性。Microsoft Internet Explorer にはデータバインディング処理において脆弱性が存在します。 結果として、遠隔の第三者によって任意のコードを実行される可能性があります。Microsoft Internet Explorer にはデータバインディング処理において脆弱性が存在します。細工された XML コンテンツなどを処理する際に IE がクラッシュする事が確認されています。なお、本脆弱性に関する実証コードが既に公開されています。

フィッシング

ELINKでは、第3四半期末にフィッシング検知のサポートを開始しました。下記はELINKからの2018年第4四半期におけるフィッシング検出の結果です。

URL

2018年第4四半期には、合計212,818件のフィッシングURLが確認されました。それらの半分以上が米国でホスティングされており、オランダ、ドイツ、ロシア、チリがそれに続いています。悪意のあるURLをホスティングしている国/地域で1位にランクされたフランスは、フィッシングURLのホスティングでは6位につけています。図5は、フィッシングURLをホスティングしている国/地域上位20カ国の内訳を示しています。

図5 フィッシングURLをホスティングしている国/地域の内訳

ドメイン

212,818件のフィッシングURLはすべて、20,990個のドメインによってホスティングされていました。また、弊社が監視しているすべてのフィッシングドメインのうち40%が米国でホスティングされていました。フィッシングドメインをホスティングしている上位5カ国/地域は、アメリカ、オランダ、ドイツ、フランス、カナダです。より詳細な国名・地域については、以下図6を確認してください。

図6 フィッシングドメインの内訳

標的

フィッシング攻撃の蔓延については疑いの余地がありませんが、ELINKでは「悪意のあるURL」と比べて「フィッシングURL」を200倍多く捕捉しています。これらのフィッシング詐欺が、どういった著名組織を標的としているかについて興味をお持ちのかたもおられるかと思いますが、ここで Microsoft が最大の標的となっていることは驚くには当たらないでしょう。同社はOneDrive、Outlook、Office 365など、人気製品/サービスを複数提供しているからです。Bank of America (BoA) はトップ10に入った唯一の銀行ですが、Chase (別の銀行) も15位にランクインしています。フィッシングの標的とされた著名組織トップ10の詳細については下図7を確認してください。

図7 フィッシングの標的とされた著名組織の内訳

ケーススタディ

CVE-2018-8174を悪用するFallout エクスプロイトキットは、第4四半期も依然としてもっとも活発なEKです。「FindMyName」と呼ばれる新しい攻撃キャンペーンが、複数の新たなAzorult(データ窃取、マルウェアのダウンロードを行うマルウェア) 亜種を、CVE-2018-8174を悪用して配信する様子が確認されました。CVE-2018-8174は、今四半期でもっともよく悪用された脆弱性です。同攻撃キャンペーンでは、異なるURLから発信される複数の攻撃チェーン間で、ある特定のドメイン上にある同一最終ランディングページを共有していました(findmyname[.]pw)。これらの新しいAzorult亜種は、アンチウイルス製品を回避するためにAPIフラッディングや制御フローの平坦化などの高度な難読化手法を使用しています。さらに、私たちがキャプチャしたサンプルは、以前のバージョンよりも多くのブラウザ、アプリケーション、暗号通貨ウォレットでの機密情報窃取をサポートしています。この件についてはこちらのブログで詳述しています。

結論

今四半期のトレンドを見ると、フランスでの驚くべき件数急増により、グローバルで悪意のあるURLの検出数が増加しています。一方、米国は依然として悪意のあるドメインのホスティング国/地域でトップを占めています。

ELINKシステムには10年前の脆弱性ですらいまだに悪用されていることが示されていますが、ほとんどの脆弱性は過去5年以内に発見されたものです。今四半期はゼロデイ脆弱性攻撃が確認されていませんので、ソフトウェアとシステムを最新の状態に保つことで、脆弱性悪用の大部分を防ぐことができます。WildFireとPANDBはどちらもこれらマルウェアを網羅しています。

悪意のあるURLと比較してフィッシングURLの数はかなり多くなっています。フィッシングURLはソフトウェアやシステムの脆弱性には基づいていませんが、サイバーセキュリティの最も弱い部分がヒトであるという点に基づいています。WildFireとPANDBはどちらもこれらフィッシングURLを網羅しています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得