This post is also available in: English (英語)

概要

Unit 42はLuna Moth (別名 Silent Ransom Group)のコールバック型フィッシング脅迫キャンペーンに関連する複数のインシデントを調査しました。これらのインシデントは法律サービスや小売業をはじめとするさまざまな事業セクターを標的とし、脅迫に暗号化は使われません。被害者は何十万ドルもの負担を強いられ、その対象は拡大しています。

この手のソーシャルエンジニアリング攻撃は信頼できる正規ツールを攻撃に使うので、そのしくみ上アーティファクトがほとんど残りません。ただしUnit 42は、これらの攻撃が高度に組織化された単一キャンペーンの結果であることを示唆する共通指標(インジケータ)を複数特定しています。この脅威アクターはコールセンターや、被害者ごとに個別に割り当てられるインフラに多大な投資を行っています。

この手の目立たないようひっそり行われる攻撃に対してもっとも効果的な防御策はサイバーセキュリティ啓発トレーニングです。次世代ファイアウォール(NGFW)とCortex XDRは、データの漏出や疑わしいネットワークへの接続を検出します。これにより、パロアルトネットワークスのお客様は本稿で解説する攻撃からの保護を受けています。

| 関連するUnit 42のトピック | Phishing, BazarLoader |

コールバック型フィッシングとは

コールバック型フィッシングは「電話を用いた攻撃実行(TOAD)」とも呼ばれます。脅威アクターの目的達成に、ターゲットとの対話が必要とされるソーシャルエンジニアリング攻撃の一種です。この攻撃スタイルは、スクリプトによる攻撃と比べればリソースが必要なものの、複雑度は低く、成功率も高い傾向にあります。

過去にはContiグループとつながりのある脅威アクターが、BazarCallキャンペーンで、この攻撃スタイルにより大きな成功を収めています。Unit 42は2021年からこの種の攻撃を追跡しています。攻撃の初期の頃は主に、悪意のあるマクロを含む文書で被害者を騙し、BazarLoaderマルウェアをダウンロードするようしむけていました。

ところがこの新たなキャンペーンでは攻撃からマルウェアの部分が排除されています。Sygniaはこの攻撃を「Luna Moth」という脅威アクターによるものとしています。このキャンペーンでは、攻撃者が信頼できる正規システム管理ツールで被害者のコンピュータと直接やり取りを行い、脅迫に使うデータを手動で漏出させます。これらのツールそれ自体には悪意がないので、従来型のアンチウイルス製品では検出されない可能性があります。

本稿で名前を挙げるツールは正当なツールであることにご注意ください。脅威アクターが悪意をもって正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品の側になにか問題や悪意があるということではありません。

コールバック型フィッシングの典型的な攻撃チェーン

このキャンペーンではまず企業メールアドレスに1通フィッシングメールが送られます。このメールには受信者のクレジットカードに、あるサービス料が請求されたことを示す請求書が添付されています(この金額は1,000ドル未満であることが多い)。請求書が比較的少額であれば、奇妙な請求書も疑われにくいのです。なお、この手の攻撃を受けた人が所属組織の購買部門に請求内容を報告すれば、とくに複数人から同様のメッセージが報告されれば、組織として攻撃を発見しやすくなる可能性があります。

このフィッシングメールは対象受信者向けにカスタマイズされていて、マルウェアは含んでおらず、正規のメールサービスを通じて送られます。またこれらのフィッシングメールには請求書がPDFファイルとして添付されてきます。こうした特徴のおかげで、フィッシングメールがほとんどのメール保護プラットフォームで捕捉されづらくなります。

添付される請求書にはユニークなIDと電話番号が含まれていて、多くの場合、データ損失防止(DLP)プラットフォームが認識しづらいような書式を使ったり、余分な文字を追加してあったりします。受信者がこの番号に電話をかけると、脅威アクターの管理するコールセンターに転送され、担当者につながれます。

攻撃者は、サブスクリプションの解除を装って、被害者にリモートからコンピュータを管理するためのサポートツールをダウンロードして実行するよう促します。このステップでは通常、ツールベンダーから被害者にサポートセッション開始のリンク付きメールが送信されます。

その後、攻撃者は永続性の確保用にリモート管理ツールをダウンロードしてインストールします。この被害者がコンピュータの管理者権限を持っていなければ、このステップは省略して、ただちに漏出対象ファイルの探索に移ります。

その後、被害者のコンピュータと接続されているファイル共有上になにか価値のある情報があるかを探し、ファイル転送ツールで自らが管理するサーバーにひっそりと漏えいさせます。

このようにして、個人を対象とするソーシャルエンジニアリング攻撃により、脅威アクターが組織の資産を侵害できるようになります。

データの窃取後、攻撃者は被害者に脅迫メールを送信し、料金の支払いがなければ盗んだ情報を公開すると脅します。被害者が加害者に連絡しなければ要求はさらにエスカレートします。最終的に攻撃者は盗んだデータから特定した被害者の顧客や取引先に連絡すると脅して従うように圧力をかけます。

Luna Mothのキャンペーン分析

Unit 42は2022年5月中旬から10月下旬に発生したあるキャンペーンに関連する複数の事例に対応しました。ADVIntelはこのキャンペーンをContiと関連するSilent Ransomと呼ばれる脅威アクターによるものとしています。Unit 42は現時点ではSilent RansomとContiの関連性について確認できていませんが、これがどのグループに帰属するかについては注視しています。

これらの事例では脅威アクターによる継続的攻撃効率向上を示唆する明確な戦術進化が見られます。キャンペーンの開始当初に分析した案件では、法律サービスセクターの中小企業の個人が狙われていました。これがキャンペーンの後半になると、小売セクターのより大手の企業の個人を対象とするよう被害者像が変化していることがわかります。

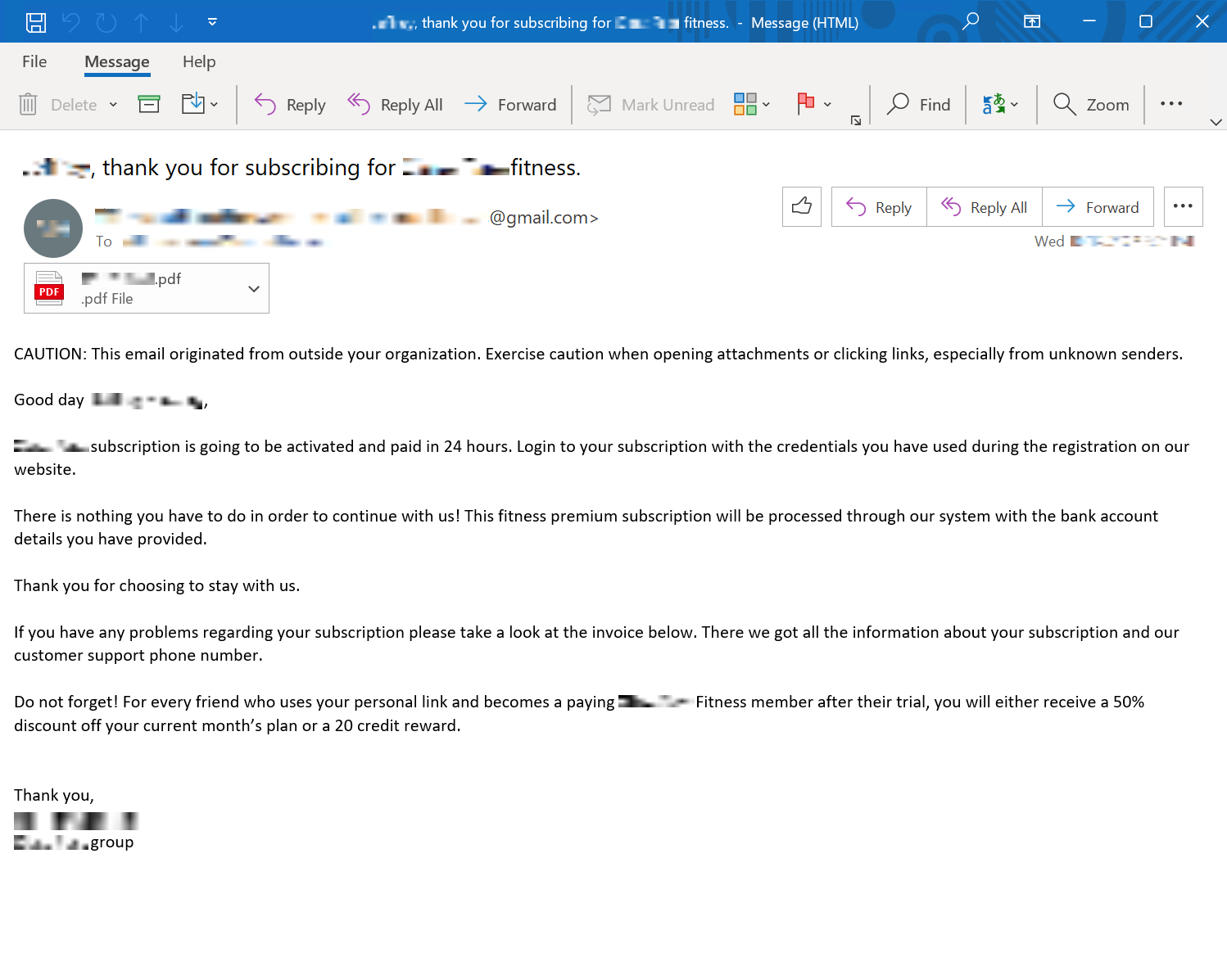

キャンペーン初期にはFirstName.LastName.[SpoofedBusiness]@gmail[.]comという形式のアドレスからフィッシングメールが頻繁に発信されていました(図1)。攻撃者はこれらのメールアドレスによく無名のスポーツ選手名を使います。

Unit 42は[RandomWords]@outlook[.]co.thという形式のメールも観測しています。

フィッシングメール本文の文言はキャンペーン全期にわたり変更が加えられています。この変更はおそらくメール保護プラットフォームの妨害を意図していたものとみられます。文言こそさまざまですが、添付の請求書に記載された料金に被害者が責任を負うと示している点はどれも同じです。

これらのフィッシングメールには、請求書番号の記載されたPDF文書が添付されています。Unit 42はこのキャンペーンで、オンライン講義プラットフォームとスポーツジムのアグリゲーション(情報収集)サービスの両方になりすました偽の請求書を確認しています。

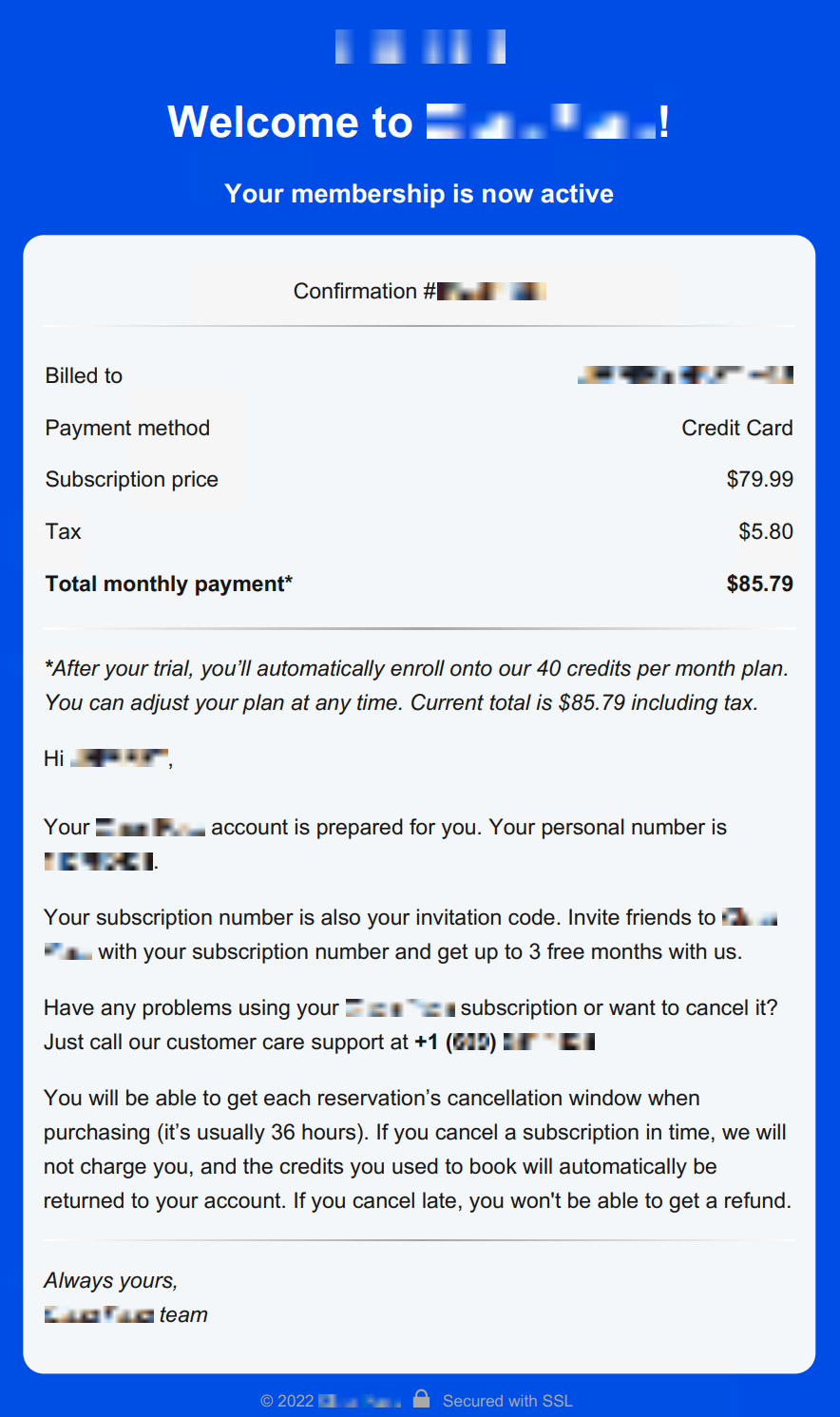

初期のインシデントでは請求書の上部に偽装した企業のロゴが使われていました。さらに後期のインシデントでは、2社めの企業を装って、被害者へのウェルカムメッセージの体裁をとる、青い無地の背景のシンプルなヘッダに変更しているケースもありました(図2)。各請求書の上部には9桁ないし10桁の確認番号が記載されており、ファイル名にもその番号が使われています。脅威アクターが受信者から連絡を受けたさいはこの確認番号が受信者の特定に使われます。

初期の脅迫キャンペーンでは電話番号を再利用していましたが、その後の攻撃では被害者ごとにユニークな電話番号を使用するか、被害者が利用できる電話番号の一覧がずらりと請求書内に提示されるようになりました。

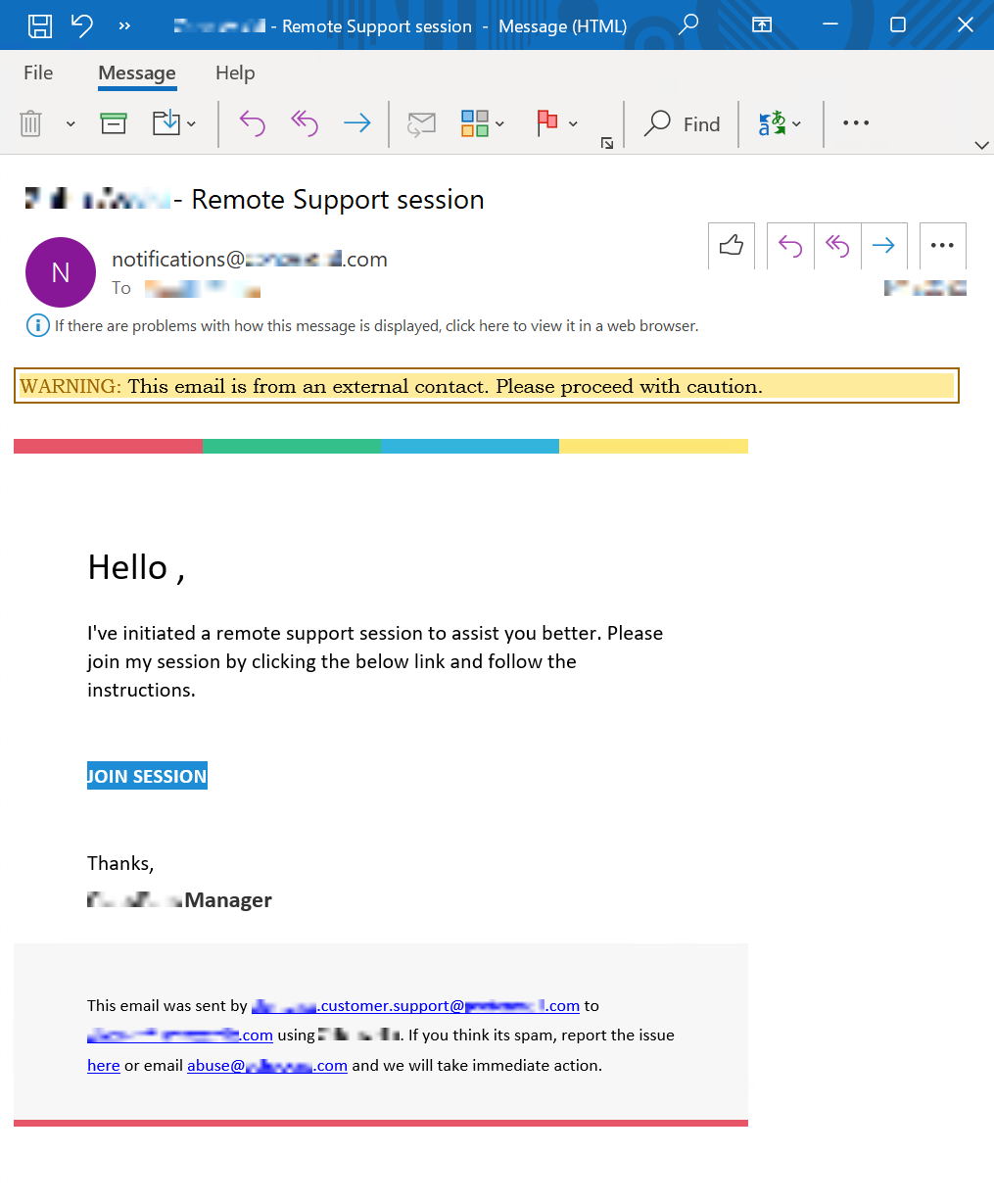

攻撃者は使用するすべての番号をVoIP(Voice over IP)プロバイダ経由で登録していました。いずれかの番号に電話した被害者はキューに入れられ、最終的に担当者につながれて、リモートサポートツールZoho Assistのリモートアシスト用インビテーションを送られます。

これらのインビテーションメール(図3)のフッターには、脅威アクターがZohoへの登録時に使ったメールアドレスが記載されていました。ほとんどのインシデントでは、攻撃者は暗号化されたメールサービスプロバイダのアドレスを選び、偽の請求書に使ったのと同じベンダになりすまします。

被害者がセッションに接続すると攻撃者はキーボードとマウスをコントロールし、クリップボードへのアクセスを有効にし、画面を空白にして何が行われているか見えないようにします。

画面を空白にした攻撃者は永続性確保のためにリモートサポートソフトウェアSyncroをインストールし、データ漏出のためにオープンソースファイル管理ツールのRcloneやWinSCPをインストールします。初期の事例ではリモート管理ツールのAteraやSplashtopも使われていましたが、最近はツールセットを絞っているようです。

被害者がOSの管理者権限を持っていなければ永続性確保のためのソフトウェアのインストールを省き、代わりに管理者権限が不要でユーザーのセキュリティコンテキストで実行可能なWinSCP Portableをダウンロードして実行していました。

攻撃者が永続性を確保した事例では、最初の接触から数時間から数週間後に漏出が発生していました。永続性が確保できなかった場合は通話中に可能なかぎりのデータを漏出させていました。データ漏出は攻撃の直前に発生していました。

キャンペーン初期に使用されたドメインは、トップレベルドメイン(TLD)が.xyzのランダムな単語でした。キャンペーン後期には一貫して[5文字].xyzの形式になりました。観測されたドメインはすべて192.236.128[.]0/17のネットワーク範囲に収まっていました。

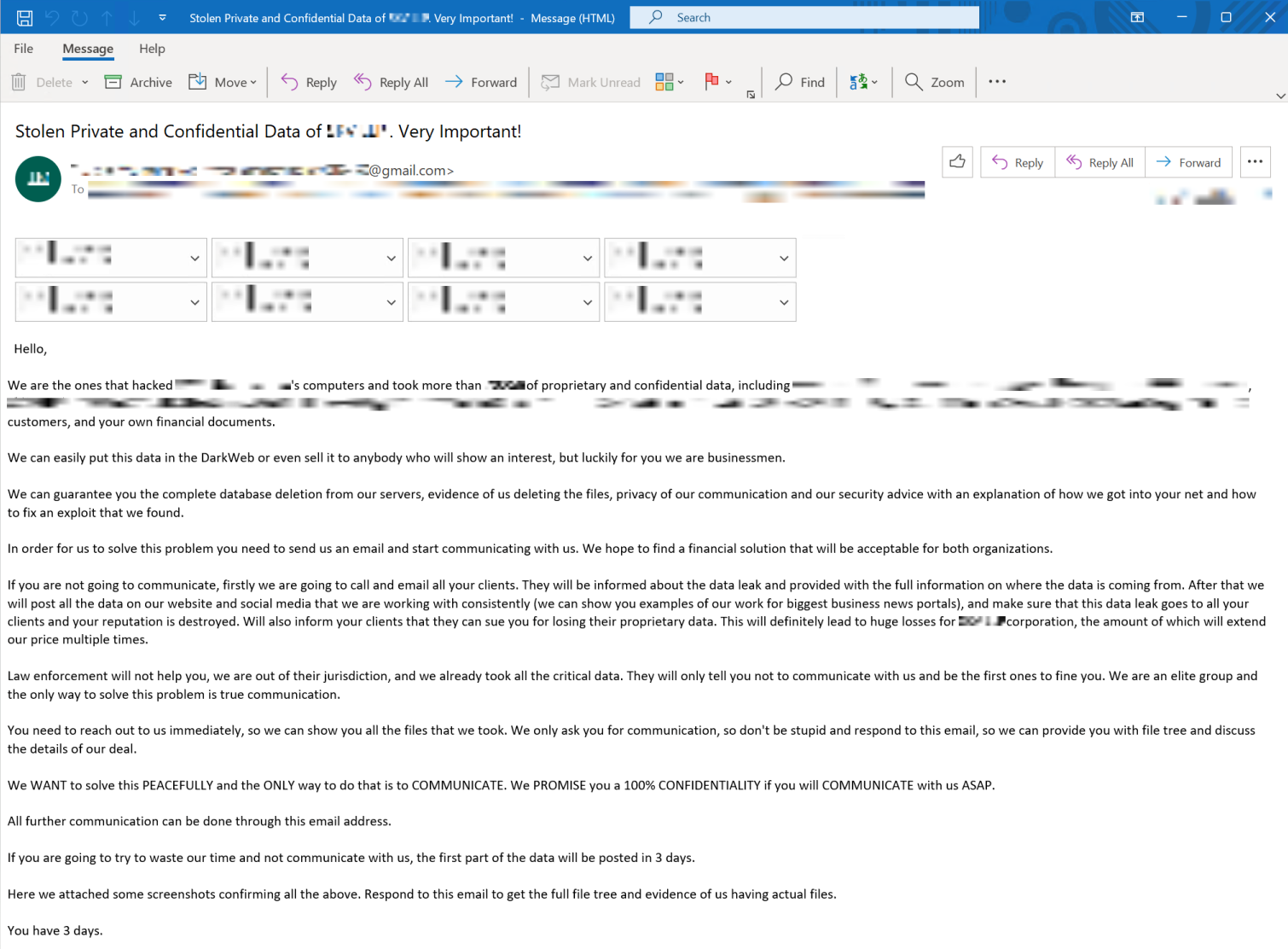

データ漏出の後には脅迫メールが送られました(図4)。キャンペーンで使われたほかのテンプレート同様、脅迫メールの文言や書式は時間経過とともに変化しました。Unit 42が調査した事例では、攻撃者は数GB〜1TB強のデータを流出させたと主張していました。

この脅威アクターは身代金支払い用にそれぞれの被害者についてユニークなBitcoinウォレットを用意していました。これらのウォレットには2、3件の取引しか入っておらず、送金されたとたんに空にされていました。

攻撃者の要求金額は2BTC〜78BTCの範囲でした。彼らは標的組織の収益を調査して妥当な身代金要求額を算出していました。攻撃者は早期の支払いに約25%の割引を提供していました。

ただし支払いをしたからといって約束が守られるとはかぎりません。入金を確認すると返事が来なくなったり、削除証明の提出を交渉しても応じてもらえなかったりしました。

防御と検出

このキャンペーンの背後にいる脅威アクターは、できるかぎり検出されづらいよう、不必要なツールやマルウェアの排除にいそしんでいます。被害者が攻撃下にあることを示す初期の指標はほとんどないので、従業員のサイバーセキュリティ啓発トレーニングが第一の防衛ラインとなります。

恐怖を煽ったり緊急を匂わせたりするメッセージにはつねに注意が必要です。不審な請求書には直接応じないこと、ベンダの公式ホームページに公開されているルートから依頼者に直接連絡すること、会社のコンピュータにソフトウェアをダウンロード・インストールする前に、社内のサポートチームに相談することなどが重要です。

この手の攻撃に対する第二の防衛ラインは、環境中の異常な振る舞いを検出するように設計された堅牢なセキュリティ技術スタックです。次世代ファイアウォール(NGFW)と Cortex XDRは、データの漏出や疑わしいネットワークへの接続を検出します。これにより、パロアルトネットワークスのお客様は本稿で解説する攻撃からの保護を受けています。

結論

コールバック型フィッシング攻撃はターゲットあたりのコストや検出リスクが小さく、収益化が手っ取り早いことから今後人気が高まるものと予想されます。入電処理用のインフラ構築や漏出向きの機微データ特定を行える攻撃グループが最初は脅威情勢で優勢になると思われますが、参入障壁が低いのでさらに多くの脅威アクターが参入してくる可能性は高いでしょう。

観測された状況からは、数ヶ月にもおよぶキャンペーンが活発に展開されているようすも示唆されています。したがって、法律サービスや小売業など現在の標的となっているセクターの組織は被害者になることがないよう、とくに警戒が必要です。

すべての組織は、予期せぬ請求書や架電依頼、ソフトウェアインストールなどにとりわけ重点を置いたサイバーセキュリティ啓発トレーニングプログラムの強化を検討する必要があります。また、認可されていないソフトウェアのインストールや機微データの漏出などの異常な振る舞いを検知・防止するサイバーセキュリティツールへの投資を拡大する必要があります。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得