This post is also available in: English (英語)

概要

2014年の発見以降、Emotetは最も頻繁に見られるマルウェアファミリの1つとなり、マルスパム(マルウェアを配信するスパムメール)による大規模攻撃キャンペーンによって世界中のコンピュータシステムに感染しています。Emotetがどのようにしてバンキング型トロイの木馬からモジュラー型マルウェアローダへと進化したかを含め、その攻撃キャンペーンについては、すでに多数のセキュリティ組織が幅広く文書化しています。このモジュラー型という特性のおかげで、Emotetの運用者(以下Emotetオペレータ)は、Emotetボットネットの一部となったコンピュータに、追加でマルウェアをインストールすることができます。

Emotetオペレータはこのほか、自分たちのボットネットを「マルウェア・アズ・ア・サービス(Malware-as-a-Service)」として他のサイバー犯罪グループに提供してもいます。これを購入したサイバー犯罪グループは、このサービスを利用して感染システムに自身のマルウェアをインストールします。たとえば最近EmotetがTrickbotというトロイの木馬の配信に利用されたことがありますが、このTrickbotはその後、Ryukと呼ばれるランサムウェアの配信に利用されました。

Emotetは破壊力が極めて高く、企業内でインシデントが発生すればその復旧には何十万ドルものコストがかかります。感染で被る影響にかんがみても、Emotetオペレータの手口を理解し、防御を強化することは企業にとって必要不可欠でしょう。

本稿に説明する私たちの最新調査で、Emotetマルスパム攻撃キャンペーンは今年5月末にかけていったんは鳴りをひそめたものの、日本を含むアジア太平洋地域(主にベトナム、インド、インドネシア、オーストラリア、中国、日本)では、同地域の中小企業(SME)に存在する多数の脆弱なサーバーが、今もEmotetオペレータにより、Emotet亜種の配信に悪用されていることが明らかとなりました。その原因は主にwebサーバーの更新・修正不足によるもので、侵害されたドメインの大部分がブログコンテンツを管理するソフトウェアWordPressを実行していることもわかっています。

アジア地域全体(および、この他のキャンペーン)では、中小企業のwebサイトが高い割合で乗っ取りを受け、マルウェア配信サーバーに悪用される状況が継続的に確認されています。そこで私たちは、アジア地域におけるEmotetに限定した配信実態がどのようなものなのかについて興味を持ちました。地域の国ごとの実態に範囲を絞り込むことは、関係各国におけるCSIRTの取り組みにも役立つでしょう。

Emotet攻撃キャンペーンの概要

Emotet攻撃キャンペーンの手口全体で重要なのは「Emotetの配信ドキュメントや実行可能ファイルのホスティングと配信には、侵害された正当なドメインが利用される」という側面があることでしょう。乗っ取られたドメインの大半は合法的事業を営む中小企業ですが、こうした中小企業には、おそらくはリソースに余裕がないことが原因で、webサーバーの更新やパッチの適用が立ち遅れる傾向があります。この傾向につけ込むのがEmotetオペレータのようなサイバー犯罪グループで、彼らは脆弱性のあるサーバーを侵害し、そこに悪意のあるEmotetの亜種をホスティングして、HTTPリンクをマルスパム攻撃キャンペーンに埋め込むことで配信しています。

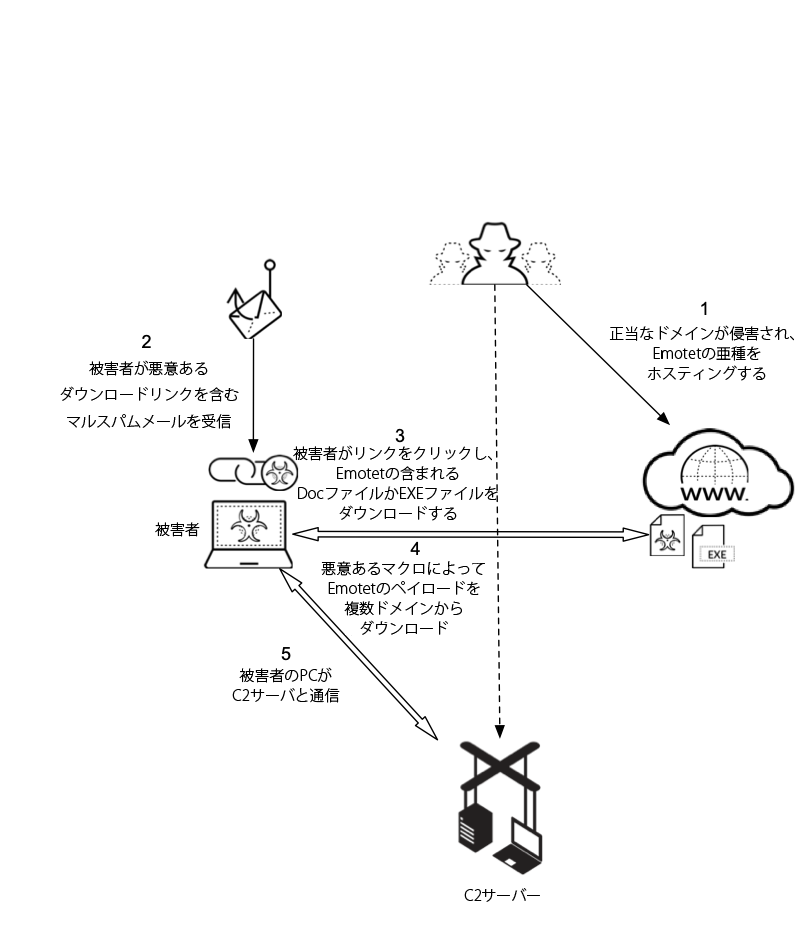

下の図1は、Emotet攻撃キャンペーンが被害者のコンピュータにどのように感染するかの概要を示したものです。攻撃者はまず、脆弱なwebサーバーを見つけるため、インターネットをスキャンします。次に、スキャンで見つかったwebサーバーを侵害して、悪意のあるEmotetの亜種をホスティングします。続いて、正規メールを装ったマルスパムキャンペーンを展開し、被害者を騙してマルウェアをホスティングした侵害済みのドメインからEmotet配信ドキュメントないし実行可能ファイルのダウンロードURLをクリックさせます。たいていの場合、Emotet配信ドキュメントにはマクロが含まれており、このマクロがEmotetのペイロードをダウンロードして実行し、被害者のコンピュータを感染させます。このほか、侵害ドメインから直接Emotet実行可能ファイルが被害者のコンピュータにダウンロードされて感染し、大規模Emotetボットネットに参加させられるというケースもあります。

Emotetの帰還

私たちのデータからは、Emotetのマルスパム活動、コマンド&コントロール(C2)活動は3か月半ほどの小休止を挟み、2019年9月16日時点で再びアクティブになった様子がうかがえます。この状況は他社情報をもとにしたメディア報道でも確認されています。これらのEmotetマルスパムキャンペーンに関して公開されたレポートは、その大半が潜在的被害者数や被害者の地理的分布の理解を目的としたものでした。そこで本稿では、乗っ取られた正規ドメインの利用に焦点を当て、これらドメインの初期Emotetドキュメント亜種配信用サーバーとしての利用実態と、APAC各国単位で見た影響度について、理解を深めることを目的としたいと思います。

アジア内のEmotet配信サーバー

乗っ取りを受けた正規ドメインのサーバーは、さまざまな犯罪グループから繰り返しマルウェア配信に使われています。この戦術がよく使われるのは、正規ドメインのネットワークであれば、ほぼ標的組織にブロックされることはないためです。このおかげで、Emotetを含むWord文書や実行可能ファイルは、被害者のホストに届く可能性がぐっと高くなります。

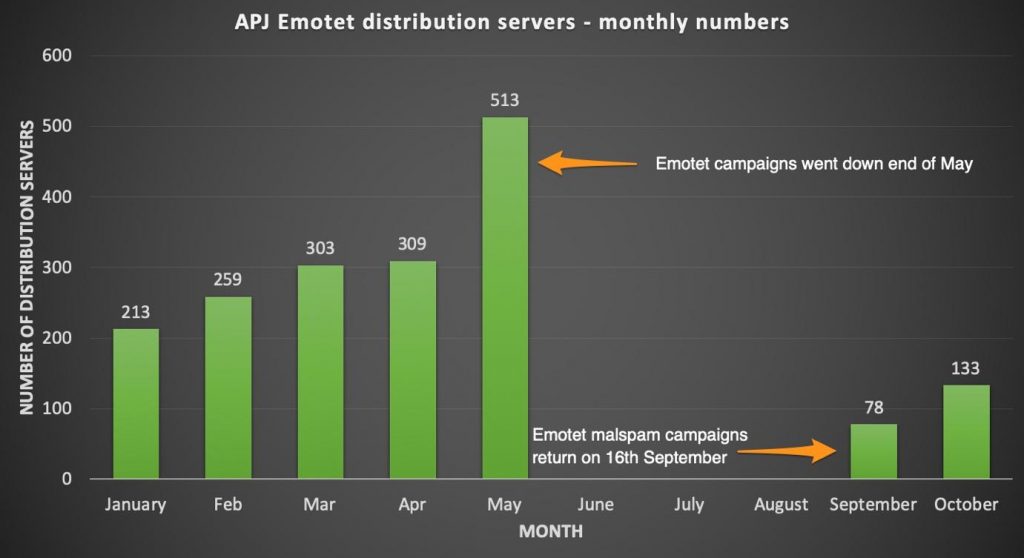

弊社のデータセットから2019年1月以降にEmotetマルウェアの拡散に関与した全アジア地域のドメインを抽出してみると、Emotetオペレータが使用する配信サーバーが2019年初頭から明らかに増加していることがわかります。先に述べたように、Emotetのマルスパム攻撃キャンペーンは5月末にかけていったん鳴りをひそめましたが、その5月に使用された配信サーバー数が前月までのそれと比べて有意に高かったこと(図2参照)は注目に値するでしょう。攻撃者たちは小休止に入る前にボットネットを成長させることで利益の最大化をはかっていたのかもしれません。

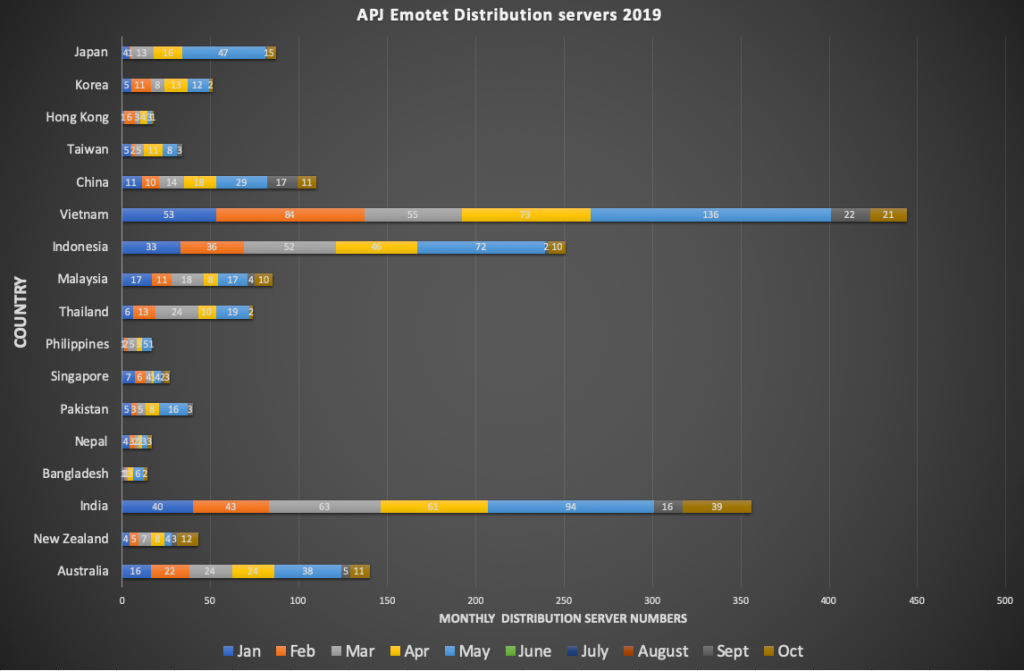

国ごとのドメイン数で見ると、最も影響の大きかった国についての興味深い洞察が得られます。下の図3に示すように、影響を受けた国の上位はベトナム、インド、インドネシア、オーストラリア、中国、日本の順となっており、これに若干のASEAN諸国が続きます。

以下のデータからは、APAC全体で脆弱なサーバーが多数、Emotetオペレータによる侵害を受け、Emotetの亜種配信に利用されている実態が浮かび上がってきます。同時にこのデータは、多数の中小企業が定期的にシステムにパッチを適用するベストプラクティスを実施できず、結果的に自身のシステムの悪用を許し、Emotet攻撃キャンペーン全体の成功に大きく貢献する結果となった様子を物語ってもいます。

また、これら侵害ドメインの大半が、ブログコンテンツを管理するソフトウェア、WordPressを実行している点も重要です。たとえばCVE Detailsのような脆弱性トラッキングサイトを少し検索するだけで、WordPressに存在する脆弱性が多数公開されていることがわかります。同様の検索をExploit-DBに対してかければ、毎月多数のエクスプロイトが誰にでもアクセス可能なドメイン上で公開されていますし、こうした公開済みエクスプロイトは、誰でも利用することができます。もちろん、セキュリティ界隈から見れば、脆弱なWordPressサイトを悪用するEmotetオペレータの存在はとくに目新しいことではありません。ですが、各組織にいま一度こうした脅威を再認識してもらい、webアプリケーションにできるだけ早くパッチを適用すること、それによってEmotetオペレータを含む脅威攻撃者たちを阻止し、脆弱性悪用と壊滅的被害の回避につなげること、これらの点はいくら強調してもしたりないでしょう。

結論

Emotetは長年にわたりアクティブな脅威です。現在進行中の攻撃キャンペーン数、そのモジュラー型プラットフォームと破壊性能、関連インシデント数と組織にのしかかる復旧コスト、これらどれひとつとっても、同脅威が現代で最も深刻なサイバー脅威の1つであることの証左といえます。

本稿では、アジア地域全体における配信サーバー数に重点を置いた調査を行いました。その目的は、同地域内の国別で見た実態に光をあてるとともに、脆弱な中小企業のサーバーのサイバー犯罪グループによる悪用実態を明らかにすることにより、企業側のすみやかな改善努力と再認識を促すことにあります。

本稿では、中小企業が自社webサーバーやアプリケーションのパッチ適用に関するサイバー環境を改善することがなぜ不可欠であるのかについても明らかにしました。私たちはこれと並行し、各国の国内CSIRTチームとも協力し、影響を受けた可能性のあるドメインの詳細を共有することで、事態の改善に向けた努力も行っています。

パロアルトネットワークス製品をご利用中のお客様は、同脅威から保護されています。弊社の Threat Prevention プラットフォームでは Wildfire がEmotet マルウェアを検出します。この検出と並行し、侵害が確認されたドメインはPAN-DBのURLフィルタリングソリューションにおいて「malware(マルウェア)」として分類が更新されます。

AutoFocusをお使いのお客様は、次のタグを使用してこれらの活動を追跡できます: Emotet

IOC

https://github.com/pan-unit42/iocs/tree/master/emotet/sha256-hashes

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得