This post is also available in: English (英語)

概要

BlackByteは2021年7月に初めて登場したRaaS(ランサムウェア・アズ・ア・サービス)で、オペレータはProxyShellの脆弱性を悪用して被害環境への足がかりを築きます。BlackByteはLockbit 2.0など他のランサムウェア亜種同様、ロシア語を使用するシステムやキリル文字を使う数々の東欧系言語のシステムを回避します。

このランサムウェアの背後にいるオペレータのアクティビティは同ランサムウェアの出現当初から非常に活発で、2021年11月以降、米国と世界中のエネルギー・農業・金融サービス・公共セクタを含む複数の組織を標的にしてきました。2021年7月~9月と比べた2021年10月~12月のRaaS関連の攻撃件数もめざましく増加(300%)しており、その普及具合がうかがえます。

最近では米国連邦捜査局(FBI)と米国シークレットサービスによる共同勧告が「ランサムウェアグループが重要インフラを標的にしている」と指摘しています。

パロアルトネットワークスでは、Cortex XDRおよび次世代ファイアウォール(WildFireなどのクラウド提供型セキュリティサブスクリプションを利用)製品・サービスでBlackByteランサムウェアを検知・防止しています。

| Unit 42の関連トピック | Ransomware, Threat Assessments |

目次

BlackByteの概要

ランサムウェアのハイライト

標的の選定

最近の主な攻撃

行動指針

結論

BlackByteの概要

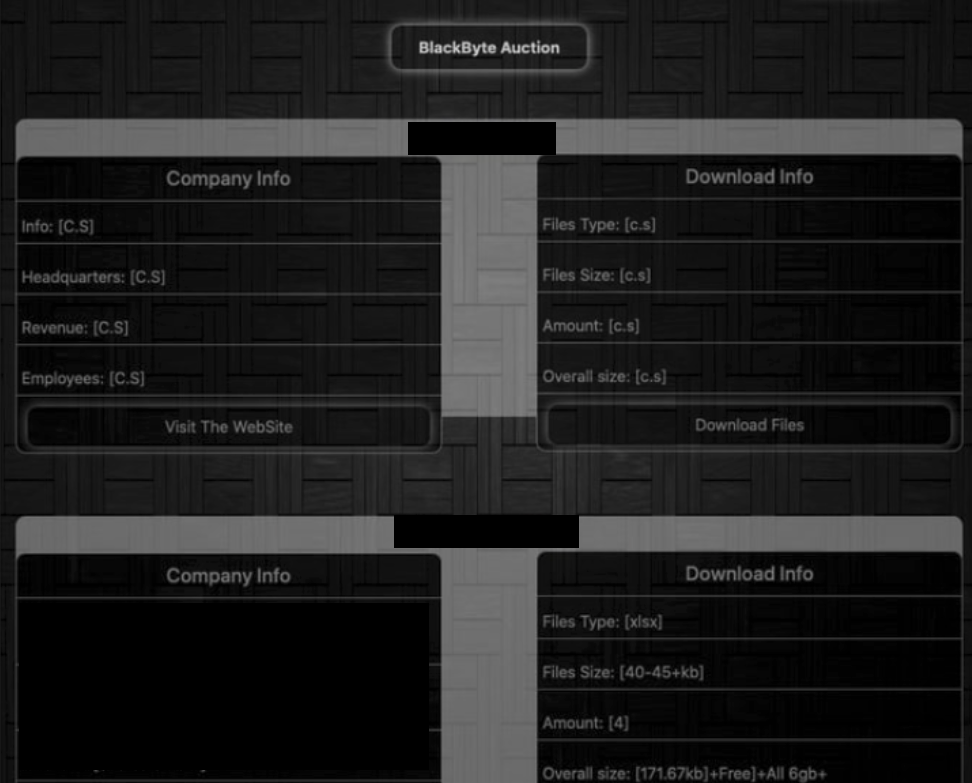

BlackByteは攻撃に二重恐喝を利用するRaaSです。このランサムウェアの背後にいる脅威アクターは、Torの.onionオークションサイトを運営し、盗んだ被害者データを販売することで被害者を晒し者にして恥をかかせる「ネーム・アンド・シェイム」手法を採用しています。このオペレータはわざわざ身代金要求メモにオークションサイトのリンクを貼り込んで被害者を脅します。

Unit 42は、Goと.NETで書かれた亜種や、GoとCの両プログラミング言語をミックスして書いたと思われる亜種など、複数のBlackByteの亜種を実地に観測しています。観測サンプル全体でこれら亜種は難読化やアンチデバッグ機能が複数使用されています。ランサムウェアのペイロードはUPXでパックされていて、ワーム機能が備わっており、すくない手間で攻撃範囲を拡大できます。

BlackByteの以前のバージョンでは共通暗号方式のAESでファイルを暗号化しており、同一鍵でファイルを暗号化するシンプルな暗号化ルーチンを使用しています。この亜種は暗号化前にIPアドレス185[.]93.6.31と45[.]9.148.114から.pngファイルをダウンロードします。SpiderLabsのセキュリティリサーチャーがBlackByte用復号ツールを開発し、後にGitHubで公開しました。

この公開復号ツールに気づいたランサムウェアグループはセッションごとに複数のキーを使う新バージョンのBlackByteを作ることにし、そこでの暗号化は外部IPとの通信なしに行われます。

![スクリーンショットに表示されているBlackByteの警告メッセージ:「Attention!!!!we had some maintenance, if your access to the chat lost, please mail us your company name and the old link you got, so we can renew your access, we use only this mail for support: blackbytesupport@onionmail[.]org we have seen in some places that there is a decryption for our ransom we would not recommned you to use that because we do not use only 1 key.(メンテナンスあってチャットへのアクセスなくなたらあなたの社名と得た古いリンクをメールしてくれればアクセス更新するです、このメールしかサポートに使わない、blackbytesupport@onionmail[.]org、あちこちでこれまで私たちのランサムに復号があるの見たでも使うのお勧めない、だって私たちの鍵1本だけでない。)if you will use the wrong decryption for your system you may break everything, and you wont be able to restore your system again we just want to warn you.(間違った復号使うことにするぜんぶ壊れるしれない、そして二度とシステムを復元することができなくなり私たち警告しておきたい。)if you do decide to use that, it (あなたがツール使うことにした場合…)](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/04/word-image-26.png)

![BlackByteサンプルの身代金要求メモ。「All your files have been encrypted your confidential data has been stolen, In order to decrypt files and avoid leakage, you must follow our steps. (あなたのファイルすべて暗号化されたあなたの機密データは盗まれた。ファイルを復号して漏えいを避けるにはあなたは私たちの手順に従わねばならない。)1) Download and install TOR Browser from this site [TOR URL], 2) Paste the URL in TOR Browser and you will be redirected to our chat with all information that you need, 3) If you do not contact us within 4 days, your chat access key won't be valid....(1) TOR Browserを[TOR URL]からダウンロードしインストールする 2) TOR BrowserにURLを貼り付けると必要な情報を含むチャットにリダイレクトされる 3) 4日以内に連絡しなければあなたのチャットアクセスキーは無効になる…)](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/04/word-image-27.png)

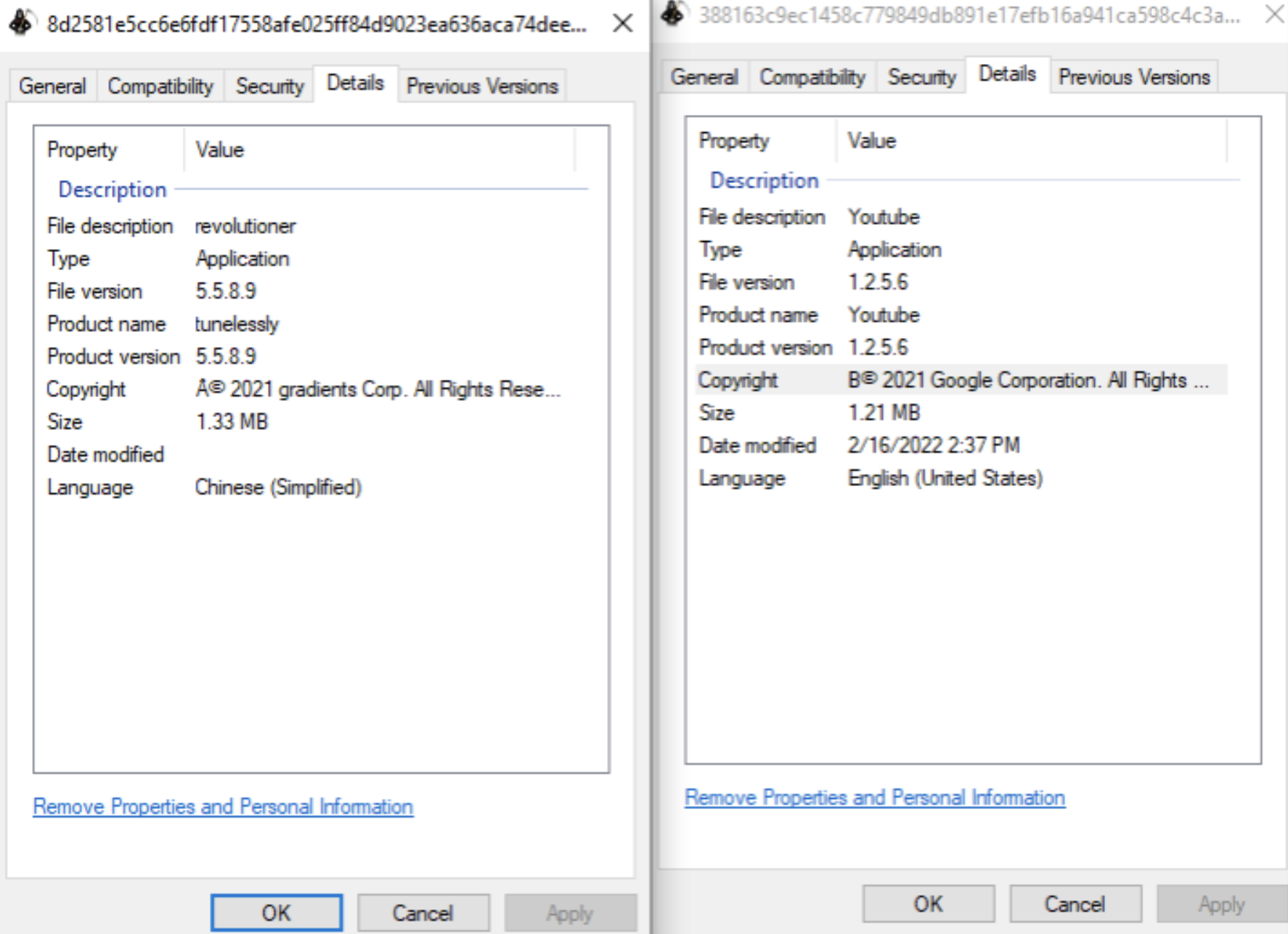

また、BlackByteは自身のファイルを著名製品に見せかけた製品説明を使います。これにはおそらく、それらのファイルを合法的なものに見せかける狙いがあると思われます。

ランサムウェアのハイライト

BlackByteの亜種を分析した結果、複数の戦術・技術・手順(TTP)の再利用が確認されました。

初期アクセス:

- Microsoft Exchange Serverの既知の脆弱性(ProxyShellの脆弱性CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)を利用して被害ネットワークにアクセスする。ある事例では、185[.]219.52[.]229(RU)、198[.]144.189[.]74(US)、45[.]137.190.193(RU)、185[.]70.184.42(NL)、198[.]54.131.44(US)の各IPアドレスから、本脅威アクターによる攻撃試行が確認された。このうちもっとも持続的なアクセスが行われたIPは185[.]70.184.42。

永続化:

- リモートコード実行を可能にする悪意のあるWebシェルを配信する。

- 永続化の維持のため、BlackByteランサムウェアは主要システムやアプリケーションフォルダ、主要コンポーネントを暗号化対象から外し、システムやランサムウェアが動作不能に陥らないようにする。除外されるフォルダを以下に記載する。

ランサムウェアが無視するファイル:

BlackByte, ntdetect[.]com, bootnxt, NTLDR, recycle.bin, bootmgr, thumbs.db, ntuser.dat.log, bootsect.bak, autoexec.bat, iconcache.db, bootfont.bin, Bitdefender, Trend Micro, Avast Software, Intel, 共通ファイル, ProgramData, WindowsApps, AppData, Mozilla, アプリケーションデータ, Google, Windows.old, システムボリューム情報, プログラムファイル (x86), boot, Tor ブラウザ, Windows, PerfLogs, MSOCache

このほかにランサムウェアが除外する拡張子一覧:

url, msilog, log, ldf, lock, theme, msi, sys, wpx, cpl, adv, msc, scr, key, ico, dll, hta, deskthemepack, nomedia, msu, rtp, msp, idx, ani, 386, diagcfg, bin, mod, ics, com, hlp, spl, nls, cab, exe, diagpkg, icl, ocx, rom, prf, themepack, msstyles, icns, mpa, drv, cur, diagcab, cmd, shs

防衛回避:

- 侵害したExchangeサーバーにCobalt Strikeがドロップされ、wuauclt.exeなど別プロセスにインジェクトされる。

- BlackByteは実行時の難読化・アンチデバッグ機能を複数実装している。たとえばコマンドライン経由で、被害者の一意な識別子をSHA256ハッシュとして渡すよう要求する。

- 難読化されたPowerShellコマンドでtaskmg、resmonを削除してWinDefendを停止する。

資格情報へのアクセス:

- Cobalt Strikeを使って資格情報のダンプなどの機能を追加している。

特権昇格:

- BlackByteは特権昇格のためにレジストリを変更することが確認されている。

- ローカルの特権昇格: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

- OSによる異なる権限レベル間でのネットワーク接続共有の有効化: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLinkedConnections /t REG_DWORD /d 1 /f

探索:

- このランサムウェアは実行・暗号化前に、対象がロシア語を使用するシステムあるいは東欧系言語を使うシステム(これらの言語ではキリル文字を使うことが多い)かどうかを確認し、該当する場合は終了する。

影響:

- ランサムウェア自体に漏出機能はない。ただし脅威アクターがその準備としてWinRARでローカルデータを圧縮している様子が確認されている点に注意。

- 旧バージョンでは暗号化アルゴリズム内で使うとおぼしきRSA公開鍵がBlackByte内にハードコードされていた。これはコマンド&コントロール(C2)サーバー障害時バックアップキーとして使われたのかもしれないし、ホスティングすることでキーを簡単に取得されてしまうことを脅威アクターが嫌ったのかもしれない。ただし新しいバージョンでは外部のIPアドレスと通信することなく暗号化が行われていた。

標的の選定

このランサムウェアグループとそのアフィリエイトプログラムは、米国と世界中のエネルギー・農業・金融サービス・公共セクタを含む複数の組織を侵害したとされています。また2021年7月~9月と比べた2021年10月~12月のRaaS関連の攻撃件数も目立って増加しており、その普及具合がうかがえます。

この脅威アクターは「BlackByte Auction」と呼ばれるサイバー犯罪市場と被害者を晒し者にして恥をかかせる「ネーム・アンド・シェイム」ブログを運営しています。このサイトはTorネットワーク上でホストされ、ここにBlackByteランサムウェアグループが暗号化済みの被害ネットワークをリストアップしています。

最近の主な攻撃

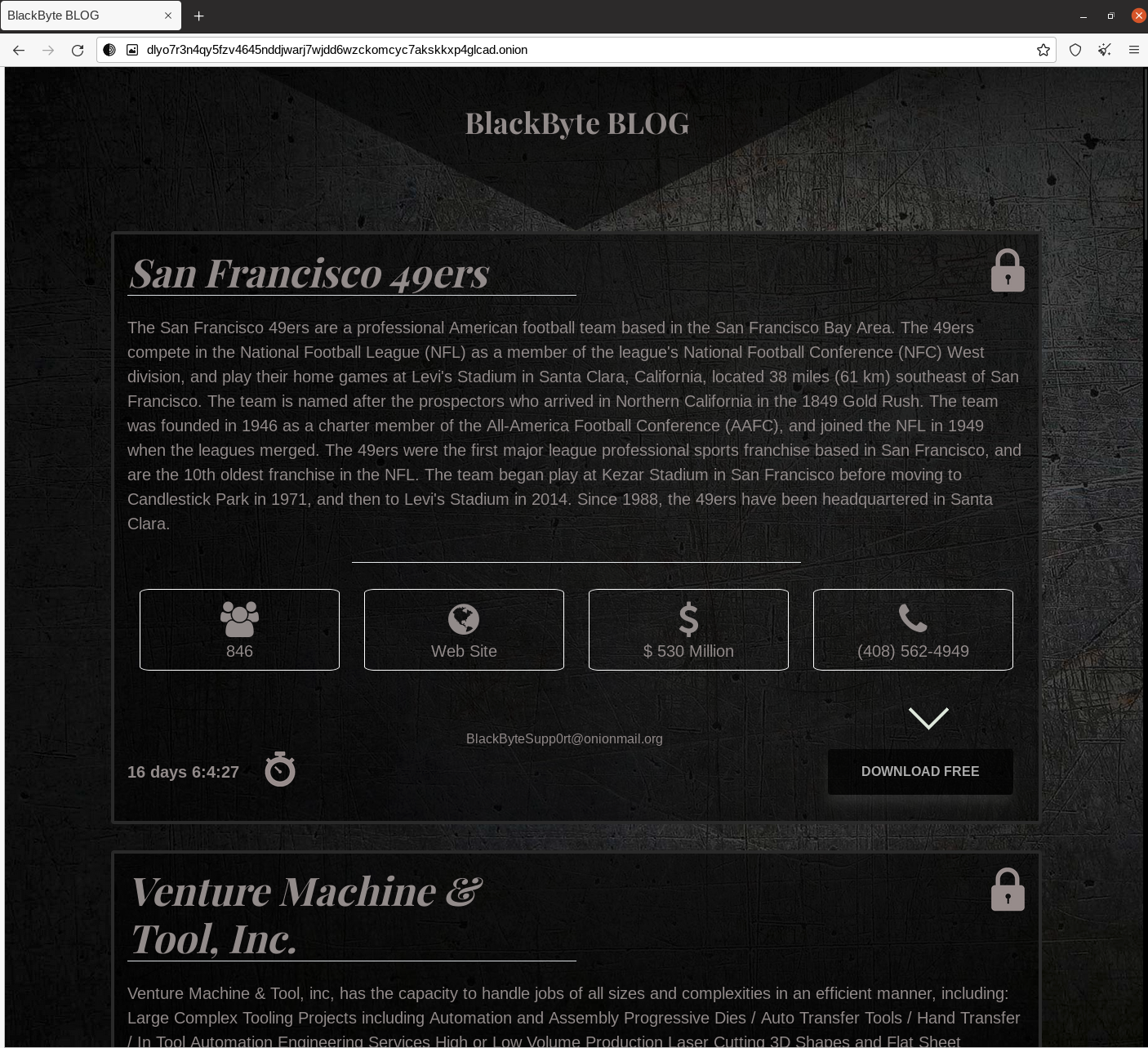

2022年2月13日、BlackByteのオペレータは米国のナショナルフットボールリーグ(NFL)のSan Francisco 49ersを侵害し、同チームの財務データを盗んだと発表しました。

このSan Francisco 49ersへの攻撃が、2022年のスーパーボウル前後という特定のタイミングで発生していたことを考えると、BlackByteのオペレータは、タイミングをうまく利用して攻撃に注目を集め、利益を増やそうとした可能性が高いと考えられます。

またBlackByteは身代金支払期間を30日間から17日間に短縮した後さらに12日間に短縮しています。リークサイトのアドレスも複数回変更しています。

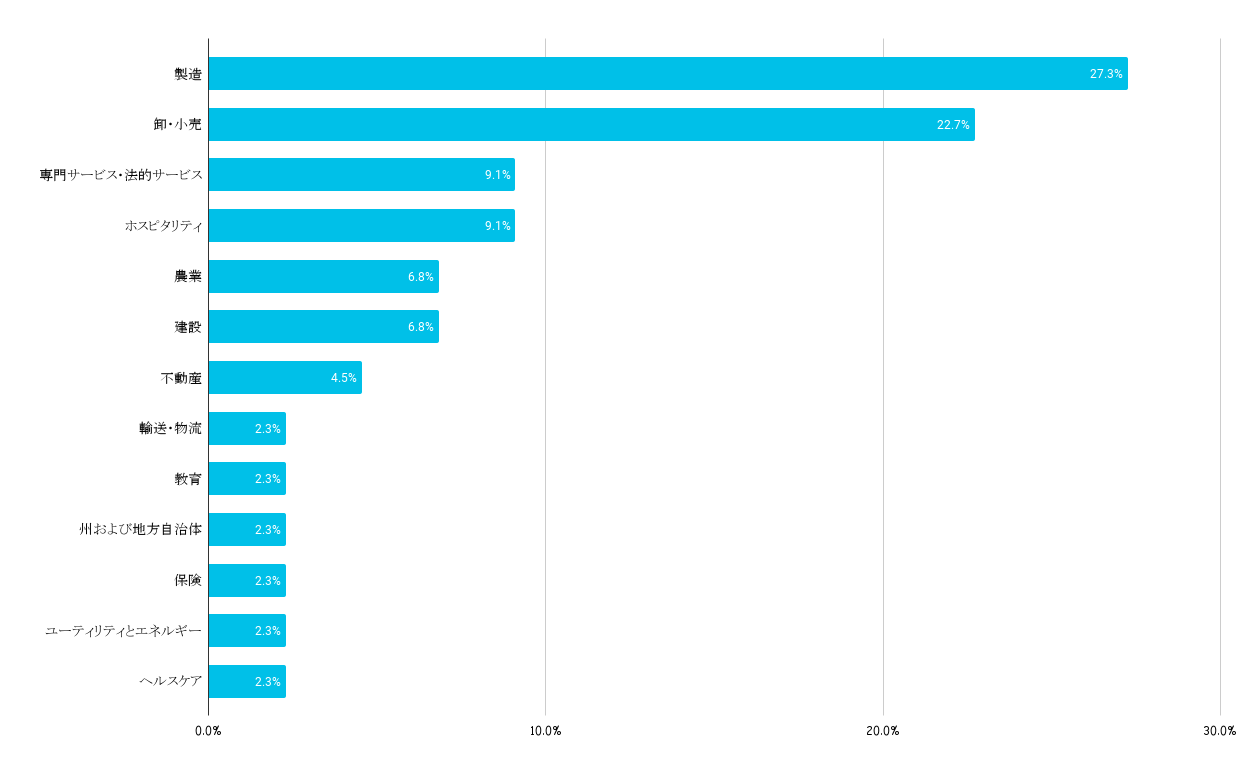

最近の漏えいサイトデータとUnit 42のインシデント対応データによると、少なくとも2021年8月以降、以下の業種がBlackByteの影響を受けていたことが判明しています。

被害は米国の組織に多くみられますが、BlackByteの被害は全世界に及んでおり、米国、カナダ、南米、オーストラリア、ヨーロッパ、アフリカ、アジアの組織が標的とされていることが確認されています。

行動指針

今回のアクティビティでは複数の攻撃テクニックが確認されています。パロアルトネットワークス製品・サービスでは、以下の対策を取ることで、BlackByteランサムウェアならびに類似手法のマルウェアに関連する脅威を緩和することを推奨します。

| 製品/サービス |

行動指針 |

|

初期アクセス |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 Exploit Public-Facing Application [T1190] |

|

| 脅威防御† | トラフィックを許可するすべてのセキュリティルールに安全なVulnerability Protection Profile(脆弱性防御プロファイル)が適用されていることを確認します |

| 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します | |

| WildFire† | WildFireのファイルブロックプロファイルで、すべてのアプリケーションとファイルタイプに対し、転送が有効であることを確認します |

| WildFireの上限アップロードファイルサイズが最大であることを確認します | |

| すべてのセキュリティポリシーで WildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効であることを確認します | |

| WildFireのセッション情報設定がすべて有効になっていることを確認します | |

| WildFireで検出された悪意のあるファイルに対するアラートが有効であることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XSOAR | XSOAR のプレイブック「Cortex XDR – Isolate Endpoint」をデプロイします |

| 次世代ファイアウォール | トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

|

実行、永続性、特権昇格、防衛回避 |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 PowerShell [T1059.001], Server Software Component [T1505], Disable or Modify Tools [T1562.001], Modify Registry [T1112], Disable or Modify System Firewall [T1562.004], File Deletion [T1070.004], Scheduled Task [T1053.005], Process Injection [T1055] |

|

| WildFire† | すべてのセキュリティポリシーで WildFire分析プロファイルが有効になっていることを確認します |

| WildFireのファイルブロックプロファイルで、すべてのアプリケーションとファイルタイプに対し、転送が有効であることを確認します | |

| WildFireで検出された悪意のあるファイルに対するアラートが有効であることを確認します | |

| WildFireの上限アップロードファイルサイズが最大であることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効であることを確認します | |

| WildFireのセッション情報設定がすべて有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| マルウェア対策機能を有効にします | |

|

資格情報へのアクセス |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 OS Credential Dumping [T1003] |

|

| Cortex XDR Prevent | エクスプロイト対策機能を有効にします |

| マルウェア対策機能を有効にします | |

|

探索 |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 Remote System Discovery [T1018], System Network Configuration Discovery [T1016] |

|

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| Cortex XDR | XDRで因果関係チェーンにしたがって行動イベントを監視、探索行動を識別します* |

|

ラテラルムーブ |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 SMB/Windows Admin Shares [T1021.002] |

|

| 脅威防御† | 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します |

| Cortex XDR | マルウェア対策機能を有効にします |

| エクスプロイト対策機能を有効にします | |

|

収集 |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 Archive via Utility [T1560.001] |

|

| Cortex XDR | BIOCによりZIPアーカイブの作成を含む行動イベントを監視します |

|

コマンド&コントロール |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 Ingress Tool Transfer [T1105] |

|

| 次世代ファイアウォール | 復号用の証明書が信頼できるものであることを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| ファイルブロッキングを設定します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| 脅威防御† | インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| WildFire | すべてのセキュリティポリシーで WildFire分析プロファイルが有効になっていることを確認します |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| WildFireで検出された悪意のあるファイルに対するアラートが有効であることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効であることを確認します | |

| WildFireのファイルブロックプロファイルで、すべてのアプリケーションとファイルタイプに対し、転送が有効であることを確認します | |

| WildFireの上限アップロードファイルサイズが最大であることを確認します | |

| WildFireのセッション情報設定がすべて有効になっていることを確認します | |

| URL Filtering† | Advanced URL Filteringが使用されていることを確認します |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーで安全なURLフィルタリングが有効になっていることを確認します | |

| Cortex XSOAR | XSOARのプレイブック「PAN-OS Query Logs for Indicators」をデプロイします |

| XSOARのプレイブック「Block URL」をデプロイします | |

| XSOARのプレイブック「Block IP」をデプロイします | |

|

影響 |

|

|

以下の一連の行動指針は次のテクニックを緩和します。 Inhibit System Recovery [T1490], Data Encrypted for Impact [T1486] |

|

| Cortex XSOAR | XSOARのプレイブック「Palo Alto Networks Endpoint Malware Investigation」をデプロイします |

| XSOARのプレイブック「Ransomware Manual for incident response」をデプロイします | |

†これらの機能は次世代ファイアウォールのサブスクリプションサービスの一部として提供されている

結論

BlackByteランサムウェアのオペレータは遅くとも2021年7月には活動を始めています。2022年初めに世界中で確認されたBlackByteの攻撃は注目度が高く、安定的に確認されており、このRaaSの背後にいるオペレータやアフィリエイトは今後も組織への攻撃や恐喝を続ける可能性が高いと考えられます。

パロアルトネットワークスはBlackByteランサムウェアを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- BlackByteに関連する指標を識別します。

- ランサムウェア対策モジュールでWindows上でのBlackByteによる暗号化の振る舞いを検出します。

- Windows上でのローカル分析によりBlackByteバイナリを検出します。

- NGFWの各シリーズ: DNSシグネチャが既知のC2ドメインを検出し、Advanced URL FilteringおよびURL Filteringが同ドメインを「マルウェア」として分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

IoC(侵害指標)とBlackByteに関するTTPはUnit 42 ATOMビューア(こちら)をご確認ください。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得