This post is also available in: English (英語)

概要

パロアルトネットワークスは2021年5月、悪性ドメインを有害活動の開始前に特定することを目的に、最先端の手法により、ドメイン登録の時点で識別するプロアクティブ検出器の提供を開始しました。この検出器は、新規登録されたドメイン(Newly Registered Domains: NRD)をスキャンして、潜在的なネットワークの不正利用を検出するものです。しかし、このプロアクティブ検出器にも限界があります。新規ドメインに特化したものなので、ドメイン作成後に出てくる悪性指標の取得・分析ができないのです。また、攻撃者がエージング(熟成)済みのドメインを利用するか侵害するかして攻撃トラフィックをしかけた場合、こうした悪性ドメインはすでにNRDとみなされる期間をすぎているため、プロアクティブ検出器では新興脅威を捕捉できません。

悪用される可能性のあるドメインには、ドメイン登録時点でのスキャンのほかに、攻撃トラフィックを運びはじめた時点に、それらを悪性ドメインとしてプロアクティブに検出する大きなチャンスがあります。悪性ドメインは、攻撃キャンペーン開始のずっと前に登録され、悪用の指標(abuse indicators)を呈する場合があります。そのドメインが悪性のトラフィックを運び始めると、パッシブDNSからそのDNSリクエストを観測できます。このようなネットワーク脅威を早期にブロックするため、私たちは、NOD(新たに観測されたドメイン(Newly Observed Domains: NOD)を取り込んで、その中から潜在的脅威を発見するプロアクティブ検出器を新たに開発しました。この新たな検出器は、さまざまな機械学習技術を活用し、NODの最新のWHOISレコードやDNSトラフィックなどのさまざまな情報をもとに、疑わしい振る舞いをあぶり出します。

本稿では、NOD向けにエンリッチされた特徴点の収集・分析方法と、それらを使った新興脅威の検出方法を紹介します。私たちの検出器は毎日260万件のNODをスキャンし、約2,300件の疑わしいドメインを捕捉しています。これらの検出されたドメインをVirusTotalのほかの脅威インテリジェンスとクロスチェックして性能を評価したところ、私たちのシステムで検出されたNODの33.08%は、後にほかの情報源でも「悪意がある」としてラベル付けされていました。ただし、私たちの検出器の平均発見時間はVirusTotalのどのベンダよりも4.79日早くなっています。このほか、C2(コマンド&コントロール)、フィッシング、倫理にもとるSEO(検索エンジン最適化)慣行など、さまざまなネットワーク不正利用事例の紹介をまじえつつ、新システムの利点について解説します。サイバー犯罪活動に関するさまざまな指標にもとづき、プロアクティブ検出器がこれらの脅威をどのように捕捉・ブロックしたかを説明します。

プロアクティブ検出器が「潜在的に有害そうな」ドメインを捕捉すると、このナレッジがDNSセキュリティからほかのパロアルトネットワークスの次世代ファイアウォールのセキュリティサブスクリプション(URLフィルタリング、WildFireを含む)へと配信されます。

| Unit 42の関連トピック | DNS Security |

目次

検出手法とハイレベルの統計

インターネット上の新興脅威の可視性を拡大

さらなる悪性指標を捕捉

エージング(熟成)された悪性ドメインの捕捉

結論

IoC

検出手法とハイレベルの統計

パロアルトネットワークスはさまざまなソースからパッシブDNSデータを収集しています。弊社のDNSセキュリティサービスもそのひとつですし、世界中のさまざまな外部プロバイダからのソースも使っています。弊社の高度なクラウド型パッシブDNSシステムは、1日に約1,300万件のDNSログを取り込んで処理できます。データ取り込みパイプラインは、毎時ごとに最新のDNSデータを捕捉し、これまでにトラフィックを運ぶ様子を観測されたことのないドメインを抽出します。これらのドメインは、新興脅威を特定するために、プロアクティブ検出器に転送されます。私たちのシステムは毎日約260万個のNOD取り込みとスキャンが可能です。

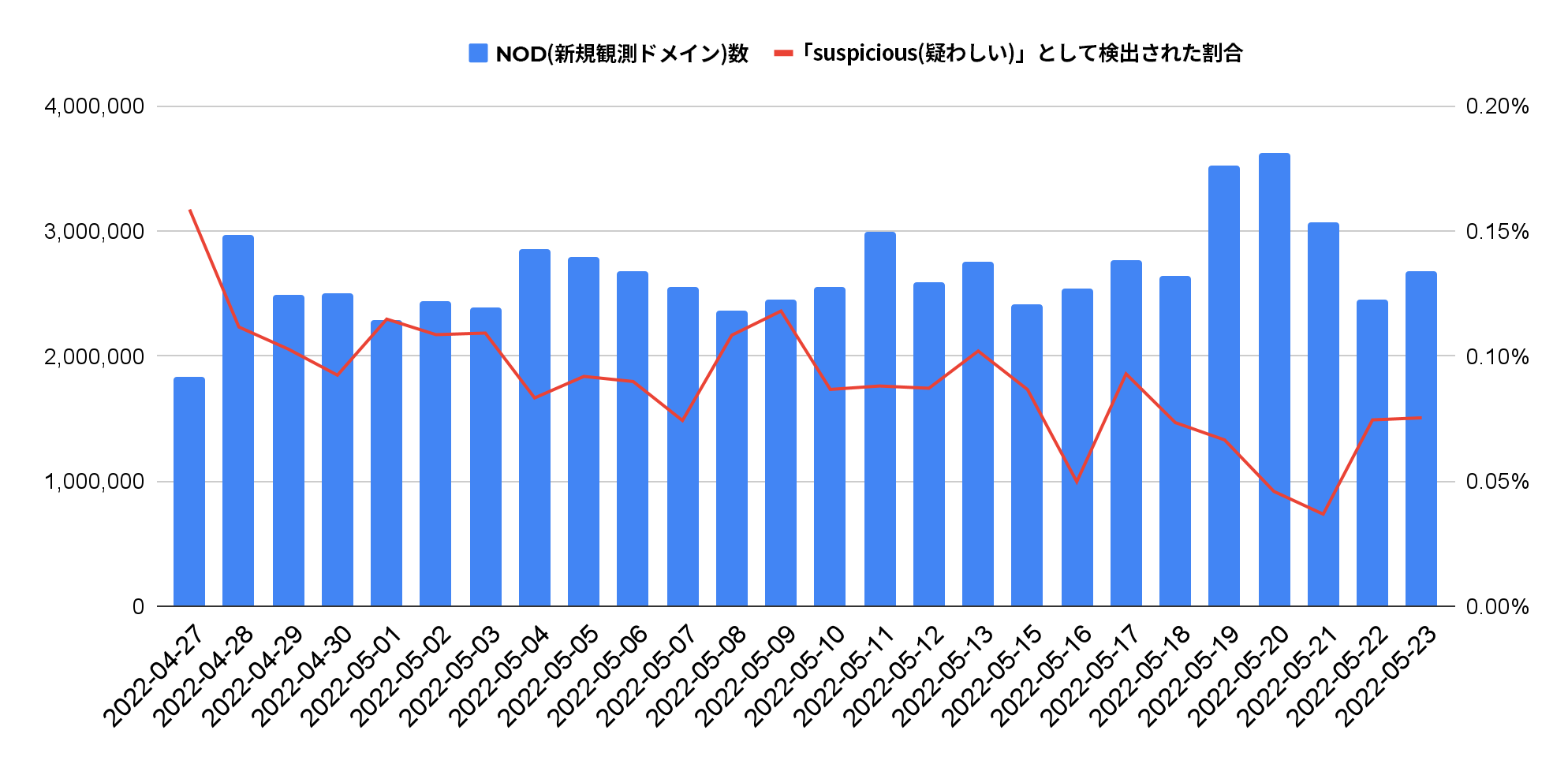

弊社の集中型データコレクタは、各NODについて、最新WHOISレコード、ドメインとそのサブドメインを要求するすべてのDNSトラフィックを含む、すべての関連情報を活発にクロールしています。私たちは、多様な悪性指標を活用するために異なる情報を分析する機械学習モデルを個別に開発しました。具体的には、WHOISレコードを評価するレピュテーションシステムをつくり、DNS関連の特徴量に対して複数の分類モデルを適用し、ホストネーム分析時にバイグラム(bigram)モデルを使っています。これらのモデルは、毎日約2,323件の潜在的に悪性なNODを捕捉しています。図1は、2022年4月27日から5月2日までの日次のNOD数と検出率です。

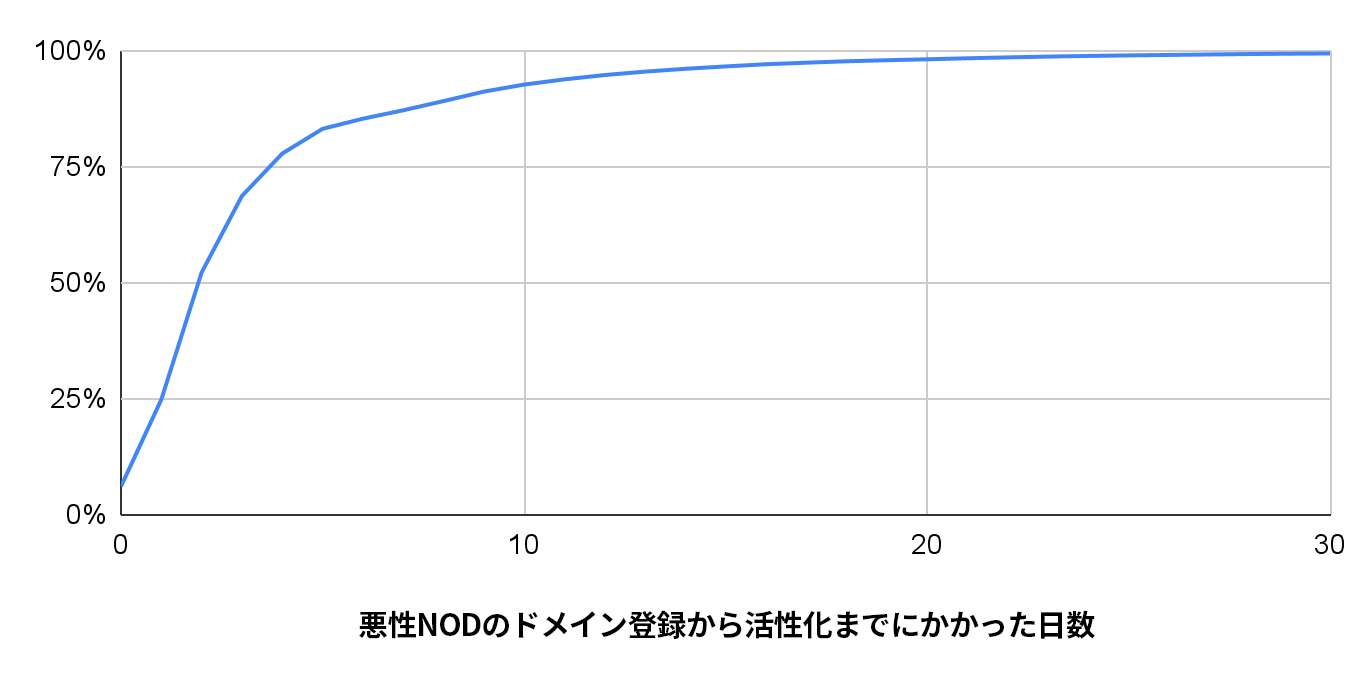

攻撃者の振る舞い分析のため、潜在的悪性NODの登録日と、DNSトラフィックのホスト開始日とを比較し、活性化までの休眠期間を確認しました。図2は、その休眠期間の累積分布関数(cumulative distribution function: CDF)を示したものです。悪性ドメインがトラフィックを運び始めるのは、平均して登録から5.57日後です。しかしこの調査期間中、私たちの検出器は、ネットワーク不正使用にからむ、作成から1年以上経過したNODを152件捕捉しています。これは、悪意のある活動を始める前に、かなりの期間休眠していたドメインがあることを示しています。

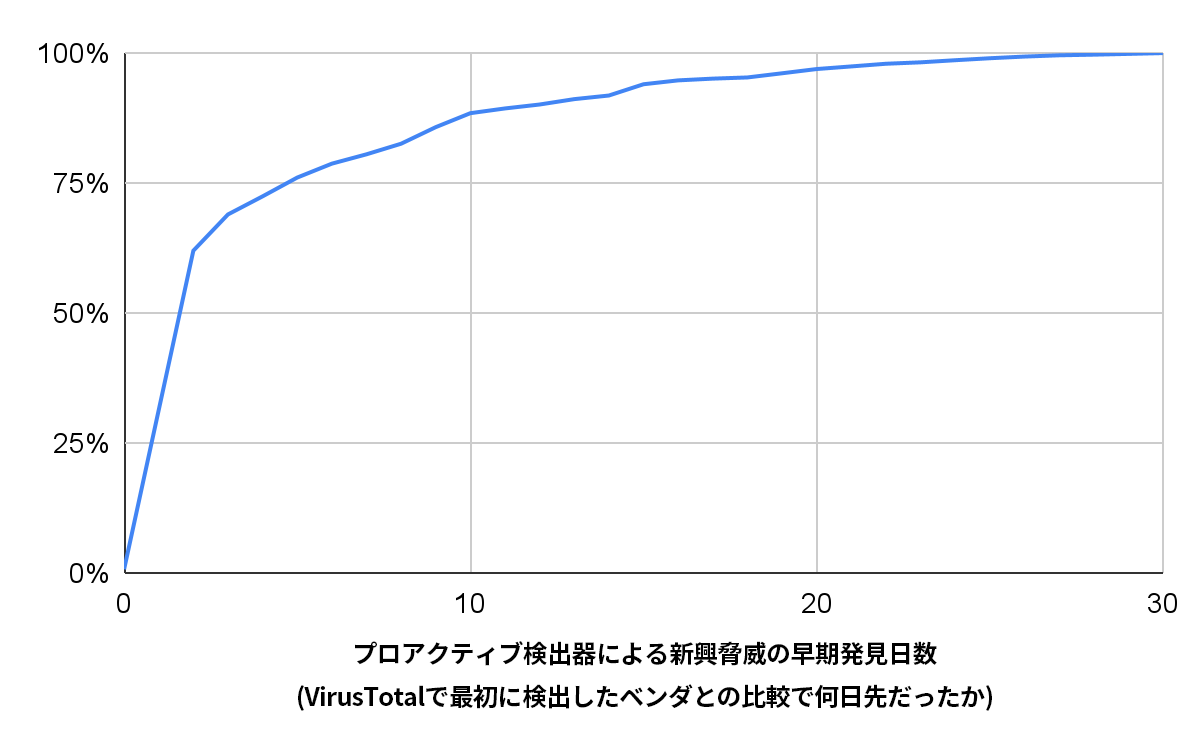

弊社の新しいプロアクティブシステムが検出した疑わしいNODの37.11%が、30日後にパロアルトネットワークスあるいはそのほかのVirusTotal脅威インテリジェンスベンダにより「悪性」と確認されていました。図3は「弊社プロアクティブ検出器が、VirusTotal上のいずれかのベンダにより検出される何日前に悪性ドメインにフラグを立てることができたか」のCDFを示したものです。平均すると、VirusTotalベンダによるブロックの4.79日前に私たちの検出器はこれらの悪性ドメインを捕捉し、トラフィックを隔離しています。また19.47%の悪性NODについてはほかのベンダより1週間以上早く発見できました。

インターネット上の新興脅威の可視性を拡大

新たなプロアクティブ悪性NOD検出器の大きな利点の1つが、新興攻撃ドメインへの可視性拡大です。従来のプロアクティブ検出器は、新たに登録されたドメイン(NRD)の脅威のみをスキャンしていました。しかし、すべてのトップレベルドメイン(TLD)が新ドメインを一般に公開しているわけではありません。たとえば何百もの国レベルのTLDは政府によって管理されていて、これらのドメインリストやWHOISデータベースへのアクセスは制限されています。

例として.gaTLD内の悪性ドメインを考えてみましょう。私たちのプロアクティブ検出器は、3月4日にNODのpayment-downlaods[.]gaを捕捉し、grayware(グレイウェア)としてラベル付けしました。.gaはガボンの国名コードのTLDです。このTLDでは無料でドメイン登録ができますがそのドメイン作成日はWHOISレコードからは確認できません。そのため、.gaのNRDは登録情報から直接確認することができません。そこで、パッシブDNSデータの監視が、最近活性化した.gaドメインを検出する主な方法となります。私たちは、当該ドメインのDNSトラフィックを初めて観測した日の12日後にpayment-downlaods[.]gaがC2トラフィックを運んでいることを捕捉しました。このドメインは、SMSメッセージをはじめとする個人情報を盗もうとするAndroid Package Kit(APK)スパイウェア(SHA256: e9ad04ae0201307e061cdae350c392a6b4537876991b2c97857ea71086fa0496)をホストしていました。

テキストによる特徴にくわえ、WHOISレコードもプロアクティブな悪性ドメイン検出に使える重要な特徴点です。WHOISレコードからは、その登録名の保有者やレジストラ、ネームサーバーなど、さまざまなネットワーク不正利用の危険信号を読み取ることができます。私たちの悪性NOD検出器は新規ドメインのWHOISレコードを活発にクロールし、DNSトラフィックを観測したら分析を行います。

たとえば5月10日に、パッシブDNSデータ内で、ある.ml TLDのフィッシングドメインが観測された後、ただちに検出器がこれをブロックしています。.mlでは集中管理されたWHOISデータベースが一般公開されていないので、新規登録ドメイン(NRD)に特化した検出器ではこのドメインをうまく検査できませんでした。しかしこのドメインがトラフィックを運び始めると、プロアクティブ悪性NOD検出器がWHOISレコードをクロールし、当該ドメインのネームサーバーがoffshoreracks[.]comというオフショアの匿名ホスティングサービスであることを発見しました。この不審なネームサーバーのほか、そのNODのレジストラのレピュテーションにも問題がありました。そのNODはイタリアに拠点を置く大手国際銀行グループを模倣するスクワッティングドメインでした。このフィッシングサイトは、公式サイトから文章をコピーしていましたが、連絡先を偽っていました。興味深いことに、イタリアの銀行を模倣しているにもかかわらず、Webサイトはトルコ語を使用していることから、おそらくはトルコの被害者をターゲットにしているものと考えられます。

さらなる悪性指標を捕捉

ドメイン作成時点で入手可能なWHOISレコードとはちがい、サイバー犯罪活動がらみの指標のなかには悪性ドメインが攻撃トラフィックを運び始めて初めてそれとわかるものもあります。そのため、私たちの検出器はNODのDNSトラフィックも分析して疑わしい振る舞いを捕捉します。

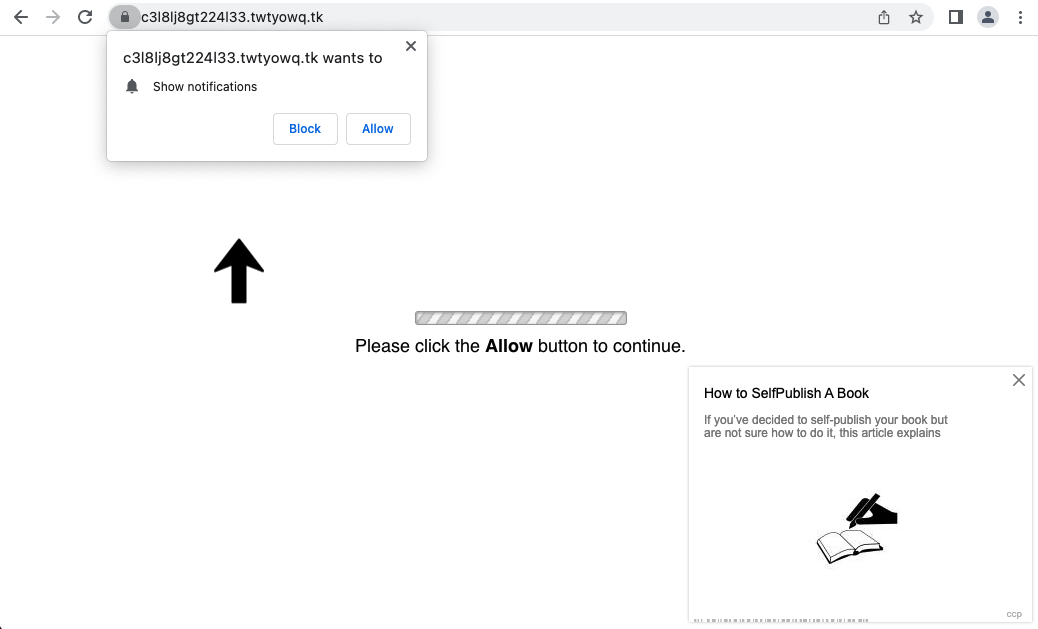

ここでは例として、私たちが検出したポップアップ広告キャンペーンで説明します。このキャンペーンは、twtyowq[.]tk、bsdybwo[.]tk、bwafduj[.]tkなど、.tkドメイン経由で配信されました。.tkドメインは作成された時間がわからないので、このゾーンでは新規登録ドメイン(NRD)は取得できません。しかし、これらのドメインのDNSトラフィックを初認したさい、各ドメインには、通知許可を求める詐欺ページをホストする数百のDGAサブドメインが存在し、訪問者を望ましくない広告にリダイレクトしていました(図4参照)。

![jxc786[.]comなどのゲートウェイドメインからのトラフィックはこのギャンブルサイトに到達しますが、訪問者がサブドメインを直接開くと、クローキングのために検索エンジンにリダイレクトされます。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/10/word-image-20.png)

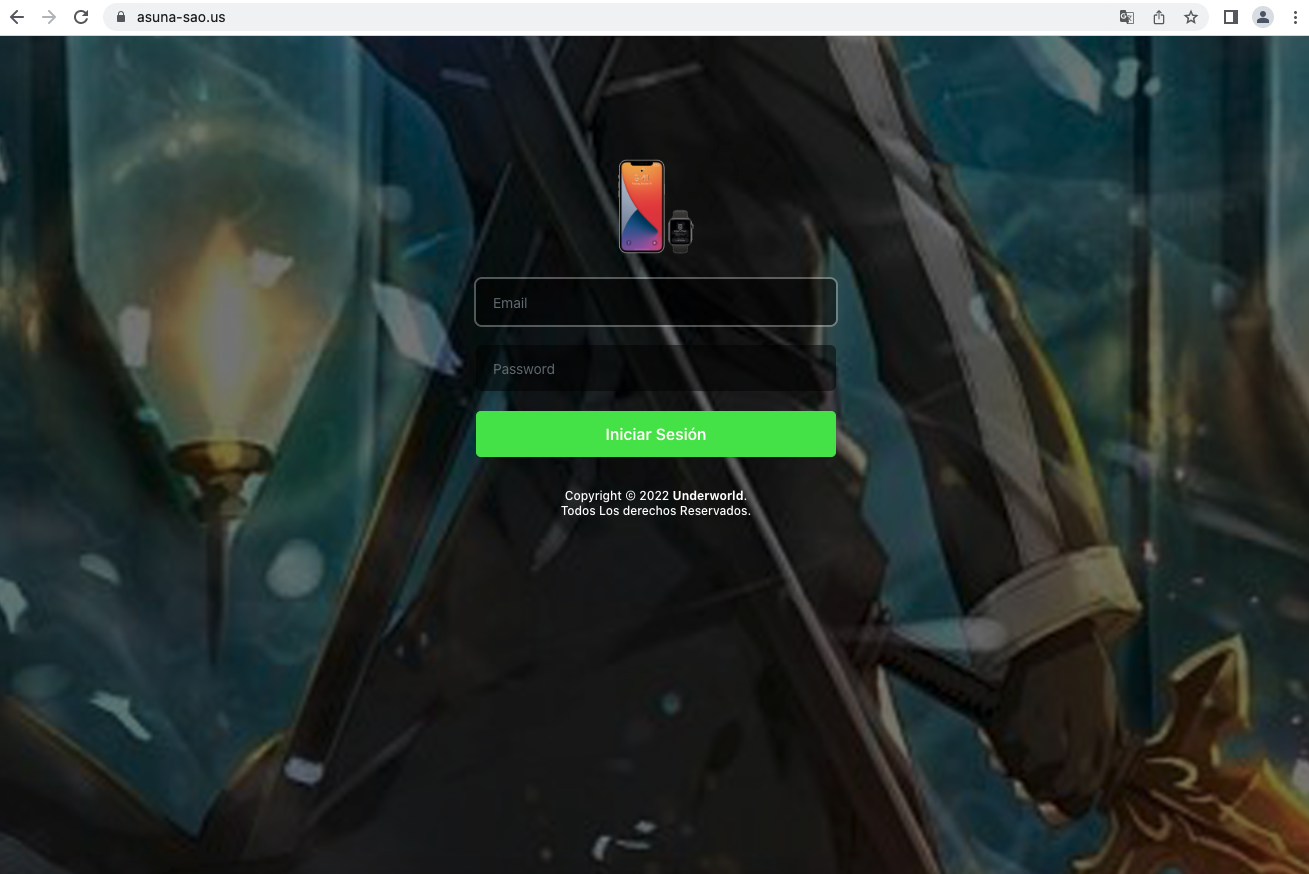

たとえば私たちのシステムではasuna-sao[.]usの複数のサブドメインを「Apple Inc.を装うレベルスクワッティング型ホストネーム」と認識し、このドメインを危険なドメインとしてラベル付けしています。このドメインは4月12日に登録され、同日からwww.flnd-appleld.asuna-sao[.]us、www.lcloud-supoort.asuna-sao[.]us、www.apple-flnd.asuna-sao[.]usといったサブドメイン宛のトラフィックを受信し始めました。これらのホスト名はすべて同じフィッシングページを配信し、Apple IDの認証情報を盗み出そうとします(図6)。

エージング(熟成)された悪性ドメインの捕捉

以前、戦略的熟成ドメインの検出: DNSトラフィックの傾向から捕捉するAPT攻撃という記事のなかで私たちは、ドメインのなかにはサイバー犯罪のキャンペーンに活発にからむ何年も前に登録されるものがあることを報告しました。これらのドメインは作成時点ではなんらネットワーク不正利用を疑わせる指標を見せません。NODを監視すれば、これらのエージング(熟成)された悪性ドメインを捕捉する2度目のチャンスが得られます。

また、プロアクティブ検出器は、ネットワーク脅威が繰り返し悪用しているドメインを複数捕捉しました。これには、米国に拠点を置く大手デジタル決済ネットワークを模倣したスクワッティングドメインも含まれています。このスクワッティングドメインは以前、2020年にフィッシングキャンペーンを行い、2021年に期限切れになりましたが、2022年3月13日に再び攻撃者によって登録されていました。私たちの検出器は当該ドメインがトラフィックを運び始めたようすを観測し、2022年9月2日にこれを潜在的悪性NODと認識しました。このドメインは、indexページに模倣対象となっている正規ドメインをタグ付けして、訪問者の連絡先情報を収集しようとする不正Webサイトをホストしています。このWebサイトは、ネットワーク詐欺に関与している可能性が高く、非常に疑わしいものです。

結論

パロアルトネットワークスは、パッシブDNSからNODを抽出してその中からサイバー犯罪活動の可能性があるものをプロアクティブに検出しています。この新しい検出器は、さまざまな機械学習技術を活用し、WHOISレコード、DNSトラフィック、語彙的特徴からネットワークの不正利用の指標を捕捉します。このシステムは新興ネットワーク脅威に対する可視性を広げ、新手の疑わしい振る舞いを特定します。結果として、日次で約2,323件の潜在的悪性ドメインをその活動開始と同時に発見しており、これらのドメインが攻撃キャンペーンと関連していることが確認される平均4.79日以前からお客様を保護しています。

パロアルトネットワークスは、URLフィルタリングやDNSセキュリティなど、次世代ファイアウォールのクラウド型セキュリティサービスを通じて、検出したドメインを「grayware(グレイウェア)」というカテゴリで識別します。弊社のお客様は本稿で言及したドメインからの被害だけでなく、当該システムで捕捉したほかのリスクの高いドメインからの保護も受けています。

IoC

C2ドメイン

payment-downlaods[.]ga

フィッシングドメイン

asuna-sao[.]us

intesa-sanpaola[.]ml

zellesupport[.]info

グレイウェアドメイン

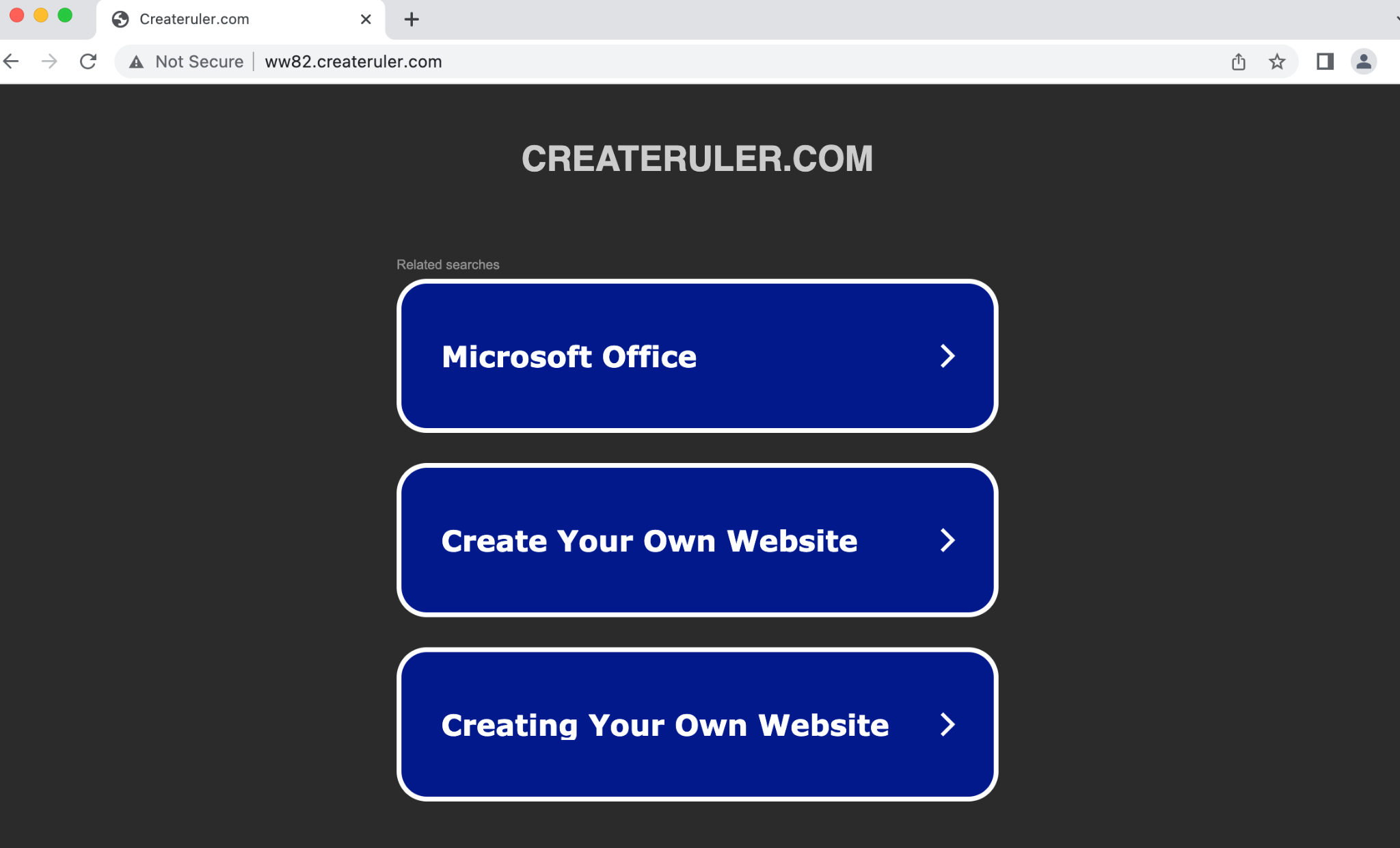

bakbitionb[.]com

bsdybwo[.]tk

bwafduj[.]tk

createruler[.]com

jxc786[.]com

twtyowq[.]tk

SHA256

e9ad04ae0201307e061cdae350c392a6b4537876991b2c97857ea71086fa0496

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得