This post is also available in: English (英語)

概要

フィッシングページを一から作らず、各種のWebサイトビルダーやフォームビルダーといった正規のSoftware as a Service (SaaS)プラットフォームを悪用してフィッシングページをホストするサイバー犯罪者が増加傾向にあります。それらのURLが正規のドメインでホストされることで、多くのフィッシング検出エンジンでの検出が特に困難になることが考えられます。おまけに、これらのプラットフォームはコーディングの経験がほぼ不要であることが一般的で、フィッシング攻撃を画策して仕掛けるまでの参入障壁が大幅に下がっています。

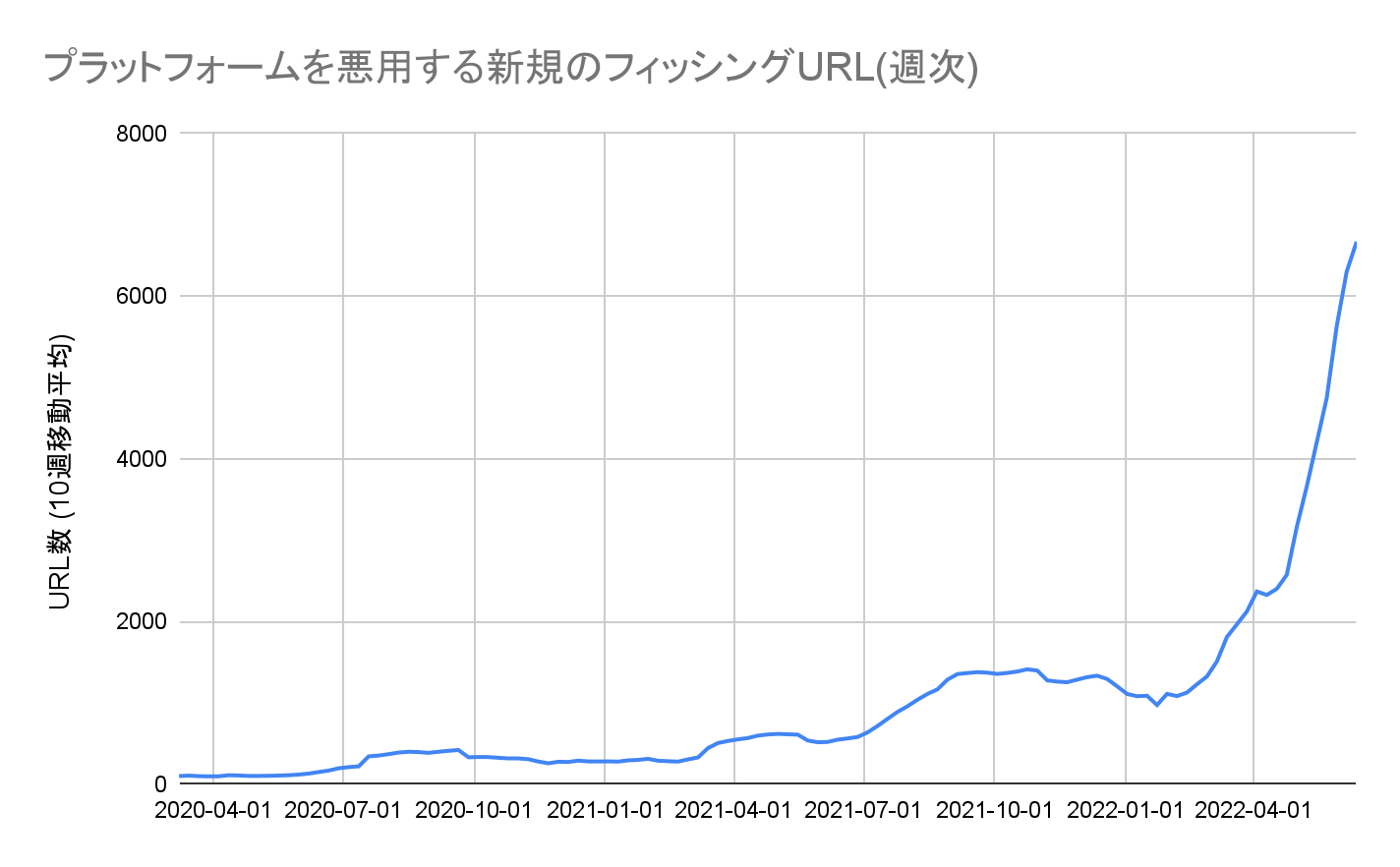

2020年初めから2022年6月まで、パロアルトネットワークスは自社のAdvanced URL Filteringサービスが検出したURLを分析し、正規SaaSプラットフォームでホストされているフィッシングURL数が驚異的ペースで増加していることを明らかにしました。実際、2021年6月~2022年6月に同様のフィッシングURLが新規に検出された割合は1100%以上伸びています。

パロアルトネットワークスのAdvanced URL Filteringでは、ディープラーニングを使用して各WebページのコンテンツをドメインレベルではなくURLレベルで分析します。そのため、Advanced URL Filteringのサブスクリプションをご利用のお客様には、このようなプラットフォーム悪用型フィッシング攻撃に対する保護が提供されます。

| Unit 42の関連トピック | Phishing、Credential Theft |

目次

プラットフォーム悪用型フィッシング攻撃とは

方法論

結果: プラットフォーム悪用型フィッシングの増加

プラットフォーム悪用型フィッシングのケーススタディ

結論

謝辞

プラットフォーム悪用型フィッシング攻撃とは

昨今、ファイルストレージの運用やWebサイトの構築はもとより、組織の内外におけるコラボレーションの実現といった重要タスクに、既存SaaSツールを導入する組織が増えています。たとえば多くのWebサイトビルダーにはユーザー自らコードを書かなくても容易にWebサイトを作成できる機能がありますし、フォームビルダーにも調査フォームや登録フォームを簡単に作成・共有できる機能があるためです。最近では、サイバー犯罪者による不正使用を目的としたこれらのSaaSプラットフォームの悪用が見られるようになりました。2022年初め、正規SaaSプラットフォームでホストされているフィッシングURLの増加傾向に気付いた弊社はさらに動向を探ることにしました。

方法論

手始めに、フィッシング攻撃サイトのホストに使われうる各種SaaSプラットフォームのリストを集めました。その後弊社のAdvanced URL Filteringサービスを使って2020年1月から2022年6月にかけて検出されたフィッシングURLを調べ、シグネチャベースのパターンマッチングを使い、各SaaSプラットフォームでどのフィッシングURLがホストされているかを特定しました。

表1に、調査したSaaSプラットフォームの種類の例をあげます。

| プラットフォームの種類 | 説明 |

| ファイル共有 | ファイルのホストや共有を目的としたサイト |

| フォームビルダー | フォームや調査などの作成を目的としたサイト |

| Webサイトビルダー | 一般的なWebサイトビルダー。通常はコーディング経験が不要 |

| メモの作成/コラボレーション | メモ、ドキュメント、内部ダッシュボードなどの作成を目的としたサイト。各種生産性ツール |

| 設計/プロトタイプ開発 | ワイヤーフレーム、インフォグラフィック、モックアップなどの設計やプロトタイプ開発を目的としたサイト |

| パーソナルブランディング | ソーシャルメディアのリンク、個人のポートフォリオなどのホストを目的としたサイト |

表1: 調査対象SaaSプラットフォームの種類の内訳

結果: プラットフォーム悪用型フィッシングの増加

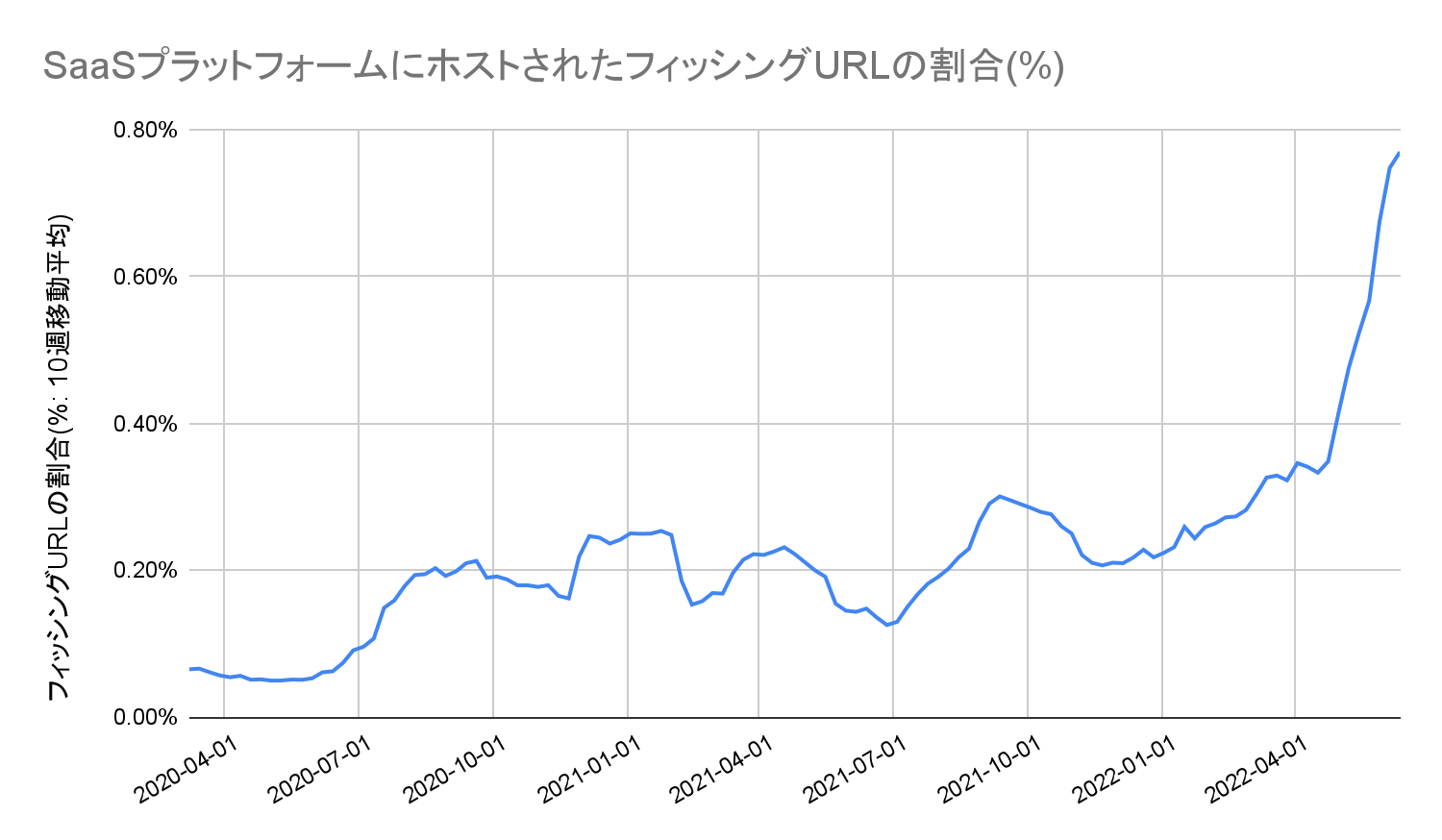

図1は正規SaaSプラットフォームでホストされているフィッシングURLの週次の新規検出数を表したものです。図2は新規に検出された全フィッシングURLのうち正規SaaSプラットフォームでホストされていることがわかったURLの割合を表したものです。プラットフォーム悪用型フィッシングURLのまん延が2020年から急激に進んだことが実数と割合の両方から見て取れます。2021~2022年の年末年始の休暇中はわずかに減少したものの、2022年2月から再び急増に転じています。

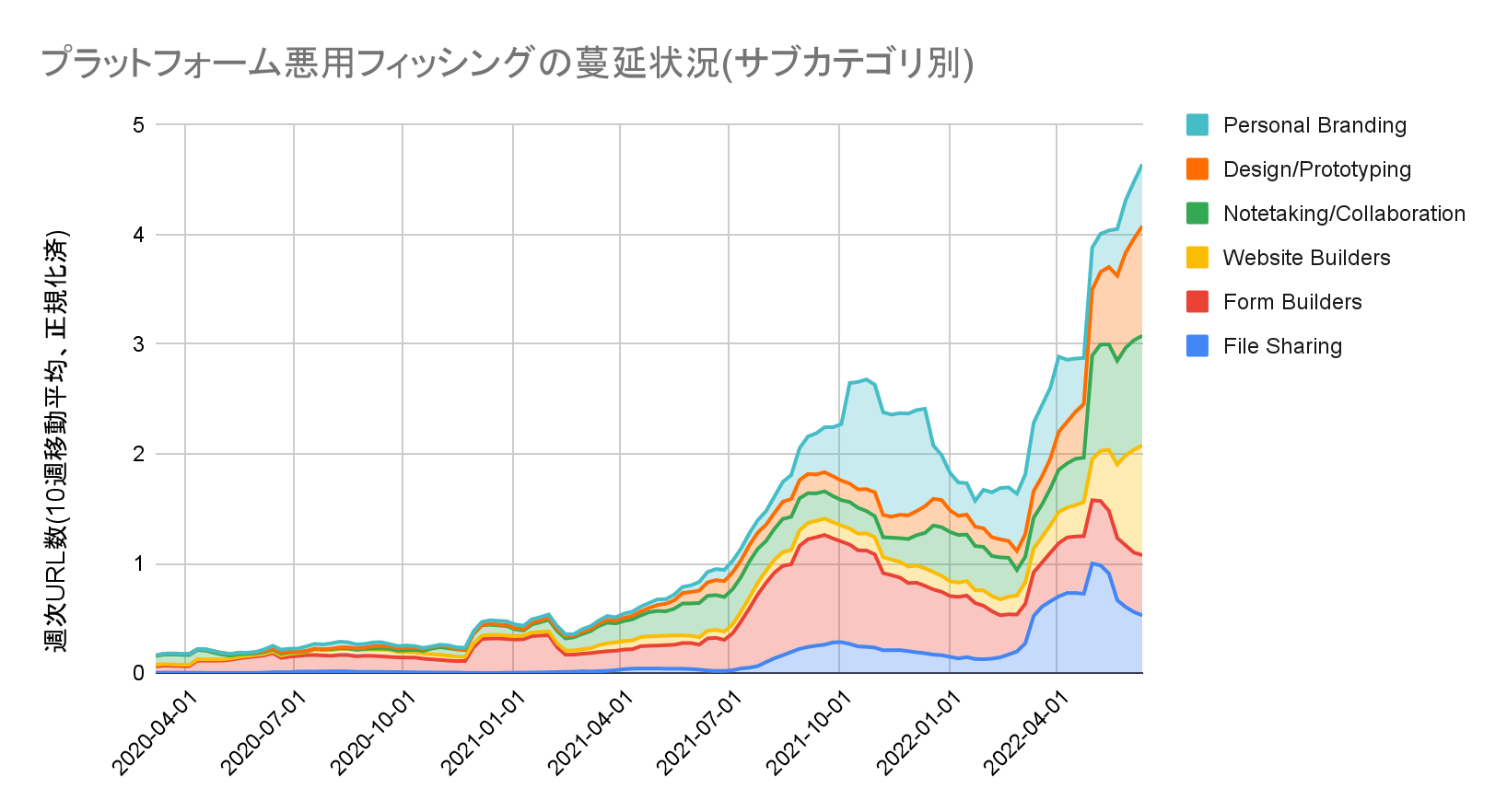

次に、このトレンドをSaaSプラットフォームのサブカテゴリ別にそれぞれ分析し、サブカテゴリごとのプラットフォーム悪用割合を0~1のまん延値に正規化しました。値が1の場合、その種類のプラットフォームの新規フィッシングURLが最も多かった週を意味します。

全体的には、どの種類のSaaSプラットフォームも2021年後半にフィッシング活動が増しており、増加が最も顕著だったのは2021年9~10月です。より最近では、2022年2月以降、さらに大幅な増加が見られます。新しいSaaSプラットフォームの人気が高まるなか、このトレンドが今後も続くことが考えられるため、URLフィルタリング製品がこのようなフィッシングURLを検出できる然るべき機能を備えていることが極めて重要になっています。

プラットフォーム悪用型フィッシングのケーススタディ

こうしたプラットフォーム悪用型フィッシングURLで採用されている各種の手口を示すさまざまなケーススタディを取り上げました。

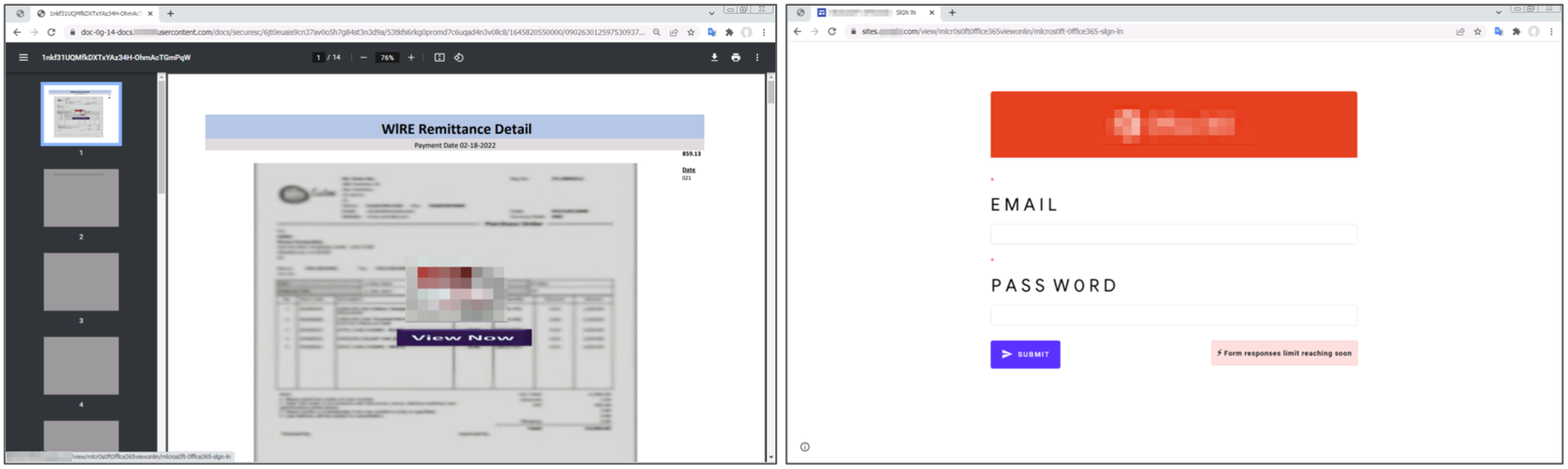

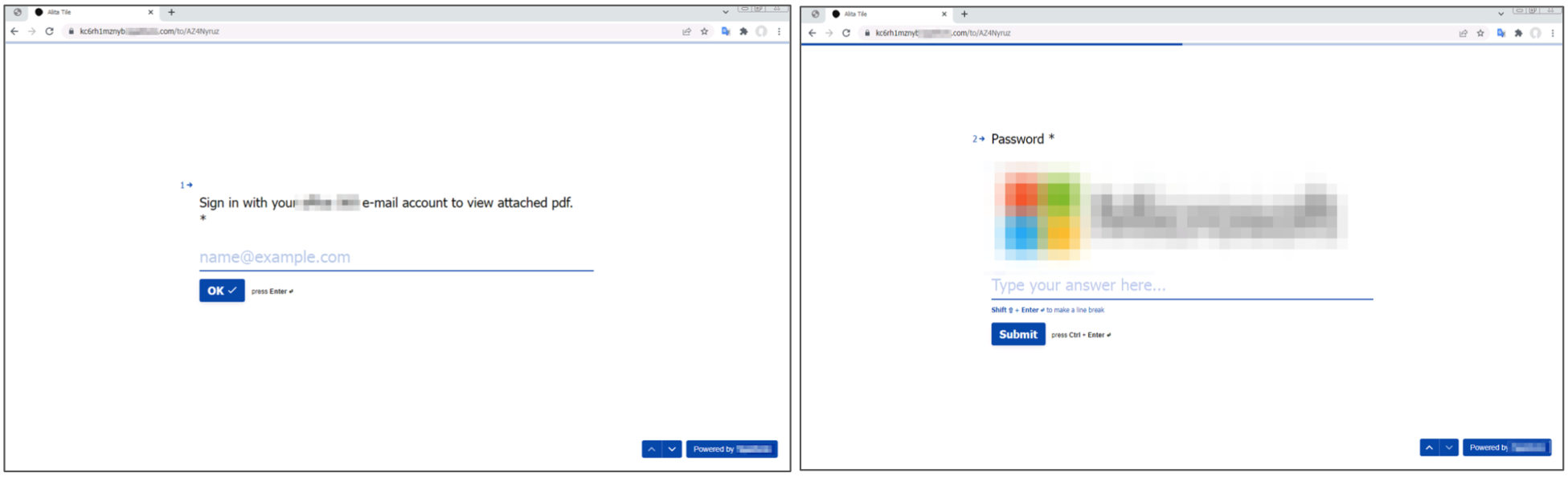

図4は、振込みに関する書類のプレビューを示すファイル共有URLを表示しています。しかし、[View Now]ボタンをクリックすると、ユーザーは一般的なWebサイトビルダーを使って作成された認証情報窃取ページに誘導され、機密文書を確認するためにログイン認証情報を入力するよう求められます。

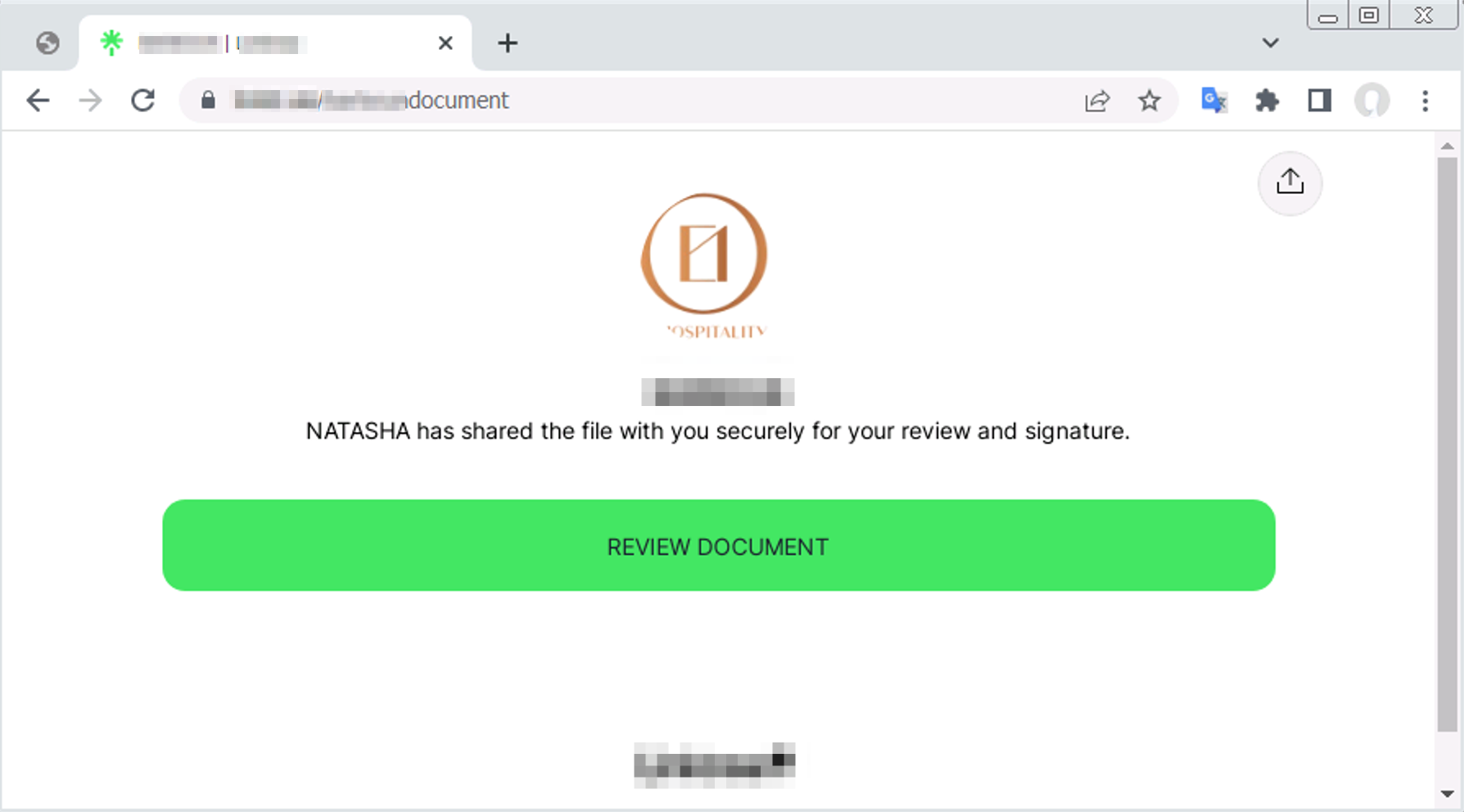

ほかにも、それ自体が認証情報窃取用フォームをホストする代わりに、ユーザーにリンクやボタンをクリックするよう求める緊迫感のあるメッセージを加え、別の認証情報窃取ページに誘導するランディングページの例もいくつか見られました。フィッシングキャンペーンでランディングページを使用すると、認証情報窃取ページにたどり着くのに必要なクリックの回数は増えるかもしれませんが、この手法には重要なメリットがあります。最終的な認証情報窃取ページが削除された場合でも、攻撃者はリンクを変えて新しい認証情報窃取ページを指定するだけで、元のキャンペーンを有効に保てる点です。

リンク ホスティング サイトは、攻撃者がフィッシング攻撃に同様のランディングページをホストするのに悪用する可能性のある種類のSaaSプラットフォームの一例です。これらのプラットフォームによって、ユーザーは1つのページで多様なソーシャル メディア ア カウントへのリンクをホストできるので、オンラインプレゼンスを統一することが可能になります。

このようなリンク ホスティング プラットフォームの1種が2021年以降さらに人気を集めるようになったことで、同プラットフォームでホストされるフィッシング攻撃のランディングページが増加する傾向が見られました。(このトレンドは、図3で確認できます。「パーソナルブランディング」プラットフォームでホストされているフィッシングURLが2021年後半から増加し始めたことがわかります)このようなランディングページの例を図6に示しています。

Cofenseが公開した記事では、このようにプラットフォームがニッチなほど、特に人気の高いクラウドベンダーが提供するサイトやツールに比べて、ホストされている脅威を見つけにくくなる可能性があると示唆しています。ニッチなプラットフォームを利用すれば、攻撃者はより長く存続するフィッシングページを設置できると考えられます。

つまり、攻撃者がフィッシング攻撃に使うプラットフォームを決めるときに、比較的新しく「気付かれにくい」プラットフォームを利用しようとする場合があるということです。その際、これらのプラットフォームが、より確立された汎用的なSaaSプラットフォームほど多くのリソースを悪用防止策に割り当てていない可能性を悪用しようとするかもしれません。

結論

上記のケーススタディからわかるように、正規のものと思われるドメインやプラットフォームにホストされているURLだという理由だけで、そのURL自体が信用できるわけではありません。正規SaaSプラットフォームでホストされているフィッシングURLが増加傾向にあるということは、攻撃者にとってこれらのフィッシングページの作成が容易になっているだけでなく、フィッシング検出エンジンにとっては検出が難しくなっているとも言えるのです。

パロアルトネットワークスのAdvanced URL Filtteringサービスなら、Webコンテンツを(対象ページの実際のコンテンツを調べる機械学習モデルを使って)URLレベルで分析するため、このサービスを利用されているお客様には、他のWebベースの脅威と同様にこのようなフィッシング攻撃からの保護も提供されます。

エンドユーザーにとって、どのオンライン型プラットフォームに自分の認証情報を入力する場合も注意を払うことが大変重要になります。さらに、何らかの行動をすぐに取らせようと時間制限を示すメッセージが含まれる疑わしい電子メールにも常に警戒すべきです。

迷った場合は、ブラウザから直接当該ログインページに手動でアクセスするようにして(たとえば、ナビゲーションバーに「login.microsoftonline.com」と入力するなど)、なりすましの可能性がある電子メールに含まれるリンクをクリックしないようにしてください。

謝辞

本レポートで使用したデータソースの収集、SaaSプラットフォームのリスト選定、ならびに本リサーチレポートの方向性の設定においてご協力いただいたSeokkyung Chung、Ziqi Dong、Wei Wang、Jun Javier Wang、Claud Xiao、Billy Melicher、Ashraf Azizの各氏に感謝申し上げます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得