This post is also available in: English (英語)

概要

ここ数週間でロシア・ウクライナ間のサイバーアクティビティが激化しました。2月15日以降、DDoS(Distributed Denial of Service)攻撃が相次いで発生しました。こうした攻撃は先週から続いており、ウクライナ政府と銀行機関の双方に影響を与えています。2月23日、「HermeticWiper」と名付けられたワイパー型マルウェアの新種がウクライナで発見されました。その直後には、ウクライナ政府機関を狙った新たなWebサイト改ざん攻撃も確認されています。

本題に関する私たちのこれまでの報告同様、西側諸国政府のいくつかが重要インフラを混乱・機能停止・破壊しうるサイバー攻撃に備えるよう、自国民への勧告を行っています。先月発行した最初の脅威に関する情報や、Gamaredonグループに関する最近のレポートでも報告したとおり、ロシアのサイバー活動の活発化も観測されています。将来的には、ロシア政府に対する制裁強化やその他政治的措置への報復として、欧米の組織を標的とした攻撃が行われる可能性があります。すべての組織に、この潜在的脅威からの保護にむけた積極的準備を推奨します。

本稿は2月24日に大幅に更新され、最近のDDoS攻撃、HermeticWiperマルウェア、Webサイトの改ざんに関する情報を追加しました。また、組織が潜在的なサイバー影響に備えるべき方法に関する推奨事項を更新し、弊社のお客様への支援方法の詳細を追加で提供しています。本稿は3月31日に大幅に更新され、フィッシングや詐欺攻撃、サイバースクワッティングの動向、偽の寄付サイト、ウクライナのニュースサイトへのDoS攻撃、悪意のあるバイナリの配布に関する情報を追加しています。

本稿に関連して観測されたテクニックやそれに対応してとるべき行動指針全体 (CoA) を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

新たな情報と推奨事項が利用可能になりしだい、本稿は更新されます。

| ロシア・ウクライナのサイバーアクティビティに関し本稿で扱う攻撃の種類 | DDoS, website defacement, wiper |

| 本稿で取り上げる脅威グループとマルウェア | HermeticWiper, Gamaredon, WhisperGate, OctoberCMS vulnerability |

| 本稿で取り上げる保護の種別 | Best Practices, Proactive Assessments, Ransomware Readiness, WildFire, Threat Prevention, XSOAR, Cortex Xpanse |

目次

DDoS攻撃によるウクライナ政府機関および銀行機関への影響

HermeticWiperマルウェア

Webサイトの改ざん

フィッシング・詐欺攻撃の増加

サイバースクワッティングの増加傾向

偽の寄付サイト

ウクライナのニュースサイトに対するDoS攻撃

アプリの配布

皆様の安全にむけた弊社の取り組み

増加するサイバー脅威に伴うワイパー、DDoS、Webサイト改ざんなどのサイバー攻撃への対策

脅威インテリジェンス、セキュリティコンサルティングによるUnit 42のサポート

追加のサイバーセキュリティリソース

IoC

付録A: Cortex Xpanse: CISAによる悪用が確認されている脆弱性に基づき影響を受けた可能性のある資産を特定する

DDoS攻撃によるウクライナ政府機関および銀行機関への影響

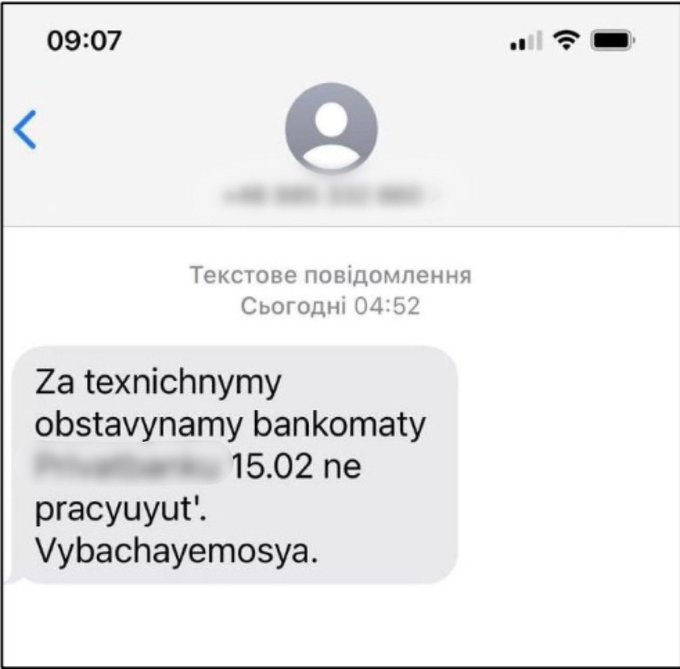

2月15日、ウクライナのサイバー警察は、住民が偽のSMSメッセージを多数受信していると報告しました。内容はATMの故障についてのもので、国民に不安を与えることを意図していたと思われます。

このメールを観測した直後、複数のDDoS攻撃が発生しました。これらの攻撃で、国防省、外務省、ウクライナ軍、公営放送局ウクライナラジオをはじめとするウクライナ政府機関が影響を受けました。さらに、PrivatBank銀行、Oschadbank銀行の2行が攻撃対象となりました。本DDoS攻撃に関する初期調査では、MiraiおよびMerisボットネットが攻撃に利用された可能性が示唆されています。

2月18日、米国と英国はこれらのDDoS攻撃がロシア連邦軍参謀本部情報総局(GRU)によるものとしました。

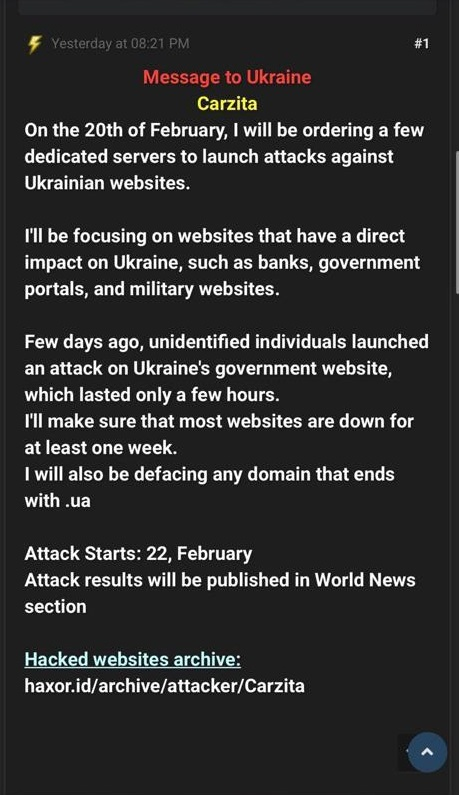

この1週間、ウクライナでは同国政府や金融機関を狙うDDoS攻撃のトラフィックが比較的に安定して観測されてきましたが、現時点では、進行中の攻撃の帰属先は確定されていません。ウクライナCERTは「Carzita」というユーザーによるRaidForumsへの投稿を確認しており、このほかのアクターもなんらかの非公開の理由からDDoS攻撃や改ざん攻撃を行っている可能性があることを示唆しました。

HermeticWiperマルウェア

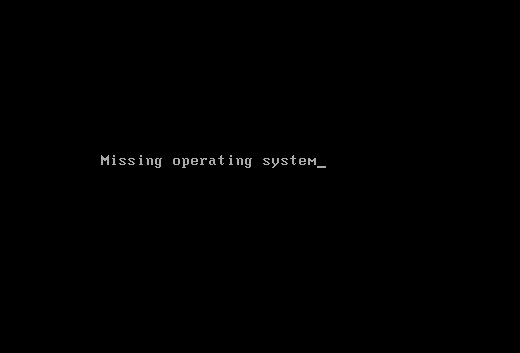

2月23日、ウクライナの首都キエフにある組織から、conhosts._exe(SHA256:1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591) という名前の悪質なファイルがマルウェア公開リポジトリにアップロードされました。この実行ファイルは、Hermetica Digital Ltd.という組織からの有効な署名のついたファイルで、この署名証明書は、その後発行者によって明示的に失効されています。このファイルを実行すると、ハードディスク上のすべてのファイルが列挙され、パーティション情報が消去された後、システムが強制的に再起動され、予想される通り、次のような画面が表示されます。

さらなる分析の結果、このマルウェアはコマンドライン引数を受け付け、攻撃者がマルウェアに対し一定期間のスリープやシステムシャットダウンの命令を出せることが確認されました。

また、実際のワイプ処理を担うカーネルモジュールは、EaseUS Partition Masterと呼ばれる正規アプリケーションのものでした。このソフトウェアは、ディスク領域を再編成してパフォーマンスを向上させるための無料パーティションソフトウェアとして設計されています。

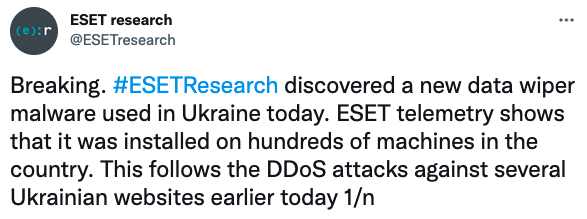

この脅威の追跡調査で、初期の報告は、このマルウェアがウクライナの金融機関と、ウクライナ政府にサービスを提供しているラトビアとリトアニアの2つの請負業者に展開されていたことを明らかにしています。さらに、ESETのリサーチャーは、このマルウェアがウクライナの「数百台のコンピュータ」にインストールされていることを発見したと警告しています。

Webサイトの改ざん

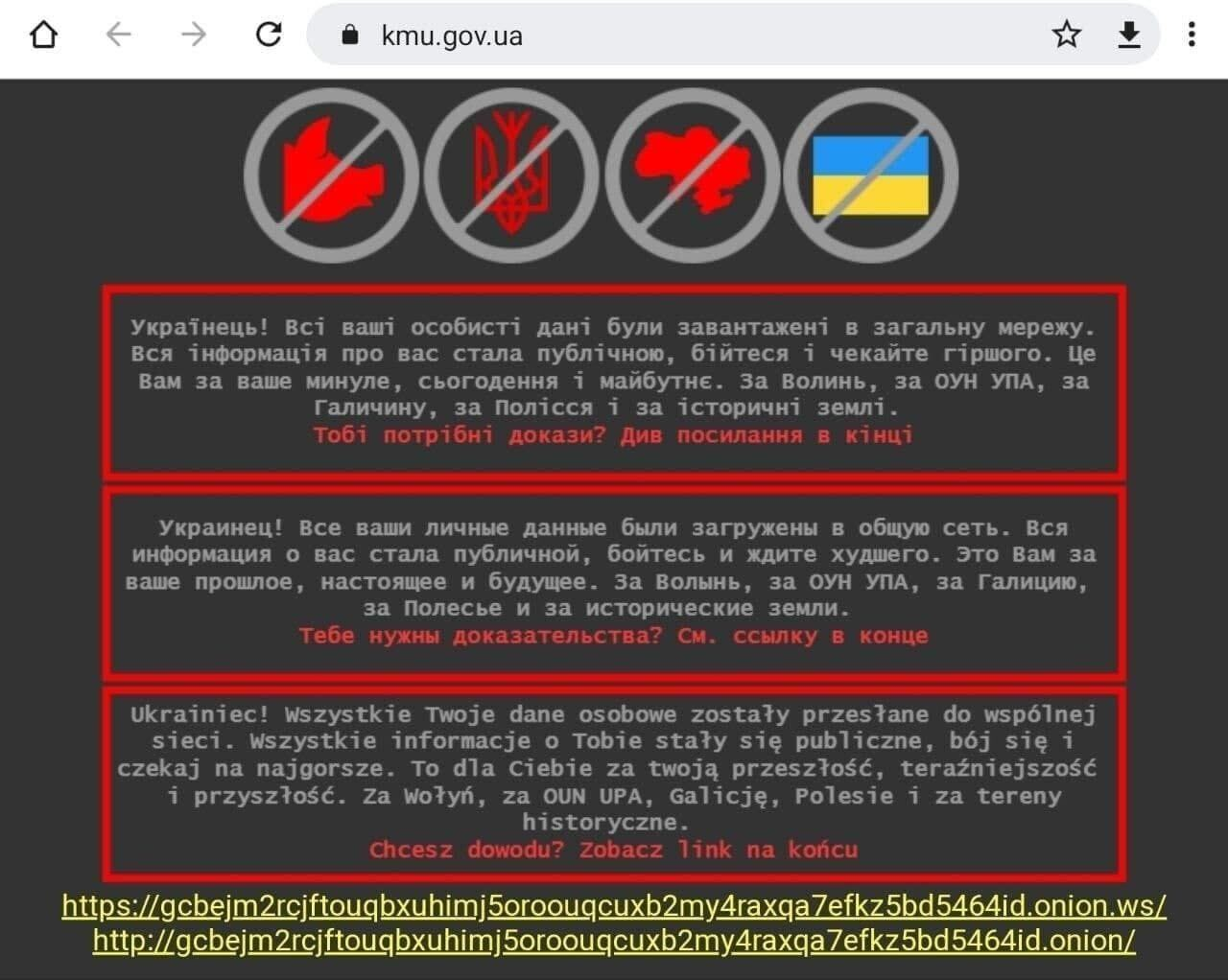

ワイパー型マルウェアの発見と時を同じくし、2月23日には2巡目のWebサイト改ざんも確認されました。これらの攻撃は、1ヶ月前の1月14日にOctoberCMSの脆弱性を悪用した攻撃で見られたメッセージのテンプレートをコピーしたものと思われますが、.onionのWebアドレスと、赤いフォントでの「証拠が必要なら最後のリンクを確認すること」という意味のメッセージが追加されています。

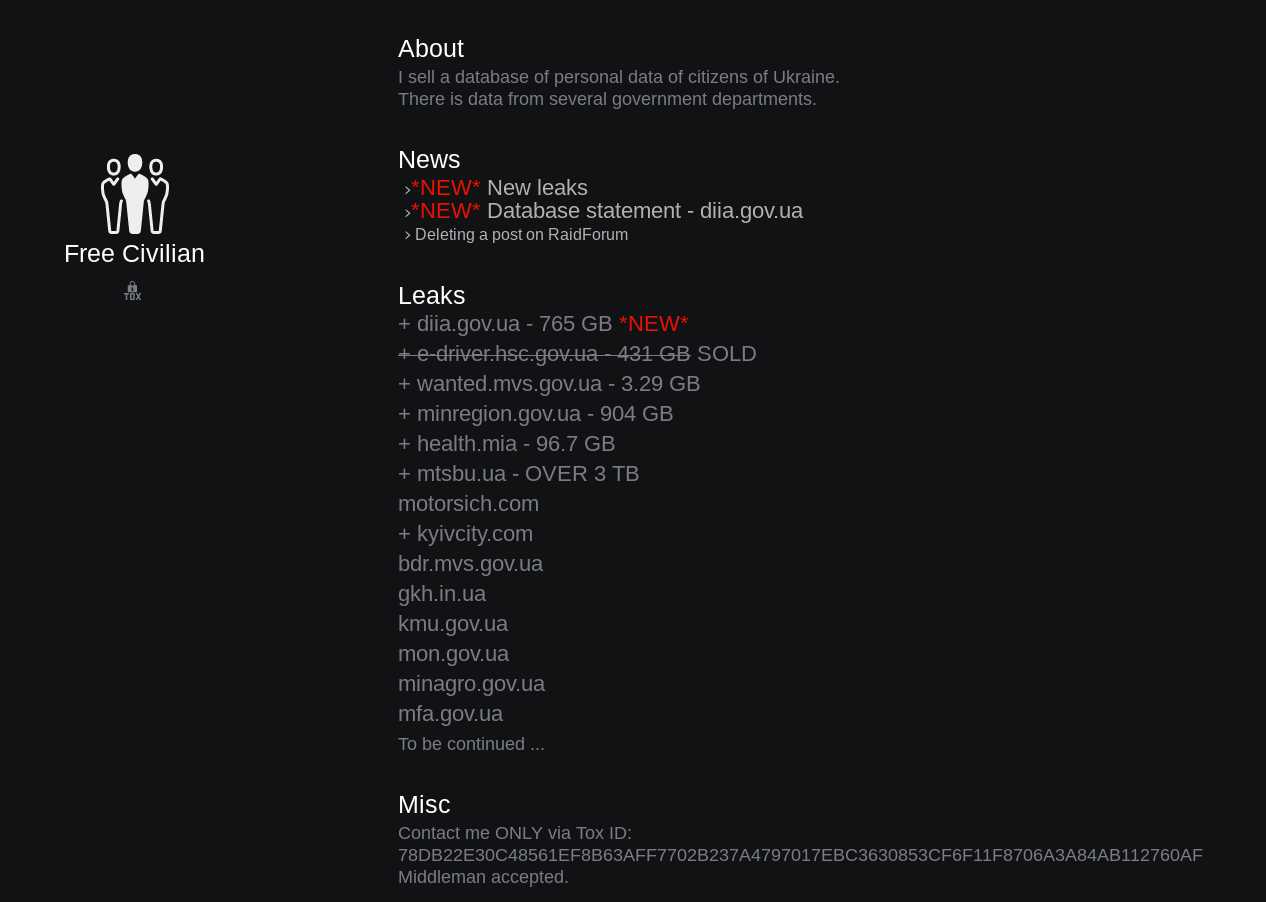

.onionサイトは「Free Civilian」と名乗り、ウクライナ国民の個人情報を含むデータベースの販売を提案するエンティティにリンクしています。ここ24時間 [翻訳注: 本稿を改定した2022-02-24 PST] で、リーク セクションの事業者リストは、48のgov.uaドメインと、飛行機やヘリコプターのエンジンを製造するウクライナ企業(motorsich[.]com)1社に拡大しています。

![ここ24時間 [翻訳注: 本稿を改定した2022-02-24 PST] で、リーク セクションの事業者リストは、48のgov.uaドメインと、飛行機やヘリコプターのエンジンを製造するウクライナ企業(motorsich[.]com)1社に拡大しています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/02/word-image-24.png)

フィッシング・詐欺攻撃の増加

私たちのチームは、Advanced URL Filteringで検出されたウクライナ関連のフィッシングURLや詐欺URLについての大きな傾向を分析しました。gov.uaやcom.uaなどウクライナ関連のTLDを使用したドメインや、「ukraine」「ukrainian」などウクライナ関連の人気キーワードを含むドメインでフィッシング・詐欺URLをホストするWebサイトの検出が全体的に増えていることがわかりました。この傾向は「ウクライナ支援」などのキーワードでGoogle検索が増加していることと相関しています。ウクライナ関連のキーワードを含むオンライン検索の増加により、このようなURLは攻撃者にとってより有利なターゲットとなる可能性が高く、過去の事例も攻撃者が時事問題に便乗することを示しています。

1月から2月下旬まで、ウクライナ関連のフィッシングサイトや詐欺サイトはウクライナ関連のインターネット検索とほぼ同様の傾向を示しており、3月中旬以降も情勢が継続するなかでフィッシングサイトや詐欺サイトが増加し続けているようです。図8は、Google検索で「ウクライナ支援」の検索ワードがトレンド入りしてから約1ヶ月が経過した現在、ウクライナ関連のフィッシング・詐欺サイトが増え続けていることを示しています。

これらのフィッシング・詐欺URLにまじって標的型フィッシング攻撃も見られました。3月16日、サードパーティのデータフィードを取り込んでいたところ、弊社の機械学習モデルがウクライナのある国家行政官を標的としたフィッシングWebページを検出しました。そのWebページは、人気のあるクラウドファイルストレージサイトを模倣していました。このWebページにアクセスすると、「Username(ユーザー名)」フィールドに対象行政官のメールアドレスがあらかじめ入力されており、パスワードを入力して機密文書を閲覧するよう促していました(図9参照)。

![hxxps://startrackzm[.]com/wap-admin/ONE-DRIVE/one%20d%20%20no%20auto.php?Email=REDACTED@REDACTED.gov.ua. 3月16日に社内の機械学習モデルが検知したウクライナの国家行政官を狙ったフィッシングWebページ。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/02/Figure-9.png)

サイバースクワッティングの増加傾向

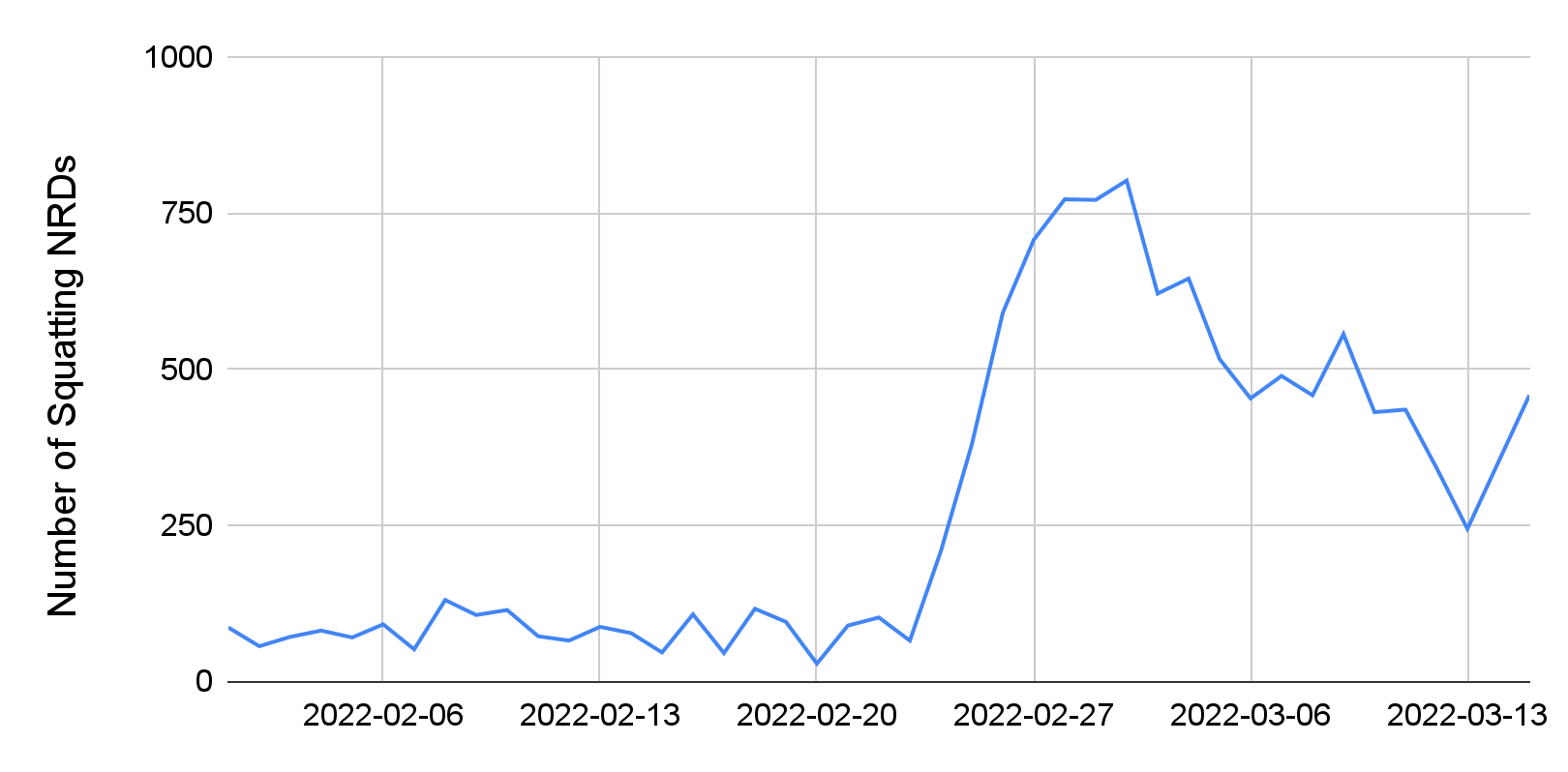

私たちは、ウクライナ関連の正規ドメイン(人気ニュースサイトや寄付サイトなど)とキーワード(「Ukraine(ウクライナ)」、「refugee(難民)」など)50件をリストアップし、サイバースクワッティングの対象として監視しました。2月から3月にかけては11,637件のサイバースクワッティング新規登録ドメイン(NRD)が検出されました。とくに、2月24日に近い時期に登録されたサイバースクワッティングドメイン数が急増していることがわかります(図10参照)。

これらのサイバースクワッティングドメインのサンプルセットを手動で分析しました。以下、いくつかの興味深い事例を紹介します。

偽の寄付サイト

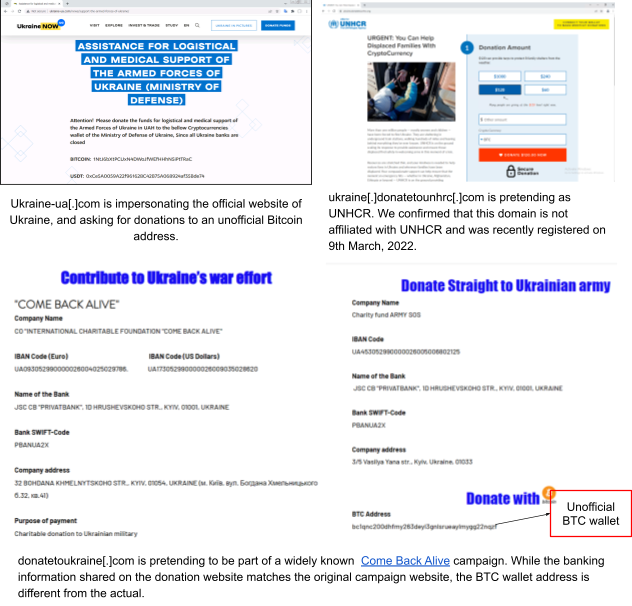

ウクライナ支援のための寄付を求めるドメインが20数件確認されました。これらのドメインを詳細に分析した結果、その多くが偽物のドメインであることが判明しました。偽の寄付サイトでは、関連組織や資金分配に関する情報がほとんど提供されていません。これらのWebサイトの多くは、暗号通貨ウォレット(BTC、ETHなど)を使用して支払いを受け付けています(これらのウォレットは設定が簡単で、確認が不要なためと思われます)。

また、一部のサイトでは 人気のある寄付サイトや団体を模倣してユーザーから金銭を騙し取ります。図11にいくつかの例を示します。たとえば donatetoukraine[.]comは、人気のある Come Back Aliveキャンペーンとの関連があるかのように装っています。寄付サイトで共有されている銀行情報は、オリジナルのキャンペーンサイトと一致していますが、BTCウォレットのアドレスが実際とは異なることが確認されています。

図11 ウクライナ関連の正規の団体になりすまし、寄付を求めるウェブサイトのさまざまな例を示したスクリーンショット

ウクライナのニュースサイトに対するDoS攻撃

save-russia[.]todayという、ウクライナのニュースサイトへのDoS攻撃を行っているサイバースクワッティングドメインが見つかりました。ユーザーがブラウザでこのサイトを開くとウクライナの様々なニュースサイトへのリクエストが開始され、トップページにそれぞれの新しいサイトへのリクエスト数が表示される仕組みになっています(以下図12参照)。

![サイバースクワッティングドメインsave-russia[.]todayがウクライナのニュースサイトに対してDoS攻撃を仕掛けている様子](https://unit42.paloaltonetworks.jp/wp-content/uploads/2022/02/Figure-12.png)

アプリの配布

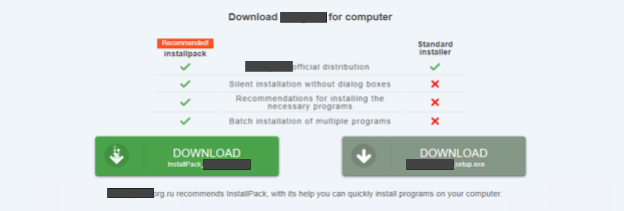

私たちは偽のダウンロードのキャンペーンも検出しました。このキャンペーンでは、脅威アクターが悪意のあるバイナリをホストするWebページを設定していました。これらのキャンペーンは、ウクライナのユーザーをターゲットにしていることがわかりました。これらのWebページの多くは、悪意のあるバイナリを一般的なブラウザや通信アプリとして表示することでユーザーを欺そうとしています。たとえば、ウクライナのユーザーを対象に、グローバルで人気のあるコミュニケーションアプリを装い、不正なバイナリを配布しているウェブサイトを検出しました。このドメインは、本稿執筆時点でもアクティブでウクライナのユーザーをターゲットにしようとしています。なお、次世代ファイアウォール用のAdvanced URL Filtering、DNSセキュリティ、WildFireによるURL解析サブスクリプションをお持ちのパロアルトネットワークスのお客様はこのようなドメインから保護されています。

これらの偽ダウンロードキャンペーンは、ドメインをローテーションして同一の悪意のあるバイナリを配布していることもわかっています。たとえば、広く普及しているビデオ会議アプリケーションを装ったドメインと、広く普及しているインターネットブラウザを装ったドメインの2つが、同じ悪意のあるバイナリを配布していることが検知されています。

このタイミングでウクライナのユーザーを狙った偽ブラウザやコミュニケーションアプリの配布が行われているのは懸念されるところです。私たち調査チームは、こうした攻撃からお客様を保護するため、引き続き監視と努力を続けていきます。私たちはIoCリストを公開し当該の脅威インテリジェンスをウクライナ関係当局とも共有しています。またウクライナのユーザーには、検証済みの公式ウェブサイトからしかソフトウェアやアプリをインストールしないことを推奨します。

皆様の安全にむけた弊社の取り組み

ロシア・ウクライナのサイバーアクティビティについてのこれまでの報告同様、Unit 42はウクライナ危機に関する最新情報の収集・評価・拡散にむけ、全社的取り組みを継続しています。私たちは、官民のパートナーと積極的に協力し、グローバルな脅威のテレメトリネットワークに基づく分析と調査結果を共有しています。

こうした努力の結果、ほぼ毎日プラットフォームを更新し、あたうかぎり最良の保護をお客様に提供することができました。これにはたとえば、新たに発見された攻撃に関連する数百のドメイン、IPアドレス、URLをお客様のためにブロックすることを含みます。WildFire解析およびCortex XDRPreventおよびPro製品のアップデートとシグネチャ追加を行いました。これによりHermeticWiperを含む新たに発見された脆弱性やマルウェアはブロックされます。詳しくはCortex XDRの保護をご一読ください。脅威防御、WebアプリケーションとAPIのセキュリティの各製品はWhisperGate攻撃で悪用されたOctoberCMSの脆弱性に対する対策を追加し、組織がこの脅威をハンティングするためのXSOARプレイブック を公開しています。またCortex Xpanse は組織のもつ攻撃対象領域の把握・管理をサポートし、脆弱なリソースを特定します。

WhisperGate攻撃、Gamaredonグループの使用インフラ・戦術に関するレポートも公開済みです。Unit 42のWebサイトでは、MITRE ATT&CKフレームワークにもとづくGamaredonグループの戦術を構造的にマッピングしたATOMを無償提供しています。

今後も状況の進展に応じ、最新情報を本稿に公開します。

増加するサイバー脅威に伴うワイパー、DDoS、Webサイト改ざんなどのサイバー攻撃への対策

残念ながら「これさえやればこの脅威から組織を保護できる」という単一の対策は存在しません。新興マルウェアファミリや脆弱性の蔓延とは異なり、予想される攻撃様式が多岐にわたるためです。欧米の複数の政府が技術的な衛生面に焦点を当てた広範な勧告を出しています。私たちはロシア系アクターがこれまでに用いてきたさまざまな戦術を考慮するとこれらの勧告は適切であると考えます。

私たちから組織の皆様には、以下4つの分野の優先対応を推奨します。

- インターネットに直接さらされている業務に必須のソフトウェアにパッチを適用する: 脆弱性のあるソフトウェアにはすべてパッチを適用してください。対象は実際に悪用が確認されているものには限りません。パッチ適用の緊急性は、WebメールやVPN、リモートアクセスソリューションなど、インターネットに直接さらされていて事業継続に必須のソフトウェアが最も高くなります。

- ランサムウェアやデータ破壊に備える: 破壊型サイバー攻撃では、ランサムウェアないしランサムウェアの体裁をとる破壊的攻撃が行われる可能性があります。2017年のNotPetya攻撃や先月のWhisperGate攻撃で見られたように、身代金を要求する攻撃は、実は「ランサムウェア」ではない場合があります。これらの攻撃で使用されたマルウェアが破壊するデータに復旧の見込みはなく、身代金の要求は単に真の意図を隠すために使われていました。HermeticWiperの使用はこの点をさらに実証するものです。いずれの攻撃であっても、その防止・回復に必要な準備は変わりません。バックアップ・復旧計画のテストは非常に重要ですし、攻撃でネットワークなどの重要システムが使えなくなった場合に備えた事業継続計画のテストも重要です。

- 迅速に対応できるよう準備しておく: サイバーセキュリティインシデントや重要インフラの破壊に備え、組織内の主要分野について連絡先を指定しておきましょう。有事発生中に重要情報の伝達方法不備に気づくことのないよう、コミュニケーションプロトコル(およびバックアッププロトコル)をテストしておきます。最悪の事態が発生した場合にどのように対応するか、主要関係者全員で机上演習(TTX)を行います。

- ネットワークを強化する: 小さなポリシー変更でネットワークへの攻撃が成功する可能性を減らせます。それ自体は悪質なものでなくとも、多くのアプリケーションに悪用される可能性があります。自組織に必要ないアプリケーションをブロックすることで組織のセキュリティ態勢が向上します。たとえば最近の攻撃には、TrelloやDiscordなどの人気アプリを悪用して悪意のあるファイルを配布するものがあります。ユーザーがこれらのソフトウェアを使用している必要はなく、攻撃者は単にファイルへのリンクをホストするためにこうしたプラットフォームを使用することがあります。

攻撃がどのような形で行われるかを確実に知る方法はありませんが、これらの手順を踏むことで、予想される攻撃に対して幅広い防御策を講じることができます。

脅威インテリジェンス、セキュリティコンサルティングによるUnit 42のサポート

パロアルトネットワークスの脅威インテリジェンス・セキュリティ・コンサルティング部門であるUnit 42には、プロアクティブな評価やインシデント シミュレーション サービスを通じてお客様組織のセキュリティ管理状況の評価・テストを支援する専門チームがあります。ランサムウェア攻撃、あるいはランサムウェアを装った破壊的攻撃の可能性があることから、このあたりの準備、とくにバックアップ・復旧計画を入念に確認しておくことは有益であると思われます。私たちは、これまで何百件ものランサムウェアインシデント対応経験でつちかった知識をRansomware Readiness Assessment (ランサムウェア対応力評価)サービスに総括しています。本サービスは、組織のプロセスや技術を強化することで、今後数日から数週間内に来ると予想されている脅威のような、さまざまな脅威への対策を組織が取りやすくすることを目的としています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

追加のサイバーセキュリティリソース

[2022-01-20 PST 公開] 脅威に関する情報: 現在進行中のロシアとウクライナのサイバー紛争

[2022-02-16 PST 更新] ウクライナを標的に活動を強めるロシアGamaredon (別名Primitive Bear)APTグループ

ウクライナの組織を狙うスピアフィッシング攻撃、ペイロードにドキュメントスティーラのOutSteelやダウンローダのSaintBot

脅威に関する情報: ロシア・ウクライナ関連のサイバーアクティビティからの保護

パロアルトネットワークスリソースページ: ロシア・ウクライナ関連のサイバーアクティビティからの保護

ウクライナ・ロシア間のサイバーアクティビティに関連するマルウェアからのCortex XDRによる保護

CISA: Shields Up Technical Guidance

IoC

HermeticWiperのSHA256

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

a64c3e0522fad787b95bfb6a30c3aed1b5786e69e88e023c062ec7e5cebf4d3e

3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767

2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf

06086c1da4590dcc7f1e10a6be3431e1166286a9e7761f2de9de79d7fda9c397

証明書

Name Hermetica Digital Ltd

Thumbprint 1AE7556DFACD47D9EFBE79BE974661A5A6D6D923

Serial Number 0C 48 73 28 73 AC 8C CE BA F8 F0 E1 E8 32 9C EC

Webサイト改ざんドメイン

gcbejm2rcjftouqbxuhimj5oroouqcuxb2my4raxqa7efkz5bd5464id[.]onion

詐欺およびフィッシングURL、偽の寄付サイト、偽のブラウザやメッセンジャー

IoCはGitHubで確認してください。

付録A: Cortex Xpanse: CISAによる悪用が確認されている脆弱性に基づき影響を受けた可能性のある資産を特定する

米国国家安全保障省サイバーセキュリティインフラセキュリティ庁(DHS/CISA)はAlert AA22-011A (更新: 2022-03-01)のなかで、ロシア系APT(持続的標的型攻撃)グループが過去に悪用してきたと評価されている脆弱性一式を特定していますが、ユーザーはこれよりずっと広い範囲のKEV (Known Exploited Vulnerabilities: 既知の悪用された脆弱性) に対応しておくことが推奨されます。引用されているKEVと影響を受けるデバイス (すべてCortex Xpanseにより特定可能)は以下の通りです。

- CVE-2018-13379 FortiGate VPN

- CVE-2019-1653 Cisco ルータ

- CVE-2019-2725 Oracle WebLogic Server

- CVE-2019-7609 Kibana

- CVE-2019-9670 Zimbra ソフトウェア

- CVE-2019-10149 Exim Simple Mail Transfer Protocol

- CVE-2019-11510 Pulse Secure

- CVE-2019-19781 Citrix

- CVE-2020-0688 Microsoft Exchange

- CVE-2020-4006 複数のVmware製品

- CVE-2020-5902 F5 Big-IP

- CVE-2020-14882 Oracle WebLogic

- CVE-2021-26855 Microsoft Exchange

Cortex Xpanseは、インターネット全体をインデックス化する機能によって、組織が自社の攻撃対象領域に存在する深刻なリスク(上記に記載した影響を受けるサービスをすべて含む)を発見し、優先順位を付け、修復できるようにします。私たちは日々、世界中でインターネット上の脆弱性なデバイスを観測していますが、こうした脆弱性の多くは、公開から2年以上たっています。

Alert AA22-011Aのほか、CISAの提供する攻撃対象領域縮小への包括的アドバイスには、「Binding Operational Directive (BOD) 22-01: Reducing the Significant Risk of Known Exploited Vulnerabilities (KEV)」に記載されているように優先順位をつけたKEVのパッチ適用によるインターネットに面したデバイスのハードニングも含まれています。この指令は各局に対しCISAが同庁の「KEVカタログ」に含めた脆弱性をすべて修復することを求めていますが、その背景には、これらの脆弱性が「連邦組織に深刻なリスクをもたらす」と評価されたことがあげられます。詳しい情報とワークフローの例については弊社のセキュリティオペレーションブログ「How Xpanse Can Identify CISA-Identified Known Exploited Vulnerabilities (Cortex Xpanse で CISAが指定した既知の悪用された脆弱性を特定する方法)」を確認してください。

2022-02-25 12:40 JST 英語版更新日 2022-02-24 15:30 PST の内容を反映

2022-03-01 13:30 JST 英語版更新日 2022-02-28 17:00 PST の内容を反映

2022-03-03 10:00 JST 英語版更新日 2022-03-02 09:15 PST の内容を反映

2022-03-07 12:00 JST 英語版更新日 2022-03-04 06:00 PST の内容を反映

2022-03-14 13:30 JST 英語版更新日 2022-03-10 08:30 PST の内容を反映

2022-03-28 10:00 JST 英語版更新日 2022-03-24 11:00 PDT の内容を反映

2022-04-01 19:15 JST 英語版更新日 2022-03-31 09:30 PDT の内容を反映

2022-04-04 09:00 JST 英語版更新日 2022-04-01 11:00 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得