This post is also available in: English (英語)

概要

Unit 42は、2020年4月、2020年2月以降のCOVID-19をテーマにしたフィッシング攻撃の大量発生について報告しました。世界保健機関がCOVID-19の世界的流行を宣言してから2021年3月でちょうど一年を迎えましたので、攻撃者が悪用する可能性のあるさまざまな新型コロナウィルス関連トピックに関してさらに深い洞察を得るため、過去1年間に観測されたフィッシングの傾向を振り返りました。

私たちはまず、2020年1月から2021年2月の間にグローバルで検出されたすべてのフィッシングURLのリストを手がかりに、新型コロナウイルス関連の各トピックの指標となる特定のキーワード(またはフレーズ)セットを生成しました。それらに対してキーワードマッチングを行い、どのフィッシングURLが各トピックと対応しているのかを判断しました。そのさい、一致したURLが実際にCOVIDに関連していることを確認するため、結果のURLについて繰り返しスポットチェックを行い、それらのキーワードやフレーズを改良し、誤検知の発生を最小限に抑えました。

攻撃者は、感染拡大状況に合わせ、つど最新動向にそった戦術をとっていました。これは緊急性の高さをタイムリーに演出すれば被害者がさらに資格情報を明け渡しやすくなると見込んでのことです。

2020年3月には、個人用保護具(PPE)や検査キット、2020年4月から夏にかけては政府の景気刺激策(たとえばユーザーの認証情報窃取のために米国連邦取引委員会を装った偽の「米国取引委員会(U.S. Trading Commission)」のWebサイト)、2020年晩秋以降はワクチン(同じく、ユーザーの認証情報窃取のためのPfizerとBioNTechの偽のWebサイト)を中心としたフィッシング攻撃が確認されました。ワクチン関連のフィッシング攻撃が2020年12月から2021年2月にかけて530%増加し、薬局や病院に関連しているか、またはそれらを標的としているフィッシング攻撃が、同じ期間に189%増加したとわかったことは注目に値するでしょう。

これらの試みが成功したという証拠は確認されていませんが、世界的に見てヘルスケア産業を狙うアクティビティには高まりが見られます。同セクタ内企業の皆様にはこの点を把握していただき、従業員の方々に資格情報窃取を狙う悪意のあるフィッシングサイトについての注意を喚起していただければと思います。

私たちはワクチン接種実施拡大につれ、ヘルスケア・ライフサイエンス業界を標的とした攻撃を含むワクチン配給関連のフィッシング攻撃が世界中で増加し続けると予測しています。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は、URLフィルタリング、DNSセキュリティ、脅威防御、Global Protectなどのセキュリティサービスによりフィッシング攻撃から保護されています。

またこれらのセキュリティサービスに加え、フィッシング攻撃から自分自身と組織を保護するベストプラクティスは次の通りです。

個人の場合:

- 不審なメールに含まれるリンクや添付ファイルに注意してください。とくにアカウント設定や個人情報に関連するものや緊急性を訴えかけてくるものには注意が必要です。

- 受信トレイに入ってきた疑わしいメールの送信者アドレスを確認しましょう。

- ログイン資格情報を入力する場合は、各WebサイトのURLとセキュリティ証明書を二重に確認してください。

- フィッシングの疑いのある試みを見つけた場合は報告しましょう。

組織の場合:

- 従業員がうまく不正な電子メールを見分けられるよう、セキュリティ意識向上トレーニングを実施しましょう。

- 組織のデータは定期的にバックアップし、フィッシングメールを介して開始されるランサムウェア攻撃への防御策にしましょう。

- さらにセキュリティを強化するため、業務関連のログインにはすべて多要素認証を適用しましょう。

フィッシングの傾向

2020年1月以降、新型コロナウイルスCOVID-19の関連トピックにリンクする69,950件のフィッシングURLが確認されました。そのうち33,447件は、COVID-19そのものに直接リンクしていました。図1は、これらさまざまなトピックの相対的な人気を経時でプロットし、各トピックの人気のピークが100%になるよう正規化したものです。各色のセクションの高さが時間の経過とともにどのように移り変わっていくかを見ると、フィッシング攻撃で安定的に狙われる特定トピックがある一方で、ある時点でより顕著にスパイクしているトピックもあることがわかります。たとえば「医薬品」や「リモート会議(Zoomなど)」は、感染拡大開始以降、フィッシング攻撃で比較的安定した標的となっています。その一方、「ワクチン」や「検査」は、人気のピークがもっとはっきりしています。

既知の商標をターゲットにしていることが判明しているCOVID-19をテーマとしたフィッシングページは、その大半が、ユーザーのビジネス資格情報(Microsoft、Webmail、Outlookなど)窃取を狙っていると判断されるものでした。図2の棒グラフは、ユーザーログイン資格情報の窃取を試行するフィッシングURLの割合を、対象となったWebサイトごとに分類したものです。たとえば、新型コロナウイルスをテーマにしたフィッシングURLの約23%が偽のMicrosoftのログインページとなっています。感染拡大により多くの従業員がリモートワーク移行を余儀なくされていることから、こうしたビジネス関連のフィッシングの試みが、サイバー犯罪者にとってはますます重要な攻撃ベクトルになってきています。

さらに、これらCOVID-19をテーマにしたフィッシング攻撃については、攻撃者がフィッシングキャンペーンをホストするための新しいWebサイトを絶えず作成していることがわかります。新型コロナウイルス関連のフィッシングページをホストしていることがわかった各Webサイトの「年齢」を示した図3では、新しく作成されたサイトで多くの新型コロナウイルス関連のフィッシングページがホストされていることがわかります(ここでは、最初に観測された日が32日以内の若いサイトを新しいと定義しています)。ここからは、攻撃者が意図的に、狙った攻撃の数日前にこれらのサイトを設定していることが示唆されます。これにより攻撃者は、最新の感染拡大状況を取りいれた攻撃用メッセージやWebサイトのURLを作成することができます。

2020年1月から3月: 初期の急増、検査キットと個人用保護具(PPE)

2020年1月から2月の間にCOVID-19が世界中に拡大しはじめたさい、サイバー犯罪者はすでに間もなく発生する世界的流行に便乗しようとしはじめていました。この時期には、COVID-19に直接関連するフィッシング攻撃が313%増加したことが観測されました。

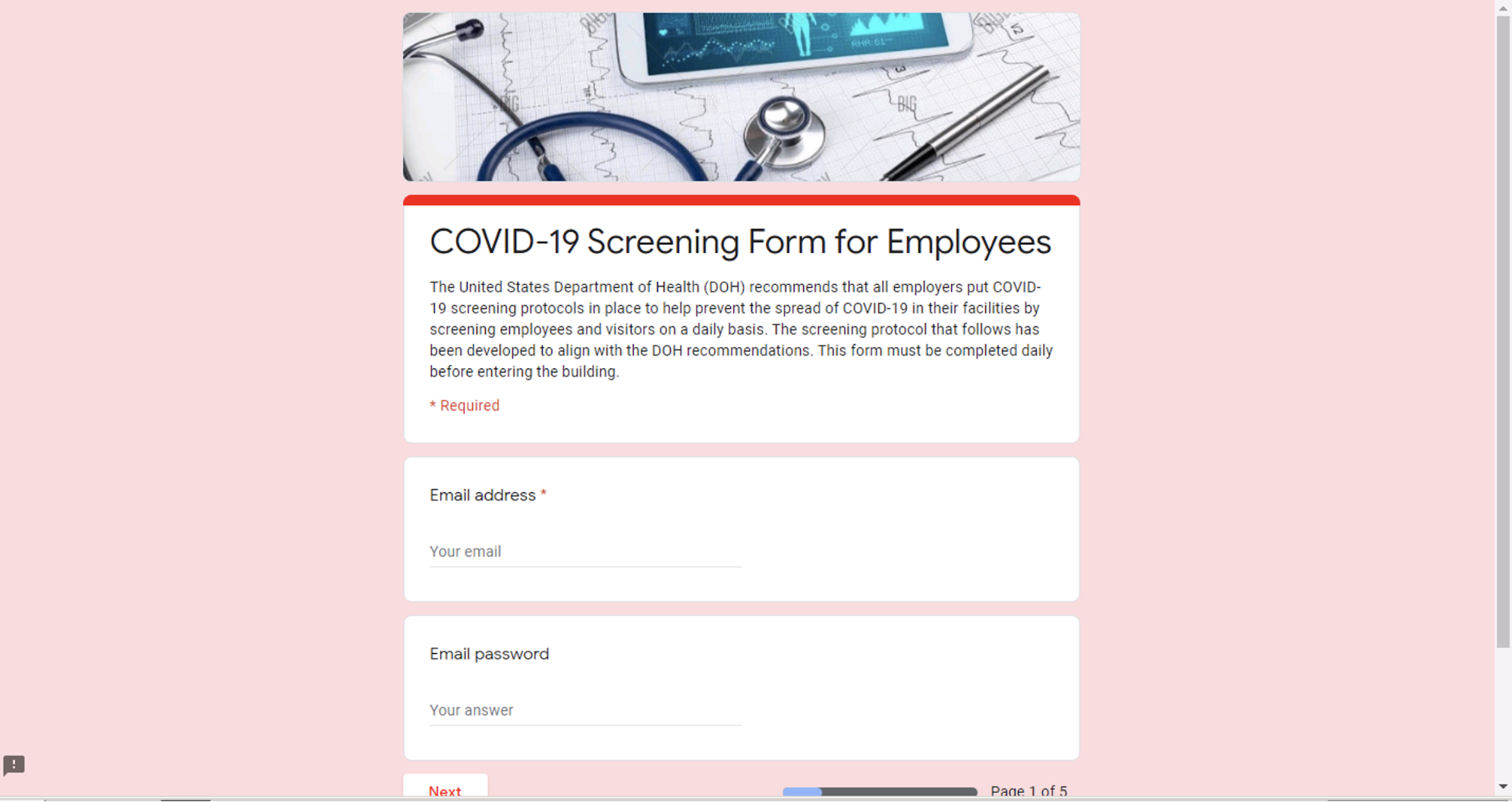

図4に、COVID-19をテーマにしたフィッシング攻撃の例を示します。この偽のGoogleフォームは、会社のものを装うCOVID-19スクリーニングプログラムに参加するため、ユーザーにメールアドレスとパスワードの入力を求めています。続くページでは、フォームが正当なものという印象を与えるため、それらしい健康関連の質問をしてきます。たとえば「仕事の最終日から次に当てはまるものが2つ以上ありましたか。悪寒、悪寒を伴い繰り返し発生する震え、頭痛、筋肉痛、喉の痛み、最近になって発生した味覚・嗅覚の喪失」といったものです。提出する前の最後の質問では、従業員にフルネームを入力することにより、フォームに「デジタル署名」するように求めてきます。

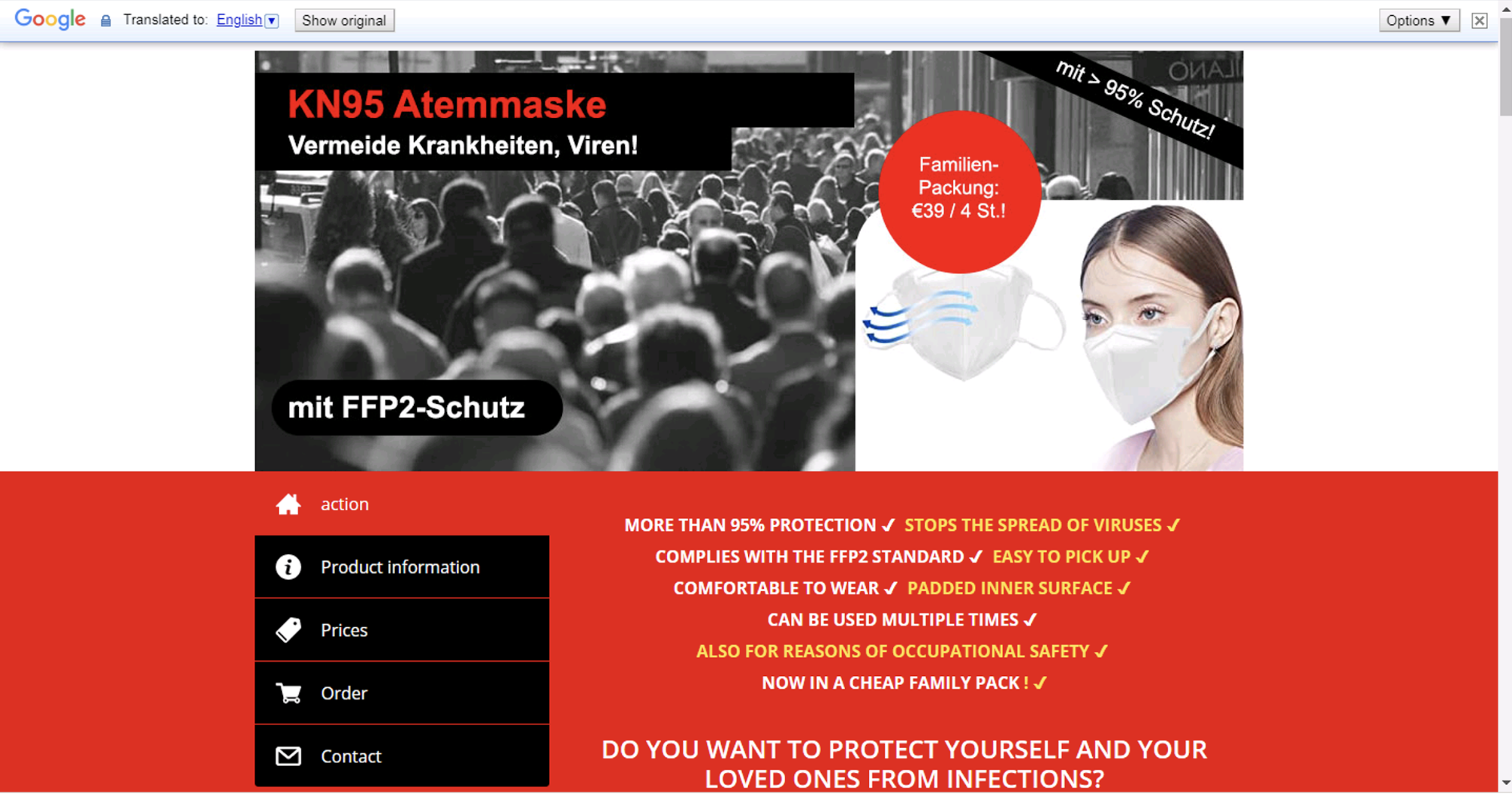

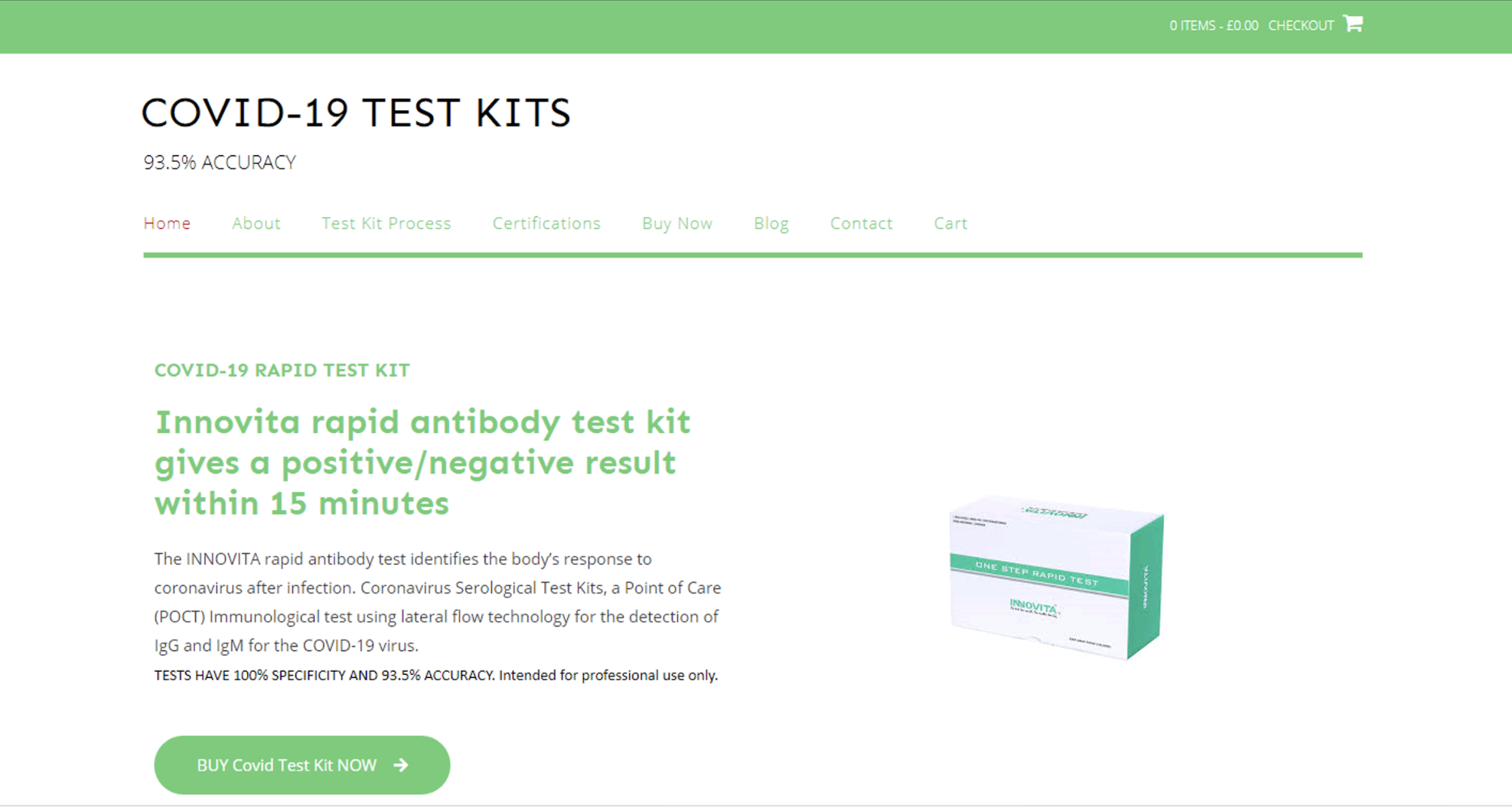

これらの傾向は過去のフィッシングデータでも確認できます。2020年2月、世界中でPPE関連のフィッシング攻撃が136%増加し、その多くがオンラインショッピング詐欺の形をとっていました(例については図6を参照)。2020年3月の間、ニューヨークタイムズが「アメリカ全土でコロナウイルス検査の不足」と報じたのとちょうど同じころ、検査キットに関連するフィッシング攻撃が750%増加したことがわかりました。

2020年4月から7月: 政府の景気刺激・救済プログラム

2020年4月、IRS(米国内国歳入庁)が新型コロナウィルス経済救済法(CARES Act)の一環として景気刺激のための1200ドルの小切手を個人に配布しはじめます。同じ頃、給与保護プログラム(PPP)が実施され、全米の中小企業に救済を提供することを約束しました。これにより多くの事業主がこの基金の恩恵にあずかるべく殺到し、コロナ関連の景気刺激策や救済プログラムへのオンラインの関心が急上昇して、この資金はたちまち枯渇します。

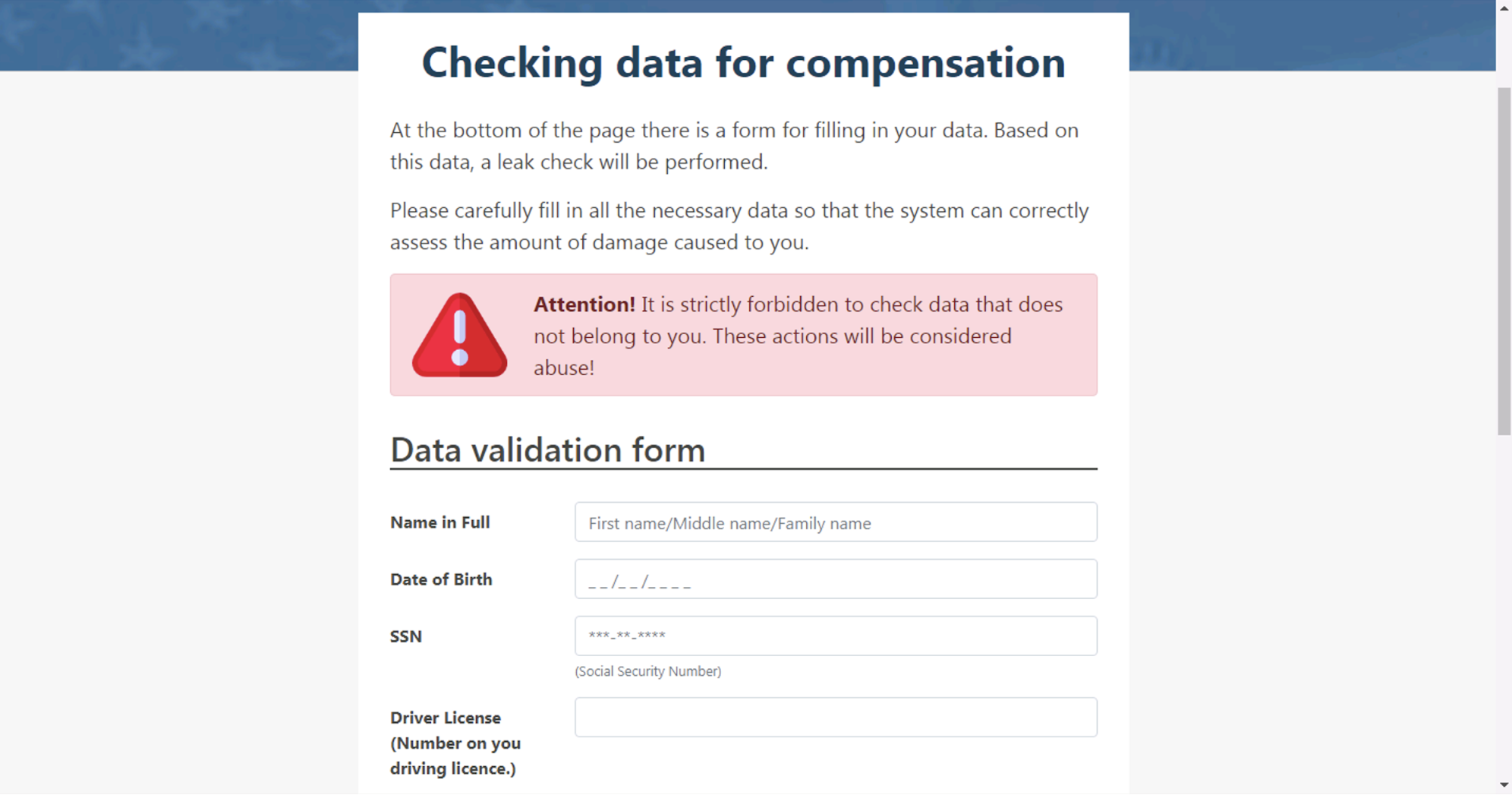

続く2020年4月、私たちは政府救済プログラム関連のフィッシング攻撃が600%増加したことに気づきました。図10、図11は、米国連邦政府の偽の支部「米国取引委員会(U.S. Trading Commission)」を装うフィッシングページです(このページについては米国連邦取引委員会からの警告が出ています)。このウェブサイトは、個人1人あたり最大5800ドルの「一時救済基金」の助成金を約束するものです。ページの右側には偽の統計が表示されていて、まだ数十億ドル分の分配資金が残っているという幻想をユーザーに抱かせるようになっています。

「検証手順の開始」というボタンをクリックすると、ユーザーは、これらの緊急コロナ救済資金を受け取るために、社会保障番号(SSN)と運転免許証番号を尋ねるフォームにリダイレクトされます。

フォームに記入すると、確認ページには次のように表示されます。「いただいた回答を記録しました。できるだけ早くご連絡いたします。お急ぎの場合はいつでも直接213-746-7272までお問い合わせください。」(ユーザーがフォームに入力した段階で攻撃者の必要とする資格情報はすでに窃取済みなので、この電話番号は偽物の可能性が高いことに注意してください)

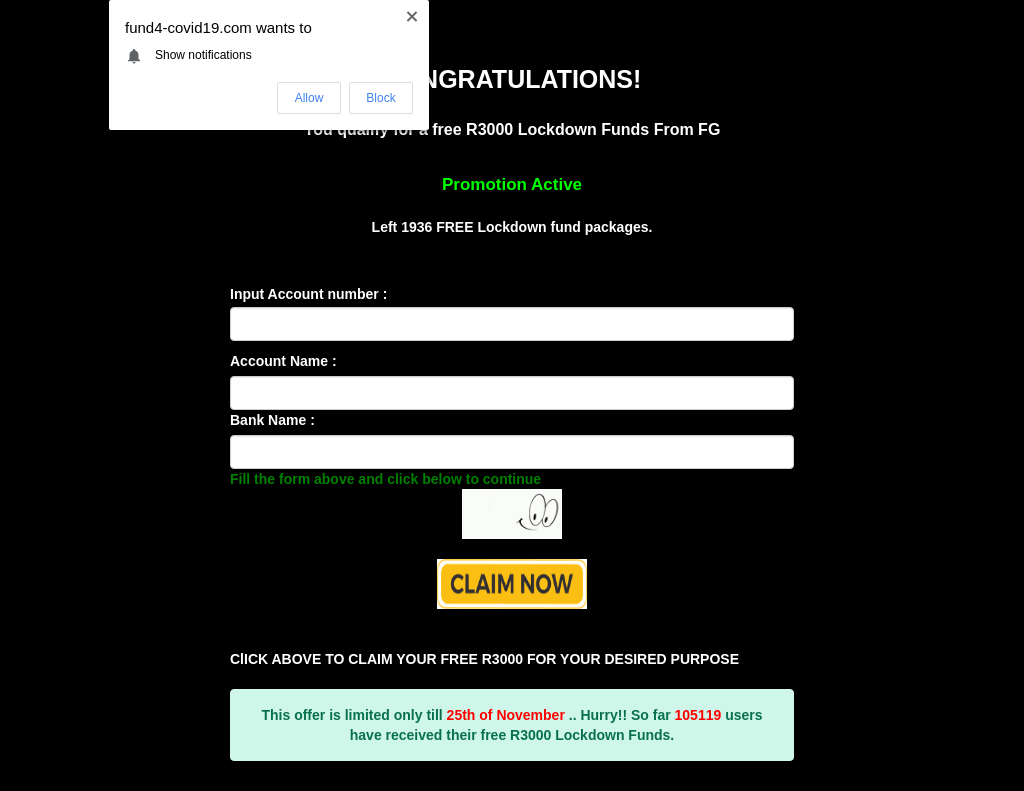

正規の景気刺激策・救済プログラムの実施後、多くの人々が依然として財政支援を必要としていたため、その後数か月にわたり、これら経済的救済関連のフィッシング攻撃は比較的人気を保っていました(図9参照)。図12は「COVID-19 Giveaway」から追加の救済資金を受け取るため、個人情報と企業情報、運転免許証の写真、銀行口座の詳細を入力するようにユーザーに求める別の資格情報窃取ページです。図13も同様の例で、こちらは銀行口座情報を入力すればユーザーは3000インドルピーの無料のロックダウン基金パッケージを送信してもらえると約束しています。

2020年11月-2021年2月: ワクチンの承認と接種実施

続く数ヶ月は、さまざまな州がロックダウンの実施と解除を繰り返し、人々はワクチン候補に関するニュースを待っている状態でした。

2020年11月、何ヶ月も待ちわびたのち、PfizerとBioNTechが「リアルワールド治験において、被験者のサブセットである94名のデータにもとづき、90%を超えるワクチン有効性が示された」という一連の有望な初期結果を公開しました。同12月、米国食品医薬品局(FDA)がファイザーのmRNAワクチンの緊急使用許可を承認し、その後ワクチンの展開が始まります。

こうして現在、多くのアメリカ人が自分自身と家族に予防接種を申し込む方法を探していることから、サイバー犯罪者も当然この傾向を利用しようとしています。2020年12月から2021年2月にかけては、ワクチン関連のフィッシング攻撃が530%増加しました(図14参照)。

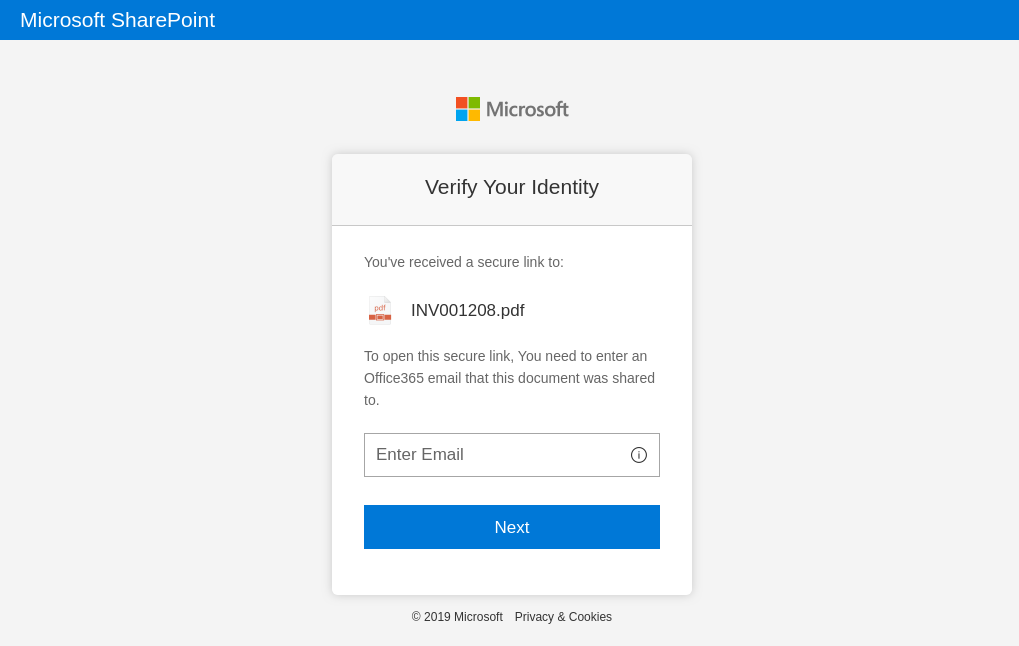

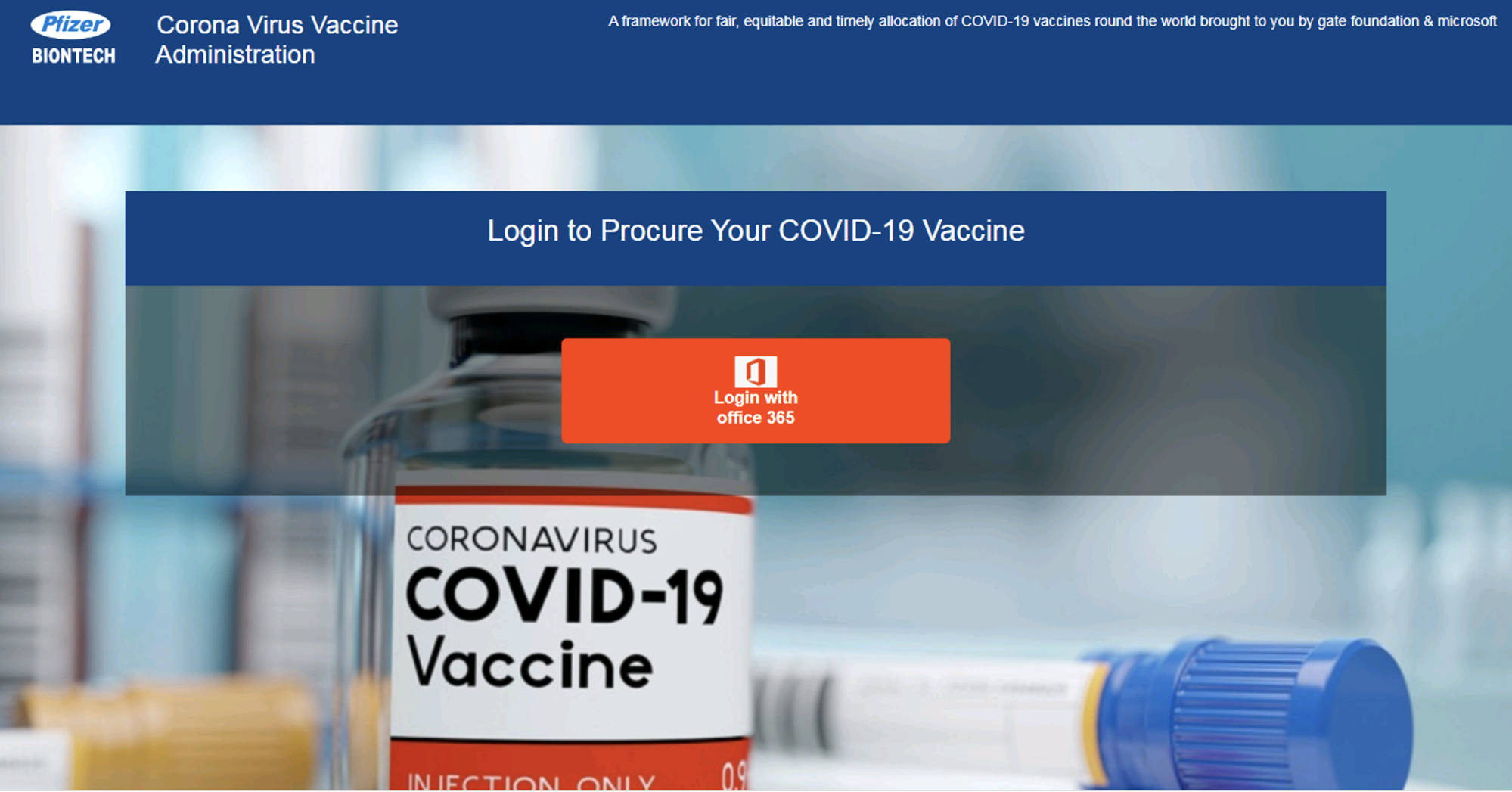

図15、図16は、mRNAワクチンメーカーPfizerとBioNTechを代表したものと主張する偽のWebサイトの例です。このフィッシングページでは、ワクチン接種に申し込むという名目で、Office 365の資格情報を使用してログインするようにユーザーに求めています。

また、このフィッシングWebサイトでは、このところよく使われるようになってきた「クライアントサイドクローキングというテクニックを使っていることにも注目してください。こうしたWebサイトでは、自動化されたクローラーベースのフィッシング検出器を回避するため、資格情報窃取用フォームをすぐには表示せず、まずユーザーに[ログイン]ボタンをクリックするように求めます。

![こうしたWebサイトでは、自動化されたクローラーベースのフィッシング検出器を回避するため、資格情報窃取用フォームをすぐには表示せず、まずユーザーに[ログイン]ボタンをクリックするように求めます。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/word-image-112.png)

2020年12月から2021年2月にかけて、薬局と病院に関連する攻撃が189%増加したことが観測されました。こうした攻撃の多くは一連の大規模なフィッシングキャンペーンからのもので、だれか1人でも従業員が騙されて偽のログインページで資格情報を入力してくれることを期待して、同じ組織のべつの従業員に複数の異なるURLを送信しています。

おそらくは当然のことながら、COVID-19のもつグローバルな性質から、製薬会社やヘルスケア企業を標的とするこれらのフィッシングキャンペーンは、米国だけでなく世界中で蔓延しているようです。

なかには正規の製薬会社のWebサイトが侵害され、フィッシング目的で使用されている例も観測されました。

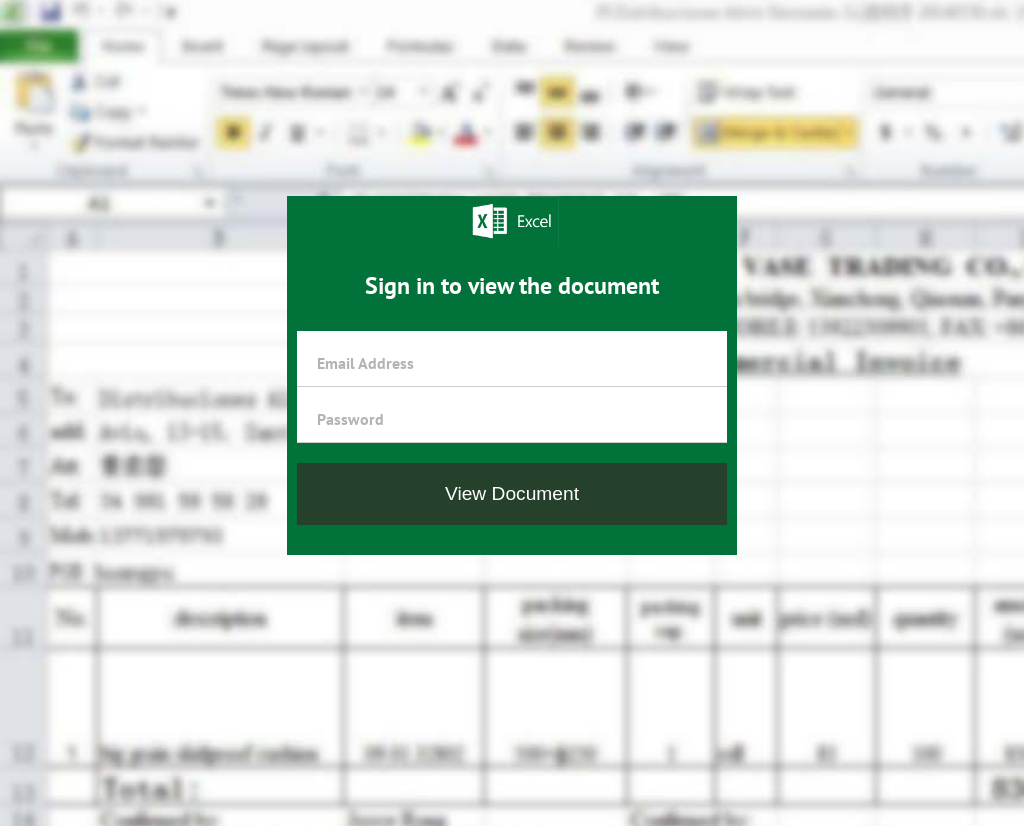

図17は、世界的ライフサイエンステクノロジマーケットプレイス会社が所有するWebサイトが侵害され、ユーザーのビジネスでの資格情報を窃取するフィッシングページがホストされていた例を示しています。この種の攻撃はとくに危険です。元のWebサイトが正規のサイトであるため、ユーザーはうっかりこのフィッシングページも正当なものと信じてしまいかねません。

世界的にもワクチン接種実施は今まさに進行中のイベントで、ワクチンの生産や流通は今後数か月にわたり拡大し続けることから、ワクチン関連の攻撃やワクチン関連業界を狙った攻撃は増加し続けるものと予想されます。

結論

新型コロナウイルス感染拡大におけるさまざまな時点で、攻撃者は状況の変化に合わせ、あるトピックから別のトピックへと軸足を移してきました。感染拡大初期は検査キットやPPEが攻撃者にとって注視すべき重要ポイントで、その後はそれが政府の景気刺激プログラム、救済プログラム、ワクチン接種の展開へと移りかわっていきました。これまで見てきたように、攻撃者は常に最新トレンドに適応していきますので、サイバーセキュリティの防御もそれに呼応していかねばなりません。

個人では、COVID-19に関連した商品やサービスの販売や利益の提供を謳うメールやWebサイトの閲覧には引き続き注意が必要です。「うますぎる話」に思えるものはほぼ間違いなく「うますぎる話」です。とくにヘルスケア業界にお勤めの皆さんは、メールの受信ボックスに入ってきたすべてのメール内のリンクを疑ってかかる必要があります。とくに、差し迫った要件を匂わせるメールは疑ってください。

フィッシング攻撃から自分自身と組織を保護する一般的なベストプラクティスは次のとおりです。

個人の場合:

- 不審なメールに含まれるリンクや添付ファイルに注意してください。とくにアカウント設定や個人情報に関連するものや緊急性を訴えかけてくるものには注意が必要です。

- 受信トレイに入ってきた疑わしいメールの送信者アドレスを確認しましょう。

- ログイン資格情報を入力する場合は、各WebサイトのURLとセキュリティ証明書を二重に確認してください。

- フィッシングの疑いのある試みを見つけた場合は報告しましょう。

組織の場合:

- 従業員がうまく不正な電子メールを見分けられるよう、セキュリティ意識向上トレーニングを実施しましょう。

- 組織のデータは定期的にバックアップし、フィッシングメールを介して開始されるランサムウェア攻撃への防御策にしましょう。

- さらにセキュリティを強化するため、業務関連のログインにはすべて多要素認証を適用しましょう。

個人や組織が自分自身を保護するために使用できるより具体的な提案については、「COVID-19で2020年はサイバー犯罪のゴールドラッシュに」のブログも参照してください。

これらの一般的なベストプラクティスに加えて、パロアルトネットワークスの次世代ファイアウォールをご利用中のお客様はさまざまな方法でこれらの攻撃から保護されています。

- URLフィルタリングは、本稿に記載したすべてのフィッシングURLを適切に分類し、今後新しく作成されたフィッシングページを自動的に検出してブロックします。

- DNSセキュリティは、標的型フィッシング攻撃のホストに使用されるドメインタイポスクワッティングや新規登録ドメイン(NRD)などの悪意のあるドメインの特定に役立ちます。

- 脅威防御を設定することで資格情報のフィッシングからの保護をサポートできます。これにより、従業員のビジネス資格情報が組織外に漏えいしないようにします。

- Prisma AccessとGlobal Protectはリモートで働く従業員に対し、完全にクラウド提供型のセキュリティをおとどけします。

パロアルトネットワークスが感染拡大時に組織を保護するのにどのように役立つかについて詳しくは、こちらからご覧ください。

謝辞

分析に使用したデータソースの一部をご提供くださったWei Wang氏、Wayne Xin氏、Jingwei Fan氏、Yu Zhang氏、Seokkyung Chung氏にお礼を申し上げます。また、Jun Javier Wang氏、Kelvin Kwan氏、Vicky Ray氏、Laura Novak氏、Jen Miller-Osborn氏、Eddy Rivera氏、Erica Naone氏には本稿の改善にご協力をいただきました。ありがとうございました。

IoC

COVID-19

covid-19-benefit[.]cabanova[.]com

abccoronavirus[.]online

cpvqapyxmr[.]covid19coronaca[.]net

sign-amazonsnews-alert[.]peduli-covid19.com

Vaccines(ワクチン)

vaccine-sarscov2[.]online

sarscov2vaccine[.]online

universalvirusvaccine[.]com

pittsburgh-coronavirus-vaccine[.]online

nhs-vaccination.com

pfizersupply.eu

covid-19vaccine[.]uscis-gov[.]online

Testing(検査)

covid-testkit[.]co[.]uk/wp-includes/images/i/Newfilesviewc7c782c3b7c54f958e7eb2efff3a49b28866b4fc22dd46cfbad9e6ac9d0cd18cca873584897b48c88d82ecf5cd62783dServices

sarscov2-test[.]online

y2down[.]xyz/unreadmessages/testkits

PPE(個人用保護具)

maskacoronavirus[.]online

maskakoronawirus[.]online

malibumasks[.]com/.offce365/?

cloroxus[.]com

www[.]lysolmz9[.]top

atemmaske-kn95-de[.]com

Drugs and Pharmaceuticals(ドラッグ、医薬品)

veklury-covid19[.]online

covid19-veklury[.]top

remdesivir-covid19[.]online

covid19-veklury[.]online

covispharmac[.]com

Pharmacies and Hospitals(薬局、病院)

jyhhospitaljp[.]com

neelkantcollegeofpharmacy[.]com/images/icon/invntce/shoffpro/sharepoint/verification.php

www[.]afbiohavenpharma.com.dailyoffercode.com

www[.]afamagpharma.com.dulcerialamejor.com

www[.]afbiohavenpharma.com[.]diasahabatku[.]com

www[.]afbiohavenpharma.com[.]besttodaymart[.]com

Economy and Government Programs(経済および政府プログラム)

disvey[.]ir/authcovid-19reliefgov

covid-stimulus-payment[.]gov[.]free-inhabitant[.]com

hellos[.]tcp4[.]me/Standard-Bank-Online-Relief-Funds-UCount-onlinebanking.standardbank.co.za-direct-login/Standard%20Bank%20Online%20Banking.htm

hmrc[.]covid[.]19-support-grant[.]com

fund4-covid19[.]com

furlough-grant[.]com

covid19emergencyfinancialrelief[.]com

(Gathering Remotely)リモート会議

zoominceinvite[.]s3[.]amazonaws[.]com/invitezoom08.html

bit[.]ly/zoomtroubleshoot

us02web[.]zoom[.]us[].]coremailxt5mainjsp[.]com

incoming[.]zoomcallrequest[.]org

zoom-free1[.]com

zoommeetinactivation[.]web[.]app

更新履歴

- 2021-04-30 英語版の変更箇所を反映しました。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得