This post is also available in: English (英語)

概要

従来のランサムウェアは主にオンプレミスのITインフラをターゲットとしており、クラウド環境ではうまく機能しません。このことが、パブリッククラウドにおけるランサムウェアについてあまり耳にしない理由の1つです。しかし、ランサムウェアアクターは、その戦術、技術、手順(TTP)をよりクラウドネイティブに適応させる可能性があり、今こそ組織がこの可能性に先手を打つ好機といえます。

ランサムウェアインシデントはあらゆる業界で業務に深刻な混乱を引き起こしています。2021年の平均身代金要求額は220万ドルで、平均支払額は54万1,010ドルにおよんでいます。2020年以降、リサーチャーは少なくとも130種類のランサムウェアファミリを検出していますし、いまだランサムウェア攻撃の頻度や深刻さが減少する兆しはありません。

名のしれたランサムウェアファミリは数多あれど、クラウド環境を標的とするランサムウェアアクターは知られていません。リモートワーク需要が高まるなか、多くの企業がパブリッククラウドにオンプレミスのデータセンターを移行しています。またクラウドネイティブなインフラは、スタートアップ企業による迅速なビジネス立ち上げのデファクトスタンダードともなっています。

そこで本稿は、ランサムウェアアクターがクラウド環境でどんなかたちで活動しうるのか、つまり、パブリッククラウドのリソースを攻撃し、影響を与えるためにどのようなアプローチを取りうるのかを探ります。論点には以下が含まれます。

- クラウドにホストされているリソースはランサムウェア攻撃耐性が高いのか

- ランサムウェア被害を受けやすいクラウドリソースとはどのようなものか

- 攻撃者はどのようにクラウドリソースを攻撃してきそうか

私たちは、パブリッククラウドへのランサムウェア脅威がまだほぼ机上のものであるうちに、組織の備えを支援することを目指しています。本稿で説明するのは汎用的なシナリオであり、特定クラウドサービスプロバイダについてのものではありません。

RockeやTeamTNTといったアクターがセキュリティの甘いクラウド環境を標的にしていることを考えると、ランサムウェアアクターが遅かれ早かれクラウドに目を向けるのは理にかなっています。クラウドネイティブインフラとオンプレミスITインフラは根本的に異なるので、既存のランサムウェアはクラウド環境への攻撃に有効ではないでしょう。ランサムウェアアクターがクラウドワークロードをターゲットにするなら、新たなTTPが求められます。

ただしアクターが進化してクラウドワークロードを狙うことは以前からありました。最新のクラウド脅威レポート『IAM The First Line of Defense (IDおよびアクセス管理は防御の第一線)』で私たちは、「クラウド脅威アクター」を新たな種類の脅威と位置づけ、「クラウドプラットフォームのリソース、サービス、または組み込みメタデータへの直接的・持続的アクセスを通じ、組織に対する脅威をもたらす個人ないし集団 」と定義しています。

ランサムウェアアクターもクラウドに適応するすべを見つけるかもしれません。努力に見合う報酬が得られると考えるようになってくればなおさらです。Unit 42のリサーチャーは、考えられる感染ベクトル、垂直/水平方向への侵害拡大、標的となるリソース、それらの攻撃による影響を特定し、既存ランサムウェアグループやパブリッククラウドにおける既知のセキュリティインシデントに関する知見を取り入れ、クラウド標的型ランサムウェア攻撃の使いうるTTPを導き出しました。

全体として、クラウド環境はランサムウェアに対する耐性がより高いと考えられます。責任共有モデルにより、クラウド上のインフラ、プラットフォーム、ソフトウェアのセキュリティ確保におけるユーザー負担は大幅に軽減されています。APIを駆使したクラウドサービスは、監視や自動化、一元的なアクセス制御を容易にしています。クラウドネイティブのバックアップサービスも、クラウドリソースを確実にバックアップする方法を提供してくれます。とはいえ、クラウドワークロードを安全に設定・運用・監視するのはユーザーの責任です。ITインフラがビジネスとともに成長するにつれ、マルチクラウド環境やハイブリッドクラウド環境にある何千もの動的ワークロードを保護することが難しくなってきています。

パロアルトネットワークスのお客様は、アノマリやゼロデイ攻撃を特定できるPrisma Cloudの脅威検出機能により、クラウド型ランサムウェアの可能性に先手を打つことができます。Unit 42は組織のランサムウェア攻撃に対する迅速かつ効果的な対応能力の強化にむけ、ランサムウェア対応準備の評価を提供しています。クラウドインシデント対応サービスは、クラウドセキュリティインシデント発生時のインシデント対応と影響緩和を支援します。

| Unit 42の関連トピック | Ransomware, Cloud |

目次

初期アクセス

例1: フィッシングメールでノートパソコンが侵害された場合

例2: パッチ未適用の脆弱性によりサーバーが侵害された場合

初期アクセスを制限するベストプラクティス

実行

実行を制限するベストプラクティス

特権昇格とラテラルムーブ

組織が強力なIAMポリシーを使用すべき理由

影響

従来型ランサムウェア

ほとんどのクラウドストレージへのアクセスはファイルシステム経由でなくAPI経由

ほとんどのコンピュートリソースはイミュータブルでエフェメラル

クラウドネイティブランサムウェア

仮想攻撃シナリオ

保護と修復

結論

追加リソース

初期アクセス

フィッシング、公開されてしまっているリモートデスクトッププロトコル(RDP)、侵害されたクレデンシャル(認証情報)、パッチ未適用の脆弱性、これらはランサムウェアアクターが初期アクセスを得るのにもっとも悪用されている攻撃ベクトルです(その詳細は『Unit 42 Ransomware Threat Report (Unit 42ランサムウェア脅威レポート)』でも説明しています)。これらの技術は単純でも効果が高く、対象が個人でも組織でも実行可能です。ランサムウェアのなかには複数の手法を組み合わせ、EmotetやTrickBotなどの商用マルウェアも使って被害環境を侵害するものがあります。攻撃者は同じ手口でクラウド環境への初期アクセスも奪いうると考えられます。

オンプレミスのITインフラでは数百人の社員が同じネットワーク上で仕事をしていますが、クラウドインフラでも数百人のエンジニアが同一インフラを共有し、仕事をしている場合があります。ある1人のエンジニアのノートパソコンを侵害できれば、その攻撃者は潜在的にはそのノートパソコンからクラウドインフラに攻撃を拡大できるはずです。だからこそ攻撃者はクレデンシャルを主要ターゲットと見なすことが多いのです。

このほかのよくある攻撃ベクトルとして、パッチ未適用の脆弱性がインターネット上に公開されていることがあげられます。私たちが以前行った公開されている脆弱性に関する調査では、パブリッククラウドで公開されているVMインスタンスの24%に既知の脆弱性があることが分かっています。インターネット上の脆弱なVMインスタンスを見つけて侵害できれば、そのインスタンスは被害者のクラウドインフラへの侵入口となる可能性があります。

以下の2つはこれらの技術で被害クラウド環境に最初の足場を築く方法を示す仮想のシナリオです。

仮想シナリオ1: フィッシングメール経由で侵害されたノートパソコン

開発者のノートパソコンがフィッシングメールなどで侵害されると、そのノートパソコンに保存されているクラウド認証情報を使った組織のクラウドインフラへの初期アクセスが可能になります。クラウドサービスプロバイダ(CSP)のコマンドラインツールはよくホスト上の特定ディレクトリにクレデンシャルを保存しているので、クラウド環境を狙うマルウェアはこれら特定ディレクトリを列挙することが多いのです。

開発者がCSPのWebコンソールも使っていれば、パスワードマネージャ内のパスワードやブラウザ内のアクティブアクセストークンも見つけられます。取得した認証情報は、開発者になりすました被害クラウドインフラへの初期アクセスに使えます。

仮想シナリオ2: パッチ未適用の脆弱性により侵害されたサーバー

インターネットに公開されているリモートコード実行(RCE)の脆弱性があれば初期アクセスを奪取可能です。たとえばBlueKeepの脆弱性のあるRDPサーバーをリモートからエクスプロイト攻撃すれば、そのサーバーを完全に攻撃者の制御下に置けるでしょう。サーバーは被害者のクラウド環境にあるので、攻撃者はサーバー上のクラウド認証情報を見つけてそれを使ってさらにクラウドに攻撃を拡大できるでしょう。

攻撃者がクラウド認証情報を取得するもう1つの方法はメタデータサービスを利用することです。メタデータサービスは特別なIPアドレスをリッスンしていて、VMインスタンス上のアプリケーションは、タグやリージョン、クラウドアクセストークンなどのインスタンス情報を取得するクエリをそのアドレスに対して実行できます。すべてのCSPがメタデータサービスをサポートしています。この特別なIPアドレスへの到達をゆるすような脆弱性が公開されれば、攻撃者にクラウドアクセストークンを盗まれかねません。メタデータサービスへのアクセスではSSRF(サーバーサイドリクエストフォージェリ)のような脆弱性がよく悪用されます。

初期アクセス制限のためのベストプラクティス

これらのシナリオはいずれも、ベストプラクティスにより初期アクセスの可能性を抑え込むことの重要性を示しています。とくにフィッシングに関する従業員教育、アイデンティティとアクセス管理(IAM)ポリシーの見直し、インターネットに公開するコンテンツの制限を行うことで、ランサムウェアなどのクラウドインシデントの可能性を低減できます。SSRFのような攻撃を防ぐため、できるかぎり最新バージョンのメタデータサービスを使用しましょう。

実行

最初の足場を確保した攻撃者は次に攻撃の計画と実行に移ります。

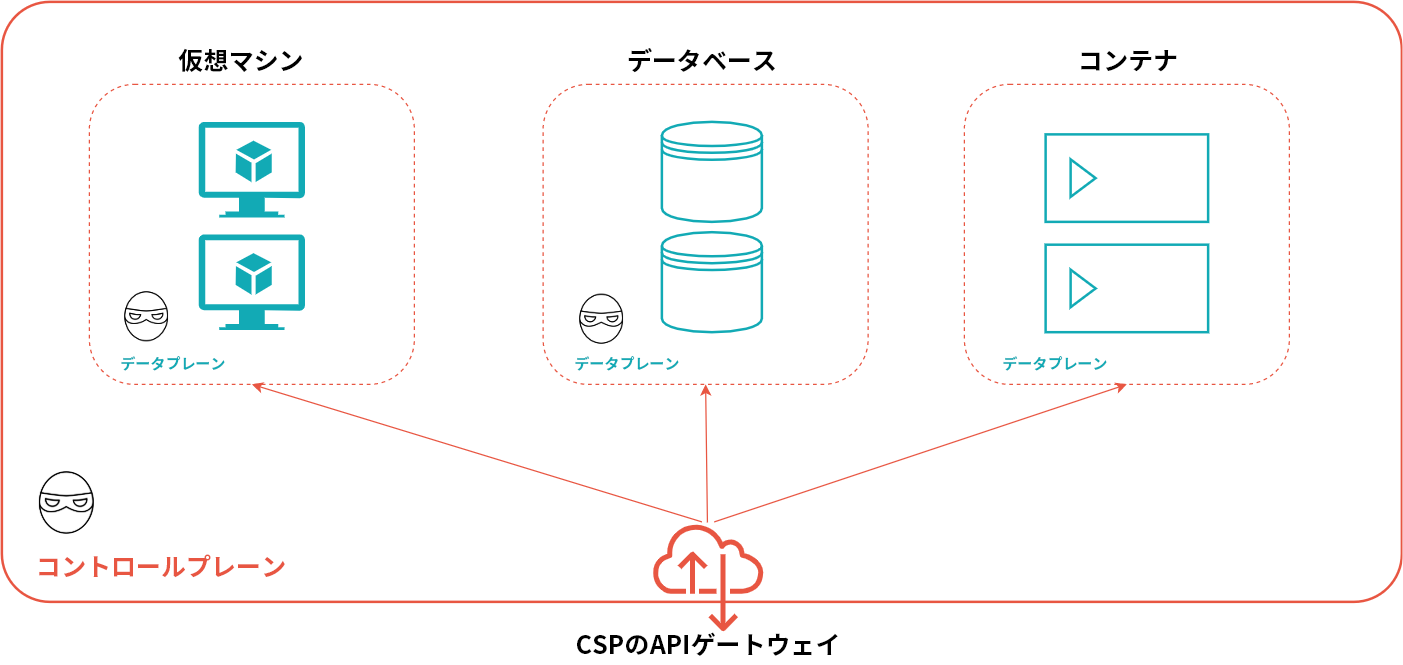

クラウド環境での攻撃経路はコントロールプレーンAPIとデータプレーンAPIの2つが有力候補となります。

オンプレミスのITインフラでは、通常は管理者が、ルータやファイアウォール、ネットワーク接続ストレージ(NAS)などの各エンドポイントに直接接続してデバイスを管理しますが、クラウド環境でユーザーが直接リソースに接続することはほとんどありません。かわりにCSPのAPIゲートウェイで認証を受け、一連のコントロールプレーンAPIを呼び出してクラウドリソースを管理します。この一元的アクセス制御は諸刃の剣で、アクセス制御の管理は楽になるものの、あらゆるクラウドリソースが同じキーでアクセスされうることから、高い権限を持つクレデンシャルが流出すれば、そのぶん被害は壊滅的になりかねません。

コントロールプレーンのAPIはリソース管理に使われます。たとえばネットワークの作成・設定、VMインスタンスの作成・削除、リソースポリシーの読み書きなどです。データプレーンAPIは個々のリソース内部のデータにアクセスするのに使われます。たとえばVMインスタンス上のファイルの読み書きや、データベーステーブルのデータのクエリなどです。

初期アクセスセクションで取り上げたいずれかのシナリオを使い、クラウドクレデンシャルが侵害したノートパソコンやRDPサーバーで見つかれば、コントロールプレーンへのアクセスが得られます。十分な権限を持つクラウドクレデンシャルが得られれば、APIゲートウェイで認証を受け、クラウドリソースにアクセスできるようになります。

このほか、攻撃者がデータプレーン経由でクラウドリソースを侵害する可能性もあります。侵害済みのノートパソコン上でVMのSSHキーやデータベースパスワードなどのデータプレーンのクレデンシャルが見つかるかもしれません。インターネットに公開されているRDSサーバーを侵害すれば、データプレーンAPI経由で同一プライベートネットワーク内の脆弱なサーバーを探したり環境変数やメモリ内のクレデンシャルを取得したりもできます。

攻撃者はデータプレーンとコントロールプレーンの間を渡り歩くこともできます。たとえばデータプレーンAPI経由でVMインスタンスを侵害したさい、インスタンスのメタデータにコントロールプレーンのクレデンシャルが見つかるかもしれません。一方、コントロールプレーンAPI経由で仮想マシンサービスにアクセスできるなら、コード実行[1][2]や リモートアクセス制御などの機能でVMインスタンスにアクセスし、そのVMインスタンスからデータプレーンAPI経由で他のホストを攻撃することもできます。次のセクションでは、攻撃者がコントロールプレーンとデータプレーンを渡り歩いて特権昇格させるのが一般的であることを示します。

実行を制限するベストプラクティス

いまどきのクラウドネイティブインフラは、コンテナ、ネームスペース、仮想マシン、仮想プライベートクラウド、アカウント分離など、セキュリティ境界を多重化して構築してあります。できるかぎり論理的に分離されたリソースとワークロードのそれぞれに境界を設けることで、セキュリティインシデントが発生した場合の影響を緩和しましょう。

特権昇格とラテラルムーブ

ランサムウェアの目的は身代金を脅し取ることです。そのために被害組織の業務を妨害し、事業収益を逸失させようとします。このために使われる技術が特権昇格やラテラルムーブで、これにより価値の高いリソースにアクセスできるようになります。

リモート サービス セッション ハイジャックや代替認証バイパスなどの従来からのラテラルムーブ技術でもデータプレーン内を水平展開できます。たとえばmimikatzのようなツールで侵害したVMインスタンスの認証情報をダンプし、同じネットワーク内で到達可能なエンドポイントを特定し、同一仮想プライベートクラウド(VPC)内の別のVMインスタンスに攻撃を拡大できるでしょう。ランサムウェアで日頃から悪用している脆弱性を使えば侵害したVMインスタンス上で特権昇格やリモートコード実行が可能になります。

ただしクラウドはこうした脆弱性に対し、CSPのハイパーバイザやVPCペリメータなどの追加保護手段を設け、仮想的にクラウドリソースグループを隔離しています。本稿執筆時点では、CSPのインフラの脆弱性を突いてセキュリティ境界を突破するマルウェアは知られていません。またCSPは多くの個人・組織よりもインフラのパッチ適用やセキュリティ確保に熱心に取り組んでいます。つまりVMインスタンスを侵害後、コントロールプレーンへの侵入方法を見つけ、コントロールプレーンAPI経由で侵害を拡大しない限り、ほとんどの場合はセキュリティ境界外にあるクラウドリソースにはアクセスできません。

つまり特権昇格やラテラルムーブの実現にはコントロールプレーンAPIの利用がより重要となります。適切なクレデンシャルさえ得られれば、どんなセキュリティ境界でも回避できる可能性があるのです。コントロールプレーンAPI保護の防御機構はアイデンティティとアクセス管理(IAM)です。コントロールプレーンに送られるリクエストはすべて、まずIAMの検査を受ける必要があります。未認証ないし未認可のリクエストは即座にドロップされます。

組織が強力なIAMポリシーを使用すべき理由

IAMはクラウド環境の全リソースの認証・認可を管理する最重要コンポーネントで、簡単に言えばほとんどのクラウド環境での第一防御線です。したがってクラウド上での特権昇格やラテラルムーブのより「クラウドネイティブらしい」方法はIAM設定ミスによるものです。

クラウドインフラのもつ複雑で動的な性質が災いし、クラウドIDはしばしば過度に緩くなり実際に必要とされる以上の権限が付与されることがあります。最近、異なる200の組織のクラウドアカウントを分析したところ、ほぼすべての組織が、セキュリティ維持のための適切なIAM管理ポリシーコントロールをもっていませんでした。

たとえば、ある特定のストレージバケットにだけアクセスが必要なユーザーに、同じアカウントやサブスクリプション内の全バケットにアクセスする権限が付与されていることがあります。また、データベースへの書き込みのみを必要とするコンテナに、読み取りと削除の権限が付与されていることもあります。前回のクラウド脅威レポートではUnit 42のリサーチャーが、設定を誤ったIAMコントロールにより、数百万ドル規模のSaaS企業のソースコードリポジトリと多数の秘密鍵にアクセスできたことを紹介しました。

一連の権限を組み合わせると意図しない別の権限が有効になり、そこから権限昇格につながることもあります。たとえばあるユーザーが以下のような権限を持っているとします。

- ある特定VMインスタンスへのアクセス

- その特定VMと関連するロールの更新またはそのロールのなりすましが可能なアクションによる当該インスタンスの関連ID変更

このケースでは、ユーザーが当該VMインスタンスをより高い特権を持つIDと関連付け、そのVMインスタンスを使ってより高い特権を得ることが可能です。

IAM-Vulnerable、GCP Privilege Escalation、Azure Privilege Escalationなどの先行研究では特権昇格にいたる脆弱な経路が多数確認されています。pacuやskyArkのようなツールを使うと、IAMにひそむ特権昇格の脆弱性を見つけだし、どこを重点的に見直してセキュリティ態勢の改善をはかればよいかを組織が確認しやすくなります。

本稿はクラウド系ランサムウェアアクターの潜在的TTPに焦点を当てます。次のセクションで示す仮想の攻撃シナリオは、攻撃者がすでにさまざまなラテラルムーブと特権昇格を実行してターゲットリソースへのアクセス取得をはかった状況を想定しています。

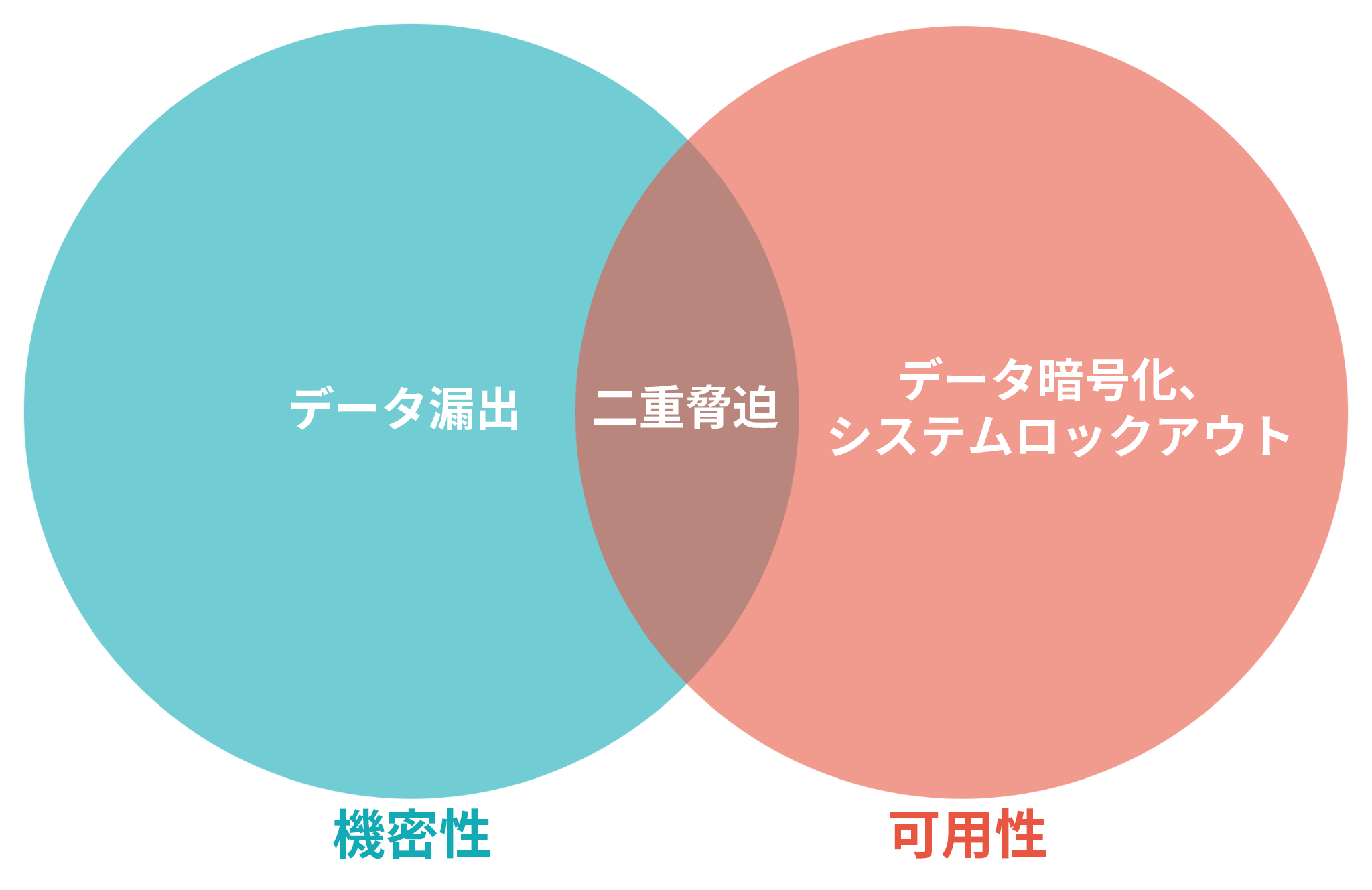

影響

ランサムウェアは標的システムの可用性または機密性に影響を与えます。データ暗号化やシステムロックアウトなどの攻撃は可用性に、通信傍受やデータ漏出などの攻撃は機密性に影響します。二重脅迫攻撃では可用性と機密性の両方が影響を受けます。2021年の上位ランサムウェアの60%はデータ暗号化とデータ漏出の両方を試みていました。

従来型ランサムウェア

オンプレミスインフラのWindowsシステムやLinuxシステムを狙うランサムウェア(Ryuk、Maze(ChaCha)、Defray777など)は、従来型ランサムウェアといえます。この手のランサムウェアは組織内の多数のホストに感染し、ディスク上のファイルを暗号化しようとします。従来型ランサムウェアはファイルI/O操作でファイルシステム内のファイルの読み書きを行っています。ネットワークファイルシステム(NFS)やCephファイルシステム(CephFS)など、ホストにリモートマウントされるクラウドベースのファイルシステムを含め、ファイルI/O操作でアクセスできるファイルはすべて、従来型ランサムウェアに対して脆弱です。

さいわいファイルへのアクセス方法やアーキテクチャ設計が異なるのでクラウド環境で従来型ランサムウェアの有効性は下がります。

ほとんどのクラウドストレージへのアクセスはファイルシステム経由でなくAPI経由

ストレージリソースへのアクセスをCSPのAPIに頼るクラウドネイティブアプリケーションは増えつづけています。クライアントとサーバーは、OSやプラットフォームに関係なく同じAPIでストレージリソースにアクセスできます。モバイルデバイス、ブラウザ、IoTデバイスのいずれで動作していても、アプリケーションはあらゆるサイズ・種類のデータをダウンロードしたりアップロードしたりできます。こうしたAPIベースのクラウドストレージシステムはファイルシステムに露出していないので従来型ランサムウェアに対して脆弱ではありません。

ほとんどのコンピュートリソースはイミュータブルでエフェメラル

クラウドネイティブワークロードの設計とアーキテクチャは従来型ランサムウェアへの耐性を高めてくれています。VMインスタンスやコンテナなどのコンピュートリソースは通常、データの保存でなくアプリケーションの実行に特化しています。たしかにランサムウェアがこれらのコンピュートリソースに感染することはできますが、暗号化したり盗んだりする価値のあるデータが存在しないのです。さらに、コンピュートリソースはその設計上、イミュータブル(不変)かつエフェメラル(短命)です。要するにこれらのリソースはデプロイ後変化せず、短期間しか「生き」ておらず、需要の変動にあわせ、オーケストレータに自動的に作成・削除されてしまいます。コンピュートリソース内のアプリケーションを更新したければ、古いVMインスタンスを置き換える新しいVMインスタンスかコンテナがデプロイされます。こうした特徴から、コンピュートリソースについては永続性確保やデータ漏出が難しいとされ、これまでのところクラウド環境はオンプレミス環境よりもランサムウェアに対する耐性が高いとされています。

クラウドネイティブランサムウェア

ただし脅威アクターもクラウド環境でランサムウェア攻撃をしやすくする新たなTTPを開発してくる可能性があります。これらのTTPがどのようなものになりそうかを事前に考えておけば、組織が防御態勢を整えやすくなりますし、クラウドセキュリティ態勢向上の最重要ベストプラクティスを見つけやすくなります。

クラウド系ランサムウェアアクターは、オブジェクトストレージ、ブロックストレージ、データベースなどの永続的データを含むクラウドリソースを見つけ出し、クラウドAPI経由でそのデータのアクセス・暗号化を図ることにフォーカスしてくることが考えられます。

クラウドサービスのアクセス用APIは各社大きく異なるので、アクターは特定サービスに特化することを選ぶか、対象サービスごとに異なるペイロードを開発してくるかもしれません(いまの従来型ランサムウェアのなかにも、対象OSごとに異なるペイロードを開発しているものがあります)。

たとえば、あるCSPのストレージサービスをターゲットにするランサムウェアと、別のCSPのストレージサービスをターゲットにするランサムウェアは違うものになるでしょうし、オブジェクト ストレージ サービスを狙うランサムウェアはデータベースサービスを狙うランサムウェアとは異なるものになるでしょう。各CSPのデータストレージサービス数を考えるに、アクターがクラウドでランサムウェア攻撃を成功させるにはさらに労力を割かねばならない可能性が高い、ということは組織にとっては朗報と言えるでしょう。

仮想攻撃シナリオ

このセクションではハイレベルな攻撃シナリオを想定します。この攻撃シナリオは、ランサムウェアアクターがクラウドで使用しうるTTPへの理解と、そうした攻撃に対する保護戦略の策定に役立ちます。次のセクションで保護と緩和策についても説明します。

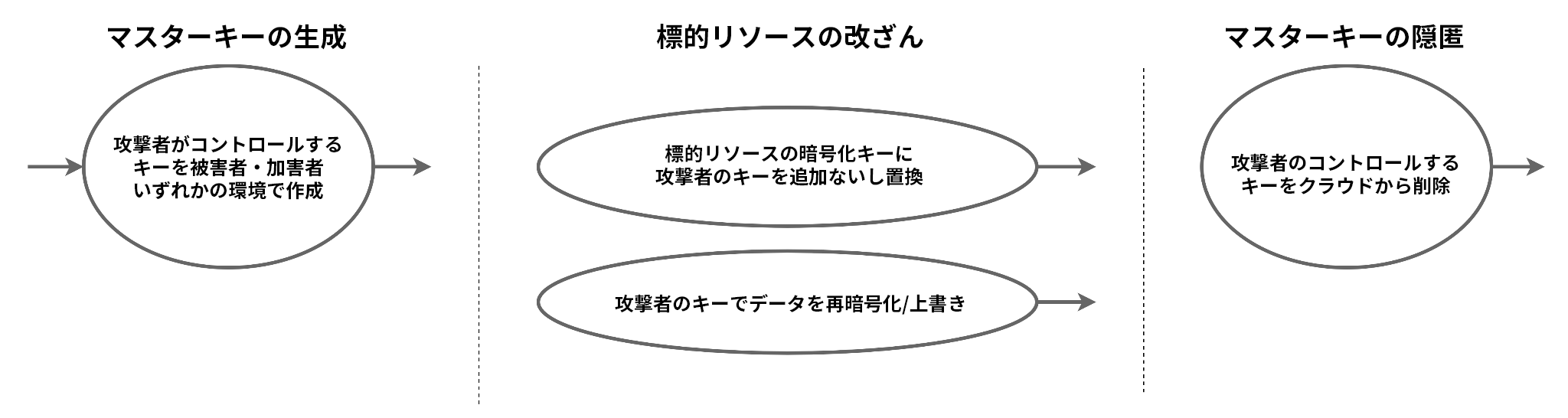

この仮想攻撃シナリオでは、漏えいしたクレデンシャルから攻撃者が初期アクセスを取得し、コントロールプレーンAPI経由で攻撃を実行することを想定しています。ラテラルムーブと特権昇格により、最終的には標的のデータにアクセスできるようになります。その後、攻撃者はCSPの提供する保存時の暗号化(data-at-rest encryption)機能でストレージリソースの暗号化を試みます。通常、保存時の暗号化はCSPが管理しておりユーザーには透過的ですが、攻撃者が暗号キーをコントロールできれば他者からのリソースアクセスをロックアウトできます。この攻撃シナリオは3段構成で、マスターキーの作成、標的リソースの改ざん、マスターキーの隠匿からなります(図3参照)。

- マスターキーの作成: パブリッククラウドのデータ暗号化にはクラウドネイティブのキー管理サービスを使うことが多いので、攻撃者はまずCSPのキー管理サービスで自身がコントロールできるマスターキーを作成するところから始めるかもしれません。このキーは被害者・加害者どちらのクラウド環境でも作成可能ですが、攻撃側のクラウド環境で行うのであれば、あるアカウントのクラウドリソースに別アカウントからのアクセスを許可する「クロスアカウント」権限を持つ必要があります。

- 標的リソースの改ざん: 第2段階では攻撃者がコントロールするキーで被害者のクラウドリソース暗号化を試みます。リソース作成後に保存時の暗号化キーを変更できるクラウドリソースの場合は、新しいキーで既存データが自動的に再暗号化されます。リソース作成後に保存時の暗号化キーを変更できないクラウドリソースの場合は、復号したデータダンプ(スナップショットなど)を作成して攻撃者が管理するキーでそのデータを暗号化し、元のリソースを上書きします。

- マスターキーの隠匿: 最終段階は攻撃者がコントロールするキーを被害者やCSPから隠すことです。攻撃者はクラウド環境からキーを削除し、暗号化キー復元に使える生のキー生成用素材をローカルに保存する可能性があります。

保護と修復

想定した攻撃シナリオの根本要因はクレデンシャル漏えいとIDの権限過剰でした。被害者がクレデンシャルの長期使用を避けるか付与すべき権限を制限していればこうした攻撃は行えていないでしょう。ほとんどのクラウドワークロードには、キー管理サービスへのフルアクセスも、ストレージサービスの保存時暗号化キーの更新も必要ありません。結果として「クラウド環境セキュリティことはじめ」で最も重要な手順はIDのセキュリティ確保といえます。

ランサムウェア攻撃への包括的保護戦略は今回の調査対象外ですが、主要CSPはいずれも顧客保護に向けたガイドラインを公開しています(例: Azure、GCPのガイドライン)。以下にどのCSPであっても有用なベストプラクティスを取り上げます。

IAMのセキュリティ確保:

- パスワード、アクセスキー、サービスアカウントキーなど、長期使用するクレデンシャルを最小限にする。

- データベース削除、スナップショット削除、暗号化キー更新など、ビジネスクリティカルなリソースを変更するAPIに対して多要素認証(MFA)を実施する。

- フェデレーションID管理 (FIM) でアクセス制御を一元管理する。

- 各ユーザーとIDに業務上必要な権限のみを付与する(最小特権の原則に従う)。AirIAMやIAM analyzerなどのツールが最小特権パーミッション生成に役立つ。

追加保護機能の有効化:

- BLOBのバージョン管理やオブジェクトのバージョニングなどのバージョン管理を有効化する。

- データベース削除保護、オブジェクトロック、リソースロックなどの削除保護を有効化する。

- すべてのクラウドワークロードでログの記録を有効化する。

バックアップの作成:

- ビジネスクリティカルなデータのバックアップを定期的・自動的に作成する。

- 単一障害点を持たぬようリージョン・アカウントをまたいでバックアップを作成する。

- バックアップのテスト・検証を定期的に行う。

シフトレフトセキュリティ:

- シフトレフトセキュリティを採用し脆弱性と設定ミスを早期に発見する。

- 脆弱性スキャナとIaCスキャナをすべてのCI/CDパイプラインに統合する。

- Checkovなどのツールは、全主要CSPのInfrastructure as Code(IaC)をまたぎ、安全でない設定の特定に役立つ。

結論

パブリッククラウドは、オンプレミスのデータセンターには到底太刀打ちできないような俊敏性・信頼性・拡張性の高いストレージサービスを提供してくれます。クラウドが加速度的に普及していけば、サイバー犯罪者たちもそれだけ高価値データを新たな手口で狙ってくることでしょう。

クラウド環境を狙うランサムウェアグループはこれまでのところ観測されていないものの、ランサムウェア攻撃は可能でありまた懸念もされることから、クラウド系ランサムウェアの可能性を検討・準備すべき時期に来ていると言えます。私たちの仮想攻撃シナリオは、コントロールプレーンAPIを悪用したクラウドストレージやデータベースのデータ暗号化が可能なことを実証するものでした。

全体としてパブリッククラウドは従来環境より安全でランサムウェア攻撃耐性も高いと考えられます。一元管理されたAPIやイミュータブルなワークロード、クラウドネイティブなバックアップサービスなどの機能が揃っているおかげでクラウドリソースの保護は容易になっています。責任共有モデルではCSPがインフラやプラットフォーム、ソフトウェアを管理してくれるので、ユーザーはアプリケーションに集中でき、オンプレミスのデータセンターと比べた攻撃対象領域も大幅に縮小します。クラウドセキュリティポスチャ管理(CSPM)、クラウドワークロード保護プラットフォーム(CWPP)、クラウドインフラエンタイトルメント管理(CIEM)ソリューションの支援があれば、何千もの動的クラウドワークロードの管理も実現可能になります。

Unit 42は組織のランサムウェア攻撃に対する迅速かつ効果的な対応能力の強化にむけ、 ランサムウェア対応準備の評価を提供しています。クラウドインシデント対応サービスは、クラウドセキュリティインシデント発生時のインシデント対応と影響緩和を支援します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得